Mengelola akses baca tingkat tabel di ruang kerja Analitik Log

Pengaturan akses tingkat tabel memungkinkan Anda memberikan izin baca-saja kepada pengguna atau grup tertentu ke data dalam tabel. Pengguna dengan akses baca tingkat tabel dapat membaca data dari tabel yang ditentukan di ruang kerja dan konteks sumber daya.

Artikel ini menjelaskan dua cara untuk mengelola akses baca tingkat tabel.

Catatan

Sebaiknya gunakan metode pertama yang dijelaskan di sini, yang saat ini dalam pratinjau. Selama pratinjau, metode yang direkomendasikan yang dijelaskan di sini tidak berlaku untuk Aturan Deteksi Microsoft Sentinel, yang mungkin memiliki akses ke lebih banyak tabel daripada yang dimaksudkan. Atau, Anda dapat menggunakan metode warisan untuk mengatur akses baca tingkat tabel, yang memiliki beberapa batasan yang terkait dengan tabel log kustom. Sebelum menggunakan salah satu metode, lihat Pertimbangan dan batasan akses tingkat tabel.

Mengatur akses baca tingkat tabel (pratinjau)

Memberikan akses baca tingkat tabel melibatkan penetapan dua peran pengguna:

- Di tingkat ruang kerja - peran kustom yang menyediakan izin terbatas untuk membaca detail ruang kerja dan menjalankan kueri di ruang kerja, tetapi tidak membaca data dari tabel apa pun.

- Pada tingkat tabel - peran Pembaca , dicakup ke tabel tertentu.

Untuk memberikan izin terbatas pengguna atau grup ke ruang kerja Analitik Log:

Buat peran kustom di tingkat ruang kerja untuk memungkinkan pengguna membaca detail ruang kerja dan menjalankan kueri di ruang kerja, tanpa menyediakan akses baca ke data dalam tabel apa pun:

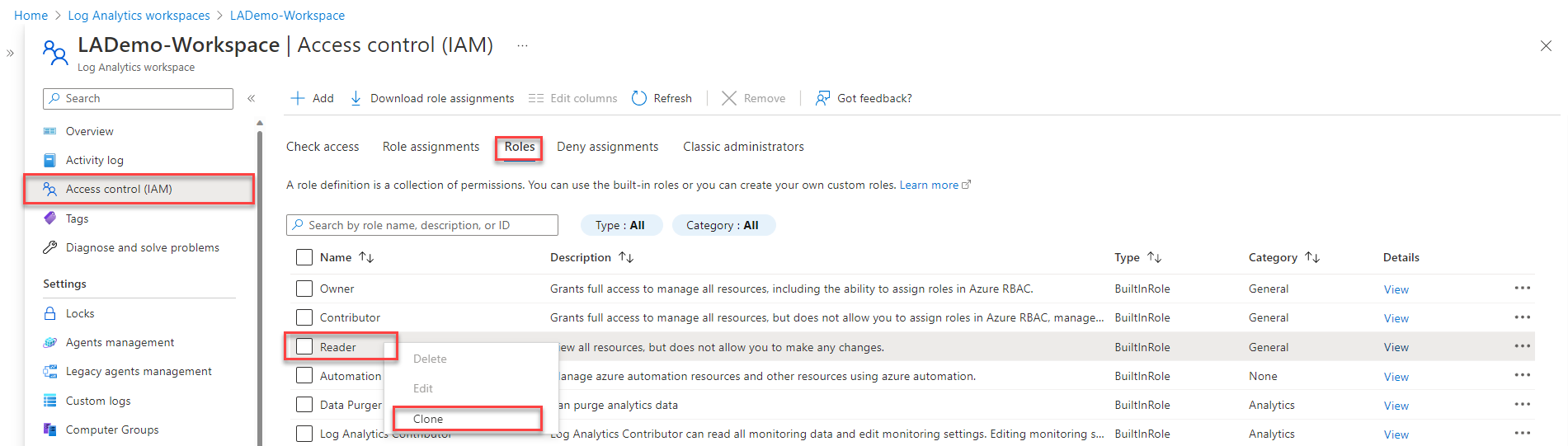

Navigasi ke ruang kerja Anda dan pilih Kontrol akses (IAM)>Peran.

Klik kanan peran Pembaca dan pilih Kloning.

Ini membuka layar Buat peran kustom.

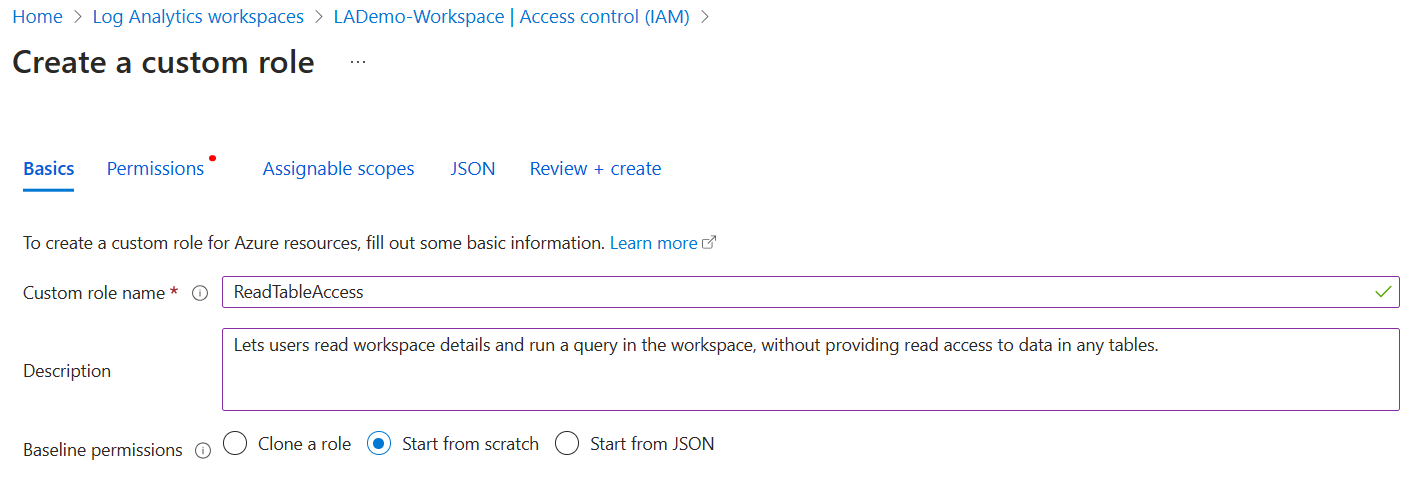

Pada tab Dasar-Dasar layar:

- Masukkan nilai Nama peran kustom dan, secara opsional, berikan deskripsi.

- Atur izin Garis Besar ke Mulai dari awal.

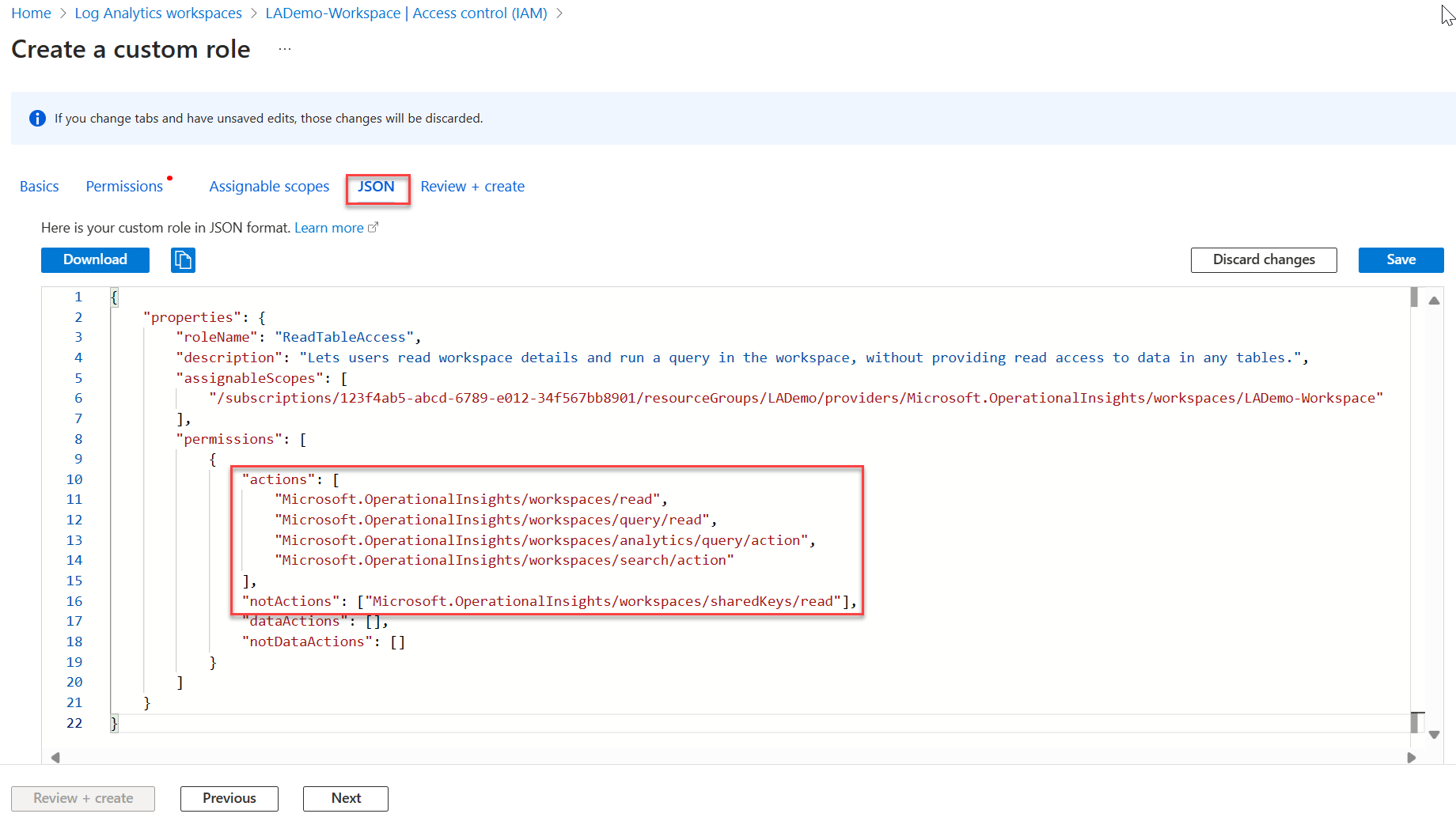

Pilih tab >JSON Edit:

Di bagian ,

"actions"tambahkan tindakan ini:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read"Di bagian ,

"not actions"tambahkan:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

Pilih Simpan>Tinjauan + Buat di bagian bawah layar, lalu Buat di halaman berikutnya.

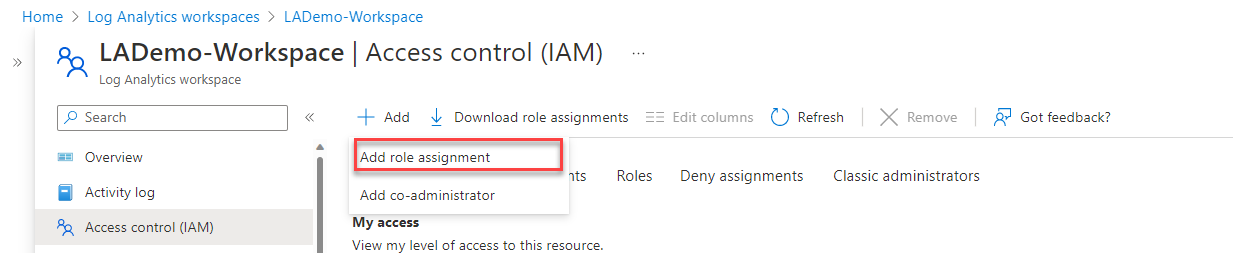

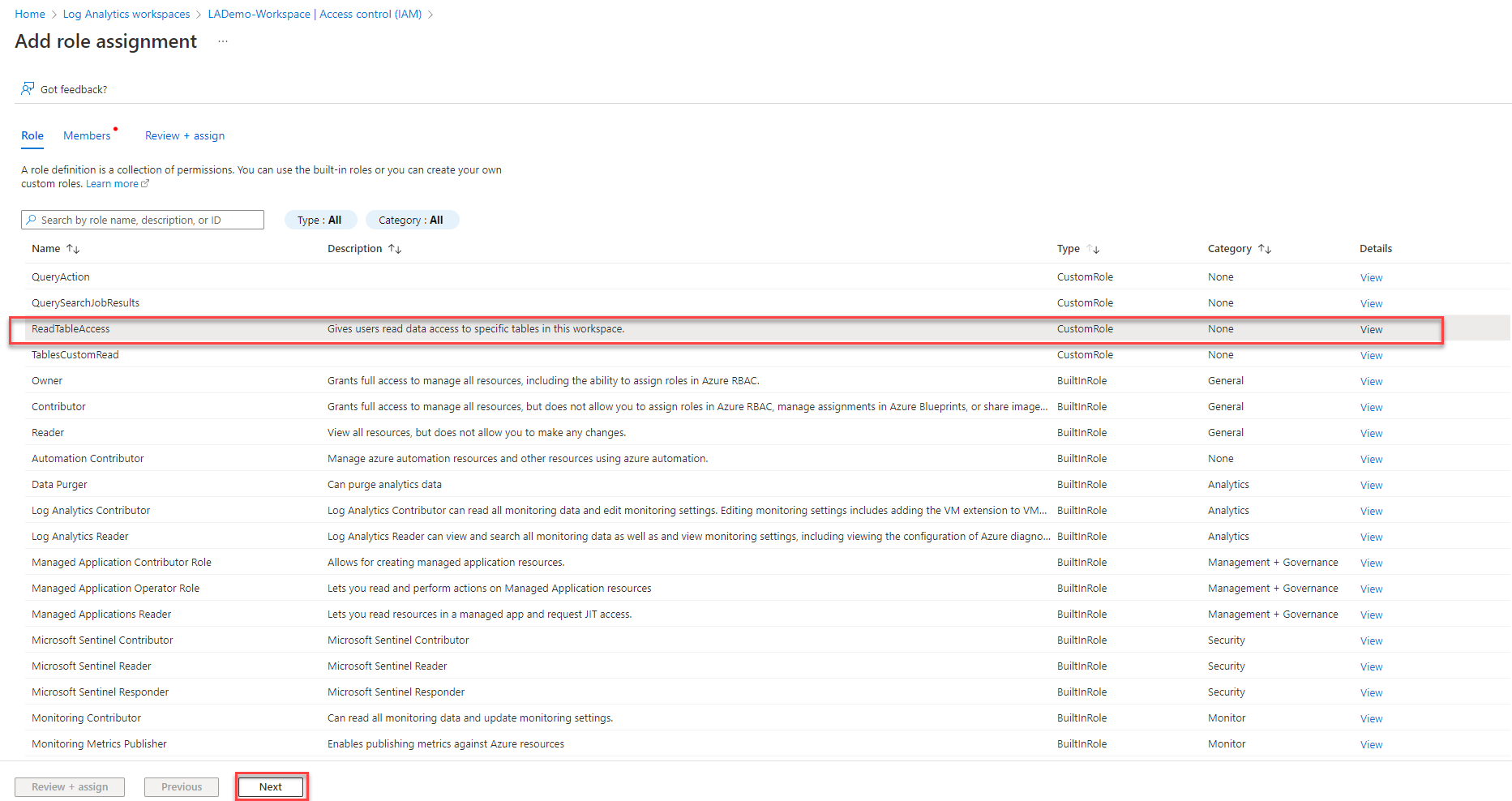

Tetapkan peran kustom Anda ke pengguna yang relevan:

Pilih Kontrol akses (AIM)>Tambahkan>penetapan peran.

Pilih peran kustom yang Anda buat dan pilih Berikutnya.

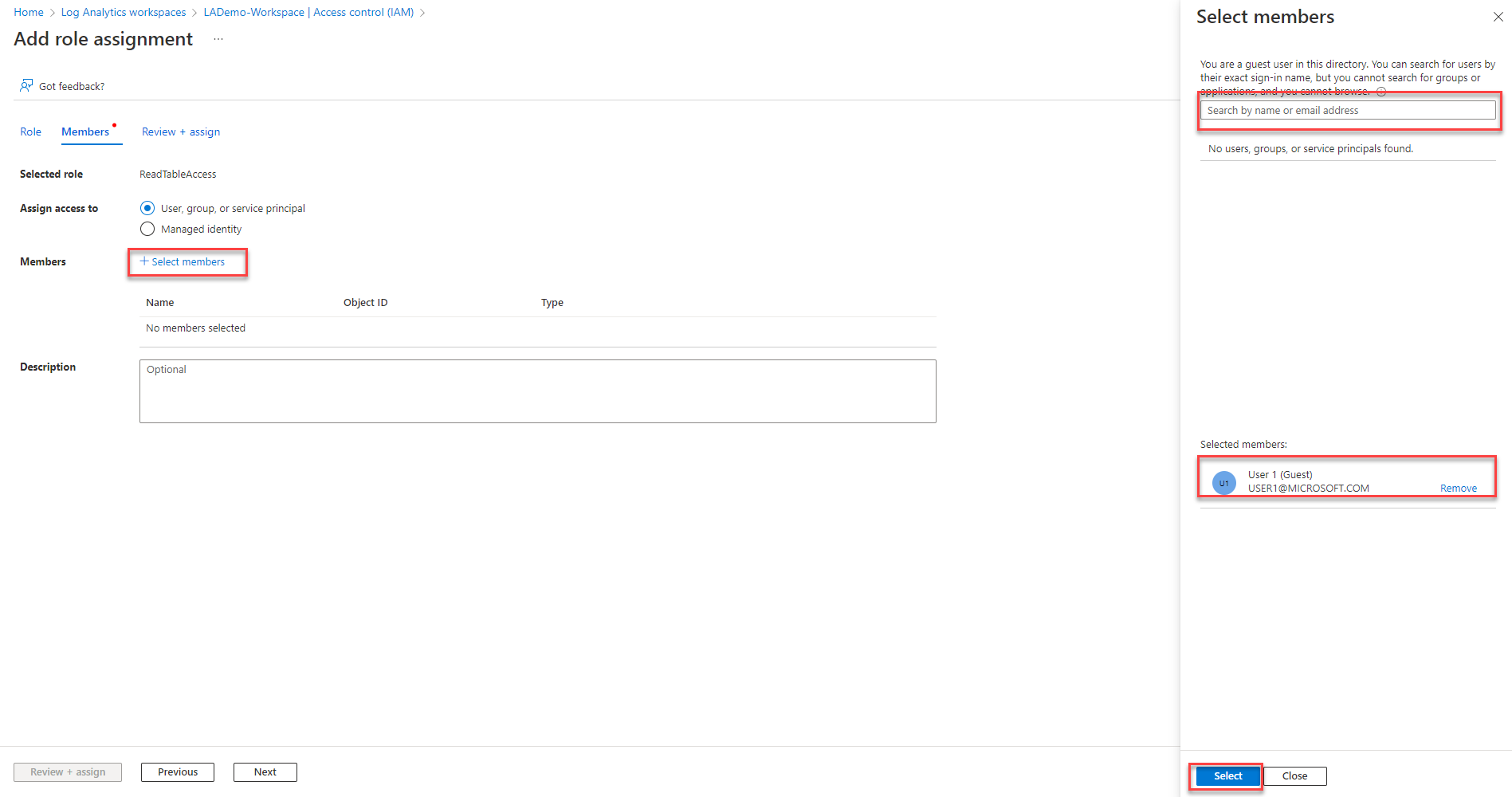

Ini membuka tab Anggota dari layar Tambahkan penetapan peran kustom.

Klik + Pilih anggota untuk membuka layar Pilih anggota .

Cari dan pilih pengguna dan klik Pilih.

Pilih Tinjau dan tetapkan.

Pengguna sekarang dapat membaca detail ruang kerja dan menjalankan kueri, tetapi tidak dapat membaca data dari tabel apa pun.

Untuk memberikan pengguna akses baca ke tabel tertentu:

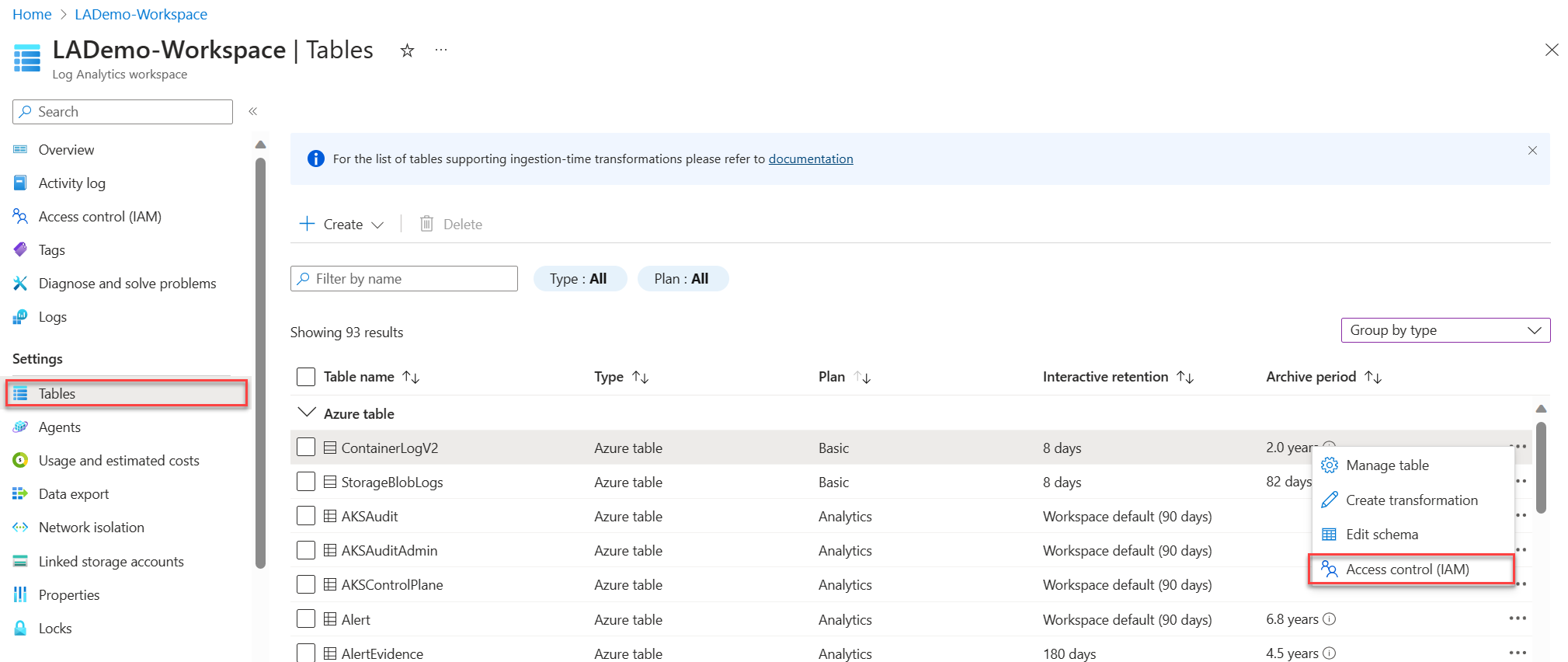

Dari menu ruang kerja Analitik Log, pilih Tabel.

Pilih elipsis ( ... ) di sebelah kanan tabel Anda dan pilih Kontrol akses (IAM).

Pada layar Kontrol akses (IAM) , pilih Tambahkan>penetapan peran.

Pilih peran Pembaca dan pilih Berikutnya.

Klik + Pilih anggota untuk membuka layar Pilih anggota .

Cari dan pilih pengguna dan klik Pilih.

Pilih Tinjau dan tetapkan.

Pengguna sekarang dapat membaca data dari tabel tertentu ini. Berikan pengguna akses baca ke tabel lain di ruang kerja, sesuai kebutuhan.

Metode warisan untuk mengatur akses baca tingkat tabel

Metode warisan tingkat tabel juga menggunakan peran kustom Azure untuk memungkinkan Anda memberikan akses pengguna atau grup tertentu ke tabel tertentu di ruang kerja. Peran kustom Azure berlaku untuk ruang kerja dengan mode kontrol akses konteks ruang kerja atau konteks sumber daya terlepas dari mode akses pengguna.

Untuk menentukan akses ke tabel tertentu, buat peran kustom:

- Atur izin pengguna di bagian Tindakan dari definisi peran.

- Gunakan

Microsoft.OperationalInsights/workspaces/query/*untuk memberikan akses ke semua tabel. - Untuk mengecualikan akses ke tabel tertentu saat Anda menggunakan kartubebas dalam Tindakan, cantumkan tabel yang dikecualikan tabel di bagian NotActions dari definisi peran.

Berikut ini adalah contoh tindakan peran kustom untuk memberikan dan menolak akses ke tabel tertentu.

Memberikan akses ke tabel Heartbeat dan AzureActivity:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Memberikan akses hanya ke tabel SecurityBaseline:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Memberikan akses ke semua tabel kecuali tabel SecurityAlert:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Batasan metode warisan yang terkait dengan tabel kustom

Tabel kustom menyimpan data yang Anda kumpulkan dari sumber data seperti log teks dan API Pengumpul Data HTTP. Untuk mengidentifikasi jenis tabel, lihat informasi tabel di Analitik Log.

Dengan menggunakan metode warisan akses tingkat tabel, Anda tidak dapat memberikan akses ke tabel log kustom individual di tingkat tabel, tetapi Anda dapat memberikan akses ke semua tabel log kustom. Untuk membuat peran dengan akses ke semua tabel log kustom, buat peran kustom menggunakan tindakan berikut:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Pertimbangan dan batasan akses tingkat tabel

- Di UI Analitik Log, pengguna dengan tingkat tabel dapat melihat daftar semua tabel di ruang kerja, tetapi hanya dapat mengambil data dari tabel yang dapat mereka akses.

- Peran Pembaca atau Kontributor standar, yang mencakup tindakan */baca , mengambil alih kontrol akses tingkat tabel dan memberi pengguna akses ke semua data log.

- Pengguna dengan akses tingkat tabel tetapi tidak ada izin tingkat ruang kerja yang dapat mengakses data log dari API tetapi tidak dari portal Azure.

- Administrator dan pemilik langganan memiliki akses ke semua jenis data terlepas dari pengaturan izin lainnya.

- Pemilik ruang kerja diperlakukan seperti pengguna lain untuk kontrol akses per tabel.

- Tetapkan peran ke kelompok keamanan alih-alih pengguna individu untuk mengurangi jumlah penetapan. Praktik ini juga akan membantu Anda menggunakan alat manajemen grup yang ada untuk mengonfigurasi dan memverifikasi akses.

Langkah berikutnya

- Pelajari selengkapnya tentang mengelola akses ke ruang kerja Analitik Log.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk