Mengelola akses ke ruang kerja Analitik Log

Faktor-faktor yang menentukan data mana yang dapat Anda akses di ruang kerja Analitik Log adalah:

- Pengaturan pada ruang kerja itu sendiri.

- Izin akses Anda ke sumber daya yang mengirim data ke ruang kerja.

- Metode yang digunakan untuk mengakses ruang kerja.

Artikel ini menjelaskan cara mengelola akses ke data di ruang kerja Analitik Log.

Gambaran Umum

Faktor-faktor yang menentukan data yang dapat diakses pengguna dijelaskan di tabel berikut. Setiap faktor dijelaskan lebih lanjut di bagian berikut.

| Kecil | Deskripsi |

|---|---|

| Mode akses | Metode yang digunakan untuk mengakses ruang kerja. Menentukan cakupan data yang tersedia dan mode kontrol akses yang diterapkan. |

| Mode kontrol akses | Pengaturan pada ruang kerja yang menentukan apakah izin diterapkan di tingkat ruang kerja atau sumber daya. |

| Kontrol akses berbasis peran Azure (RBAC) | Izin yang diterapkan ke individu atau grup pengguna untuk ruang kerja atau sumber daya yang mengirim data ke ruang kerja. Menentukan data apa yang dapat Anda akses. |

| Azure RBAC tingkat tabel | Izin opsional yang menentukan jenis data tertentu di ruang kerja yang dapat Anda akses. Dapat berlaku untuk semua mode akses atau mode kontrol akses. |

Mode akses

Mode akses mengacu pada cara Anda mengakses ruang kerja Analitik Log dan menentukan data yang dapat Anda akses selama sesi saat ini. Mode ditentukan sesuai dengan cakupan yang Anda pilih di Analitik Log.

Ada dua mode akses:

- Konteks ruang kerja: Anda dapat menampilkan semua log di ruang kerja yang Anda miliki izin atasnya. Kueri dalam mode ini dilingkupkan ke semua data dalam tabel yang dapat Anda akses di ruang kerja. Mode akses ini digunakan saat log diakses dengan ruang kerja sebagai cakupan, seperti saat Anda memilih Log dari menu Azure Monitor di portal Azure.

- Konteks sumber daya: Saat Anda mengakses ruang kerja untuk sumber daya, grup sumber daya, atau langganan tertentu, seperti saat Anda memilih Log dari menu sumber daya di portal Microsoft Azure, Anda dapat melihat log hanya untuk sumber daya di semua tabel yang dapat Anda akses. Kueri dalam mode ini tercakup hanya ke data yang terkait dengan sumber daya tersebut. Mode ini juga memungkinkan Azure RBAC terperinci. Ruang kerja menggunakan model log konteks sumber daya tempat setiap catatan log yang dikeluarkan oleh sumber daya Azure, secara otomatis dikaitkan dengan sumber daya ini.

Catatan hanya tersedia dalam kueri konteks sumber daya jika dikaitkan dengan sumber daya yang relevan. Untuk memeriksa asosiasi ini, jalankan kueri dan verifikasi bahwa kolom _ResourceId diisi.

Ada batasan yang diketahui dengan sumber daya berikut:

- Komputer di luar Azure: Konteks sumber daya melalui Azure Arc untuk server.

- Application Insights: Konteks sumber daya hanya didukung dengan Sumber daya Application Insights berbasis ruang kerja.

- Azure Service Fabric

Membandingkan mode akses

Tabel berikut ini merangkum mode akses:

| Masalah | Konteks ruang kerja | Konteks sumber daya |

|---|---|---|

| Untuk siapa setiap model ditujukan? | Administrasi pusat. Admin yang perlu mengonfigurasi pengumpulan data dan pengguna yang membutuhkan akses ke berbagai sumber daya. Selain itu, saat ini diperlukan untuk pengguna yang membutuhkan akses log untuk sumber daya di luar Azure. |

Tim aplikasi. Admin sumber daya Azure yang sedang dipantau. Memungkinkan mereka berfokus pada sumber daya mereka tanpa pemfilteran. |

| Apa yang diperlukan pengguna untuk melihat log? | Izin ke ruang kerja. Lihat "Izin ruang kerja" di Mengelola akses menggunakan izin ruang kerja. |

Baca akses ke sumber daya. Lihat "Izin sumber daya" di Mengelola akses menggunakan izin Azure. Izin dapat diwarisi dari grup sumber daya atau langganan atau ditetapkan langsung ke sumber daya. Izin ke log untuk sumber daya akan secara otomatis ditetapkan. Pengguna tidak memerlukan akses ke ruang kerja. |

| Apa cakupan izinnya? | Ruang kerja. Pengguna dengan akses ke ruang kerja dapat membuat kueri semua log di ruang kerja dari tabel yang telah diperoleh izinnya. Lihat Mengatur akses baca tingkat tabel. |

Sumber daya Azure. Pengguna dapat membuat kueri log untuk sumber daya tertentu, grup sumber daya, atau langganan yang aksesnya mereka miliki di ruang kerja apa pun, tetapi tidak dapat membuat kueri log untuk sumber daya lain. |

| Bagaimana pengguna dapat mengakses log? | Pilih Log di menu Azure Monitor. Pilih Log dari Ruang kerja Analitik Log. Dari buku kerja Azure Monitor. |

Pilih Log dari menu untuk sumber daya Azure. Pengguna akan memiliki akses ke data untuk sumber daya tersebut. Pilih Log di menu Azure Monitor. Pengguna akan memiliki akses ke data untuk semua sumber daya yang dapat mereka akses. Pilih Log dari ruang kerja Analitik Log, jika pengguna memiliki akses ke ruang kerja. Dari buku kerja Azure Monitor. |

Mode kontrol akses

Mode kontrol akses adalah pengaturan pada setiap ruang kerja yang menentukan bagaimana izin ditentukan untuk ruang kerja.

Diperlukan izin ruang kerja. Mode kontrol ini tidak mengizinkan Azure RBAC terperinci. Agar pengguna dapat mengakses ruang kerja, mereka harus diberi izin ke ruang kerja atau ke tabel tertentu.

Jika pengguna mengakses ruang kerja dalam mode konteks ruang kerja, mereka memiliki akses ke semua data di tabel mana pun yang telah mereka akses. Jika pengguna mengakses ruang kerja dalam mode konteks sumber daya, mereka hanya memiliki akses ke data untuk sumber daya tersebut di tabel mana pun yang telah diberi akses.

Ini adalah pengaturan default untuk semua ruang kerja yang dibuat sebelum Maret 2019.

Menggunakan izin sumber daya atau ruang kerja. Mode kontrol ini mengizinkan Azure RBAC terperinci. Pengguna dapat diberikan akses hanya ke data yang berkaitan dengan sumber daya yang dapat mereka lihat dengan menetapkan izin

readAzure.Saat pengguna mengakses ruang kerja dalam mode konteks ruang kerja, izin ruang kerja berlaku. Saat pengguna mengakses ruang kerja dalam mode konteks sumber daya, hanya izin sumber daya yang diverifikasi, dan izin ruang kerja diabaikan. Aktifkan Azure RBAC untuk pengguna dengan menghapusnya dari izin ruang kerja dan memungkinkan izin sumber daya mereka dikenali.

Ini adalah pengaturan default untuk semua ruang kerja yang dibuat setelah Maret 2019.

Catatan

Jika pengguna hanya memiliki izin sumber daya ke ruang kerja, pengguna hanya dapat mengakses ruang kerja menggunakan mode konteks sumber daya dengan asumsi mode akses ruang kerja diatur ke Menggunakan izin sumber daya atau ruang kerja.

Mengonfigurasi mode kontrol akses untuk ruang kerja

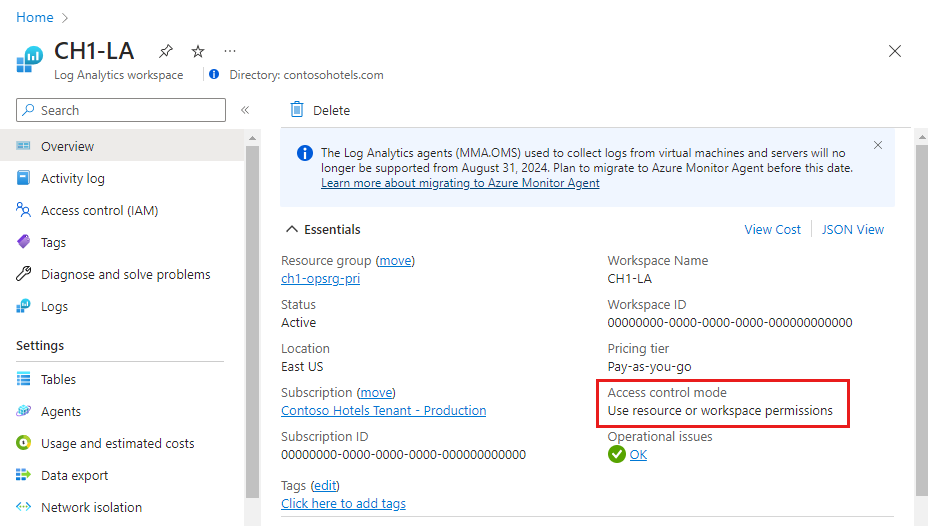

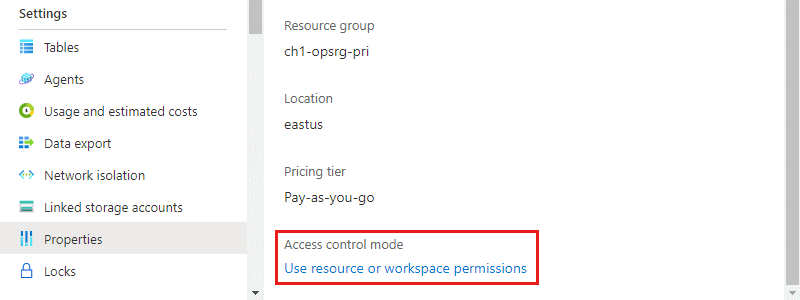

Lihat mode kontrol akses ruang kerja saat ini pada laman Ringkasan untuk ruang kerja di menu ruang kerja Analitik Log.

Ubah pengaturan ini di halaman Properti ruang kerja. Jika Anda tidak memiliki izin untuk mengonfigurasi ruang kerja, pengubahan pengaturan dinonaktifkan.

Azure RBAC

Akses ke ruang kerja dikelola dengan menggunakan Azure RBAC. Untuk memberikan akses ke ruang kerja Analitik Logs menggunakan izin Azure, ikuti langkah-langkah di Menetapkan peran Azure untuk mengelola akses ke sumber daya langganan Azure Anda.

Izin ruang kerja

Setiap ruang kerja dapat memiliki beberapa akun yang terkait dengannya. Setiap akun dapat memiliki akses ke beberapa ruang kerja. Tabel berikut ini mencantumkan izin Azure untuk tindakan ruang kerja yang berbeda:

| Perbuatan | Izin Azure yang diperlukan | Catatan |

|---|---|---|

| Mengubah tingkat harga. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Membuat ruang kerja di portal Microsoft Azure. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Menampilkan properti dasar ruang kerja dan memasukkan panel ruang kerja di portal. | Microsoft.OperationalInsights/workspaces/read |

|

| Membuat kueri log menggunakan antarmuka apa pun. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Mengakses semua jenis log menggunakan kueri. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Mengakses tabel log tertentu - metode warisan | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Membaca kunci ruang kerja untuk mengizinkan pengiriman log ke ruang kerja ini. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Membuat atau memperbarui aturan ringkasan | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| Menambahkan dan menghapus solusi pemantauan. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/* Microsoft.OperationsManagement/* Microsoft.Automation/* Microsoft.Resources/deployments/*/writeIzin ini perlu diberikan pada grup sumber daya atau tingkat langganan. |

|

| Menampilkan data di petak peta solusi Pencadangan dan Pemulihan Situs. | Administrator/Co-administrator Mengakses sumber daya yang disebarkan menggunakan model penyebaran klasik. |

|

| Jalankan pekerjaan pencarian. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/searchJobs/write |

|

| Memulihkan data dari retensi jangka panjang. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/restoreLogs/write |

Peran bawaan

Tetapkan pengguna ke peran ini untuk memberi mereka akses pada cakupan yang berbeda:

- Berlangganan: Akses ke semua ruang kerja dalam langganan

- Grup Sumber Daya: Akses ke semua ruang kerja di grup sumber daya

- Sumber Daya: Akses hanya ke ruang kerja yang ditentukan

Buat tugas di tingkat sumber daya (ruang kerja) untuk memastikan kontrol akses yang akurat. Gunakan peran khusus untuk membuat peran dengan izin khusus yang diperlukan.

Catatan

Untuk menambahkan dan menghapus pengguna ke peran pengguna, Anda harus memiliki izin Microsoft.Authorization/*/Delete dan Microsoft.Authorization/*/Write.

Pembaca Analitik Log

Anggota peran Pembaca Analitik Log dapat melihat semua data pemantauan dan setelan pemantauan, termasuk konfigurasi diagnostik Azure di semua sumber daya Azure.

Anggota peran Pembaca Log Analytics dapat:

- Menampilkan dan mencari semua data pemantauan.

- Menampilkan pengaturan pemantauan, termasuk melihat konfigurasi diagnostik Azure di semua sumber daya Azure.

Peran Pembaca Log Analytics mencakup tindakan Azure berikut:

| Jenis | Izin | Deskripsi |

|---|---|---|

| Tindakan | */read |

Kemampuan untuk melihat semua sumber daya Azure dan konfigurasi sumber daya. Termasuk menampilkan: - Status ekstensi mesin virtual. - Konfigurasi diagnostik Azure pada sumber daya. - Semua properti dan pengaturan semua sumber daya. Untuk ruang kerja, izinkan izin penuh tanpa batas untuk membaca pengaturan ruang kerja dan data kueri. Lihat opsi terperinci lainnya di daftar sebelumnya. |

| Perbuatan | Microsoft.Support/* |

Kemampuan untuk membuka kasus dukungan. |

| Bukan Tindakan | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Mencegah pembacaan kunci ruang kerja yang diperlukan untuk menggunakan API pengumpulan data dan memasang agen. Hal ini mencegah pengguna menambahkan sumber daya baru ke ruang kerja. |

Kontributor Analitik Log

Anggota peran Kontributor Log Analytics dapat:

- Baca semua data pemantauan yang diberikan oleh peran Pembaca Analitik Log.

- Edit pengaturan pemantauan untuk sumber daya Azure, termasuk:

- Menambahkan ekstensi mesin virtual ke mesin virtual.

- Mengonfigurasi diagnostik Azure pada semua sumber daya Azure.

- Buat dan konfigurasi akun Automation. Izin ini perlu diberikan pada grup sumber daya atau tingkat langganan.

- Tambahkan dan hapus solusi manajemen. Izin ini perlu diberikan pada grup sumber daya atau tingkat langganan.

- Membaca kunci akun penyimpanan.

- Mengonfigurasi kumpulan log dari Azure Storage.

- Konfigurasikan aturan ekspor data.

- Jalankan pekerjaan pencarian.

- Memulihkan data dari retensi jangka panjang.

Peringatan

Anda dapat menggunakan izin untuk menambahkan ekstensi komputer virtual ke komputer virtual untuk mendapatkan kontrol penuh atas komputer virtual.

Peran Pembaca Log Analytics mencakup tindakan Azure berikut:

| Izin | Deskripsi |

|---|---|

*/read |

Kemampuan untuk melihat semua sumber daya Azure dan konfigurasi sumber daya. Termasuk menampilkan: - Status ekstensi mesin virtual. - Konfigurasi diagnostik Azure pada sumber daya. - Semua properti dan pengaturan semua sumber daya. Untuk ruang kerja, izinkan izin penuh tanpa batas untuk membaca pengaturan ruang kerja dan data kueri. Lihat opsi terperinci lainnya di daftar sebelumnya. |

Microsoft.Automation/automationAccounts/* |

Kemampuan untuk membuat dan mengonfigurasi akun Azure Automation, termasuk menambahkan dan mengedit runbook. |

Microsoft.ClassicCompute/virtualMachines/extensions/* Microsoft.Compute/virtualMachines/extensions/* |

Menambah, memperbarui, dan menghapus ekstensi mesin virtual, termasuk ekstensi MMA dan Agen OMS untuk ekstensi Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/listKeys/action |

Menampilkan kunci akun penyimpanan. Analitik Log harus dikonfigurasi untuk membaca log dari akun penyimpanan Azure Storage. |

Microsoft.Insights/alertRules/* |

Menambahkan, memperbarui, dan menghapus aturan pemberitahuan. |

Microsoft.Insights/diagnosticSettings/* |

Menambahkan, memperbarui, dan menghapus pengaturan diagnostik pada sumber daya Azure. |

Microsoft.OperationalInsights/* |

Menambahkan, memperbarui, dan menghapus konfigurasi untuk ruang kerja Log Analytics. Untuk mengedit pengaturan tingkat lanjut ruang kerja, pengguna memerlukan Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

Tambahkan dan hapus solusi manajemen. |

Microsoft.Resources/deployments/* |

Membuat dan menghapus penyebaran. Diperlukan untuk menambahkan dan menghapus solusi, ruang kerja, dan akun automasi. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Membuat dan menghapus penyebaran. Diperlukan untuk menambahkan dan menghapus solusi, ruang kerja, dan akun automasi. |

Izin sumber daya

Untuk membaca data dari atau mengirim data ke ruang kerja dalam konteks sumber daya, Anda memerlukan izin ini pada sumber daya:

| Izin | Deskripsi |

|---|---|

Microsoft.Insights/logs/*/read |

Kemampuan untuk menampilkan semua data log untuk sumber daya |

Microsoft.Insights/logs/<tableName>/readContoh: Microsoft.Insights/logs/Heartbeat/read |

Kemampuan untuk melihat tabel tertentu untuk sumber daya ini - metode warisan |

Microsoft.Insights/diagnosticSettings/write |

Kemampuan untuk mengonfigurasi pengaturan diagnostik untuk memungkinkan pengaturan log untuk sumber daya ini |

Izin /read biasanya diberikan dari peran yang mencakup */baca atau * izin, seperti peran Pembaca dan Kontributor bawaan. Peran khusus yang menyertakan tindakan tertentu atau peran bawaan khusus mungkin tidak menyertakan izin ini.

Contoh peran khusus

Selain menggunakan peran bawaan untuk ruang kerja Analitik Log, Anda dapat membuat peran kustom untuk menetapkan izin yang lebih terperinci. Berikut ini adalah beberapa contoh umum.

Contoh 1: Berikan izin pengguna untuk membaca data log dari sumber daya mereka.

- Mengonfigurasi mode kontrol akses ruang kerja untuk menggunakan izin ruang kerja atau sumber daya.

- Memberikan pengguna

*/readatauMicrosoft.Insights/logs/*/readizin ke sumber daya mereka. Jika sudah diberi peran Pembaca Analitik Log di ruang kerja, hal tersebut sudah cukup.

Contoh 2: Berikan izin pengguna untuk membaca data log dari sumber daya mereka dan menjalankan pekerjaan pencarian.

- Mengonfigurasi mode kontrol akses ruang kerja untuk menggunakan izin ruang kerja atau sumber daya.

- Memberikan pengguna

*/readatauMicrosoft.Insights/logs/*/readizin ke sumber daya mereka. Jika sudah diberi peran Pembaca Analitik Log di ruang kerja, hal tersebut sudah cukup. - Berikan pengguna izin berikut di ruang kerja:

Microsoft.OperationalInsights/workspaces/tables/write: Diperlukan untuk dapat membuat tabel hasil pencarian (_SRCH).Microsoft.OperationalInsights/workspaces/searchJobs/write: Diperlukan untuk mengizinkan eksekusi operasi pekerjaan pencarian.

Contoh 3: Berikan izin pengguna untuk membaca data log dari sumber daya mereka dan mengonfigurasi sumber daya mereka untuk mengirim log ke ruang kerja Analitik Log.

- Mengonfigurasi mode kontrol akses ruang kerja untuk menggunakan izin ruang kerja atau sumber daya.

- Memberikan pengguna izin berikut di ruang kerja:

Microsoft.OperationalInsights/workspaces/readdanMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Dengan izin ini, pengguna tidak dapat melakukan kueri tingkat ruang kerja apa pun. Pengguna hanya dapat menghitung ruang kerja dan menggunakannya sebagai tujuan untuk pengaturan diagnostik atau konfigurasi agen. - Memberikan pengguna izin berikut ke sumber daya mereka:

Microsoft.Insights/logs/*/readdanMicrosoft.Insights/diagnosticSettings/write. Jika mereka telah diberi peran Kontributor Analitik Log, diberi peran Pembaca, atau diberikan izin*/readpada sumber daya ini, hal tersebut sudah cukup.

Contoh 4: Berikan izin pengguna untuk membaca data log dari sumber daya mereka, tetapi tidak mengirim log ke ruang kerja Analitik Log atau membaca peristiwa keamanan.

- Mengonfigurasi mode kontrol akses ruang kerja untuk menggunakan izin ruang kerja atau sumber daya.

- Memberikan pengguna izin berikut ke sumber daya mereka:

Microsoft.Insights/logs/*/read. - Tambahkan NonAction berikut untuk memblokir pengguna agar tidak membaca jenis SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. NonAction harus dalam peran khusus yang sama dengan tindakan yang memberikan izin baca (Microsoft.Insights/logs/*/read). Jika pengguna mewarisi tindakan baca dari peran lain yang ditetapkan ke sumber daya ini atau ke langganan atau grup sumber daya, mereka akan dapat membaca semua jenis log. Skenario ini juga berlaku jika mereka mewarisi*/read, yang ada misalnya, dengan peran Pembaca atau Kontributor.

Contoh 5: Berikan izin pengguna untuk membaca data log dari sumber daya mereka dan semua rincian masuk Microsoft Entra dan baca data log solusi Manajemen Pembaruan di ruang kerja Analitik Log.

- Mengonfigurasi mode kontrol akses ruang kerja untuk menggunakan izin ruang kerja atau sumber daya.

- Berikan pengguna izin berikut di ruang kerja:

Microsoft.OperationalInsights/workspaces/read: Diperlukan agar pengguna dapat menghitung ruang kerja dan membuka panel ruang kerja di portal AzureMicrosoft.OperationalInsights/workspaces/query/read: Diperlukan untuk setiap pengguna yang dapat menjalankan kueriMicrosoft.OperationalInsights/workspaces/query/SigninLogs/read: Untuk dapat membaca log masuk Microsoft EntraMicrosoft.OperationalInsights/workspaces/query/Update/read: Untuk dapat membaca log solusi Manajemen PembaruanMicrosoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Untuk dapat membaca log solusi Manajemen PembaruanMicrosoft.OperationalInsights/workspaces/query/UpdateSummary/read: Untuk dapat membaca log Manajemen PembaruanMicrosoft.OperationalInsights/workspaces/query/Heartbeat/read: Diperlukan untuk dapat menggunakan solusi Manajemen PembaruanMicrosoft.OperationalInsights/workspaces/query/ComputerGroup/read: Diperlukan untuk dapat menggunakan solusi Manajemen Pembaruan

- Memberikan pengguna izin berikut ke sumber daya mereka:

*/read, ditetapkan ke peran Pembaca, atauMicrosoft.Insights/logs/*/read

Contoh 6: Membatasi pengguna memulihkan data dari retensi jangka panjang.

- Mengonfigurasi mode kontrol akses ruang kerja untuk menggunakan izin ruang kerja atau sumber daya.

- Tetapkan pengguna ke peran Kontributor Analitik Log.

- Tambahkan NonAction berikut untuk memblokir pengguna memulihkan data dari retensi jangka panjang:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Mengatur akses baca tingkat tabel

Lihat Mengelola akses baca tingkat tabel.

Langkah berikutnya

- Lihat Ikhtisar agen Log Analytics untuk mengumpulkan data dari komputer di pusat data Anda atau lingkungan cloud lainnya.

- Lihat Mengumpulkan data tentang komputer virtual Azure untuk mengonfigurasi pengumpulan data dari Azure VM.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk