Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara membuat identitas yang ditetapkan pengguna, menyediakan akses admin ke Azure SQL Managed Instance, dan memberikan akses Dapatkan dan Daftar di brankas kunci.

Catatan

Untuk mempelajari tentang arsitektur Azure Monitor SCOM Managed Instance, lihat Azure Monitor SCOM Managed Instance.

Identitas layanan terkelola (MSI) menyediakan identitas untuk digunakan aplikasi saat terhubung ke sumber daya yang mendukung autentikasi ID Microsoft Entra. Untuk SCOM Managed Instance, identitas terkelola menggantikan empat akun layanan System Center Operations Manager tradisional. Ini digunakan untuk mengakses database Azure SQL Managed Instance. Ini juga digunakan untuk mengakses brankas kunci.

Catatan

- Pastikan Anda adalah kontributor dalam langganan tempat Anda membuat MSI.

- MSI harus memiliki izin admin pada SQL Managed Instance dan membaca izin pada brankas kunci yang Anda gunakan untuk menyimpan kredensial akun domain.

Masuk ke portal Azure. Cari dan pilih Identitas Terkelola.

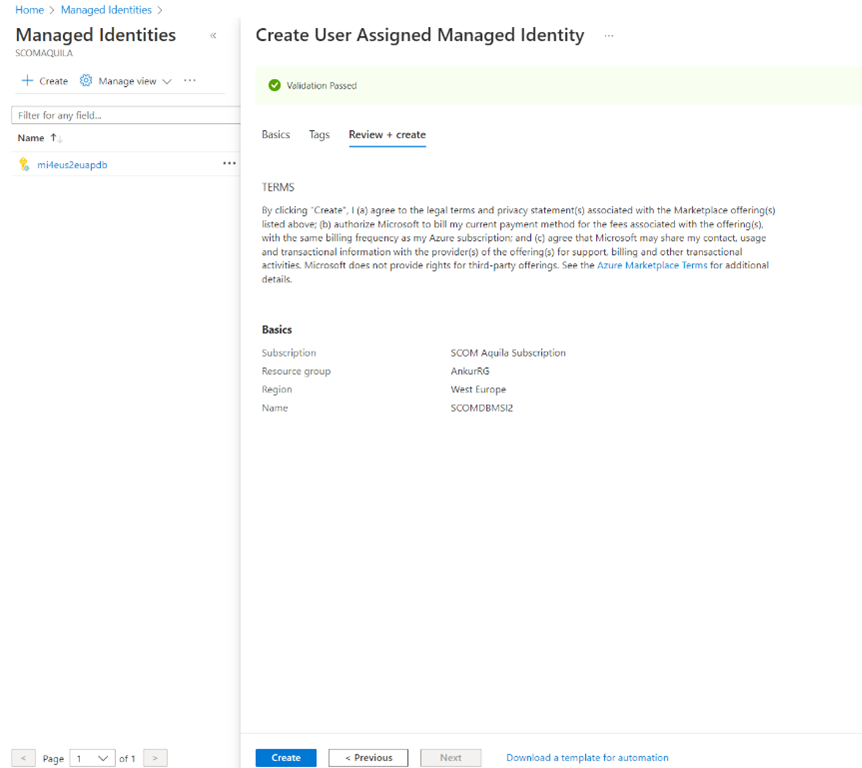

Pada halaman Identitas Terkelola, pilih Buat.

Panel Buat Identitas Terkelola yang Ditetapkan Pengguna terbuka.

Di bawah Dasar-dasar, lakukan hal berikut:

- Detail proyek:

- Langganan: Pilih langganan Azure tempat Anda ingin membuat SCOM Managed Instance.

- Grup sumber daya: Pilih grup sumber daya tempat Anda ingin membuat SCOM Managed Instance.

- Detail instans:

- Wilayah: Pilih wilayah tempat Anda ingin membuat Instans Terkelola SCOM.

- Nama: Masukkan nama untuk instans.

- Detail proyek:

Pilih Berikutnya: Tag.

Pada tab Tag , masukkan nilai Nama dan pilih sumber daya.

Tag membantu Anda mengategorikan sumber daya dan melihat penagihan terkonsolidasi dengan menerapkan tag yang sama ke beberapa sumber daya dan grup sumber daya. Untuk informasi selengkapnya, lihat Menggunakan tag untuk mengatur hierarki sumber daya dan manajemen Azure Anda.

Pilih Berikutnya: Tinjau + buat.

Pada tab Tinjau + buat , tinjau semua informasi yang Anda berikan dan pilih Buat.

Penyebaran Anda sekarang dibuat di Azure. Anda dapat mengakses sumber daya dan melihat detailnya.

Untuk mengatur nilai admin Microsoft Entra di instans terkelola SQL yang Anda buat di langkah 3, ikuti langkah-langkah berikut:

Catatan

Anda harus memiliki izin Administrator Peran Istimewa agar langganan dapat melakukan operasi berikut.

Penting

Menggunakan Grup sebagai admin Microsoft Entra saat ini tidak didukung.

Buka instans terkelola SQL. Di bawah Pengaturan, pilih admin Microsoft Entra.

Pilih pesan kotak kesalahan untuk memberikan izin Baca ke instans terkelola SQL di ID Microsoft Entra. Memberikan panel izin terbuka untuk memberikan izin.

Pilih Berikan Izin untuk memulai operasi dan setelah selesai, Anda dapat menemukan pemberitahuan agar berhasil memperbarui izin baca Microsoft Entra.

Pilih Atur admin, dan cari MSI Anda. MSI ini sama dengan yang Anda berikan selama alur pembuatan SCOM Managed Instance. Anda menemukan admin yang ditambahkan ke instans terkelola SQL.

Jika Anda mendapatkan kesalahan setelah menambahkan akun identitas terkelola, itu menunjukkan bahwa izin baca belum diberikan ke identitas Anda. Pastikan untuk memberikan izin yang diperlukan sebelum Anda membuat SCOM Managed Instance atau pembuatan SCOM Managed Instance Anda gagal.

Untuk informasi selengkapnya tentang izin, lihat Peran Pembaca Direktori di ID Microsoft Entra untuk Azure SQL.

Untuk memberikan izin pada brankas kunci yang Anda buat di langkah 4, ikuti langkah-langkah berikut:

Buka sumber daya brankas kunci yang Anda buat di langkah 4 dan pilih Kebijakan akses.

Pada halaman Kebijakan akses , pilih Buat.

Pada tab Izin , pilih opsi Dapatkan dan Daftar .

Pilih Selanjutnya.

Pada tab Utama , masukkan nama MSI yang Anda buat.

Pilih Selanjutnya. Pilih MSI yang sama dengan yang Anda gunakan dalam konfigurasi admin SQL Managed Instance.

Pilih Buat Berikutnya>.