Akses Bersyarat

Berlaku untuk:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Artikel ini menjelaskan cara mengonfigurasi kebijakan akses bersyar untuk Azure SQL Database, Azure SQL Managed Instance, dan Azure Synapse Analytics dalam penyewa.

Microsoft Entra Conditional Access memungkinkan organisasi membuat keputusan kebijakan di tingkat penyewa untuk akses ke sumber daya. Misalnya, artikel ini menggunakan kebijakan akses bersyarat untuk mewajibkan autentikasi multifaktor untuk akses pengguna ke sumber daya Azure SQL atau Azure Synapse Analytics apa pun di penyewa.

Prasyarat

- Akses bersyarat penuh memerlukan, minimal, penyewa ID Microsoft Entra P1 dalam langganan yang sama dengan database atau instans Anda. Hanya autentikasi multifaktor terbatas yang tersedia dengan penyewa ID Microsoft Entra gratis - akses bersyarkat tidak didukung.

- Anda harus mengonfigurasi Azure SQL Database, Azure SQL Managed Instance, atau kumpulan SQL khusus di Azure Synapse untuk mendukung autentikasi Microsoft Entra. Untuk langkah-langkah tertentu, lihat Mengonfigurasi dan mengelola autentikasi Microsoft Entra.

Catatan

Kebijakan akses berskal hanya berlaku untuk pengguna, dan bukan untuk koneksi terprogram, seperti perwakilan layanan dan identitas terkelola.

Mengonfigurasi akses bersyarat

Anda dapat mengonfigurasi kebijakan akses bersyarah dengan menggunakan portal Azure.

Catatan

Saat mengonfigurasi akses kondisional untuk Azure SQL Managed Instance, atau Azure Synapse Analytics, sumber daya target aplikasi cloud adalah Azure SQL Database, yang merupakan aplikasi Microsoft yang secara otomatis dibuat di penyewa Microsoft Entra mana pun dengan sumber daya Azure SQL atau Azure Synapse Analytics.

Untuk mengonfigurasi kebijakan akses bersyarah Anda, ikuti langkah-langkah berikut:

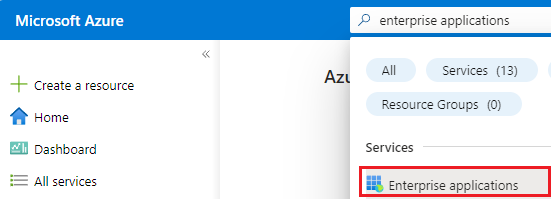

Masuk ke portal Azure, cari

Enterprise Applicationsdan pilih Aplikasi Perusahaan:

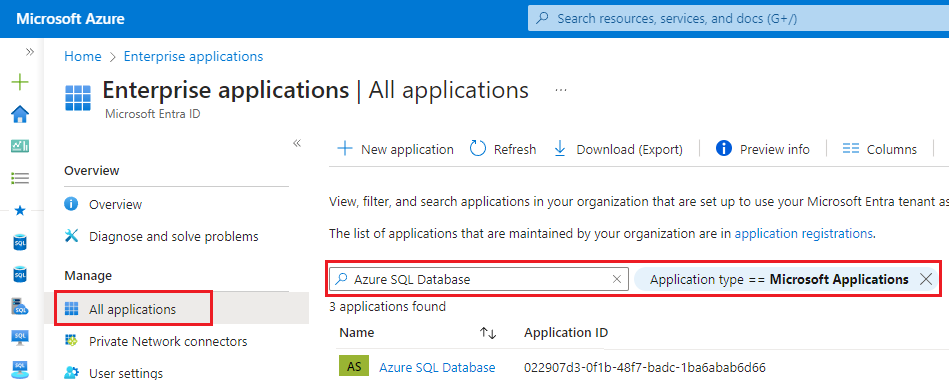

Pilih Semua aplikasi di bawah Kelola di halaman Aplikasi perusahaan, perbarui filter yang ada ke

Application type == Microsoft Applicationslalu cari Azure SQL Database - bahkan jika Anda mengonfigurasi kebijakan untuk Azure SQL Managed Instance atau Azure Synapse Analytics:

Aplikasi pihak pertama Azure SQL Database terdaftar di penyewa saat instans Azure SQL atau Azure Synapse Analytics pertama dibuat. Jika Anda tidak melihat Azure SQL Database, periksa apakah salah satu sumber daya tersebut disebarkan di penyewa Anda.

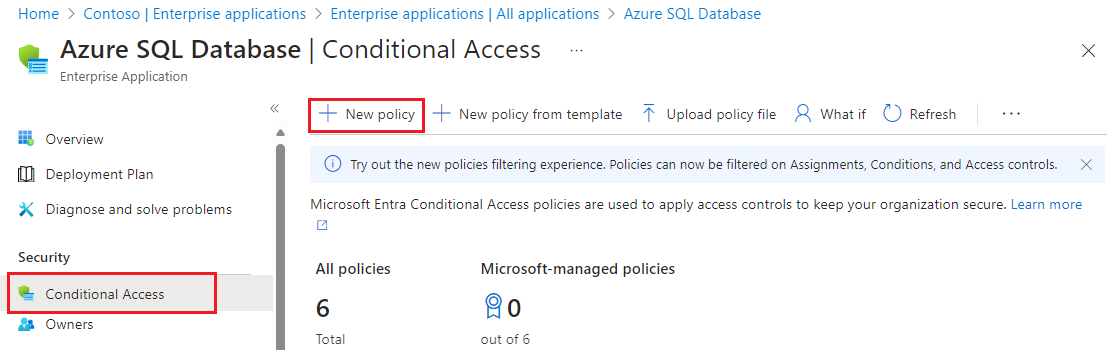

Pilih aplikasi Azure SQL Database untuk menavigasi ke halaman Gambaran Umum untuk Aplikasi Perusahaan Azure SQL Database Anda.

Pilih Akses Bersyarah di bawah Keamanan untuk membuka halaman Akses Bersyar. Pilih + Kebijakan baru untuk membuka halaman kebijakan Akses Bersyar baru:

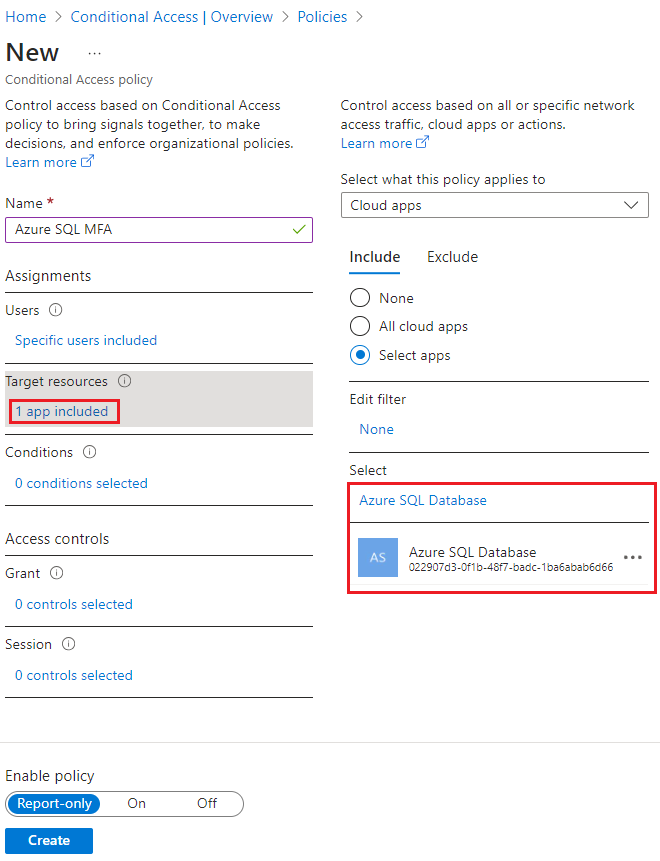

Pada halaman Kebijakan Akses Bersyar baru, pilih 1 aplikasi yang disertakan di bawah Sumber daya target untuk memvalidasi bahwa Azure SQL Database adalah aplikasi yang disertakan.

Di bawah Penugasan, pilih Pengguna tertentu yang disertakan, lalu centang Pilih pengguna dan grup di bawah Sertakan. Pilih 0 pengguna dan grup yang dipilih untuk membuka halaman Pilih pengguna dan grup dan cari pengguna atau grup yang ingin Anda tambahkan. Centang kotak di samping grup atau pengguna yang ingin Anda pilih, lalu gunakan Pilih untuk menerapkan pengaturan Anda dan menutup jendela.

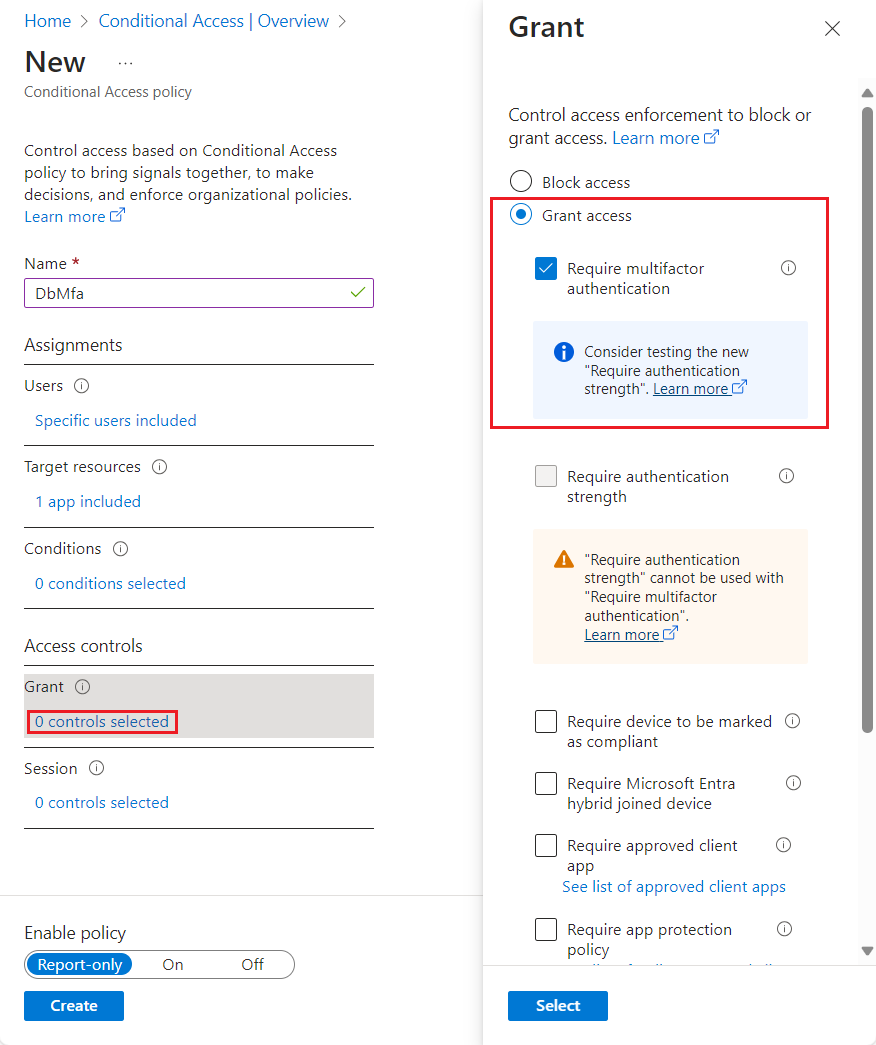

Di bawah Kontrol akses, pilih 0 kontrol yang dipilih untuk membuka halaman Hibah . Centang Berikan akses lalu pilih kebijakan yang ingin Anda terapkan, seperti Memerlukan autentikasi multifaktor. Gunakan Pilih untuk menerapkan pengaturan akses Anda.

Pilih Buat untuk menyimpan dan menerapkan kebijakan Anda ke sumber daya Anda.

Setelah selesai, Anda dapat melihat kebijakan akses bersyarkat baru di halaman Akses Bersyar untuk Aplikasi Perusahaan Azure SQL Database Anda.

Konten terkait

Untuk tutorial, lihat Mengamankan Azure SQL Database.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk