Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

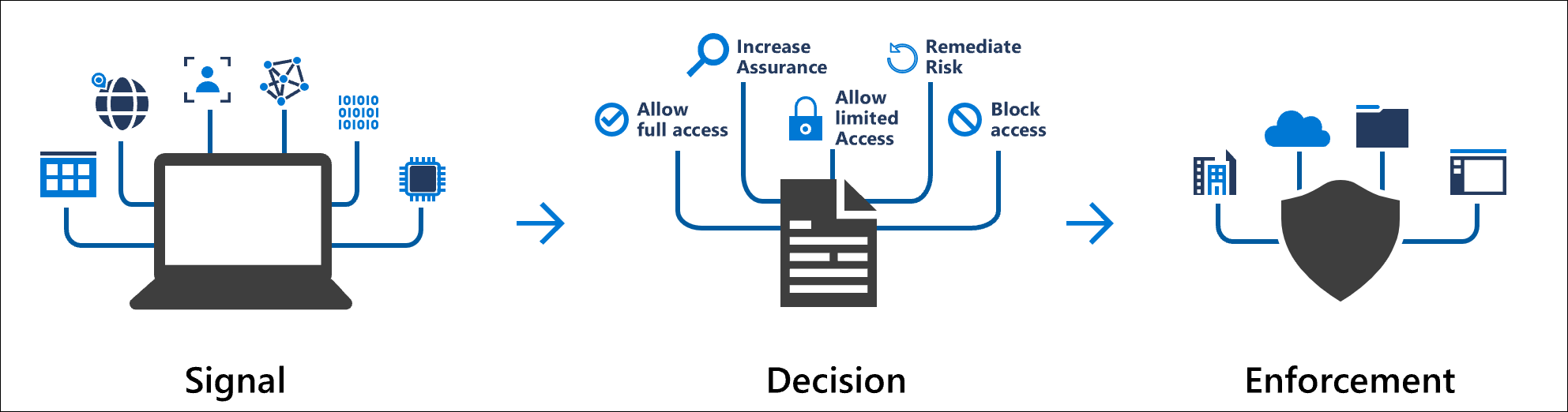

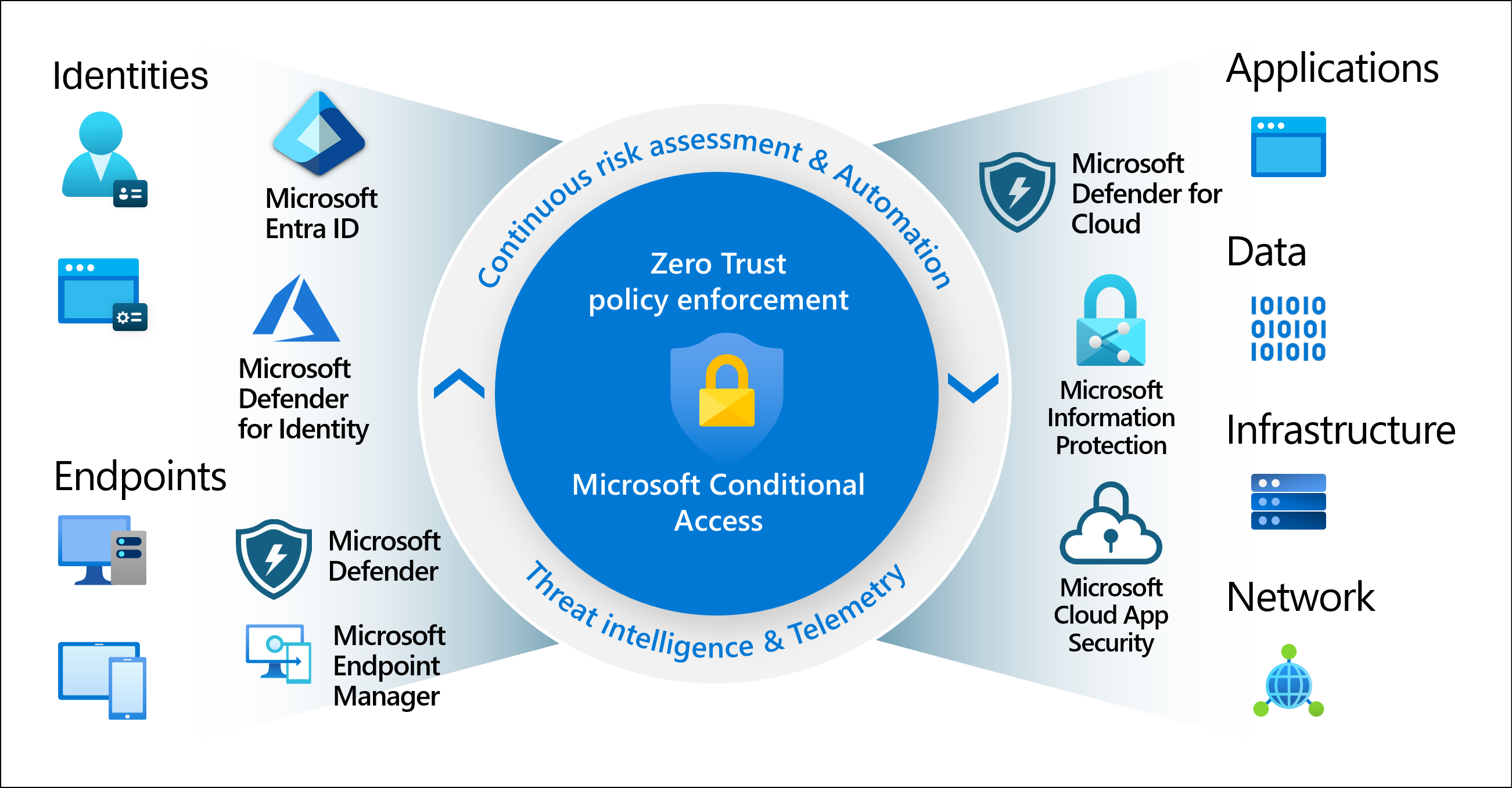

Keamanan modern meluas di luar perimeter jaringan organisasi untuk menyertakan identitas pengguna dan perangkat. Organisasi sekarang menggunakan sinyal berbasis identitas sebagai bagian dari keputusan kontrol akses mereka. Akses Bersyarat Microsoft Entra menggabungkan sinyal secara bersama-sama, membuat keputusan, dan menegakkan kebijakan organisasi. Akses Bersyarat adalah mesin kebijakan Zero Trust Microsoft yang mempertimbangkan sinyal dari berbagai sumber saat menegakkan keputusan kebijakan.

Kebijakan Akses Bersyarat pada tingkat paling sederhana adalah pernyataan if-then; jika seorang pengguna ingin mengakses sumber daya, maka mereka harus menyelesaikan suatu tindakan. Misalnya: Jika pengguna ingin mengakses aplikasi atau layanan seperti Microsoft 365, pengguna harus melakukan autentikasi multifaktor untuk mendapatkan akses.

Administrator dihadapkan dengan dua tujuan utama:

- Berdayakan pengguna untuk menjadi produktif di mana pun dan kapan pun

- Melindungi aset organisasi

Gunakan kebijakan Akses Bersyarat untuk menerapkan kontrol akses yang tepat jika diperlukan untuk menjaga keamanan organisasi Anda.

Penting

Kebijakan Akses Bersyarat diberlakukan setelah autentikasi faktor pertama selesai. Akses Bersyarat tidak dimaksudkan sebagai garis pertahanan pertama organisasi untuk skenario seperti serangan penolakan layanan (DoS), tetapi dapat menggunakan sinyal dari peristiwa ini untuk menentukan akses.

Sinyal umum

Akses Bersyarat memperhitungkan sinyal dari berbagai sumber saat membuat keputusan akses.

Sinyal-sinyal ini meliputi:

- Keanggotaan pengguna atau grup

- Kebijakan dapat ditargetkan untuk pengguna dan grup tertentu yang memberikan administrator kontrol yang sangat baik atas akses.

- Informasi Lokasi IP

- Organisasi dapat membuat rentang alamat IP tepercaya yang dapat digunakan saat membuat keputusan kebijakan.

- Administrator dapat menentukan seluruh rentang IP negara atau wilayah untuk memblokir atau mengizinkan lalu lintas.

- Alat

- Pengguna dengan perangkat dari platform tertentu atau ditandai dengan status tertentu dapat digunakan saat memberlakukan kebijakan Akses Bersyarat.

- Gunakan filter untuk perangkat agar mengarahkan kebijakan ke perangkat tertentu seperti workstation akses terbatas.

- Aplikasi

- Pengguna yang mencoba mengakses aplikasi tertentu dapat memicu kebijakan Akses Bersyarat yang berbeda.

- Deteksi risiko real time dan terhitung

- Integrasi sinyal dengan Microsoft Entra ID Protection memungkinkan kebijakan Akses Bersyarat mengidentifikasi dan memulihkan pengguna berisiko dan perilaku masuk.

-

Aplikasi Microsoft Defender untuk Cloud

- Memungkinkan akses dan sesi aplikasi pengguna dipantau dan dikontrol secara real time. Integrasi ini meningkatkan visibilitas dan kontrol atas akses ke dan aktivitas yang dilakukan dalam lingkungan cloud Anda.

Keputusan umum

- Memblokir akses

- Keputusan paling ketat

- Memberikan akses

- Keputusan yang kurang ketat yang dapat memerlukan satu atau beberapa opsi berikut:

- Membutuhkan autentikasi multifaktor

- Memerlukan kekuatan autentikasi

- Memerlukan perangkat untuk dinyatakan sesuai standar

- Memerlukan perangkat gabungan hibrid Microsoft Entra

- Memerlukan aplikasi klien yang disetujui

- Memerlukan kebijakan perlindungan aplikasi

- Memerlukan perubahan kata sandi

- Mewajibkan ketentuan penggunaan

Kebijakan yang umum diterapkan

Banyak organisasi memiliki masalah akses umum yang dapat ditangani dengan kebijakan Akses Bersyarat, seperti:

- Memerlukan autentikasi multifaktor untuk pengguna dengan peran administratif

- Membutuhkan autentikasi multifaktor untuk tugas manajemen Azure

- Memblokir proses masuk untuk pengguna yang mencoba menggunakan protokol autentikasi yang lama

- Membutuhkan lokasi tepercaya untuk pendaftaran informasi keamanan

- Memblokir atau memberikan akses dari lokasi tertentu

- Memblokir perilaku proses masuk riskan

- Memerlukan perangkat yang dikelola organisasi untuk aplikasi tertentu

Admin dapat membuat kebijakan dari awal atau memulai dari kebijakan templat di portal atau menggunakan Microsoft Graph API.

Pengalaman administrator

Administrator yang memiliki peran Administrator Akses Bersyarat dapat mengelola kebijakan.

Akses Bersyarat ditemukan di pusat admin Microsoft Entra di bawah Entra ID>Akses Bersyarat.

- Halaman Ringkasan menyediakan ikhtisar status kebijakan, pengguna, perangkat, dan aplikasi, serta peringatan umum dan keamanan dengan saran.

- Halaman Cakupan menyediakan sinopsis aplikasi dengan dan tanpa kebijakan Akses Bersyarat selama tujuh hari terakhir.

- Halaman Pemantauan memungkinkan administrator melihat grafik masuk yang dapat difilter untuk melihat potensi kesenjangan dalam cakupan kebijakan.

Kebijakan Akses Bersyarat pada halaman Kebijakan dapat difilter oleh administrator berdasarkan item seperti pelaku, sumber daya target yang, kondisi, kontrol yang diterapkan, status, atau tanggal. Kemampuan pemfilteran ini memungkinkan administrator menemukan kebijakan tertentu berdasarkan konfigurasinya dengan cepat.

Agen pengoptimalan Akses Bersyarat

Agen pengoptimalan Akses Bersyarat (pratinjau) dengan Microsoft Security Copilot merekomendasikan kebijakan baru dan perubahan pada kebijakan yang ada berdasarkan prinsip Zero Trust dan praktik terbaik Microsoft. Dengan satu klik, Anda dapat menerapkan saran untuk memperbarui atau membuat kebijakan Akses Bersyarat secara otomatis. Agen memerlukan setidaknya lisensi Microsoft Entra ID P1 dan unit komputasi keamanan (SCU).

Persyaratan lisensi

Menggunakan fitur ini memerlukan lisensi Microsoft Entra ID P1. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur Microsoft Entra ID yang tersedia secara umum.

Pelanggan dengan lisensi Microsoft 365 Business Premium juga memiliki akses ke fitur Akses Bersyarat.

Kebijakan berbasis risiko memerlukan akses ke Microsoft Entra ID Protection, yang memerlukan lisensi P2.

Produk dan fitur lain yang berinteraksi dengan kebijakan Akses Bersyarat memerlukan lisensi yang sesuai untuk produk dan fitur tersebut.

Saat lisensi yang diperlukan untuk Akses Bersyarat kedaluwarsa, kebijakan tidak dinonaktifkan atau dihapus secara otomatis. Hal ini memungkinkan pelanggan beralih dari kebijakan Akses Bersyar tanpa perubahan mendadak pada postur keamanan mereka. Kebijakan yang tersisa dapat dilihat dan dihapus, tetapi tidak lagi diperbarui.

Pengaturan standar keamanan membantu melindungi dari serangan terkait identitas dan tersedia untuk semua pelanggan.

Zero Trust

Fitur ini membantu organisasi untuk menyelaraskan identitas mereka dengan tiga prinsip panduan arsitektur Zero Trust:

- Memverifikasi secara eksplisit

- Gunakan hak istimewa minimum

- Mengasumsikan pembobolan

Untuk mengetahui selengkapnya tentang Zero Trust dan cara lain untuk menyelaraskan organisasi Anda dengan prinsip panduan, lihat Pusat Panduan Zero Trust.