Menggunakan Azure SQL Managed Instance secara aman dengan titik akhir publik

Berlaku untuk: Azure SQL Managed Instance

Azure SQL Managed Instance dapat menyediakan konektivitas pengguna melalui titik akhir publik. Artikel ini menjelaskan cara membuat konfigurasi ini lebih aman.

Skenario

Azure SQL Managed Instance menyediakan titik akhir lokal VNet untuk memungkinkan konektivitas dari dalam jaringan virtualnya. Opsi default memberikan isolasi maksimum. Namun, ada skenario di mana Anda perlu menyediakan koneksi titik akhir publik:

- Instans terkelola harus diintegrasikan dengan penawaran platform-as-a-service (PaaS) multi-tenant saja.

- Anda memerlukan throughput pertukaran data yang lebih tinggi daripada yang dimungkinkan saat Anda menggunakan VPN.

- Kebijakan perusahaan melarang PaaS di dalam jaringan perusahaan.

Perhatikan bahwa titik akhir publik selalu menggunakan jenis koneksi proksi terlepas dari pengaturan jenis koneksi.

Menerapkan instans terkelola untuk akses titik akhir publik

Meskipun tidak wajib, model penerapan umum untuk instans terkelola dengan akses titik akhir publik adalah membuat instans dalam jaringan virtual terisolasi khusus. Dalam konfigurasi ini, jaringan virtual hanya digunakan untuk isolasi klaster virtual. Tidak masalah jika ruang alamat IP instans terkelola tumpang tindih dengan ruang alamat IP jaringan perusahaan.

Mengamankan data bergerak

Lalu lintas data SQL Managed Instance selalu dienkripsi jika driver klien mendukung enkripsi. Data yang dikirim antara instans terkelola dan komputer virtual Azure lainnya atau layanan Azure tidak pernah meninggalkan tulang punggung Azure. Jika ada koneksi antara instans terkelola dan jaringan lokal, kami sarankan Anda menggunakan Azure ExpressRoute. ExpressRoute membantu Anda menghindari memindahkan data melalui internet publik. Untuk konektivitas lokal instans terkelola, hanya peering privat yang dapat digunakan.

Mengunci konektivitas masuk dan keluar

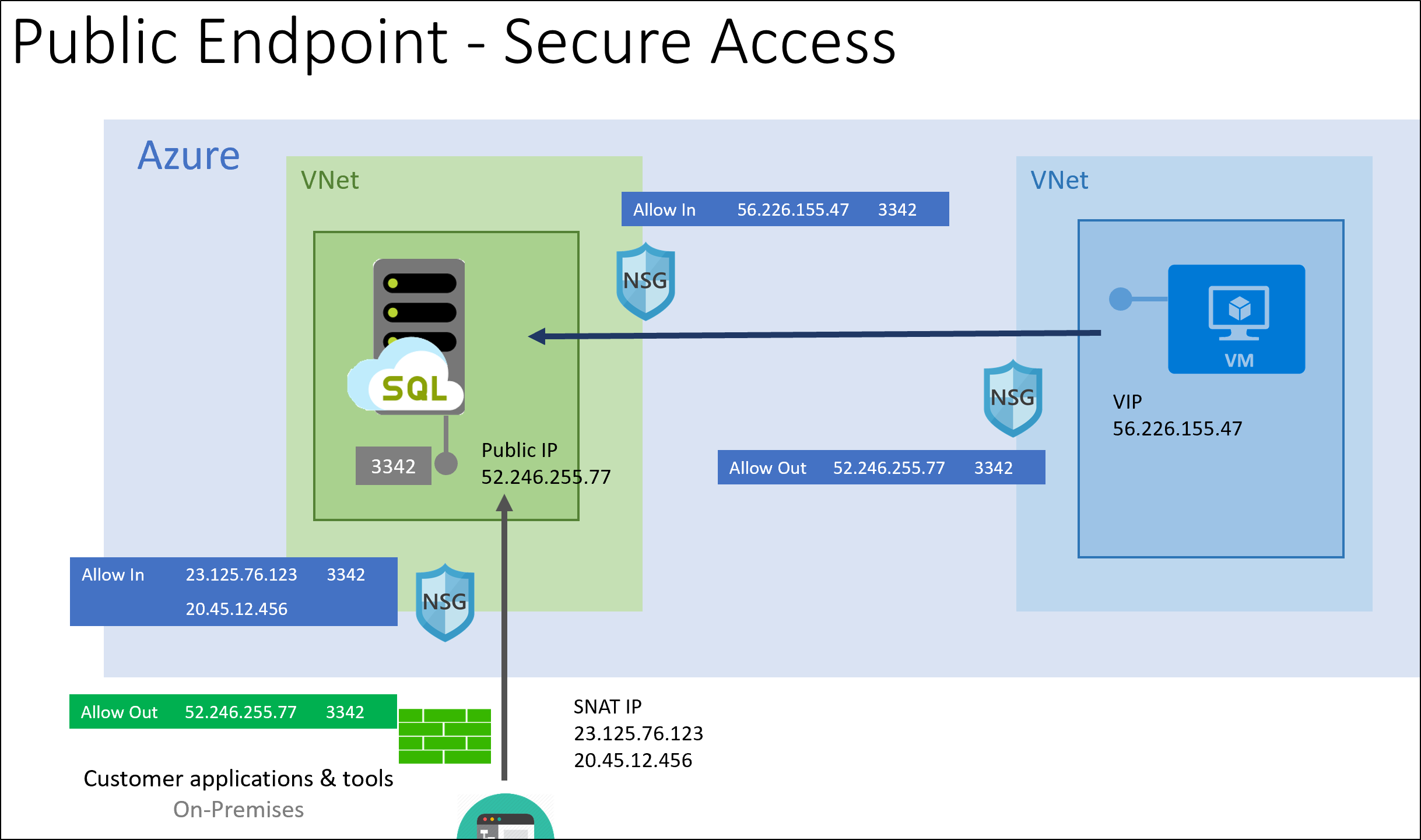

Diagram berikut ini memperlihatkan konfigurasi keamanan yang direkomendasikan:

Instans terkelola memiliki alamat titik akhir publik yang didedikasikan untuk pelanggan. Titik akhir ini berbagi alamat IP dengan titik akhir manajemen tetapi menggunakan port yang berbeda. Mirip dengan titik akhir VNet-lokal, titik akhir publik dapat berubah setelah operasi manajemen tertentu. Selalu tentukan alamat titik akhir publik dengan menyelesaikan catatan FQDN titik akhir, seperti, misalnya, saat mengonfigurasi aturan firewall tingkat aplikasi.

Untuk memastikan lalu lintas ke instans terkelola berasal dari sumber tepercaya, sebaiknya hubungkan dari sumber dengan alamat IP yang dikenal baik. Gunakan grup keamanan jaringan untuk membatasi akses ke titik akhir publik instans terkelola pada port 3342.

Ketika klien perlu memulai koneksi dari jaringan lokal, pastikan alamat asal diterjemahkan ke sekumpulan alamat IP yang terkenal. Jika Anda tidak dapat melakukannya (misalnya, tenaga kerja seluler menjadi skenario umum), kami sarankan Anda menggunakan koneksi VPN titik-ke-situs dan titik akhir VNet-lokal.

Jika koneksi dimulai dari Azure, kami menyarankan agar lalu lintas berasal dari alamat IP virtual yang ditetapkan dengan terkenal (misalnya, komputer virtual). Untuk mempermudah pengelolaan alamat IP virtual (VIP), Anda mungkin ingin menggunakan awalan alamat IP publik.

Langkah berikutnya

- Pelajari cara mengonfigurasi titik akhir publik untuk mengelola instans: Mengonfigurasi titik akhir publik

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk