Mengonfigurasi Instans Terkelola Azure SQL untuk Autentikasi Windows untuk Microsoft Entra ID

Artikel ini menjelaskan cara mengonfigurasi instans terkelola untuk mendukung Autentikasi Windows untuk prinsipal di ID Microsoft Entra (sebelumnya Azure Active Directory). Langkah-langkah untuk menyiapkan Azure SQL Managed Instance sama baik untuk alur autentikasi berbasis kepercayaan yang masuk dan alur autentikasi interaktif modern.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Prasyarat

Prasyarat berikut diperlukan untuk mengonfigurasi instans terkelola untuk Windows Authentication untuk prinsipal Microsoft Entra:

| Prasyarat | Deskripsi |

|---|---|

| Modul Az.Sql PowerShell | Modul PowerShell ini menyediakan cmdlet manajemen untuk sumber daya Azure SQL. Pasang modul ini dengan menjalankan perintah PowerShell berikut: Install-Module -Name Az.Sql |

| Modul Microsoft Graph PowerShell | Modul ini memberikan cmdlets manajemen untuk tugas administratif Microsoft Entra seperti pengguna dan manajemen prinsipal layanan. Pasang modul ini dengan menjalankan perintah PowerShell berikut: Install-Module –Name Microsoft.Graph |

| Instans terkelola | Anda dapat membuat instans terkelola baru atau menggunakan instans terkelola yang sudah ada. Anda harus mengaktifkan autentikasi Microsoft Entra pada instans terkelola. |

Mengonfigurasi autentikasi Microsoft Entra untuk Azure SQL Managed Instance

Untuk mengaktifkan Autentikasi Windows untuk perwakilan Microsoft Entra, Anda perlu mengaktifkan perwakilan layanan yang ditetapkan sistem pada setiap instans terkelola. Perwakilan layanan yang ditetapkan sistem memungkinkan pengguna instans terkelola untuk mengautentikasi menggunakan protokol Kerberos. Anda juga perlu memberikan persetujuan admin kepada setiap perwakilan layanan.

Mengaktifkan perwakilan layanan yang ditetapkan sistem

Untuk mengaktifkan perwakilan layanan yang ditetapkan sistem untuk instans terkelola:

- Masuk ke portal Azure.

- Menavigasi ke instans terkelola

- Pilih Identitas.

- Atur Perwakilan layanan yang ditetapkan sistem ke Aktifkan.

- Pilih Simpan.

Memberikan persetujuan admin ke perwakilan layanan yang ditetapkan sistem

Masuk ke portal Azure.

Buka Microsoft Entra ID.

Pilih Pendaftaran aplikasi.

Pilih aplikasi dengan nama tampilan yang cocok dengan instans terkelola Anda. Nama akan berada dalam format:

<managedinstancename> principal.Pilih izin API.

Pilih Berikan perizinan admin.

Pilih Ya pada prompt untuk Memberikan konfirmasi persetujuan admin.

Menyambungkan instans terkelola dengan Autentikasi Windows

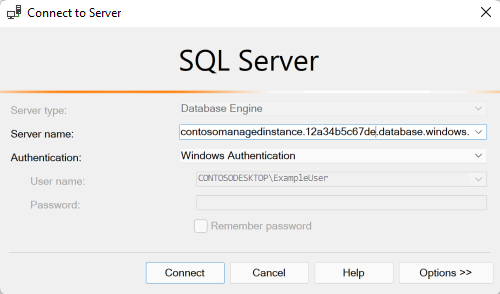

Jika Anda telah menerapkan alur autentikasi berbasis kepercayaan yang masuk atau alur autentikasi interaktif modern, tergantung versi klien, Anda sekarang dapat menguji sambungan ke instans terkelola Anda dengan Autentikasi Windows.

Untuk menguji koneksi dengan SQL Server Management Studio (SSMS), ikuti langkah-langkah dalam Mulai Cepat: Gunakan SSMS untuk menyambungkan ke dan mengkueri Azure SQL Database atau Azure SQL Managed Instance. Pilih Autentikasi Windows sebagai jenis autentikasi Anda.

Langkah berikutnya

Pelajari selengkapnya tentang menerapkan Autentikasi Windows untuk perwakilan Microsoft Entra di Azure SQL Managed Instance:

- Memecahkan masalah Autentikasi Windows untuk prinsipal Microsoft Entra di Instans Terkelola Azure SQL

- Apakah Autentikasi Windows untuk prinsipal Microsoft Entra di Instans Terkelola Azure SQL?

- Cara menyiapkan Autentikasi Windows untuk Instans Terkelola Azure SQL dengan menggunakan Microsoft Entra ID dan Kerberos

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk