Mengaktifkan akses HCX via internet

Dalam artikel ini, pelajari cara melakukan migrasi HCX melalui alamat IP publik menggunakan Azure VMware Solution.

Penting

Sebelum mengonfigurasi IP publik di cloud privat Azure VMware Solution Anda, konsultasikan dengan administrator jaringan Anda untuk memahami implikasi dan dampaknya terhadap lingkungan Anda.

Anda juga mempelajari cara memasangkan situs HCX dan membuat jala layanan dari lokal ke cloud privat Azure VMware Solution menggunakan IP Publik. Jala layanan memungkinkan Anda memigrasikan beban kerja dari pusat data lokal ke cloud privat Azure VMware Solution melalui internet publik. Solusi ini berguna ketika pelanggan tidak menggunakan konektivitas ExpressRoute atau VPN dengan cloud Azure.

Penting

Appliance HCX lokal harus dapat dijangkau dari internet untuk membangun komunikasi HCX dari lokal ke cloud privat Azure VMware Solution.

Mengonfigurasi blok IP publik

Agar manajer HCX tersedia melalui alamat IP publik, Anda memerlukan satu alamat IP publik untuk aturan DNAT.

Untuk melakukan migrasi HCX melalui internet publik, Anda memerlukan alamat IP lainnya. Anda dapat memiliki subnet /29 untuk membuat konfigurasi minimum saat menentukan profil jaringan HCX (IP yang dapat digunakan dalam subnet ditetapkan ke IX, appliance NE). Anda dapat memilih subnet yang lebih besar berdasarkan persyaratan. Buat segmen NSX-T menggunakan subnet publik ini. Segmen ini dapat digunakan untuk membuat profil jaringan HCX.

Catatan

Setelah menetapkan subnet ke segmen NSX-T, Anda tidak dapat menggunakan IP dari subnet tersebut untuk membuat aturan DNAT. Kedua subnet harus berbeda.

Konfigurasikan blok IP Publik melalui portal dengan menggunakan fitur IP Publik dari cloud privat Azure VMware Solution .

Menggunakan alamat IP publik untuk akses publik Cloud HCX Manager

Manajer Cloud HCX dapat tersedia melalui alamat IP publik dengan menggunakan aturan DNAT. Namun, karena manajer Cloud HCX berada di ruang penyedia, rute null diperlukan untuk memungkinkan Manajer HCX merutekan kembali ke klien melalui aturan DNAT. Ini memaksa lalu lintas NAT melalui router NSX-T Tier-0.

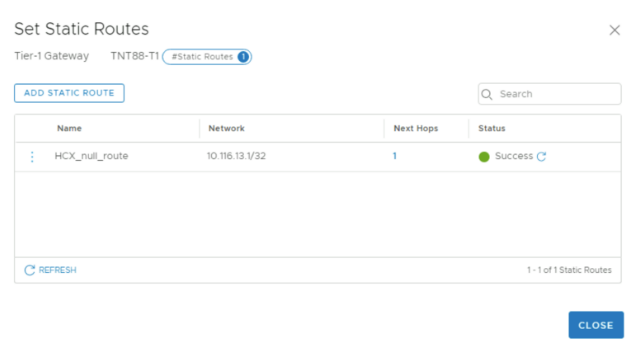

Menambahkan rute null statis ke router Tingkat 1

Rute null statis digunakan untuk memungkinkan IP privat HCX merutekan melalui NSX Tier-1 untuk titik akhir publik. Rute statis ini dapat menjadi router Tier-1 default yang dibuat di cloud privat Anda atau Anda dapat membuat router tingkat-1 baru.

Masuk ke manajer NSX-T, dan pilih Jaringan.

Di bawah bagian Koneksi ivity, pilih Gateway Tingkat-1.

Edit gateway Tingkat-1 yang sudah ada.

Perluas RUTE STATIS.

Pilih nomor di samping Rute Statis.

Pilih TAMBAHKAN RUTE STATIS.

Jendela pop-up ditampilkan.Di bawah Nama, masukkan nama rute.

Di bawah Jaringan, masukkan alamat IP /32 yang tidak tumpang tindih di bawah Jaringan.

Catatan

Alamat ini tidak boleh tumpang tindih dengan alamat IP lain di jaringan cloud privat dan jaringan pelanggan.

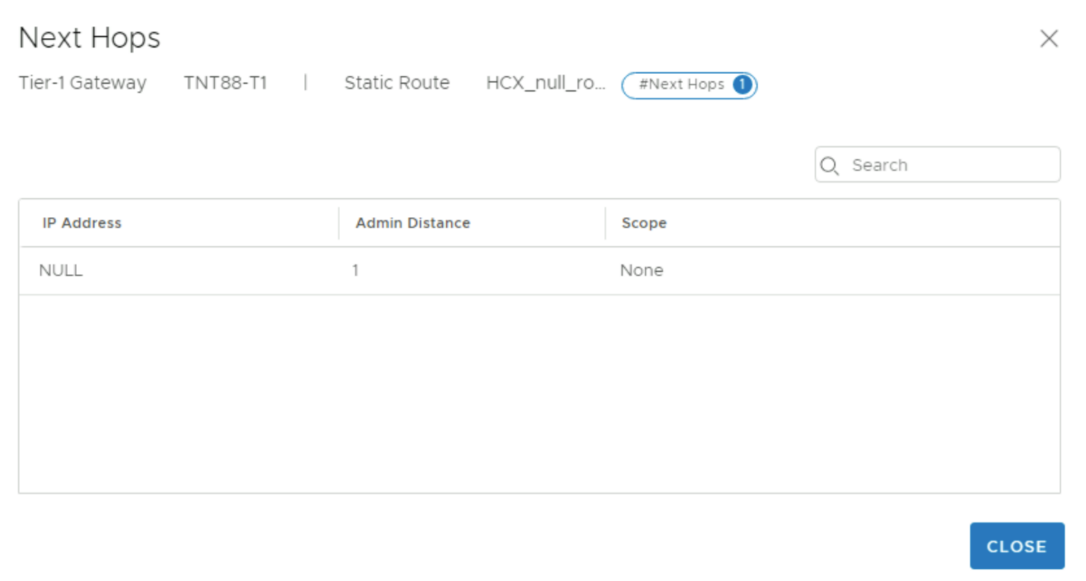

Di bawah Lompatan berikutnya, pilih Atur.

Pilih NULL sebagai Alamat IP.

Biarkan default untuk Jarak dan cakupan Admin.Pilih TAMBAHKAN, lalu pilih TERAPKAN.

Pilih TUTUP PENGEDITAN.

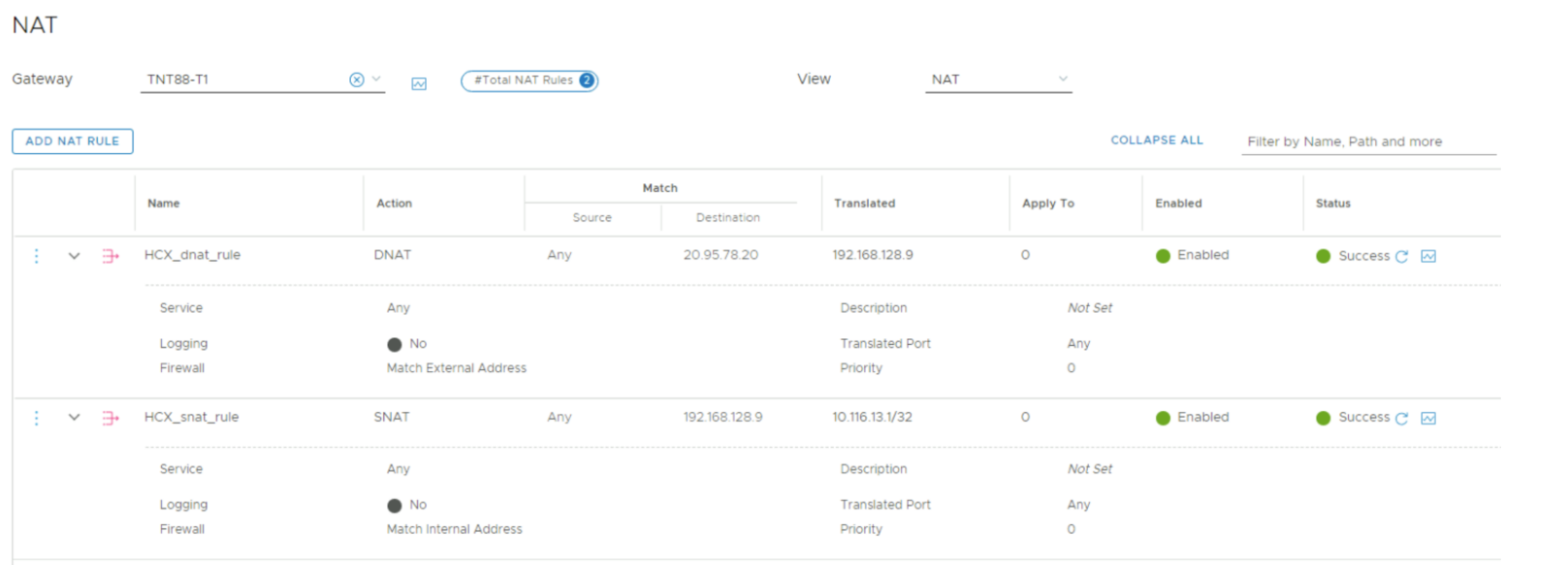

Menambahkan aturan NAT ke gateway Tier-1

Masuk ke NSX-T Manager, dan pilih Jaringan.

Pilih NAT.

Pilih Gateway Tingkat-1. Gunakan router Tier-1 yang sama untuk membuat aturan NAT yang Anda gunakan untuk membuat rute null di langkah sebelumnya.

Pilih TAMBAHKAN ATURAN NAT.

Tambahkan satu aturan SNAT dan satu aturan DNAT untuk Manajer HCX.

- Tujuan Aturan DNAT adalah IP Publik untuk Manajer HCX. IP Yang Diterjemahkan adalah IP Manajer HCX di cloud.

- Tujuan Aturan SNAT adalah IP Manajer HCX di cloud. IP Yang Diterjemahkan adalah IP /32 yang tidak tumpang tindih dari Rute Statis.

- Pastikan untuk mengatur opsi Firewall pada aturan DNAT agar Sesuai dengan Alamat Eksternal.

Buat aturan Firewall Gateway Tier-1 untuk memungkinkan hanya lalu lintas yang diharapkan ke IP Publik untuk Manajer HCX dan hilangkan yang lainnya.

- Buat aturan Gateway Firewall pada T1 yang memungkinkan lokal Anda sebagai IP Sumber dan Azure VMware Solution dicadangkan Publik sebagai IP Tujuan. Aturan ini harus menjadi prioritas tertinggi.

- Buat aturan Gateway Firewall pada Tingkat-1 yang menolak semua lalu lintas lain di mana IP Sumber adalah IP Apa Pun dan Tujuan adalah IP Publik yang dicadangkan Azure VMware Solution.

Untuk informasi selengkapnya, lihat Port HCX

Catatan

Manajer HCX sekarang dapat diakses melalui internet menggunakan IP publik.

Memasangkan situs menggunakan alamat IP publik manajer Cloud HCX

Pemasangan situs diperlukan sebelum Anda membuat jala layanan antara situs sumber dan tujuan.

- Masuk ke Manajer HCX situs Sumber .

- Pilih Pemasangan Situs dan pilih TAMBAHKAN PEMASANGAN SITUS.

- Masukkan URL Publik Cloud HCX Manager sebagai situs jarak jauh dan info masuk masuk, lalu pilih Koneksi.

Setelah pemasangan selesai, itu akan muncul di bawah pemasangan situs.

Membuat segmen IP publik di NSX-T

Sebelum Anda membuat segmen IP Publik, dapatkan kredensial Anda untuk NSX-T Manager dari portal Azure VMware Solution.

- Di bawah bagian Jaringan pilih Koneksi ivity, Segment, lalu pilih TAMBAHKAN SEGMENT.

- Berikan nama Segment, pilih router Tier-1 sebagai gateway yang terhubung, dan berikan IP publik yang dicadangkan di bawah subnet.

- Pilih Simpan.

Membuat profil jaringan untuk HCX di situs tujuan

- Masuk ke Destination HCX Manager (manajer cloud dalam hal ini).

- Pilih Interkoneksi lalu pilih tab Profil Jaringan.

- Pilih Buat Profil Jaringan.

- Pilih Jaringan NSX sebagai jenis jaringan di bawah Jaringan.

- Pilih Public-IP-Segment yang dibuat di NSX-T.

- Masukkan Nama.

- Di bawah Kumpulan IP, masukkan Rentang IP untuk uplink HCX, Panjang Awalan, dan Gateway segmen IP publik.

- Gulir ke bawah dan pilih kotak centang HCX Uplink di bawah Jenis Lalu Lintas HCX, profil ini digunakan untuk uplink HCX.

- Pilih Buat untuk membuat profil jaringan.

Membuat jala layanan

Service Mesh menyebarkan pengoptimal HCX WAN, Ekstensi Jaringan HCX, dan appliance HCX-IX.

- Masuk ke Manajer HCX situs Sumber .

- Pilih Interkoneksi lalu pilih tab Service Mesh .

- Pilih BUAT MESH LAYANAN.

- Pilih situs tujuan untuk membuat jala layanan dengan lalu pilih Lanjutkan.

- Pilih profil komputasi untuk kedua situs dan pilih Lanjutkan.

- Pilih layanan HCX yang akan diaktifkan dan pilih Lanjutkan.

Catatan

Layanan premium memerlukan lisensi HCX Enterprise tambahan.

- Pilih profil jaringan situs sumber.

- Pilih profil jaringan tujuan yang Anda buat di bagian Profil Jaringan.

- Pilih Lanjutkan.

- Tinjau informasi Zona Transportasi, lalu pilih Lanjutkan.

- Tinjau tampilan Topologis, dan pilih Lanjutkan.

- Masukkan nama Service Mesh dan pilih SELESAI.

- Tambahkan alamat IP publik di firewall untuk mengizinkan port yang diperlukan saja.

Perluas jaringan

Layanan Ekstensi Jaringan HCX menyediakan konektivitas lapisan 2 antar situs. Layanan ekstensi juga memungkinkan Anda untuk menyimpan alamat IP dan MAC yang sama selama migrasi komputer virtual.

- Masuk ke Manajer HCX sumber .

- Di bawah bagian Ekstensi Jaringan, pilih situs yang ingin Anda perluas jaringannya, lalu pilih PERLUAS JARINGAN.

- Pilih jaringan yang ingin Anda perluas ke situs tujuan, dan pilih Berikutnya.

- Masukkan detail subnet jaringan yang sedang Anda perluas.

- Pilih rute hop pertama tujuan (Tingkat-1), dan pilih Kirim.

- Masuk ke NSX tujuan , Anda melihat bahwa Jaringan 10.14.27.1/24 sekarang diperpanjang.

Setelah jaringan diperluas ke situs tujuan, VM dapat dimigrasikan melalui ekstensi Lapisan 2.

Langkah berikutnya

Mengaktifkan IP Publik ke NSX Edge untuk Azure VMware Solution

Untuk informasi terperinci tentang persyaratan minimum underlay jaringan HCX, lihat Persyaratan Minimum Underlay Jaringan.