Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara mencadangkan dan memulihkan komputer virtual (VM) Windows atau Linux Azure dengan disk terenkripsi dengan menggunakan Azure Backup. Untuk informasi selengkapnya, lihat Enkripsi cadangan Azure VM.

Skenario yang didukung untuk pencadangan dan pemulihan Azure VM terenkripsi

Bagian ini menjelaskan skenario yang didukung untuk pencadangan dan pemulihan Azure VM terenkripsi.

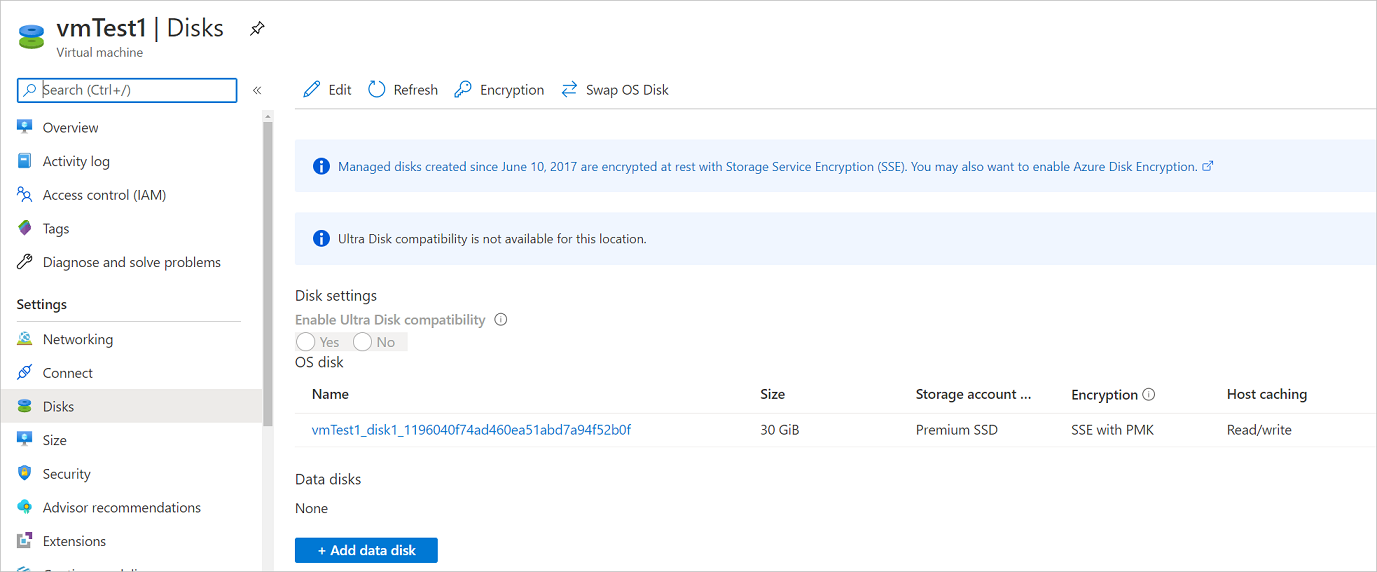

Enkripsi dengan menggunakan kunci yang dikelola platform

Secara default, semua disk di VM Anda secara otomatis dienkripsi saat tidak aktif dengan menggunakan kunci yang dikelola platform (PMK) yang menggunakan Enkripsi Layanan Penyimpanan (SSE). Anda dapat mencadangkan mesin virtual (VM) ini menggunakan Azure Backup tanpa memerlukan tindakan khusus dari pihak Anda untuk mendukung enkripsi. Untuk informasi selengkapnya tentang enkripsi dengan kunci yang dikelola platform, lihat Mencadangkan dan memulihkan Azure VM terenkripsi.

Enkripsi dengan menggunakan kunci yang dikelola pelanggan

Saat Anda mengenkripsi disk dengan kunci yang dikelola pelanggan (CMK), kunci yang digunakan untuk mengenkripsi disk disimpan di Azure Key Vault, yang Anda kelola. SSE dengan menggunakan CMK berbeda dari Azure Disk Encryption (ADE). ADE menggunakan alat enkripsi OS. SSE mengenkripsi data dalam layanan penyimpanan, yang memungkinkan Anda menggunakan OS atau gambar apa pun untuk VM Anda.

Anda tidak perlu melakukan tindakan eksplisit untuk pencadangan atau pemulihan VM yang menggunakan CMK untuk mengenkripsi disk mereka. Data cadangan untuk VM ini yang disimpan di vault dienkripsi dengan metode yang sama dengan enkripsi yang digunakan pada vault.

Untuk informasi selengkapnya tentang enkripsi disk terkelola dengan CMK, lihat Enkripsi sisi server penyimpanan disk Azure.

Dukungan enkripsi dengan menggunakan ADE

Azure Backup mendukung pencadangan Azure VM yang memiliki disk OS/data yang dienkripsi dengan ADE. ADE menggunakan Azure BitLocker untuk enkripsi VM Windows, dan fitur dm-crypt untuk VM Linux. ADE terintegrasi dengan Azure Key Vault untuk mengelola kunci dan rahasia enkripsi disk. Anda juga dapat menggunakan kunci enkripsi kunci (KEK) Key Vault untuk menambahkan lapisan keamanan tambahan. KEK mengenkripsi rahasia sebelum menulisnya ke Key Vault.

Azure Backup dapat mencadangkan dan memulihkan Azure VM dengan menggunakan ADE dengan dan tanpa aplikasi Microsoft Entra, seperti yang dirangkum dalam tabel berikut.

| Jenis disk VM | ADE (BEK/dm-crypt) | ADE dan KEK |

|---|---|---|

| Tidak Dikelola | Ya | Ya |

| Terkelola | Ya | Ya |

Keterbatasan

Sebelum Anda mencadangkan atau memulihkan Azure VM terenkripsi, tinjau batasan berikut:

- Anda dapat mencadangkan dan memulihkan VM terenkripsi ADE dalam langganan yang sama.

- Anda hanya dapat mengenkripsi VM dengan menggunakan kunci mandiri. Kunci apa pun yang merupakan bagian dari sertifikat yang digunakan untuk mengenkripsi komputer virtual saat ini tidak didukung.

- Anda dapat memulihkan data ke wilayah sekunder. Azure Backup mendukung pemulihan lintas wilayah Azure VM terenkripsi ke wilayah berpasangan Azure. Untuk informasi selengkapnya, lihat Matriks dukungan.

- Anda dapat memulihkan VM terenkripsi ADE di tingkat file atau folder. Anda perlu memulihkan seluruh komputer virtual untuk memulihkan file dan folder.

- Anda tidak dapat menggunakan opsi ganti VM yang ada untuk VM terenkripsi ADE saat Memulihkan VM. Opsi ini hanya didukung untuk disk terkelola yang tidak terenkripsi.

Sebelum Anda mulai

Sebelum memulai, ikuti langkah-langkah berikut:

- Pastikan Anda memiliki satu atau beberapa VM Windows atau Linux dengan ADE diaktifkan.

- Tinjau matriks dukungan untuk cadangan Azure VM.

- Buat peti Layanan Pemulihan jika Anda belum memilikinya.

- Jika Anda mengaktifkan enkripsi untuk VM yang sudah diaktifkan untuk pencadangan, berikan azure Backup izin untuk mengakses brankas kunci sehingga cadangan dapat dilanjutkan tanpa gangguan. Pelajari selengkapnya tentang menetapkan izin ini.

Dalam beberapa keadaan, Anda mungkin juga perlu menginstal agen VM pada VM.

Azure Backup mencadangkan Azure VM dengan menginstal ekstensi ke agen Azure VM yang berjalan di komputer. Jika komputer virtual Anda dibuat dari citra Azure Marketplace, agen akan diinstal dan berjalan. Jika Anda membuat VM kustom atau memigrasikan komputer lokal, Anda mungkin perlu menginstal agen secara manual.

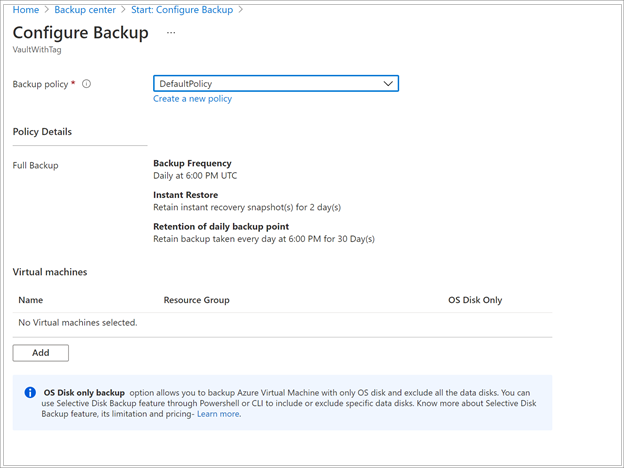

Atur kebijakan pencadangan

Untuk mengonfigurasi kebijakan pencadangan, ikuti langkah-langkah berikut:

Jika Anda tidak memiliki brankas cadangan Layanan Pemulihan, ikuti instruksi berikut untuk membuatnya.

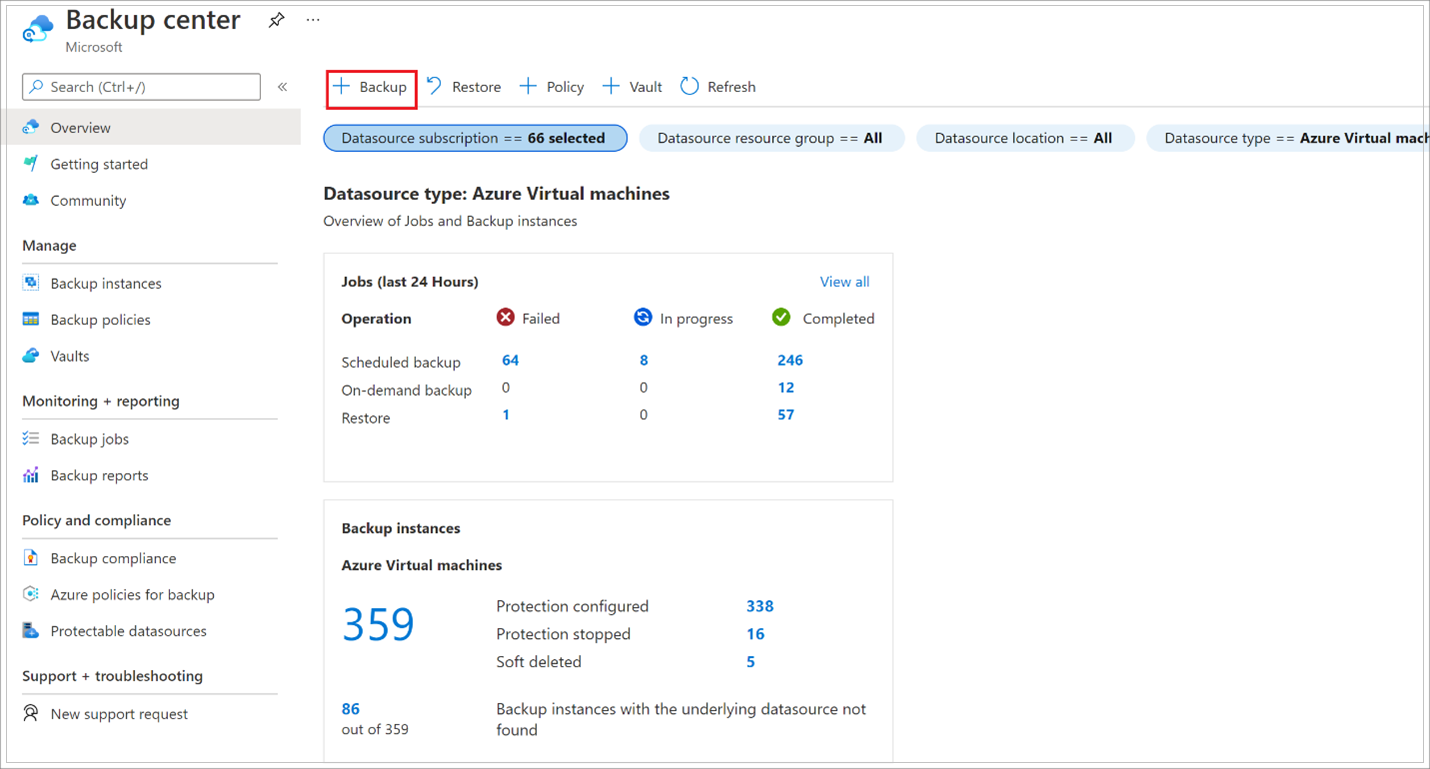

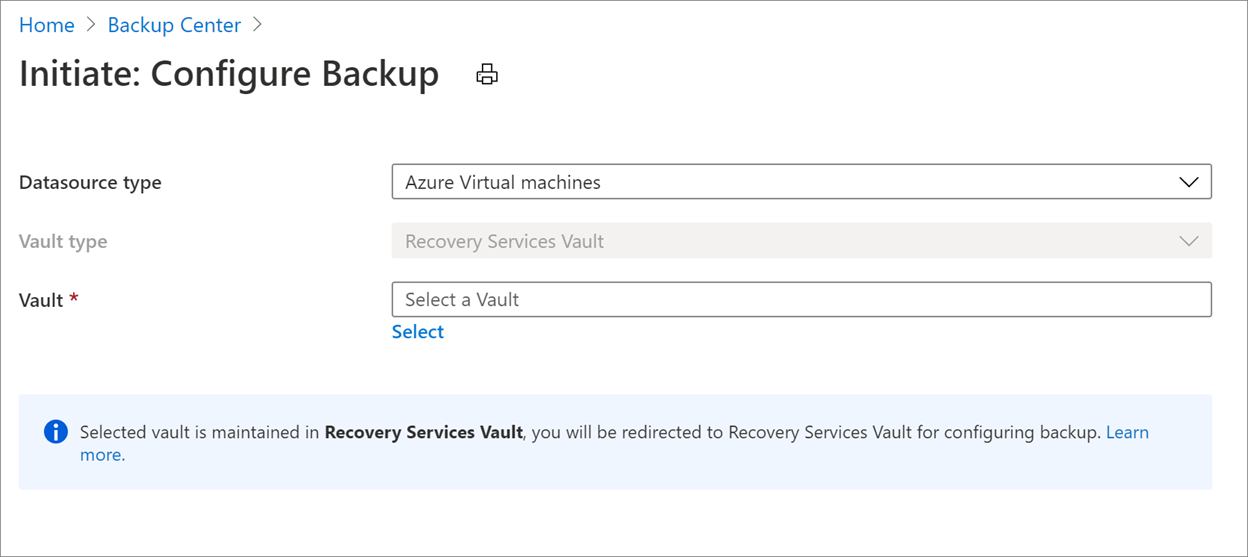

Buka Pusat pencadangan, dan pada tab Gambaran Umum , pilih + Cadangan.

Untuk Jenis sumber data, pilih Azure Virtual Machines, dan pilih vault yang Anda buat. Lalu Pilih Lanjutkan.

Pilih kebijakan yang ingin Anda kaitkan dengan vault, lalu pilih OK.

- Kebijakan pencadangan menentukan kapan pencadangan diambil dan berapa lama cadangan disimpan.

- Detail kebijakan default tercantum di menu dropdown.

Jika Anda tidak ingin menggunakan kebijakan default, pilih Buat Baru, dan buat kebijakan kustom.

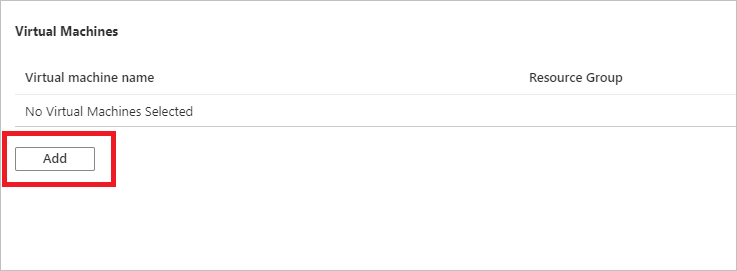

Di bawah Komputer Virtual, pilih Tambahkan.

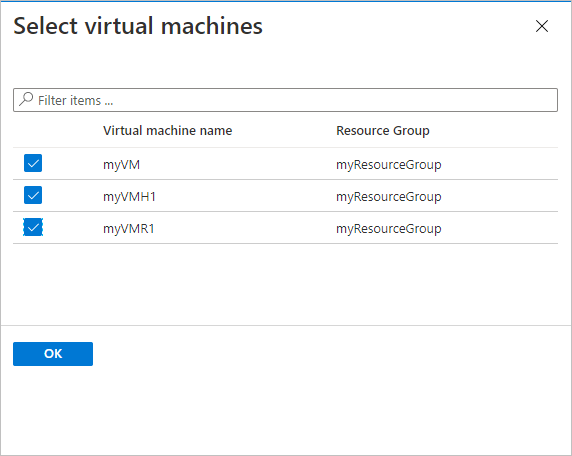

Pilih VM terenkripsi yang ingin Anda cadangkan dengan menggunakan kebijakan pemilihan, dan pilih OK.

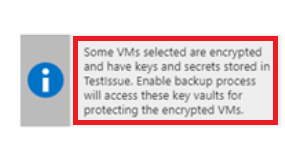

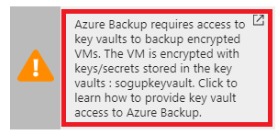

Jika Anda menggunakan Key Vault, pada halaman vault, Anda akan melihat pesan bahwa Azure Backup memerlukan akses baca-saja ke kunci dan rahasia di brankas kunci:

Jika Anda menerima pesan ini, tidak ada tindakan yang diperlukan:

Jika Anda menerima pesan ini, atur izin seperti yang dijelaskan dalam prosedur berikut:

Pilih Aktifkan Pencadangan untuk menyebarkan kebijakan pencadangan di vault dan aktifkan pencadangan untuk VM yang dipilih.

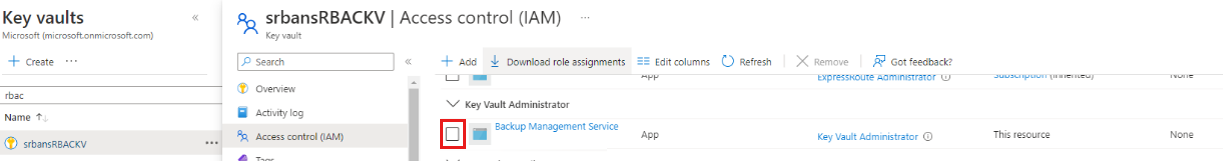

Mencadangkan VM terenkripsi ADE dengan brankas kunci yang mendukung RBAC

Untuk mengaktifkan pencadangan untuk VM terenkripsi ADE dengan menggunakan brankas kunci yang diaktifkan oleh kontrol akses berbasis peran Azure (RBAC), tetapkan peran Administrator Key Vault ke aplikasi Microsoft Entra Layanan Manajemen Cadangan dengan menambahkan penetapan peran pada Kontrol akses untuk brankas kunci.

Operasi pencadangan VM menggunakan aplikasi Layanan Manajemen Cadangan alih-alih identitas terkelola dari brankas Layanan Pemulihan untuk mengakses brankas kunci. Anda harus memberikan izin brankas kunci yang diperlukan ke aplikasi ini agar cadangan berfungsi dengan baik.

Pelajari tentang peran yang tersedia. Peran Administrator Key Vault memungkinkan izin untuk mengakses, mencantumkan, dan mencadangkan baik rahasia maupun kunci.

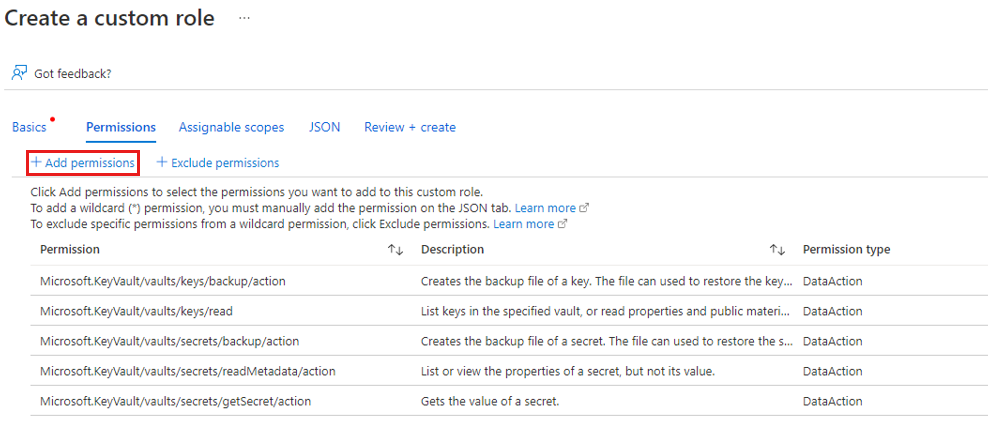

Untuk brankas kunci dengan dukungan Azure RBAC, Anda dapat membuat peran kustom dengan sekumpulan izin berikut. Pelajari cara membuat peran kustom.

Nota

Saat menggunakan Azure Government, pastikan peran Administrator Key Vault ditetapkan ke aplikasi Microsoft Entra untuk Backup Fairfax guna memastikan akses dan fungsionalitas yang tepat.

| Tindakan | Deskripsi |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

Membuat file cadangan kunci. |

Microsoft.KeyVault/vaults/secrets/backup/action |

Membuat file cadangan dari suatu rahasia. |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

Mengambil nilai sebuah rahasia. |

Microsoft.KeyVault/vaults/keys/read |

Mencantumkan kunci di dalam vault yang ditentukan atau mengakses properti dan informasi publik. |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

Mencantumkan atau menampilkan properti rahasia, tetapi bukan nilainya. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Menjalankan pekerjaan pencadangan

Pencadangan awal berjalan sesuai dengan jadwal, tetapi Anda juga dapat segera menjalankannya:

Buka Pusat Backup dan pilih item menu Instans Backup.

Untuk Jenis sumber data, pilih Azure Virtual Machines. Kemudian cari VM yang Anda konfigurasi untuk pencadangan.

Klik kanan baris yang relevan atau pilih Lainnya (...), lalu pilih Cadangkan Sekarang.

Gunakan kontrol kalender pada Cadangkan Sekarang untuk memilih hari terakhir agar titik pemulihan tetap ada. Kemudian pilih OK.

Pantau pemberitahuan portal.

Untuk memantau kemajuan pekerjaan, buka Pusat Cadangan>Pekerjaan Pencadangan dan filter daftar untuk pekerjaan yang sedang berlangsung. Bergantung pada ukuran VM Anda, membuat cadangan awal mungkin memakan waktu cukup lama.

Berikan izin

Azure Backup memerlukan akses baca-saja untuk mencadangkan kunci dan rahasia, bersama dengan VM terkait.

- Azure Key Vault Anda terkait dengan entitas penyewa Microsoft Entra dari langganan Azure. Jika Anda adalah pengguna anggota, Azure Backup memperoleh akses ke brankas kunci tanpa tindakan lebih lanjut.

- Jika Anda adalah pengguna tamu, Anda harus memberikan izin bagi Azure Backup untuk mengakses brankas kunci. Anda harus memiliki akses ke brankas kunci untuk mengonfigurasi Azure Backup untuk VM terenkripsi.

Untuk memberikan izin Azure RBAC pada brankas kunci, lihat Mengaktifkan izin RBAC pada brankas kunci.

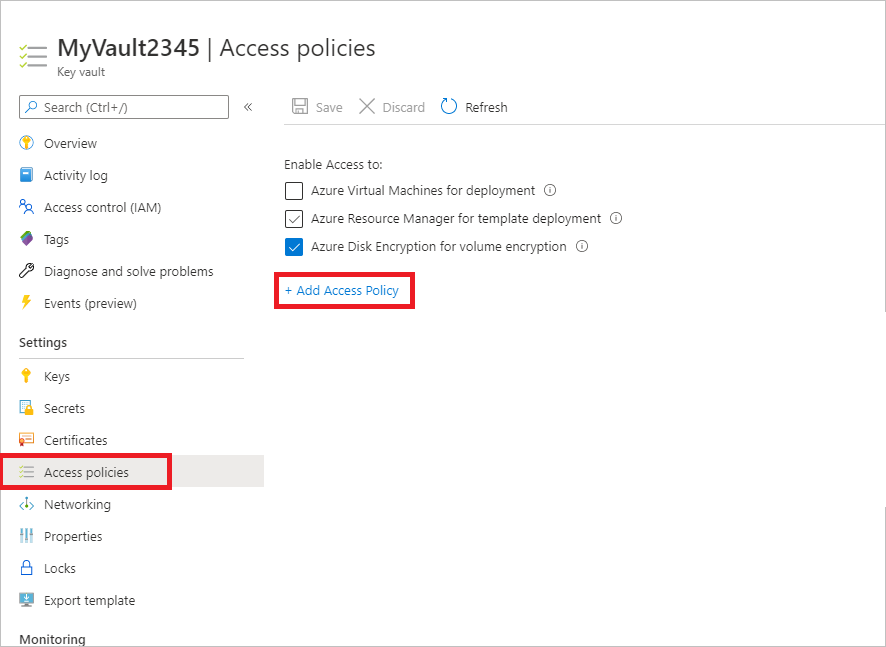

Untuk mengatur izin:

Di portal Microsoft Azure, pilih Semua layanan, dan cari Brankas kunci.

Pilih brankas kunci yang terkait dengan VM terenkripsi yang Anda cadangkan.

Petunjuk / Saran

Untuk mengidentifikasi brankas kunci terkait VM, gunakan perintah PowerShell berikut. Ganti nama grup sumber daya dan nama VM Anda:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusCari nama brankas kunci di baris ini:

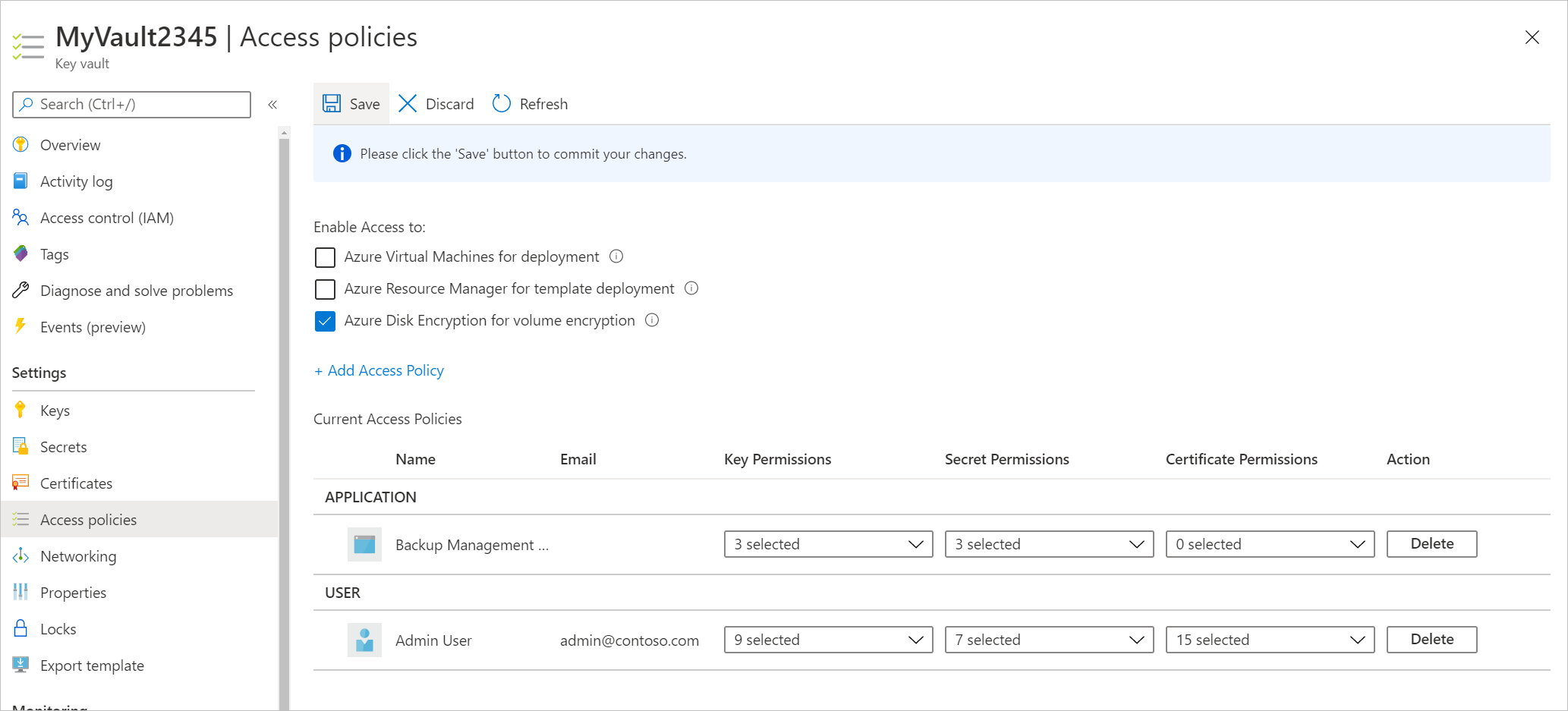

SecretUrl : https://<keyVaultName>.vault.azure.netPilih Kebijakan akses>Tambahkan Kebijakan Akses.

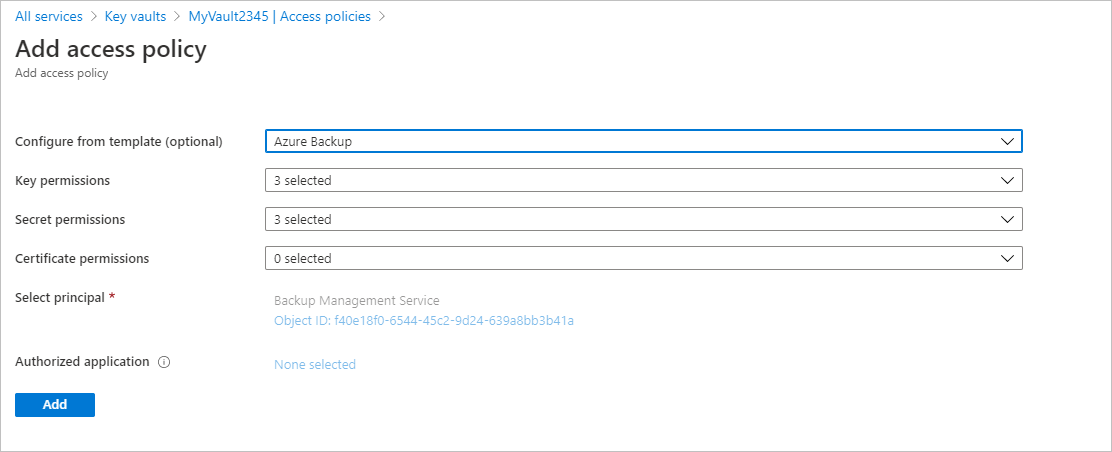

Untuk Tambahkan kebijakan akses>Konfigurasi dari templat (opsional), pilih Azure Backup.

- Izin yang diperlukan telah diisi sebelumnya untuk izin Kunci dan Izin rahasia.

- Jika VM Anda hanya dienkripsi dengan menggunakan BEK, hapus pilihan untuk Izin kunci karena Anda hanya memerlukan izin untuk rahasia.

Pilih Tambahkan untuk menambahkan Layanan Manajemen Cadangan di bawah Kebijakan Akses Saat Ini.

Pilih Simpan untuk menyediakan Azure Backup dengan izin.

Anda juga dapat mengatur kebijakan akses dengan menggunakan PowerShell atau Azure CLI.

Konten terkait

Jika Anda mengalami masalah, tinjau artikel berikut ini:

- Kesalahan umum saat mencadangkan dan memulihkan Azure VM terenkripsi.

- Masalah pada ekstensi agen/cadangan Azure VM.

- Pulihkan kunci dan rahasia Key Vault untuk VM terenkripsi dengan menggunakan Azure Backup.