Enkripsi Azure AI Bot Service untuk data tidak aktif

BERLAKU UNTUK: SDK v4

Azure AI Bot Service secara otomatis mengenkripsi data Anda saat disimpan ke cloud untuk melindungi data dan memenuhi komitmen keamanan dan kepatuhan organisasi.

Enkripsi dan dekripsi bersifat transparan, yang berarti enkripsi dan akses dikelola untuk Anda. Data Anda aman secara default, dan Anda tidak perlu mengubah kode atau aplikasi untuk memanfaatkan enkripsi.

Secara default, langganan Anda menggunakan kunci enkripsi yang dikelola Microsoft. Anda dapat mengelola sumber daya bot dengan kunci Anda sendiri yang disebut kunci yang dikelola pelanggan. Kunci yang dikelola pelanggan menawarkan fleksibilitas yang lebih besar untuk membuat, memutar, menonaktifkan, dan mencabut kontrol akses ke penyimpanan Azure AI Bot Service data. Anda juga dapat mengaudit kunci enkripsi yang digunakan untuk melindungi data Anda.

Saat mengenkripsi data, Azure AI Bot Service mengenkripsi dengan dua tingkat enkripsi. Dalam kasus di mana kunci yang dikelola pelanggan tidak diaktifkan, kedua kunci yang digunakan adalah kunci yang dikelola Microsoft. Saat kunci yang dikelola pelanggan diaktifkan, data dienkripsi dengan kunci yang dikelola pelanggan dan kunci yang dikelola Microsoft.

Untuk menggunakan fitur kunci yang dikelola pelanggan, Anda harus menyimpan dan mengelola kunci di Azure Key Vault. Anda dapat membuat kunci Anda sendiri dan menyimpannya di brankas kunci, atau Anda dapat menggunakan Azure Key Vault API untuk membuat kunci. Sumber daya Azure Bot Anda dan brankas kunci harus berada di penyewa ID Microsoft Entra yang sama, tetapi dapat berada di langganan yang berbeda. Untuk mengetahui informasi selengkapnya tentang Azure Key Vault, lihat Apa itu Azure Key Vault?.

Saat menggunakan kunci yang dikelola pelanggan, Azure AI Bot Service mengenkripsi data Anda dalam penyimpanannya. Jika akses ke kunci tersebut dicabut atau kunci dihapus, bot Anda tidak akan dapat menggunakan Azure AI Bot Service untuk mengirim atau menerima pesan, dan Anda tidak akan dapat mengakses atau mengedit konfigurasi bot Anda di portal Azure.

Saat Anda membuat sumber daya Azure Bot melalui portal, Azure menghasilkan ID aplikasi dan kata sandi, tetapi tidak menyimpannya di Azure Key Vault. Anda dapat menggunakan Key Vault dengan Azure AI Bot Service. Untuk informasi, lihat Mengonfigurasi aplikasi web untuk menyambungkan ke Key Vault. Untuk contoh tentang cara menyimpan dan mengambil rahasia dengan Key Vault, lihat Mulai Cepat: Pustaka klien rahasia Azure Key Vault untuk .NET (SDK v4).

Penting

Tim Azure AI Bot Service tidak dapat memulihkan bot kunci enkripsi yang dikelola pelanggan tanpa akses ke kunci.

Azure AI Bot Service menyimpan data pelanggan tentang bot, saluran yang digunakannya, pengaturan konfigurasi set pengembang, dan jika perlu, catatan percakapan yang saat ini aktif. Secara sementara, selama kurang dari 24 jam, menyimpan pesan yang dikirim melalui saluran Direct Line atau Web Chat dan lampiran apa pun yang diunggah.

Semua data pelanggan dienkripsi dengan dua lapisan enkripsi di Azure AI Bot Service; baik dengan kunci enkripsi terkelola Microsoft, atau kunci enkripsi yang dikelola Microsoft dan pelanggan. Azure AI Bot Service mengenkripsi data yang disimpan sementara menggunakan kunci enkripsi yang dikelola Microsoft, dan, tergantung pada konfigurasi sumber daya Azure Bot, mengenkripsi data jangka panjang menggunakan kunci enkripsi yang dikelola Microsoft atau yang dikelola pelanggan.

Catatan

Karena Azure AI Bot Service ada untuk memberi pelanggan kemampuan untuk mengirimkan pesan ke dan dari pengguna di layanan lain di luar Azure AI Bot Service, enkripsi tidak meluas ke layanan tersebut. Ini berarti bahwa sementara di bawah kontrol Azure AI Bot Service, data akan disimpan dienkripsi sesuai panduan dalam artikel ini; namun, ketika meninggalkan layanan untuk dikirim ke layanan lain, data didekripsi dan kemudian dikirim menggunakan enkripsi TLS 1.2 ke layanan target.

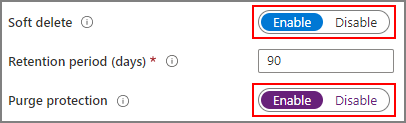

Menggunakan kunci yang dikelola pelanggan dengan Azure AI Bot Service mengharuskan Anda mengaktifkan dua properti pada instans Azure Key Vault yang Anda rencanakan untuk digunakan untuk menghosting kunci enkripsi Anda: Penghapusan sementara dan Perlindungan penghapusan menyeluruh. Fitur-fitur ini memastikan bahwa jika karena alasan tertentu kunci Anda dihapus secara tidak sengaja, Anda dapat memulihkannya. Untuk informasi selengkapnya tentang penghapusan sementara dan perlindungan penghapusan menyeluruh, lihat gambaran umum penghapusan sementara Azure Key Vault.

Jika Anda menggunakan instans Azure Key Vault yang sudah ada, Anda dapat memverifikasi bahwa properti ini diaktifkan dengan melihat bagian Properti di portal Microsoft Azure. Jika salah satu properti ini tidak diaktifkan, lihat bagian Key Vault di Cara mengaktifkan penghapusan sementara dan perlindungan penghapusan menyeluruh.

Agar Azure AI Bot Service memiliki akses ke brankas kunci yang Anda buat untuk tujuan ini, kebijakan akses perlu diatur, yang memberi perwakilan layanan Azure AI Bot Service set izin saat ini. Untuk informasi selengkapnya tentang Azure Key Vault, termasuk cara membuat brankas kunci, lihat Tentang Azure Key Vault.

Daftarkan penyedia sumber daya Azure AI Bot Service pada langganan Anda yang berisi brankas kunci.

- Buka portal Microsoft Azure.

- Buka bilah Langganan dan pilih langganan yang berisi brankas kunci.

- Buka bilah Penyedia sumber daya dan daftarkan penyedia sumber daya Microsoft.BotService .

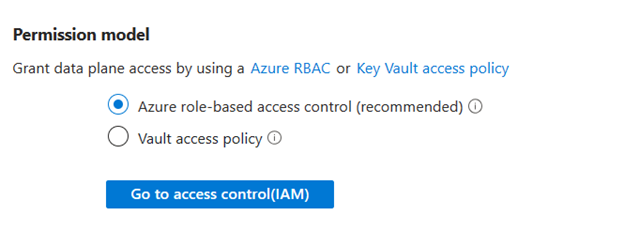

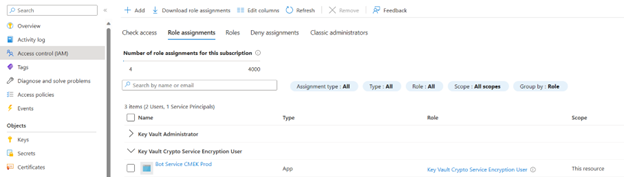

Azure Key Vault mendukung dua model izin: Kontrol akses berbasis peran Azure (RBAC) atau kebijakan akses vault. Anda dapat memilih untuk menggunakan salah satu model izin. Pastikan bahwa Firewall dan jaringan virtual di bilah Jaringan Key Vault diatur ke Izinkan akses publik dari semua jaringan pada langkah ini. Selain itu, pastikan bahwa operator telah diberikan izin Operasi Manajemen Kunci.

Untuk mengonfigurasi model izin Azure RBAC pada brankas kunci Anda:

- Buka bilah Brankas kunci dan pilih brankas kunci Anda.

- Buka bilah Kontrol akses (IAM), dan tetapkan peran Pengguna Enkripsi Layanan Kripto Key Vault ke Prod CMEK Layanan Bot. Hanya pengguna dengan peran pemilik langganan yang dapat melakukan perubahan ini.

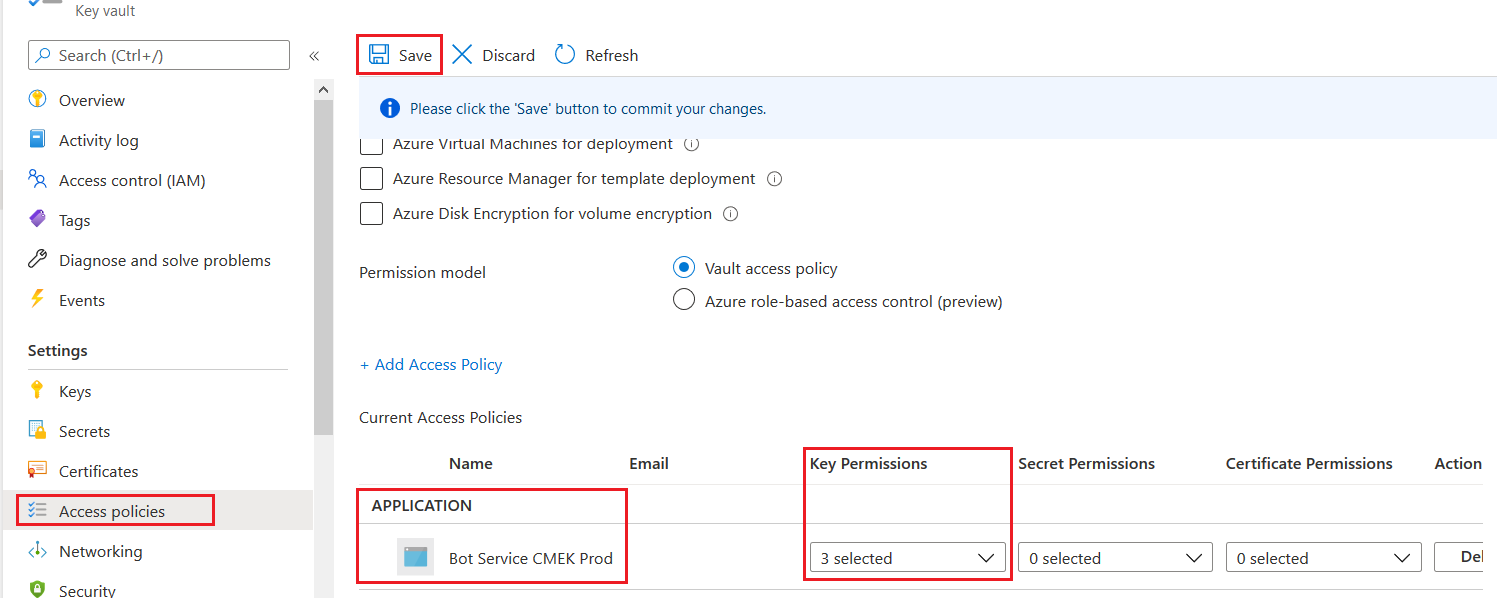

Untuk mengonfigurasi model izin kebijakan akses Key Vault pada brankas kunci Anda:

- Buka bilah Brankas kunci dan pilih brankas kunci Anda.

- Tambahkan aplikasi Bot Service CMEK Prod sebagai kebijakan akses, dan tetapkan izin berikut:

- Dapatkan (dari Operasi Manajemen Kunci)

- Buka bungkus Kunci (dari Operasi Kriptografi)

- Kunci Bungkus (dari Operasi Kriptografi)

- Pilih Simpan untuk menyimpan perubahan apa pun yang Anda buat.

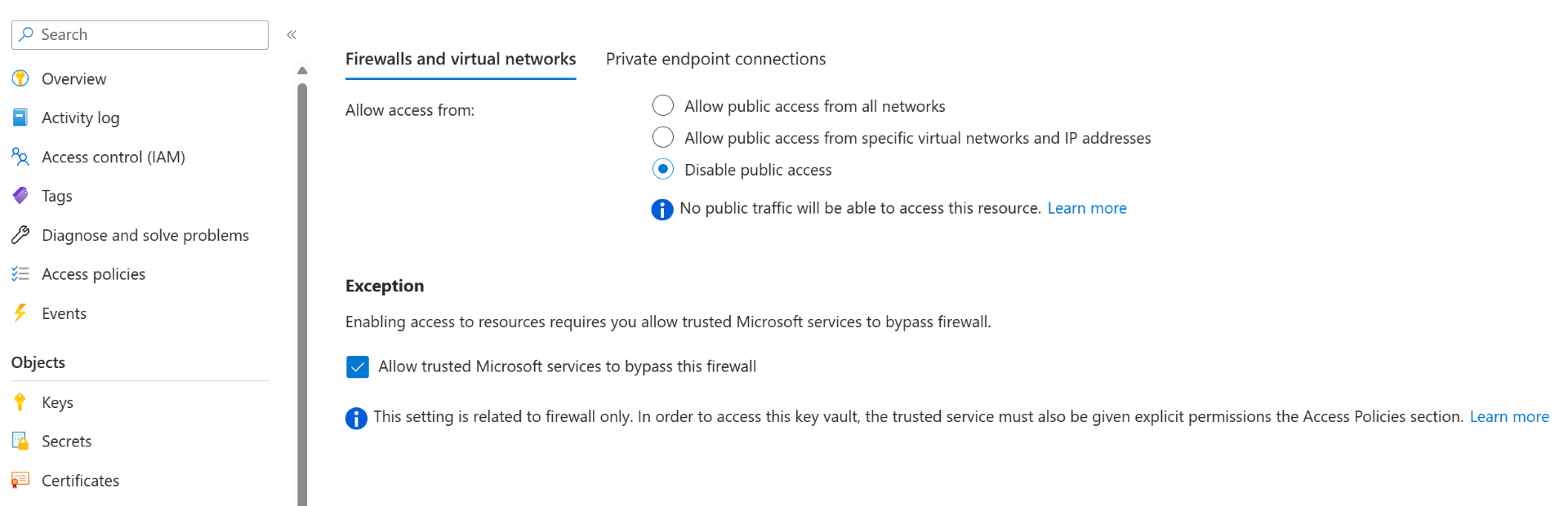

Izinkan Key Vault melewati firewall Anda.

- Buka bilah Brankas kunci dan pilih brankas kunci Anda.

- Buka bilah Jaringan dan buka tab Firewall dan jaringan virtual.

- Jika Izinkan akses dari diatur ke Nonaktifkan akses publik, pastikan Izinkan layanan Microsoft tepercaya untuk melewati firewall ini dipilih.

- Pilih Simpan untuk menyimpan perubahan apa pun yang Anda buat.

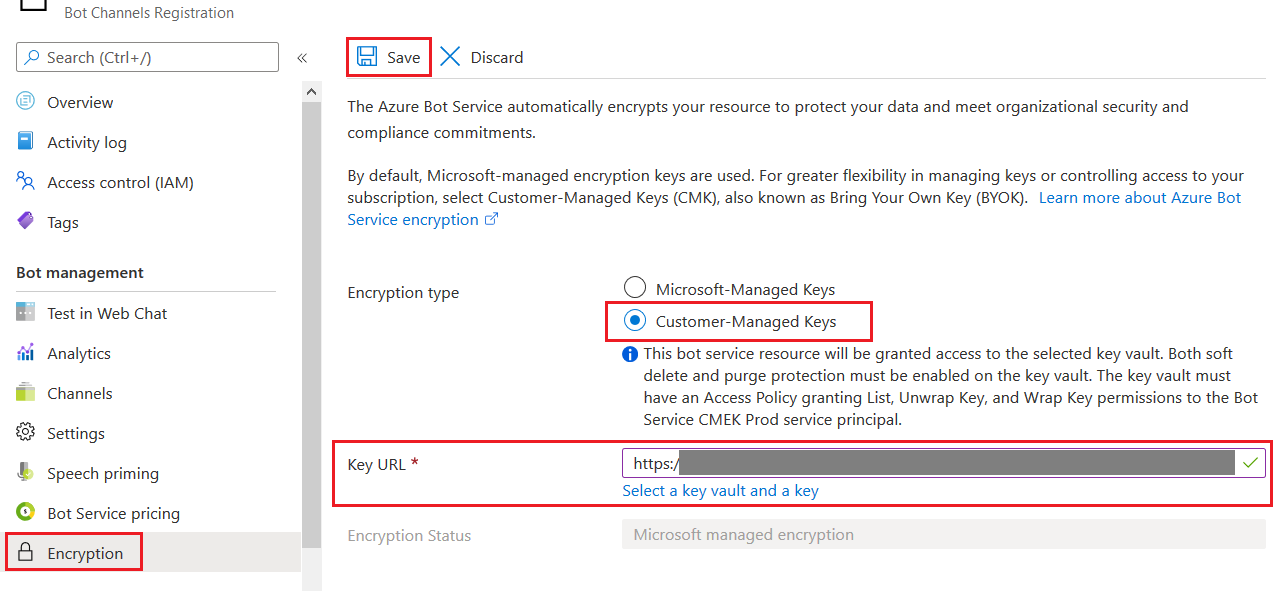

Untuk mengenkripsi bot Anda dengan kunci enkripsi yang dikelola pelanggan, ikuti langkah-langkah berikut:

Buka bilah sumber daya Azure Bot untuk bot Anda.

Buka bilah Enkripsi bot Anda dan pilih Kunci yang Dikelola Pelanggan untuk jenis Enkripsi.

Masukkan URI lengkap kunci Anda, termasuk versi, atau klik Pilih brankas kunci dan kunci untuk menemukan kunci Anda.

Klik Simpan di bagian atas bilah.

Setelah langkah-langkah ini selesai, Azure AI Bot Service akan memulai proses enkripsi, yang dapat memakan waktu hingga 24 jam untuk diselesaikan. Bot Anda tetap berfungsi selama periode waktu ini.

Untuk memutar kunci enkripsi yang dikelola pelanggan, Anda harus memperbarui sumber daya Azure AI Bot Service untuk menggunakan URI baru untuk kunci baru (atau versi baru kunci yang ada).

Karena enkripsi ulang dengan kunci baru terjadi secara asinkron, pastikan kunci lama tetap tersedia sehingga data dapat terus didekripsi; jika tidak, bot Anda dapat berhenti bekerja. Anda harus mempertahankan kunci lama setidaknya selama satu minggu.

Untuk mencabut akses, hapus kebijakan akses untuk perwakilan layanan Bot Service CMEK Prod dari brankas kunci Anda.

Catatan

Mencabut akses akan merusak sebagian besar fungsionalitas yang terkait dengan bot Anda. Untuk menonaktifkan fitur kunci yang dikelola pelanggan, nonaktifkan fitur sebelum mencabut akses untuk memastikan bot dapat terus berfungsi.

Pelajari selengkapnya tentang Azure Key Vault