Sambungkan server yang mendukung Azure Arc ke Microsoft Azure Sentinel

Artikel ini menyediakan panduan tentang cara onboarding server dengan dukungan Azure Arc ke Microsoft Azure Sentinel. Hal ini memungkinkan Anda untuk mulai mengumpulkan peristiwa terkait keamanan dan mulai menghubungkannya dengan sumber data lain.

Prosedur berikut akan mengaktifkan dan mengonfigurasi Microsoft Sentinel pada langganan Azure Anda. Proses ini meliputi:

- Menyiapkan ruang kerja Analitik Log di mana log dan peristiwa dikumpulkan untuk analisis dan korelasi.

- Mengaktifkan Microsoft Sentinel di ruang kerja.

- Onboarding server yang mendukung Azure Arc ke Microsoft Sentinel menggunakan fitur manajemen ekstensi dan Azure Policy.

Penting

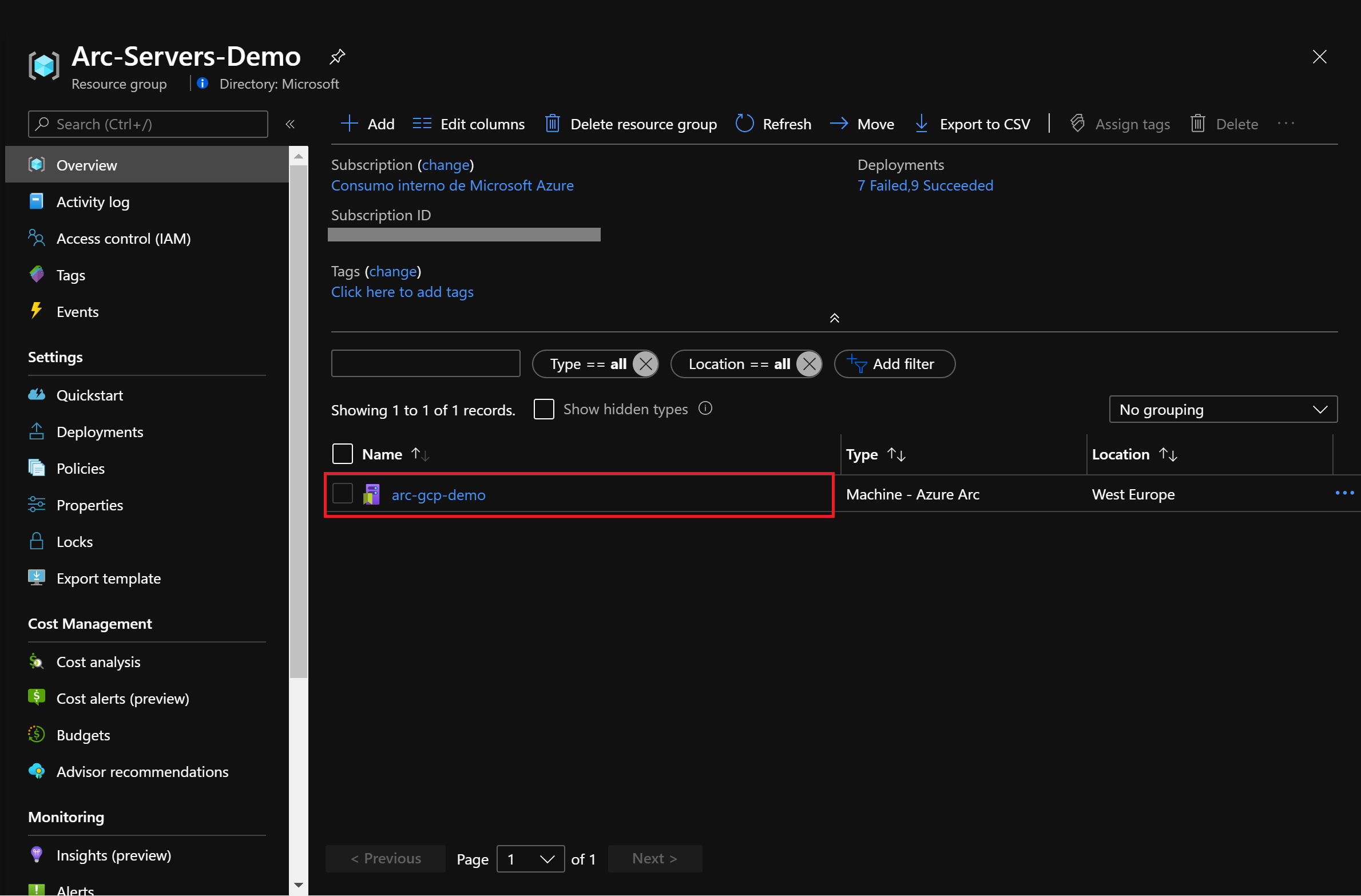

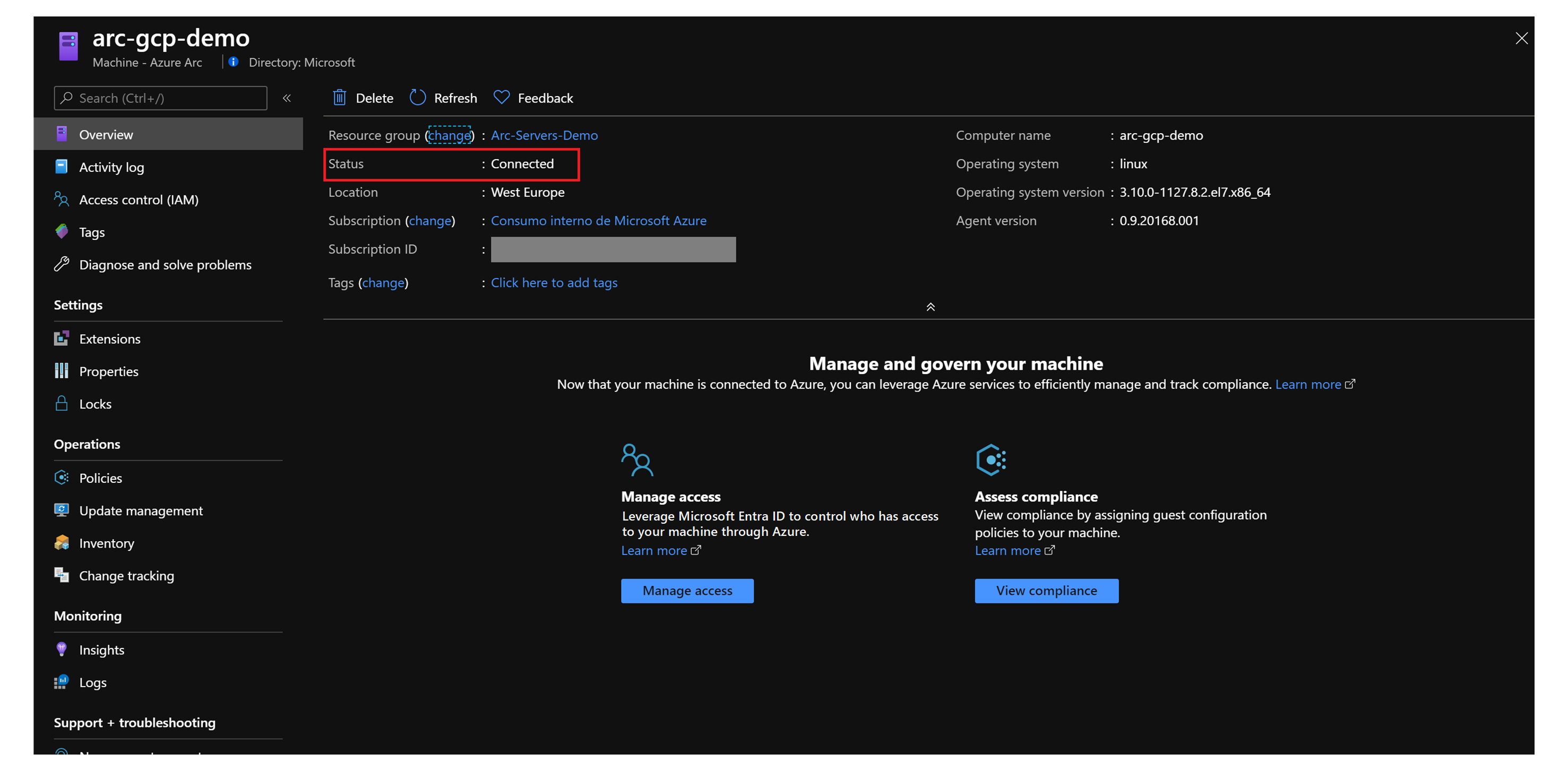

Prosedur dalam artikel ini mengasumsikan Anda telah menyebarkan Mesin Virtual, atau server yang berjalan secara lokal atau di cloud lain, dan Anda telah menyambungkannya ke Azure Arc. Jika belum, informasi berikut dapat membantu Anda mengotomatiskan tindakan ini.

- Instans GCP Ubuntu

- Instans GCP Windows

- Instans AWS Ubuntu EC2

- Instans AWS Amazon Linux 2 EC2

- Mesin Virtual VMware vSphere Ubuntu

- Mesin Virtual VMware vSphere Windows Server

- Kotak Vagrant Ubuntu

- Kotak Vagrant Windows

Prasyarat

Kloning repositori Azure Arc Jumpstart.

git clone https://github.com/microsoft/azure_arcSeperti yang disebutkan, panduan ini dimulai pada titik di mana Anda sudah menyebarkan dan menyambungkan mesin virtual atau server {i>bare-metal

Pasang atau perbarui Azure CLI. Azure CLI harus menjalankan versi 2.7 atau yang lebih baru. Gunakan

az --versionuntuk memeriksa versi yang Anda pasang saat ini.Membuat Prinsipal Layanan Azure.

Untuk menyambungkan mesin virtual atau server bare-metal ke Azure Arc, diperlukan perwakilan layanan Azure yang ditetapkan dengan peran Kontributor. Untuk membuatnya, masuk ke akun Azure Anda dan jalankan perintah berikut. Atau, ini juga dapat dilakukan di Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Misalnya:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"Output akan terlihat seperti ini:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Catatan

Kami sangat menyarankan agar Anda memasukkan prinsipal layanan ke langganan Azure dan grup sumber daya tertentu.

Mendaftarkan ke Microsoft Azure Sentinel

Microsoft Sentinel menggunakan agen Analitik Log untuk mengumpulkan {i>file

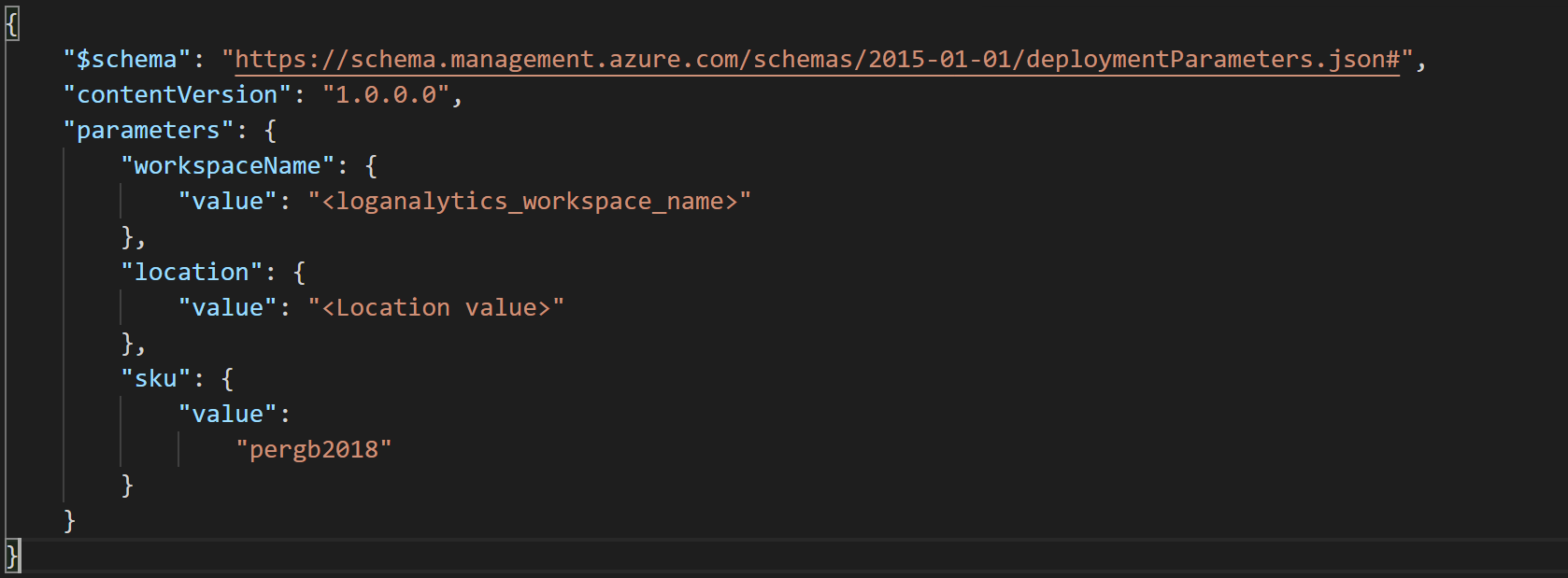

Buat ruang kerja Log Analytics khusus dan aktifkan solusi Microsoft Sentinel di bagian atasnya. Gunakan templat Azure Resource Manager (templat ARM) ini untuk membuat ruang kerja Analitik Log baru, menentukan solusi Microsoft Sentinel, dan mengaktifkannya untuk ruang kerja. Untuk mengotomatiskan penyebaran, Anda dapat mengedit file parameter templat ARM, berikan nama dan lokasi untuk ruang kerja Anda.

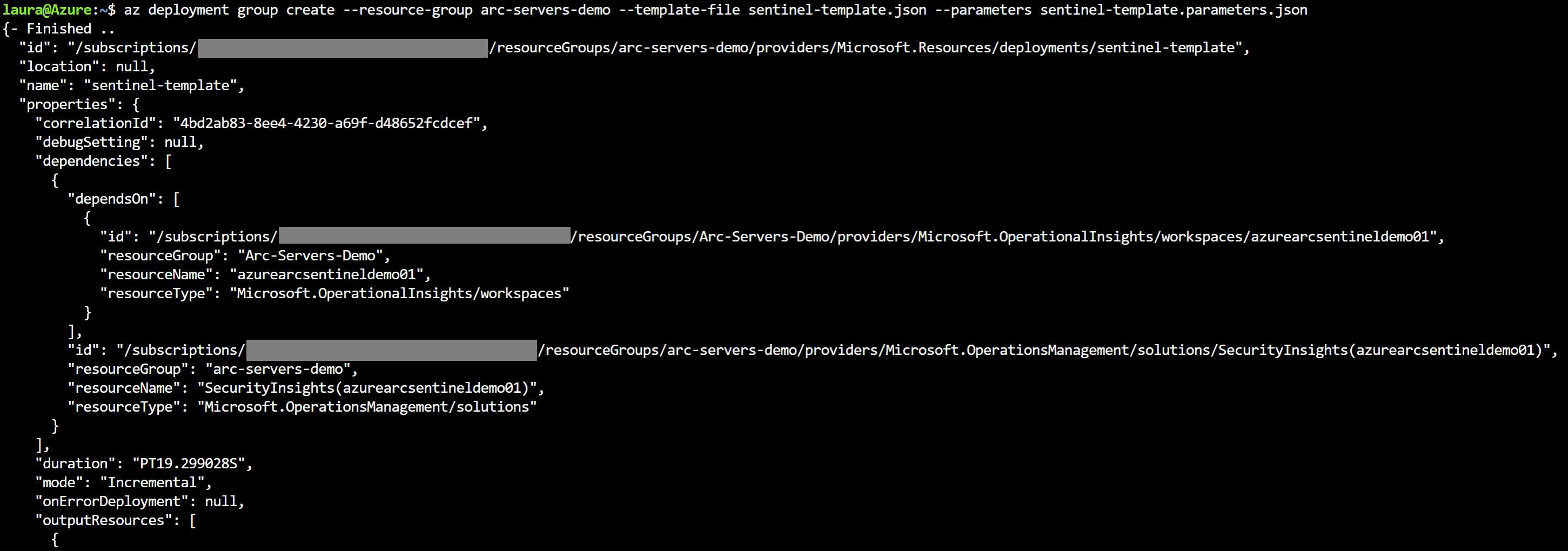

Menyebarkan templat ARM. Navigasi ke folder penyebaran dan jalankan perintah berikut.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

Misalnya:

Onboard mesin virtual yang mendukung Azure Arc ke Microsoft Azure Sentinel

Setelah menerapkan Microsoft Sentinel ke ruang kerja Analitik Log, Anda perlu menyambungkan sumber data ke sana.

Ada konektor untuk layanan Microsoft, dan solusi pihak ketiga dari ekosistem produk keamanan. Anda juga dapat menggunakan Common Event Format (CEF), Syslog, atau REST-API untuk menghubungkan sumber data Anda dengan Microsoft Sentinel.

Untuk server dan mesin virtual, Anda dapat menginstal agen Analitik Log (MMA) atau agen Microsoft Sentinel yang mengumpulkan log dan mengirimkannya ke Microsoft Sentinel. Anda dapat menyebarkan agen dengan berbagai cara dengan Azure Arc:

Manajemen ekstensi: Fitur server yang mendukung Azure Arc ini memungkinkan Anda menyebarkan ekstensi mesin virtual agen MMA ke mesin virtual non-Azure Windows atau Linux. Anda dapat menggunakan portal Microsoft Azure, Azure CLI, templat ARM, dan skrip PowerShell untuk mengelola penyebaran ekstensi ke server yang mendukung Azure Arc.

Kebijakan Azure: Anda dapat menetapkan kebijakan untuk mengaudit jika server yang mendukung Azure Arc telah menginstal agen MMA. Jika agen ini tidak dipasang, Anda dapat menggunakan fitur ekstensi untuk secara otomatis menyebarkannya ke mesin virtual menggunakan tugas remediasi, pengalaman pendaftaran yang dibandingkan dengan mesin virtual Azure.

Menyiapkan lingkungan Anda

Selesaikan langkah-langkah berikut untuk membersihkan lingkungan Anda.

Hapus mesin virtual dari setiap lingkungan dengan mengikuti instruksi pembongkaran dari setiap panduan.

Hapus ruang kerja Analitik Log dengan menjalankan skrip berikut ini di Azure CLI. Berikan nama ruang kerja yang Anda gunakan saat membuat ruang kerja Analitik Log.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk