Wawasan manajemen risiko

Menjalankan bisnis bersama dengan risiko. Peran tim keamanan adalah untuk menginformasikan dan memberi saran kepada pembuat keputusan tentang bagaimana risiko keamanan sesuai dengan kerangka kerja mereka. Tujuan keamanan adalah untuk belajar tentang bisnis Anda, dan kemudian menggunakan keahlian keamanan mereka untuk mengidentifikasi risiko terhadap tujuan bisnis dan aset. Keamanan kemudian menyarankan pembuat keputusan Anda mengenai setiap risiko dan kemudian merekomendasikan mana yang dapat diterima. Informasi ini diberikan dengan pemahaman bahwa tanggung jawab atas keputusan ini terletak pada aset atau pemilik proses Anda.

Catatan

Aturan umum untuk akuntabilitas risiko adalah:

Orang yang memiliki dan menerima risiko adalah orang yang menjelaskan kepada dunia apa yang salah (sering di depan kamera TV).

Ketika telah matang, tujuan keamanan adalah untuk mengekspos dan mengurangi risiko, dan kemudian memberdayakan bisnis untuk berubah dengan risiko minimal. Tingkat kematangan itu membutuhkan wawasan risiko dan integrasi keamanan yang mendalam. Pada setiap tingkat kematangan untuk organisasi Anda, risiko keamanan teratas harus muncul di daftar risiko. Risiko tersebut kemudian dikelola ke tingkat yang dapat diterima.

Tonton video berikut untuk mempelajari tentang perataan keamanan dan bagaimana Anda dapat mengelola risiko dalam organisasi Anda.

Apa risiko keamanan cyber?

Risiko keamanan cyber adalah potensi kerusakan atau penghancuran aset bisnis, pendapatan, dan reputasi. Kerusakan ini disebabkan oleh penyerang manusia yang mencoba mencuri uang, informasi, atau teknologi.

Sementara serangan ini terjadi di lingkungan teknis, mereka sering mewakili risiko bagi seluruh organisasi Anda. Risiko keamanan cyber harus diselaraskan dengan kerangka kerja pengukuran, pelacakan, dan mitigasi risiko Anda. Banyak organisasi masih memperlakukan risiko keamanan cyber sebagai masalah teknis yang harus diselesaikan. Persepsi ini mengarah pada kesimpulan yang salah yang tidak mengurangi dampak risiko bisnis strategis.

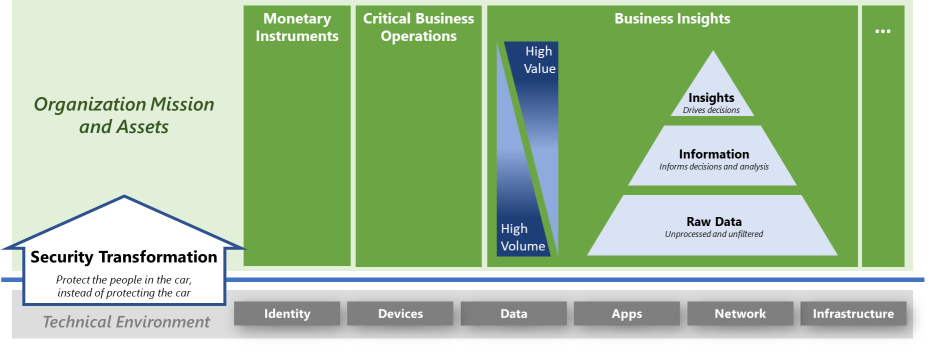

Diagram berikut menunjukkan pergeseran dari program berorientasi teknis khusus ke kerangka kerja bisnis.

Pemimpin keamanan harus mundur dari lensa teknis dan mempelajari aset serta data apa yang penting bagi para pemimpin bisnis. Kemudian prioritaskan bagaimana tim menghabiskan waktu, perhatian, dan anggaran mereka yang berkaitan dengan kepentingan bisnis. Lensa teknis diterapkan kembali saat tim keamanan dan IT bekerja melalui solusi. Tetapi melihat risiko keamanan cyber hanya sebagai masalah teknologi berisiko pada pemecahan masalah yang salah.

Ratakan manajemen risiko keamanan Anda

Terus bekerja untuk membangun bridge yang lebih kuat antara keamanan cyber dan kepemimpinan organisasi Anda. Konsep ini berlaku untuk hubungan manusia dan proses eksplisit. Sifat risiko keamanan dan dinamika peluang bisnis yang berbeda selalu berubah. Sumber risiko keamanan memerlukan investasi berkelanjutan untuk membangun dan meningkatkan hubungan ini.

Kunci untuk hubungan ini adalah memahami bagaimana nilai bisnis terhubung ke aset teknis tertentu. Tanpa petunjuk ini, keamanan tidak dapat memastikan apa yang paling penting bagi organisasi Anda. Mereka hanya berhasil melindungi aset yang paling penting dengan tebakan keberuntungan.

Penting untuk memulai proses ini segera. Mulai dengan memahami lebih baik aset sensitif dan bisnis yang penting dalam organisasi Anda.

Proses khusus untuk memulai transformasi ini adalah:

-

Menyelaraskan bisnis dalam hubungan dua arah:

- Berkomunikasi dalam bahasa mereka untuk menjelaskan ancaman keamanan menggunakan terminologi yang ramah bisnis. Penjelasan ini membantu mengukur risiko dan dampak terhadap keseluruhan strategi dan misi bisnis.

- Mendengarkan dan belajar secara aktif dengan berbicara kepada orang-orang di seluruh bisnis. Bekerja untuk memahami dampak terhadap layanan dan informasi bisnis penting jika mereka dikompromikan atau dilanggar. Pemahaman ini memberikan wawasan yang jelas tentang pentingnya berinvestasi dalam kebijakan, standar, pelatihan, dan kontrol keamanan.

-

Menerjemahkan pembelajaran tentang prioritas dan risiko bisnis ke dalam tindakan konkret dan berkelanjutan, seperti:

-

Jangka pendek yang berfokus pada berurusan dengan prioritas penting.

- Melindungi aset penting dan informasi bernilai tinggi dengan kontrol keamanan yang sesuai. Kontrol ini meningkatkan keamanan sekaligus memungkinkan produktivitas bisnis.

- Berfokus pada ancaman langsung dan muncul yang paling mungkin menyebabkan dampak bisnis.

- Memantau perubahan dalam strategi dan inisiatif bisnis supaya tetap rata.

-

Jangka panjang menetapkan arah dan prioritas untuk membuat kemajuan yang stabil dari waktu ke waktu, meningkatkan postur keamanan secara keseluruhan.

- Menggunakan Zero trust untuk membuat strategi, rencana, dan arsitektur untuk mengurangi risiko dalam organisasi Anda. Menyelaraskan dengan prinsip zero trust dengan asumsi pelanggaran, hak istimewa paling rendah, dan verifikasi eksplisit. Mengadopsi prinsip ini bergeser dari kontrol statis ke keputusan berbasis risiko yang lebih dinamis. Keputusan ini didasarkan pada deteksi real-time dari perilaku aneh di mana pun ancaman dimulai.

- Melunasi utang teknis sebagai strategi yang konsisten dengan mengoperasikan praktik terbaik keamanan di seluruh organisasi. Misalnya, ganti autentikasi berbasis kata sandi dengan autentikasi tanpa kata sandi dan multifaktor, terapkan patch keamanan, dan hentikan atau isolasi sistem lama. Seperti melunasi hipotek, Anda harus melakukan pembayaran tetap untuk menyadari manfaat penuh dan nilai investasi Anda.

- Menerapkan klasifikasi data, label sensitivitas, dan kontrol akses berbasis peran untuk melindungi data dari kehilangan atau kompromi sepanjang siklus hidupnya. Upaya ini tidak dapat sepenuhnya mengambil sifat dinamis dan kekayaan konteks serta wawasan bisnis. Tetapi pengaktif utama ini digunakan untuk memandu perlindungan informasi dan pemerintahan, membatasi dampak potensial dari serangan.

-

Jangka pendek yang berfokus pada berurusan dengan prioritas penting.

- Membangun budayakeamanan yang sehat dengan secara eksplisit mempraktikkan, mengomunikasikan, dan secara terbuka mencontohkan perilaku yang benar. Budaya harus fokus pada kolaborasi terbuka antara bisnis, IT, dan rekan keamanan. Kemudian terapkan fokus itu pada 'pola pikir pertumbuhan' pembelajaran berkelanjutan. Fokus perubahan budaya pada penghapusan silo dari keamanan, IT, dan organisasi bisnis yang lebih besar. Perubahan ini mencapai tingkat berbagi pengetahuan dan ketahanan yang lebih besar.

Untuk informasi selengkapnya, lihat Menentukan strategi keamanan.

Memahami risiko keamanan cyber

Risiko keamanan cyber disebabkan oleh penyerang manusia yang mencoba mencuri uang, informasi, atau teknologi. Sangat penting untuk memahami motivasi dan pola perilaku para penyerang ini.

Motivasi

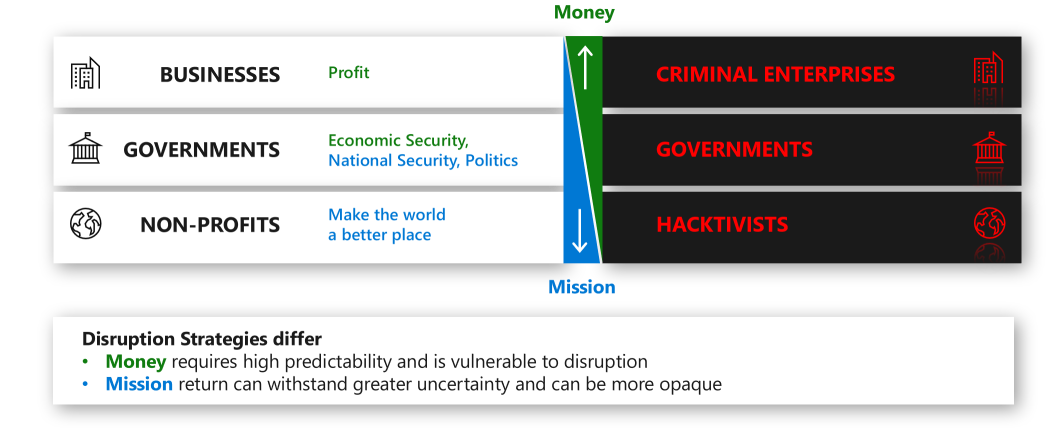

Motivasi dan insentif untuk berbagai jenis penyerang mencerminkan organisasi yang sah.

Memahami motivasi penyerang dapat membantu Anda memahami kemungkinan dan dampak potensial dari berbagai jenis serangan. Sementara strategi keamanan dan kontrol teknis yang paling penting serupa di seluruh organisasi, konteks ini dapat membantu memandu area fokus investasi keamanan Anda.

Untuk informasi selengkapnya, lihat Mengganggu laba atas investasi penyerang.

Pola perilaku

Organisasi menghadapi berbagai model penyerang manusia yang membentuk perilaku mereka:

Komoditas: Sebagian besar ancaman yang biasanya dihadapi organisasi adalah penyerang nirlaba, didorong oleh pengembalian investasi (ROI) keuangan. Penyerang ini biasanya menggunakan alat dan metode termurah dan paling efektif yang tersedia. Kecanggihan serangan ini (misalnya, stealth dan alat) biasanya tumbuh sebagai metode baru dibuktikan oleh orang lain dan tersedia untuk penggunaan skala tinggi.

Terdepan: Grup serangan yang canggih didorong oleh hasil misi jangka panjang dan sering memiliki dana yang tersedia. Pendanaan ini berfokus pada inovasi. Inovasi ini mungkin termasuk berinvestasi dalam serangan rantai pasokan atau mengubah taktik dalam kampanye serangan untuk menghambat deteksi dan penyelidikan.

Biasanya, penyerang:

- Fleksibel: Mereka menggunakan lebih dari satu vektor serangan untuk masuk ke jaringan.

- Didorong oleh tujuan: Mereka mencapai tujuan yang ditentukan dari mengakses lingkungan Anda. Tujuannya mungkin spesifik untuk orang, data, atau aplikasi Anda, tetapi Anda mungkin juga sesuai dengan kelas target tertentu. Misalnya, "Perusahaan yang menguntungkan yang kemungkinan akan membayar untuk memulihkan akses ke data dan sistem mereka."

- Tersembunyi: Mereka mengambil tindakan pencegahan untuk menghapus bukti atau menyembunyikan jejak mereka, biasanya pada berbagai tingkat investasi dan prioritas.

- Sabar: Mereka meluangkan waktu untuk melakukan pengintaian untuk memahami infrastruktur dan lingkungan bisnis Anda.

- Sumber daya yang baik dan terampil: Mereka memiliki pengetahuan teknologi target, meskipun kedalaman keterampilan dapat bervariasi.

- Berpengalaman: Mereka menggunakan teknik dan alat yang canggih untuk mendapatkan hak istimewa yang tinggi untuk mengakses atau mengendalikan berbagai aspek properti.

Langkah berikutnya

Agar manajemen risiko menjadi efektif, manajemen risiko harus digulirkan ke dalam semua aspek pemerintahan dan kegiatan kepatuhan Anda. Agar risiko dapat dinilai dengan benar, keamanan harus selalu dipertimbangkan sebagai bagian dari pendekatan komprehensif.

- Integrasi keamanan adalah area fokus keamanan berikutnya.