Menentukan strategi keamanan

Tujuan akhir organisasi keamanan tidak berubah atas adopsi layanan cloud, tetapi cara tujuan tersebut tercapai akan berubah. Tim keamanan masih harus fokus pada pengurangan risiko bisnis dari serangan dan pekerjaan untuk mendapatkan kerahasiaan, integritas, dan jaminan ketersediaan yang dibangun ke dalam semua sistem informasi dan data.

Melakukan modernisasi strategi keamanan Anda

Tim keamanan perlu memodernisasi strategi, arsitektur, dan teknologi seiring organisasi mengadopsi cloud dan mengoperasikannya dari waktu ke waktu. Meskipun ukuran dan jumlah perubahan pada awalnya tampak merepotkan, modernisasi program keamanan memungkinkan keamanan untuk melepaskan beberapa beban berat terkait dengan pendekatan warisan. Sebuah organisasi dapat beroperasi sementara dengan strategi dan alat warisan, tetapi pendekatan ini sulit dipertahankan dengan laju perubahan cloud dan lingkungan ancaman:

- Tim keamanan kemungkinan akan tidak dilibatkan dalam pengambilan keputusan adopsi cloud jika mereka berpikir bahwa "tidak ada paksaan" dalam warisan keamanan merupakan, yang mana jawabannya selalu "bukan" (alih-alih bekerja sama dengan tim TI dan bisnis untuk mengurangi risiko sambil melanjutkan bisnis).

- Tim keamanan akan mengalami kesulitan saat mendeteksi dan bertahan melawan serangan cloud jika mereka hanya menggunakan alat lokal lama dan secara eksklusif mematuhi doktrin khusus perimeter jaringan untuk semua pertahanan dan pemantauan.

Memantau dan melindungi pada skala cloud

Bertahan pada skala cloud adalah upaya transformasi yang signifikan, yang mengamanatkan penggunaan kemampuan deteksi dan otomatisasi yang native cloud, dan pengenalan perimeter identitas untuk membantu memantau dan melindungi aset cloud dan seluler.

- Platform identitas Microsoft membantu Anda dalam menggabungkan mekanisme autentikasi dan otorisasi modern ke dalam aplikasi Anda.

- Microsoft Sentinel menyediakan analitik keamanan yang native cloud dan intelijen ancaman di seluruh organisasi Anda, sehingga memungkinkan deteksi ancaman yang ditingkatkan yang memanfaatkan repositori besar intelijen ancaman, serta kemampuan pemrosesan dan penyimpanan cloud yang hampir tidak terbatas.

Kami menyarankan agar tim keamanan mengambil pendekatan yang tangkas untuk memodernisasi keamanan yang memodernisasi aspek strategi yang paling penting dengan cepat, terus meningkat secara bertahap, bergerak maju.

Keamanan cloud dan dari cloud

Ketika organisasi Anda mengadopsi layanan cloud, tim keamanan akan bekerja untuk mencapai dua tujuan utama:

- Keamanan cloud (mengamankan sumber daya cloud): Keamanan harus diintegrasikan ke dalam perencanaan dan pengoperasian layanan cloud untuk memastikan bahwa jaminan keamanan inti tersebut diterapkan secara konsisten di semua sumber daya.

- Keamanan dari cloud (menggunakan cloud untuk mengubah keamanan): Keamanan harus segera mulai merencanakan dan memikirkan cara menggunakan teknologi cloud untuk memodernisasi alat dan proses keamanan, terutama alat keamanan yang terintegrasi secara native. Ada semakin banyak alat keamanan yang dihosting di cloud yang menyediakan kemampuan yang sulit atau tidak mungkin dilakukan di lingkungan lokal.

Mengamankan pusat data yang ditentukan perangkat lunak

Banyak organisasi memulai dengan memperlakukan sumber daya cloud sebagai pusat data virtual lainnya, yang merupakan titik awal yang efektif untuk keamanan cloud. Seiring organisasi melakukan modernisasi dengan menggunakan keamanan dari cloud, kebanyakan dari mereka tidak akan lagi berpikir bahwa sumber daya cloud merupakan pusat data virtual. Mengamankan pusat data yang ditentukan perangkat lunak memungkinkan kemampuan di luar apa yang dapat ditawarkan oleh model lokal. Alat keamanan yang dihosting cloud menawarkan:

- Pengaktifan cepat dan penskalaan kemampuan keamanan.

- Inventaris aset yang sangat efektif dan penemuan kebersihan konfigurasi keamanan.

Menyebarkan Microsoft Defender untuk Cloud memungkinkan penilaian berkelanjutan terhadap postur dan kontrol keamanan organisasi Anda. Alat ini memperkuat postur keamanan sumber daya cloud Anda, dan dengan paket Microsoft Defender terintegrasi, Defender for Cloud melindungi beban kerja yang berjalan di Azure, hibrid, dan platform cloud lainnya. Pelajari Microsoft Defender for Cloud lebih lanjut.

Catatan

Azure Security Center dan Azure Defender sekarang disebut Microsoft Defender untuk Cloud. Kami juga mengganti nama paket Azure Defender menjadi paket Microsoft Defender. Misalnya, Azure Defender untuk Storage sekarang menjadi Microsoft Defender untuk Storage.

Pelajari lebih lanjut penggantian nama layanan keamanan Microsoft terbaru.

Tingkat gangguan keamanan yang tepat

Keamanan secara alami menciptakan gangguan yang memperlambat proses, sehingga sangat penting untuk mengidentifikasi elemen mana yang sehat dalam proses DevOps dan TI Anda dan mana yang tidak:

- Gangguan yang sehat: Sama halnya dengan resistensi dalam olahraga yang membuat otot lebih kuat, mengintegrasikan tingkat gangguan keamanan yang tepat memperkuat sistem atau aplikasi dengan cara memaksa berpikir kritis pada waktu yang tepat. Tindakan ini biasanya berbentuk pertimbangan tentang cara dan alasan penyerang mungkin mencoba untuk menyusup ke aplikasi atau sistem selama proses perancangan (dikenal sebagai pemodelan ancaman), serta meninjau, mengidentifikasi, dan idealnya, memperbaiki potensi kerentanan yang dapat dieksploitasi oleh penyerang dalam kode perangkat lunak, konfigurasi, atau praktik operasional.

- Gangguan yang tidak sehat: Menghambat lebih banyak nilai daripada yang dilindunginya. Hal ini sering terjadi ketika bug keamanan yang dihasilkan oleh alat memiliki tingkat positif palsu yang tinggi (seperti alarm palsu) atau saat upaya untuk menemukan atau memperbaiki masalah keamanan jauh melebihi dampak potensial dari serangan.

Tanggung jawab mandiri dan terintegrasi

Memberikan kerahasiaan, integritas, dan jaminan ketersediaan membutuhkan pakar keamanan untuk mengoperasikan fungsi keamanan khusus serta kerja sama dengan tim lain dalam organisasi:

- Fungsi keamanan yang unik: Tim keamanan melakukan fungsi independen yang tidak ditemukan di tempat lain dalam organisasi, seperti operasi keamanan, pengelolaan kerentanan (seperti untuk mesin virtual, kontainer), dan fungsi lainnya.

- Mengintegrasikan keamanan ke dalam fungsi lain: Tim keamanan juga berfungsi sebagai ahli materi pelajaran untuk tim dan fungsi lain dalam organisasi yang mendorong inisiatif bisnis, menilai risiko, merancang atau mengembangkan aplikasi, dan mengoperasikan sistem TI. Tim keamanan memberi saran kepada tim-tim ini terkait keahlian dan konteks pada penyerang, metode dan tren serangan, serta kerentanan yang dapat memungkinkan akses yang tidak sah, serta opsi langkah-langkah mitigasi atau solusi dan potensi keuntungan atau perangkap mereka. Fungsi keamanan ini menyerupai fungsi kualitas karena akan diaplikasikan ke banyak tempat yang besar dan kecil untuk mendukung satu hasil.

Melaksanakan tanggung jawab ini sambil mengikuti laju perubahan yang cepat di cloud dan transformasi bisnis membutuhkan tim keamanan untuk memodernisasi alat, teknologi, dan proses mereka.

Transformasi, pola pikir, dan ekspektasi

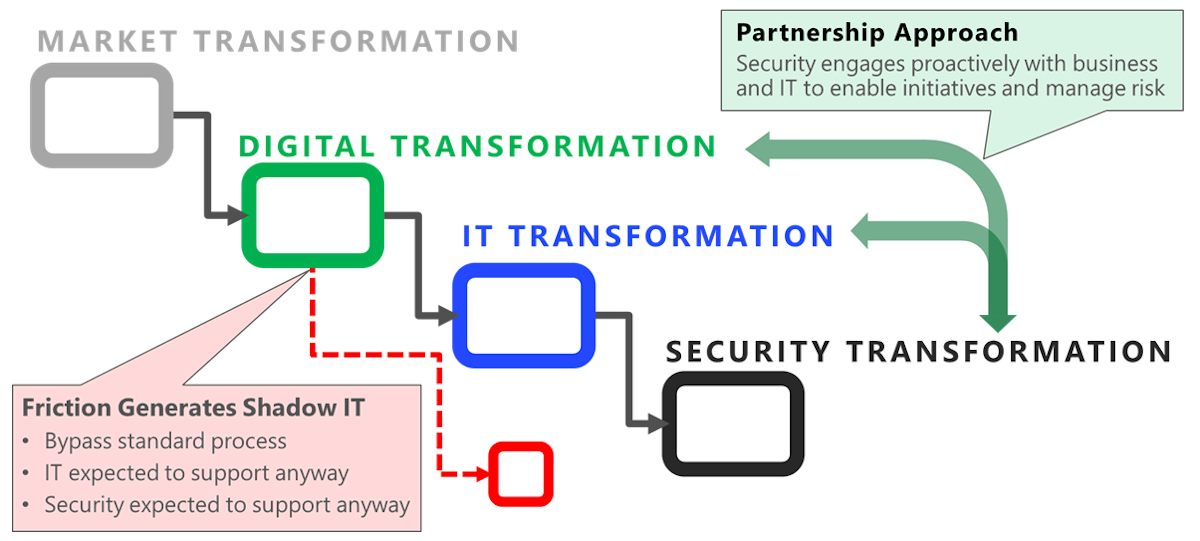

Banyak organisasi mengelola rangkaian atas beberapa transformasi yang terjadi secara bersamaan dalam organisasi. Transformasi internal ini biasanya dimulai karena hampir semua pasar eksternal bertransformasi untuk memenuhi preferensi pelanggan baru untuk teknologi seluler dan cloud. Organisasi sering menghadapi ancaman kompetitif dari startup baru dan transformasi digital pesaing tradisional yang dapat mengganggu pasar.

Proses transformasi internal biasanya meliputi:

- Transformasi digital bisnis untuk mengambil peluang baru dan tetap kompetitif dalam menghadapi startup native digital.

- Transformasi teknologi organisasi TI untuk mendukung inisiatif dengan layanan cloud, praktik pengembangan modern, serta perubahan terkait.

- Transformasi keamanan untuk beradaptasi dengan cloud dan secara bersamaan mengatasi lingkungan ancaman yang semakin canggih.

Konflik internal dapat memakan banyak biaya

Perubahan menciptakan stres dan konflik, yang dapat menghentikan proses pembuatan keputusan. Hal ini terutama berlaku dalam keamanan di mana akuntabilitas untuk risiko keamanan sering salah tempat pada ahli materi pelajaran (tim keamanan), bukan pada pemilik aset (pemilik bisnis) yang bertanggung jawab atas hasil bisnis dan semua jenis risiko lainnya. Akuntabilitas yang salah tempat ini sering terjadi karena semua pemangku kepentingan salah melihat keamanan sebagai masalah teknis atau absolut yang harus diselesaikan, daripada sebagai risiko berkelanjutan yang dinamis seperti spionase perusahaan dan kegiatan kriminal tradisional lainnya.

Selama masa transformasi ini, kepemimpinan semua tim harus bekerja secara aktif untuk mengurangi konflik yang dapat menggagalkan proyek-proyek yang penting dan memberi insentif kepada tim untuk melewati mitigasi risiko keamanan. Konflik internal antar tim dapat mengakibatkan:

- Peningkatan risiko keamanan seperti insiden keamanan atau peningkatan kerusakan bisnis dari serangan yang dapat dihindari (terutama ketika tim sedang frustrasi karena keamanan dan melewati proses normal atau ketika pendekatan keamanan yang ketinggalan zaman mudah dilewati oleh penyerang).

- Dampak negatif pada bisnis atau misi seperti ketika proses bisnis tidak cukup cepat diaktifkan atau diperbarui untuk memenuhi kebutuhan pasar (sering kali ketika proses keamanan menahan inisiatif bisnis utama).

Sangat penting untuk tetap memperhatikan kesehatan hubungan di dalam dan antar tim untuk membantu mereka menavigasi pergeseran lanskap yang dapat membuat anggota tim yang penting tidak merasa aman dan gelisah. Kesabaran, empati, dan pendidikan tentang pola pikir ini, serta potensi positif masa depan akan membantu tim Anda dalam menavigasi periode ini dengan lebih baik, sehingga mendorong hasil keamanan yang baik bagi organisasi.

Pemimpin dapat membantu mendorong perubahan budaya dengan langkah-langkah proaktif konkret seperti:

- Secara terbuka memodelkan perilaku yang mereka harapkan dari tim mereka.

- Terbuka akan tantangan perubahan, termasuk menyoroti perjuangan mereka sendiri untuk beradaptasi.

- Mengingatkan tim secara rutin tentang urgensi dan pentingnya memodernisasi dan mengintegrasikan keamanan.

Ketahanan keamanan cyber

Banyak strategi keamanan klasik yang telah difokuskan semata-mata untuk mencegah serangan, yang bukan merupakan pendekatan yang cukup terhadap ancaman modern. Tim keamanan harus memastikan bahwa strategi mereka melampaui hal ini serta memungkinkan deteksi, respons, dan pemulihan serangan yang cepat untuk meningkatkan ketahanan. Organisasi harus berasumsi bahwa penyerang akan menyusup ke beberapa sumber daya (kadang-kadang disebut asumsikan pelanggaran) dan bekerja untuk memastikan bahwa sumber daya dan desain teknis seimbang antara pencegahan serangan dan manajemen serangan (bukan pendekatan default biasa yang hanya mencoba untuk mencegah serangan).

Banyak organisasi sudah berada dalam perjalanan ini karena mereka telah mengelola peningkatan volume dan kecanggihan serangan yang stabil dalam beberapa tahun terakhir. Perjalanan ini sering dimulai dengan insiden besar pertama, yang bisa menjadi kejadian emosional yang membuat orang kehilangan rasa keamanan dan keselamatan sebelumnya. Meskipun tidak separah kehilangan nyawa, kejadian ini dapat memicu emosi serupa yang dimulai dengan penolakan dan akhirnya berakhir dengan penerimaan. Asumsi "kegagalan" ini mungkin sulit diterima oleh beberapa orang pada awalnya, tetapi sangat sejajar dengan prinsip teknik "anti gagal" yang baik dan asumsi tersebut dapat membuat tim Anda berfokus pada definisi kesuksesan yang lebih baik: ketahanan.

Fungsi kerangka kerja keamanan cyber NIST berfungsi sebagai panduan yang berguna mengenai cara menyeimbangkan investasi antara kegiatan pelengkap mengidentifikasi, melindungi, mendeteksi, merespons, dan memulihkan dalam strategi yang tangguh.

Bahasan lebih lanjut mengenai ketahanan keamanan cyber dan tujuan akhir dari kontrol keamanan cyber ada dalam Cara memperkecil kemungkinan risiko organisasi.

Cara cloud mengubah keamanan

Beralih ke cloud untuk keamanan lebih dari sekadar perubahan teknologi sederhana. Perubahan ini merupakan pergeseran teknologi generasi seperti bergerak dari mainframe ke desktop dan ke server perusahaan. Tim keamanan perlu mengubah ekspektasi dan pola pikir agar perubahan berhasil dilakukan. Mengadopsi pola pikir dan harapan yang tepat akan mengurangi konflik dalam organisasi Anda dan meningkatkan efektivitas tim keamanan.

Meskipun tindakan ini bisa menjadi bagian dari rencana modernisasi keamanan apa pun, laju perubahan yang cepat di cloud menjadikan keputusan untuk mengadopsinya sebagai prioritas yang mendesak.

Kemitraan dengan tujuan yang sama. Di era keputusan yang serba cepat dan evolusi proses yang konstan ini, keamanan tidak dapat lagi mengadopsi pendekatan "tanpa paksaan" untuk menyetujui atau menolak perubahan lingkungan. Tim keamanan harus bermitra erat dengan tim bisnis dan TI untuk menetapkan tujuan bersama seputar produktivitas, keandalan, dan keamanan serta bekerja secara kolektif dengan mitra tersebut untuk mencapainya.

Kemitraan ini adalah bentuk akhir dari "shift left", yaitu prinsip yang mengintegrasikan keamanan sebelumnya dalam proses untuk membuat perbaikan masalah keamanan agar lebih mudah dan efektif. Tindakan ini membutuhkan perubahan budaya oleh semua pihak yang terlibat (keamanan, bisnis, dan TI), yang mengharuskan masing-masing dari mereka untuk mempelajari budaya dan norma-norma grup lain sekaligus mengajar orang lain tentang diri mereka sendiri.

Tim keamanan harus:

- Mempelajari tujuan bisnis dan TI dan alasan di balik pentingnya tujuan tersebut dan bagaimana mereka berpikir untuk mencapainya saat mereka berubah.

- Membagikan alasan mengapa keamanan sifatnya penting dalam konteks tujuan dan risiko bisnis tersebut, apa yang dapat dilakukan oleh tim lain untuk memenuhi tujuan keamanan, dan cara yang harus dilakukan.

Meskipun bukan tugas yang mudah, penting untuk mengamankan organisasi dan asetnya secara berkelanjutan. Kemitraan ini kemungkinan akan menghasilkan kompromi yang sehat di mana hanya tujuan keamanan, bisnis, dan keandalan minimum yang dapat dipenuhi pada awalnya, tetapi secara bertahap, akan terus meningkat dari waktu ke waktu.

Keamanan adalah risiko yang berkelanjutan, bukan masalah. Anda tidak bisa "menyelesaikan" kejahatan. Pada intinya, keamanan hanyalah disiplin manajemen risiko, yang kebetulan difokuskan pada tindakan jahat oleh manusia daripada kejadian alam. Seperti semua risiko, keamanan bukanlah masalah yang dapat diperbaiki oleh sebuah solusi, melainkan kombinasi dari kemungkinan dan dampak kerusakan dari kejadian negatif, atau sebuah serangan. Keamanan sangat mirip dengan spionase perusahaan tradisional dan kegiatan kriminal yang mana organisasi menghadapi penyerang manusia yang memiliki insentif keuangan agar berhasil menyerang organisasi.

Keberhasilan dalam produktivitas atau keamanan membutuhkan keduanya. Sebuah organisasi harus fokus pada keamanan dan produktivitas dalam lingkungan "lakukan inovasi atau Anda tidak lagi relevan" saat ini. Jika organisasi tidak produktif dan mendorong inovasi baru, organisasi tersebut bisa kehilangan daya saing di pasar yang akan menyebabkan finansialnya melemah atau akhirnya gagal. Jika organisasi tidak aman dan kehilangan kontrol karena penyerang, organisasi tersebut bisa kehilangan daya saing di pasar yang akan menyebabkan finansialnya melemah atau akhirnya gagal.

Tidak ada yang sempurna. Tidak ada organisasi yang sempurna dalam mengadopsi cloud, begitu juga dengan Microsoft. Tim TI dan keamanan Microsoft bergulat dengan banyak tantangan yang sama dengan yang dilakukan pelanggan kami, seperti mencari tahu cara menyusun program dengan baik, menyeimbangkan antara mendukung perangkat lunak warisan dengan mendukung inovasi mutakhir, dan bahkan kesenjangan teknologi dalam layanan cloud. Ketika tim-tim ini belajar cara mengoperasikan dan mengamankan cloud dengan lebih baik, mereka secara aktif berbagi pelajaran mereka melalui dokumen seperti ini sekaligus dengan dokumen lain di situs pameran TI, sambil terus memberikan tanggapan kepada tim teknisi kami serta vendor pihak ketiga untuk meningkatkan penawaran mereka.

Berdasarkan pengalaman, kami merekomendasikan agar tim berpegang pada standar pembelajaran dan peningkatan berkelanjutan daripada standar kesempurnaan.

Kesempatan dalam transformasi. Sangat penting untuk melihat transformasi digital sebagai peluang positif untuk keamanan. Meskipun mudah untuk melihat potensi kerugian dan risiko perubahan ini, akan mudah untuk melewatkan kesempatan besar untuk menemukan kembali peran keamanan dan ikut membuat keputusan. Bermitra dengan bisnis dapat menghasilkan peningkatan pendanaan keamanan, mengurangi upaya berulang yang boros dalam keamanan, dan membuat pekerjaan dalam bidang keamanan lebih menyenangkan karena pekerja akan lebih terhubung dengan misi organisasi.

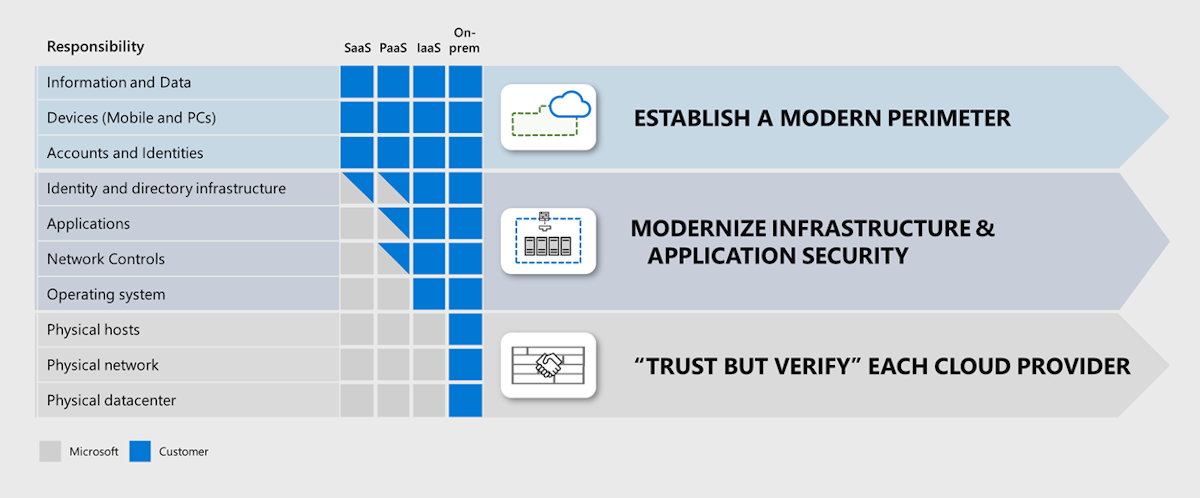

Menjelaskan model tanggung jawab bersama

Hosting layanan TI di cloud membagi tanggung jawab operasional dan keamanan untuk beban kerja antara penyedia cloud dan penyewa pelanggan, sehingga menciptakan kemitraan de facto dengan tanggung jawab bersama. Semua tim keamanan harus mempelajari dan memahami model tanggung jawab bersama ini untuk menyesuaikan proses, alat, dan keterampilan mereka ke dunia baru. Tindakan ini akan membantu menghindari menciptakan kesenjangan atau tumpang tindih secara tidak sengaja dalam postur keamanan Anda yang mengakibatkan risiko keamanan atau sumber daya yang terbuang.

Diagram ini menggambarkan bagaimana tanggung jawab keamanan akan didistribusikan antara vendor cloud dan organisasi pelanggan cloud dalam kemitraan de facto:

Karena ada model layanan cloud yang berbeda, tanggung jawab untuk setiap beban kerja akan bervariasi, tergantung pada apakah beban kerja tersebut dihosting di perangkat lunak sebagai layanan (SaaS), platform sebagai layanan (PaaS), infrastruktur sebagai layanan (IaaS), atau di pusat data lokal.

Membangun inisiatif keamanan

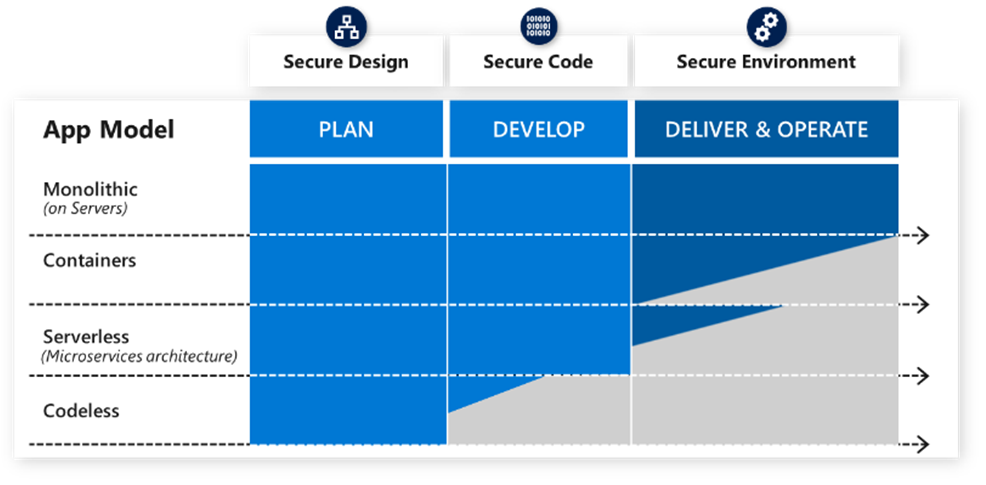

Diagram ini menggambarkan tiga inisiatif keamanan utama yang harus diikuti oleh sebagian besar program keamanan untuk menyesuaikan strategi keamanan dan tujuan program keamanan mereka untuk cloud:

Membangun postur keamanan yang tangguh di cloud membutuhkan beberapa pendekatan pelengkap yang paralel:

Percayai, tetapi pastikan: Untuk tanggung jawab yang dilakukan oleh penyedia cloud, organisasi harus mengambil pendekatan "percayai, tetapi pastikan". Organisasi harus mengevaluasi praktik keamanan penyedia cloud mereka dan kontrol keamanan yang mereka tawarkan untuk memastikan bahwa penyedia cloud memenuhi kebutuhan keamanan organisasi.

Melakukan modernisasi infrastruktur dan keamanan aplikasi: Untuk elemen teknis yang ada di bawah kendali organisasi, prioritaskan modernisasi alat keamanan dan keterampilan terkait untuk meminimalkan kesenjangan cakupan untuk mengamankan sumber daya di cloud. Tindakan ini terdiri dari dua upaya pelengkap yang berbeda:

Keamanan infrastruktur: Organisasi harus menggunakan cloud untuk memodernisasi pendekatan mereka guna melindungi dan memantau komponen umum yang digunakan oleh banyak aplikasi, seperti sistem operasi, jaringan, dan infrastruktur kontainer. Kemampuan cloud ini sering kali dapat mencakup pengelolaan komponen infrastruktur di seluruh lingkungan IaaS dan lokal. Mengoptimalkan strategi ini penting karena infrastruktur ini merupakan dependensi dari aplikasi dan data yang berjalan pada infrastruktur tersebut, yang sering memungkinkan proses bisnis yang penting dan menyimpan data bisnis yang penting.

Keamanan aplikasi: Organisasi juga harus memodernisasi cara mereka mengamankan aplikasi dan teknologi unik yang dikembangkan oleh atau untuk organisasi mereka. Disiplin ini berubah dengan cepat akibat adopsi proses DevOps yang cepat, meningkatnya penggunaan komponen sumber terbuka, dan pengenalan API cloud serta layanan cloud untuk menggantikan komponen aplikasi atau aplikasi interkoneksi.

Mendapatkan hak ini sangat penting karena aplikasi ini sering mengaktifkan proses bisnis yang penting dan menyimpan data bisnis yang penting.

Perimeter modern: Organisasi harus memiliki pendekatan komprehensif untuk melindungi data di semua beban kerja, organisasi harus membangun perimeter modern kontrol identitas yang konsisten dan dikelola secara terpusat untuk melindungi data, perangkat, dan akun mereka. Hal ini sangat dipengaruhi oleh strategi zero trust yang dibahas secara rinci dalam Modul 3 lokakarya CISO.

Keamanan dan kepercayaan

Penggunaan kata kepercayaan dalam bidang keamanan bisa membingungkan. Dokumentasi ini mengacu pada topik tersebut dalam dua cara yang menggambarkan aplikasi yang berguna dari konsep ini:

- Zero trust adalah istilah industri yang umum untuk mendefinisikan pendekatan strategis terhadap keamanan yang mengasumsikan bahwa jaringan perusahaan atau intranet tidak bersahabat (sehingga disebut zero trust) dan merancang keamanan yang sesuai.

- Percayai, tetapi pastikan adalah kata-kata yang mengambil esensi dari dua organisasi yang berbeda yang bekerja sama menuju tujuan bersama, meskipun memiliki beberapa kepentingan lain yang berpotensi berbeda. Ekspresi ini secara ringkas mengambil banyak sedikit perbedaan pada tahap awal dari proses bermitra dengan penyedia cloud komersial untuk organisasi.

Penyedia cloud dan praktik serta prosesnya dapat bertanggung jawab untuk memenuhi persyaratan kontrak dan peraturan serta dapat memperoleh atau kehilangan kepercayaan. Jaringan adalah koneksi yang bukan manusia yang tidak dapat menanggung konsekuensi jika digunakan oleh penyerang (mirip seperti saat Anda tidak dapat menyalahkan jalan atau mobil yang harus bertanggung jawab saat penjahat menggunakannya).

Cara cloud mengubah hubungan dan tanggung jawab keamanan

Mirip dengan transisi sebelumnya ke generasi teknologi yang baru, seperti komputasi desktop dan komputasi server perusahaan, pergeseran ke komputasi cloud mengganggu hubungan, peran, tanggung jawab, serta keterampilan yang sudah lama ada. Pekerjaan yang telah biasa kita lakukan selama beberapa dekade terakhir tidak dipetakan dengan jelas ke perusahaan yang sekarang menggunakan kemampuan cloud. Karena industri secara kolektif bekerja untuk menormalkan model baru, organisasi harus fokus pada memberikan kejelasan sebanyak mungkin untuk membantu mengelola ketidakpastian ambiguitas selama periode perubahan ini.

Tim keamanan dipengaruhi oleh perubahan dalam bisnis dan teknologi yang mereka dukung, serta upaya modernisasi internal mereka sendiri agar lebih berorientasi pada pelaku ancaman. Penyerang secara aktif berkembang untuk terus mencari titik lemah yang termudah untuk dieksploitasi pada orang-orang, proses, dan teknologi organisasi, sehingga keamanan harus mengembangkan kemampuan dan keterampilan untuk mengatasi aspek ini.

Bagian ini menjelaskan hubungan utama yang sering berubah dalam perjalanan ke cloud, termasuk pelajaran yang dipetik untuk meminimalkan risiko dan merangkul peluang untuk meningkatkan:

Antara pemangku kepentingan keamanan dan bisnis: Kepemimpinan keamanan perlu untuk banyak bermitra dengan para pemimpin bisnis agar organisasi dapat mengurangi risiko. Pemimpin keamanan harus mendukung pengambilan keputusan bisnis sebagai pakar materi pelajaran keamanan (UKM), dan harus berusaha untuk tumbuh menjadi penasihat tepercaya bagi para pemimpin bisnis ini. Hubungan ini akan membantu memastikan bahwa para pemimpin bisnis mempertimbangkan risiko keamanan saat membuat keputusan bisnis, menginformasikan keamanan prioritas bisnis, dan membantu memastikan bahwa investasi keamanan diprioritaskan dengan tepat bersama investasi lainnya.

Antara kepemimpinan keamanan dan anggota tim: Kepemimpinan keamanan harus membawa wawasan ini dari kepemimpinan bisnis untuk kembali ke tim mereka untuk memandu prioritas investasi mereka.

Dengan menyetujui kerja sama dengan para pemimpin bisnis serta tim mereka daripada hubungan yang "memprioritaskan diri sendiri" yang klasik, para pemimpin keamanan dapat menghindari dinamika permusuhan yang menghambat tujuan keamanan dan produktivitas.

Para pemimpin keamanan harus berusaha untuk memberikan kejelasan kepada tim mereka tentang cara mengelola keputusan harian mereka mengenai produktivitas dan keseimbangan keamanan karena konsep ini mungkin baru dikenal bagi banyak orang pada tim mereka.

Antara tim aplikasi dan infrastruktur (dan penyedia cloud): Hubungan ini mengalami perubahan yang signifikan karena beberapa tren di industri TI dan keamanan yang bertujuan untuk meningkatkan kecepatan inovasi dan produktivitas pengembang.

Norma-norma lama dan fungsi organisasi telah terganggu, tetapi norma-norma dan fungsi baru masih muncul, jadi kami sarankan untuk menerima ambiguitas, mengikuti pemikiran saat ini, dan bereksperimen dengan apa yang berhasil bagi organisasi Anda sampai berhasil. Kami tidak merekomendasikan untuk mengadopsi pendekatan tunggu dan lihat di tahapan ini, karena mungkin akan menempatkan organisasi Anda pada kerugian kompetitif yang besar.

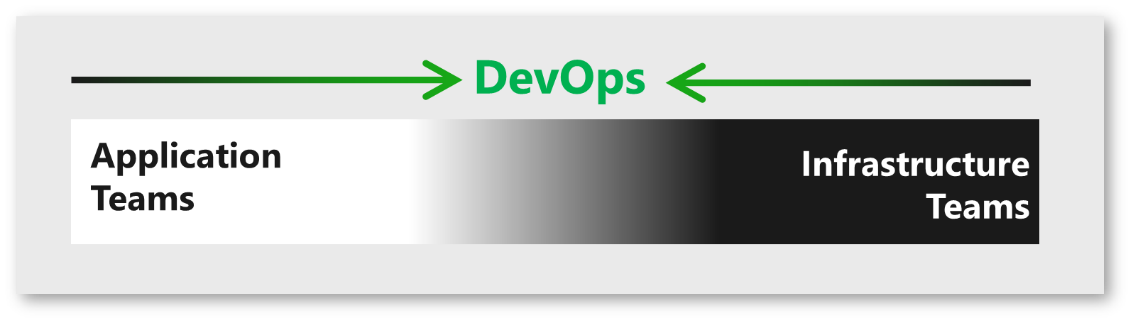

Tren ini menantang norma-norma tradisional untuk peran dan hubungan aplikasi dan infrastruktur:

- Disiplin yang tergabung dengan DevOps: Dalam keadaan idealnya, disiplin ini secara efektif menciptakan satu tim yang sangat fungsional yang menggabungkan kedua set keahlian materi pelajaran bersama-sama untuk berinovasi dengan cepat, merilis pembaruan, dan menyelesaikan masalah (keamanan dan sebaliknya). Sementara keadaan ideal ini akan memakan waktu untuk dicapai dan tanggung jawab yang ada masih ambigu, organisasi sudah menuai beberapa keuntungan dari rilis cepat karena pendekatan kooperatif ini. Microsoft merekomendasikan untuk mengintegrasikan keamanan ke dalam siklus ini untuk membantu mempelajari budaya tersebut, berbagi pembelajaran keamanan, dan bekerja menuju tujuan bersama untuk dengan cepat merilis aplikasi yang aman dan andal.

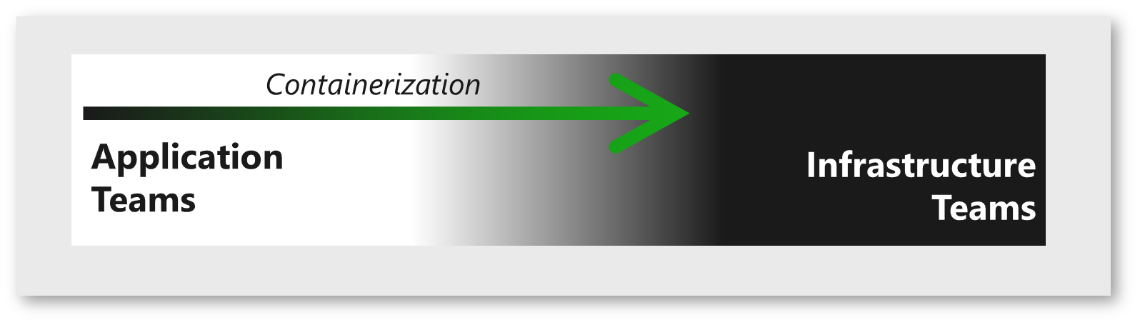

- Kontainerisasi yang menjadi komponen infrastruktur umum: Aplikasi banyak dihosting dan diatur oleh teknologi seperti Docker, Kubernetes, dan teknologi serupa. Teknologi ini menyederhanakan pengembangan dan rilis dengan cara mengabstraksi banyak elemen penyiapan dan konfigurasi sistem operasi yang mendasarinya.

Meskipun kontainer dimulai sebagai teknologi pengembangan aplikasi yang dikelola oleh tim pengembangan, kontainer menjadi komponen infrastruktur umum yang semakin bergeser ke tim infrastruktur. Transisi ini masih berlangsung di banyak organisasi, tetapi ini lumrah terjadi dan arah transisinya menuju ke arah yang positif, banyak tantangan saat ini yang paling baik untuk diselesaikan dengan keterampilan infrastruktur tradisional seperti jaringan, penyimpanan, dan manajemen kapasitas.

Tim infrastruktur dan anggota tim keamanan yang mendukung mereka harus diberikan pelatihan, proses, dan alat untuk membantu mengelola, memantau, dan mengamankan teknologi ini.

Layanan aplikasi tanpa server dan cloud: Salah satu tren yang dominan dalam industri saat ini adalah mengurangi jumlah waktu dan pekerjaan pengembangan yang diperlukan untuk membangun atau memperbarui aplikasi.

Semakin banyak juga pengembang yang menggunakan layanan cloud untuk:

- Menjalankan kode daripada menghosting aplikasi pada mesin virtual (VM) dan server.

- Menyediakan fungsi aplikasi alih-alih mengembangkan komponen mereka sendiri. Tujuan ini mengarah ke model tanpa server yang menggunakan layanan cloud yang sudah ada untuk fungsi yang umum. Jumlah dan variasi layanan cloud (serta laju inovasinya) juga telah melampaui kemampuan tim keamanan untuk mengevaluasi dan menyetujui penggunaan layanan tersebut, sehingga membuat mereka memilih antara mengizinkan pengembang untuk menggunakan layanan apa pun, mencoba mencegah tim pengembangan menggunakan layanan yang tidak disetujui, atau mencoba menemukan cara yang lebih baik.

- Aplikasi tanpa kode dan Power Apps: Tren lain yang muncul adalah penggunaan teknologi tanpa kode seperti Microsoft Power Apps. Teknologi ini memungkinkan orang yang tidak memiliki keterampilan coding untuk membuat aplikasi yang mencapai hasil bisnis. Karena gangguan yang rendah dan potensi nilai yang tinggi ini, tren berpotensi untuk menjadi populer dengan cepat dan para pakar keamanan sebaiknya memahami implikasinya dengan cepat. Upaya keamanan harus difokuskan pada area di mana manusia dapat membuat kesalahan dalam aplikasi, seperti desain aplikasi dan izin aset melalui pemodelan ancaman komponen aplikasi, interaksi/hubungan, dan izin peran.

Antara pengembang dan penulis komponen sumber terbuka: Pengembang juga meningkatkan efisiensi dengan menggunakan komponen sumber terbuka dan perpustakaan daripada mengembangkan komponen mereka sendiri. Tindakan ini membuat nilai menjadi efisien, tetapi juga memperkenalkan risiko keamanan dengan menciptakan dependensi eksternal dan persyaratan untuk memelihara dan melakukan patch komponen-komponen tersebut dengan benar. Pengembang secara efektif mengasumsikan risiko keamanan dan bug lainnya ketika mereka menggunakan komponen-komponen ini dan harus memastikan bahwa ada rencana untuk mengatasinya pada standar yang sama seperti kode yang akan mereka kembangkan.

Antara aplikasi dan data: Garis antara keamanan data dan aplikasi menjadi kabur pada beberapa tempat dan peraturan baru menciptakan kebutuhan untuk kerja sama yang lebih erat antara tim data/privasi dan tim keamanan:

Algoritma pembelajaran mesin: Algoritma pembelajaran mesin mirip dengan aplikasi karena dirancang untuk memproses data untuk menciptakan hasil. Beberapa perbedaan utama:

Pembelajaran mesin bernilai tinggi: Pembelajaran mesin sering memberikan keunggulan kompetitif yang signifikan dan sering dianggap sebagai kekayaan intelektual yang sensitif dan rahasia dagang.

Jejak sensitivitas: Pembelajaran mesin yang diawasi disetel dengan menggunakan himpunan data, yang menanamkan karakteristik himpunan data pada algoritma. Karena itu, algoritma yang disetel mungkin dianggap sensitif karena himpunan data yang digunakan untuk melatihnya. Misalnya, melatih algoritma pembelajaran mesin agar menemukan pangkalan militer rahasia di peta dengan menggunakan himpunan data pangkalan militer rahasia akan menjadikannya sebagai aset yang sensitif.

Catatan

Tidak semua contoh tampak jelas, sehingga sangat penting untuk mempertemukan tim dengan pemangku kepentingan yang tepat dari tim ilmu data, pemangku kepentingan bisnis, tim keamanan, tim privasi, dan lain-lain. Tim-tim ini harus memiliki tanggung jawab untuk memenuhi tujuan bersama pada inovasi dan tanggung jawab. Mereka harus mengatasi masalah yang umum seperti cara dan tempat menyimpan salinan data dalam konfigurasi yang tidak aman, bagaimana mengklasifikasikan algoritma, serta kekhawatiran organisasi Anda.

Microsoft telah menerbitkan prinsip-prinsip AI yang bertanggung jawab untuk memandu tim kami sendiri dan pelanggan kami.

- Kepemilikan data dan privasi: Peraturan seperti GDPR telah meningkatkan visibilitas masalah data dan aplikasi. Tim aplikasi sekarang memiliki kemampuan untuk mengontrol, melindungi, dan melacak data sensitif pada tingkat yang sebanding dengan pelacakan data keuangan oleh bank dan lembaga keuangan. Pemilik data dan tim aplikasi perlu memupuk pemahaman yang kaya tentang apa yang disimpan aplikasi data dan kontrol apa yang diperlukan.

Antara organisasi dan penyedia cloud: Ketika organisasi menghosting beban kerja di cloud, mereka memasuki hubungan bisnis dengan masing-masing penyedia cloud tersebut. Penggunaan layanan cloud sering membawa nilai bisnis seperti:

Mempercepat inisiatif transformasi digital dengan cara mengurangi waktu ke pasar untuk kemampuan baru.

Meningkatkan nilai kegiatan TI dan keamanan dengan cara membebaskan tim untuk fokus pada kegiatan yang bernilai lebih tinggi (selaras dengan bisnis) daripada tugas komoditas tingkat rendah yang disediakan dengan lebih efisien oleh layanan cloud atas nama mereka.

Peningkatan keandalan dan tingkat respons: Sebagian besar cloud modern juga memiliki waktu aktif yang tinggi dibandingkan dengan pusat data lokal tradisional dan telah menunjukkan bahwa mereka dapat menskalakan dengan cepat (seperti selama pandemi COVID-19) dan memberikan ketahanan setelah kejadian alam seperti sambaran petir (yang akan membuat banyak pusat data yang setara lokal tidak berfungsi lebih lama).

Meskipun bermanfaat, pergeseran ke cloud masih memiliki risiko. Karena organisasi mengadopsi layanan cloud, mereka harus mempertimbangkan potensi area yang berisiko, termasuk:

Kelangsungan bisnis dan pemulihan bencana: Apakah penyedia cloud sehat secara finansial dengan model bisnis yang cenderung bertahan dan berkembang selama penggunaan layanan organisasi Anda? Apakah penyedia cloud sudah membuat ketentuan untuk memungkinkan kelangsungan pelanggan jika penyedia mengalami kegagalan secara finansial atau lainnya, seperti memberikan kode sumber mereka kepada pelanggan atau membuat kode menjadi sumber terbuka?

Untuk informasi dan dokumen lebih lanjut mengenai kesehatan keuangan Microsoft, lihat hubungan investor Microsoft.

Keamanan: Apakah penyedia cloud mengikuti praktik terbaik industri untuk keamanan? Apakah fakta ini telah dipastikan oleh badan pembuat keputusan independen?

- Aplikasi Microsoft Defender untuk Cloud memungkinkan Anda menemukan penggunaan lebih dari 16.000 aplikasi cloud yang diurutkan dan dinilai berdasarkan pada lebih dari 70 faktor risiko untuk memberi Anda visibilitas berkelanjutan pada penggunaan cloud, IT bayangan, dan risiko yang ditimbulkan oleh IT bayangan terhadap organisasi Anda.

- Microsoft Service Trust Portal membuat sertifikasi kepatuhan terhadap peraturan, laporan audit, penetration testing, dan lainnya yang tersedia bagi pelanggan. Dokumen-dokumen ini mencakup banyak rincian praktik keamanan internal (terutama laporan 2 Jenis 2 SOC dan rencana keamanan sistem FedRAMP Moderate). Microsoft Defender untuk Cloud memungkinkan pengelolaan kebijakan keamanan dan dapat menunjukkan tingkat kepatuhan terhadap standar industri dan peraturan yang telah ditentukan sebelumnya.

Pesaing bisnis: Apakah penyedia cloud merupakan pesaing bisnis yang signifikan di industri Anda? Apakah Anda memiliki perlindungan yang cukup dalam kontrak layanan cloud atau adakah cara lain untuk melindungi bisnis Anda dari tindakan yang berpotensi membuat hubungan menjadi tidak baik?

Tinjau artikel ini untuk mengetahui komentar mengenai cara Microsoft menghindari persaingan dengan pelanggan cloud.

Multicloud: Banyak organisasi memiliki strategi multicloud de facto atau disengaja. Strategi ini bisa menjadi tujuan yang disengaja untuk mengurangi ketergantungan pada satu pemasok atau untuk mengakses kemampuan jenis terbaik yang unik, tetapi juga dapat terjadi karena pengembang memilih layanan cloud yang disukai atau yang telah familiar, atau organisasi Anda mengakuisisi bisnis lain. Terlepas dari alasannya, strategi ini dapat memperkenalkan potensi risiko dan biaya yang harus dikelola, termasuk:

- Downtime dari beberapa dependensi: Sistem yang dirancang untuk mengandalkan beberapa cloud terkena lebih banyak sumber risiko downtime karena gangguan pada penyedia cloud (atau penggunaan oleh tim Anda) dapat menyebabkan pemadaman/gangguan pada bisnis Anda. Kompleksitas sistem yang meningkat ini juga akan meningkatkan kemungkinan kejadian gangguan karena anggota tim cenderung tidak sepenuhnya memahami sistem yang lebih kompleks.

- Kekuatan negosiasi: Organisasi yang lebih besar juga harus mempertimbangkan apakah strategi cloud tunggal (komitmen/kemitraan bersama) atau multicloud (kemampuan untuk mengalihkan bisnis) akan mencapai pengaruh yang lebih besar atas penyedia cloud mereka untuk memprioritaskan permintaan fitur organisasi mereka.

- Peningkatan pemeliharaan yang ada: Sumber daya TI dan keamanan sudah terbebani oleh beban kerja yang sudah ada dan mengikuti perubahan platform cloud tunggal. Setiap platform tambahan lebih lanjut meningkatkan overhead ini dan membuat anggota tim tidak melakukan kegiatan yang bernilai lebih tinggi seperti merampingkan proses teknis untuk mempercepat inovasi bisnis, berkonsultasi dengan grup bisnis mengenai penggunaan teknologi yang lebih efektif, dan sebagainya.

- Kepegawaian dan pelatihan: Organisasi sering tidak mempertimbangkan persyaratan kepegawaian yang diperlukan untuk mendukung berbagai platform dan pelatihan yang dibutuhkan untuk mempertahankan pengetahuan dan mata uang fitur baru yang dirilis dengan cepat.