Mengelola perwakilan layanan

Artikel ini menjelaskan cara membuat dan mengelola perwakilan layanan untuk akun dan ruang kerja Azure Databricks Anda.

Untuk gambaran umum model identitas Azure Databricks, lihat Identitas Azure Databricks.

Untuk mengelola akses untuk perwakilan layanan, lihat Autentikasi dan kontrol akses.

Apa itu perwakilan layanan?

Perwakilan layanan adalah identitas yang Anda buat di Azure Databricks untuk digunakan dengan alat, pekerjaan, dan aplikasi otomatis. Perwakilan layanan memberikan alat otomatis dan skrip akses khusus API ke sumber daya Azure Databricks, memberikan keamanan yang lebih besar daripada menggunakan pengguna atau grup.

Anda dapat memberikan dan membatasi akses perwakilan layanan ke sumber daya dengan cara yang sama seperti Anda dapat menggunakan pengguna Azure Databricks. Di sini, Anda dapat melakukan hal berikut:

- Berikan peran admin akun perwakilan layanan dan admin ruang kerja.

- Berikan akses perwakilan layanan ke data, baik di tingkat akun menggunakan Katalog Unity, atau di tingkat ruang kerja.

- Menambahkan perwakilan layanan ke grup di tingkat akun dan ruang kerja, termasuk grup

adminsruang kerja.

Anda juga dapat memberikan izin kepada pengguna, perwakilan layanan, dan grup Azure Databricks untuk menggunakan perwakilan layanan. Ini memungkinkan pengguna untuk menjalankan pekerjaan sebagai perwakilan layanan, bukan sebagai identitas mereka. Ini mencegah pekerjaan gagal jika pengguna meninggalkan organisasi Anda atau grup dimodifikasi.

Tidak seperti pengguna Azure Databricks, perwakilan layanan adalah identitas khusus API; tidak dapat digunakan untuk mengakses UI Azure Databricks.

Databricks merekomendasikan agar Anda mengaktifkan ruang kerja untuk federasi identitas. Federasi identitas memungkinkan Anda mengonfigurasi perwakilan layanan di konsol akun, lalu menetapkan akses ke ruang kerja tertentu. Ini menyederhanakan administrasi Dan tata kelola data Azure Databricks.

Penting

Jika akun Anda dibuat setelah 9 November 2023, federasi identitas diaktifkan di semua ruang kerja baru secara default, dan tidak dapat dinonaktifkan.

Perwakilan layanan Databricks dan Microsoft Entra ID (sebelumnya Azure Active Directory)

Perwakilan layanan dapat berupa perwakilan layanan terkelola Azure Databricks atau perwakilan layanan terkelola ID Microsoft Entra.

Perwakilan layanan terkelola Azure Databricks dapat mengautentikasi ke Azure Databricks menggunakan autentikasi OAuth Databricks dan token akses pribadi. Perwakilan layanan terkelola ID Microsoft Entra dapat mengautentikasi ke Azure Databricks menggunakan autentikasi OAuth Databricks dan token ID Microsoft Entra. Untuk informasi selengkapnya tentang autentikasi untuk perwakilan layanan, lihat Mengelola token untuk perwakilan layanan.

Perwakilan layanan terkelola Azure Databricks dikelola langsung dalam Azure Databricks. Perwakilan layanan terkelola ID Microsoft Entra dikelola di ID Microsoft Entra, yang memerlukan izin tambahan. Databricks merekomendasikan agar Anda menggunakan perwakilan layanan terkelola Azure Databricks untuk otomatisasi Azure Databricks dan Anda menggunakan perwakilan layanan terkelola ID Microsoft Entra dalam kasus di mana Anda harus mengautentikasi dengan Azure Databricks dan sumber daya Azure lainnya secara bersamaan.

Untuk membuat perwakilan layanan terkelola Azure Databricks, lewati bagian ini dan lanjutkan membaca dengan Siapa yang dapat mengelola dan menggunakan perwakilan layanan?.

Untuk menggunakan perwakilan layanan terkelola ID Microsoft Entra di Azure Databricks, pengguna admin harus membuat aplikasi ID Microsoft Entra di Azure. Untuk membuat perwakilan layanan terkelola ID Microsoft Entra, ikuti instruksi berikut:

Masuk ke portal Azure.

Catatan

Portal yang akan digunakan berbeda tergantung pada apakah aplikasi MICROSOFT Entra ID (sebelumnya Azure Active Directory) Anda berjalan di cloud publik Azure atau di cloud nasional atau berdaulat. Untuk informasi selengkapnya, lihat Cloud nasional.

Jika Anda memiliki akses ke beberapa penyewa, langganan, atau direktori, klik ikon Direktori + langganan (direktori dengan filter) di menu atas untuk beralih ke direktori tempat Anda ingin memprovisikan perwakilan layanan.

Di Cari sumber daya, layanan, dan dokumen, cari dan pilih ID Microsoft Entra.

Klik + Tambahkan dan pilih Pendaftaran aplikasi.

Untuk Nama, masukkan nama untuk aplikasi.

Di bagian Jenis akun yang didukung, pilih Akun hanya dalam direktori organisasi ini (Penyewa tunggal).

Klik Daftar.

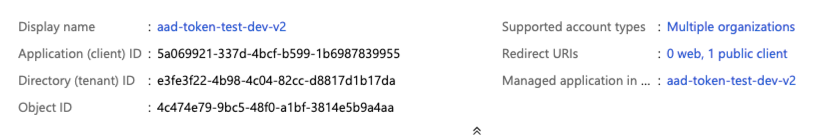

Pada halaman Gambaran Umum halaman aplikasi, di bagian Essentials, salin nilai-nilai berikut:

- ID aplikasi (klien)

- ID direktori (tenant)

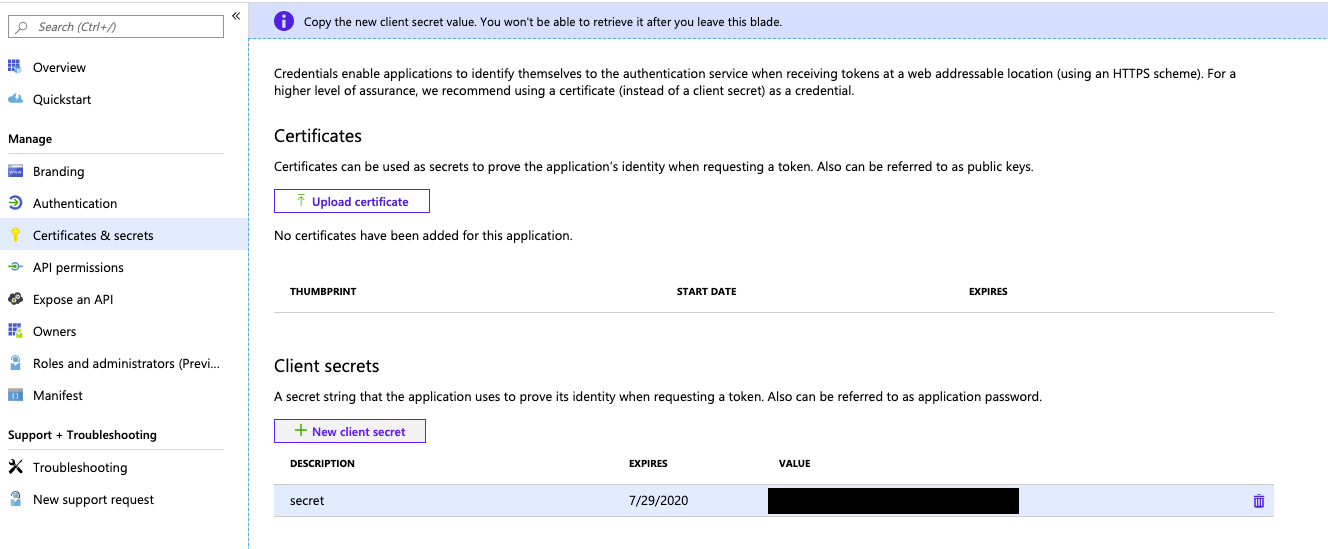

Untuk menghasilkan rahasia klien, di dalam Kelola, klik Sertifikat & rahasia.

Catatan

Anda menggunakan rahasia klien ini untuk menghasilkan token ID Microsoft Entra untuk mengautentikasi perwakilan layanan ID Microsoft Entra dengan Azure Databricks. Untuk menentukan apakah alat Azure Databricks atau SDK dapat menggunakan token ID Microsoft Entra, lihat dokumentasi alat atau SDK.

Pada tab Rahasia klien, klik Rahasia klien baru.

Di panel Tambahkan rahasia klien, untuk Deskripsi, masukkan deskripsi untuk rahasia klien.

Untuk Kedaluwarsa, pilih jangka waktu kedaluwarsa untuk rahasia klien, lalu klik Tambahkan.

Salin dan simpan Nilai rahasia klien di tempat yang aman, karena rahasia klien ini adalah kata sandi untuk aplikasi Anda.

Siapa yang dapat mengelola dan menggunakan perwakilan layanan?

Untuk mengelola perwakilan layanan di Azure Databricks, Anda harus memiliki salah satu hal berikut: peran admin akun, peran admin ruang kerja, atau peran manajer atau pengguna pada perwakilan layanan.

- Admin akun dapat menambahkan perwakilan layanan ke akun dan menetapkan peran admin kepada mereka. Mereka juga dapat menetapkan perwakilan layanan ke ruang kerja, selama ruang kerja tersebut menggunakan federasi identitas.

- Admin ruang kerja dapat menambahkan perwakilan layanan ke ruang kerja Azure Databricks, menetapkan peran admin ruang kerja, dan mengelola akses ke objek dan fungsionalitas di ruang kerja, seperti kemampuan untuk membuat kluster atau mengakses lingkungan berbasis persona yang ditentukan.

- Manajer Perwakilan Layanan dapat mengelola peran pada perwakilan layanan. Pembuat prinsipal layanan menjadi manajer prinsipal layanan. Admin akun adalah manajer perwakilan layanan di semua perwakilan layanan di akun.

Catatan

Jika perwakilan layanan dibuat sebelum 13 Juni 2023, maka pembuat perwakilan layanan tidak memiliki peran manajer perwakilan layanan secara default. Minta admin akun untuk memberi Anda peran manajer perwakilan layanan.

- Pengguna Perwakilan Layanan dapat menjalankan pekerjaan sebagai perwakilan layanan. Pekerjaan berjalan menggunakan identitas perwakilan layanan, bukan identitas pemilik pekerjaan. Untuk informasi selengkapnya, lihat Menjalankan pekerjaan sebagai perwakilan layanan.

Untuk informasi tentang cara memberikan peran manajer perwakilan layanan dan pengguna, lihat Peran untuk mengelola perwakilan layanan.

Mengelola perwakilan layanan di akun Anda

Admin akun dapat menambahkan perwakilan layanan ke akun Azure Databricks Anda menggunakan konsol akun.

Menambahkan perwakilan layanan ke akun Anda menggunakan konsol akun

Perwakilan layanan dapat dibuat di Azure Databricks atau ditautkan dari perwakilan layanan MICROSOFT Entra ID (sebelumnya Azure Active Directory) yang ada. Lihat Perwakilan layanan Databricks dan Microsoft Entra ID (sebelumnya Azure Active Directory).

- Sebagai admin akun, masuk ke konsol akun.

- Di bar samping, klik Manajemen pengguna.

- Pada tab Perwakilan layanan, klik Tambahkan perwakilan layanan.

- Di bawah Manajemen, pilih Databricks managed atau Microsoft Entra ID managed.

- Jika Anda memilih ID Microsoft Entra yang dikelola, di bawah ID aplikasi Microsoft Entra, tempelkan ID aplikasi (klien) untuk perwakilan layanan.

- Masukkan nama untuk perwakilan layanan.

- Klik Tambahkan.

Menetapkan peran admin akun ke perwakilan layanan

- Sebagai admin akun, masuk ke konsol akun.

- Di bar samping, klik Manajemen pengguna.

- Pada tab Perwakilan layanan, temukan dan klik nama pengguna.

- Pada tab Peran , aktifkan Admin akun atau admin Marketplace.

Menetapkan perwakilan layanan ke ruang kerja menggunakan konsol akun

Untuk menambahkan pengguna ke ruang kerja menggunakan konsol akun, ruang kerja harus diaktifkan untuk federasi identitas. Admin ruang kerja juga dapat menetapkan perwakilan layanan ke ruang kerja menggunakan halaman pengaturan admin ruang kerja. Untuk detailnya, lihat Menambahkan perwakilan layanan ke ruang kerja menggunakan pengaturan admin ruang kerja.

- Sebagai admin akun, masuk ke konsol akun.

- Di bar samping, klik Ruang Kerja.

- Klik nama ruang kerja Anda.

- Pada tab Izin, klik Tambahkan izin.

- Telusuri dan pilih perwakilan layanan, tetapkan tingkat izin (ruang kerja Pengguna atau Admin), dan klik Simpan.

Menghapus perwakilan layanan dari ruang kerja menggunakan konsol akun

Untuk menghapus perwakilan layanan dari ruang kerja menggunakan konsol akun, ruang kerja harus diaktifkan untuk federasi identitas. Ketika perwakilan layanan dihapus dari ruang kerja, perwakilan layanan tidak dapat lagi mengakses ruang kerja, namun izin dipertahankan pada perwakilan layanan. Jika perwakilan layanan kemudian ditambahkan kembali ke ruang kerja, perwakilan layanan akan mendapatkan kembali izin sebelumnya.

- Sebagai admin akun, masuk ke konsol akun

- Di bar samping, klik Ruang Kerja.

- Klik nama ruang kerja Anda.

- Pada tab Izin, temukan perwakilan layanan.

Klik menu kebab di ujung kanan baris perwakilan layanan dan pilih Hapus.

Klik menu kebab di ujung kanan baris perwakilan layanan dan pilih Hapus.- Di dialog konfirmasi, klik Hapus.

Menonaktifkan perwakilan layanan di akun Azure Databricks Anda

Admin akun dapat menonaktifkan perwakilan layanan di seluruh akun Azure Databricks. Perwakilan layanan yang dinonaktifkan tidak dapat mengautentikasi ke akun atau ruang kerja Azure Databricks. Namun, semua izin perwakilan layanan dan objek ruang kerja tetap tidak berubah. Ketika perwakilan layanan dinonaktifkan, hal berikut ini benar:

- Perwakilan layanan tidak dapat mengautentikasi ke akun atau ruang kerja mereka dari metode apa pun.

- Aplikasi atau skrip yang menggunakan token yang dihasilkan oleh perwakilan layanan tidak lagi dapat mengakses API Databricks. Token tetap ada tetapi tidak dapat digunakan untuk mengautentikasi saat perwakilan layanan dinonaktifkan.

- Kluster yang dimiliki oleh perwakilan layanan tetap berjalan.

- Pekerjaan terjadwal yang dibuat oleh perwakilan layanan gagal kecuali ditetapkan ke pemilik baru.

Saat perwakilan layanan diaktifkan kembali, perwakilan layanan dapat masuk ke Azure Databricks dengan izin yang sama. Databricks merekomendasikan untuk menonaktifkan perwakilan layanan dari akun alih-alih menghapusnya karena menghapus perwakilan layanan adalah tindakan yang merusak. Lihat Menghapus perwakilan layanan dari akun Azure Databricks Anda. Saat Anda menonaktifkan perwakilan layanan dari akun, perwakilan layanan tersebut juga dinonaktifkan dari ruang kerja federasi identitas mereka.

Anda tidak dapat menonaktifkan pengguna menggunakan konsol akun. Sebagai gantinya, gunakan API Perwakilan Layanan Akun. Lihat Menonaktifkan perwakilan layanan menggunakan API.

Menghapus perwakilan layanan dari akun Azure Databricks Anda

Admin akun dapat menghapus perwakilan layanan dari akun Azure Databricks. Admin ruang kerja tidak bisa. Saat Anda menghapus perwakilan layanan dari akun, perwakilan tersebut juga dihapus dari ruang kerja mereka.

Penting

Saat Anda menghapus perwakilan layanan dari akun, perwakilan layanan tersebut juga dihapus dari ruang kerja mereka, terlepas dari apakah federasi identitas telah diaktifkan atau tidak. Kami menyarankan agar Anda tidak menghapus perwakilan layanan tingkat akun kecuali Anda ingin mereka kehilangan akses ke semua ruang kerja di akun. Perhatikan akibat dari penghapusan perwakilan layanan:

- Aplikasi atau skrip yang menggunakan token yang dihasilkan oleh perwakilan layanan tidak dapat lagi mengakses API Databricks

- Pekerjaan yang dimiliki oleh perwakilan layanan gagal

- Kluster yang dimiliki oleh pemberhentian perwakilan layanan

- Kueri atau dasbor yang dibuat oleh perwakilan layanan dan dibagikan menggunakan info masuk Jalankan sebagai Pemilik harus ditetapkan ke pemilik baru untuk mencegah berbagi gagal

Ketika perwakilan layanan ID Microsoft Entra dihapus dari akun, perwakilan layanan tidak dapat lagi mengakses akun atau ruang kerjanya, namun izin dipertahankan pada perwakilan layanan. Jika perwakilan layanan kemudian ditambahkan kembali ke akun, perwakilan layanan akan mendapatkan kembali izin sebelumnya.

Untuk menghapus perwakilan layanan menggunakan konsol akun, lakukan hal berikut:

- Sebagai admin akun, masuk ke konsol akun.

- Di bar samping, klik Manajemen pengguna.

- Pada tab Perwakilan layanan, temukan dan klik nama pengguna.

- Pada tab Informasi Utama, klik

menu kebab di sudut kanan atas dan pilih Hapus.

menu kebab di sudut kanan atas dan pilih Hapus. - Dalam kotak dialog konfirmasi, klik Konfirmasi penghapusan.

Mengelola perwakilan layanan di ruang kerja Anda

Admin ruang kerja dapat mengelola perwakilan layanan di ruang kerja mereka menggunakan halaman pengaturan admin ruang kerja.

Menambahkan perwakilan layanan ke ruang kerja menggunakan pengaturan admin ruang kerja

Perwakilan layanan dapat dibuat di Azure Databricks atau ditautkan dari perwakilan layanan MICROSOFT Entra ID (sebelumnya Azure Active Directory) yang ada. Lihat Perwakilan layanan Databricks dan Microsoft Entra ID (sebelumnya Azure Active Directory).

Sebagai admin ruang kerja, masuk ke ruang kerja Azure Databricks.

Klik nama pengguna Anda di bilah atas ruang kerja Azure Databricks dan pilih Pengaturan.

Klik tab Identitas dan akses .

Di samping Perwakilan layanan, klik Kelola.

Klik Tambahkan perwakilan layanan.

Pilih perwakilan layanan yang sudah ada untuk ditetapkan ke ruang kerja atau klik Tambahkan baru untuk membuat yang baru.

Untuk menambahkan perwakilan layanan baru, pilih Databricks managed atau Microsoft Entra ID managed. Jika Anda memilih Microsoft Entra ID terkelola, tempelkan ID Aplikasi (klien) untuk perwakilan layanan dan masukkan nama tampilan.

Klik Tambahkan.

Catatan

Jika ruang kerja Anda tidak diaktifkan untuk federasi identitas, Anda tidak dapat menetapkan perwakilan layanan akun yang ada ke ruang kerja Anda.

Menetapkan peran admin ruang kerja ke perwakilan layanan menggunakan halaman pengaturan admin ruang kerja

- Sebagai admin ruang kerja, masuk ke ruang kerja Azure Databricks.

- Klik nama pengguna Anda di bilah atas ruang kerja Azure Databricks dan pilih Pengaturan.

- Klik tab Identitas dan akses .

- Di samping Grup, klik Kelola.

adminsPilih grup sistem.- Klik Tambahkan anggota.

- Pilih perwakilan layanan dan klik Konfirmasi.

Untuk menghapus peran admin ruang kerja dari perwakilan layanan, hapus perwakilan layanan dari grup admin.

Menonaktifkan perwakilan layanan di ruang kerja Azure Databricks Anda

Admin ruang kerja dapat menonaktifkan perwakilan layanan di ruang kerja Azure Databricks. Perwakilan layanan yang dinonaktifkan tidak dapat mengakses ruang kerja dari API Azure Databricks, namun semua izin perwakilan layanan dan objek ruang kerja tetap tidak berubah. Saat perwakilan layanan dinonaktifkan:

- Perwakilan layanan tidak dapat mengautentikasi ke ruang kerja dari metode apa pun.

- Status perwakilan layanan ditampilkan sebagai Tidak Aktif di halaman pengaturan admin ruang kerja.

- Aplikasi atau skrip yang menggunakan token yang dihasilkan oleh perwakilan layanan tidak dapat lagi mengakses API Databricks. Token tetap ada tetapi tidak dapat digunakan untuk mengautentikasi saat perwakilan layanan dinonaktifkan.

- Kluster yang dimiliki oleh perwakilan layanan tetap berjalan.

- Pekerjaan terjadwal yang dibuat oleh perwakilan layanan harus ditetapkan ke pemilik baru untuk mencegahnya gagal.

Saat perwakilan layanan diaktifkan kembali, perwakilan layanan dapat mengautentikasi ke ruang kerja dengan izin yang sama. Databricks merekomendasikan untuk menonaktifkan perwakilan layanan alih-alih menghapusnya karena menghapus perwakilan layanan adalah tindakan yang merusak.

- Sebagai admin ruang kerja, masuk ke ruang kerja Azure Databricks.

- Klik nama pengguna Anda di bilah atas ruang kerja Azure Databricks dan pilih Pengaturan.

- Klik tab Identitas dan akses .

- Di samping Perwakilan layanan, klik Kelola.

- Pilih perwakilan layanan yang ingin Anda nonaktifkan.

- Di bawah Status, hapus centang Aktif.

Untuk mengatur perwakilan layanan ke aktif, lakukan langkah yang sama, tetapi centang kotak centang sebagai gantinya.

Menghapus perwakilan layanan dari ruang kerja menggunakan halaman pengaturan admin ruang kerja

Menghapus perwakilan layanan dari ruang kerja tidak menghapus perwakilan layanan dari akun. Untuk menghapus perwakilan layanan dari akun Anda, lihat Menghapus perwakilan layanan dari akun Azure Databricks Anda.

Ketika perwakilan layanan dihapus dari ruang kerja, perwakilan layanan tidak dapat lagi mengakses ruang kerja, namun izin dipertahankan pada perwakilan layanan. Jika perwakilan layanan kemudian ditambahkan kembali ke ruang kerja, perwakilan layanan akan mendapatkan kembali izin sebelumnya.

- Sebagai admin ruang kerja, masuk ke ruang kerja Azure Databricks.

- Klik nama pengguna Anda di bilah atas ruang kerja Azure Databricks dan pilih Pengaturan.

- Klik tab Identitas dan akses .

- Di samping Perwakilan layanan, klik Kelola.

- Pilih perwakilan layanan.

- Di sudut kanan atas, klik Hapus.

- Klik Hapus untuk mengonfirmasi.

Mengelola perwakilan layanan menggunakan API

Admin akun dan admin ruang kerja dapat mengelola perwakilan layanan di akun Azure Databricks dan ruang kerja menggunakan API Databricks. Untuk mengelola peran pada perwakilan layanan menggunakan API, lihat Mengelola peran perwakilan layanan menggunakan Databricks CLI.

Mengelola perwakilan layanan di akun menggunakan API

Admin dapat menambahkan dan mengelola perwakilan layanan di akun Azure Databricks menggunakan API Perwakilan Layanan Akun. Admin akun dan admin ruang kerja memanggil API menggunakan URL titik akhir yang berbeda:

- Admin akun menggunakan

{account-domain}/api/2.1/accounts/{account_id}/scim/v2/. - Admin ruang kerja menggunakan

{workspace-domain}/api/2.0/account/scim/v2/.

Untuk detailnya, lihat API Perwakilan Layanan Akun.

Menonaktifkan perwakilan layanan menggunakan API

Admin akun dapat mengubah status perwakilan layanan menjadi false untuk menonaktifkan perwakilan layanan menggunakan API Perwakilan Layanan Akun.

Contohnya:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.1/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Status perwakilan layanan yang dinonaktifkan diberi label Tidak Aktif di konsol akun. Saat Anda menonaktifkan perwakilan layanan dari akun, perwakilan layanan tersebut juga dinonaktifkan dari ruang kerjanya.

Mengelola perwakilan layanan di ruang kerja menggunakan API

Admin akun dan ruang kerja dapat menggunakan WORKspace Assignment API untuk menetapkan perwakilan layanan ke ruang kerja yang diaktifkan untuk federasi identitas. API Penugasan Ruang Kerja didukung melalui akun dan ruang kerja Azure Databricks.

- Admin akun menggunakan

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Admin ruang kerja menggunakan

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Lihat API Penetapan Ruang Kerja.

Jika ruang kerja Anda tidak diaktifkan untuk federasi identitas, admin ruang kerja dapat menggunakan API tingkat ruang kerja untuk menetapkan perwakilan layanan ke ruang kerja mereka. Lihat API Perwakilan Layanan Ruang Kerja.

Mengelola token untuk perwakilan layanan

Perwakilan layanan dapat mengautentikasi ke API di Azure Databricks dengan menggunakan token OAuth Azure Databricks atau token akses pribadi Azure Databricks, sebagai berikut:

- Token OAuth Azure Databricks dapat digunakan untuk mengautentikasi ke API tingkat akun dan tingkat ruang kerja Azure Databricks.

- Token OAuth Azure Databricks yang dibuat di tingkat akun Azure Databricks dapat digunakan untuk mengautentikasi ke API tingkat akun dan tingkat ruang kerja Azure Databricks.

- Token OAuth Azure Databricks yang dibuat di tingkat ruang kerja Azure Databricks dapat digunakan untuk mengautentikasi hanya ke API tingkat ruang kerja Azure Databricks.

- Token akses pribadi Azure Databricks dapat digunakan untuk mengautentikasi hanya ke API tingkat ruang kerja Azure Databricks.

Perwakilan layanan juga dapat mengautentikasi ke API di Azure Databricks dengan menggunakan token ID Microsoft Entra (sebelumnya Azure Active Directory).

Mengelola autentikasi OAuth Databricks untuk perwakilan layanan

Untuk mengautentikasi ke REST API Databricks tingkat akun dan tingkat ruang kerja, admin akun dapat menggunakan token OAuth Azure Databricks untuk perwakilan layanan. Anda dapat meminta token OAuth menggunakan ID klien dan rahasia klien untuk perwakilan layanan. Untuk informasi selengkapnya, lihat Menggunakan perwakilan layanan untuk mengautentikasi dengan Azure Databricks.

Mengelola token akses pribadi untuk perwakilan layanan

Untuk mengautentikasi perwakilan layanan ke API tingkat ruang kerja hanya di Azure Databricks, perwakilan layanan dapat membuat token akses pribadi Databricks untuk dirinya sendiri, sebagai berikut:

Catatan

Anda tidak dapat menggunakan antarmuka pengguna Azure Databricks untuk menghasilkan token akses pribadi Azure Databricks untuk perwakilan layanan. Proses ini menggunakan Databricks CLI versi 0.205 atau lebih tinggi untuk menghasilkan token akses untuk perwakilan layanan. Jika Anda belum menginstal Databricks CLI, lihat Menginstal atau memperbarui Databricks CLI.

Prosedur ini mengasumsikan bahwa Anda menggunakan autentikasi mesin-ke-mesin (M2M) OAuth atau autentikasi perwakilan layanan Microsoft Entra ID untuk menyiapkan Databricks CLI untuk mengautentikasi perwakilan layanan guna menghasilkan token akses pribadi Azure Databricks untuk dirinya sendiri. Lihat autentikasi mesin-ke-mesin (M2M) OAuth atau autentikasi perwakilan layanan MICROSOFT Entra ID.

Gunakan Databricks CLI untuk menjalankan perintah berikut, yang menghasilkan token akses lain untuk perwakilan layanan.

Dalam perintah berikut, ganti tempat penampung ini:

- Secara opsional, ganti

<comment>dengan komentar yang bermakna tentang tujuan token akses.--commentJika opsi tidak ditentukan, maka tidak ada komentar yang dihasilkan. - Secara opsional, ganti

<lifetime-seconds>dengan jumlah detik yang berlaku untuk token akses. Misalnya, 1 hari adalah 86400 detik.--lifetime-secondsJika opsi tidak ditentukan, token akses diatur ke tidak pernah kedaluwarsa (tidak disarankan). - Secara opsional, ganti

<profile-name>dengan nama profil konfigurasi Azure Databricks yang berisi informasi autentikasi untuk perwakilan layanan dan ruang kerja target.-pJika opsi tidak ditentukan, Databricks CLI akan mencoba menemukan dan menggunakan profil konfigurasi bernamaDEFAULT.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- Secara opsional, ganti

Dalam respons, salin nilai

token_value, yang merupakan token akses untuk perwakilan layanan.Pastikan untuk menyimpan token yang disalin di lokasi yang aman. Jangan bagikan token yang Anda salin dengan orang lain. Jika Anda kehilangan token yang disalin, Anda tidak dapat meregenerasi token yang sama persis. Sebagai gantinya, Anda harus mengulangi prosedur ini untuk membuat token baru.

Jika Anda tidak dapat membuat atau menggunakan token di ruang kerja, ini mungkin karena administrator ruang kerja Anda telah menonaktifkan token atau belum memberi Anda izin untuk membuat atau menggunakan token. Lihat administrator ruang kerja Anda atau berikut ini:

Mengelola autentikasi MICROSOFT Entra ID (sebelumnya Azure Active Directory) untuk perwakilan layanan

Hanya perwakilan layanan terkelola ID Microsoft Entra yang dapat mengautentikasi ke API menggunakan token ID Microsoft Entra. Untuk membuat token akses ID Microsoft Entra, lihat Mendapatkan token ID Microsoft Entra (sebelumnya Azure Active Directory) untuk perwakilan layanan.

Token akses ID Microsoft Entra dapat digunakan untuk memanggil TOken API untuk membuat token akses pribadi Databricks untuk perwakilan layanan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk