Mendapatkan token Microsoft Entra ID (sebelumnya Azure Active Directory) untuk prinsipal layanan

Penting

Bagian ini menjelaskan cara mendapatkan token Microsoft Entra ID (sebelumnya Azure Active Directory) secara manual untuk perwakilan layanan.

Perwakilan layanan terkelola Azure Databricks dikelola langsung dalam Azure Databricks. Perwakilan layanan terkelola ID Microsoft Entra dikelola di ID Microsoft Entra, yang memerlukan izin tambahan. Databricks merekomendasikan agar Anda menggunakan perwakilan layanan terkelola Azure Databricks untuk sebagian besar kasus penggunaan. Namun, Databricks merekomendasikan agar Anda menggunakan perwakilan layanan terkelola ID Microsoft Entra dalam kasus di mana Anda harus mengautentikasi dengan Azure Databricks dan sumber daya Azure lainnya secara bersamaan.

Untuk membuat perwakilan layanan terkelola Azure Databricks alih-alih perwakilan layanan terkelola ID Microsoft Entra, lihat Mengelola perwakilan layanan.

Databricks tidak menyarankan Anda membuat token MICROSOFT Entra ID (sebelumnya Azure Active Directory) untuk perwakilan layanan ID Microsoft Entra secara manual. Ini karena setiap token ID Microsoft Entra berumur pendek, biasanya kedaluwarsa dalam waktu satu jam. Setelah waktu ini, Anda harus membuat token ID Microsoft Entra pengganti secara manual. Sebagai gantinya, gunakan salah satu alat atau SDK yang berpartisipasi yang menerapkan standar autentikasi terpadu klien Databricks. Alat dan SDK ini secara otomatis menghasilkan dan mengganti token ID Microsoft Entra yang kedaluwarsa untuk Anda, memanfaatkan jenis autentikasi Databricks berikut:

- Autentikasi identitas terkelola Azure

- Autentikasi perwakilan layanan ID Microsoft Entra

- Autentikasi Azure CLI

Jika Anda tidak memiliki perwakilan layanan, Anda dapat menyediakannya dengan mengikuti salah satu set instruksi berikut:

Artikel ini menjelaskan bagaimana perwakilan layanan yang ditentukan dalam ID Microsoft Entra juga dapat bertindak sebagai prinsipal di mana kebijakan autentikasi dan otorisasi dapat diberlakukan di Azure Databricks. Perwakilan layanan di ruang kerja Azure Databricks dapat memiliki kontrol akses mendetail yang berbeda dari pengguna biasa (prinsipal pengguna).

Perwakilan layanan bertindak sebagai peran klien dan menggunakan alur kredensial klien OAuth 2.0 untuk mengotorisasi akses ke sumber daya Azure Databricks.

Anda dapat mengelola perwakilan layanan di Databricks atau dengan menggunakan prosedur berikut dari portal Azure.

Anda juga dapat menggunakan Microsoft Authentication Library (MSAL) untuk mendapatkan token akses ID Microsoft Entra secara terprogram untuk pengguna, bukan perwakilan layanan. Lihat Mendapatkan token MICROSOFT Entra ID (sebelumnya Azure Active Directory) untuk pengguna dengan menggunakan MSAL.

Memprovisikan perwakilan layanan di portal Microsoft Azure

Masuk ke portal Azure.

Catatan

Portal yang akan digunakan berbeda tergantung pada apakah aplikasi MICROSOFT Entra ID (sebelumnya Azure Active Directory) Anda berjalan di cloud publik Azure atau di cloud nasional atau berdaulat. Untuk informasi selengkapnya, lihat Cloud nasional.

Jika Anda memiliki akses ke beberapa penyewa, langganan, atau direktori, klik ikon Direktori + langganan (direktori dengan filter) di menu atas untuk beralih ke direktori tempat Anda ingin memprovisikan perwakilan layanan.

Di Cari sumber daya, layanan, dan dokumen, cari dan pilih ID Microsoft Entra.

Klik + Tambahkan dan pilih Pendaftaran aplikasi.

Untuk Nama, masukkan nama untuk aplikasi.

Di bagian Jenis akun yang didukung, pilih Akun hanya dalam direktori organisasi ini (Penyewa tunggal).

Klik Daftar.

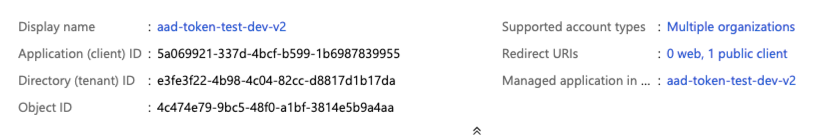

Pada halaman Gambaran Umum halaman aplikasi, di bagian Essentials, salin nilai-nilai berikut:

- ID aplikasi (klien)

- ID direktori (tenant)

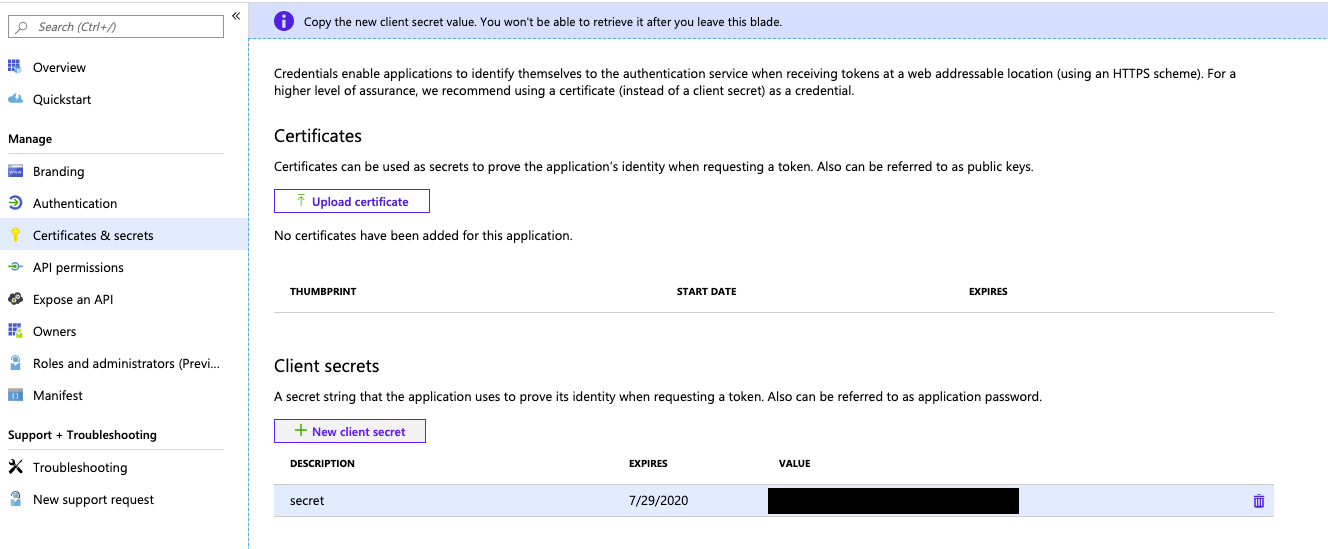

Untuk menghasilkan rahasia klien, di dalam Kelola, klik Sertifikat & rahasia.

Catatan

Anda menggunakan rahasia klien ini untuk menghasilkan token ID Microsoft Entra untuk mengautentikasi perwakilan layanan ID Microsoft Entra dengan Azure Databricks. Untuk menentukan apakah alat Azure Databricks atau SDK dapat menggunakan token ID Microsoft Entra, lihat dokumentasi alat atau SDK.

Pada tab Rahasia klien, klik Rahasia klien baru.

Di panel Tambahkan rahasia klien, untuk Deskripsi, masukkan deskripsi untuk rahasia klien.

Untuk Kedaluwarsa, pilih jangka waktu kedaluwarsa untuk rahasia klien, lalu klik Tambahkan.

Salin dan simpan Nilai rahasia klien di tempat yang aman, karena rahasia klien ini adalah kata sandi untuk aplikasi Anda.

Menyediakan perwakilan layanan dengan Azure CLI

Lihat Membuat perwakilan layanan MICROSOFT Entra ID (sebelumnya Azure Active Directory) dengan Azure CLI.

Mendapatkan token akses ID Microsoft Entra dengan rest API platform identitas Microsoft

Penting

Bagian ini menjelaskan cara mendapatkan token ID Microsoft Entra secara manual untuk perwakilan layanan dengan menggunakan platform identitas Microsoft REST API.

Databricks tidak menyarankan Anda membuat token MICROSOFT Entra ID (sebelumnya Azure Active Directory) untuk perwakilan layanan ID Microsoft Entra secara manual. Ini karena setiap token ID Microsoft Entra berumur pendek, biasanya kedaluwarsa dalam waktu satu jam. Setelah waktu ini, Anda harus membuat token ID Microsoft Entra pengganti secara manual. Sebagai gantinya, gunakan salah satu alat atau SDK yang berpartisipasi yang menerapkan standar autentikasi terpadu klien Databricks. Alat dan SDK ini secara otomatis menghasilkan dan mengganti token ID Microsoft Entra yang kedaluwarsa untuk Anda, memanfaatkan jenis autentikasi Databricks berikut:

Untuk mengakses Databricks REST API dengan perwakilan layanan, Anda mendapatkan lalu menggunakan token akses ID Microsoft Entra untuk perwakilan layanan. Untuk informasi selengkapnya, lihat Kasus pertama: Mengakses permintaan token dengan rahasia bersama.

Tip

Anda juga dapat menggunakan Azure CLI untuk mendapatkan token akses ID Microsoft Entra. Lihat Mendapatkan token akses ID Microsoft Entra dengan Azure CLI.

Kumpulkan informasi berikut:

Parameter Deskripsi Tenant IDDirectory (tenant) IDuntuk aplikasi terkait yang terdaftar di ID Microsoft Entra.Client IDApplication (client) IDuntuk aplikasi terkait yang terdaftar di ID Microsoft Entra.Client secretRahasia Valueklien untuk aplikasi terkait yang terdaftar di ID Microsoft Entra.Gunakan informasi sebelumnya bersama dengan curl untuk mendapatkan token akses ID Microsoft Entra (sebelumnya Azure Active Directory).

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=<client-secret>'Ganti:

<tenant-id>dengan ID penyewa aplikasi terdaftar.<client-id>dengan ID klien aplikasi terdaftar.<client-secret>dengan nilai rahasia klien aplikasi terdaftar.

Jangan mengubah nilai

scopeparameter. Ini mewakili ID terprogram untuk Azure Databricks (2ff814a6-3304-4ab8-85cb-cd0e6f879c1d) bersama dengan cakupan default (/.default, URL yang dikodekan sebagai%2f.default).Contohnya:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/v2.0/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Token akses ID Microsoft Entra berada dalam nilai dalam

access_tokenoutput panggilan.

Mendapatkan token akses ID Microsoft Entra dengan Azure CLI

Penting

Bagian ini menjelaskan cara mendapatkan token ID Microsoft Entra secara manual untuk perwakilan layanan dengan menggunakan Azure CLI.

Databricks tidak menyarankan Anda membuat token MICROSOFT Entra ID (sebelumnya Azure Active Directory) untuk perwakilan layanan ID Microsoft Entra secara manual. Ini karena setiap token ID Microsoft Entra berumur pendek, biasanya kedaluwarsa dalam waktu satu jam. Setelah waktu ini, Anda harus membuat token ID Microsoft Entra pengganti secara manual. Sebagai gantinya, gunakan salah satu alat atau SDK yang berpartisipasi yang menerapkan standar autentikasi terpadu klien Databricks. Alat dan SDK ini secara otomatis menghasilkan dan mengganti token ID Microsoft Entra yang kedaluwarsa untuk Anda, memanfaatkan jenis autentikasi Databricks berikut:

- Autentikasi identitas terkelola Azure

- Autentikasi perwakilan layanan ID Microsoft Entra

- Autentikasi Azure CLI

Untuk mengakses Databricks REST API dengan perwakilan layanan, Anda mendapatkan lalu menggunakan token akses ID Microsoft Entra untuk perwakilan layanan.

Kumpulkan informasi berikut:

Parameter Deskripsi Tenant IDDirectory (tenant) IDuntuk aplikasi terkait yang terdaftar di ID Microsoft Entra.Client IDApplication (client) IDuntuk aplikasi terkait yang terdaftar di ID Microsoft Entra.Client secretRahasia Valueklien untuk aplikasi terkait yang terdaftar di ID Microsoft Entra.Dapatkan ID langganan Azure yang benar untuk perwakilan layanan ID Microsoft Entra, jika Anda belum mengetahui ID ini, dengan melakukan salah satu hal berikut ini:

Di bilah navigasi atas ruang kerja Azure Databricks Anda, klik nama pengguna Anda lalu klik Portal Microsoft Azure. Pada halaman sumber daya ruang kerja Azure Databricks yang muncul, klik Gambaran Umum di bar samping. Kemudian cari bidang ID Langganan, yang berisi ID langganan.

Gunakan Azure CLI untuk menjalankan perintah az databricks workspace list, menggunakan

--queryopsi dan-oatau--outputuntuk mempersempit hasilnya. Gantiadb-0000000000000000.0.azuredatabricks.netdengan nama instans ruang kerja Anda, tidak termasukhttps://. Dalam contoh ini,00000000-0000-0000-0000-000000000000setelah/subscriptions/dalam output adalah ID langganan.az databricks workspace list --query "[?workspaceUrl==\`adb-0000000000000000.0.azuredatabricks.net\`].{id:id}" -o tsv # /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/my-rg/providers/Microsoft.Databricks/workspaces/my-wsJika pesan berikut muncul, Anda masuk ke penyewa yang salah:

The subscription of '<subscription-id>' doesn't exist in cloud 'AzureCloud'.Untuk masuk ke penyewa yang benar, Anda harus menjalankanaz loginperintah lagi, menggunakan-topsi atau--tenantuntuk menentukan ID penyewa yang benar.Anda bisa mendapatkan ID penyewa untuk ruang kerja Azure Databricks dengan menjalankan perintah

curl -v <per-workspace-URL>/aad/authdan melihat dalam output< location: https://login.microsoftonline.com/00000000-0000-0000-0000-000000000000, di mana00000000-0000-0000-0000-000000000000adalah ID penyewa. Harap lihat juga Mendapatkan ID langganan dan penyewa pada portal Microsoft Azure.az login -t <tenant-id>

Setelah Anda memiliki ID penyewa Azure yang benar, ID klien, rahasia klien, dan ID langganan untuk perwakilan layanan ID Microsoft Entra Anda, masuk ke Azure dengan menggunakan Azure CLI untuk menjalankan perintah az login .

--service-principalGunakan opsi bersama dengan menentukan nilai untuk parameterTenant ID(), (Directory (tenant) IDApplication (client) ID),Client IDdanClient secret(Value) untuk aplikasi terkait yang terdaftar di ID Microsoft Entra (sebelumnya Azure Active Directory).az login \ --service-principal \ -t <Tenant-ID> \ -u <Client-ID> \ -p <Client-secret>Konfirmasikan bahwa Anda masuk ke langganan yang benar untuk perwakilan layanan ID Microsoft Entra yang masuk. Untuk melakukan ini, jalankan perintah az account set , menggunakan

-sopsi atau--subscriptionuntuk menentukan ID langganan yang benar.az account set -s <subscription-id>Hasilkan token akses ID Microsoft Entra untuk perwakilan layanan ID Microsoft Entra yang masuk dengan menjalankan perintah az account get-access-token . Gunakan opsi

--resourceuntuk menentukan ID sumber daya yang unik bagi layanan Azure Databricks, yaitu2ff814a6-3304-4ab8-85cb-cd0e6f879c1d. Anda hanya dapat menampilkan nilai token MICROSOFT Entra ID (sebelumnya Azure Active Directory) dalam output perintah dengan menggunakan--queryopsi dan-oatau--output.az account get-access-token \ --resource 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d \ --query "accessToken" \ -o tsv

Gunakan token akses MICROSOFT Entra ID perwakilan layanan untuk mengakses Databricks REST API

Penting

Bagian ini menjelaskan cara menggunakan curl dan token akses ID Microsoft Entra perwakilan layanan untuk mengakses Databricks REST API.

Alih-alih curl, Anda dapat menggunakan salah satu alat atau SDK yang berpartisipasi yang menerapkan standar autentikasi terpadu klien Databricks. Alat dan SDK ini juga secara otomatis menghasilkan dan mengganti token ID Microsoft Entra yang kedaluwarsa untuk Anda, memanfaatkan jenis autentikasi Databricks berikut:

Perwakilan layanan yang merupakan pengguna Databricks dapat mengautentikasi ke Databricks REST API dengan token ID Microsoft Entra.

Perwakilan layanan juga dapat menambahkan dirinya sebagai admin ruang kerja ke ruang kerja jika memiliki peran Kontributor atau Pemilik pada sumber daya ruang kerja target di Azure. Jika perwakilan layanan adalah Kontributor atau Pemilik di ruang kerja target dan Anda ingin menambahkannya ke ruang kerja menggunakan token ID Microsoft Entra-nya, buka Akses API tingkat ruang kerja untuk perwakilan layanan yang bukan pengguna Azure Databricks.

Jika tidak, lanjutkan ke akses API untuk perwakilan layanan yang merupakan pengguna dan admin Azure Databricks.

Akses API untuk perwakilan layanan yang merupakan pengguna dan admin Azure Databricks

Untuk menyelesaikan prosedur ini, Anda harus terlebih dahulu menambahkan perwakilan layanan ke akun atau ruang kerja Azure Databricks. Anda dapat menambahkan perwakilan layanan langsung ke akun Anda, tanpa memberinya akses ruang kerja, dengan menggunakan API SCIM (Akun).

Anda dapat menambahkan perwakilan layanan ke ruang kerja dengan menggunakan titik akhir API Perwakilan Layanan. Ini juga akan menambahkan perwakilan layanan ke akun Azure Databricks Anda. Contohnya:

Dengan menggunakan Databricks CLI versi 0.205 atau lebih tinggi (disarankan):

Tambahkan perwakilan layanan:

databricks service-principals create --application-id 12a34b56-789c-0d12-e3fa-b456789c0123 --display-name "My Service Principal" -p <profile-name-that-references-calling-users-access-token>

Perbarui hak ruang kerja perwakilan layanan:

databricks service-principals patch 1234567890123456 --json @update-service-principal.json -p <profile-name-that-references-access-token>

update-service-principal.json:

{

"Operations": [

{

"op": "add",

"path": "entitlements",

"value": {

"value": "workspace-acccess",

"value": "allow-cluster-create",

"value": "databricks-sql-access"

}

}

],

"schema": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

]

}

Lihat Autentikasi untuk Databricks CLI.

Dengan menggunakan curl:

curl -X POST \

-H 'Authorization: Bearer <access-token>' \

https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/preview/scim/v2/ServicePrincipals \

-H 'Content-type: application/scim+json' \

-d @create-service-principal.json

create-service-principal.json:

{

"displayName": "My Service Principal",

"applicationId": "12a34b56-789c-0d12-e3fa-b456789c0123",

"entitlements": [

{

"value": "allow-cluster-create"

}

],

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:ServicePrincipal"

],

"active": true

}

Lewati ke akses API tingkat Ruang Kerja untuk perwakilan layanan yang bukan pengguna Azure Databricks jika salah satu hal berikut ini benar:

- REST API Azure Databricks yang ingin Anda panggil memerlukan akses admin ruang kerja dan perwakilan layanan adalah anggota ruang kerja, tetapi saat ini tidak memiliki akses admin ke ruang kerja.

- Perwakilan layanan belum ditambahkan ke ruang kerja Azure Databricks target.

Kumpulkan informasi berikut.

Parameter Deskripsi Token akses ID Microsoft Entra Token akses ID Microsoft Entra dikembalikan dari permintaan di Mendapatkan token akses ID Microsoft Entra dengan platform identitas Microsoft REST API atau Mendapatkan token akses ID Microsoft Entra dengan Azure CLI. Gunakan token akses ID Microsoft Entra bersama dengan

curluntuk memanggil Databricks REST API. Contohnya:Dengan menggunakan Databricks CLI versi 0.205 atau lebih tinggi (disarankan):

databricks clusters list -p <profile-name-that-references-azure-ad-access-token>Lihat Autentikasi untuk Databricks CLI.

Dengan menggunakan

curl:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://<databricks-instance>/api/2.0/clusters/listGanti:

<access-token>dengan token akses ID Microsoft Entra.<databricks-instance>dengan URL per ruang kerja penyebaran Azure Databricks Anda.GETdan/api/2.0/clusters/listdengan operasi HTTP dan titik akhir yang sesuai untuk target Databricks REST API.

Contohnya:

curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Akses API tingkat ruang kerja untuk perwakilan layanan yang bukan pengguna Azure Databricks

Ikuti prosedur ini jika salah satu hal berikut ini benar:

- REST API Azure Databricks yang ingin Anda panggil memerlukan akses admin ruang kerja dan perwakilan layanan adalah anggota ruang kerja, tetapi saat ini tidak memiliki akses admin ke ruang kerja.

- Perwakilan layanan belum ditambahkan ke ruang kerja Azure Databricks target.

Persyaratan:

- Perwakilan layanan memerlukan peran Kontributor atau Pemilik pada sumber daya ruang kerja target di Azure.

Kumpulkan informasi berikut:

Parameter Deskripsi ID Penyewa ID Direktori (penyewa) untuk aplikasi terkait yang terdaftar di ID Microsoft Entra di Provisikan perwakilan layanan di portal Azure. ID klien ID Aplikasi (klien) untuk aplikasi terkait yang terdaftar di ID Microsoft Entra. Rahasia Klien Nilai rahasia klien untuk aplikasi terkait yang terdaftar di ID Microsoft Entra, yang Anda buat di Provisikan perwakilan layanan di portal Azure. Token akses ID Microsoft Entra Token akses ID Microsoft Entra dikembalikan dari permintaan di Mendapatkan token akses ID Microsoft Entra dengan platform identitas Microsoft REST API atau Mendapatkan token akses ID Microsoft Entra dengan Azure CLI. ID Langganan ID (bukan nama) langganan Azure yang terkait dengan ruang kerja Azure Databricks target. Untuk mendapatkan informasi berikut, lihat Membuka sumber daya. Untuk membuka sumber daya target, Anda dapat mencari jenis layanan Azure Databricks dan informasi lainnya di Azure yang Anda ketahui tentang ruang kerja Azure Databricks target. Nama grup sumber daya ID (bukan nama) langganan Azure yang terkait dengan ruang kerja Azure Databricks target. Nama ruang kerja Nama di Azure dari ruang kerja Azure Databricks target. Gunakan beberapa informasi sebelumnya bersama dengan

curluntuk mendapatkan token akses titik akhir manajemen ID Microsoft Entra.curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=<client-secret>'Ganti:

<tenant-id>dengan ID penyewa aplikasi terdaftar.<client-id>dengan ID klien aplikasi terdaftar.<client-secret>dengan nilai rahasia klien aplikasi terdaftar.

Jangan mengubah nilai

resourceparameter. Ini mewakili titik akhir manajemen ID Microsoft Entra (https://management.core.windows.net/, dikodekan URL sebagaihttps%3A%2F%2Fmanagement.core.windows.net%2F).Contohnya:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Token akses titik akhir manajemen ID Microsoft Entra berada dalam nilai dalam

access_tokenoutput panggilan.Gunakan token akses titik akhir manajemen ID Microsoft Entra bersama dengan informasi sebelumnya lainnya dan

curluntuk memanggil Databricks REST API, misalnya:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: <management-access-token>' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Databricks/workspaces/<workspace-name>' \ https://<databricks-instance>/api/2.0/clusters/listGanti:

<access-token>dengan token akses ID Microsoft Entra.<management-access-token>dengan token akses titik akhir manajemen ID Microsoft Entra.<subscription-id>dengan ID langganan yang terkait dengan ruang kerja Azure Databricks target.<resource-group-name>dengan nama grup sumber daya yang terkait dengan ruang kerja Azure Databricks target.<workspace-name>dengan nama ruang kerja Azure Databricks target.<databricks-instance>dengan URL per ruang kerja penyebaran Azure Databricks Anda.GETdan/api/2.0/clusters/listdengan operasi HTTP dan titik akhir yang sesuai untuk target Databricks REST API.

Contohnya:

curl -X GET \ -H 'Authorization:Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: abC1dE...ghIj23kl' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/12a345...bcd6789e/resourceGroups/my-resource-group/providers/Microsoft.Databricks/workspaces/my-workspace' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Setelah mengautentikasi ke ruang kerja, perwakilan layanan menjadi admin ruang kerja Azure Databricks dan tidak lagi memerlukan peran Kontributor atau Pemilik untuk mengakses ruang kerja.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk