Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Private Link membuat koneksi privat dan aman antara sumber daya Azure Databricks dan layanan Azure dan sumber daya tanpa server Anda, memastikan lalu lintas jaringan Anda tidak terekspos ke internet publik.

Azure Databricks mendukung tiga jenis konektivitas Private Link:

- Masuk (front-end): Mengamankan koneksi dari pengguna ke ruang kerja

- Outbound (serverless): Mengamankan koneksi dari komputasi serverless Azure Databricks ke sumber daya Azure Anda

- Klasik (back-end): Mengamankan koneksi dari komputasi klasik ke lapisan kontrol

Gambaran umum konektivitas privat

Azure Private Link memungkinkan konektivitas privat yang aman dari Azure VNet dan jaringan lokal Anda ke layanan Azure, memastikan bahwa lalu lintas Anda tetap terisolasi dari internet publik. Kemampuan ini membantu organisasi memenuhi persyaratan keamanan dan kepatuhan. Ini memungkinkan jaringan privat end-to-end dan meminimalkan risiko eksfiltrasi data.

Anda dapat mengaktifkan koneksi Private Link masuk (front-end), keluar (tanpa server), atau komputasi klasik (back-end) secara independen atau dalam kombinasi. Pilihan yang tepat tergantung pada persyaratan keamanan dan kepatuhan Anda. Anda juga dapat menerapkan konektivitas privat untuk ruang kerja, menyebabkan Azure Databricks menolak semua koneksi jaringan publik secara otomatis. Pendekatan gabungan ini memberikan isolasi jaringan yang komprehensif, mengurangi permukaan serangan Anda dan mendukung kepatuhan untuk beban kerja sensitif.

Dengan Private Link, Anda dapat:

- Blokir akses data dari jaringan yang tidak sah atau internet publik saat menggunakan aplikasi web atau API Azure Databricks.

- Turunkan risiko penyelundupan data dengan membatasi paparan jaringan ke titik akhir privat yang disetujui saja.

Pilih implementasi Private Link yang tepat

Gunakan panduan ini untuk menentukan implementasi mana yang paling sesuai dengan kebutuhan Anda.

| Pertimbangan | Masuk (front-end) saja | Hanya ekspor tanpa server | Lapisan komputasi klasik (back-end) saja | Isolasi privat lengkap |

|---|---|---|---|---|

| Tujuan keamanan utama | Hanya individu yang berwenang yang dapat mengakses sumber daya Azure Databricks saya. | Mengamankan akses data dari tanpa server | Mengunci bidang komputasi klasik | Isolasi maksimum (amankan semuanya) |

| Konektivitas pengguna | Privat atau publik | Publik (internet) | Publik (internet) | Hanya privat |

| Akses data tanpa server | Publik (internet) | Pribadi (untuk sumber daya pelanggan) | Publik (internet) | Pribadi untuk sumber daya pelanggan |

| Konektivitas kluster ke sarana kontrol | Publik (jalur aman standar) | Publik (jalur aman standar) | Privat (diperlukan) | Privat (diperlukan) |

| Prasyarat | Paket premium, injeksi VNet, SCC | Paket premium | Paket premium, injeksi VNet, SCC | Paket premium, injeksi VNet, SCC |

| Pengaturan akses jaringan ruang kerja | Akses publik diaktifkan | Tidak diperlukan perubahan | Akses publik diaktifkan | Akses publik dinonaktifkan |

| Aturan NSG yang diperlukan | SemuaAturan | N/A | TidakAdaAturanAzureDatabricks | TidakAdaAturanAzureDatabricks |

| Titik akhir privat yang diperlukan | Front-end (databricks_ui_api), Autentikasi Browser | Titik akhir privat NCC | Back-end (databricks_ui_api) | Semua (front-end, back-end, browser auth, NCC) |

| Biaya relatif | Biaya per titik akhir dan transfer data | Biaya per titik akhir dan data yang diproses | Biaya per titik akhir dan transfer data | Dapat menjadi biaya yang lebih tinggi (semua titik akhir, termasuk transfer dan pemrosesan data) |

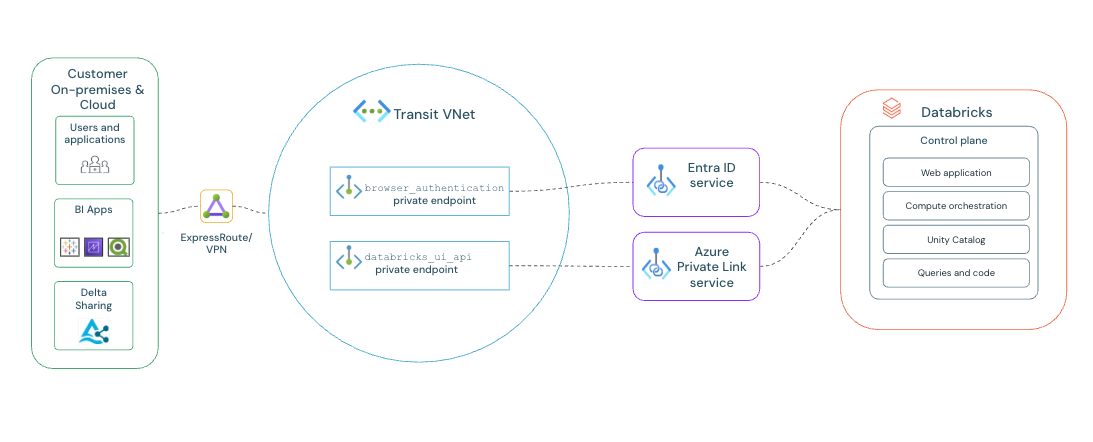

Konektivitas masuk (antarmuka depan)

"Inbound Private Link mengamankan koneksi dari pengguna ke ruang kerja Azure Databricks." Lalu lintas dirutekan melalui titik akhir privat di VNet transit Anda, bukan melalui IP publik. "Inbound Private Link menyediakan akses aman ke:"

- Aplikasi web Azure Databricks

- REST API

- Databricks Connect API

Lihat Konfigurasi konektivitas privat untuk front-end.

Autentikasi web untuk SSO berbasis browser

Autentikasi web untuk SSO berbasis browser

Saat menggunakan Private Link untuk akses front-end, titik akhir khusus browser_authentication diperlukan untuk membuat Single Sign-On (SSO) berfungsi untuk login browser web melalui koneksi privat. Ini dengan aman menangani panggilan balik autentikasi SSO dari ID Microsoft Entra yang seharusnya diblokir di jaringan privat. Proses ini tidak memengaruhi autentikasi REST API.

-

Aturan penyebaran: Hanya satu

browser_authenticationtitik akhir yang dapat ada per wilayah Azure dan zona DNS privat. Titik akhir tunggal ini melayani semua ruang kerja di wilayah tersebut yang memiliki konfigurasi DNS yang sama. - Praktik terbaik produksi: Untuk mencegah pemadaman, buat "ruang kerja autentikasi web privat" khusus di setiap wilayah produksi. Tujuan tunggalnya adalah untuk menghosting titik akhir kritis ini. Nonaktifkan "Akses jaringan publik" untuk ruang kerja ini dan pastikan tidak ada titik akhir privat front-end lain yang dibuat untuknya. Jika ruang kerja host ini dihapus, login web gagal untuk semua ruang kerja lain di wilayah tersebut.

- Konfigurasi alternatif: Untuk penyebaran yang lebih sederhana, Anda dapat menghosting titik akhir di ruang kerja yang ada alih-alih membuat yang khusus. Ini cocok untuk lingkungan non-produksi atau jika Anda yakin Anda hanya memiliki satu ruang kerja di wilayah tersebut. Namun, ketahuilah bahwa menghapus ruang kerja host segera merusak autentikasi untuk ruang kerja lain yang bergantung padanya.

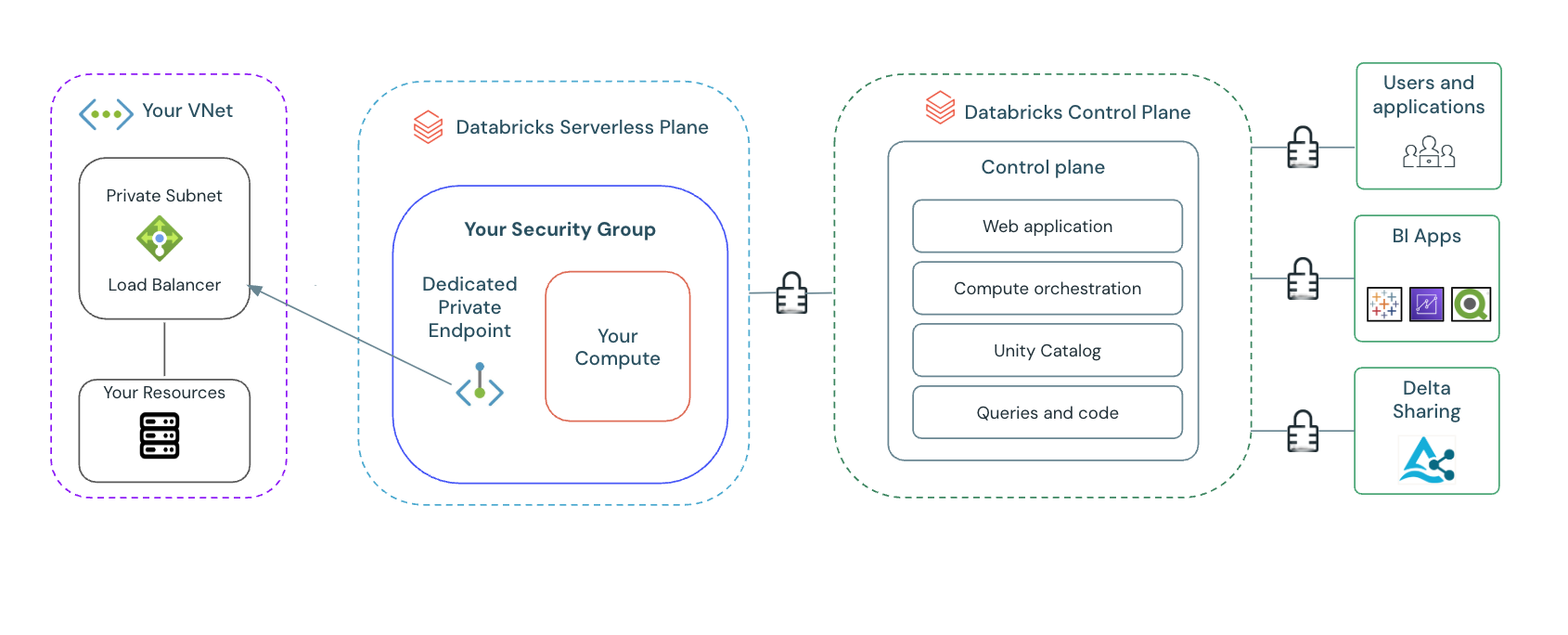

Konektivitas keluar (tanpa server)

Outbound Private Link memungkinkan konektivitas pribadi dari sumber daya komputasi tanpa server Azure Databricks ke sumber daya Azure Anda. Tidak seperti Private Link bidang komputasi masuk dan klasik, yang mengamankan koneksi ke Azure Databricks, Private Link keluar mengamankan koneksi dari komputasi tanpa server ke sumber daya pelanggan Anda.

Private Link Tanpa Server menggunakan Konfigurasi Konektivitas Jaringan (NCC), yang merupakan konstruksi regional tingkat akun yang mengelola pembuatan titik akhir privat dalam skala besar. NCC dapat dilampirkan ke beberapa ruang kerja di wilayah yang sama.

Konektivitas privat ke sumber daya Azure

Konektivitas privat ke sumber daya Azure

Memungkinkan komputasi tanpa server untuk mengakses sumber daya Azure seperti Azure Storage dan Azure SQL melalui titik akhir privat tanpa melintas internet publik. Lalu lintas data Anda tetap sepenuhnya dalam jaringan Azure.

Lihat Mengonfigurasi konektivitas privat ke sumber daya Azure.

Konektivitas privat ke sumber daya VNet

Konektivitas privat ke sumber daya VNet

Memungkinkan komputasi tanpa server untuk mengakses sumber daya di VNet Anda, seperti database dan layanan internal, melalui titik akhir privat melalui penyeimbang muatan Azure.

Lihat Mengonfigurasi konektivitas privat ke sumber daya di VNet Anda.

Konsep utama untuk konektivitas menuju keluar

Konsep utama konektivitas keluar

- Konfigurasi Konektivitas Jaringan (NCC): Konstruksi regional tingkat akun yang mengelola titik akhir privat dan mengontrol bagaimana komputasi tanpa server mengakses sumber daya pelanggan.

- Aturan titik akhir privat: Tentukan sumber daya tertentu yang dapat diakses komputasi tanpa server secara privat.

- Model lampiran ruang kerja: NCC dapat dilampirkan ke hingga 50 ruang kerja di wilayah yang sama.

-

Batas dan kuota:

- Hingga 10 NCC per wilayah per akun

- 100 titik akhir privat per wilayah (didistribusikan di seluruh NCC)

- Hingga 50 ruang kerja per NCC

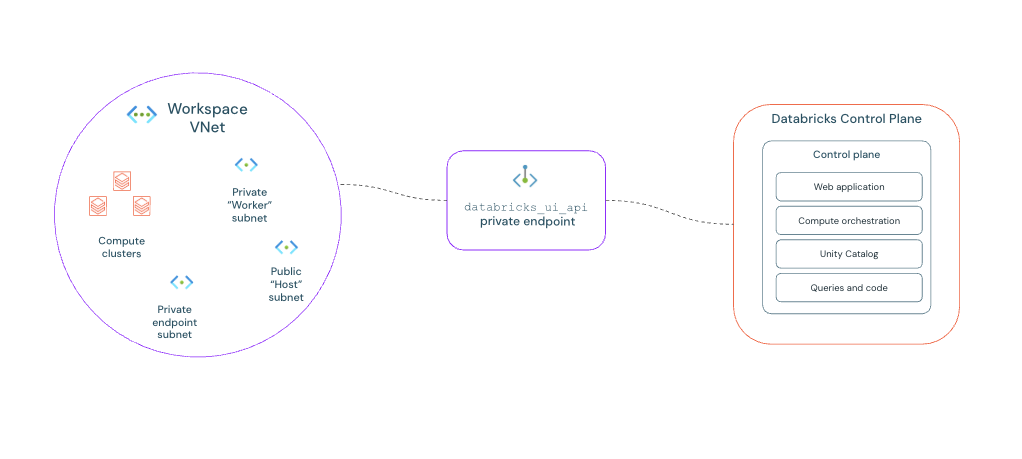

Konektivitas privat sarana komputasi klasik

Private Link lapisan komputasi klasik mengamankan koneksi dari kluster Azure Databricks ke lapisan kontrol. Kluster terhubung ke sarana kontrol untuk REST API dan relai konektivitas kluster yang aman.

Alamat Private Link pada lapisan komputasi klasik:

- Persyaratan kepatuhan: Membantu memenuhi mandat peraturan dan kepatuhan perusahaan yang ketat yang mengharuskan semua lalu lintas cloud internal tetap berada di jaringan privat.

- Pengerasan perimeter jaringan: Menerapkan Private Link bidang komputasi klasik bersama titik akhir privat untuk layanan Azure memungkinkan Anda membatasi paparan jaringan. Ini mengurangi risiko eksfiltrasi data dengan memastikan bahwa kluster pemrosesan data tidak memiliki jalur ke layanan atau tujuan yang tidak sah di internet publik.

Lihat Mengonfigurasi konektivitas privat back-end.

Nota

Anda dapat menyiapkan konektivitas privat pesawat komputasi klasik secara independen. Ini tidak memerlukan konektivitas masuk atau tanpa server.

Jaringan virtual untuk konektivitas privat

Konektivitas privat menggunakan dua jaringan virtual (VNet) yang berbeda.

- Transit VNet: VNet ini berfungsi sebagai hub pusat untuk konektivitas pengguna dan berisi titik akhir privat masuk yang diperlukan untuk akses klien ke ruang kerja dan untuk autentikasi SSO berbasis browser.

- Workspace VNet: Ini adalah VNet yang Anda buat khusus untuk menghosting Azure Databricks workspace dan endpoint privat klasik Anda.

Alokasi dan ukuran subnet

Rencanakan subnet Anda di setiap VNet untuk mendukung konektivitas dan penyebaran privat.

Transit VNet subnet:

- Subnet titik akhir privat: Menyediakan alamat IP untuk semua titik akhir privat yang masuk.

- Subnet ruang kerja autentikasi browser: Dua subnet khusus, subnet host atau publik dan subnet kontainer atau privat, disarankan untuk menyebarkan ruang kerja autentikasi browser.

Subnet VNet ruang kerja:

- Subnet ruang kerja: Dua subnet, host atau subnet publik dan kontainer atau subnet privat, diperlukan untuk penyebaran ruang kerja Azure Databricks itu sendiri. Untuk informasi ukuran yang terkait dengan subnet ruang kerja, lihat Panduan ruang alamat.

- Subnet titik akhir privat klasik: Subnet tambahan diperlukan untuk menghosting titik akhir privat untuk konektivitas privat bidang komputasi klasik.

Ukuran tergantung pada kebutuhan implementasi individual Anda, tetapi Anda dapat menggunakan yang berikut sebagai panduan:

| VNet | Tujuan subnet | Rentang CIDR yang Direkomendasikan |

|---|---|---|

| Transit | Subnet titik akhir privat | /26 to /25 |

| Transit | Ruang kerja autentikasi browser |

/28 atau /27 |

| Workspace | Subnet titik akhir privat klasik | /27 |

Titik akhir privat Azure Databricks

Azure Databricks menggunakan dua jenis titik akhir privat yang berbeda untuk memprivatisasi lalu lintas. Pahami peran mereka yang berbeda untuk mengimplementasikannya dengan benar.

-

Titik akhir ruang kerja (

databricks_ui_api): Ini adalah titik akhir privat utama untuk mengamankan lalu lintas ke dan dari ruang kerja Anda. Ini menangani panggilan REST API untuk Private Link pada bidang komputasi masuk dan bidang komputasi klasik. -

Titik akhir autentikasi web (

browser_authentication): Ini adalah titik akhir tambahan khusus yang diperlukan hanya untuk membuat Single Sign-On (SSO) berfungsi untuk login browser web melalui koneksi privat. Ini diperlukan untuk konektivitas masuk dan end-to-end.

Untuk titik akhir privat, perhatikan hal berikut:

- Titik akhir bersama: Titik akhir privat dapat dibagikan di beberapa ruang kerja yang menggunakan VNet ruang kerja yang sama karena merupakan sumber daya tingkat VNet. Satu set titik akhir privat dapat melayani semua ruang kerja yang disebarkan di VNet dan wilayah tersebut.

- Khusus wilayah: Titik akhir privat adalah sumber daya khusus wilayah. Ruang kerja di wilayah yang berbeda memerlukan konfigurasi titik akhir privat terpisah.

Pertimbangan utama

Sebelum Anda mengonfigurasi konektivitas privat, ingatlah hal berikut:

- Jika Anda mengaktifkan kebijakan Grup Keamanan Jaringan pada titik akhir privat, Anda harus mengizinkan port 443, 6666, 3306, dan 8443-8451 untuk Aturan Keamanan Masuk di grup keamanan jaringan pada subnet tempat titik akhir privat disebarkan.

- Untuk membuat koneksi antara jaringan Anda dan portal Microsoft Azure dan layanannya, Anda mungkin perlu menambahkan URL portal Microsoft Azure ke daftar izin Anda. Lihat Mengizinkan URL portal Microsoft Azure di firewall atau server proksi Anda.