Mengonfigurasi firewall untuk akses komputasi tanpa server

Catatan

Jika Anda mengonfigurasi firewall penyimpanan menggunakan ID subnet dari dokumentasi Azure Databricks sebelum 31 Oktober 2023, Databricks menyarankan Anda memperbarui ruang kerja dengan mengikuti langkah-langkah dalam artikel ini atau menggunakan titik akhir privat. Jika Anda memilih untuk tidak memperbarui ruang kerja yang ada, ruang kerja tersebut terus berfungsi tanpa perubahan.

Artikel ini menjelaskan cara mengonfigurasi firewall penyimpanan Azure untuk komputasi tanpa server menggunakan antarmuka pengguna konsol akun Azure Databricks. Anda juga dapat menggunakan API Konfigurasi Konektivitas Jaringan.

Untuk mengonfigurasi titik akhir privat untuk akses komputasi tanpa server, lihat Mengonfigurasi konektivitas privat dari komputasi tanpa server.

Catatan

Saat ini tidak ada biaya jaringan untuk fitur tanpa server. Dalam rilis selanjutnya, Anda mungkin dikenakan biaya. Azure Databricks akan memberikan pemberitahuan terlebih dahulu untuk perubahan harga jaringan.

Gambaran umum pengaktifan firewall untuk komputasi tanpa server

Konektivitas jaringan tanpa server dikelola dengan konfigurasi konektivitas jaringan (NCC). Admin akun membuat NCC di konsol akun dan NCC dapat dilampirkan ke satu atau beberapa ruang kerja

NCC berisi daftar identitas jaringan untuk jenis sumber daya Azure sebagai aturan default. Saat NCC dilampirkan ke ruang kerja, komputasi tanpa server di ruang kerja tersebut menggunakan salah satu jaringan tersebut untuk menyambungkan sumber daya Azure. Anda dapat mengizinkan daftar jaringan tersebut di firewall sumber daya Azure Anda. Jika Anda memiliki firewall sumber daya Azure non-penyimpanan, silakan hubungi tim akun Anda untuk informasi tentang cara menggunakan IP NAT stabil Azure Databricks.

Pengaktifan firewall NCC didukung dari gudang SQL tanpa server, alur kerja, notebook, alur Tabel Langsung Delta, dan model yang melayani titik akhir CPU.

Anda dapat secara opsional mengonfigurasi akses jaringan ke akun penyimpanan ruang kerja Anda hanya dari jaringan resmi, termasuk komputasi tanpa server. Lihat Mengaktifkan dukungan firewall untuk akun penyimpanan ruang kerja Anda. Saat NCC dilampirkan ke ruang kerja, aturan jaringan secara otomatis ditambahkan ke akun penyimpanan Azure untuk akun penyimpanan ruang kerja.

Untuk informasi selengkapnya tentang NCC, lihat Apa itu konfigurasi konektivitas jaringan (NCC)?.

Implikasi biaya akses penyimpanan lintas wilayah

Firewall hanya berlaku ketika sumber daya Azure berada di wilayah yang sama dengan ruang kerja Azure Databricks. Untuk lalu lintas lintas wilayah dari komputasi tanpa server Azure Databricks (misalnya, ruang kerja berada di wilayah US Timur dan penyimpanan ADLS berada di Eropa Barat), Azure Databricks merutekan lalu lintas melalui layanan Azure NAT Gateway.

Penting

Saat ini tidak ada biaya untuk menggunakan fitur ini. Dalam rilis selanjutnya, Anda mungkin dikenakan biaya untuk penggunaan. Untuk menghindari biaya lintas wilayah, Databricks menyarankan Anda membuat ruang kerja di wilayah yang sama dengan penyimpanan Anda.

Persyaratan

Ruang kerja Anda harus berada di paket Premium.

Anda harus menjadi admin akun Azure Databricks.

Setiap NCC dapat dilampirkan hingga 50 ruang kerja.

Setiap akun Azure Databricks dapat memiliki hingga 10 NCC per wilayah.

Anda harus memiliki

WRITEakses ke aturan jaringan akun penyimpanan Azure Anda.

Langkah 1: Membuat konfigurasi konektivitas jaringan dan menyalin ID subnet

Databricks merekomendasikan berbagi NCC di antara ruang kerja di unit bisnis yang sama dan mereka yang berbagi wilayah dan properti konektivitas yang sama. Misalnya, jika beberapa ruang kerja menggunakan firewall penyimpanan dan ruang kerja lain menggunakan pendekatan alternatif Private Link, gunakan NCC terpisah untuk kasus penggunaan tersebut.

- Sebagai admin akun, buka konsol akun.

- Di bar samping, klik Sumber Daya Cloud.

- Klik Konfigurasi Konektivitas Jaringan.

- Klik Tambahkan Konfigurasi Konektivitas Jaringan.

- Ketik nama untuk NCC.

- Pilih wilayah. Ini harus cocok dengan wilayah ruang kerja Anda.

- Klik Tambahkan.

- Dalam daftar NCC, klik NCC baru Anda.

- Di Aturan Default di bawah Identitas jaringan, klik Tampilkan semua.

- Dalam dialog, klik tombol Salin subnet .

- Klik Tutup.

Langkah 2: Melampirkan NCC ke ruang kerja

Anda dapat melampirkan NCC ke hingga 50 ruang kerja di wilayah yang sama dengan NCC.

Untuk menggunakan API untuk melampirkan NCC ke ruang kerja, lihat API Ruang Kerja Akun.

- Di bar samping konsol akun, klik Ruang Kerja.

- Klik nama ruang kerja Anda.

- Klik Perbarui ruang kerja.

- Di bidang Konfigurasi Konektivitas Jaringan, pilih NCC Anda. Jika tidak terlihat, konfirmasikan bahwa Anda telah memilih wilayah yang sama untuk ruang kerja dan NCC.

- Klik Perbarui.

- Tunggu 10 menit agar perubahan diterapkan.

- Mulai ulang sumber daya komputasi tanpa server yang berjalan di ruang kerja.

Jika Anda menggunakan fitur ini untuk menyambungkan ke akun penyimpanan ruang kerja, konfigurasi Anda selesai. Aturan jaringan secara otomatis ditambahkan ke akun penyimpanan ruang kerja. Untuk akun penyimpanan tambahan, lanjutkan ke langkah berikutnya.

Langkah 3: Mengunci akun penyimpanan Anda

Jika Anda belum membatasi akses ke akun penyimpanan Azure untuk hanya mengizinkan jaringan yang terdaftar, lakukan sekarang. Anda tidak perlu melakukan langkah ini untuk akun penyimpanan ruang kerja.

Membuat firewall penyimpanan juga memengaruhi konektivitas dari bidang komputasi klasik ke sumber daya Anda. Anda juga harus menambahkan aturan jaringan untuk menyambungkan ke akun penyimpanan Anda dari sumber daya komputasi klasik.

- Buka portal Microsoft Azure.

- Navigasi ke akun penyimpanan Anda untuk sumber data.

- Di navigasi kiri, klik Jaringan.

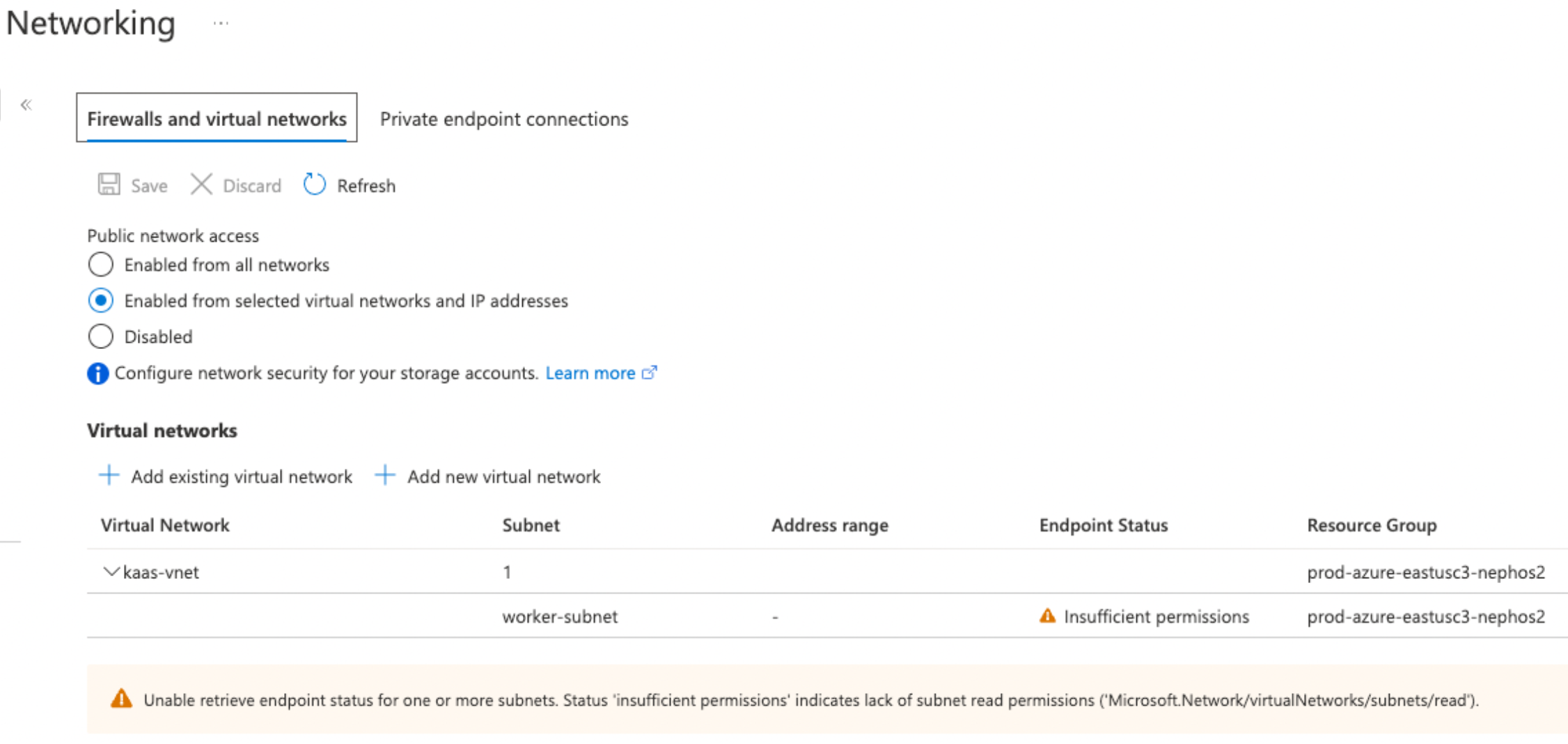

- Di bidang Akses jaringan publik, periksa nilainya. Secara default, nilai diaktifkan dari semua jaringan. Ubah ini menjadi Diaktifkan dari jaringan virtual dan alamat IP yang dipilih.

Langkah 4: Menambahkan aturan jaringan akun penyimpanan Azure

Anda tidak perlu melakukan langkah ini untuk akun penyimpanan ruang kerja.

Tambahkan satu aturan jaringan akun penyimpanan Azure untuk setiap subnet. Anda dapat melakukan ini menggunakan Azure CLI, PowerShell, Terraform, atau alat otomatisasi lainnya. Perhatikan bahwa langkah ini tidak dapat dilakukan di antarmuka pengguna Portal Microsoft Azure.

Contoh berikut menggunakan Azure CLI:

az storage account network-rule add --subscription "<sub>" \ --resource-group "<res>" --account-name "<account>" --subnet "<subnet>"- Ganti

<sub>dengan nama langganan Azure Anda untuk akun penyimpanan. - Ganti

<res>dengan grup sumber daya akun penyimpanan Anda. - Ganti

<account>dengan nama akun penyimpanan Anda - Ganti

<subnet>dengan ID sumber daya ARM (resourceId) subnet komputasi tanpa server.

Setelah menjalankan semua perintah, Anda dapat menggunakan portal Azure untuk melihat akun penyimpanan Anda dan mengonfirmasi bahwa ada entri dalam tabel Virtual Networks yang mewakili subnet baru. Namun, Anda tidak dapat membuat perubahan aturan jaringan dalam portal Azure.

Tip

- Pastikan Anda menggunakan informasi terbaru dari NCC untuk mengonfigurasi kumpulan sumber daya jaringan yang benar.

- Hindari menyimpan informasi NCC secara lokal.

- Abaikan penyebutan "Izin tidak cukup" di kolom status titik akhir atau peringatan di bawah daftar jaringan. Mereka hanya menunjukkan bahwa Anda tidak memiliki izin untuk membaca subnet Azure Databricks tetapi tidak mengganggu kemampuan subnet tanpa server Azure Databricks tersebut untuk menghubungi penyimpanan Azure Anda.

- Ganti

Ulangi perintah ini sekali untuk setiap subnet.

Untuk mengonfirmasi bahwa akun penyimpanan Anda menggunakan pengaturan ini dari portal Azure, navigasikan ke Jaringan di akun penyimpanan Anda.

Konfirmasikan bahwa Akses jaringan publik diatur ke Diaktifkan dari jaringan virtual dan alamat IP yang dipilih dan jaringan yang diizinkan tercantum di bagian Jaringan Virtual.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk