Fitur Azure DDoS Protection

Bagian berikut menguraikan fitur utama layanan Azure DDoS Protection.

Pemantauan lalu lintas always-on

Azure DDoS Protection memantau pemanfaatan lalu lintas aktual dan terus membandingkannya dengan ambang yang ditentukan dalam Kebijakan DDoS. Saat ambang lalu lintas terlampaui, mitigasi DDoS dimulai secara otomatis. Saat lalu lintas menampilkan di bawah ambang, mitigasi dihentikan.

Selama mitigasi, lalu lintas yang dikirim ke sumber daya yang dilindungi dialihkan oleh layanan perlindungan DDoS dan beberapa pemeriksaan dilakukan, seperti:

- Pastikan paket sesuai dengan spesifikasi internet dan tidak cacat.

- Berinteraksi dengan klien untuk menentukan apakah lalu lintas berpotensi menjadi paket spoofed (misalnya: SYN Auth atau SYN Cookie atau dengan menjatuhkan paket untuk sumber guna mengirimkannya kembali).

- Paket batas tarif, jika tidak ada metode penegakan lain yang dapat dilakukan.

Azure DDoS Protection menghilangkan lalu lintas serangan dan meneruskan lalu lintas yang tersisa ke tujuan yang dimaksudkan. Dalam beberapa menit setelah deteksi serangan, Anda akan diberi tahu menggunakan metrik Azure Monitor. Dengan mengonfigurasi pengelogan pada telemetri DDoS Protection, Anda dapat menulis log ke opsi yang tersedia untuk analisis di masa mendatang. Data metrik di Azure Monitor untuk DDoS Protection disimpan selama 30 hari.

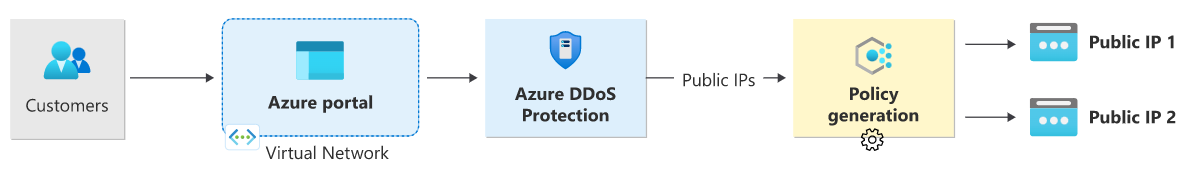

Penyetelan real-time yang adaptif

Kompleksitas serangan (misalnya, serangan DDoS multi-vektor) dan perilaku khusus aplikasi penyewa memerlukan kebijakan perlindungan yang disesuaikan untuk setiap pelanggan. Layanan ini mencapai ini dengan menggunakan dua wawasan:

Pembelajaran otomatis pola lalu lintas per pelanggan (per IP Publik) untuk Lapisan 3 dan 4.

Meminimalkan positif palsu, mengingat skala Azure memungkinkannya untuk menyerap sejumlah besar lalu lintas.

Telemetri, pemantauan, dan pemberitahuan DDoS Protection

Azure DDoS Protection memaparkan telemetri yang kaya melalui Azure Monitor. Anda dapat mengonfigurasi pemberitahuan untuk salah satu metrik Azure Monitor yang digunakan DDoS Protection. Anda dapat mengintegrasikan pengelogan dengan Splunk (Azure Event Hubs), log Azure Monitor, dan Azure Storage untuk analisis tingkat lanjut melalui antarmuka Azure Monitor Diagnostics.

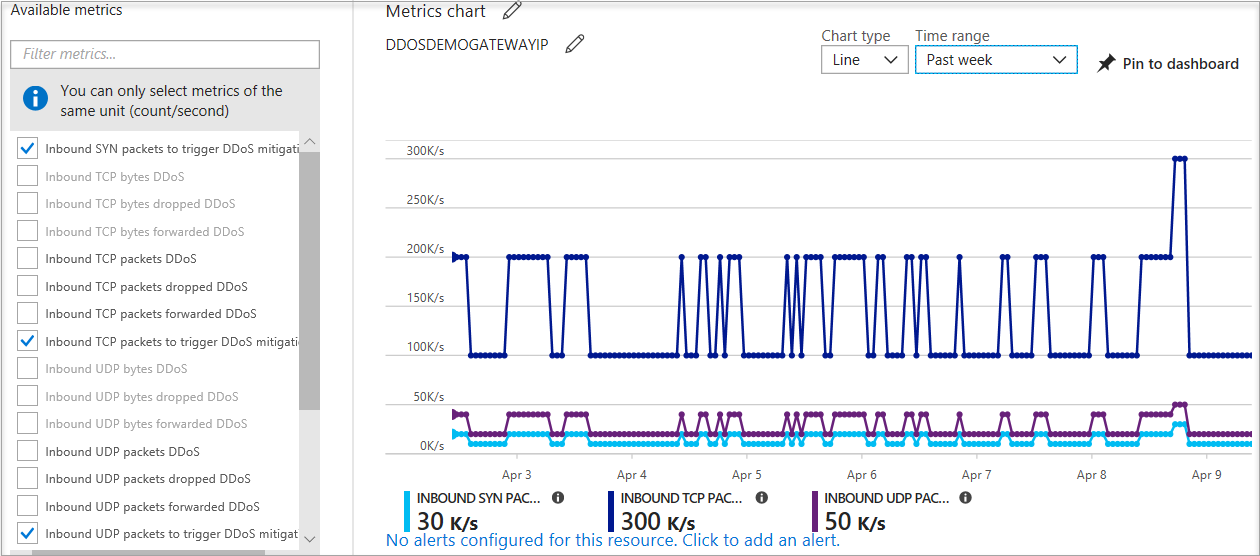

Kebijakan mitigasi Azure DDoS Protection

Di portal Microsoft Azure, pilih Pantau>Metrik. Di panel Metrik, pilih grup sumber daya, pilih jenis sumber daya Alamat IP Publik, dan pilih alamat IP publik Azure Anda. Metrik DDoS terlihat di panel Metrik yang tersedia.

DDoS Protection menerapkan tiga kebijakan mitigasi yang disetel otomatis (TCP SYN, TCP, dan UDP) untuk setiap IP publik sumber daya yang dilindungi, di jaringan virtual yang mengaktifkan DDoS. Anda dapat melihat ambang kebijakan dengan memilih metrik Paket masuk untuk memicu mitigasi DDoS.

Ambang batas kebijakan dikonfigurasi secara otomatis melalui pembuatan profil lalu lintas jaringan berbasis pembelajaran mesin. Mitigasi DDoS terjadi untuk alamat IP yang diserang hanya saat ambang kebijakan terlampaui.

Untuk informasi selengkapnya, lihat Menampilkan dan mengonfigurasi telemetri DDoS Protection.

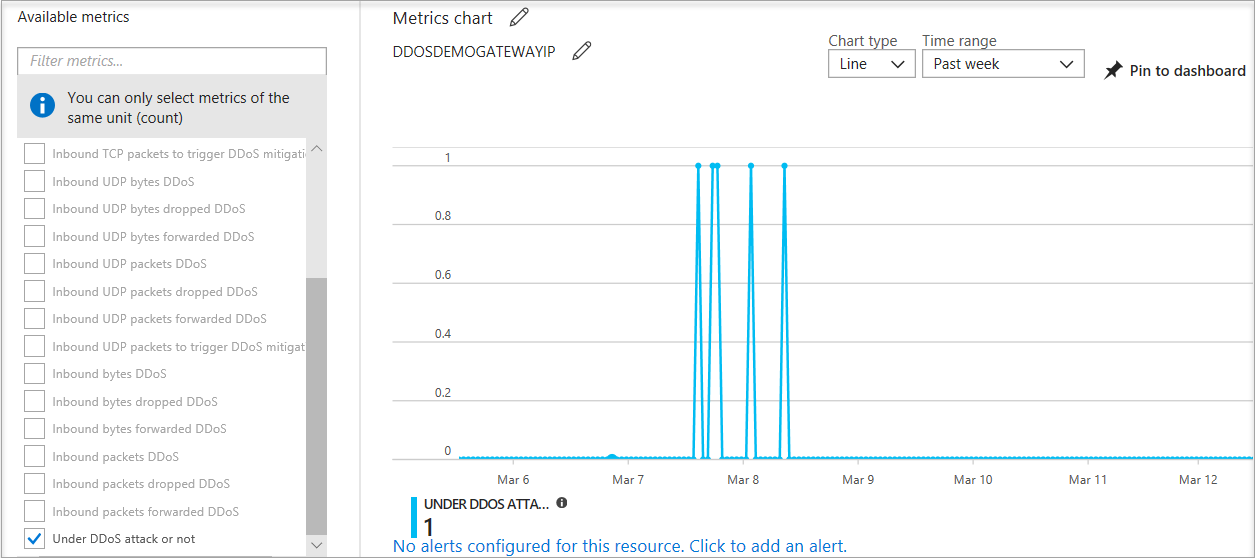

Metrik untuk alamat IP di bawah serangan DDoS

Jika alamat IP publik diserang, nilai untuk metrik Di bawah serangan DDoS atau tidak berubah menjadi 1 karena DDoS Protection melakukan mitigasi pada lalu lintas serangan.

Sebaiknya konfigurasikan pemberitahuan pada metrik ini. Kemudian, Anda akan diberi tahu saat ada mitigasi DDoS aktif yang dilakukan di alamat IP publik Anda.

Untuk informasi selengkapnya, lihat Mengelola Azure DDoS Protection menggunakan portal Azure.

Web application firewall untuk serangan sumber daya

Khusus untuk serangan sumber daya di lapisan aplikasi, Anda harus mengonfigurasi web application firewall (WAF) untuk membantu mengamankan aplikasi web. WAF memeriksa lalu lintas web masuk untuk memblokir injeksi SQL, scripting lintas situs, DDoS, dan serangan Lapisan 7 lainnya. Azure dilengkapi dengan WAF sebagai fitur Application Gateway untuk perlindungan terpusat aplikasi web Anda dari eksploitasi dan kerentanan umum. Ada penawaran WAF lain yang tersedia dari mitra Azure yang mungkin lebih sesuai dengan kebutuhan Anda melalui Marketplace Azure.

Bahkan, web application firewall rentan terhadap serangan kelelahan volumetrik dan status. Sebaiknya aktifkan DDoS Protection pada jaringan virtual WAF untuk membantu melindungi dari serangan volumetrik dan protokol. Untuk informasi selengkapnya, lihat bagian arsitektur referensi Azure DDoS Protection.

Perencanaan Perlindungan

Perencanaan dan persiapan sangat penting untuk memahami bagaimana performa sistem selama serangan DDoS. Mendesain rencana respons pengelolaan insiden adalah bagian dari upaya ini.

Jika Anda memiliki DDoS Protection, pastikan bahwa DDoS Protection diaktifkan di jaringan virtual titik akhir yang terhubung ke internet. Mengonfigurasi pemberitahuan DDoS membantu Anda terus-menerus mengawasi setiap potensi serangan pada infrastruktur Anda.

Pantau aplikasi Anda secara mandiri. Pahami perilaku normal aplikasi. Bersiaplah untuk bertindak jika aplikasi tidak berperilaku seperti yang diharapkan selama serangan DDoS.

Pelajari bagaimana layanan Anda akan merespons serangan dengan menguji melalui simulasi DDoS.

Langkah berikutnya

- Pelajari selengkapnya tentang arsitektur referensi.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk