Gambaran Umum Microsoft Defender untuk Key Vault

Azure Key Vault adalah layanan awan yang melindungi kunci enkripsi dan rahasia seperti sertifikat, string koneksi, dan kata sandi.

Aktifkan Microsoft Defender untuk Key Vault untuk perlindungan ancaman tingkat lanjut asli Azure untuk Azure Key Vault, yang menyediakan lapisan kecerdasan keamanan lainnya.

Ketersediaan

| Aspek | Detail |

|---|---|

| Status rilis: | Ketersediaan umum (GA) |

| Harga: | Microsoft Defender untuk Key Vault ditagih seperti yang ditunjukkan pada halaman harga |

| Cloud: |

Apa keuntungan dari Microsoft Defender untuk Key Vault?

Pertahanan Microsoft untuk Key Vault mendeteksi upaya yang mencurigakan dan berpotensi berbahaya untuk mengakses atau mengeksploitasi akun Key Vault. Lapisan perlindungan ini membantu Anda mengatasi ancaman bahkan jika Anda bukan pakar keamanan, dan tanpa perlu mengelola sistem pemantauan keamanan pihak ketiga.

Saat aktivitas anomali terjadi, Defender untuk Key Vault menampilkan pemberitahuan, dan secara opsional mengirimkannya melalui email ke anggota organisasi Anda yang relevan. Pemberitahuan ini mencakup rincian aktivitas dan rekomendasi yang mencurigakan tentang cara menyelidiki dan memulihkan ancaman.

Pemberitahuan Microsoft Defender untuk Key Vault

Saat Anda mendapatkan pemberitahuan dari Microsoft Defender untuk Key Vault, kami sarankan Anda agar menyelidiki dan menanggapi pemberitahuan seperti yang dijelaskan di Menanggapi Microsoft Defender untuk Key Vault. Microsoft Defender untuk Key Vault melindungi aplikasi dan informasi masuk, jadi meskipun Anda terbiasa dengan aplikasi atau pengguna yang memicu pemberitahuan tersebut, penting untuk memverifikasi situasi di setiap pemberitahuan yang muncul.

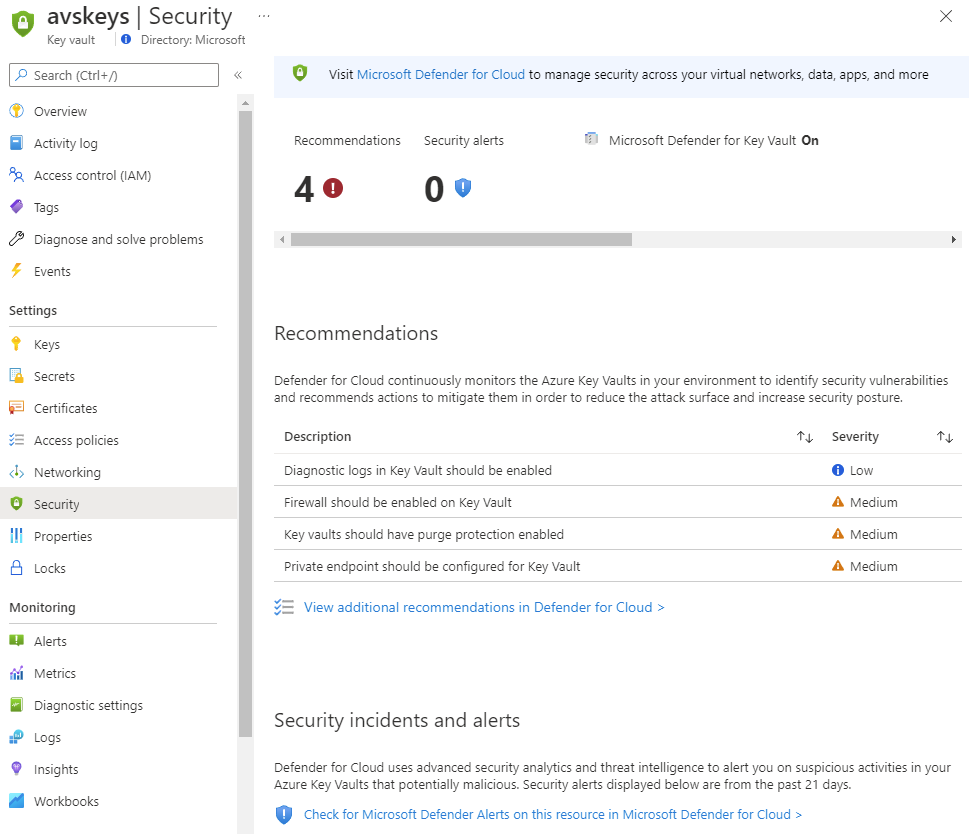

Pemberitahuan muncul di halaman Keamanan Key Vault, perlindungan Beban Kerja, dan halaman pemberitahuan keamanan Defender untuk Cloud.

Tip

Anda dapat mensimulasikan pemberitahuan Microsoft Defender untuk Key Vault dengan mengikuti instruksi di Memvalidasi deteksi ancaman Azure Key Vault di Microsoft Defender untuk Cloud.

Menanggapi pemberitahuan Microsoft Defender untuk Key Vault

Saat Anda menerima pemberitahuan dari Microsoft Defender untuk Key Vault, kami menyarankan Anda menyelidiki dan menanggapi pemberitahuan seperti yang dijelaskan di bawah ini. Microsoft Defender untuk Key Vault melindungi aplikasi dan kredensial, jadi meskipun Anda terbiasa dengan aplikasi atau pengguna yang memicu pemberitahuan, penting untuk memverifikasi situasi di setiap pemberitahuan yang muncul.

Pemberitahuan dari Microsoft Defender untuk Key Vault mencakup elemen-elemen berikut:

- ID Objek

- Nama Prinsipal Pengguna atau alamat IP dari sumber daya yang mencurigakan

Bergantung pada jenis akses yang terjadi, beberapa bidang mungkin tidak tersedia. Misalnya, jika key vault Anda diakses oleh aplikasi, Anda tidak akan melihat Nama Prinsipal Pengguna terkait. Jika lalu lintas berasal dari luar Azure, Anda tidak akan melihat ID Objek.

Tip

Mesin virtual Azure adalah Microsoft IP yang ditugaskan. Ini berarti bahwa peringatan mungkin berisi IP Microsoft meskipun berkaitan dengan aktivitas yang dilakukan dari luar Microsoft. Jadi bahkan jika peringatan memiliki IP Microsoft, Anda masih harus menyelidiki seperti yang dijelaskan pada halaman ini.

Langkah 1: Identifikasi sumber

- Verifikasi apakah lalu lintas berasal dari dalam penyewa Azure Anda. Jika firewall brankas kunci diaktifkan, kemungkinan Anda telah memberikan akses ke pengguna atau aplikasi yang memicu peringatan ini.

- Jika Anda tidak dapat memverifikasi sumber lalu lintas, lanjutkan ke Langkah 2. Tanggapi dengan sesuai.

- Jika Anda dapat mengidentifikasi sumber lalu lintas di penyewa Anda, hubungi pengguna atau pemilik aplikasi.

Perhatian

Microsoft Defender untuk Key Vault dirancang untuk membantu mengidentifikasi aktivitas mencurigakan yang disebabkan oleh kredensial yang dicuri. Jangan mengabaikan peringatan hanya karena Anda mengenali pengguna atau aplikasi tersebut. Hubungi pemilik aplikasi atau pengguna dan verifikasi bahwa aktivitas tersebut sah. Anda dapat membuat aturan supresi untuk menghilangkan noise jika perlu. Pelajari lebih lanjut dalam Menyembunyikan pemberitahuan keamanan.

Langkah 2: Merespons sesuai

Jika Anda tidak mengenali pengguna atau aplikasi, atau jika menurut Anda akses tersebut seharusnya tidak diotorisasi:

Jika lalu lintas berasal dari Alamat IP yang tidak dikenal:

- Aktifkan firewall Azure Key Vault seperti yang dijelaskan dalam Mengonfigurasi firewall dan jaringan virtual Azure Key Vault.

- Konfigurasikan firewall dengan sumber daya tepercaya dan jaringan virtual.

Jika sumber peringatan adalah aplikasi yang tidak sah atau pengguna yang mencurigakan:

- Buka pengaturan kebijakan akses brankas kunci.

- Hapus prinsip keamanan yang sesuai, atau batasi operasi yang dapat dilakukan oleh prinsip keamanan.

Jika sumber pemberitahuan memiliki peran Microsoft Entra di penyewa Anda:

- Hubungi administrator Anda.

- Tentukan apakah ada kebutuhan untuk mengurangi atau mencabut izin Microsoft Entra.

Langkah 3: Mengukur dampak

Ketika peristiwa telah dikurangi, selidiki rahasia di brankas kunci Anda yang terpengaruh:

- Buka halaman Keamanan di Azure Key Vault Anda dan lihat peringatan yang dipicu.

- Pilih pemberitahuan spesifik yang dipicu dan tinjau daftar rahasia yang diakses dan stempel waktunya.

- Secara opsional, jika Anda mengaktifkan log diagnostik key vault, tinjau operasi sebelumnya untuk IP pemanggil, prinsip pengguna, atau ID objek yang sesuai.

Langkah 4: Ambil tindakan

Saat Anda telah menyusun daftar rahasia, kunci, dan sertifikat yang diakses oleh pengguna atau aplikasi yang mencurigakan, Anda harus segera memutar objek tersebut.

- Rahasia yang terpengaruh harus dinonaktifkan atau dihapus dari brankas kunci Anda.

- Jika kredensial digunakan untuk aplikasi tertentu:

- Hubungi administrator aplikasi dan minta mereka untuk mengaudit lingkungan mereka untuk setiap penggunaan kredensial yang disusupi sejak mereka disusupi.

- Jika kredensial yang disusupi digunakan, pemilik aplikasi harus mengidentifikasi informasi yang diakses dan mengurangi dampaknya.

Langkah berikutnya

Di artikel ini, Anda telah mempelajari Microsoft Defender untuk Key Vault.

Untuk materi terkait, lihat artikel berikut:

- Pemberitahuan keamanan Key Vault--Bagian Key Vault dari tabel referensi untuk semua pemberitahuan Microsoft Defender untuk Cloud

- Terus mengekspor data Defender untuk Cloud

- Sembunyikan Pemberitahuan Keamanan

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk