Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pertahanan Microsoft untuk Cloud terintegrasi secara asli dengan Pertahanan Microsoft untuk Titik Akhir untuk menyediakan kemampuan Defender for Endpoint dan Defender Vulnerability Management di Defender for Cloud.

- Saat Anda mengaktifkan paket Defender for Servers di Defender for Cloud, integrasi Defender for Endpoint diaktifkan secara default.

- Integrasi secara otomatis menyebarkan agen Defender for Endpoint pada komputer.

Artikel ini menjelaskan cara mengaktifkan integrasi Defender for Endpoint secara manual jika diperlukan.

Prasyarat

| Persyaratan | Rincian |

|---|---|

| Dukungan Windows | Verifikasi bahwa komputer Windows didukung oleh Defender for Endpoint. |

| Dukungan Linux | Untuk server Linux, Anda harus menginstal Python. Python 3 direkomendasikan untuk semua distro, tetapi diperlukan untuk RHEL 8.x dan Ubuntu 20.04 atau lebih tinggi. Penyebaran otomatis sensor Defender for Endpoint pada komputer Linux mungkin tidak berfungsi seperti yang diharapkan jika mesin menjalankan layanan yang menggunakan fanotify. Instal sensor Defender for Endpoint secara manual pada komputer ini. |

| Azure VM | Periksa apakah VM dapat tersambung ke layanan Defender for Endpoint. Jika komputer tidak memiliki akses langsung, pengaturan proksi, atau aturan firewall perlu mengizinkan akses ke URL Defender for Endpoint. Tinjau pengaturan proksi untuk komputer Windows dan Linux . |

| Mesin Virtual Lokal | Kami menyarankan agar Anda melakukan onboarding komputer lokal sebagai VM dengan dukungan Azure Arc. Jika Anda melakukan onboarding VM lokal secara langsung, fitur Defender Server Paket 1 tersedia, tetapi sebagian besar fungsiOnalitas Defender untuk Server Paket 2 tidak berfungsi. |

| Penyewa Azure | Jika Anda memindahkan langganan antar penyewa Azure, beberapa langkah persiapan manual juga diperlukan. Hubungi dukungan Microsoft untuk detailnya. |

| Windows Server 2016, 2012 R2 | Tidak seperti versi Windows Server yang lebih baru, yang dilengkapi dengan sensor Defender for Endpoint yang telah diinstal sebelumnya, Defender untuk Cloud menginstal sensor pada mesin yang menjalankan Windows Server 2016/2012 R2 menggunakan solusi Defender for Endpoint terpadu. |

Aktifkan pada langganan

Integrasi Defender for Endpoint diaktifkan secara default saat Anda mengaktifkan paket Defender for Servers. Jika Anda menonaktifkan integrasi Defender for Endpoint pada langganan, Anda dapat mengaktifkannya lagi secara manual jika perlu menggunakan instruksi ini.

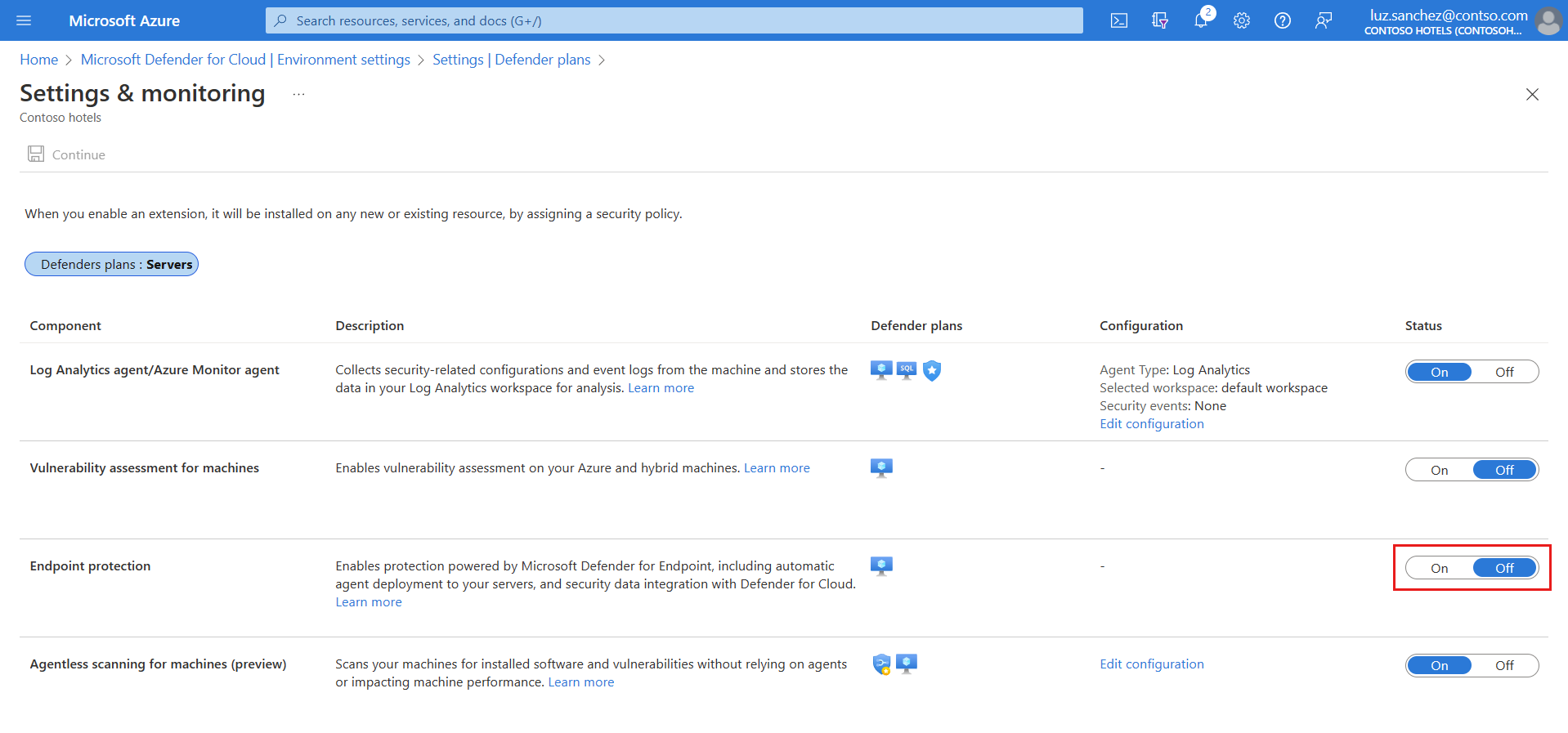

Di Defender untuk Cloud, pilih Pengaturan lingkungan dan pilih langganan yang berisi komputer tempat Anda ingin menyebarkan integrasi Pertahanan untuk Titik Akhir.

Di Pengaturan dan pemantauan>Perlindungan titik akhir, alihkan pengaturan kolom Status ke Aktif.

Pilih Lanjutkan dan Simpan untuk menyimpan pengaturan Anda.

Sensor Defender for Endpoint disebarkan ke semua komputer Windows dan Linux dalam langganan yang dipilih.

Onboarding mungkin memakan waktu hingga satu jam. Defender for Cloud mendeteksi penginstalan Defender for Endpoint sebelumnya dan mengonfigurasi ulang untuk diintegrasikan dengan Defender for Cloud.

Catatan

Untuk Azure VM yang dibuat dari gambar OS umum, MDE tidak akan disediakan secara otomatis melalui pengaturan ini; namun, Anda dapat mengaktifkan agen dan ekstensi MDE secara manual menggunakan Azure CLI, REST API, atau Azure Policy.

Memverifikasi penginstalan pada komputer Linux

Verifikasi penginstalan sensor Defender for Endpoint pada komputer Linux dengan mengikuti langkah-langkah berikut:

Jalankan perintah shell berikut pada setiap komputer:

mdatp health. Jika Microsoft Defender untuk Endpoint diinstal, status kesehatannya akan terlihat.healthy : truelicensed: trueSelain itu, dalam portal Azure, Anda dapat memeriksa bahwa komputer Linux memiliki ekstensi Azure baru yang disebut

MDE.Linux.

Catatan

Pada langganan baru, integrasi Defender for Endpoint diaktifkan secara otomatis dan mencakup komputer yang menjalankan sistem operasi Windows Server atau Linux yang didukung. Bagian berikut membahas persetujuan satu kali yang mungkin diperlukan hanya dalam beberapa skenario.

Mengaktifkan solusi terpadu Pertahanan untuk Titik Akhir pada Windows Server 2016/2012 R2

Jika Pertahanan untuk Server diaktifkan dan integrasi Defender for Endpoint aktif dalam langganan yang ada sebelum musim semi 2022, Anda mungkin perlu mengaktifkan integrasi solusi terpadu secara manual untuk komputer yang menjalankan Windows Server 2016 atau Windows Server 2012 R2 dalam langganan.

Di Defender untuk Cloud, pilih Pengaturan lingkungan dan pilih langganan dengan komputer Windows yang ingin Anda terima Pertahanan untuk Titik Akhir.

Di kolom Cakupan pemantauan paket Defender for Servers, pilih Pengaturan.

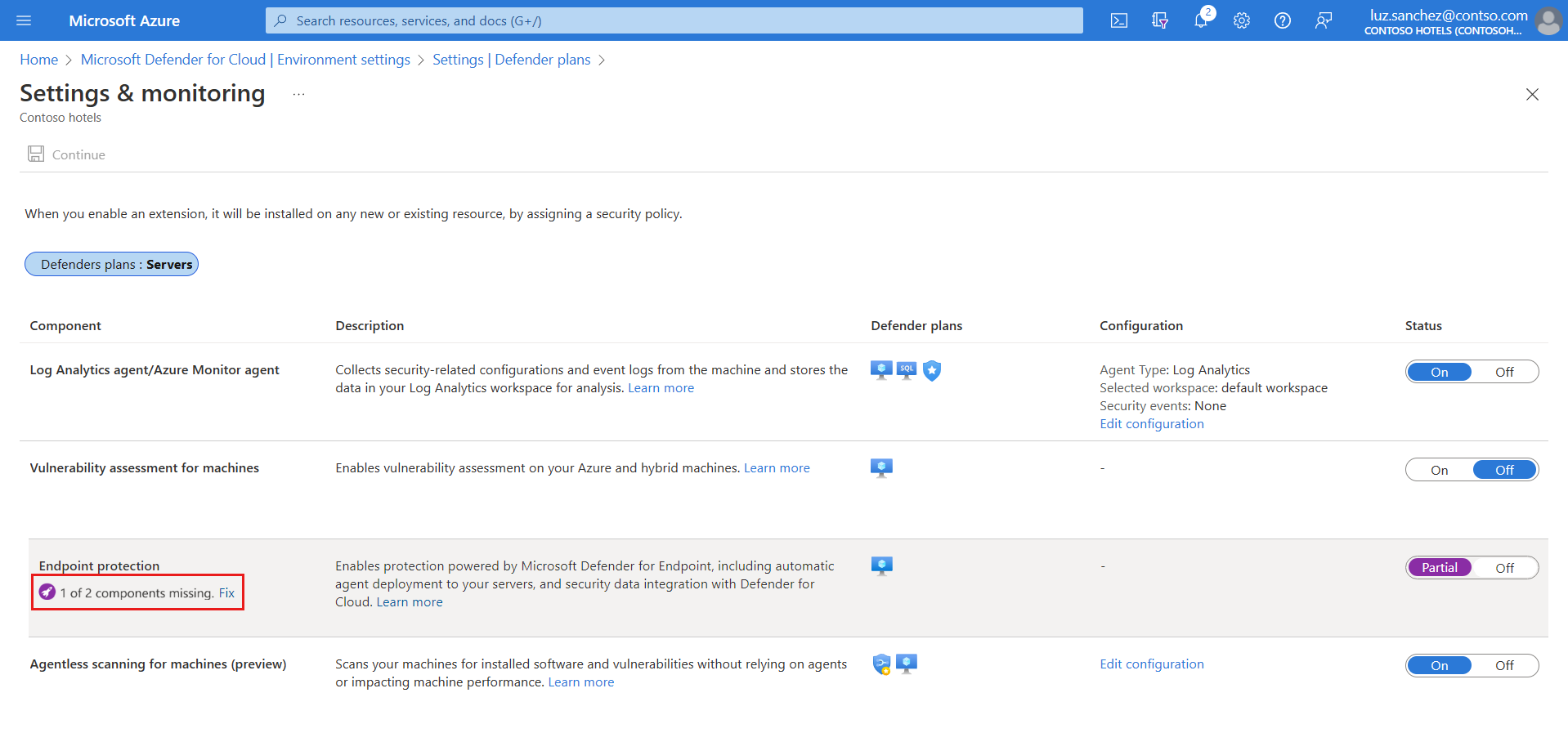

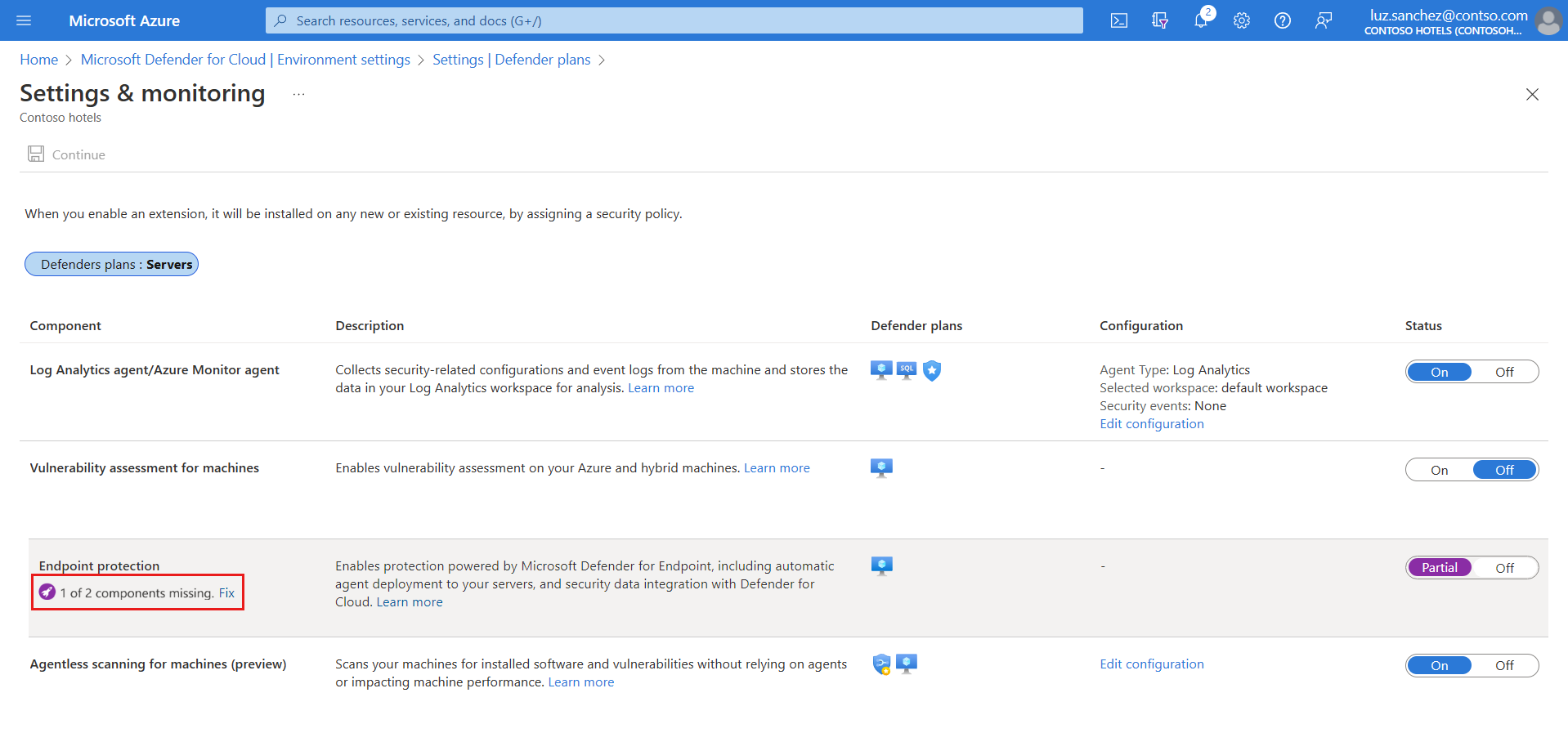

Status komponen Perlindungan titik akhir adalah Parsial, yang berarti bahwa tidak semua bagian komponen diaktifkan.

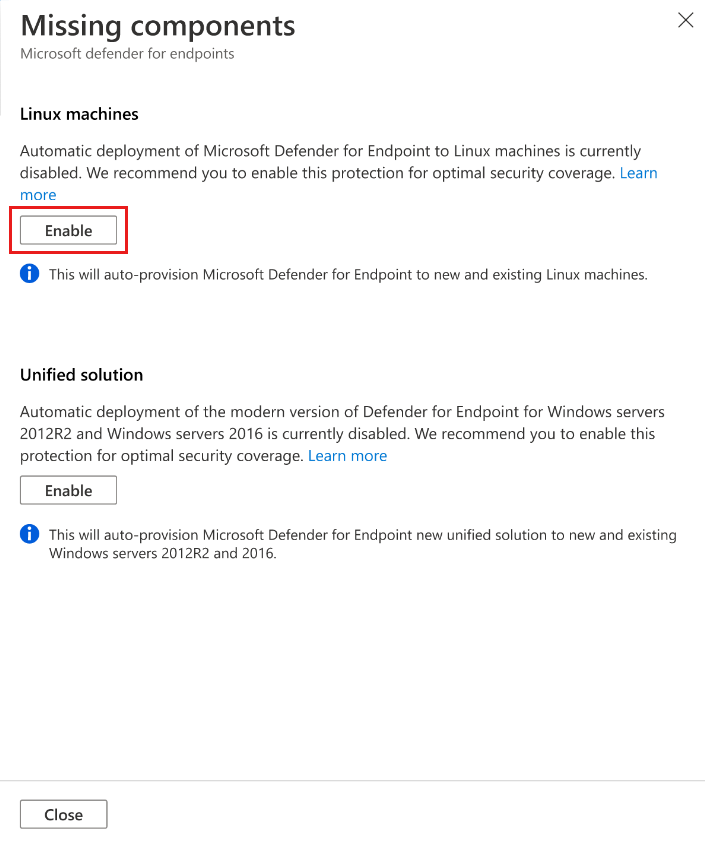

Pilih Perbaiki untuk melihat komponen yang tidak diaktifkan.

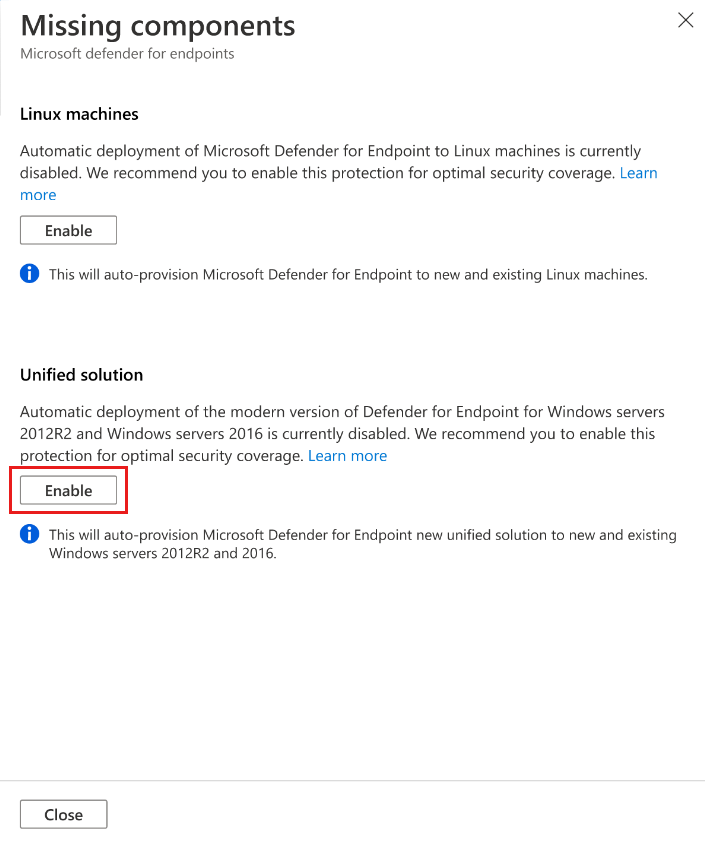

Di Solusi terpadu komponen>yang hilang, pilih Aktifkan untuk menginstal agen Pertahanan untuk Titik Akhir secara otomatis pada komputer Windows Server 2012 R2 dan 2016 yang tersambung ke Microsoft Defender untuk Cloud.

Untuk menyimpan perubahan, pilih Simpan di bagian atas halaman. Di halaman Pengaturan dan pemantauan , pilih Lanjutkan.

Defender untuk Cloud onboarding komputer yang ada dan baru ke Defender for Endpoint.

Jika Anda mengonfigurasi Defender untuk Endpoint untuk langganan pertama dalam penyewa Anda, proses pengaktifan mungkin memakan waktu hingga 12 jam. Untuk komputer dan langganan baru yang dibuat setelah integrasi diaktifkan untuk pertama kalinya, onboarding membutuhkan waktu hingga satu jam.

Catatan

Mengaktifkan integrasi Defender for Endpoint pada komputer Windows Server 2012 R2 dan Windows Server 2016 adalah tindakan satu kali. Jika Anda menonaktifkan paket dan mengaktifkannya kembali, integrasi tetap diaktifkan.

Aktifkan pada komputer Linux (paket/integrasi diaktifkan)

Jika Defender untuk Server sudah diaktifkan dan integrasi Defender for Endpoint aktif dalam langganan yang ada sebelum musim panas 2021, Anda mungkin perlu mengaktifkan integrasi secara manual untuk komputer Linux.

Di Defender untuk Cloud, pilih Pengaturan lingkungan dan pilih langganan dengan komputer Linux yang ingin Anda terima Defender untuk Titik Akhir.

Di kolom Cakupan pemantauan paket Defender for Server, pilih Pengaturan.

Status komponen Perlindungan titik akhir adalah Parsial, yang berarti bahwa tidak semua bagian komponen diaktifkan.

Pilih Perbaiki untuk melihat komponen yang tidak diaktifkan.

Di > hilang, pilih Aktifkan.

Untuk menyimpan perubahan, pilih Simpan di bagian atas halaman. Di halaman Pengaturan dan pemantauan , pilih Lanjutkan.

- Defender untuk Cloud onboard komputer Linux ke Defender for Endpoint.

- Defender for Cloud mendeteksi penginstalan Defender for Endpoint sebelumnya di komputer Linux dan mengonfigurasi ulang untuk diintegrasikan dengan Defender for Cloud.

- Jika Anda mengonfigurasi Defender untuk Endpoint untuk langganan pertama dalam penyewa Anda, proses pengaktifan mungkin memakan waktu hingga 12 jam. Untuk mesin baru yang dibuat setelah integrasi diaktifkan, orientasi membutuhkan waktu hingga satu jam.

Untuk memverifikasi penginstalan sensor Defender for Endpoint pada komputer Linux, jalankan perintah shell berikut pada setiap komputer.

mdatp healthJika Microsoft Defender untuk Endpoint diinstal, status kesehatannya akan terlihat.

healthy : truelicensed: trueDalam portal Azure, Anda dapat memeriksa bahwa komputer Linux memiliki ekstensi Azure baru yang disebut

MDE.Linux.

Catatan

Mengaktifkan integrasi Defender for Endpoint pada komputer Linux adalah tindakan satu kali. Jika Anda menonaktifkan paket dan mengaktifkannya kembali, integrasi tetap diaktifkan.

Mengaktifkan integrasi dengan PowerShell dalam beberapa langganan

Untuk mengaktifkan integrasi Defender untuk Server untuk komputer Linux atau Windows Server 2012 R2 dan 2016 dengan solusi MDE Unified pada beberapa langganan, Anda dapat menggunakan salah satu skrip PowerShell di repositori Defender for Cloud GitHub.

- Gunakan skrip ini untuk mengaktifkan integrasi dengan solusi terpadu modern Pertahanan untuk Titik Akhir pada Windows Server 2012 R2 atau Windows Server 2016

- Gunakan skrip ini untuk mengaktifkan integrasi Defender for Endpoint pada komputer Linux

Mengelola pembaruan otomatis untuk Linux

Di Windows, pembaruan versi Defender for Endpoint disediakan melalui pembaruan basis pengetahuan berkelanjutan. Di Linux, Anda perlu memperbarui paket Defender for Endpoint.

Saat Anda menggunakan Defender untuk Server dengan

MDE.Linuxekstensi, pembaruan otomatis untuk Microsoft Defender untuk Titik Akhir diaktifkan secara default.Jika Anda ingin mengelola pembaruan versi secara manual, Anda dapat menonaktifkan pembaruan otomatis pada komputer Anda. Untuk melakukan ini, tambahkan tag berikut untuk komputer yang di-onboarding dengan

MDE.Linuxekstensi.- Nama tag:

ExcludeMdeAutoUpdate - Nilai tag:

true

- Nama tag:

Konfigurasi ini didukung untuk Komputer Virtual Azure dan komputer Azure Arc, tempat MDE.Linux ekstensi memulai pembaruan otomatis.

Mengaktifkan integrasi dalam skala besar

Anda dapat mengaktifkan integrasi Defender for Endpoint dalam skala besar melalui REST API yang disediakan versi 2022-05-01. Untuk detail selengkapnya, lihat dokumentasi API.

Berikut adalah contoh isi permintaan untuk permintaan PUT untuk mengaktifkan integrasi Defender for Endpoint:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Catatan

Defender for Endpoint Unified Solution dan Defender for Endpoint for Linux secara otomatis disertakan pada langganan baru saat Anda mengaktifkan integrasi Defender for Endpoint menggunakan microsoft.security/settings/WDATP.

Pengaturan WDATP_UNIFIED_SOLUTION dan WDATP_EXCLUDE_LINUX_PUBLIC_PREVIEW relevan untuk langganan warisan. Pengaturan ini berlaku untuk langganan yang sudah mengaktifkan integrasi Defender for Endpoint saat fitur ini diperkenalkan pada Agustus 2021 dan Spring 2022.

Melacak status penyebaran Defender for Endpoint

Anda dapat menggunakan buku kerja status penyebaran Defender for Endpoint untuk melacak status penyebaran Defender for Endpoint di VM Azure dan VM dengan dukungan Azure Arc. Buku kerja interaktif menyediakan gambaran umum komputer di lingkungan Anda yang memperlihatkan status penyebaran ekstensi Microsoft Defender untuk Titik Akhir mereka.

Mengakses portal Pertahanan Microsoft

Pastikan Anda memiliki izin yang tepat untuk akses portal.

Periksa apakah Anda memiliki proksi atau firewall yang memblokir lalu lintas anonim.

- Sensor Defender for Endpoint terhubung dari konteks sistem, sehingga lalu lintas anonim harus diizinkan.

- Untuk memastikan akses yang tidak dihinder ke portal Microsoft Defender, aktifkan akses ke URL layanan di server proksi.

Buka portal Pertahanan Microsoft. Pelajari tentang Insiden dan pemberitahuan di portal Pertahanan Microsoft.

Menjalankan tes deteksi

Ikuti instruksi dalam pengujian deteksi EDR untuk memverifikasi layanan onboarding dan pelaporan perangkat.

Menghapus Defender for Endpoint dari mesin

Untuk menghapus solusi Defender for Endpoint dari mesin Anda:

- Untuk menonaktifkan integrasi, di pengaturan lingkungan Defender untuk Cloud>, pilih langganan dengan komputer yang relevan.

- Di halaman Paket defender, pilih Pengaturan & Pemantauan.

- Dalam status komponen Perlindungan titik akhir, pilih Nonaktif untuk menonaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir untuk langganan.

- Pilih Lanjutkan dan Simpan untuk menyimpan pengaturan Anda.

-

MDE.WindowsHapus ekstensi atauMDE.Linuxdari komputer. - Offboard perangkat dari layanan Microsoft Defender untuk Titik Akhir.