Apa itu Microsoft Defender for Cloud?

Microsoft Defender for Cloud membantu Anda mencegah, mendeteksi, dan merespons ancaman dengan peningkatan visibilitas ke dalam dan kontrol atas keamanan sumber daya Anda. Ini menyediakan pemantauan keamanan terintegrasi dan manajemen kebijakan di seluruh langganan Anda, membantu mendeteksi ancaman yang mungkin luput dari perhatian, dan bekerja dengan ekosistem solusi keamanan yang luas.

Defender untuk Cloud menggunakan komponen pemantauan untuk mengumpulkan dan menyimpan data. Untuk detail mendalam, lihat Pengumpulan data di Microsoft Defender for Cloud.

Bagaimana cara mendapatkan Microsoft Defender for Cloud?

Microsoft Defender for Cloud diaktifkan dengan langganan Microsoft Azure Anda dan diakses dari portal Azure. Untuk mengaksesnya, masuk ke portal, pilih Telusuri, dan gulir ke Defender for Cloud.

Apakah ada versi percobaan Defender untuk Cloud?

Defender untuk Cloud gratis selama 30 hari pertama. Penggunaan apa pun di luar 30 hari secara otomatis dibebankan sesuai skema harga. Pelajari selengkapnya. Perhatikan bahwa pemindaian malware di Defender for Storage tidak disertakan secara gratis dalam uji coba 30 hari pertama dan akan dikenakan biaya sejak hari pertama.

Sumber daya Azure mana yang dipantau oleh Microsoft Defender for Cloud?

Microsoft Defender for Cloud memantau sumber daya Azure berikut:

- Komputer virtual (VM) (termasuk Cloud Services)

- Virtual Machine Scale Sets

- Banyak layanan Azure PaaS yang tercantum dalam gambaran umum produk

Defender untuk Cloud juga melindungi sumber daya lokal dan sumber daya multicloud, termasuk Amazon AWS dan Google Cloud.

Bagaimana cara melihat status keamanan Azure, multicloud, dan sumber daya lokal saya saat ini?

Halaman Gambaran Umum Defender for Cloud menunjukkan postur keamanan keseluruhan lingkungan Anda yang dipecah berdasarkan Komputasi, Jaringan, Penyimpanan & data, dan Aplikasi. Setiap jenis sumber daya memiliki indikator yang menunjukkan kerentanan keamanan yang diidentifikasi. Memilih setiap petak peta menampilkan daftar masalah keamanan yang diidentifikasi oleh Defender untuk Cloud, bersama dengan inventarisasi sumber daya dalam langganan Anda.

Apa itu inisiatif keamanan?

Inisiatif keamanan menentukan sekumpulan kontrol (kebijakan) yang direkomendasikan untuk sumber daya dalam langganan yang ditentukan. Dalam Microsoft Defender untuk Cloud, Anda menetapkan inisiatif untuk langganan Azure, akun AWS, dan proyek GCP sesuai dengan persyaratan keamanan perusahaan Anda dan jenis aplikasi atau sensitivitas data di setiap langganan.

Kebijakan keamanan yang diaktifkan dalam Microsoft Defender for Cloud mendorong rekomendasi dan pemantauan keamanan. Pelajari lebih lanjut dalam Apa itu kebijakan keamanan, inisiatif, dan rekomendasi?.

Siapa yang dapat mengubah kebijakan keamanan?

Untuk mengubah kebijakan keamanan, Anda harus menjadi Administrator Keamanan atau Pemilik langganan tersebut.

Untuk mempelajari cara mengonfigurasi kebijakan keamanan, lihat Mengatur kebijakan keamanan di Microsoft Defender for Cloud.

Apa itu rekomendasi keamanan?

Microsoft Defender untuk Cloud menganalisis status keamanan sumber daya Azure, multicloud, dan lokal Anda. Saat potensi kerentanan keamanan diidentifikasi, rekomendasi dibuat. Rekomendasi memandu Anda melalui proses konfigurasi kontrol yang diperlukan. Contohnya adalah:

- Provisi anti-malware untuk membantu mengidentifikasi dan menghapus perangkat lunak berbahaya

- Grup dan aturan keamanan jaringan untuk mengontrol lalu lintas ke komputer virtual

- Provisi firewall aplikasi web untuk membantu melindungi dari serangan yang menargetkan aplikasi web Anda

- Menyebarkan pembaruan sistem yang hilang

- Mengatasi konfigurasi OS yang tidak cocok dengan garis besar yang direkomendasikan

Hanya rekomendasi yang diaktifkan dalam Kebijakan Keamanan yang ditampilkan di sini.

Apa yang memicu pemberitahuan keamanan?

Microsoft Defender untuk Cloud secara otomatis mengumpulkan, menganalisis, dan menggabungkan data log dari sumber daya Azure, multicloud, dan lokal Anda, jaringan, dan solusi mitra seperti antimalware dan firewall. Ketika ancaman terdeteksi, peringatan keamanan akan dibuat. Contohnya termasuk deteksi:

- Komputer virtual yang disusupi yang berkomunikasi dengan alamat IP berbahaya yang diketahui

- Malware tingkat lanjut yang terdeteksi menggunakan pelaporan kesalahan Windows

- Serangan brute force terhadap komputer virtual

- Pemberitahuan keamanan dari solusi keamanan mitra terintegrasi, seperti Anti-Malware atau Web Application Firewalls

Apa perbedaan antara ancaman yang terdeteksi dan diperingatkan oleh Microsoft Security Response Center versus Microsoft Defender for Cloud?

Microsoft Security Response Center (MSRC) melakukan pemantauan keamanan tertentu terhadap jaringan dan infrastruktur Azure dan menerima intelijen ancaman dan keluhan penyalahgunaan dari pihak ketiga. Ketika MSRC menyadari bahwa data pelanggan diakses oleh pihak yang melanggar hukum atau tidak sah atau bahwa penggunaan Azure oleh pelanggan tidak mematuhi persyaratan untuk Penggunaan yang Dapat Diterima, manajer insiden keamanan memberi tahu pelanggan. Pemberitahuan biasanya terjadi dengan mengirim email ke kontak keamanan yang ditentukan di Microsoft Defender untuk Cloud atau pemilik langganan Azure jika kontak keamanan tidak ditentukan.

Defender untuk Cloud adalah layanan Azure yang terus memantau lingkungan Azure, multicloud, dan lokal pelanggan dan menerapkan analitik untuk secara otomatis mendeteksi berbagai aktivitas yang berpotensi berbahaya. Deteksi ini muncul sebagai peringatan keamanan di dasbor perlindungan beban kerja.

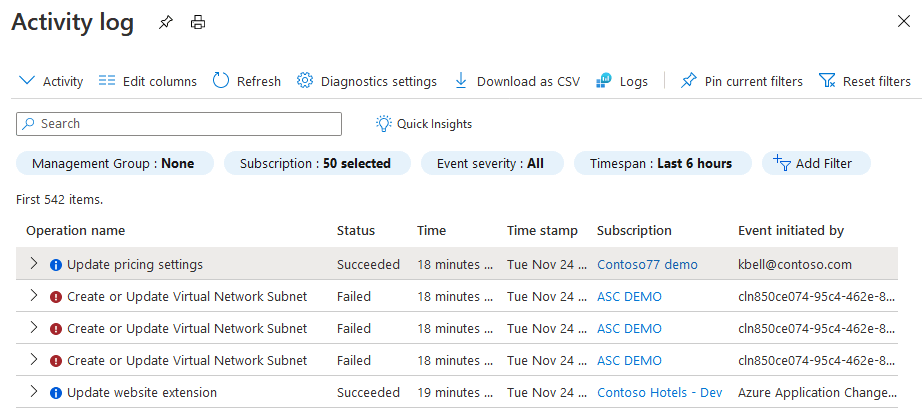

Bagaimana cara melacak siapa di organisasi saya yang mengaktifkan paket Microsoft Defender di Defender for Cloud?

Langganan Azure mungkin memiliki beberapa administrator dengan izin untuk mengubah pengaturan harga. Untuk mengetahui pengguna mana yang melakukan perubahan, gunakan Log Aktivitas Azure.

Jika info pengguna tidak tercantum di kolom Acara yang dimulai oleh, jelajahi JSON acara untuk detail yang relevan.

![]()

Apa yang terjadi jika satu rekomendasi berada dalam beberapa inisiatif kebijakan?

Terkadang, rekomendasi keamanan muncul di lebih dari satu inisiatif kebijakan. Jika Anda memiliki beberapa instans rekomendasi yang sama yang ditetapkan ke langganan yang sama, dan Anda membuat pengecualian untuk rekomendasi, hal ini memengaruhi semua inisiatif yang anda miliki izin untuk mengedit.

Jika Anda mencoba membuat pengecualian untuk rekomendasi ini, Anda akan melihat salah satu dari dua pesan berikut:

Jika Anda memiliki izin yang diperlukan untuk mengedit kedua inisiatif tersebut, Anda akan melihat:

Rekomendasi ini termasuk dalam beberapa inisiatif kebijakan: [nama inisiatif yang dipisahkan oleh koma]. Pengecualian akan dibuat di semua inisiatif kebijakan. Pengecualian akan dibuat pada semuanya.

Jika Anda tidak memiliki izin yang memadai di kedua inisiatif, Anda akan melihat pesan berikut:

Anda memiliki izin terbatas untuk menerapkan pengecualian pada semua inisiatif kebijakan, pengecualian hanya akan dibuat pada inisiatif dengan izin yang memadai.

Apakah ada rekomendasi yang tidak mendukung pengecualian?

Rekomendasi yang tersedia secara umum ini tidak mendukung pengecualian:

- Semua jenis perlindungan ancaman tingkat lanjut harus diaktifkan dalam pengaturan keamanan data tingkat lanjut instans terkelola Bahasa Permintaan Terstruktur

- Semua jenis perlindungan terhadap ancaman tingkat lanjut harus diatur dalam pengaturan keamanan data tingkat lanjut server SQL

- CPU kontainer dan batas memori harus diberlakukan

- Citra kontainer harus disebarkan hanya dari registri tepercaya

- Kontainer dengan eskalasi hak istimewa harus dihindari

- Kontainer yang berbagi namespace layanan host yang sensitif harus dihindari

- Kontainer hanya mendengarkan pada port yang diizinkan

- Kebijakan Filter IP Default harus Ditolak

- Masalah konfigurasi EDR harus diselesaikan pada komputer virtual

- Solusi EDR harus diinstal pada Komputer Virtual

- Pemantauan integritas file harus diaktifkan di komputer

- Sistem file akar yang tidak dapat diubah (baca-saja) harus diberlakukan untuk kontainer

- Perangkat IoT - Buka Port di Perangkat

- Perangkat IoT - Kebijakan firewall permisif di salah satu rantai ditemukan

- Perangkat IoT - Aturan firewall permisif dalam rantai input ditemukan

- Perangkat IoT - Aturan firewall permisif dalam rantai output ditemukan

- Aturan Filter IP dengan rentang IP besar

- Kemampuan Linux dengan hak istimewa paling rendah harus diberlakukan untuk kontainer

- Menimpa atau menonaktifkan profil kontainer AppArmor harus dibatasi

- Kontainer dengan hak istimewa harus dihindari

- Menjalankan kontainer sebagai pengguna akar harus dihindari

- Layanan hanya mendengarkan pada port yang diizinkan

- Server SQL harus memiliki administrator Microsoft Entra yang disediakan

- Penggunaan jaringan dan port host harus dibatasi

- Penggunaan pemasangan volume HostPath pod harus dibatasi hingga daftar yang diketahui untuk membatasi akses node dari kontainer yang mengalami gangguan

Kami sudah menggunakan kebijakan akses bersyarah (CA) untuk memberlakukan MFA. Mengapa kami masih mendapatkan rekomendasi Defender untuk Cloud?

Untuk menyelidiki mengapa rekomendasi masih dibuat, verifikasi opsi konfigurasi berikut dalam kebijakan MFA OS Anda:

- Anda menyertakan akun di bagian Pengguna dari kebijakan CA MFA Anda (atau salah satu grup di bagian Grup )

- ID aplikasi Azure Management (797f4846-ba00-4fd7-ba43-dac1f8f63013), atau semua aplikasi, disertakan di bagian Aplikasi dari kebijakan MFA OS Anda

- ID aplikasi Azure Manajemen tidak dikecualikan di bagian Aplikasi dari kebijakan MFA OS Anda

- Kondisi OR hanya digunakan dengan kondisi MFA, atau AND digunakan dengan MFA

- Kebijakan Akses Bersyariah yang memberlakukan MFA melalui Kekuatan Autentikasi saat ini tidak didukung dalam evaluasi kami.

Kita menggunakan alat MFA pihak ketiga untuk memberlakukan MFA. Mengapa kami masih mendapatkan rekomendasi Defender untuk Cloud?

rekomendasi MFA Defender untuk Cloud tidak mendukung alat MFA pihak ketiga (misalnya, DUO).

Jika rekomendasi tidak relevan untuk organisasi Anda, pertimbangkan untuk menandainya sebagai "dimitigasi" seperti yang dijelaskan dalam Mengecualikan sumber daya dan rekomendasi dari skor aman Anda. Anda juga dapat menonaktifkan rekomendasi.

Mengapa Defender untuk Cloud menampilkan akun pengguna tanpa izin pada langganan sebagai "memerlukan MFA"?

rekomendasi MFA Defender untuk Cloud mengacu pada Peran Azure RBAC dan peran administrator langganan klasik Azure. Verifikasi bahwa tidak ada akun yang memiliki peran tersebut.

Kita memberlakukan MFA dengan PIM. Mengapa akun PIM ditampilkan sebagai tidak patuh?

rekomendasi MFA Defender untuk Cloud saat ini tidak mendukung akun PIM. Anda dapat menambahkan akun ini ke Kebijakan CA di bagian Pengguna/Grup.

Dapatkah saya mengecualikan atau menutup beberapa akun?

Kemampuan untuk mengecualikan beberapa akun yang tidak menggunakan MFA tersedia pada rekomendasi baru dalam pratinjau:

- Akun dengan izin pemilik pada sumber daya Azure harus didukung oleh MFA

- Akun dengan izin tulis pada sumber daya Azure harus didukung oleh MFA

- Akun dengan izin baca pada sumber daya Azure harus didukung oleh MFA

Untuk mengecualikan akun, ikuti langkah-langkah berikut:

- Pilih rekomendasi MFA yang terkait dengan akun yang tidak sehat.

- Di tab Akun, pilih akun yang akan dikecualikan.

- Pilih tombol tiga titik, lalu pilih Kecualikan akun.

- Pilih cakupan dan alasan pengecualian.

Jika Anda ingin melihat akun mana yang dikecualikan, navigasikan ke Akun yang dikecualikan untuk setiap rekomendasi.

Tip

Saat Anda mengecualikan akun, akun tersebut tidak akan ditampilkan sebagai tidak sehat dan tidak akan menyebabkan langganan tampak tidak sehat.

Apakah ada batasan untuk identitas dan perlindungan akses Defender untuk Cloud?

Ada beberapa batasan untuk identitas dan perlindungan akses Defender untuk Cloud:

- Rekomendasi identitas tidak tersedia untuk langganan dengan lebih dari 6,000 akun. Dalam kasus ini, jenis langganan ini tercantum di bawah tab Tidak berlaku.

- Rekomendasi identitas tidak tersedia untuk agen admin mitra Penyedia Solusi Cloud (CSP).

- Rekomendasi identitas tidak mengidentifikasi akun yang dikelola dengan sistem privileged identity management (PIM). Jika Anda menggunakan alat PIM, Anda mungkin melihat hasil yang tidak akurat di kontrol Kelola akses dan izin.

- Rekomendasi identitas tidak mendukung kebijakan akses bersyar microsoft Entra dengan Peran Direktori yang disertakan alih-alih pengguna dan grup.

Sistem operasi apa untuk instans EC2 saya yang didukung?

Untuk daftar ADI dengan Agen SSM yang telah diinstal sebelumnya, lihat halaman ini di dokumen AWS.

Untuk sistem operasi lainnya, Agen SSM harus dipasang secara manual menggunakan instruksi berikut:

Untuk paket CSPM, izin IAM apa yang diperlukan untuk menemukan sumber daya AWS?

Izin IAM berikut diperlukan untuk menemukan sumber daya AWS:

| DataCollector | Izin AWS |

|---|---|

| API Gateway | apigateway:GET |

| Penskalakan Otomatis Aplikasi | application-autoscaling:Describe* |

| Penskalaan otomatis | autoscaling-plans:Describe* autoscaling:Describe* |

| Manajer sertifikat | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Log CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Layanan Konfigurasi | config:Describe* config:List* |

| DMS - layanan migrasi database | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB - penyeimbangan beban elastis (v1/2) | elasticloadbalancing:Describe* |

| Pencarian elastis | es:Describe* es:List* |

| EMR - pengurangan peta elastis | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Firewall jaringan | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 dan S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Manajer rahasia | secretsmanager:Describe* secretsmanager:List* |

| SNS layanan pemberitahuan sederhana | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Apakah tersedia API untuk menyambungkan sumber daya GCP saya ke Defender for Cloud?

Ya. Untuk membuat, mengedit, atau menghapus konektor cloud pada Defender for Cloud dengan REST API, lihat detail Connectors API.

Wilayah GCP apa yang didukung oleh Defender untuk Cloud?

Defender untuk Cloud mendukung dan memindai semua wilayah yang tersedia di cloud publik GCP.

Apakah automasi alur kerja mendukung skenario kelangsungan bisnis atau pemulihan bencana (BCDR)?

Saat menyiapkan lingkungan Anda untuk skenario BCDR, di mana sumber daya target mengalami pemadaman atau bencana lainnya, organisasi bertanggung jawab untuk mencegah kehilangan data dengan membuat cadangan sesuai dengan pedoman dari Azure Event Hubs, ruang kerja Analitik Log, dan Logic Apps.

Untuk setiap automasi aktif, kami sarankan Anda membuat automasi identik (dinonaktifkan) dan menyimpannya di lokasi yang berbeda. Ketika ada pemadaman, Anda dapat mengaktifkan automasi cadangan ini dan mempertahankan operasi normal.

Pelajari selengkapnya tentang Kelangsungan bisnis dan pemulihan bencana untuk Azure Logic Apps.

Berapa biaya yang terlibat dalam mengekspor data?

Tidak ada biaya untuk mengaktifkan ekspor berkelanjutan. Biaya mungkin timbul dari penyerapan dan retensi data di ruang kerja Log Analytics, bergantung pada konfigurasi Anda di sana.

Banyak pemberitahuan hanya disediakan saat Anda mengaktifkan paket Defender untuk sumber daya Anda. Cara yang baik untuk mempratinjau pemberitahuan yang Anda dapatkan di data yang diekspor adalah dengan melihat pemberitahuan yang ditampilkan di halaman Defender untuk Cloud di portal Azure.

Pelajari selengkapnya tentang harga ruang kerja Log Analytics.

Pelajari selengkapnya mengenai harga Azure Event Hubs.

Untuk informasi umum tentang harga Defender untuk Cloud, lihat halaman harga.

Apakah ekspor berkelanjutan menyertakan data tentang status semua sumber daya saat ini?

Tidak. Ekspor berkelanjutan dibangun untuk streaming peristiwa:

- Pemberitahuan yang diterima sebelum Anda mengaktifkan ekspor tidak diekspor.

- Rekomendasi dikirim setiap kali status kepatuhan sumber daya berubah. Misalnya, ketika sumber daya berubah dari sehat menjadi tidak sehat. Oleh karena itu, seperti halnya peringatan, rekomendasi untuk sumber daya yang belum berubah status sejak Anda mengaktifkan ekspor tidak akan diekspor.

- Skor aman per kontrol keamanan atau langganan dikirim saat skor kontrol keamanan berubah sebesar 0,01 atau lebih.

- Status kepatuhan terhadap peraturan dikirim ketika status kepatuhan sumber daya berubah.

Mengapa rekomendasi dikirim pada interval yang berbeda?

Rekomendasi yang berbeda memiliki interval evaluasi kepatuhan yang berbeda, yang dapat bervariasi dari setiap beberapa menit hingga setiap beberapa hari. Jadi, jumlah waktu yang diperlukan agar rekomendasi muncul dalam ekspor Anda bervariasi.

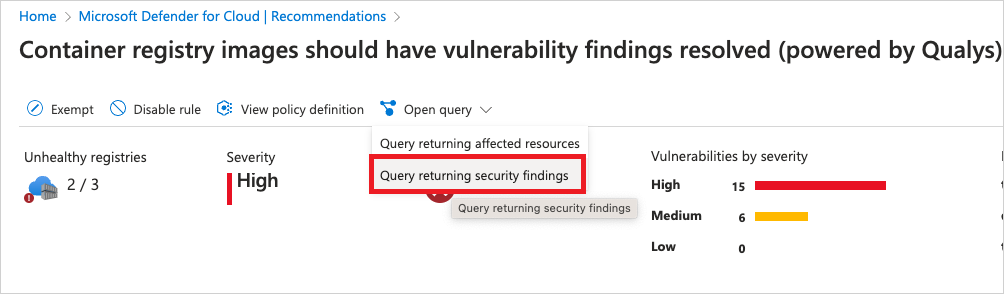

Bagaimana cara mendapatkan contoh kueri untuk rekomendasi?

Untuk mendapatkan contoh kueri untuk rekomendasi, buka rekomendasi di Defender untuk Cloud, pilih Buka kueri, lalu pilih Kueri yang mengembalikan temuan keamanan.

Apakah automasi alur kerja mendukung skenario kelangsungan bisnis atau pemulihan bencana (BCDR)?

Ekspor berkelanjutan dapat membantu dalam mempersiapkan skenario BCDR di mana sumber daya target mengalami pemadaman atau bencana lainnya. Namun, organisasi bertanggung jawab untuk mencegah kehilangan data dengan membuat cadangan sesuai dengan panduan dari Azure Event Hubs, ruang kerja Analitik Log, serta Aplikasi Logika.

Pelajari lebih lanjut di Azure Event Hubs - Pemulihan geo-bencana.

Bisakah saya memperbarui beberapa paket secara terprogram pada satu langganan secara bersamaan?

Kami tidak merekomendasikan memperbarui beberapa paket secara terprogram pada satu langganan secara bersamaan (melalui REST API, templat ARM, skrip, dll.). Saat menggunakan MICROSOFT.Security/pricings API, atau solusi terprogram lainnya, Anda harus menyisipkan penundaan 10-15 detik di antara setiap permintaan.

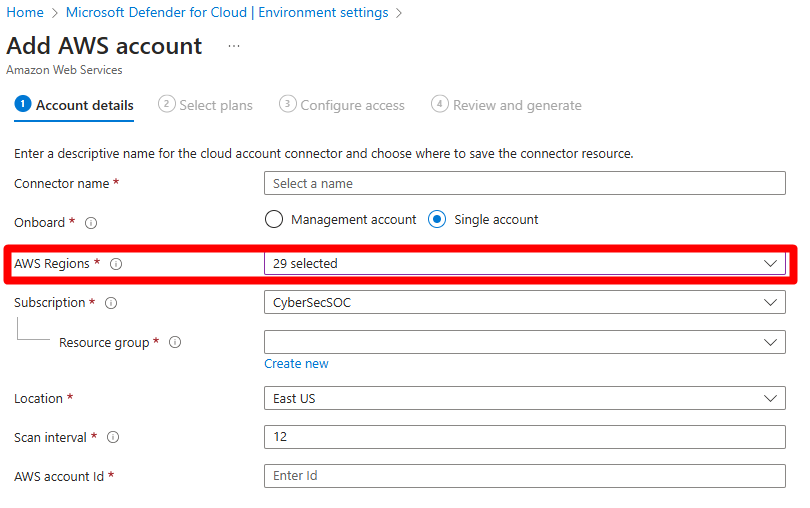

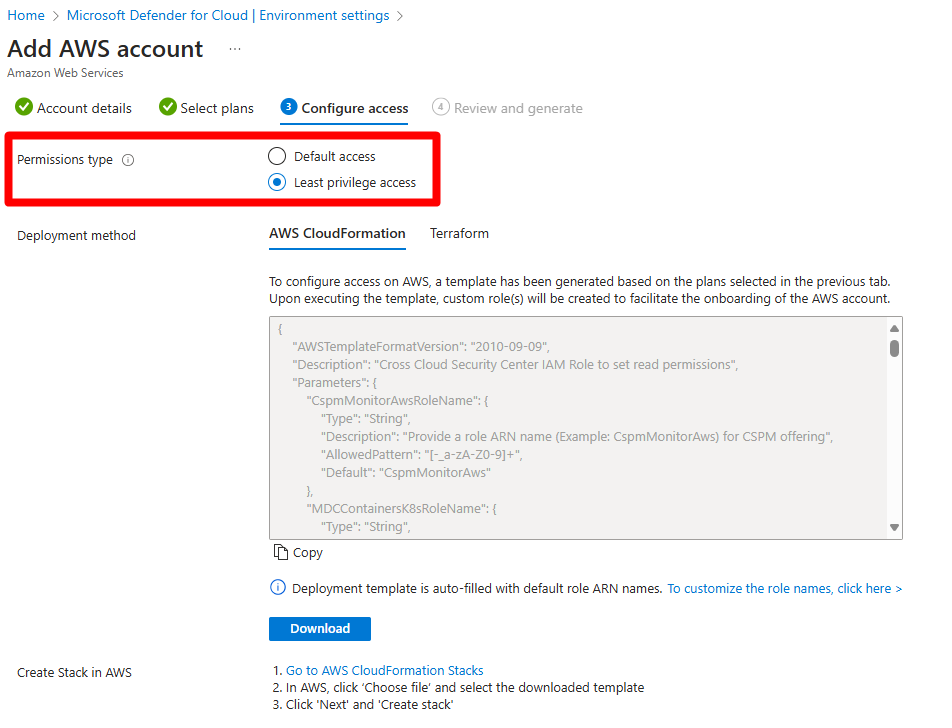

Saat saya mengaktifkan akses default, dalam situasi mana saya perlu menjalankan kembali templat Formasi Cloud, skrip Cloud Shell, atau templat Terraform?

Modifikasi untuk Defender untuk Cloud rencana atau opsinya, termasuk fitur dalam paket tersebut, mengharuskan menjalankan templat penyebaran. Ini berlaku terlepas dari jenis izin yang dipilih selama pembuatan konektor keamanan. Jika wilayah telah diubah, seperti pada cuplikan layar ini, Anda tidak perlu menjalankan kembali templat Formasi Cloud atau skrip Cloud Shell.

Saat mengonfigurasi jenis izin, akses hak istimewa paling sedikit mendukung fitur yang tersedia pada saat templat atau skrip dijalankan. Jenis sumber daya baru hanya dapat didukung dengan menjalankan kembali templat atau skrip.

Jika saya mengubah wilayah atau interval pemindaian untuk konektor AWS saya, apakah saya perlu menjalankan kembali templat CloudFormation atau skrip Cloud Shell?

Tidak, jika wilayah atau interval pemindaian diubah, tidak perlu menjalankan kembali templat CloudFormation atau skrip Cloud Shell. Perubahan akan diterapkan secara otomatis.

Bagaimana cara kerja orientasi organisasi atau akun manajemen AWS untuk Microsoft Defender untuk Cloud?

Onboarding organisasi atau akun manajemen untuk Microsoft Defender untuk Cloud memulai proses penyebaran StackSet. SteckSet mencakup peran dan izin yang diperlukan. StackSet juga menyebarluaskan izin yang diperlukan di semua akun dalam organisasi.

Izin yang disertakan memungkinkan Microsoft Defender untuk Cloud mengirimkan fitur keamanan yang dipilih melalui konektor yang dibuat di Defender untuk Cloud. Izin ini juga memungkinkan Defender untuk Cloud untuk terus memantau semua akun yang mungkin ditambahkan menggunakan layanan provisi otomatis.

Defender untuk Cloud mampu mengidentifikasi pembuatan akun manajemen baru dan dapat memanfaatkan izin yang diberikan untuk secara otomatis menyediakan konektor keamanan anggota yang setara untuk setiap akun anggota.

Fitur ini hanya tersedia untuk orientasi organisasi dan memungkinkan Defender untuk Cloud membuat konektor untuk akun yang baru ditambahkan. Fitur ini juga memungkinkan Defender untuk Cloud mengedit semua konektor anggota saat akun manajemen diedit, menghapus semua akun anggota saat akun manajemen dihapus, dan menghapus akun anggota tertentu jika akun yang sesuai dihapus.

Tumpukan terpisah harus disebarkan khusus untuk akun manajemen.