Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Developer CLI (azd) menyederhanakan penyiapan CI/CD dengan azd pipeline config perintah . Perintah ini menggunakan file definisi alur yang disertakan dalam azd templat untuk mengotomatiskan alur provisi dan penyebaran untuk sumber daya aplikasi Anda di Azure. Dengan mengintegrasikan templat dan alur, azd memungkinkan pengalaman CI/CD yang mulus, memungkinkan Anda untuk fokus pada pengembangan sambil memastikan penyebaran yang konsisten dan andal.

Fitur jalur pemrosesan

Saat Anda menjalankan azd pipeline config perintah, azd lakukan langkah-langkah berikut untuk menyiapkan alur CI/CD:

- Mengautentikasi dengan Azure: Mengonfirmasi bahwa Anda masuk dan memiliki izin yang diperlukan.

- Pilih platform CI/CD: Meminta Anda untuk memilih antara GitHub Actions atau Azure Pipelines.

- Mengonfigurasi repositori: Memandu Anda untuk menyambungkan atau membuat repositori.

- Menyiapkan prinsipal layanan: Secara otomatis membuat dan mengonfigurasi prinsipal layanan untuk penyebaran yang aman.

-

Mengonfigurasi autentikasi:

- Untuk GitHub: Menyiapkan OpenID Connect (OIDC) atau kredensial klien.

- Untuk Azure Pipelines: Menyiapkan kredensial klien dan meminta Token Akses Pribadi (PAT).

-

Menyediakan file alur: Menyalin file definisi alur yang sesuai (

azure-dev.yml) dari templat ke repositori Anda. - Mengatur variabel dan rahasia alur: Mengonfigurasi variabel dan rahasia yang diperlukan untuk penyebaran.

- Menerapkan dan mendorong perubahan: Menerapkan dan mendorong konfigurasi alur ke repositori Anda.

- Memicu jalannya alur: Membangun atau memperbarui sumber daya Azure dan mengembangkan aplikasi Anda.

Detail khusus platform

Perintah ini azd pipeline config mendukung GitHub Actions dan Azure Pipelines, masing-masing dengan pertimbangan unik:

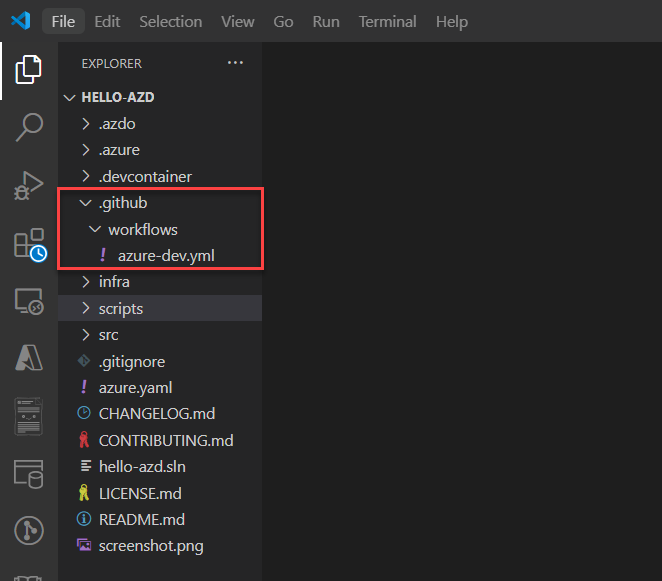

Tindakan GitHub:

- Bekerja dengan repositori yang dihosting di GitHub.

- Menggunakan direktori

.github/workflowsuntuk file konfigurasiazure-dev.yml. - Mendukung OpenID Connect (OIDC) untuk autentikasi aman secara default.

- Dapat menggunakan kredensial klien sebagai metode autentikasi alternatif.

Azure Pipelines:

- Bekerja dengan repositori yang dihosting di Azure Pipelines.

- Menggunakan direktori

.azuredevops/pipelinesdan.azdo/pipelinesuntuk file konfigurasiazure-dev.yml. - Menggunakan kredensial klien untuk autentikasi (OIDC saat ini tidak didukung).

- Memerlukan Token Akses Pribadi (PAT) dengan cakupan tertentu.

- Mendukung cabang utama yang dilindungi melalui alur kerja permintaan pull.

Integrasi templat

Templat Azure Developer CLI dapat menyertakan file definisi alur CI/CD yang telah dikonfigurasi sebelumnya (azure-dev.yml) yang kompatibel dengan azd pipeline config perintah . Saat mengkloning templat, Anda dapat segera menjalankan azd pipeline config untuk menyiapkan alur CI/CD tanpa membuat file konfigurasi dari awal.

Templat juga dapat mencakup konfigurasi alur yang disesuaikan dengan lebih banyak variabel, rahasia, dan pengaturan khusus lingkungan melalui azure.yaml file, sehingga memudahkan untuk menyesuaikan alur dengan persyaratan proyek yang berbeda.

Sampel alur kerja

Alur kerja umum untuk menggunakan azd pipeline config meliputi:

- Kloning repositori templat yang diinginkan

azdke komputer lokal Anda. - Jalankan

azd pipeline configperintah dan ikuti perintah untuk menyiapkan alur Anda. Eksekusi pertama menyediakan sumber daya Azure yang diperlukan dan memicu alur kerja untuk menyebarkan aplikasi Anda. - Setelah alur dibuat, terapkan dan dorong perubahan apa pun ke repositori untuk memicu alur penyebaran dan memperbarui aplikasi Anda.

- Pantau eksekusi alur pada platform CI/CD untuk memastikan keberhasilan penyebaran atau memecahkan masalah.

Jelajahi alur kerja terperinci untuk setiap platform:

Pelajari cara membuat file definisi alur Anda sendiri atau menjelajahi konfigurasi tingkat lanjut: