Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menyediakan panduan langkah demi langkah untuk menyebarkan Open/WebSphere Liberty secara manual di Azure.

Secara khusus, artikel ini menjelaskan cara menyelesaikan tugas-tugas berikut:

- Jalankan aplikasi Java, Java Enterprise Edition (EE), Jakarta EE, atau MicroProfile Anda pada runtime Open Liberty atau WebSphere Liberty.

- Buat gambar Docker aplikasi dengan

az acr buildmenggunakan gambar kontainer Liberty. - Sebarkan aplikasi dalam kontainer ke kluster Azure Kubernetes Service (AKS) menggunakan Operator Liberty.

Operator Liberty menyederhanakan penyebaran dan manajemen aplikasi yang berjalan pada kluster Kubernetes. Dengan Operator Open Liberty atau Operator WebSphere Liberty, Anda juga dapat melakukan operasi yang lebih canggih, seperti mengumpulkan jejak dan cadangan.

Untuk solusi yang lebih otomatis yang mempercepat perjalanan Anda ke AKS menggunakan solusi Marketplace yang tersedia di portal Microsoft Azure, lihat Menyebarkan aplikasi Java dengan Open Liberty/WebSphere Liberty pada kluster Azure Kubernetes Service (AKS).

Untuk informasi lebih lanjut tentang Open Liberty, lihat laman proyek Open Liberty. Untuk informasi lebih lanjut tentang IBM WebSphere Liberty, lihat laman produk WebSphere Liberty.

Artikel ini dimaksudkan untuk membantu Anda agar bisa segera sampai ke penerapan. Sebelum masuk ke tahap produksi, disarankan untuk menjelajahi Tuning Liberty.

Jika Anda tertarik untuk memberikan umpan balik atau bekerja erat pada skenario migrasi Anda dengan tim teknik yang mengembangkan WebSphere di solusi Azure, isi survei singkat ini tentang migrasi WebSphere dan sertakan informasi kontak Anda. Tim manajer program, arsitek, dan insinyur akan segera menghubungi Anda untuk memulai kolaborasi yang erat.

Prasyarat

- Langganan Azure. Jika Anda tidak memiliki langganan Azure, buatlah akun gratis sebelum Anda memulai.

- Azure CLI versi 2.71.0+

- Java Standard Edition (SE), versi 17 - misalnya, Eclipse Open J9.

- Maven versi 3.5.0+

- Git

- Peran

OwneratauContributordanUser Access Administratordalam langganan Azure. Anda dapat memverifikasi penetapan dengan mengikuti langkah-langkah dalam Mencantumkan penetapan peran Azure menggunakan portal Azure.

Masuk ke Azure

Jika Anda belum melakukannya, gunakan langkah-langkah berikut untuk masuk ke langganan Azure Anda:

Buka Azure CLI atau PowerShell lalu masuk dengan menggunakan

az login. Untuk menyelesaikan proses autentikasi, ikuti langkah-langkah yang ditampilkan di terminal Anda. Untuk opsi masuk lainnya, lihat Masuk ke Azure dengan Azure CLI.Catatan

Jika Anda memiliki beberapa tenant Azure yang terkait dengan kredensial Azure Anda, Anda harus menentukan tenant mana yang ingin Anda akses. Anda dapat menentukan penyewa dengan

--tenantopsi - misalnya,az login --tenant contoso.onmicrosoft.com.Temukan versi dan pustaka dependen yang diinstal dengan menggunakan

az version.Tingkatkan ke versi terbaru dengan menggunakan

az upgrade.

Catatan

Saat menggunakan Azure CLI, jika Anda diminta untuk menginstal ekstensi Azure CLI, lakukan hal tersebut. Untuk informasi selengkapnya tentang ekstensi, lihat Menggunakan dan mengelola ekstensi dengan Azure CLI.

Anda dapat menjalankan sebagian besar perintah Azure CLI di PowerShell sama seperti di Bash. Perbedaan hanya ada saat menggunakan variabel. Di bagian berikut, perbedaan ditangani di tab yang berbeda saat diperlukan.

Buat grup sumber daya

Grup sumber daya Azure adalah grup logis tempat sumber daya Azure disebarkan dan dikelola.

Buat grup sumber daya yang disebut java-liberty-project dengan menggunakan az group create di eastus2 lokasi. Grup sumber daya ini digunakan nanti untuk membuat instans Azure Container Registry dan kluster AKS.

export RESOURCE_GROUP_NAME=java-liberty-project

az group create --name $RESOURCE_GROUP_NAME --location eastus2

Membuat instans registri kontainer

Gunakan az acr create untuk membuat instans registri kontainer. Contoh berikut membuat instans registri kontainer bernama <your-unique-ACR-name>. Ganti placeholder ini dengan nilai yang unik di Azure.

Catatan

Artikel ini menggunakan mekanisme autentikasi tanpa kata sandi yang direkomendasikan untuk Azure Container Registry. Masih dimungkinkan untuk menggunakan nama pengguna dan kata sandi dengan docker login setelah menggunakan az acr credential show untuk mendapatkan nama pengguna dan kata sandi. Namun, menggunakan nama pengguna dan kata sandi kurang aman daripada autentikasi tanpa kata sandi.

export REGISTRY_NAME=<your-unique-ACR-name>

az acr create \

--resource-group $RESOURCE_GROUP_NAME \

--name $REGISTRY_NAME \

--sku Basic

Setelah beberapa saat, Anda akan melihat output JSON yang berisi baris berikut:

"provisioningState": "Succeeded",

"publicNetworkAccess": "Enabled",

"resourceGroup": "java-liberty-project",

Ambil nama server masuk untuk instans registri kontainer. Anda memerlukan nilai ini saat menyebarkan gambar aplikasi ke kluster AKS nanti.

export LOGIN_SERVER=$(az acr show \

--name $REGISTRY_NAME \

--query 'loginServer' \

--output tsv)

Membuat kluster AKS

Gunakan az aks create untuk membuat kluster AKS, seperti yang ditunjukkan dalam contoh berikut. Contoh ini membuat kluster AKS bernama myAKSCluster dengan satu simpul dan melampirkan instans registri kontainer ke dalamnya. Perintah membutuhkan waktu beberapa menit untuk diselesaikan.

export CLUSTER_NAME=myAKSCluster

az aks create \

--resource-group $RESOURCE_GROUP_NAME \

--name $CLUSTER_NAME \

--node-count 1 \

--node-vm-size Standard_DS2_V2 \

--generate-ssh-keys \

--enable-managed-identity \

--attach-acr $REGISTRY_NAME

Setelah perintah selesai, perintah mengembalikan informasi berformat JSON tentang kluster, termasuk output berikut:

"nodeResourceGroup": "MC_java-liberty-project_myAKSCluster_eastus2",

"privateFqdn": null,

"provisioningState": "Succeeded",

"resourceGroup": "java-liberty-project",

Menyambungkan ke kluster AKS

Gunakan langkah-langkah berikut untuk mengelola kluster Kubernetes Anda:

Instal

kubectl, klien baris perintah Kubernetes, dengan menggunakanaz aks install-cli, seperti yang ditunjukkan dalam contoh berikut:az aks install-cliGunakan

az aks get-credentialsuntuk mengonfigurasikubectluntuk menyambungkan ke kluster Kubernetes Anda. Perintah ini mengunduh kredensial dan mengonfigurasi CLI Kubernetes untuk menggunakannya, seperti yang ditunjukkan dalam contoh berikut:Catatan

Perintah ini menggunakan lokasi default untuk file konfigurasi Kubernetes, yaitu ~/.kube/config. Anda dapat menentukan lokasi yang berbeda untuk file konfigurasi Kubernetes Anda dengan menggunakan

--file.az aks get-credentials \ --resource-group $RESOURCE_GROUP_NAME \ --name $CLUSTER_NAME \ --overwrite-existing \ --adminVerifikasi koneksi ke kluster Anda dengan menggunakan

kubectl getuntuk mengembalikan daftar node kluster, seperti yang ditunjukkan dalam contoh berikut:kubectl get nodesContoh output berikut menunjukkan satu simpul yang dibuat pada langkah sebelumnya. Pastikan bahwa status simpul adalah

Ready:NAME STATUS ROLES AGE VERSION aks-nodepool1-xxxxxxxx-yyyyyyyyyy Ready <none> 76s v1.29.9

Membuat Sebuah Azure SQL Database

Buat database tunggal Azure SQL Database untuk aplikasi Anda dengan menggunakan langkah-langkah berikut:

Gunakan perintah berikut untuk mengatur variabel lingkungan terkait database. Ganti

<your-unique-sql-server-name>dengan nama unik untuk server Azure SQL Database Anda.export SQL_SERVER_NAME=<your-unique-sql-server-name> export DB_NAME=demodbGunakan perintah berikut untuk membuat database tunggal dan mengatur pengguna yang masuk saat ini sebagai admin Microsoft Entra. Untuk informasi selengkapnya, lihat Mulai Cepat: Membuat database tunggal - Azure SQL Database.

export ENTRA_ADMIN_NAME=$(az account show \ --query user.name \ --output tsv) az sql server create \ --resource-group $RESOURCE_GROUP_NAME \ --name $SQL_SERVER_NAME \ --enable-ad-only-auth \ --external-admin-principal-type User \ --external-admin-name $ENTRA_ADMIN_NAME \ --external-admin-sid $(az ad signed-in-user show --query id --output tsv) az sql db create \ --resource-group $RESOURCE_GROUP_NAME \ --name $DB_NAME \ --server $SQL_SERVER_NAME \ --edition GeneralPurpose \ --compute-model Serverless \ --family Gen5 \ --capacity 2

Catatan

Anda membuat server Azure SQL dengan autentikasi SQL dinonaktifkan untuk pertimbangan keamanan. Hanya ID Microsoft Entra yang digunakan untuk mengautentikasi ke server. Untuk informasi selengkapnya tentang mengaktifkan autentikasi SQL, lihat az sql server create.

Membuat koneksi layanan di AKS dengan Konektor Layanan

Gunakan perintah berikut untuk membuat koneksi antara kluster AKS dan database SQL menggunakan ID Beban Kerja Microsoft Entra dengan Konektor Layanan. Untuk informasi selengkapnya, lihat Membuat koneksi layanan di AKS dengan Konektor Layanan.

# Register the Service Connector and Kubernetes Configuration resource providers

az provider register --namespace Microsoft.ServiceLinker --wait

az provider register --namespace Microsoft.KubernetesConfiguration --wait

# Install the Service Connector passwordless extension

az extension add \

--name serviceconnector-passwordless \

--upgrade \

--allow-preview true

# Retrieve the AKS cluster and Azure SQL Server resource IDs

export AKS_CLUSTER_RESOURCE_ID=$(az aks show \

--resource-group $RESOURCE_GROUP_NAME \

--name $CLUSTER_NAME \

--query id \

--output tsv)

export AZURE_SQL_SERVER_RESOURCE_ID=$(az sql server show \

--resource-group $RESOURCE_GROUP_NAME \

--name $SQL_SERVER_NAME \

--query id \

--output tsv)

# Create a user-assigned managed identity used for workload identity

export USER_ASSIGNED_IDENTITY_NAME=workload-identity-uami

az identity create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name ${USER_ASSIGNED_IDENTITY_NAME}

# Retrieve the user-assigned managed identity resource ID

export UAMI_RESOURCE_ID=$(az identity show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name ${USER_ASSIGNED_IDENTITY_NAME} \

--query id \

--output tsv)

# Create a service connection between your AKS cluster and your SQL database using Microsoft Entra Workload ID

az aks connection create sql \

--connection akssqlconn \

--client-type java \

--source-id $AKS_CLUSTER_RESOURCE_ID \

--target-id $AZURE_SQL_SERVER_RESOURCE_ID/databases/$DB_NAME \

--workload-identity $UAMI_RESOURCE_ID

Memecahkan masalah adanya pesan kesalahan

az aks connection create sql Jika perintah menghasilkan pesan kesalahan, temukan pesan kesalahan dalam daftar berikut lalu gunakan instruksi untuk memecahkan masalah:

Dependency pyodbc can't be installed, please install it manuallyPesan kesalahan ini menunjukkan bahwa

pyodbcpaket tidak dapat diinstal, kemungkinan besar karena masalah izin. Perbaiki masalah dengan menggunakan langkah-langkah berikut:Temukan lokasi Python yang berfungsi dengan Azure CLI dengan menjalankan perintah berikut:

az --versionOutput harus berisi

Python location- misalnya,Python location '/opt/az/bin/python3'.Salin nilai

Python location.Gunakan perintah berikut untuk menginstal

pyodbcpaket dalamsudomode. Ganti<python-location>dengan lokasi Python yang Anda salin di langkah sebelumnya.sudo <python-location> -m pip install pyodbc

libodbc.so: tidak dapat membuka file objek bersama: Tidak ada file atau direktori tersebut

Harap instal odbc 17/18 secara manual untuk server SQL

Kesalahan ini menunjukkan bahwa

odbcdriver tidak diinstal. Perbaiki masalah dengan menggunakan langkah-langkah berikut:Catatan

Anda harus menggunakan ID Beban Kerja Microsoft Entra untuk akses aman ke Azure SQL Database Anda tanpa menggunakan autentikasi SQL. Jika Anda perlu menggunakan autentikasi SQL, abaikan langkah-langkah di bagian ini dan gunakan nama pengguna dan kata sandi untuk menyambungkan ke Azure SQL Database.

Jika Anda menggunakan Linux, buka Instal driver Microsoft ODBC untuk SQL Server (Linux). Jika Anda menggunakan MacOS, buka Instal driver Microsoft ODBC untuk SQL Server (macOS).

Ikuti instruksi untuk menginstal Microsoft ODBC Driver (18 atau 17) untuk SQL Server.

Gunakan

az aks connection create sqllagi untuk membuat koneksi layanan, seperti yang ditunjukkan dalam contoh berikut:az aks connection create sql \ --connection akssqlconn \ --client-type java \ --source-id $AKS_CLUSTER_RESOURCE_ID \ --target-id $AZURE_SQL_SERVER_RESOURCE_ID/databases/$DB_NAME \ --workload-identity $UAMI_RESOURCE_ID

Mendapatkan akun layanan dan rahasia yang dibuat oleh Konektor Layanan

Untuk mengautentikasi dengan Azure SQL Database, gunakan langkah-langkah berikut:

Dapatkan akun layanan dan rahasia yang dibuat oleh Konektor Layanan dengan mengikuti instruksi di bagian Perbarui kontainer Anda dari Tutorial: Menyambungkan aplikasi AKS ke Azure SQL Database. Gunakan opsi untuk langsung membuat penyebaran menggunakan cuplikan kode sampel YAML yang disediakan.

Catatan

Rahasia yang dibuat oleh Konektor Layanan berisi

AZURE_SQL_CONNECTIONSTRINGnilai, yang merupakan string koneksi tanpa kata sandi ke Azure SQL Database. Untuk informasi selengkapnya, lihat nilai sampel dari bagian identitas terkelola yang ditetapkan pengguna dalam Integrasi Database SQL Azure dengan Penghubung Layanan.Dari bagian yang disorot dalam sampel YAML untuk penerapan Kubernetes, salin nilai

serviceAccountNamedansecretRef.name, seperti yang ditunjukkan dalam contoh berikut:serviceAccountName: <service-account-name> containers: - name: raw-linux envFrom: - secretRef: name: <secret-name>Tentukan variabel lingkungan dengan menggunakan perintah berikut. Pastikan untuk mengganti

<service-account-name>dan<secret-name>dengan nilai yang Anda salin di langkah sebelumnya:export SERVICE_ACCOUNT_NAME=<service-account-name> export SECRET_NAME=<secret-name>Nilai-nilai ini digunakan di bagian berikutnya untuk menyebarkan aplikasi Liberty ke kluster AKS.

Menginstal Operator Open Liberty

Di bagian ini, Anda menginstal Operator Open Liberty pada kluster AKS untuk menghosting aplikasi Liberty.

Instal Operator Open Liberty dengan menggunakan perintah berikut:

Catatan

Panduan ini mengarahkan Anda untuk menginstal Operator Open Liberty. Untuk menggunakan Operator WebSphere Liberty, lihat Menginstal operator WebSphere Liberty dengan Kubernetes CLI.

# Install cert-manager Operator

export CERT_MANAGER_VERSION=v1.11.2

kubectl apply -f https://github.com/jetstack/cert-manager/releases/download/${CERT_MANAGER_VERSION}/cert-manager.yaml

# Install the Open Liberty Operator

export OPERATOR_VERSION=1.4.2

mkdir -p overlays/watch-all-namespaces

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/overlays/watch-all-namespaces/olo-all-namespaces.yaml -q -P ./overlays/watch-all-namespaces

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/overlays/watch-all-namespaces/cluster-roles.yaml -q -P ./overlays/watch-all-namespaces

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/overlays/watch-all-namespaces/kustomization.yaml -q -P ./overlays/watch-all-namespaces

mkdir base

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/base/kustomization.yaml -q -P ./base

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/base/open-liberty-crd.yaml -q -P ./base

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/base/open-liberty-operator.yaml -q -P ./base

wget https://raw.githubusercontent.com/OpenLiberty/open-liberty-operator/main/deploy/releases/${OPERATOR_VERSION}/kustomize/base/open-liberty-roles.yaml -q -P ./base

kubectl create namespace open-liberty

kubectl apply --server-side -k overlays/watch-all-namespaces

# Remove the downloaded files

rm -rf overlays base

Mengonfigurasi dan membuat gambar aplikasi

Untuk menyebarkan dan menjalankan aplikasi Liberty Anda pada kluster AKS, kontainerisasi aplikasi Anda sebagai gambar Docker menggunakan gambar kontainer Open Liberty Images atau WebSphere Liberty.

Ikuti langkah-langkah dalam bagian ini untuk menyebarkan aplikasi sampel pada runtime Liberty. Langkah-langkah ini menggunakan Maven.

Lihat aplikasinya

Klon kode sampel untuk panduan ini dengan menggunakan perintah berikut. Sampelnya ada di repositori GitHub Open Liberty/WebSphere Liberty pada Samples Azure Kubernetes Service, yang berisi beberapa sampel. Artikel ini menggunakan java-app sampel.

git clone https://github.com/Azure-Samples/open-liberty-on-aks.git

cd open-liberty-on-aks

export BASE_DIR=$PWD

git checkout 20250424

Jika Anda melihat pesan tentang berada dalam status detached HEAD, pesan ini aman untuk diabaikan. Ini hanya berarti Anda memeriksa tag. Mengkloning repositori membuat struktur file berikut:

java-app

├─ src/main/

│ ├─ aks/

│ │ ├─ openlibertyapplication-passwordless-db.yaml

│ ├─ docker/

│ │ ├─ Dockerfile

│ │ ├─ Dockerfile-wlp

│ ├─ liberty/config/

│ │ ├─ server.xml

│ ├─ java/

│ ├─ resources/

│ ├─ webapp/

├─ pom.xml

├─ pom-azure-identity.xml

Direktori java, resources, dan webapp berisi kode sumber dari contoh aplikasi. Kode mendeklarasikan dan menggunakan sumber data bernama jdbc/JavaEECafeDB.

Dalam direktori aks, file openlibertyapplication-passwordless-db.yaml digunakan untuk menyebarkan gambar aplikasi. Di direktori docker, ada dua file untuk membuat gambar aplikasi dengan Open Liberty atau WebSphere Liberty.

Dalam direktori azure.sql.connectionstring variabel yang digunakan untuk menyambungkan ke Azure SQL Database.

File pom.xml adalah file model objek proyek Maven (POM) yang berisi informasi konfigurasi untuk proyek. File pom-azure-identity.xml mendeklarasikan dependensi azure-identity, yang digunakan untuk mengautentikasi ke layanan Azure menggunakan ID Microsoft Entra.

Catatan

Sampel ini menggunakan pustaka azure-identity untuk mengautentikasi ke Azure SQL Database menggunakan autentikasi Microsoft Entra, yang direkomendasikan untuk pertimbangan keamanan. Untuk informasi selengkapnya tentang menggunakan autentikasi SQL di aplikasi Liberty Anda, lihat Koneksi database relasional dengan Java Database Connectivity (JDBC).

Membangun proyek

Sekarang setelah Anda mengumpulkan properti yang diperlukan, buat aplikasi dengan menggunakan perintah berikut. File POM untuk proyek membaca banyak variabel dari lingkungan. Sebagai bagian dari build Maven, variabel ini digunakan untuk mengisi nilai dalam file YAML yang terletak di src/main/aks. Anda dapat melakukan sesuatu yang serupa untuk aplikasi Anda di luar Maven jika mau.

cd $BASE_DIR/java-app

# The following variables are used for deployment file generation into target/

export LOGIN_SERVER=${LOGIN_SERVER}

export SC_SERVICE_ACCOUNT_NAME=${SERVICE_ACCOUNT_NAME}

export SC_SECRET_NAME=${SECRET_NAME}

mvn clean install

mvn dependency:copy-dependencies -f pom-azure-identity.xml -DoutputDirectory=target/liberty/wlp/usr/shared/resources

Membangun citra untuk penyebaran AKS

Gunakan az acr build untuk membangun gambar, seperti yang ditunjukkan dalam contoh berikut:

cd $BASE_DIR/java-app/target

az acr build \

--registry ${REGISTRY_NAME} \

--image javaee-cafe:v1 \

.

Perintah az acr build mengunggah artefak yang ditentukan dalam Dockerfile ke instans registri kontainer, membangun gambar, dan menyimpannya dalam instans registri kontainer.

Menyebarkan aplikasi ke kluster AKS

Gunakan langkah-langkah berikut untuk menyebarkan aplikasi Liberty pada kluster AKS:

Terapkan file penyebaran dengan menggunakan perintah berikut:

cd $BASE_DIR/java-app/target # Apply deployment file kubectl apply -f openlibertyapplication-passwordless-db.yamlTentukan apakah instans

OpenLibertyApplicationdibuat dengan menggunakan perintah berikut:kubectl get openlibertyapplication javaee-cafe-cluster --watchOutput berikut ini adalah umum. Gunakan Ctrl+C untuk keluar.

NAME IMAGE EXPOSED RECONCILED RESOURCESREADY READY WARNING AGE javaee-cafe-cluster <registry-name>.azurecr.io/javaee-cafe:v1 True True True 57sTentukan apakah penyebaran yang dibuat oleh operator siap dengan menggunakan perintah berikut:

kubectl get deployment javaee-cafe-cluster --watchOutput berikut ini umum:

NAME READY UP-TO-DATE AVAILABLE AGE javaee-cafe-cluster 0/3 3 0 20sTunggu hingga Anda melihat

3/3di bawahREADYkolom dan3di bawahAVAILABLEkolom, lalu gunakan Ctrl+C untuk menghentikankubectlproses pengawasan.

Uji aplikasi

Ketika aplikasi berjalan, layanan penyeimbang Kubernetes memperlihatkan front-end aplikasi ke internet. Proses ini dapat memakan waktu untuk menyelesaikannya.

Gunakan kubectl get service untuk mendapatkan alamat IP eksternal layanan saat tersedia, seperti yang ditunjukkan dalam contoh berikut:

export APP_URL=http://$(kubectl get service javaee-cafe-cluster -o jsonpath='{.status.loadBalancer.ingress[0].ip}')

echo $APP_URL

Catatan

Jika Anda tidak melihat URL yang valid dari output, tunggu beberapa saat dan jalankan perintah lagi.

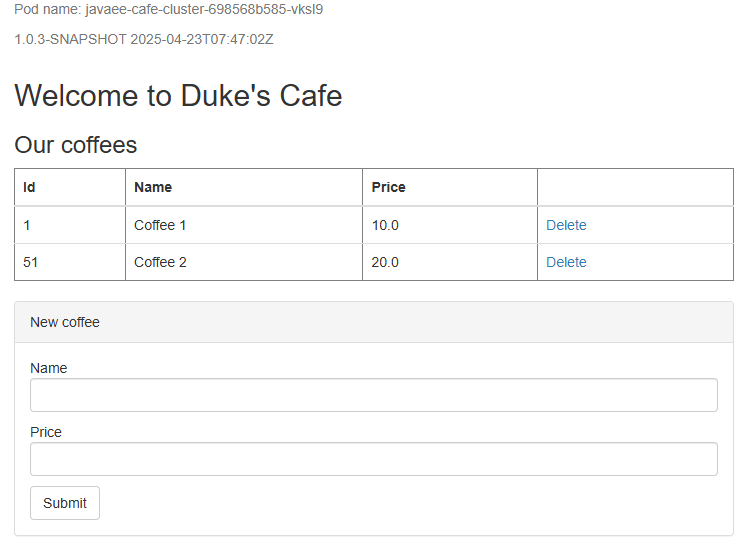

Buka URL di browser web dan periksa beranda aplikasi. Jika halaman tidak dimuat dengan benar, refresh halaman nanti, setelah aplikasi dimulai. Anda seharusnya melihat nama pod dari replika aplikasi anda yang ditampilkan di kiri atas halaman. Tunggu beberapa menit dan muat ulang halaman untuk melihat nama Pod yang berbeda yang ditampilkan karena pembagian muatan yang disediakan oleh kluster AKS.

Catatan

Saat ini, aplikasi tidak menggunakan HTTPS. Kami menyarankan agar Anda mengaktifkan Keamanan Lapisan Transportasi (TLS) dengan sertifikat Anda sendiri. Untuk informasi selengkapnya, lihat Menggunakan TLS dengan pengontrol ingress di Azure Kubernetes Service (AKS).

Membersihkan sumber daya

Untuk menghindari biaya Azure, Anda harus membersihkan sumber daya yang tidak diperlukan. Ketika kluster tidak lagi diperlukan, gunakan az group delete untuk menghapus grup sumber daya, layanan kontainer, registri kontainer, database, dan semua sumber daya terkait.

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

Langkah berikutnya

Anda dapat mempelajari selengkapnya dari referensi berikut yang digunakan dalam panduan ini:

- Apa itu Azure Kubernetes Service (AKS)?

- Tutorial: Menyambungkan aplikasi AKS ke Azure SQL Database

- Mengintegrasikan Azure SQL Database dengan Konektor Layanan

- Menyambungkan menggunakan autentikasi Microsoft Entra

- Buka Liberty

- Buka Operator Liberty

- Gambaran umum konfigurasi Open Liberty Server

- Plugin Liberty Maven

- Buka Gambar Liberty

- Image kontainer WebSphere Liberty

Untuk menggabungkan Azure Cache for Redis ke dalam aplikasi Java, lihat Mulai Cepat: Menggunakan Azure Cache for Redis di Java dengan klien Redisson Redis.

Untuk menjelajahi opsi untuk menjalankan produk WebSphere di Azure, lihat Apa solusi untuk menjalankan keluarga produk WebSphere di Azure?