Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Tutorial ini memandu Anda melalui proses deployment WebLogic Server (WLS) dengan Azure Application Gateway.

Penyeimbangan beban adalah bagian penting dari migrasi kluster Oracle WebLogic Server Anda ke Azure. Solusi termudah adalah menggunakan dukungan bawaan untuk Azure Application Gateway. App Gateway disertakan sebagai bagian dari dukungan Kluster WebLogic di Azure. Untuk gambaran umum dukungan Kluster WebLogic di Azure, lihat Apa itu Oracle WebLogic Server di Azure?.

Dalam tutorial ini, Anda mempelajari cara:

- Pilih cara menyediakan sertifikat TLS/SSL ke App Gateway

- Menyebarkan WebLogic Server dengan Azure Application Gateway ke Azure

- Memvalidasi keberhasilan penyebaran WLS dan App Gateway

Prasyarat

OpenSSL di komputer yang menjalankan lingkungan baris perintah seperti UNIX.

Meskipun mungkin ada alat lain yang tersedia untuk manajemen sertifikat, tutorial ini menggunakan OpenSSL. Anda dapat menemukan OpenSSL yang dibundel dengan banyak distribusi GNU/Linux, seperti Ubuntu.

Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, membuat akun gratis.

Kemampuan untuk menyebarkan kluster yang dikonfigurasi WebLogic Server pada penawaran Azure VM yang dijelaskan dalam Apa solusi untuk menjalankan Oracle WebLogic Server di Azure Virtual Machines? Penawaran komputer virtual (VM) lainnya tidak mendukung integrasi otomatis Azure Application Gateway. Langkah-langkah dalam artikel ini hanya berlaku untuk penawaran yang mendukung integrasi otomatis Azure Application Gateway.

Nota

Penawaran WLS di Azure Kubernetes Service (AKS) memiliki dukungan penuh untuk Azure Application Gateway. Untuk informasi selengkapnya, lihat Menyebarkan aplikasi Java dengan WebLogic Server pada kluster Azure Kubernetes Service (AKS).

Konteks migrasi

Berikut adalah beberapa hal yang perlu dipertimbangkan tentang migrasi penginstalan WLS lokal dan Azure Application Gateway. Meskipun langkah-langkah tutorial ini adalah cara termudah untuk memasang load-balancer di depan kluster WLS Anda di Azure, ada banyak cara lain untuk melakukannya. Daftar ini memperlihatkan beberapa hal lain yang perlu dipertimbangkan.

- Jika Anda memiliki solusi penyeimbangan beban yang ada, pastikan Azure Application Gateway memenuhi atau melebihi kemampuannya. Untuk ringkasan kemampuan Azure Application Gateway dibandingkan dengan solusi penyeimbangan beban Azure lainnya, lihat Gambaran Umum opsi penyeimbangan beban di Azure.

- Jika solusi penyeimbangan beban yang ada memberikan perlindungan keamanan dari eksploitasi dan kerentanan umum, Application Gateway memenuhi kebutuhan Anda. Web Application Firewall (WAF) bawaan Application Gateway mengimplementasikan kumpulan aturan inti OWASP (Open Web Application Security Project). Untuk informasi selengkapnya tentang dukungan WAF di Application Gateway, lihat bagian Web Application Firewall fitur Azure Application Gateway.

- Jika solusi penyeimbangan beban yang ada memerlukan enkripsi TLS/SSL end-to-end, Anda perlu melakukan lebih banyak konfigurasi setelah mengikuti langkah-langkah dalam panduan ini. Lihat bagian enkripsi TLS end-to-end dari Gambaran Umum penghentian TLS dan TLS end-to-end dengan Application Gateway dan dokumentasi Oracle tentang Mengonfigurasi SSL di Oracle Fusion Middleware.

- Jika Anda mengoptimalkan cloud, panduan ini menunjukkan kepada Anda cara memulai dari awal dengan Azure App Gateway dan WLS.

- Untuk survei komprehensif migrasi WebLogic Server ke Azure Virtual Machines, lihat Memigrasikan aplikasi WebLogic Server ke Azure Virtual Machines.

Menyebarkan WebLogic Server dengan Application Gateway ke Azure

Bagian ini menunjukkan kepada Anda cara memprovisikan kluster WLS dengan Azure Application Gateway yang dibuat secara otomatis sebagai load balancer untuk node kluster. Application Gateway menggunakan sertifikat TLS/SSL yang disediakan untuk penghentian TLS/SSL. Untuk detail lanjutan tentang penghentian TLS/SSL dengan Application Gateway, lihat Gambaran Umum penghentian TLS dan TLS dari ujung ke ujung dengan Application Gateway di dan.

Untuk membuat kluster WLS dan Application Gateway, gunakan langkah-langkah berikut.

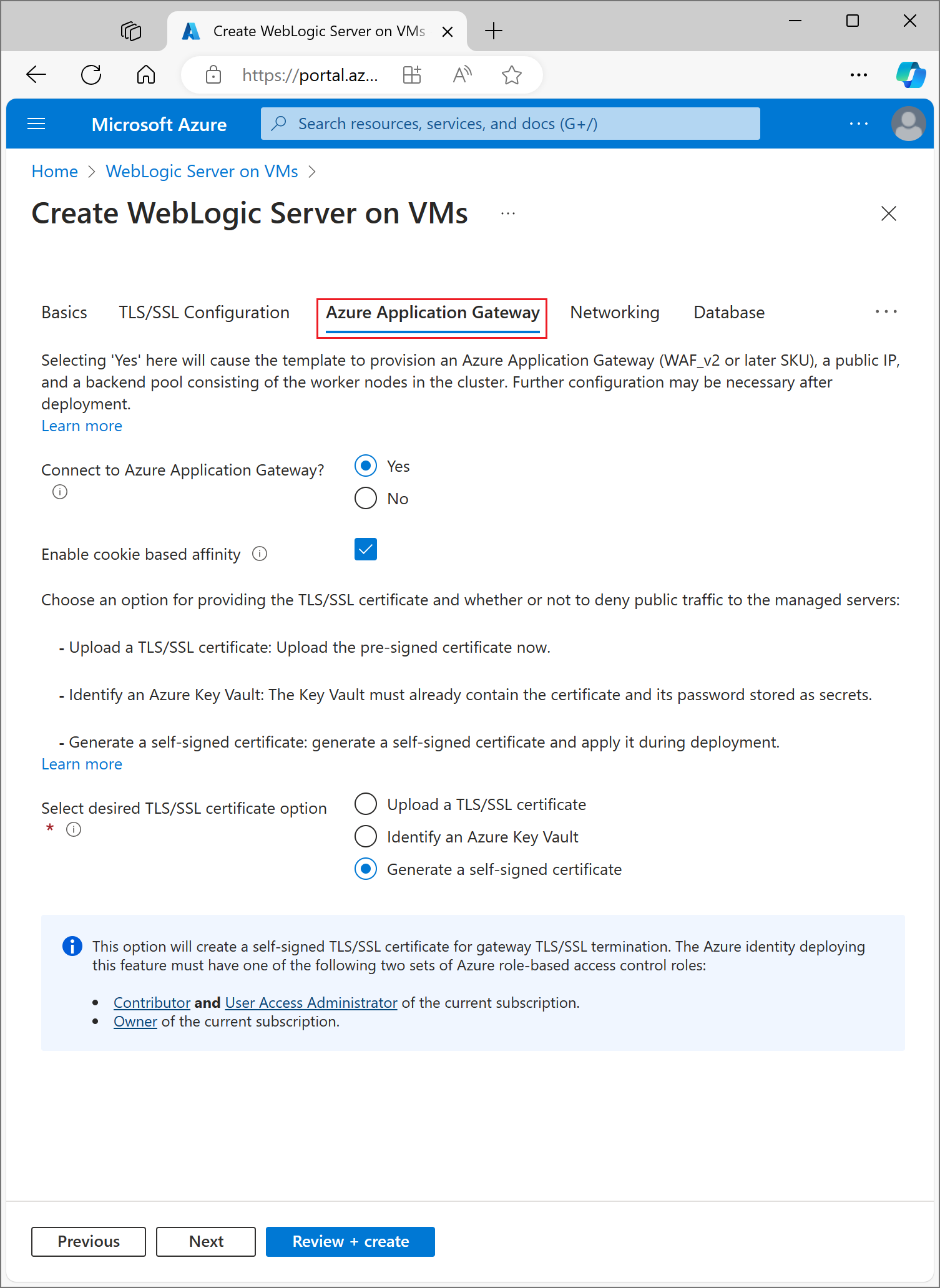

Mulai proses penyebaran kluster yang dikonfigurasi WLS seperti yang dijelaskan dalam dokumentasi Oracle, tetapi kembali ke halaman ini saat Anda mencapai Azure Application Gateway, seperti yang ditunjukkan di sini.

Pilih cara menyediakan sertifikat TLS/SSL ke App Gateway

Anda memiliki beberapa opsi untuk memberikan sertifikat TLS/SSL ke gateway aplikasi, tetapi hanya dapat memilih satu. Bagian ini menjelaskan setiap opsi sehingga Anda dapat memilih yang terbaik untuk penyebaran Anda.

Opsi satu: Unggah sertifikat TLS/SSL

Opsi ini cocok untuk beban kerja produksi di mana App Gateway menghadapi Internet publik, atau untuk beban kerja intranet yang memerlukan TLS/SSL. Saat Anda memilih opsi ini, Azure Key Vault secara otomatis disediakan untuk berisi sertifikat TLS/SSL yang digunakan oleh App Gateway.

Untuk mengunggah sertifikat TLS/SSL yang sudah ada, ditandatangani, gunakan langkah-langkah berikut:

- Ikuti langkah-langkah dari penerbit sertifikat Anda untuk membuat sertifikat TLS/SSL yang dilindungi kata sandi dan tentukan nama DNS untuk sertifikat. Cara memilih antara sertifikat wildcard atau sertifikat satu nama berada di luar cakupan dokumen ini. Salah satu bekerja di sini.

- Ekspor sertifikat dari penerbit Anda menggunakan format file PFX dan unduh ke komputer lokal Anda. Jika pengeluar sertifikat Anda tidak mendukung ekspor sebagai PFX, alat ada untuk mengonversi banyak format sertifikat ke format PFX.

- Isi panel Dasar sepenuhnya.

- Pilih bagian Azure Application Gateway.

- Di samping Sambungkan ke Azure Application Gateway, pilih Ya.

- Pilih Unggah sertifikat TLS/SSL.

- Pilih ikon penjelajah berkas untuk bidang sertifikat SSL . Navigasikan ke sertifikat format PFX yang diunduh dan pilih Buka.

- Masukkan kata sandi untuk sertifikat dalam kotak kata sandi

dan Konfirmasi kata sandi . - Pilih Selanjutnya.

- Pilih apakah akan menolak lalu lintas publik langsung ke simpul server terkelola atau tidak. Jika Anda memilih Ya, server terkelola hanya dapat diakses melalui App Gateway.

Pilih Konfigurasi DNS

Sertifikat TLS/SSL dikaitkan dengan nama domain DNS pada saat penerbit sertifikat mengeluarkannya. Ikuti langkah-langkah di bagian ini untuk mengonfigurasi penyebaran dengan nama DNS untuk sertifikat. Anda harus cukup jauh dalam antarmuka pengguna penyebaran agar Anda telah memilih kelompok sumber daya dan jaringan virtual untuk penyebaran.

Anda bisa menggunakan Zona DNS yang sudah Anda buat, atau mengaktifkan proses penyebaran untuk membuatnya secara otomatis untuk Anda. Untuk mempelajari cara membuat zona DNS, lihat Mulai Cepat: Membuat zona dan rekaman Azure DNS menggunakan portal Microsoft Azure.

Menggunakan Zona Azure DNS yang sudah ada

Untuk menggunakan Zona Azure DNS yang sudah ada dengan App Gateway, gunakan langkah-langkah berikut:

- Di sebelah Konfigurasikan Alias DNS Kustom, pilih Ya.

- Di samping Gunakan Zona Azure DNS yang sudah ada pilih Ya.

- Masukkan nama Zona Azure DNS di samping Nama Zona DNS .

- Masukkan grup sumber daya yang berisi Zona Azure DNS dari langkah sebelumnya.

Nota

Nama host yang Anda tentukan dalam Zona DNS harus dapat diselesaikan secara publik sebelum menyebarkan penawaran.

Mengaktifkan penyebaran untuk membuat Zona Azure DNS baru

Untuk membuat Zona Azure DNS yang akan digunakan dengan App Gateway, gunakan langkah-langkah berikut:

- Di sebelah Konfigurasikan Alias DNS Kustom, pilih Ya.

- Di samping Gunakan Zona Azure DNS yang sudah ada pilih Tidak ada.

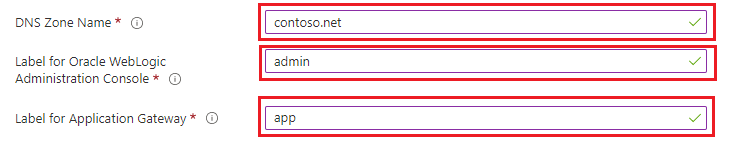

- Masukkan nama Zona Azure DNS di samping Nama Zona DNS . Zona DNS baru dibuat dalam grup sumber daya yang sama dengan WLS.

Terakhir, tentukan nama untuk zona DNS anak. Penyebaran membuat dua zona DNS anak untuk digunakan dengan WLS: satu untuk konsol admin, dan satu untuk Gerbang Aplikasi. Misalnya, jika nilai Nama Zona DNScontoso.net, Anda dapat memasukkan admin dan aplikasi sebagai nama. Konsol admin akan tersedia di admin.contoso.net dan gateway aplikasi akan tersedia di app.contoso.net. Jangan lupa untuk menyiapkan delegasi DNS seperti yang dijelaskan dalam Delegasi zona DNS dengan Azure DNS.

Opsi lain untuk menyediakan sertifikat TLS/SSL ke App Gateway dirinci di bagian berikut. Jika Anda puas dengan opsi yang Anda pilih, Anda dapat melompat ke bagian Lanjutkan dengan penyebaran.

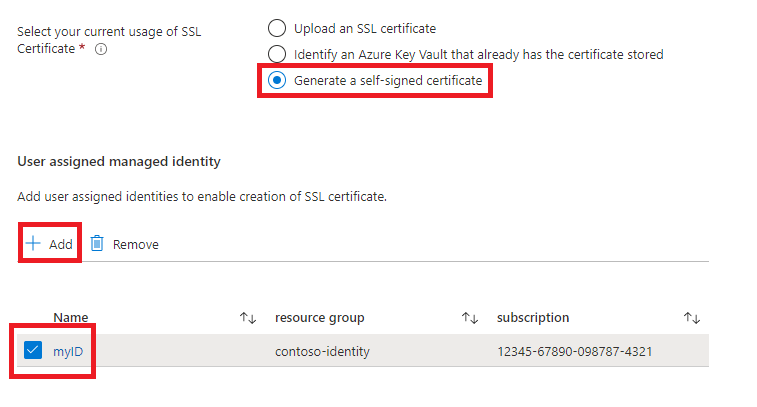

Opsi dua: Buat sertifikat yang ditandatangani sendiri

Opsi ini hanya cocok untuk penyebaran pengujian dan pengembangan. Dengan opsi ini, baik Azure Key Vault maupun sertifikat yang ditandatangani sendiri dibuat secara otomatis, dan sertifikat disediakan untuk App Gateway.

Untuk meminta pelaksanaan tindakan ini, gunakan langkah-langkah berikut:

- Di bagian

Azure Application Gateway, pilih Buat sertifikat yang ditandatangani sendiri . - Pilih identitas terkelola yang ditetapkan pengguna. Pilihan ini diperlukan agar penyebaran dapat membuat Azure Key Vault dan sertifikat.

- Jika Anda belum memiliki identitas terkelola yang ditetapkan pengguna, pilih Tambahkan untuk memulai proses membuatnya.

- Untuk membuat identitas terkelola yang ditetapkan pengguna, ikuti langkah-langkah di bagian Membuat identitas terkelola yang ditetapkan pengguna bagian Membuat, mencantumkan, menghapus, atau menetapkan peran ke identitas terkelola yang ditetapkan pengguna menggunakan portal Microsoft Azure. Setelah Anda memilih identitas terkelola yang ditetapkan pengguna, pastikan kotak centang di samping identitas terkelola yang ditetapkan pengguna dicentang.

Lanjutkan dengan penyebaran

Anda sekarang dapat melanjutkan dengan aspek lain dari penyebaran WLS seperti yang dijelaskan dalam dokumentasi Oracle. Jika Anda puas dengan konfigurasi Anda, pilih Tinjau + buat, lalu Buat.

Penyebaran dapat memakan waktu hingga 15 menit, tergantung pada kondisi jaringan dan faktor lainnya.

Memvalidasi keberhasilan penyebaran WLS dan App Gateway

Bagian ini menunjukkan teknik untuk memvalidasi keberhasilan penyebaran kluster WLS dan Application Gateway dengan cepat.

Jika Anda memilih Buka grup sumber daya lalu myAppGateway di akhir bagian sebelumnya, Anda sekarang melihat halaman gambaran umum untuk Application Gateway. Jika tidak, Anda dapat menemukan halaman ini dengan mengetik myAppGateway di kotak teks di bagian atas portal Microsoft Azure, lalu memilih halaman yang benar yang muncul. Pastikan untuk memilih yang ada dalam grup sumber daya yang Anda buat untuk kluster WLS. Kemudian, selesaikan langkah-langkah berikut:

- Di panel kiri halaman gambaran umum untuk myAppGateway, gulir ke bawah ke bagian Pemantauan dan pilih kesehatan backend.

- Setelah memuat pesan menghilang, Anda akan melihat tabel di tengah layar yang menunjukkan simpul kluster Anda yang dikonfigurasi sebagai simpul di kumpulan backend.

- Verifikasi bahwa status menunjukkan Sehat untuk setiap simpul.

Membersihkan sumber daya

Jika Anda tidak akan terus menggunakan kluster WLS, hapus Key Vault dan Kluster WLS dengan langkah-langkah berikut:

- Kunjungi halaman gambaran umum untuk myAppGateway seperti yang ditunjukkan di bagian sebelumnya.

- Di bagian atas halaman, di bawah teks Grup sumber daya, pilih grup sumber daya.

- Pilih Hapus grup sumber daya.

- Input difokuskan pada bidang berlabel KETIK NAMA GRUP SUMBER DAYA. Ketik nama grup sumber daya seperti yang diminta.

- Pilih Hapus.

Langkah berikutnya

Lanjutkan menjelajahi opsi untuk menjalankan WLS di Azure.