Menggunakan kebijakan untuk mengelola token akses pribadi bagi pengguna

Azure DevOps

Artikel ini menyediakan panduan tentang cara menggunakan kebijakan Microsoft Entra untuk mengelola token akses pribadi (PATs) di Azure DevOps. Ini menjelaskan cara membatasi pembuatan, cakupan, dan masa pakai PAT baru atau yang diperbarui, serta cara menangani pencabutan otomatis EK yang bocor. Setiap bagian merinci perilaku default masing-masing kebijakan, membantu administrator mengontrol dan mengamankan penggunaan PAT secara efektif dalam organisasi mereka.

Penting

PATs yang ada, yang dibuat melalui UI dan API, tetap berlaku selama sisa masa pakainya. Perbarui PAT yang ada untuk mematuhi pembatasan baru untuk memastikan keberhasilan perpanjangan.

Prasyarat

- Koneksi Organisasi: Pastikan organisasi Anda ditautkan ke ID Microsoft Entra.

- Peran: Jadilah Administrator Azure DevOps di ID Microsoft Entra. Untuk memeriksa peran Anda, masuk ke portal Azure, dan buka Peran dan administrator ID>Microsoft Entra. Jika Anda bukan administrator Azure DevOps, Anda tidak dapat melihat kebijakan. Hubungi administrator Anda, jika perlu.

Membatasi pembuatan PAT global

Administrator Azure DevOps di Microsoft Entra dapat membatasi pengguna untuk membuat Token Akses Pribadi (PATs) global, yang berlaku untuk semua organisasi yang dapat diakses daripada satu organisasi. Ketika kebijakan ini diaktifkan, PATs baru harus dikaitkan dengan organisasi Azure DevOps tertentu. Secara default, kebijakan ini diatur ke nonaktif.

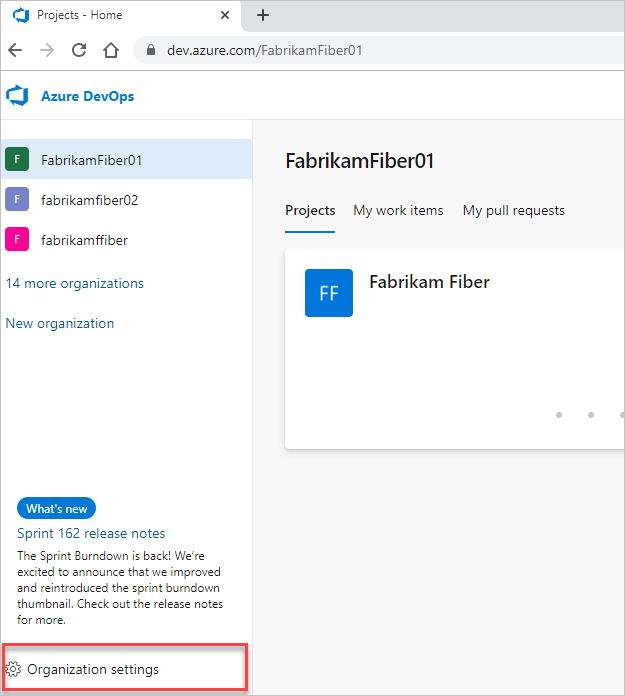

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.

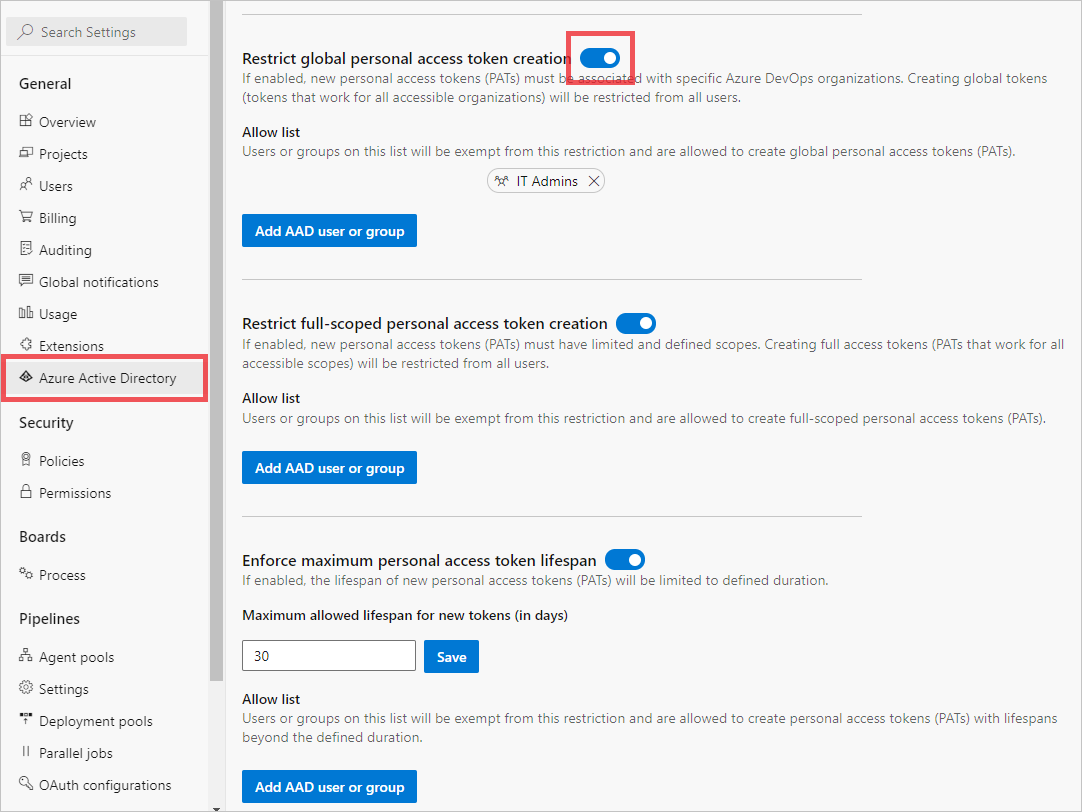

Pilih Microsoft Entra, temukan kebijakan Pembatasan pembuatan token akses pribadi global dan aktifkan pengalihnya.

Membatasi pembuatan PAT dengan cakupan penuh

Administrator Azure DevOps di Microsoft Entra dapat membatasi pengguna untuk membuat PATs cakupan penuh. Mengaktifkan kebijakan ini mengharuskan TRO baru dibatasi pada sekumpulan cakupan tertentu yang ditentukan khusus. Secara default, kebijakan ini diatur ke nonaktif.

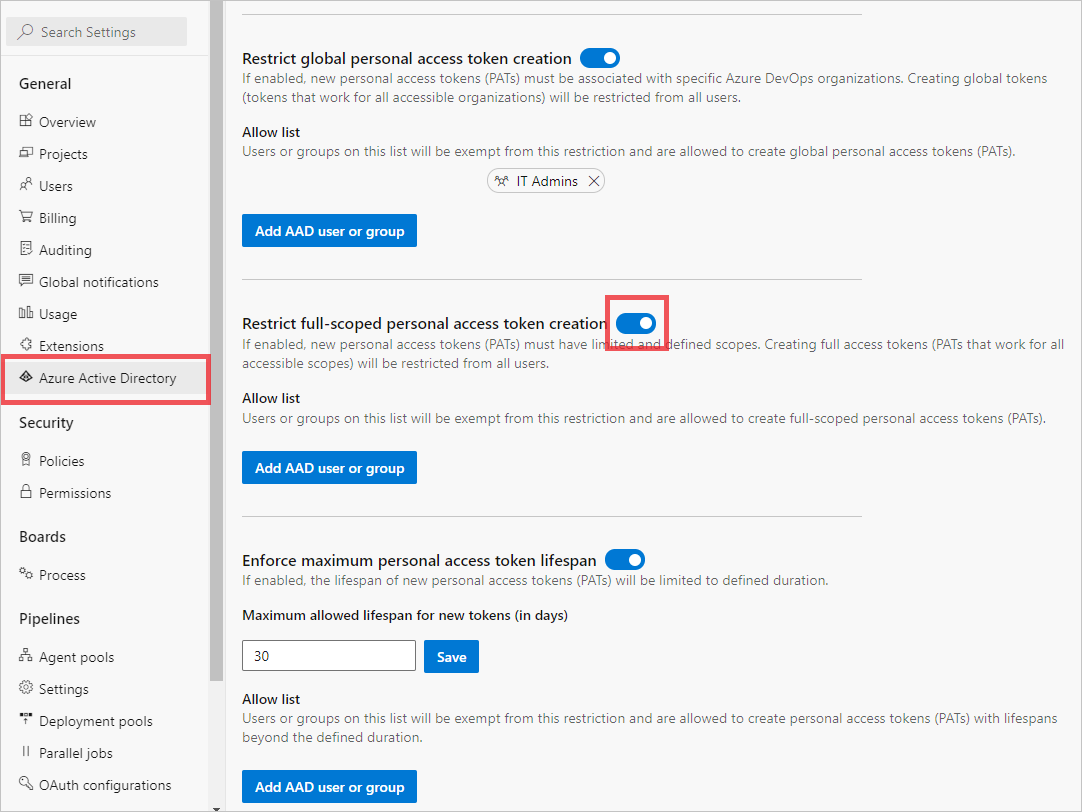

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.Pilih Microsoft Entra, temukan kebijakan Batasi pembuatan token akses pribadi yang dicakup penuh dan aktifkan pengalihnya.

Mengatur masa pakai maksimum untuk PAT baru

Administrator Azure DevOps di ID Microsoft Entra dapat menentukan umur maksimum PAT, menentukannya dalam beberapa hari. Secara default, kebijakan ini diatur ke nonaktif.

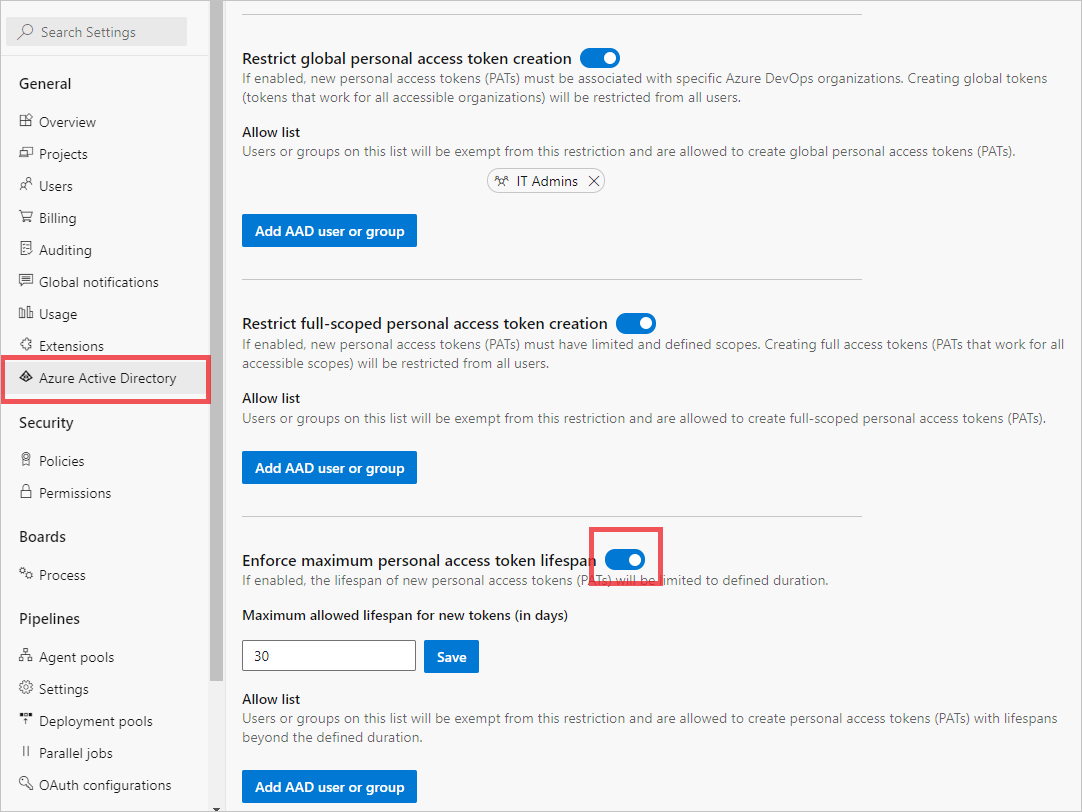

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.Pilih Microsoft Entra, temukan kebijakan Berlakukan masa pakai token akses pribadi maksimum dan aktifkan pengalihnya.

Masukkan jumlah hari maksimum, lalu pilih Simpan.

Menambahkan pengguna atau grup Microsoft Entra ke daftar yang diizinkan

Peringatan

Sebaiknya gunakan grup untuk daftar izin kebijakan penyewa Anda. Jika Anda menggunakan pengguna bernama, referensi ke identitas mereka berada di Amerika Serikat, Eropa (UE), dan Asia Tenggara (Singapura).

Pengguna atau grup pada daftar yang diizinkan dikecualikan dari pembatasan dan penerapan kebijakan ini saat diaktifkan. Untuk menambahkan pengguna atau grup, pilih Tambahkan pengguna atau grup Microsoft Entra, lalu pilih Tambahkan. Setiap kebijakan memiliki daftar izinnya sendiri. Jika pengguna berada dalam daftar yang diizinkan untuk satu kebijakan, kebijakan lain yang diaktifkan masih berlaku. Oleh karena itu, untuk membebaskan pengguna dari semua kebijakan, tambahkan ke setiap daftar yang diizinkan.

Mencabut TRO yang bocor secara otomatis

Administrator Azure DevOps di ID Microsoft Entra dapat mengelola kebijakan yang secara otomatis mencabut TRO yang bocor. Kebijakan ini berlaku untuk semua PAT dalam organisasi yang ditautkan ke penyewa Microsoft Entra Anda. Secara default, kebijakan ini diatur ke aktif. Jika PAT Azure DevOps diperiksa ke repositori GitHub publik, mereka secara otomatis dicabut.

Peringatan

Menonaktifkan kebijakan ini berarti setiap PAT yang diperiksa ke repositori GitHub publik akan tetap aktif, berpotensi membahayakan organisasi dan data Azure DevOps Anda, dan menempatkan aplikasi dan layanan Anda pada risiko yang signifikan. Bahkan dengan kebijakan dinonaktifkan, Anda masih akan menerima pemberitahuan email jika PAT bocor, tetapi tidak akan dicabut secara otomatis.

Menonaktifkan pencabutan otomatis PAT yang bocor

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.Pilih Microsoft Entra, temukan kebijakan Token akses pribadi yang dicabut secara otomatis dan pindahkan tombol ke nonaktif.

Kebijakan dinonaktifkan dan setiap PAT yang diperiksa ke repositori GitHub publik tetap aktif.