Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengonfigurasi kunci yang dikelola pelanggan (CMK) untuk enkripsi data tidak aktif di Azure DocumentDB. Langkah-langkah dalam panduan ini mengonfigurasi kluster Azure DocumentDB baru, kluster replika, atau kluster yang dipulihkan. Penyiapan CMK menggunakan kunci yang dikelola pelanggan yang disimpan di Azure Key Vault dan identitas terkelola yang ditetapkan pengguna.

Prasyarat

Langganan Azure

- Jika Anda tidak memiliki langganan Azure, buat akun gratis

Gunakan lingkungan Bash di Azure Cloud Shell. Untuk informasi selengkapnya, lihat Mulai menggunakan Azure Cloud Shell.

Jika Anda lebih suka menjalankan perintah referensi CLI secara lokal, instal Azure CLI. Jika Anda menjalankan Windows atau macOS, pertimbangkan untuk menjalankan Azure CLI dalam kontainer Docker. Untuk informasi lebih lanjut, lihat Cara menjalankan Azure CLI di kontainer Docker.

Jika Anda menggunakan instalasi lokal, masuk ke Azure CLI dengan menggunakan perintah az login. Untuk menyelesaikan proses autentikasi, ikuti langkah-langkah yang ditampilkan di terminal Anda. Untuk opsi masuk lainnya, lihat Mengautentikasi ke Azure menggunakan Azure CLI.

Saat diminta, instal ekstensi Azure CLI saat pertama kali digunakan. Untuk informasi selengkapnya tentang ekstensi, lihat Menggunakan dan mengelola ekstensi dengan Azure CLI.

Jalankan az version untuk menemukan versi dan pustaka dependen yang terinstal. Untuk meng-upgrade ke versi terbaru, jalankan az upgrade.

Menyiapkan identitas terkelola yang ditetapkan pengguna dan Azure Key Vault

Untuk mengonfigurasi enkripsi kunci yang dikelola pelanggan di kluster Azure DocumentDB for MonogDB, Anda memerlukan identitas terkelola yang ditetapkan pengguna, instans Azure Key Vault, dan izin yang dikonfigurasi dengan benar.

Penting

Identitas terkelola yang ditetapkan pengguna dan instans Azure Key Vault yang digunakan untuk mengonfigurasi CMK harus berada di wilayah Azure yang sama di mana kluster Azure DocumentDB dihosting dan semuanya termasuk dalam penyewa Microsoft yang sama.

Menggunakan portal Microsoft Azure:

Buat satu identitas terkelola yang ditetapkan pengguna di wilayah kluster, jika Anda belum memilikinya.

Buat satu Azure Key Vault di wilayah kluster, jika Anda belum memiliki satu penyimpanan kunci yang dibuat. Pastikan Anda memenuhi persyaratan. Selain itu, ikuti rekomendasi sebelum Anda mengonfigurasi penyimpanan kunci, dan sebelum Anda membuat kunci dan menetapkan izin yang diperlukan ke identitas terkelola yang ditetapkan pengguna.

Berikan izin identitas terkelola yang ditetapkan pengguna ke instans Azure Key Vault seperti yang diuraikan dalam persyaratan.

Mengonfigurasi enkripsi data dengan kunci yang dikelola pelanggan selama provisi kluster

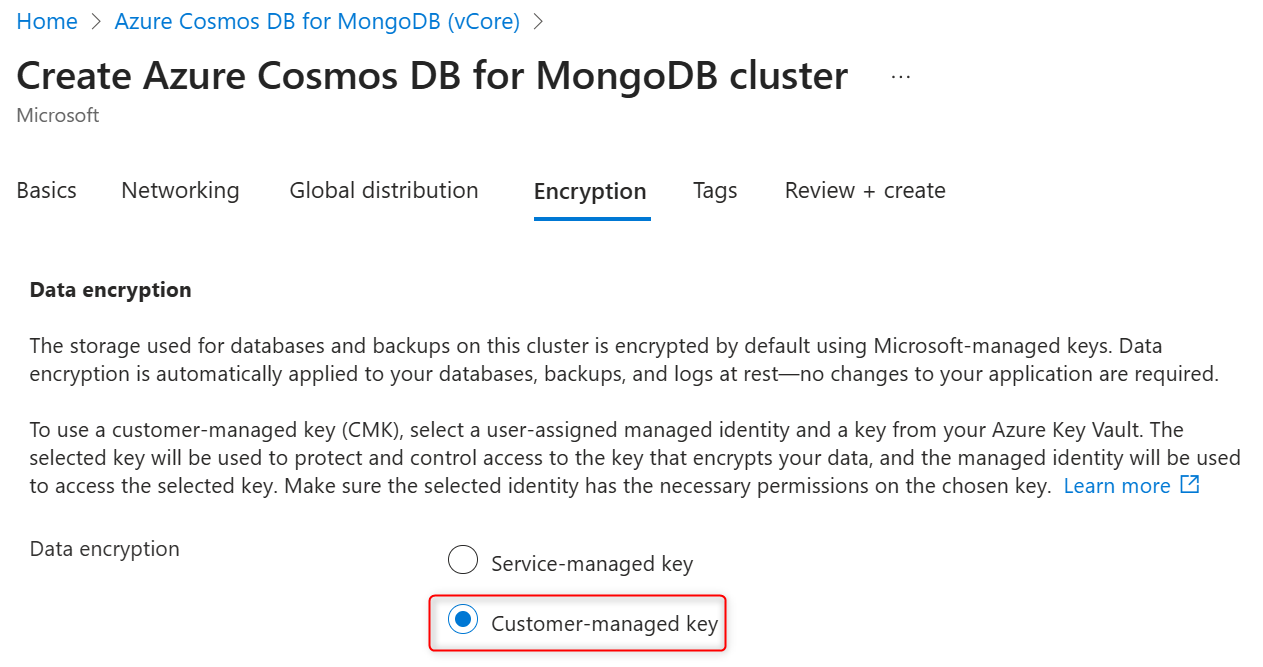

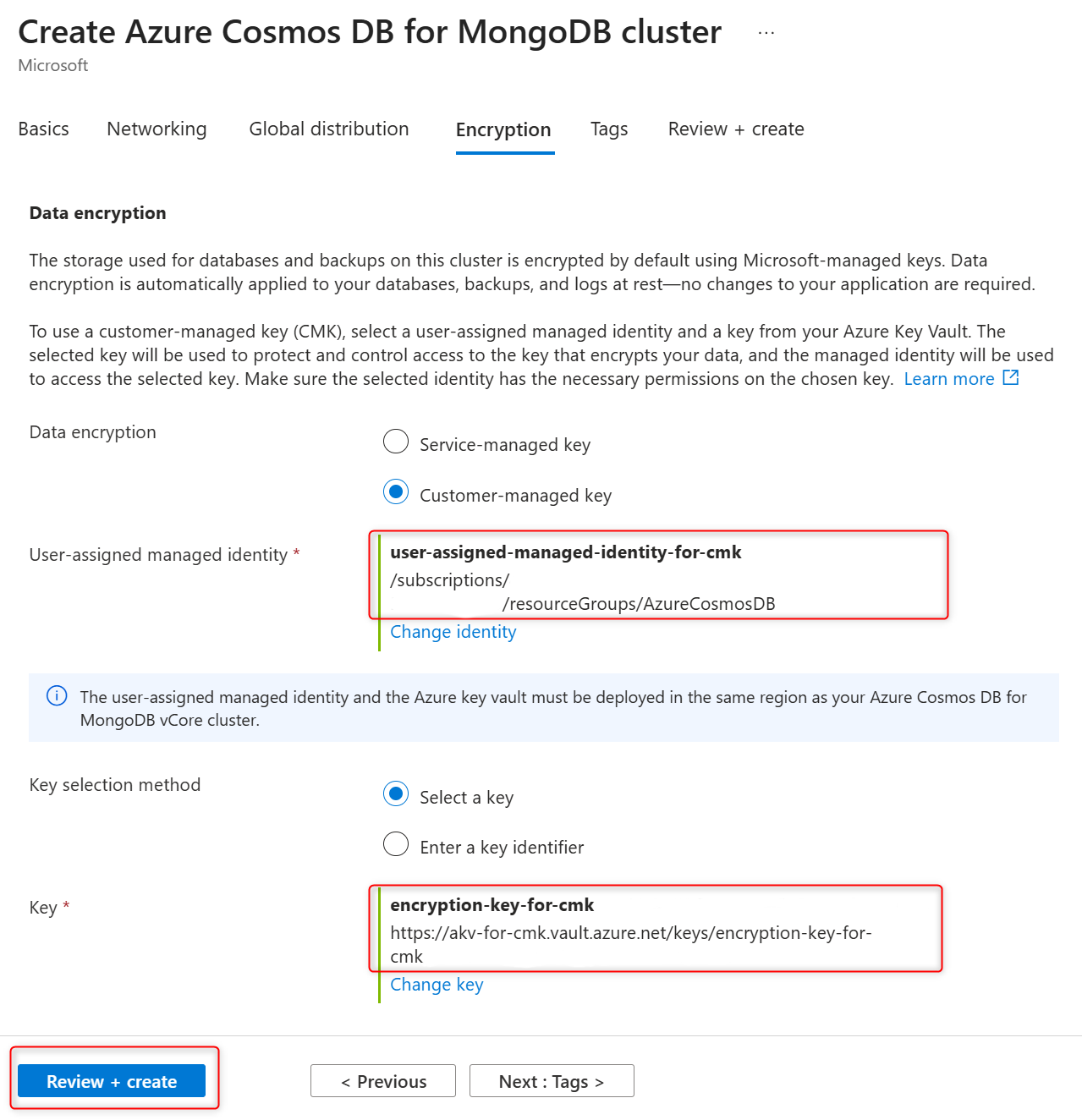

Pada saat penyediaan kluster Azure DocumentDB baru, kunci yang dikelola layanan atau pelanggan untuk enkripsi data kluster dikonfigurasi di tab Enkripsi. Pilih Kunci yang dikelola pelanggan untuk Enkripsi data.

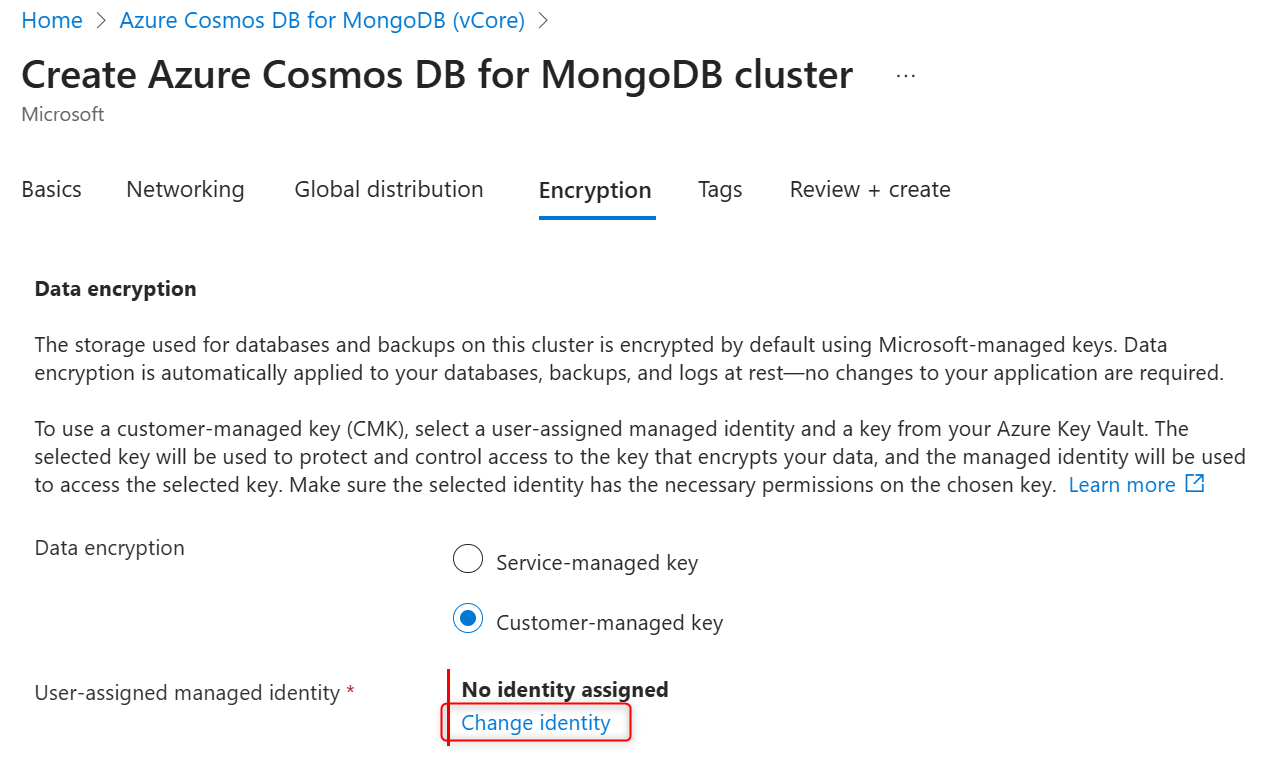

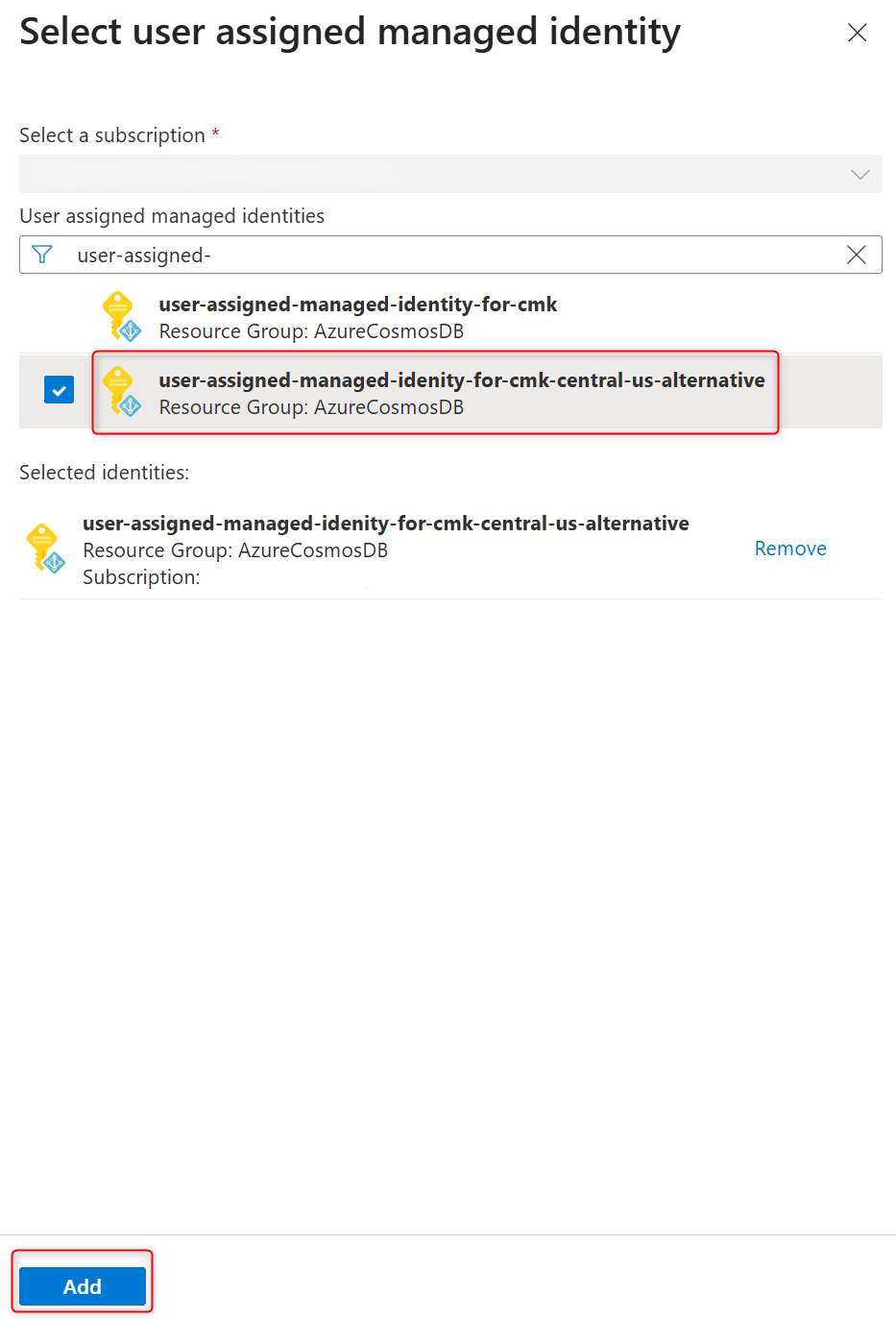

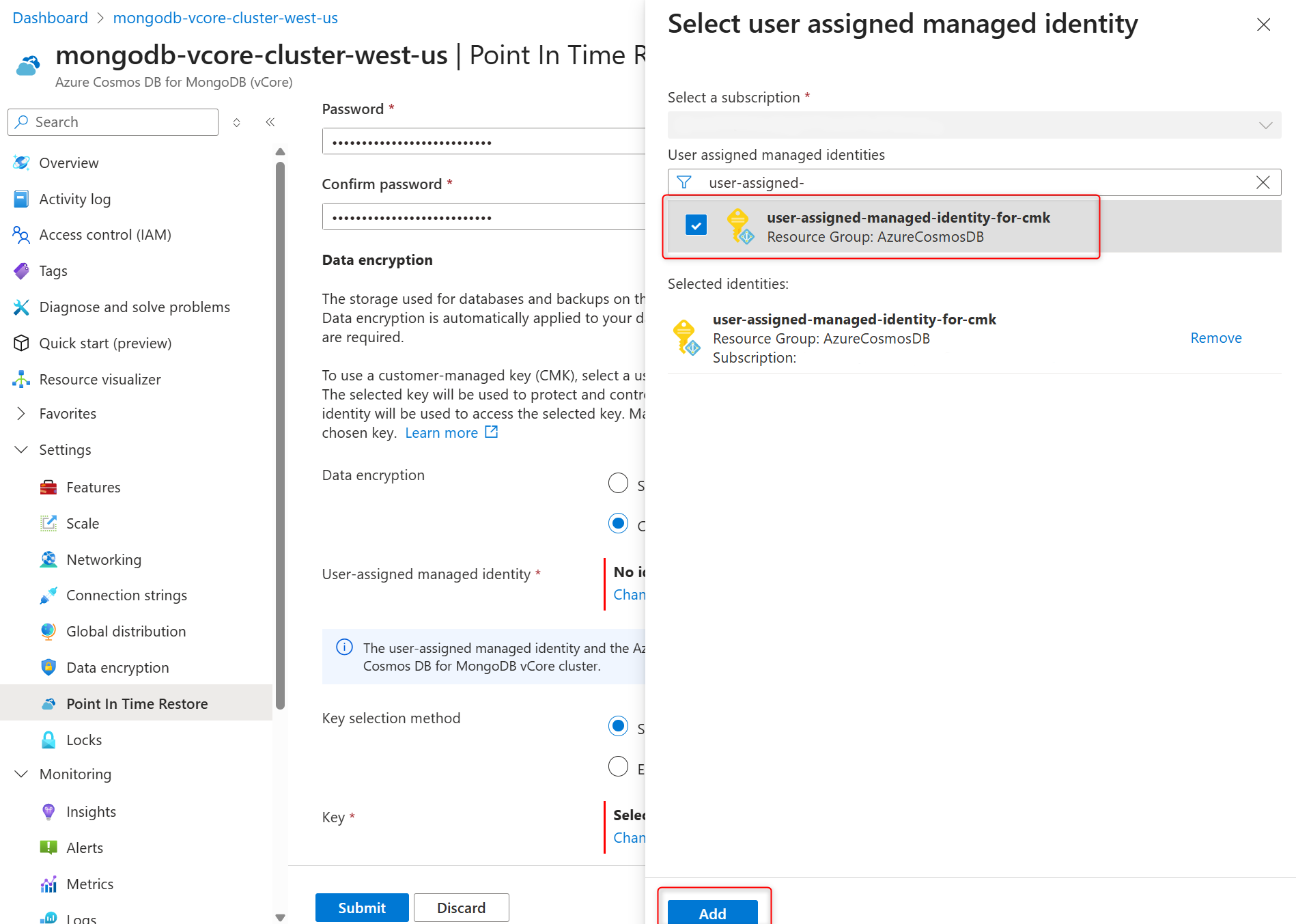

Di bagian Identitas terkelola yang ditetapkan pengguna pilih Ubah identitas.

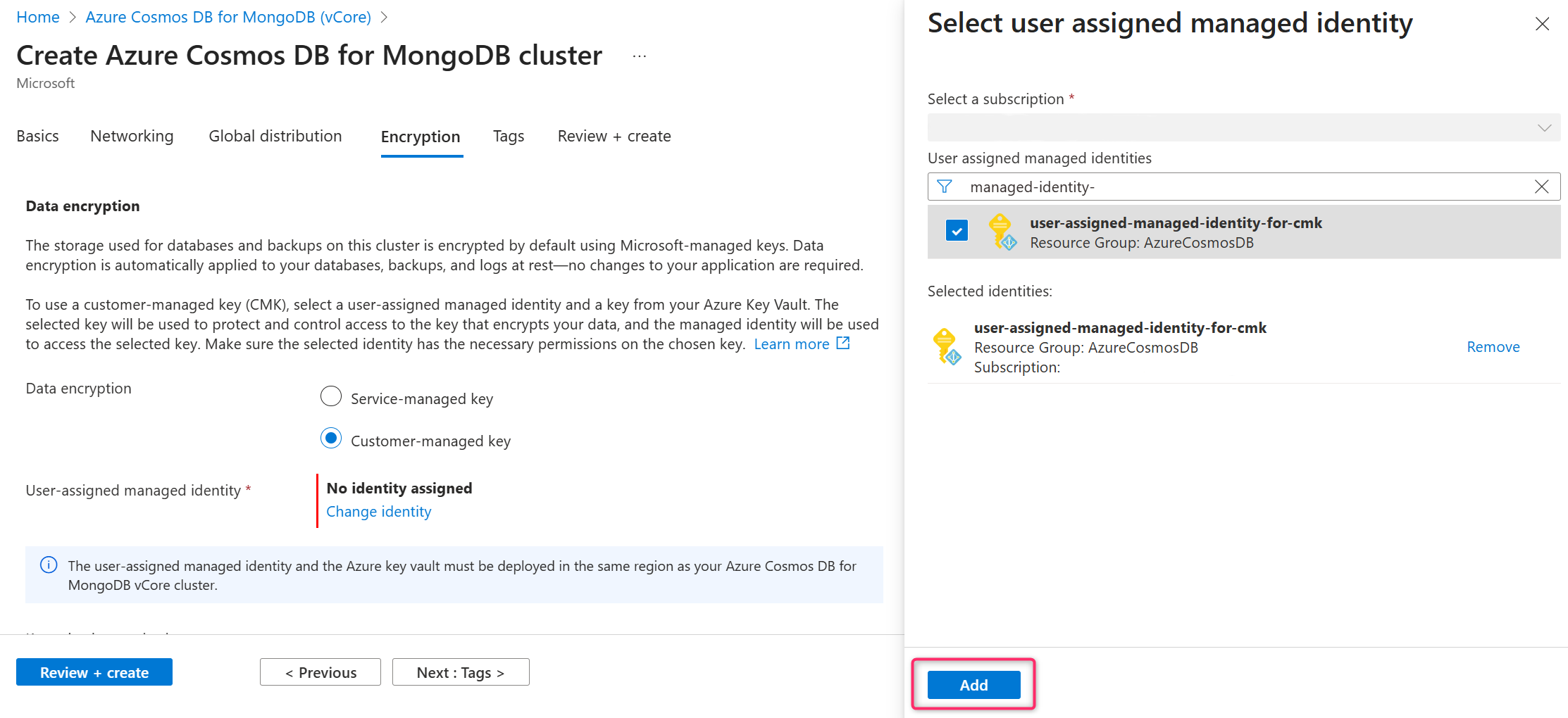

Dalam daftar identitas terkelola yang ditetapkan pengguna, pilih identitas yang Anda inginkan untuk digunakan kluster Anda untuk mengakses kunci enkripsi data yang disimpan di Azure Key Vault.

Pilih Tambahkan.

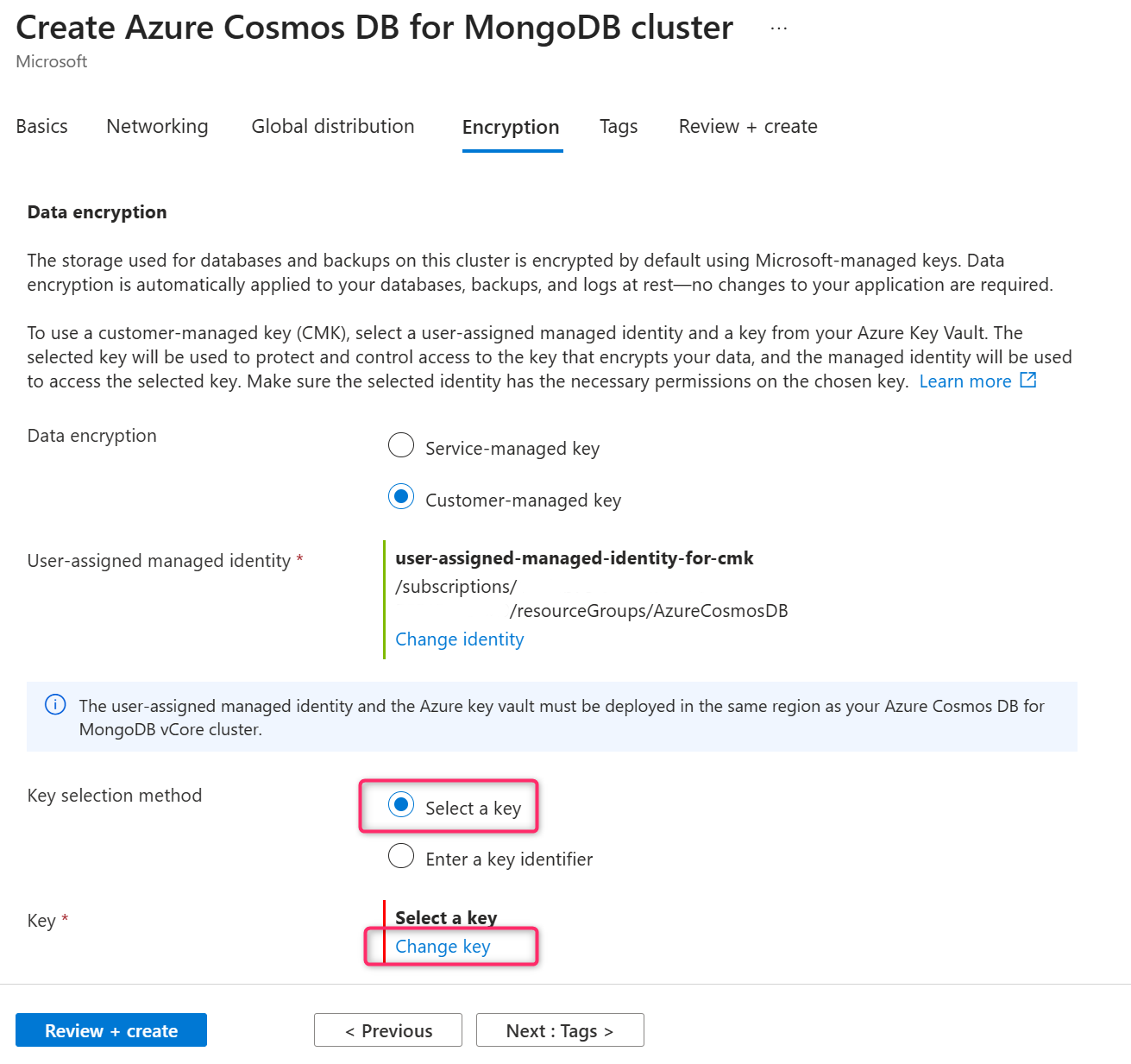

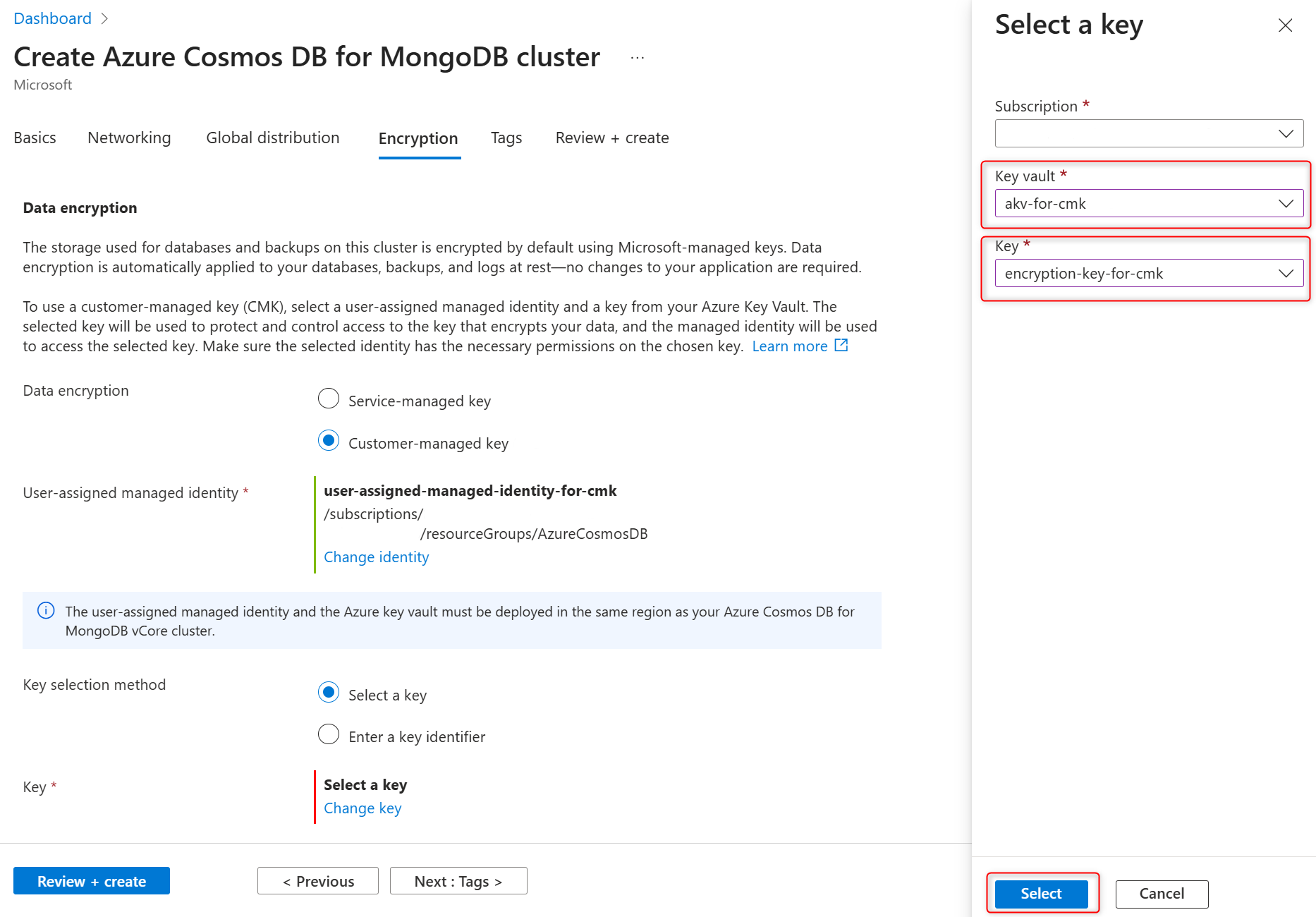

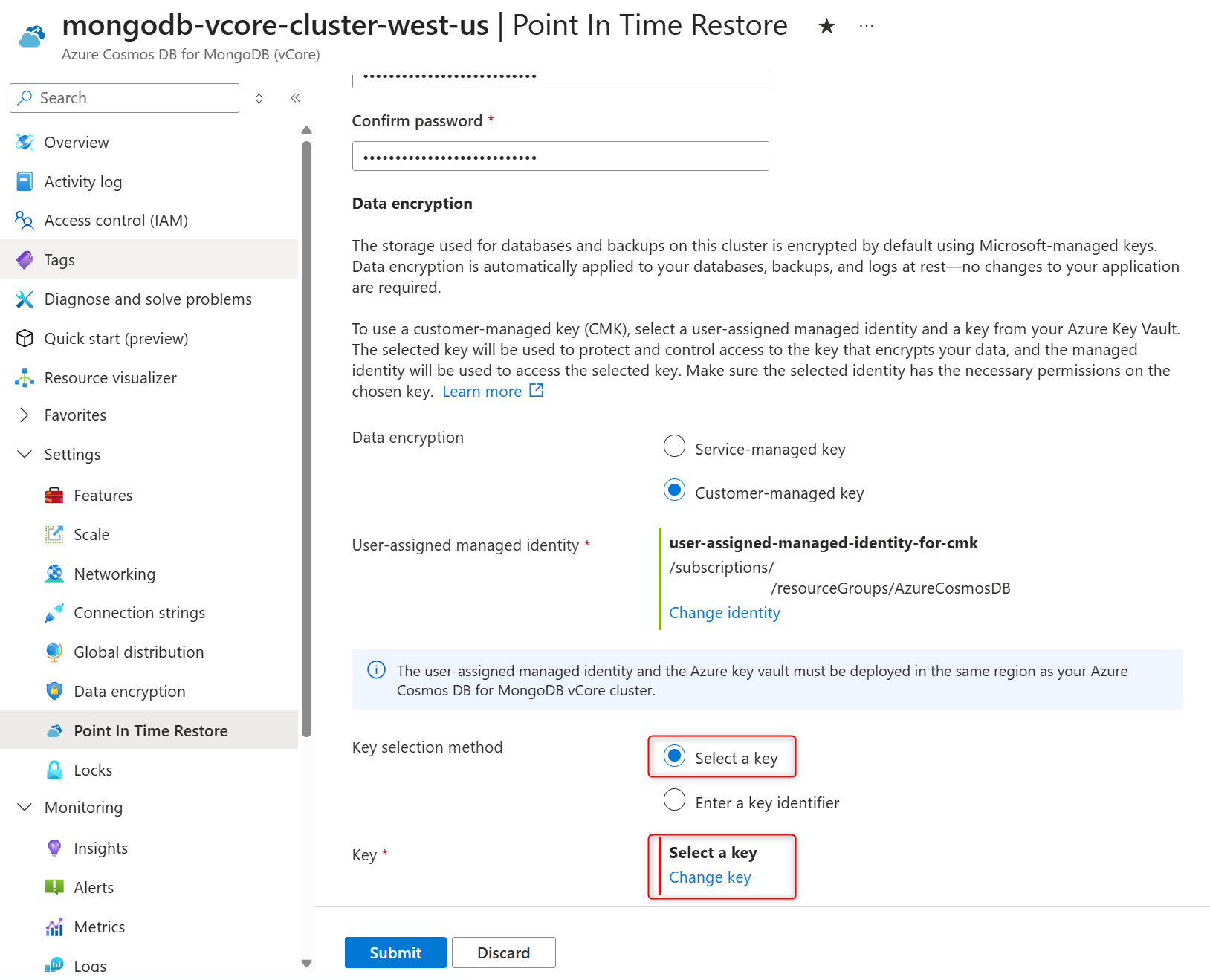

Di metode Pemilihan kunci, pilih Pilih kunci .

Di bagian Kunci , pilih Ubah kunci .

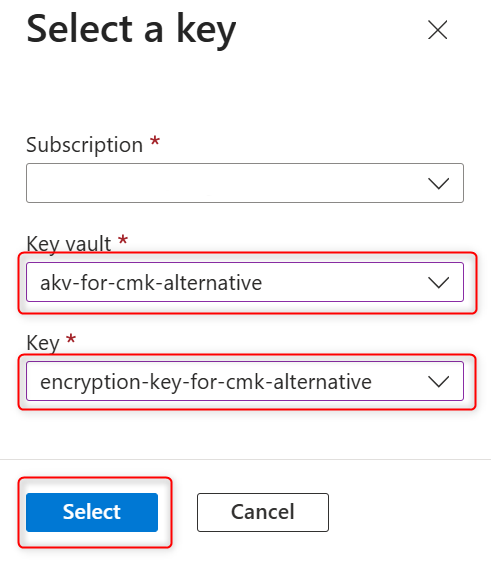

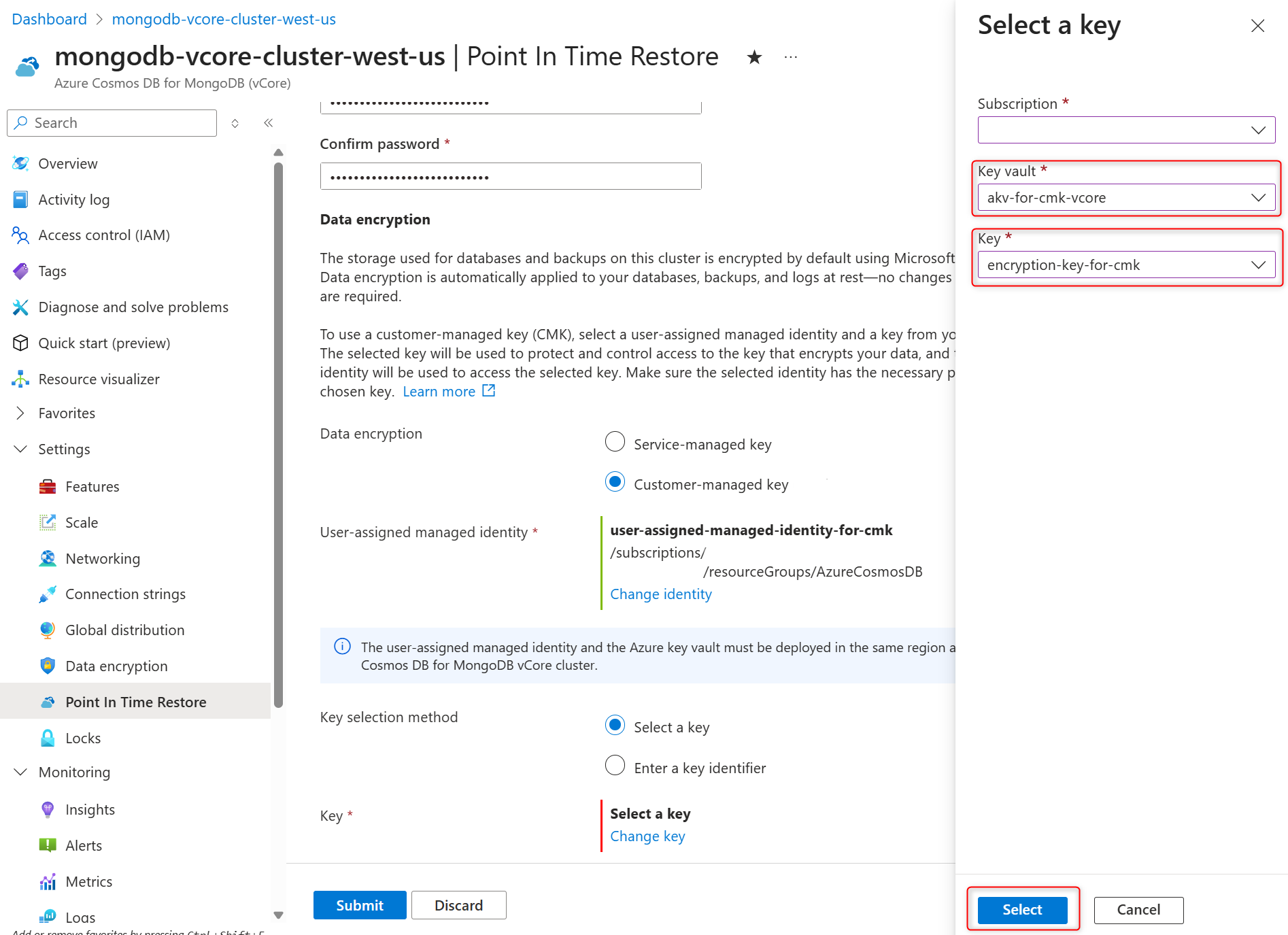

Di panel Pilih kunci pilih Azure Key Vault di Brankas kunci dan kunci enkripsi di Kunci, dan konfirmasikan pilihan Anda dengan memilih Pilih.

Penting

Instans Azure Key Vault yang dipilih harus berada di wilayah Azure yang sama tempat kluster Azure DocumentDB akan dihosting.

Konfirmasi identitas terkelola dan kunci enkripsi yang ditetapkan pengguna yang dipilih pada tab Enkripsi dan pilih Tinjau + buat untuk membuat kluster.

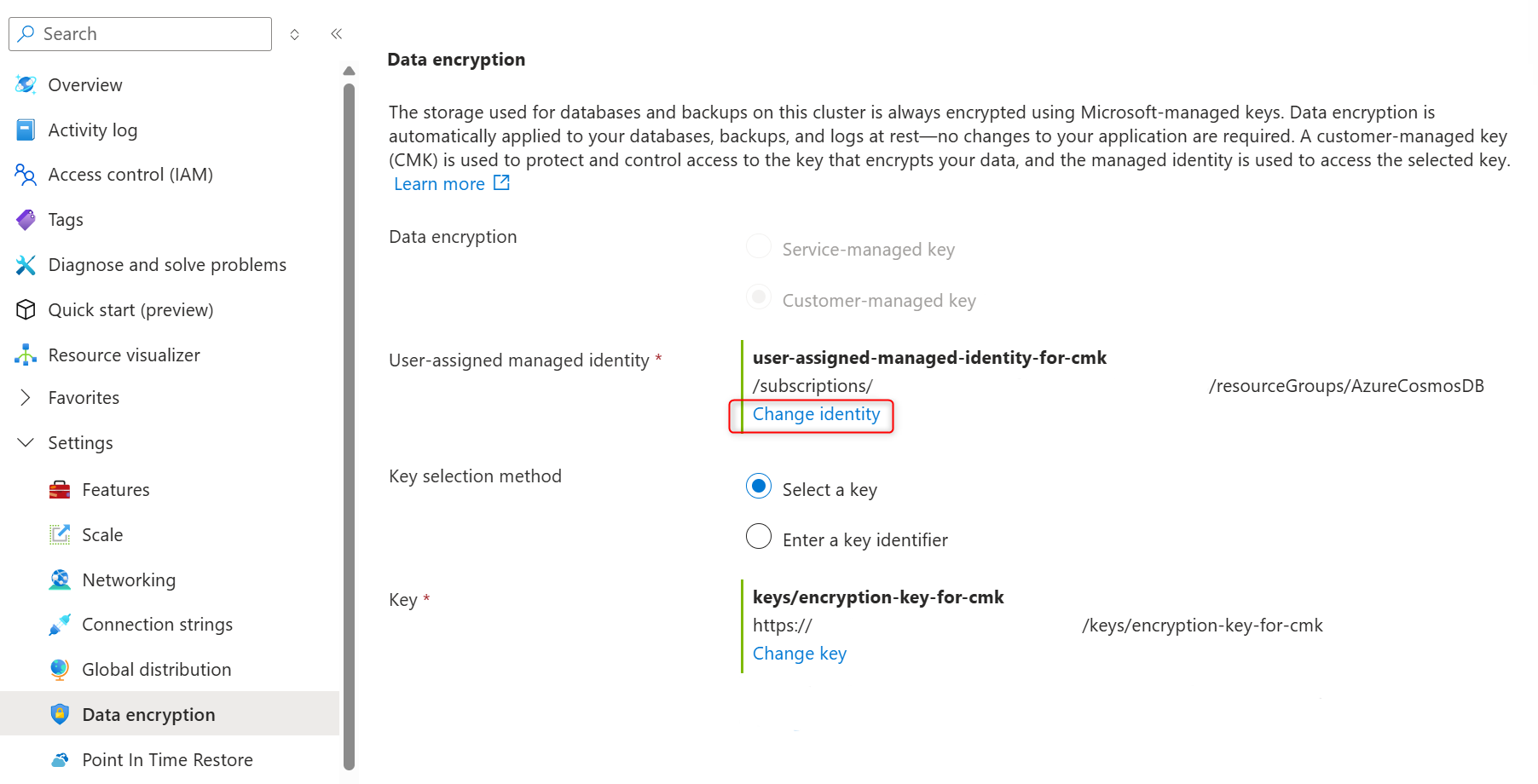

Memperbarui pengaturan enkripsi data pada kluster dengan CMK diaktifkan

Untuk kluster yang ada yang disebarkan dengan enkripsi data menggunakan kunci yang dikelola pelanggan, Anda dapat melakukan beberapa perubahan konfigurasi. Anda dapat mengubah brankas kunci tempat kunci enkripsi disimpan dan kunci enkripsi yang digunakan sebagai kunci yang dikelola pelanggan. Anda juga dapat mengubah identitas terkelola yang ditetapkan pengguna yang digunakan oleh layanan untuk mengakses kunci enkripsi yang disimpan di penyimpanan kunci.

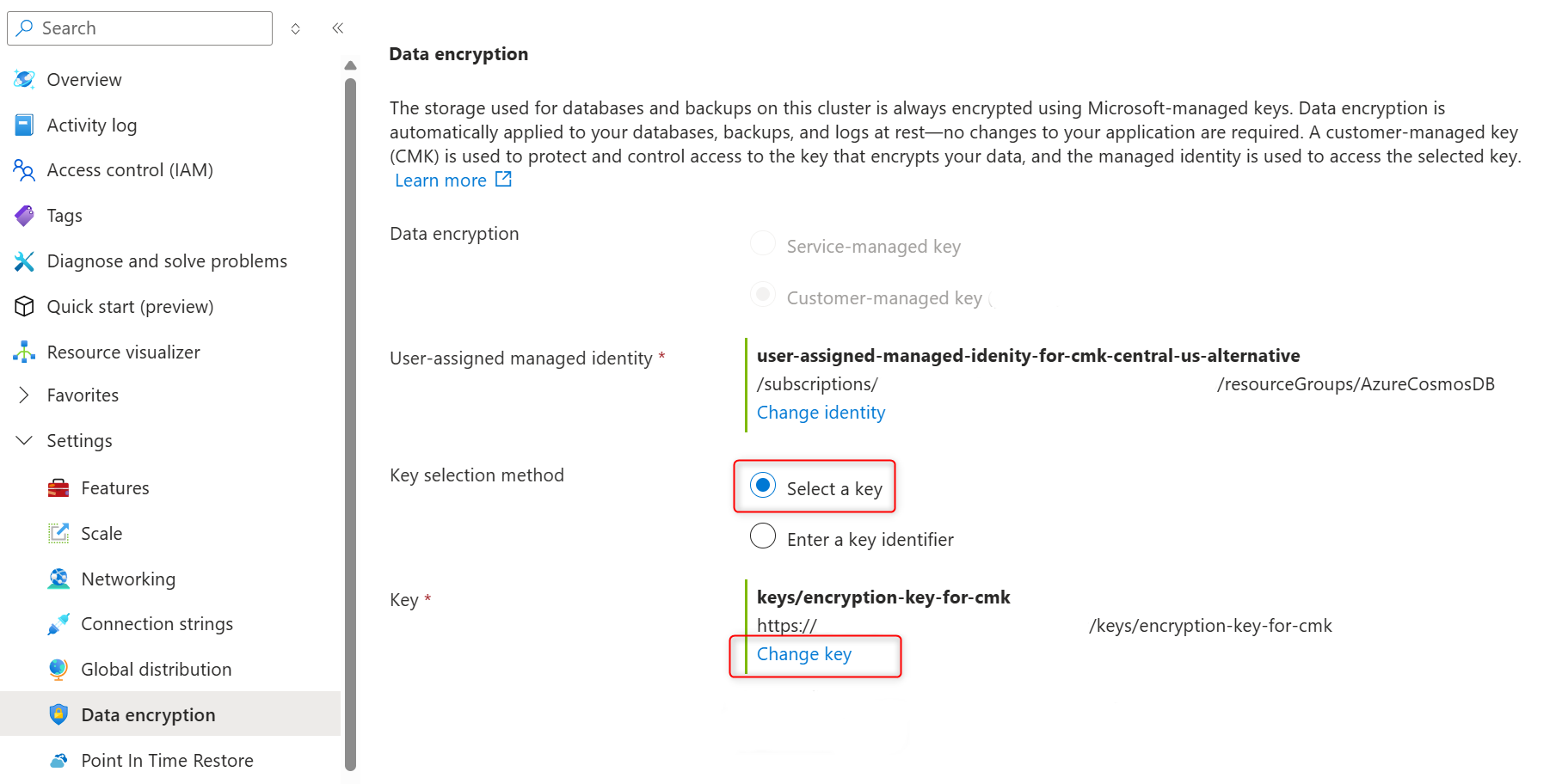

Pada bilah sisi kluster, di bawah Pengaturan, pilih Enkripsi data.

Di bagian Identitas terkelola yang ditetapkan pengguna pilih Ubah identitas.

Dalam daftar identitas terkelola yang ditetapkan pengguna, pilih identitas yang Anda inginkan untuk digunakan kluster Anda untuk mengakses kunci enkripsi data yang disimpan di Azure Key Vault.

Pilih Tambahkan.

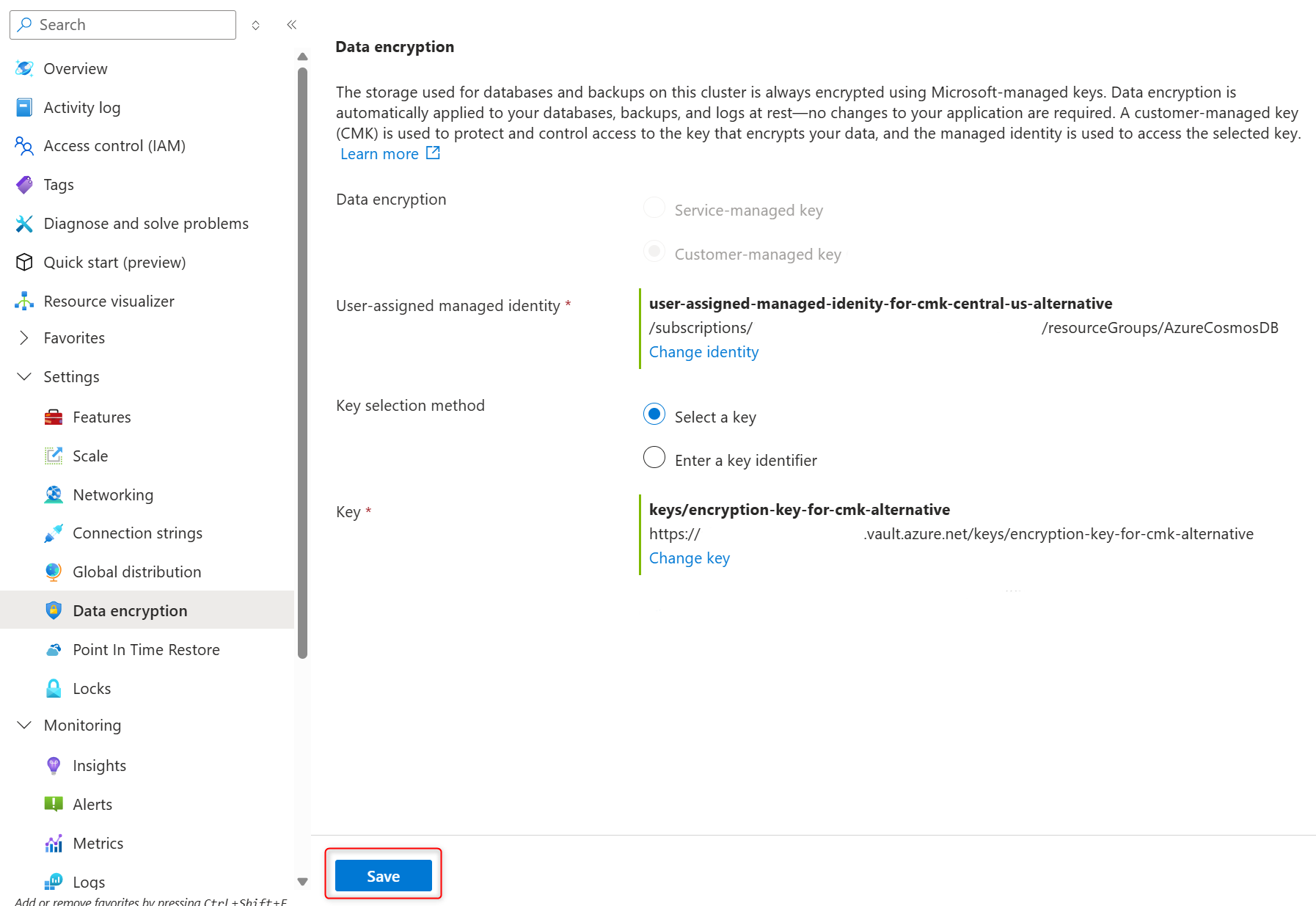

Di metode Pemilihan kunci, pilih Pilih kunci .

Di Kunci, pilih Ubah kunci.

Di panel Pilih kunci pilih Azure Key Vault di Brankas kunci dan kunci enkripsi di Kunci, dan konfirmasikan pilihan Anda dengan memilih Pilih.

Penting

Instans Azure Key Vault yang dipilih harus berada di wilayah Azure yang sama tempat kluster Azure DocumentDB dihosting.

Konfirmasi identitas terkelola dan kunci enkripsi yang ditetapkan pengguna yang dipilih pada halaman Enkripsi data dan pilih Simpan untuk mengonfirmasi pilihan Anda dan membuat kluster replika.

Apakah Anda hanya ingin mengubah identitas terkelola yang ditetapkan pengguna yang digunakan untuk mengakses kunci, atau Anda hanya ingin mengubah kunci yang digunakan untuk enkripsi data, atau Anda ingin mengubah keduanya secara bersamaan, Anda harus menyediakan semua parameter yang tercantum dalam file JSON.

Jika kunci atau identitas terkelola yang ditetapkan pengguna yang ditentukan tidak ada, Anda akan mendapatkan kesalahan.

Identitas yang diteruskan sebagai parameter, jika ada dan valid, secara otomatis ditambahkan ke daftar identitas terkelola yang ditetapkan pengguna yang terkait dengan kluster Azure DocumentDB Anda. Ini tetap terjadi bahkan jika perintah nanti gagal dengan kesalahan lain.

Mengubah mode enkripsi data pada kluster yang ada

Satu-satunya titik di mana Anda dapat memutuskan apakah Anda ingin menggunakan kunci yang dikelola layanan atau kunci yang dikelola pelanggan (CMK) untuk enkripsi data, adalah pada waktu pembuatan kluster. Setelah membuat keputusan tersebut dan membuat kluster, Anda tidak dapat beralih di antara dua opsi. Untuk membuat salinan kluster Azure DocumentDB dengan opsi enkripsi yang berbeda, Anda dapat membuat kluster replika atau melakukan pemulihan kluster dan memilih mode enkripsi baru selama kluster replika atau pembuatan kluster yang dipulihkan.

Mengaktifkan atau menonaktifkan enkripsi data kunci yang dikelola pelanggan (CMK) selama pembuatan kluster replika

Ikuti langkah-langkah ini untuk membuat kluster replika dengan enkripsi data CMK atau SMK untuk mengaktifkan atau menonaktifkan CMK pada kluster replika.

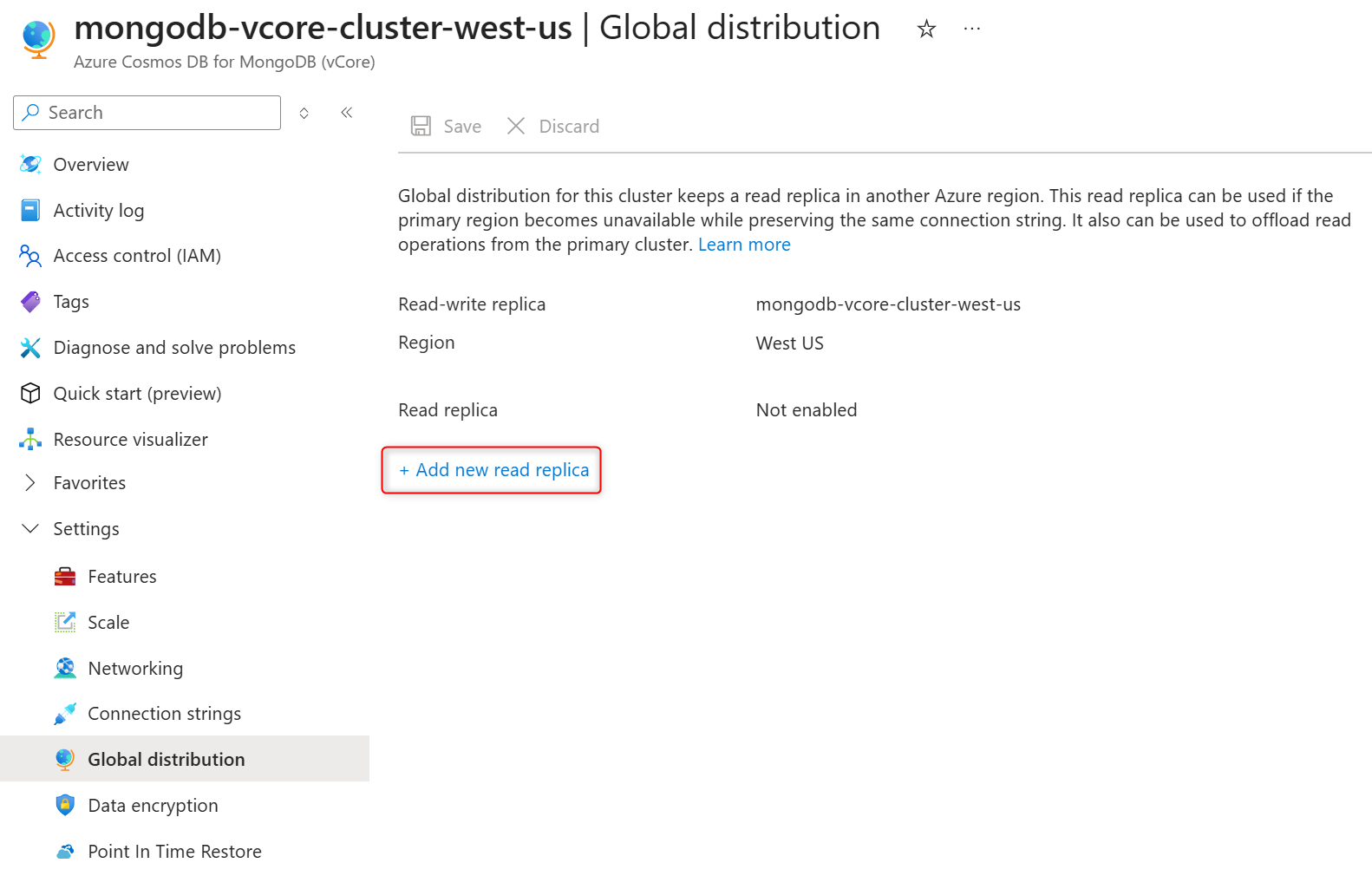

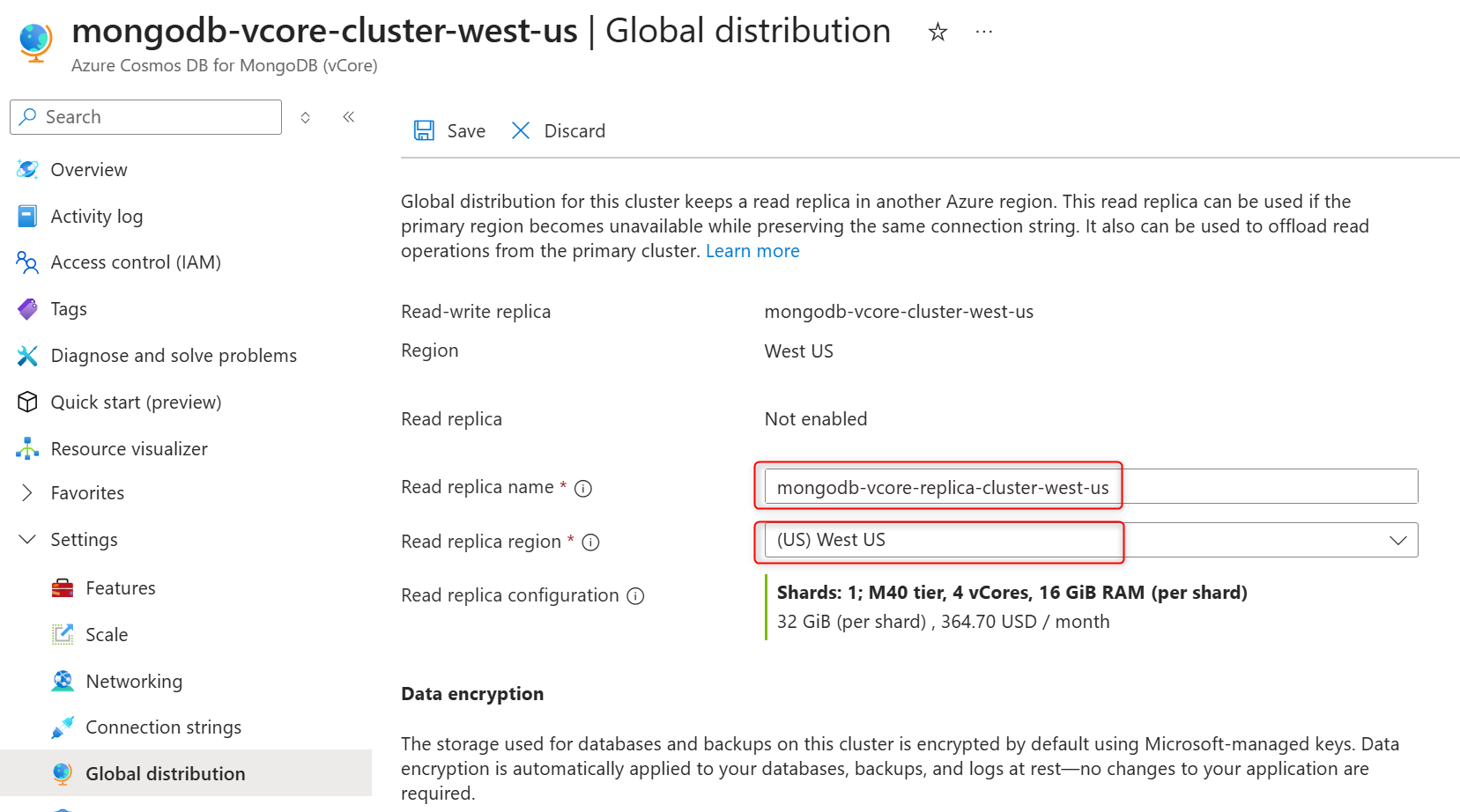

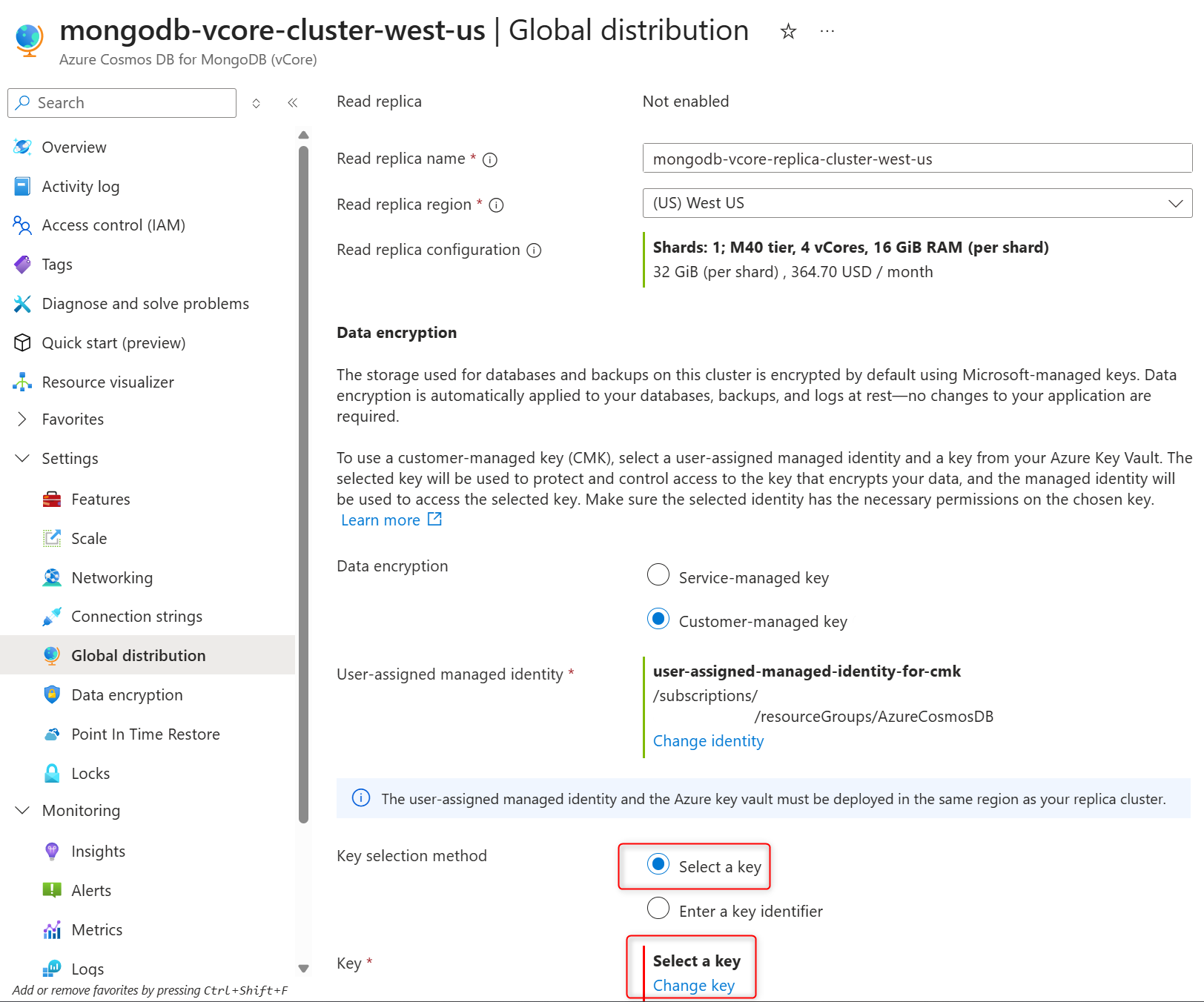

Pada bilah sisi kluster, di bawah Pengaturan, pilih Distribusi global.

Pilih Tambahkan replika baca baru.

Berikan nama kluster replika di bidang Nama replika baca .

Pilih wilayah di Wilayah replika baca. Kluster replika dihosting di wilayah Azure yang dipilih.

Nota

Kluster replika selalu dibuat dalam langganan Azure dan grup sumber daya yang sama dengan kluster utama (baca-tulis).

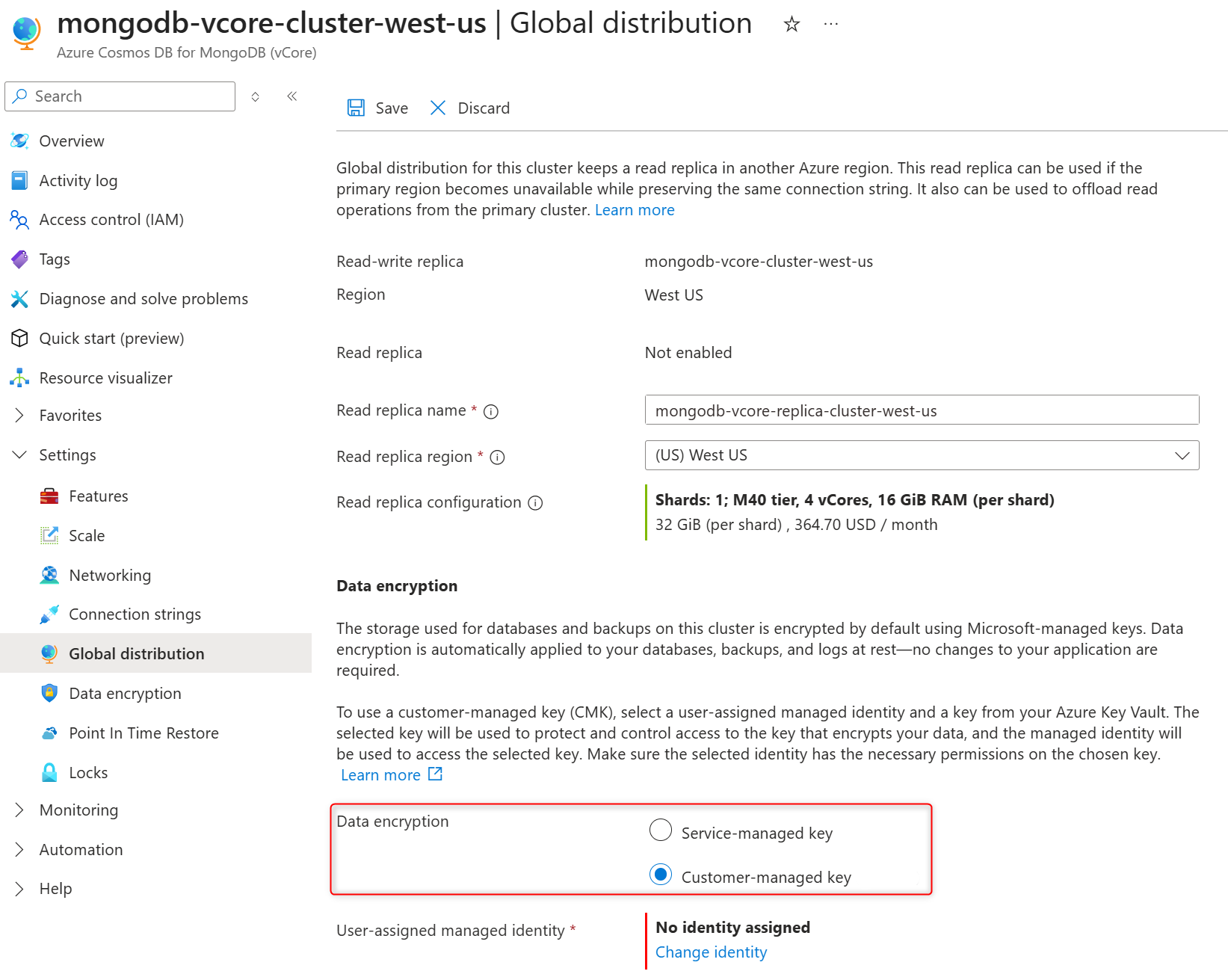

Di bagian Enkripsi data , pilih kunci yang dikelola pelanggan untuk mengaktifkan CMK atau Kunci yang dikelola layanan untuk menonaktifkan CMK pada kluster replika.

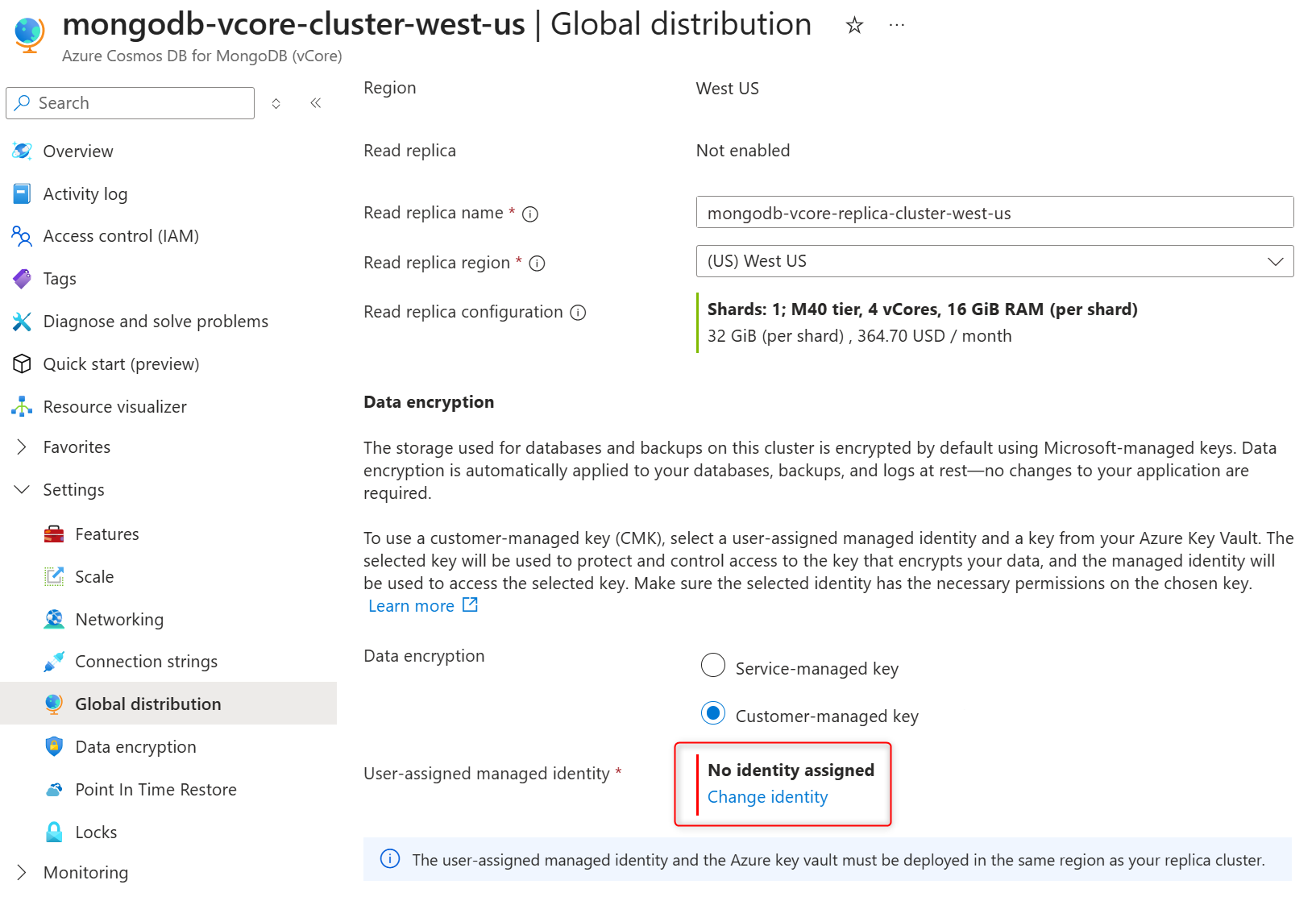

Di bagian Identitas terkelola yang ditetapkan pengguna pilih Ubah identitas.

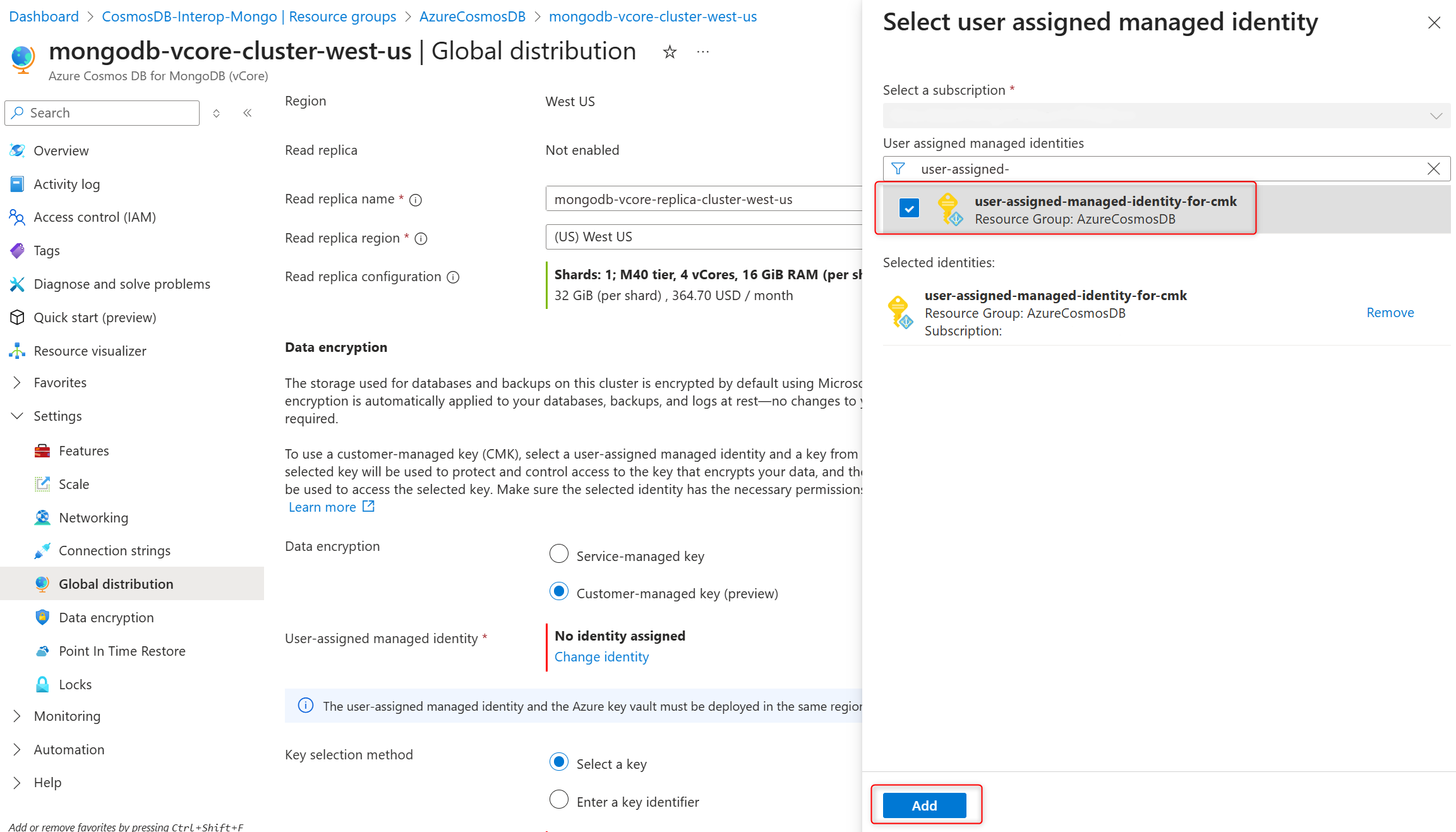

Dalam daftar identitas terkelola yang ditetapkan pengguna, pilih identitas yang Anda inginkan untuk digunakan kluster Anda untuk mengakses kunci enkripsi data yang disimpan di Azure Key Vault.

Pilih Tambahkan.

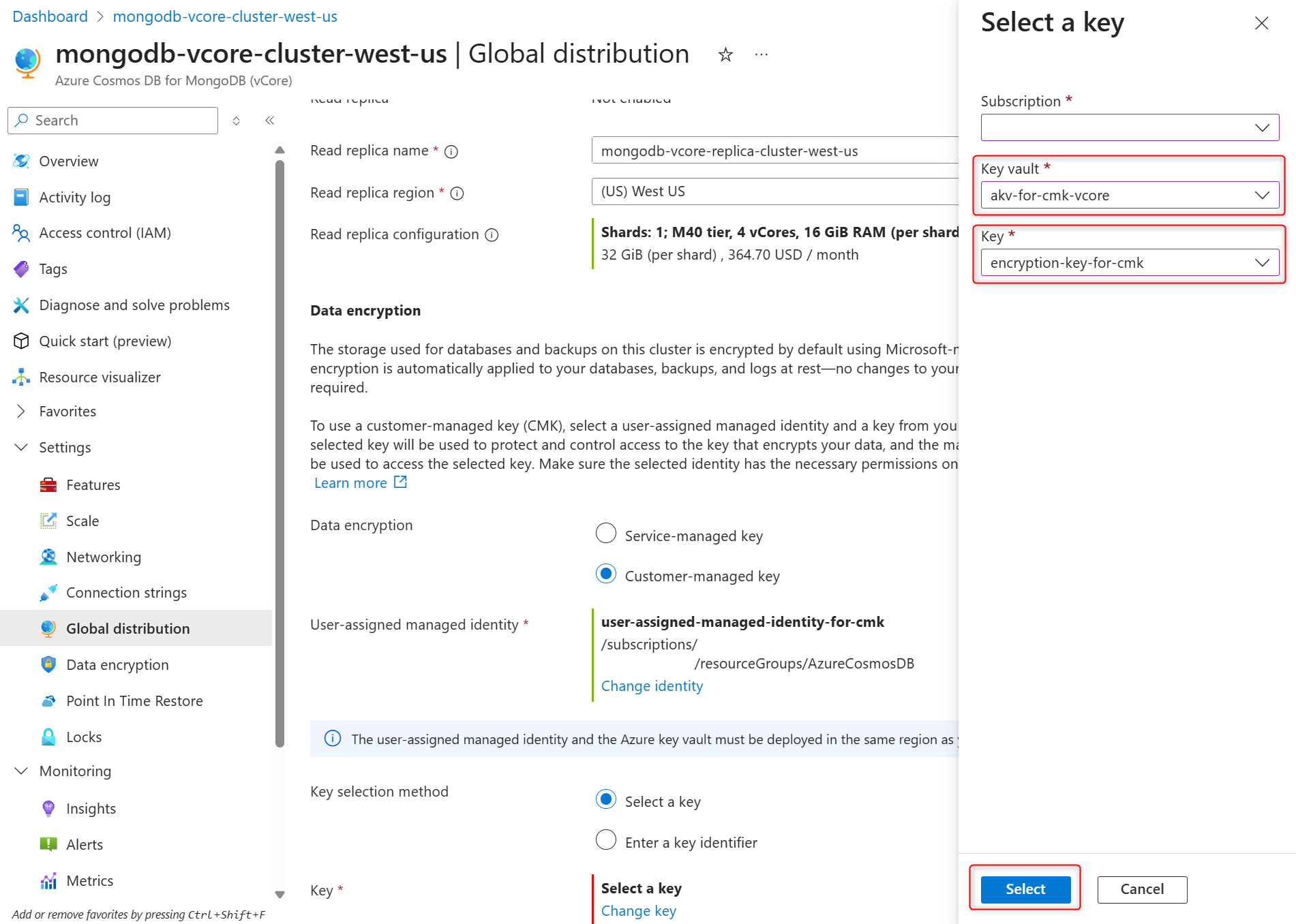

Di metode Pemilihan kunci, pilih Pilih kunci .

Di Kunci, pilih Ubah kunci.

Di panel Pilih kunci pilih Azure Key Vault di Brankas kunci dan kunci enkripsi di Kunci, dan konfirmasikan pilihan Anda dengan memilih Pilih.

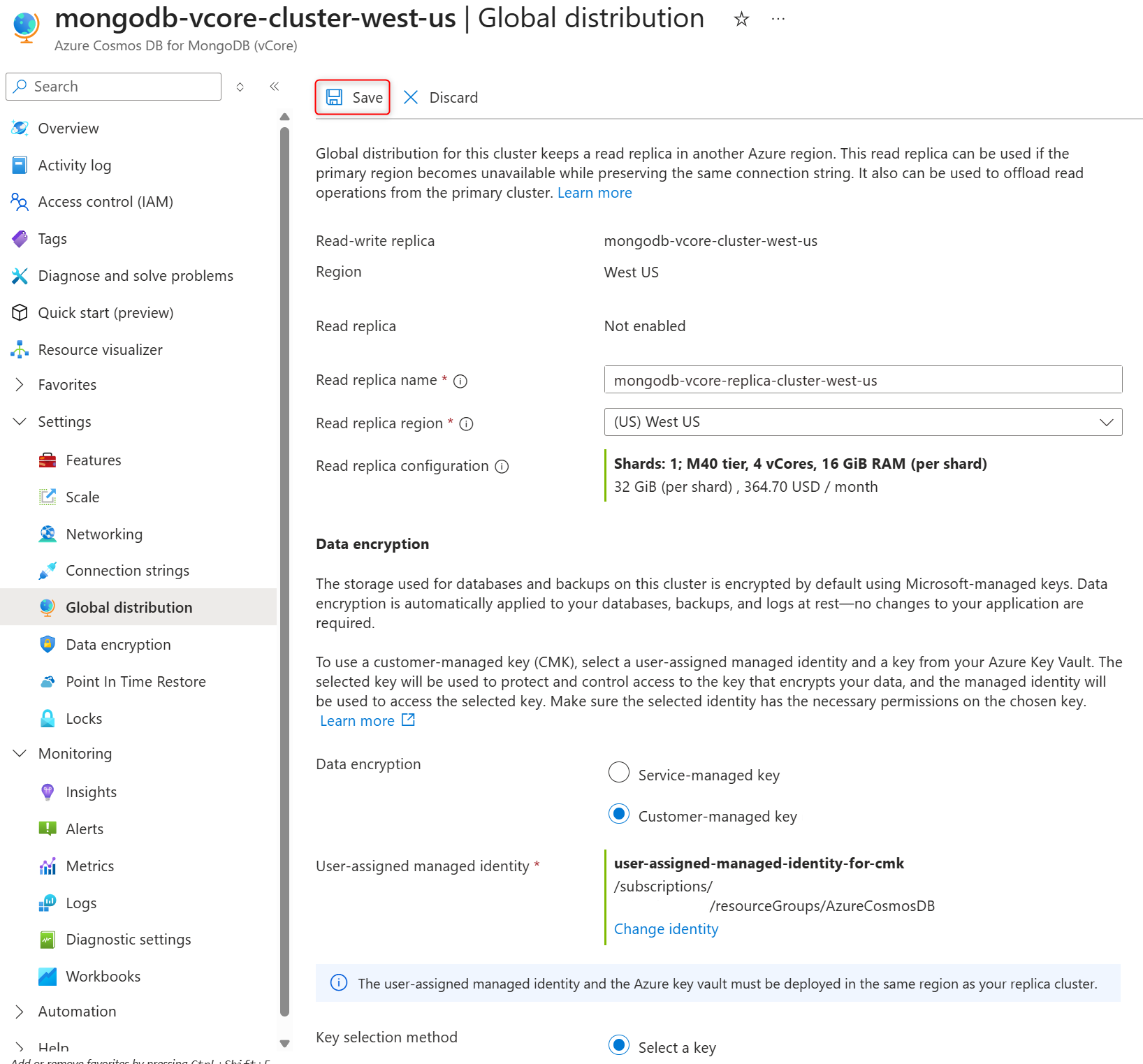

Konfirmasi identitas terkelola dan kunci enkripsi yang ditetapkan pengguna yang dipilih di halaman Distribusi global dan pilih Simpan untuk mengonfirmasi pilihan Anda dan membuat kluster replika.

Mengaktifkan atau menonaktifkan enkripsi data kunci yang dikelola pelanggan (CMK) selama pemulihan kluster

Proses pemulihan membuat kluster baru dengan konfigurasi yang sama di wilayah, langganan, dan grup sumber daya Azure yang sama dengan yang aslinya. Ikuti langkah-langkah ini untuk membuat kluster yang dipulihkan dengan CMK atau SMK diaktifkan.

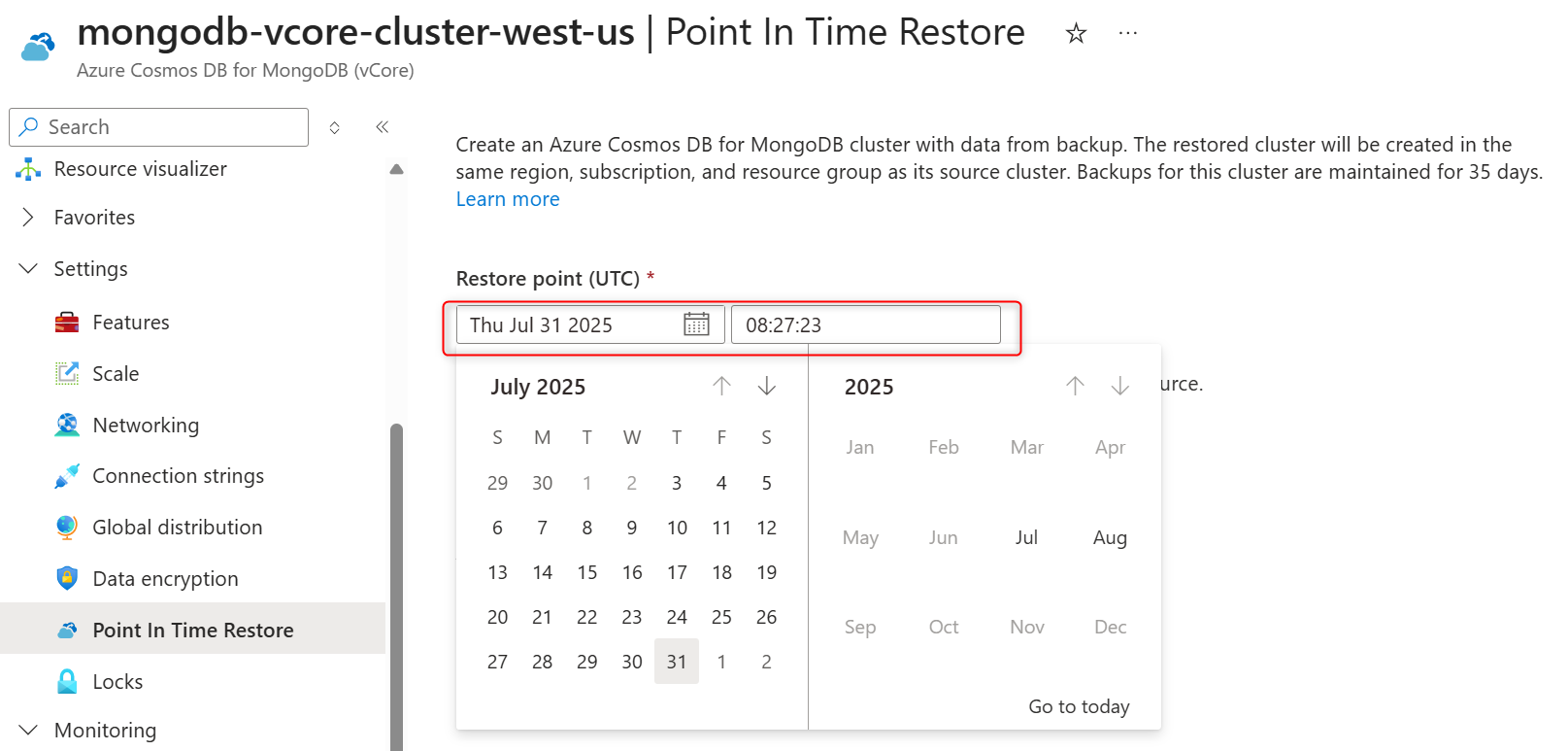

Pilih kluster Azure DocumentDB yang sudah ada.

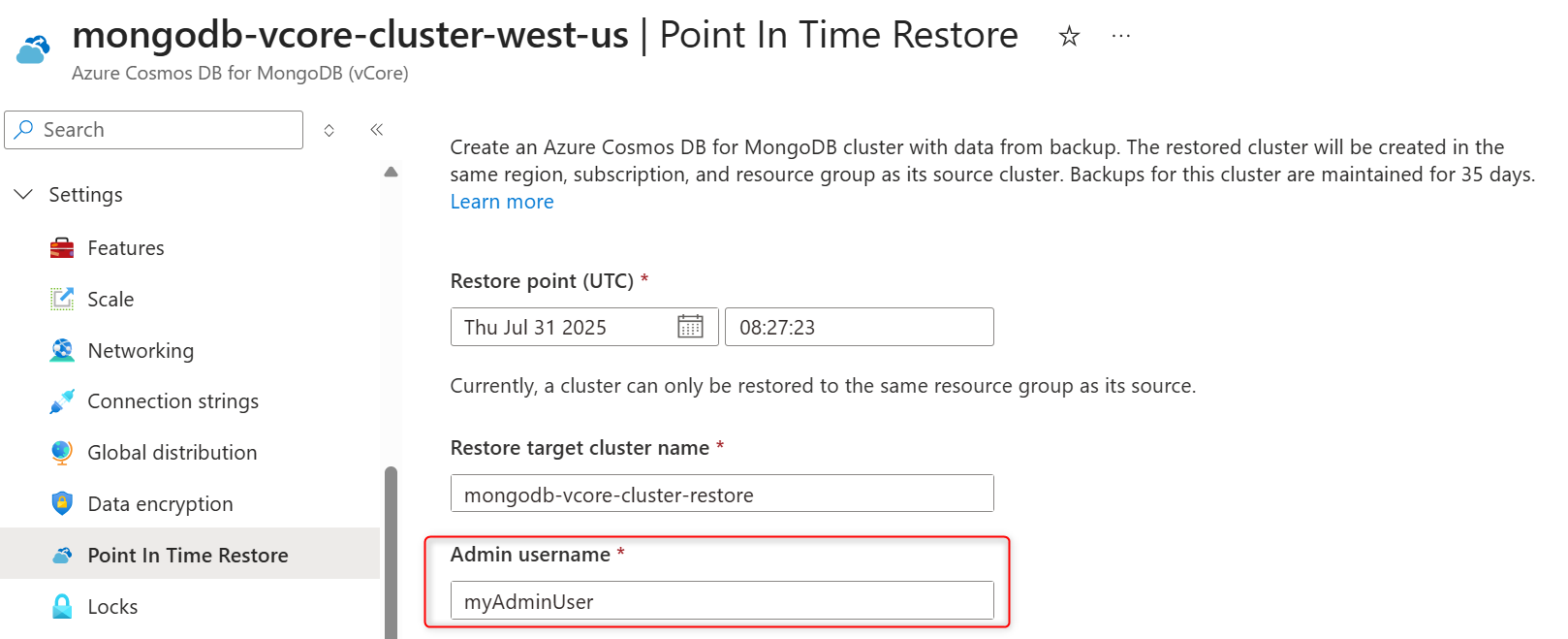

Pada bilah sisi kluster, di bawah Pengaturan, pilih Pemulihan Titik Waktu.

Pilih tanggal dan berikan waktu (di zona waktu UTC) di bidang tanggal dan waktu.

Masukkan nama kluster di bidang Pulihkan nama kluster target .

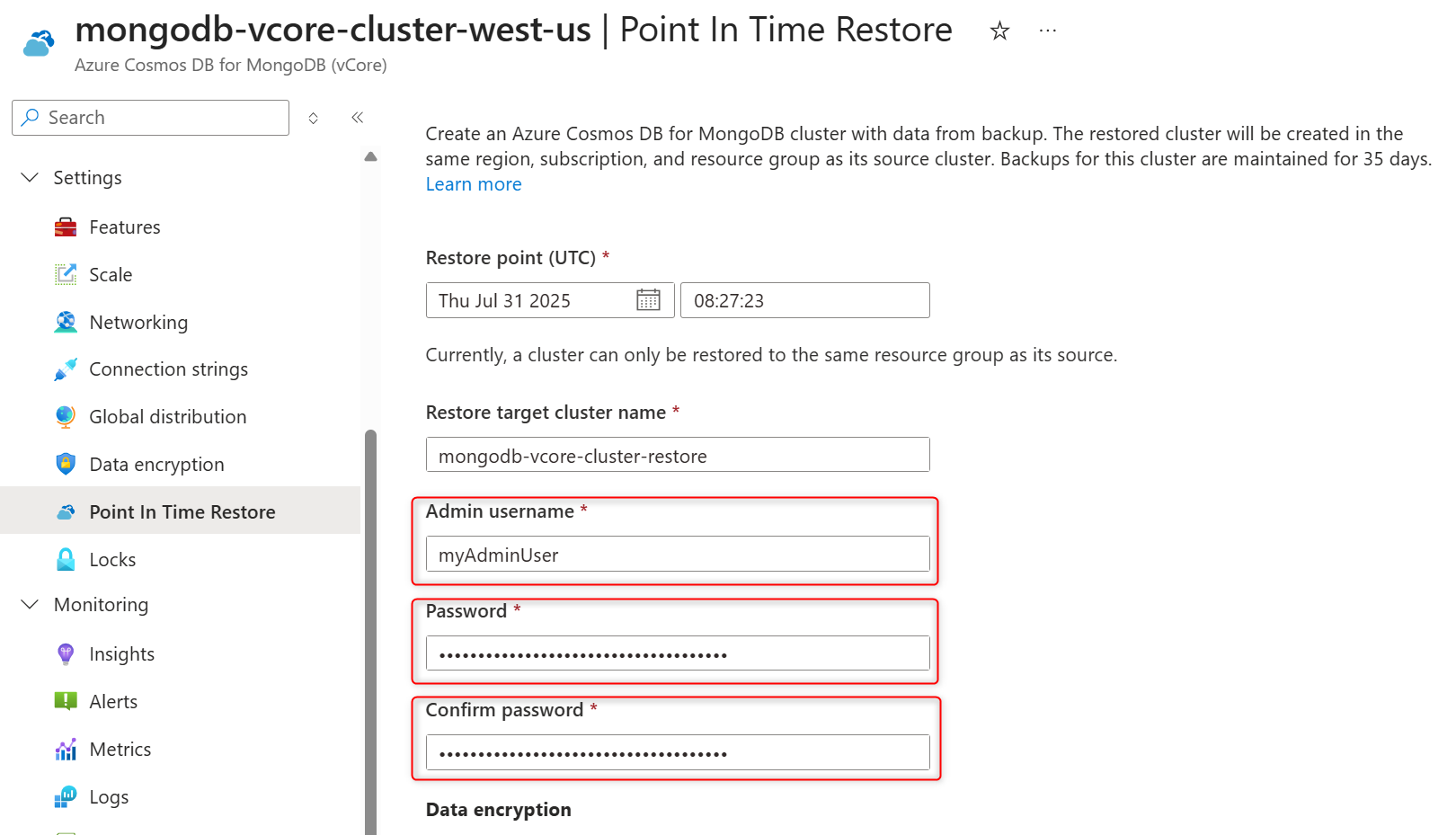

Masukkan nama admin kluster untuk kluster yang dipulihkan di bidang Nama pengguna admin .

Masukkan kata sandi untuk peran admin di bidang Kata Sandi dan Konfirmasi kata sandi .

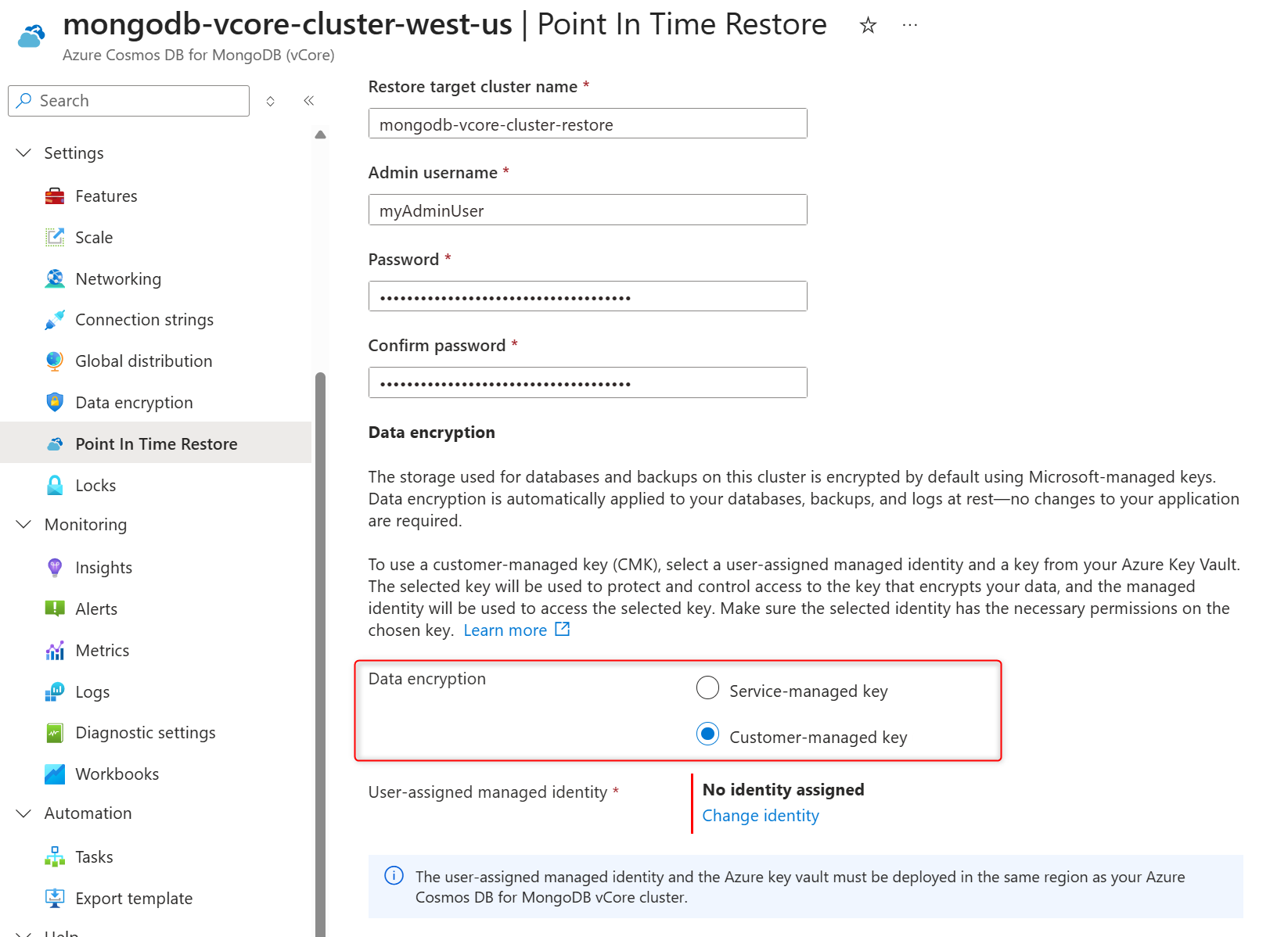

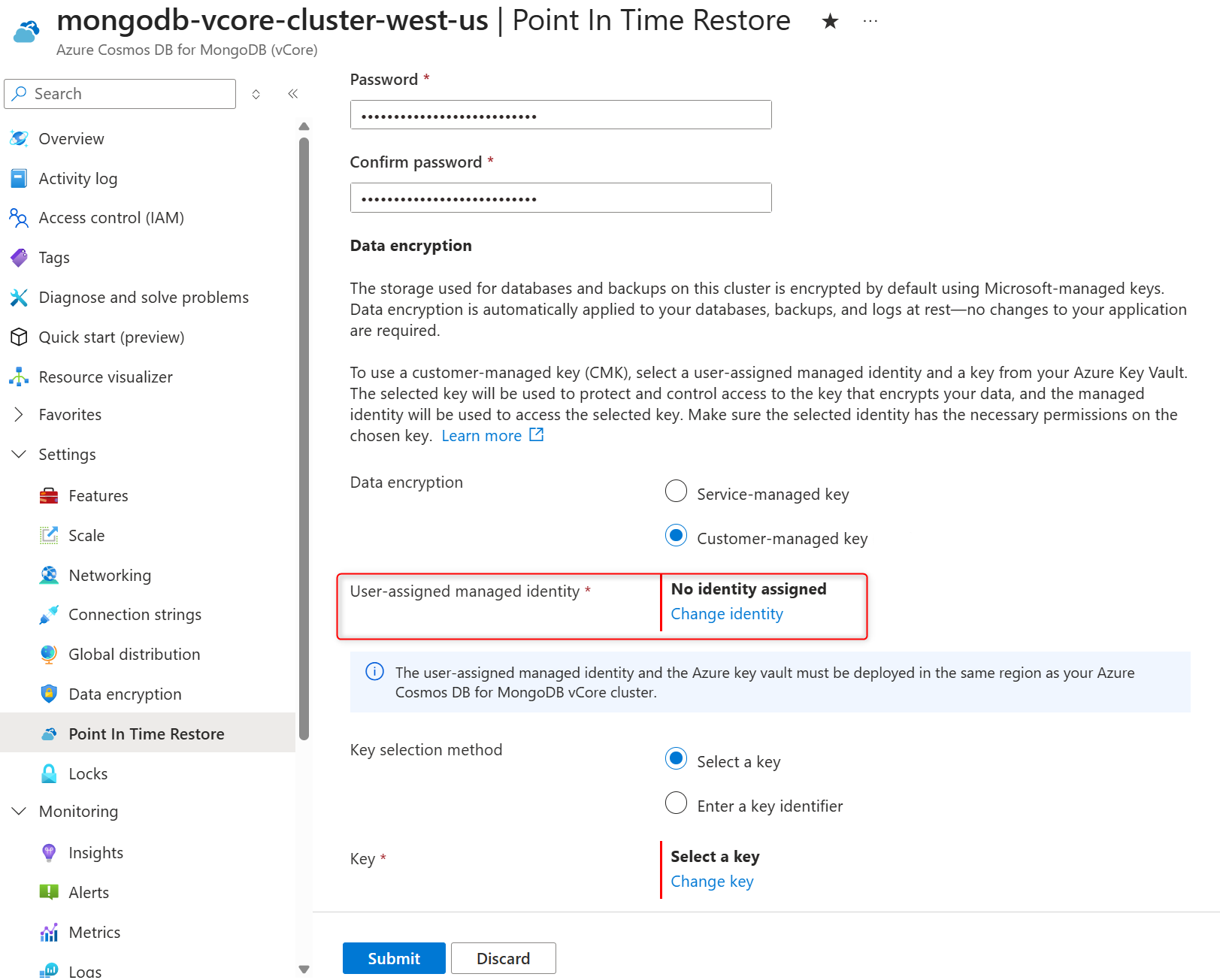

Di bagian Enkripsi data, pilih kunci yang dikelola pelanggan untuk mengaktifkan CMK. Jika Anda harus menonaktifkan CMK pada kluster yang dipulihkan, pilih Kunci yang dikelola layanan.

Di bagian Identitas terkelola yang ditetapkan pengguna pilih Ubah identitas.

Dalam daftar identitas terkelola yang ditetapkan pengguna, pilih identitas yang Anda inginkan untuk digunakan kluster Anda untuk mengakses kunci enkripsi data yang disimpan di Azure Key Vault.

Pilih Tambahkan.

Di metode Pemilihan kunci, pilih Pilih kunci .

Di Kunci, pilih Ubah kunci.

Di panel Pilih kunci pilih Azure Key Vault di Brankas kunci dan kunci enkripsi di Kunci, dan konfirmasikan pilihan Anda dengan memilih Pilih.

Pilih Kirim untuk memulai pemulihan kluster.

Setelah kluster yang dipulihkan dibuat, tinjau daftar tugas pasca-pemulihan.