Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara menggunakan fitur keamanan berikut ini dengan Azure Event Grid:

- Tag layanan untuk egress

- Aturan Firewall untuk ingress

- Titik akhir privat untuk ingress

Tag layanan

Tag layanan mewakili sekelompok awalan alamat IP dari layanan Azure tertentu. Microsoft mengelola awalan alamat yang di mencakup tag layanan dan secara otomatis memperbarui tag layanan saat alamat berubah, meminimalkan kompleksitas pembaruan yang sering diterapkan pada aturan keamanan jaringan. Untuk informasi selengkapnya tentang tag layanan, lihat Ringkasan tag layanan.

Anda dapat menggunakan tag layanan jaringan virtual untuk menentukan kontrol pada akses jaringan pada kelompok keamanan jaringan atau Azure Firewall. Gunakan tag layanan sebagai pengganti alamat IP tertentu saat Anda membuat aturan keamanan. Dengan menentukan nama tag layanan (misalnya, AzureEventGrid) di bidang sumber atau tujuan yang sesuai dari suatu aturan, Anda dapat mengizinkan atau menolak lalu lintas untuk layanan yang terkait.

| Tag layanan | Tujuan | Dapat menggunakan inbound atau outbound? | Dapat dijalankan secara regional? | Bisa digunakan dengan Azure Firewall? |

|---|---|---|---|---|

| AzureEventGrid | Azure Event Grid. | Keduanya | Tidak | Ya |

Firewall IP

Azure Event Grid mendukung kontrol akses berbasis IP untuk menerbitkan topik dan domain. Dengan kontrol berbasis IP, Anda dapat membatasi penerbit ke topik atau domain untuk hanya satu set komputer dan layanan cloud yang disetujui. Fitur ini melengkapi mekanisme autentikasi yang didukung oleh Event Grid.

Secara default, topik dan domain dapat diakses dari internet selama permintaan dilengkapi dengan autentikasi dan otorisasi yang valid. Dengan firewall IP, Anda dapat membatasinya lebih lanjut hanya untuk satu set alamat IP atau rentang alamat IP dalam notasi CIDR (Classless Inter-Domain Routing). Penerbit yang berasal dari alamat IP lain ditolak dan menerima respons 403 (Terlarang).

Untuk mengetahui instruksi langkah demi langkah tentang mengonfigurasi firewall IP untuk topik dan domain, lihat Mengonfigurasi firewall IP.

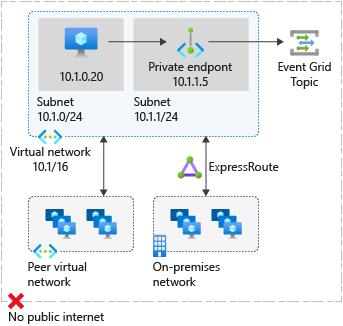

Titik Akhir Privat

Anda dapat menggunakan titik akhir privat untuk mengizinkan ingress acara secara langsung dari jaringan virtual Anda ke topik dan domain Anda dengan aman melalui tautan privat tanpa melalui internet publik. Titik akhir privat adalah antarmuka jaringan khusus untuk layanan Azure di jaringan virtual Anda. Saat Anda membuat titik akhir privat untuk topik atau domain Anda, titik akhir tersebut menyediakan konektivitas yang aman antara klien di jaringan virtual dan sumber daya Event Grid Anda. Titik akhir privat diberi alamat IP dari rentang alamat IP jaringan virtual Anda. Koneksi antara titik akhir privat dan layanan Event Grid menggunakan tautan privat yang aman.

Menggunakan titik akhir privat untuk sumber daya Event Grid memungkinkan Anda untuk:

- Amankan akses ke topik atau domain Anda dari jaringan virtual melalui jaringan backbone Microsoft dibandingkan dengan internet publik.

- Sambungkan dengan aman dari jaringan lokal yang terhubung ke jaringan virtual menggunakan VPN atau Rute Ekspres dengan peering privat.

Saat Anda membuat titik akhir privat untuk topik atau domain di jaringan virtual Anda, permintaan persetujuan dikirim untuk persetujuan kepada pemilik sumber daya. Jika pengguna yang meminta pembuatan titik akhir privat juga merupakan pemilik sumber daya, permintaan perizinan ini akan disetujui secara otomatis. Jika tidak, koneksi berada dalam status tertunda sampai disetujui. Aplikasi di jaringan virtual dapat terhubung ke layanan Event Grid melalui titik akhir privat dengan mulus, menggunakan string koneksi dan mekanisme otorisasi yang sama yang akan mereka gunakan sebaliknya. Pemilik sumber daya dapat mengelola permintaan izin dan titik akhir privat, melalui tab Titik akhir privat untuk sumber daya di portal Microsoft Azure.

Menyambungkan ke titik akhir privat

Penerbit di jaringan virtual yang menggunakan titik akhir privat harus menggunakan string koneksi yang sama untuk topik atau domain sebagai klien yang terhubung ke titik akhir publik. Resolusi Sistem Nama Domain (DNS) secara otomatis merutekan koneksi dari jaringan virtual ke topik atau domain melalui tautan privat. Event Grid membuat zona DNS privat yang dilampirkan ke jaringan virtual dengan pembaruan yang diperlukan untuk titik akhir privat, secara default. Namun, jika Anda menggunakan server DNS Anda sendiri, Anda mungkin perlu membuat lebih banyak perubahan pada konfigurasi DNS Anda.

Perubahan DNS untuk titik akhir privat

Saat Anda membuat titik akhir privat, data DNS CNAME untuk sumber daya diperbarui ke alias dalam subdomain dengan prefiks privatelink. Secara default, zona DNS privat dibuat sesuai dengan subdomain tautan privat.

Saat Anda menyelesaikan topik atau URL titik akhir domain dari luar jaringan virtual dengan titik akhir privat, topik tersebut diselesaikan ke titik akhir publik layanan. Catatan sumber daya DNS untuk 'topicA', ketika diselesaikan dari luar VNet yang menghosting titik akhir privat, adalah:

| Nama | Jenis | Nilai |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Profil manajer lalu lintas Azure> |

Anda dapat menolak atau mengontrol akses untuk klien di luar jaringan virtual melalui titik akhir publik menggunakan firewall IP.

Ketika diselesaikan dari jaringan virtual yang menghosting titik akhir privat, topik atau URL titik akhir domain diselesaikan ke alamat IP titik akhir privat. Catatan sumber daya DNS untuk topik 'topicA', ketika diselesaikan dari dalam VNet yang menghosting titik akhir privat, adalah:

| Nama | Jenis | Nilai |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

A | 10.0.0.5 |

Pendekatan ini memungkinkan akses ke topik atau domain menggunakan string koneksi yang sama untuk klien di jaringan virtual yang menghosting titik akhir privat, dan klien di luar jaringan virtual.

Jika Anda menggunakan server DNS kustom di jaringan Anda, klien dapat menyelesaikan nama domain yang sepenuhnya memenuhi syarat (FQDN) untuk topik atau titik akhir domain ke alamat IP titik akhir privat. Konfigurasikan server DNS Anda untuk mendelegasikan subdomain tautan privat Anda ke zona DNS privat untuk jaringan virtual, atau konfigurasikan catatan A untuk topicOrDomainName.regionName.privatelink.eventgrid.azure.net dengan alamat IP titik akhir privat.

Nama zona DNS yang direkomendasikan adalah privatelink.eventgrid.azure.net.

Titik akhir privat dan penerbitan

Tabel berikut ini menjelaskan berbagai status koneksi titik akhir privat dan efek pada penerbitan:

| Status koneksi | Berhasil menerbitkan (Ya/Tidak) |

|---|---|

| Disetujui | Ya |

| Ditolak | No |

| Tertunda | No |

| Terputus | No |

Agar penerbitan berhasil, status koneksi titik akhir privat harus disetujui. Jika koneksi ditolak, koneksi tidak dapat disetujui menggunakan portal Microsoft Azure. Satu-satunya kemungkinan adalah menghapus koneksi dan membuat koneksi baru sebagai gantinya.

Kuota dan pembatasan

Ada batasan jumlah aturan firewall IP dan koneksi titik akhir privat per topik atau domain. Lihat Kuota dan batasan Event Grid.

Langkah berikutnya

Anda dapat mengonfigurasi firewall IP untuk sumber daya Event Grid guna membatasi akses melalui internet publik hanya dari kumpulan Alamat IP atau rentang Alamat IP tertentu. Untuk mengetahui instruksi langkah demi langkah, lihat Mengonfigurasi firewall IP.

Anda dapat mengonfigurasi titik akhir privat untuk membatasi akses hanya dari jaringan virtual yang dipilih. Untuk mengetahui instruksi langkah demi langkah, lihat Mengonfigurasi titik akhir privat.

Untuk memecahkan masalah konektivitas jaringan, lihat Memecahkan masalah konektivitas jaringan.