Gambaran umum kebijakan Azure Firewall Manager

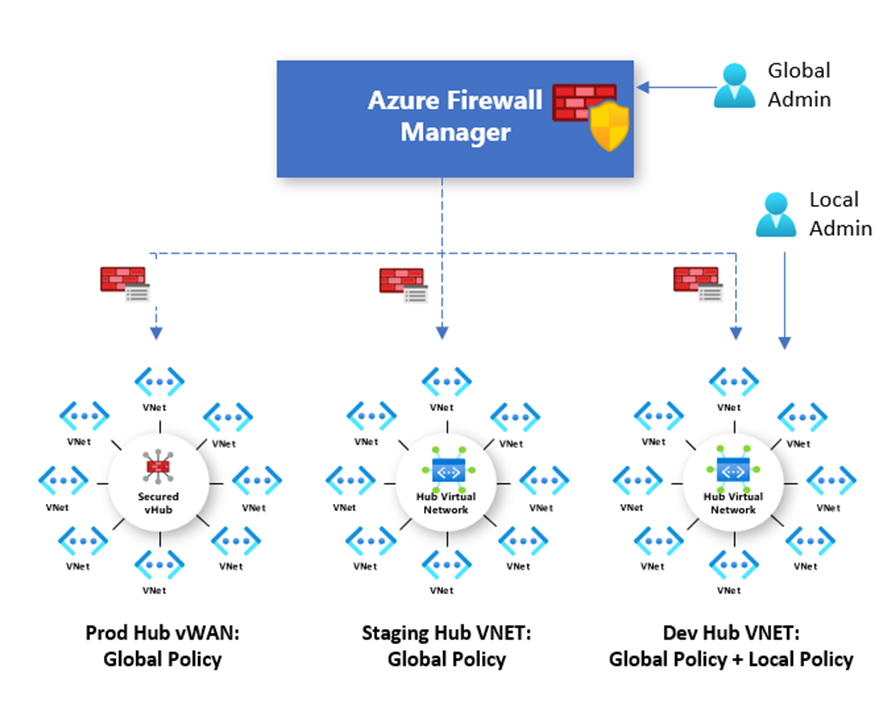

Kebijakan Firewall merupakan metode yang disarankan untuk mengonfigurasi Azure Firewall Anda. Ini adalah sumber daya global yang dapat digunakan di beberapa instans Azure Firewall di Secured Virtual Hubs dan Hub Virtual Networks. Kebijakan bekerja di lintas wilayah dan langganan.

Pembuatan kebijakan dan asosiasi

Kebijakan dapat dibuat dan dikelola dengan beberapa cara, termasuk portal Azure, REST API, templat, Azure PowerShell, CLI, dan Terraform.

Anda juga dapat memigrasikan aturan Klasik yang ada dari Azure Firewall menggunakan portal atau Azure PowerShell untuk membuat kebijakan. Selengkapnya, lihat Cara memigrasi konfigurasi Azure Firewall ke kebijakan Azure Firewall.

Kebijakan dapat dikaitkan dengan satu atau beberapa hub virtual atau VNet. {i>Firewall

Aturan dan kebijakan klasik

Azure Firewall mendukung aturan dan kebijakan Klasik, tetapi kebijakan adalah konfigurasi yang direkomendasikan. Tabel berikut membandingkan kebijakan dan aturan klasik:

| Subjek | Kebijakan | Aturan klasik |

|---|---|---|

| Berisi | NAT, Jaringan, Aturan aplikasi, pengaturan proxy DNS dan DNS khusus, Grup IP, dan pengaturan Intelijen Ancaman (termasuk daftar yang diizinkan), IDPS, Inspeksi TLS, Kategori Web, Pemfilteran URL | Aturan NAT, Jaringan, dan Aplikasi, pengaturan proxy DNS dan DNS khusus, Grup IP, dan pengaturan Intelijen Ancaman (termasuk daftar yang diizinkan) |

| Melindungi | Hub virtual dan Microsoft Azure Virtual Network | Hanya Microsoft Azure Virtual Network |

| Pengalaman portal | Manajemen pusat menggunakan Azure Firewall Manager | Pengalaman {i>firewall |

| Dukungan beberapa {i>firewall | Azure Policy Firewall merupakan sumber daya terpisah yang dapat digunakan di seluruh {i>firewall | Mengekspor dan mengimpor aturan secara manual, atau menggunakan solusi manajemen pihak ketiga |

| Harga | Ditagih berdasarkan asosiasi {i>firewall |

Gratis |

| Mekanisme penyebaran yang didukung | Portal, REST API, templat, Azure PowerShell, dan CLI | Portal, REST API, templat, Azure PowerShell, dan CLI. |

Kebijakan Dasar, Standar, dan Premium

Azure Firewall mendukung kebijakan Dasar, Standar, dan Premium. Tabel berikut ini meringkas perbedaan antara kebijakan ini:

| Jenis kebijakan | Dukungan fitur | Dukungan SKU firewall |

|---|---|---|

| Kebijakan dasar | Aturan NAT, Aturan jaringan, Aturan aplikasi Grup IP Inteligensi Ancaman (pemberitahuan) |

Dasar |

| Kebijakan standar | Aturan NAT, Aturan jaringan, Aturan aplikasi DNS khusus, proxy DNS Grup IP Kategori Web Inteligensi Ancaman |

Standar atau Premium |

| Kebijakan premium | Semua dukungan fitur Standar, ditambah: Inspeksi TLS Kategori Web Penyaringan URL IDPS |

Premium |

Kebijakan hierarkis

Kebijakan baru dapat dibuat dari awal atau diwarisi dari kebijakan yang ada. Pewarisan memungkinkan Azure DevOps membuat kebijakan {i>firewall

Kebijakan yang dibuat dengan kebijakan induk tidak kosong mewarisi semua koleksi aturan dari kebijakan induk. Kebijakan induk dan kebijakan anak harus berada di wilayah yang sama. Kebijakan firewall dapat dikaitkan dengan firewall di seluruh wilayah terlepas dari tempat firewall disimpan.

Kumpulan aturan jaringan yang diwariskan dari kebijakan induk selalu diprioritaskan daripada kumpulan aturan jaringan yang didefinisikan sebagai bagian dari kebijakan baru. Logika yang sama juga berlaku untuk koleksi aturan aplikasi. Namun, koleksi aturan jaringan selalu diproses sebelum mengoleksi aturan aplikasi terlepas dari warisan.

Mode Inteligensi Ancaman juga diwariskan dari kebijakan induk. Anda dapat mengatur mode inteligensi ancaman ke nilai yang berbeda untuk mengambil alih perilaku ini, tetapi Anda tidak dapat mematikannya. Anda hanya dapat mengambil alih dengan nilai yang lebih ketat. Misalnya, jika kebijakan induk Anda diatur kePeringatan saja, Anda dapat mengonfigurasi kebijakan lokal ini untukMemperingatkan dan menolak.

Seperti mode Intelijen Ancaman, daftar Intelijen Ancaman diwarisi dari kebijakan induk. Kebijakan anak dapat menambahkan lebih banyak alamat IP ke daftar yang diizinkan.

Koleksi aturan NAT tidak diwariskan karena spesifik untuk {i>firewall

Dengan pewarisan, setiap perubahan pada kebijakan induk secara otomatis diterapkan ke kebijakan anak {i>firewall

Ketersediaan tinggi bawaan

Ketersediaan tinggi dibangun, jadi tidak ada yang perlu Anda konfigurasi. Anda dapat membuat objek Azure Firewall Policy di wilayah mana pun dan menautkannya secara global ke beberapa instans Azure Firewall di bawah penyewa Azure AD yang sama. Jika wilayah tempat Anda membuat Kebijakan tidak berfungsi dan memiliki wilayah berpasangan, metadata objek ARM(Azure Resource Manager) secara otomatis gagal ke wilayah sekunder. Selama failover, atau jika wilayah tunggal tanpa pasangan tetap dalam keadaan gagal, Anda tidak dapat mengubah objek Azure Firewall Policy. Namun, instans Azure Firewall yang ditautkan ke Kebijakan Firewall terus beroperasi. Untuk informasi selengkapnya, lihat Replikasi lintas wilayah di Azure: Kelangsungan bisnis dan pemulihan bencana.

Harga

Tagihan kebijakan berdasarkan asosiasi firewall. Kebijakan dengan asosiasi firewall nol atau satu tidak dikenakan biaya. Tagihan kebijakan dengan beberapa asosiasi firewall memiliki tarif tetap. Untuk informasi selengkapnya, lihat Harga Azure Firewall Manager.

Langkah berikutnya

- Pelajari cara menyebarkan Azure Firewall - Tutorial: Mengamankan jaringan cloud Anda dengan Azure Firewall Manager menggunakan portal Azure

- Pelajari selengkapnya tentang keamanan jaringan Azure

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk