Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

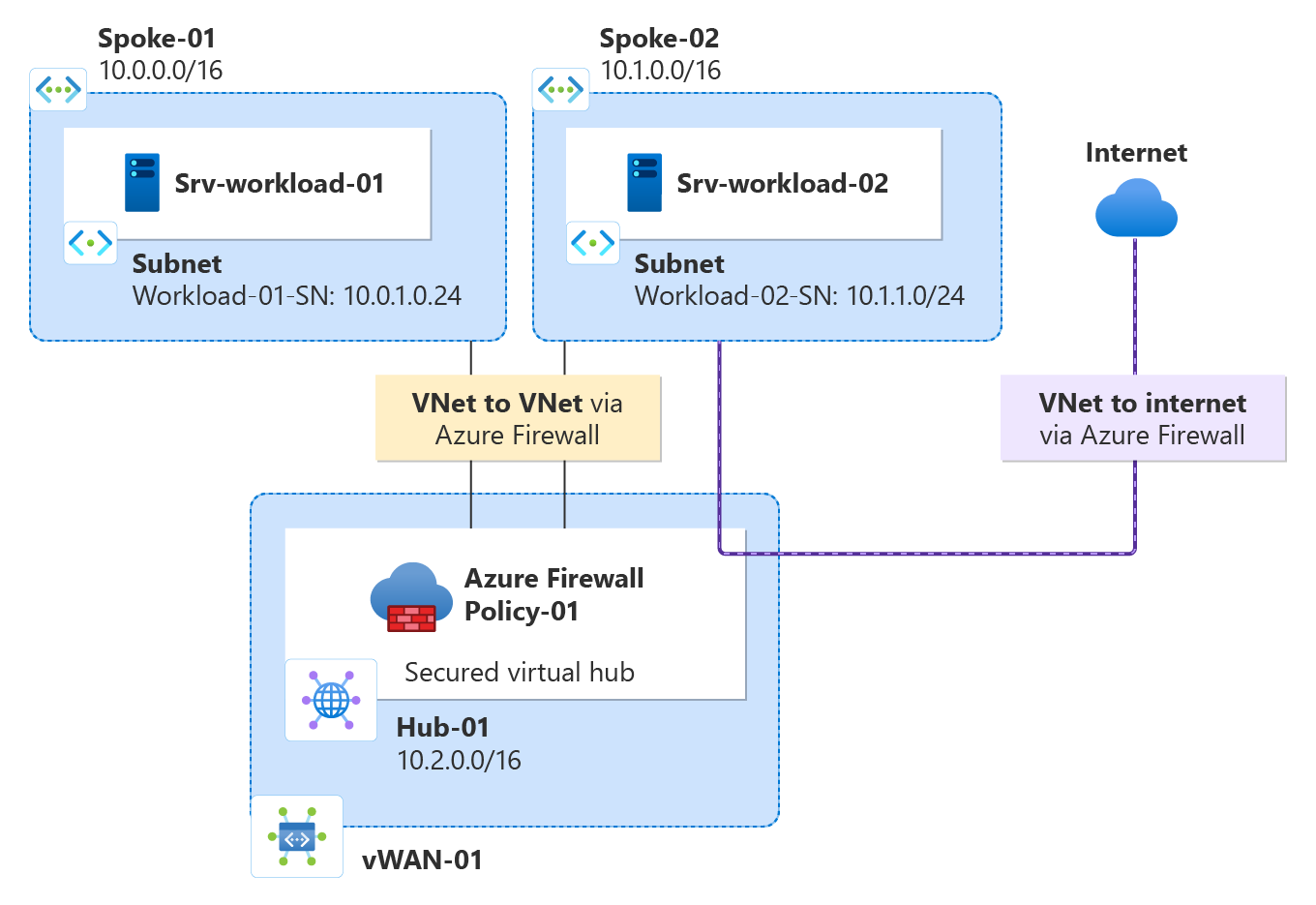

Dengan menggunakan Azure Firewall Manager, Anda dapat membuat hub virtual yang aman untuk mengamankan lalu lintas jaringan cloud Anda yang ditujukan untuk alamat IP pribadi, Azure PaaS, dan Internet. Perutean lalu lintas ke firewall dilakukan secara otomatis, jadi tidak perlu membuat rute yang ditentukan pengguna (UDR).

Firewall Manager juga mendukung arsitektur jaringan virtual hub. Untuk perbandingan jenis hub virtual yang aman dan jenis arsitektur jaringan virtual hub, lihat Apa saja opsi arsitektur Azure Firewall Manager?

Dalam tutorial ini, Anda akan mempelajari cara:

- Membuat jaringan virtual spoke

- Membuat hub virtual yang aman

- Menyambungkan jaringan virtual hub dan spoke

- Merutekan lalu lintas ke hub Anda

- Menyebarkan server

- Membuat kebijakan firewall dan mengamankan hub Anda

- Menguji firewall

Penting

Prosedur dalam tutorial ini menggunakan Azure Firewall Manager untuk membuat hub aman Azure Virtual WAN baru. Anda dapat menggunakan Firewall Manager untuk meningkatkan hub yang ada, tetapi Anda tidak dapat mengonfigurasi Zona Ketersediaan Azure untuk Azure Firewall. Anda juga dapat mengonversi hub yang ada ke hub aman menggunakan portal Azure, seperti yang dijelaskan dalam Mengonfigurasi Azure Firewall di hub Virtual WAN. Tetapi seperti Azure Firewall Manager, Anda tidak dapat mengonfigurasi Zona Ketersediaan. Untuk meningkatkan hub yang ada dan menentukan Zona Ketersediaan untuk Azure Firewall (disarankan), Anda harus mengikuti prosedur peningkatan di Tutorial: Mengamankan hub virtual Anda menggunakan Azure PowerShell.

Prasyarat

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Membuat arsitektur hub dan spoke

Pertama, buat jaringan virtual spoke tempat Anda dapat meletakkan server Anda.

Membuat dua jaringan virtual spoke dan subnet

Kedua jaringan virtual masing-masing memiliki server beban kerja di dalamnya dan dilindungi oleh firewall.

Pada beranda menu portal Microsoft Azure, pilih Buat sumber daya.

Cari Jaringan virtual, pilih, dan pilih Buat.

Buat jaringan virtual dengan pengaturan berikut:

Pengaturan Nilai Langganan Pilih langganan Anda Grup sumber daya Pilih Buat baru, dan ketik fw-manager-rg untuk nama dan pilih OK Nama jaringan virtual Spoke-01 Wilayah US Timur Pilih Berikutnya, lalu pilih Berikutnya.

Di tab Jaringan , buat subnet dengan pengaturan berikut:

Pengaturan Nilai Menambahkan ruang alamat IPv4 10.0.0.0/16 (default) Subnet Default Nama Beban kerja-01-SN Alamat awal 10.0.1.0/24 Pilih Simpan, Tinjau + buat, lalu pilih Buat.

Ulangi prosedur ini untuk membuat jaringan virtual serupa lainnya di grup sumber daya fw-manager-rg :

| Pengaturan | Nilai |

|---|---|

| Nama | Spoke-02 |

| Ruang alamat | 10.1.0.0/16 |

| Nama subnet | Workload-02-SN |

| Alamat awal | 10.1.1.0/24 |

Membuat hub virtual yang aman

Buat hub virtual yang aman menggunakan Firewall Manager.

Pada halaman beranda portal Microsoft Azure, pilih Semua layanan.

Dalam kotak pencarian, ketik Firewall Manager dan pilih Firewall Manager.

Pada halaman Firewall Manager di bawah Penerapan, pilih Hub virtual.

Di Firewall Manager| Hub virtual, pilih Buat hub virtual aman baru.

Pada halaman Buat hub virtual aman baru, masukkan informasi berikut ini:

Pengaturan Nilai Langganan Pilih langganan Anda. Grup sumber daya Pilih fw-manager-rg Wilayah US Timur Nama hub virtual aman Hub-01 Ruang alamat hub 10.2.0.0/16 Pilih vWAN baru.

Pengaturan Nilai Nama WAN virtual baru Vwan-01 Jenis Standard Sertakan gateway VPN untuk mengaktifkan Mitra Keamanan Tepercaya Biarkan kotak centang dikosongkan. Pilih Berikutnya: Azure Firewall.

Terima pengaturan Default Yang Diaktifkan Azure Firewall.

Untuk tingkat Azure Firewall, pilih Standar.

Pilih kombinasi Zona Ketersediaan yang diinginkan.

Penting

Virtual WAN adalah kumpulan hub dan layanan yang tersedia di dalam hub. Anda dapat menyebarkan WAN Virtual sebanyak yang Anda butuhkan. Di hub Virtual WAN, ada beberapa layanan seperti VPN, ExpressRoute, dan sebagainya. Masing-masing layanan ini secara otomatis disebarkan di seluruh Zona Ketersediaan kecuali Azure Firewall, jika wilayah tersebut mendukung Zona Ketersediaan. Untuk menyelaraskan dengan ketahanan Azure Virtual WAN, Anda harus memilih semua Zona Ketersediaan yang tersedia.

Ketik 1 di kotak teks Tentukan jumlah alamat IP Publik atau kaitkan alamat IP publik yang ada (pratinjau) dengan firewall ini.

Di bawah Kebijakan Firewall pastikan Kebijakan Tolak Default dipilih. Anda menyempurnakan pengaturan Anda nanti di artikel ini.

Pilih Berikutnya: Penyedia Mitra Keamanan.

Pakai pengaturan default Mitra Keamanan TepercayaNonaktif dan pilih Berikutnya: Tinjau + buat.

Pilih Buat.

Catatan

Mungkin perlu waktu hingga 30 menit untuk membuat hub virtual yang aman.

Anda dapat menemukan alamat IP publik firewall setelah penyebaran selesai.

- Buka Firewall Manager.

- Pilih Hub virtual.

- Pilih hub-01.

- Pilih AzureFirewall_Hub-01.

- Perhatikan alamat IP publik yang akan digunakan nanti.

Menyambungkan jaringan virtual hub dan spoke

Sekarang anda dapat meyerekan jaringan virtual hub dan spoke.

Pilih grup sumber daya fw-manager-rg, lalu pilih WAN virtual Vwan-01.

Di bawah Konektivitas, pilih Koneksi jaringan virtual.

Pengaturan Nilai Nama koneksi hub-spoke-01 Hub Hub-01 Grup sumber daya fw-manager-rg Jaringan virtual Spoke-01 Pilih Buat.

Ulangi langkah-langkah sebelumnya untuk menyambungkan jaringan virtual Spoke-02 dengan pengaturan berikut:

Pengaturan Nilai Nama koneksi hub-spoke-02 Hub Hub-01 Grup sumber daya fw-manager-rg Jaringan virtual Spoke-02

Menyebarkan server

Di portal Microsoft Azure, pilih Buat sumber daya.

Pilih Pusat Data Windows Server 2019 di daftar Populer.

Masukkan nilai ini untuk komputer virtual:

Pengaturan Nilai Grup sumber daya fw-manager-rg Nama komputer virtual Srv-workload-01 Wilayah (AS) AS Timur Nama pengguna administrator ketik nama pengguna Kata sandi ketik kata sandi Di bawah Aturan port masuk, untuk Port masuk publik, pilih Tidak Ada.

Terima default lainnya lalu pilih Berikutnya: Disk.

Pakai default disk dan pilih Berikutnya : Jaringan.

Pilih Spoke-01 untuk jaringan virtual dan pilih Workload-01-SN untuk subnet.

Untuk IP Publik, pilih Tidak Ada.

Pakai default yang lain dan kemudian pilih Berikutnya: Manajemen.

Pilih Berikutnya:Pemantauan.

Pilih Nonaktifkan untuk menonaktifkan diagnostik boot.

Pakai default yang lain lalu pilih Tinjau + Buat.

Tinjau ulang pengaturan pada halaman ringkasan, lalu pilih Buat.

Gunakan informasi dalam tabel berikut untuk mengonfigurasi komputer virtual lain bernama Srv-Workload-02. Konfigurasi yang lainnya sama dengan komputer virtual Srv-workload-01.

| Pengaturan | Nilai |

|---|---|

| Jaringan virtual | Spoke-02 |

| Subnet | Workload-02-SN |

Setelah server disebarkan, pilih sumber daya server, dan di Penjaringan perhatikan alamat IP privat untuk setiap server.

Membuat kebijakan firewall dan mengamankan hub Anda

Kebijakan firewall mendefinisikan kumpulan aturan untuk mengarahkan lalu lintas pada satu atau beberapa hub virtual yang aman. Anda membuat kebijakan firewall lalu mengamankan hub Anda.

Dari Pengelola Firewall, pilih kebijakan Azure Firewall.

Pilih Buat Kebijakan Azure Firewall.

Untuk Grup sumber daya, pilih fw-manager-rg.

Di bawah Detail kebijakan, untuk Nama ketik Policy-01 dan untuk Wilayah pilih US Timur.

Untuk Tingkat kebijakan, pilih Standar.

Pilih Berikutnya: Pengaturan DNS.

Pilih Berikutnya: Inspeksi TLS.

Pilih Berikutnya : Aturan.

Pada tab Aturan, pilih Tambahkan kumpulan aturan.

Pada halaman Tambahkan kumpulan aturan, masukkan informasi berikut ini.

Pengaturan Nilai Nama App-RC-01 Jenis koleksi aturan Aplikasi Prioritas 100 Tindakan koleksi aturan Izinkan Nama Aturan Izinkan-msft Jenis sumber Alamat IP Sumber * Protokol http,https Jenis tujuan FQDN Tujuan *.microsoft.com Pilih Tambahkan.

Tambahkan aturan DNAT sehingga Anda dapat menghubungkan desktop jarak jauh ke mesin virtual Srv-Workload-01.

Pilih Tambahkan kumpulan aturan dan masukkan informasi berikut.

Pengaturan Nilai Nama dnat-rdp Jenis koleksi aturan DNAT Prioritas 100 Nama Aturan Izinkan-rdp Jenis sumber Alamat IP Sumber * Protokol TCP Port Tujuan 3389 Tujuan Alamat IP publik firewall dicatat sebelumnya. Jenis yang diterjemahkan Alamat IP Alamat yang diterjemahkan Alamat IP privat untuk Srv-Workload-01 dicatat sebelumnya. Port yang diterjemahkan 3389 Pilih Tambahkan.

Tambahkan Aturan jaringan sehingga Anda dapat menghubungkan desktop jarak jauh dari Srv-Workload-01 ke Srv-Workload-02.

Pilih Tambahkan kumpulan aturan dan masukkan informasi berikut.

Pengaturan Nilai Nama vnet-rdp Jenis koleksi aturan Jaringan Prioritas 100 Tindakan koleksi aturan Izinkan Nama Aturan Allow-vnet Jenis sumber Alamat IP Sumber * Protokol TCP Port Tujuan 3389 Jenis Tujuan Alamat IP Tujuan Alamat IP privat Srv-Workload-02 yang Anda catat sebelumnya. Pilih Tambahkan, lalu pilih Berikutnya: IDPS.

Pada halaman IDPS , pilih Berikutnya: Inteligensi Ancaman

Di halaman Inteligensi Ancaman, terima default dan pilih Tinjau dan Buat:

Tinjau untuk mengonfirmasi pilihan Anda lalu pilih Buat.

Mengaitkan kebijakan

Kaitkan kebijakan firewall dengan hub.

- Dari Firewall Manager, pilih Tampilkan kebijakan Azure Firewall.

- Pilih kotak centang untuk Policy-01.

- Pilih Kelola kaitan, Hub terkait.

- Pilih hub-01.

- Pilih Tambahkan.

Merutekan lalu lintas ke hub Anda

Sekarang Anda harus memastikan bahwa lalu lintas jaringan akan dialihkan melalui firewall Anda.

Dari Firewall Manager, pilih Hub virtual.

Pilih Hub-01.

Di bagian Pengaturan, pilih Konfigurasi keamanan.

Di bawah Lalu lintas Internet, pilih Azure Firewall.

Di bawah Lalu lintas privat, pilih Kirim melalui Azure Firewall.

Catatan

Jika Anda menggunakan rentang alamat IP publik untuk jaringan privat di jaringan virtual atau cabang lokal, Anda perlu secara eksplisit menentukan awalan alamat IP ini. Pilih bagian Awalan Lalu Lintas Privat lalu tambahkan bersama prefiks alamat RFC1918.

Di bawah Inter-hub, pilih Diaktifkan untuk mengaktifkan fitur niat perutean Virtual WAN. Niat perutean adalah mekanisme di mana Anda dapat mengonfigurasi Virtual WAN untuk merutekan lalu lintas cabang-ke-cabang (lokal ke lokal) melalui Azure Firewall yang disebarkan di Hub Virtual WAN. Untuk informasi selengkapnya mengenai prasyarat dan pertimbangan yang terkait dengan fitur niat perutean, lihat Dokumentasi Niat Perutean.

Pilih Simpan.

Pilih Oke pada dialog Peringatan.

Pilih OK pada dialog Migrasi untuk menggunakan antar-hub .

Catatan

Perlu beberapa menit untuk memperbarui tabel rute.

Verifikasi bahwa kedua koneksi menunjukkan Azure Firewall yang mengamankan lalu lintas Internet dan privat.

Menguji firewall

Untuk menguji aturan firewall, sambungkan desktop jarak jauh menggunakan alamat IP publik firewall, yaitu NATed ke Srv-Workload-01. Setelah itu, gunakan browser untuk menguji aturan aplikasi dan menyambungkan desktop jarak jauh ke Srv-Workload-02 untuk menguji aturan jaringan.

Menguji aturan aplikasi

Sekarang, uji aturan firewall untuk mengonfirmasi bahwa aturan bekerja seperti yang diharapkan.

Sambungkan desktop jarak jauh ke alamat IP publik firewall, dan masuk.

Buka Internet Explorer dan telusuri

https://www.microsoft.com.Pilih OK>Tutup pada pemberitahuan keamanan Internet Explorer.

Anda akan melihat halaman beranda Microsoft.

Telusuri

https://www.google.com.Firewall harus memblokir ini.

Jadi sekarang Anda memverifikasi bahwa aturan aplikasi firewall berfungsi:

- Anda dapat menjelajah ke FQDN yang diizinkan, tetapi tidak ke yang lainnya.

Menguji aturan jaringan

Sekarang uji aturan jaringan.

Dari Srv-Workload-01, buka desktop jarak jauh ke alamat IP privat Srv-Workload-02.

Desktop jarak jauh akan tersambung ke Srv-Workload-02.

Jadi sekarang Anda memverifikasi bahwa aturan jaringan firewall berfungsi:

- Anda bisa menyambungkan desktop jarak jauh ke server yang berada di jaringan virtual lainnya.

Membersihkan sumber daya

Setelah selesai menguji sumber daya firewall Anda, hapus grup sumber daya fw-manager-rg untuk menghapus semua sumber daya yang terkait dengan firewall.