Cara mengonfigurasi kebijakan perutean dan niat perutean Virtual WAN Hub

Niat perutean Hub Virtual WAN memungkinkan Anda menyiapkan kebijakan perutean sederhana dan deklaratif untuk mengirim lalu lintas ke solusi keamanan bump-in-the-wire seperti Azure Firewall, Network Virtual Appliances, atau solusi software-as-a-service (SaaS) yang disebarkan dalam hub Virtual WAN.

Latar belakang

Kebijakan Niat dan Perutean Perutean memungkinkan Anda mengonfigurasi hub Virtual WAN untuk meneruskan Lalu Lintas Terikat Internet dan Privat (VPN Titik-ke-situs, VPN Situs-ke-situs, ExpressRoute, Jaringan Virtual, dan Appliance Virtual Jaringan) ke Azure Firewall, Appliance Virtual Jaringan Firewall Generasi Berikutnya (NGFW-NVA) atau solusi perangkat lunak sebagai layanan keamanan (SaaS) yang disebarkan di hub virtual.

Ada dua jenis Kebijakan Perutean: Lalu Lintas Internet dan Kebijakan Perutean Lalu Lintas Privat. Setiap Hub Virtual WAN dapat memiliki paling banyak satu Kebijakan Perutean Lalu Lintas Internet dan satu Kebijakan Perutean Lalu Lintas Privat, masing-masing dengan satu sumber daya Next Hop. Meskipun Lalu Lintas Privat mencakup awalan alamat cabang dan Jaringan Virtual, Kebijakan Perutean menganggapnya sebagai satu entitas dalam konsep Niat Perutean.

Kebijakan Perutean Lalu Lintas Internet: Ketika Kebijakan Perutean Lalu Lintas Internet dikonfigurasi pada hub Virtual WAN, semua cabang (VPN Pengguna Jarak Jauh (VPN Titik-ke-situs), VPN Situs-ke-situs, dan ExpressRoute) dan koneksi Jaringan Virtual ke Hub Virtual WAN meneruskan lalu lintas yang terikat Internet ke Azure Firewall, penyedia Keamanan Pihak Ketiga, Peralatan Virtual Jaringan atau solusi SaaS yang ditentukan sebagai bagian dari Kebijakan Perutean.

Dengan kata lain, ketika Kebijakan Perutean Lalu Lintas Internet dikonfigurasi pada hub Virtual WAN, Virtual WAN mengiklankan rute default (0.0.0.0/0) ke semua spoke, Gateway, dan Network Virtual Appliances (disebarkan di hub atau spoke).

Kebijakan Perutean Lalu Lintas Privat: Saat Kebijakan Perutean Lalu Lintas Privat dikonfigurasi pada hub Virtual WAN, semua lalu lintas cabang dan Virtual Network masuk dan keluar dari Hub Virtual WAN termasuk lalu lintas antar-hub diteruskan ke sumber daya solusi Next Hop Azure Firewall, Network Virtual Appliance, atau SaaS.

Dengan kata lain, ketika Kebijakan Perutean Lalu Lintas Privat dikonfigurasi di Hub Virtual WAN, semua jaringan cabang-ke-cabang, cabang-ke-virtual, jaringan virtual-ke-cabang dan lalu lintas antar-hub dikirim melalui Azure Firewall, Network Virtual Appliance atau solusi SaaS yang disebarkan di Hub Virtual WAN.

Kasus Penggunaan

Bagian berikut menjelaskan dua skenario umum di mana Kebijakan Perutean diterapkan ke hub WAN Virtual Aman.

Semua Hub Virtual WAN diamankan (disebarkan dengan Azure Firewall, NVA, atau solusi SaaS)

Dalam skenario ini, semua hub Virtual WAN disebarkan dengan Azure Firewall, NVA, atau solusi SaaS di dalamnya. Dalam skenario ini, Anda dapat mengonfigurasi Kebijakan Perutean Lalu Lintas Internet, Kebijakan Perutean Lalu Lintas Privat atau keduanya di setiap Hub Azure Virtual WAN.

Pertimbangkan konfigurasi berikut di mana Hub 1 dan Hub 2 memiliki Kebijakan Perutean untuk Lalu Lintas Privat dan Internet.

Konfigurasi Hub 1:

- Kebijakan Lalu Lintas Privat dengan Azure Firewall, NVA, atau Solusi SaaS Next Hop Hub 1

- Kebijakan Lalu Lintas Internet dengan Solusi Next Hop Hub 1 Azure Firewall, NVA, atau SaaS

Konfigurasi Hub 2:

- Kebijakan Lalu Lintas Privat dengan Solusi Next Hop Hub 2 Azure Firewall, NVA, atau SaaS

- Kebijakan Lalu Lintas Internet dengan Solusi Next Hop Hub 2 Azure Firewall, NVA, atau SaaS

Berikut ini adalah arus lalu lintas yang dihasilkan dari konfigurasi tersebut.

Catatan

Lalu Lintas Internet harus keluar melalui solusi keamanan lokal di hub sebagai rute default (0.0.0.0/0) tidak menyebar di seluruh hub.

| Dari | Untuk | Hub 1 VNets | Hub 1 cabang | Hub 2 VNets | Cabang Hub 2 | Internet |

|---|---|---|---|---|---|---|

| Hub 1 VNets | → | Hub 1 AzFW atau NVA | Hub 1 AzFW atau NVA | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 1 AzFW, NVA, atau SaaS |

| Hub 1 Cabang | → | Hub 1 AzFW, NVA, atau SaaS | Hub 1 AzFW, NVA, atau SaaS | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 1 AzFW, NVA, atau SaaS |

| Hub 2 VNets | → | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS |

| Hub 2 Cabang | → | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 1 dan 2 AzFW, NVA atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2AzFW, NVA, atau SaaS |

Menyebarkan Hub Virtual WAN yang aman dan reguler

Dalam skenario ini, tidak semua hub di WAN adalah Hub WAN Virtual Aman (hub yang memiliki solusi keamanan yang disebarkan di dalamnya).

Pertimbangkan konfigurasi berikut di mana Hub 1 (Normal) dan Hub 2 (Aman) digunakan dalam Azure Virtual WAN. Hub 2 memiliki Kebijakan Perutean untuk Lalu Lintas Privat dan Internet.

Hub 1 Konfigurasi:

- N/A (tidak dapat mengonfigurasi Kebijakan Perutean jika hub tidak disebarkan dengan solusi Azure Firewall, NVA, atau SaaS)

Hub 2 Konfigurasi:

- Kebijakan Lalu Lintas Privat dengan solusi Next Hop Hub 2 Azure Firewall, NVA, atau SaaS.

- Kebijakan Lalu Lintas Internet dengan Solusi Next Hop Hub 2 Azure Firewall, NVA, atau SaaS.

Berikut ini adalah arus lalu lintas yang dihasilkan dari konfigurasi tersebut. Cabang dan Jaringan Virtual yang terhubung ke Hub 1 tidak dapat mengakses Internet melalui solusi keamanan yang disebarkan di Hub karena rute default (0.0.0.0/0) tidak menyebar di seluruh hub.

| Dari | Untuk | Hub 1 VNets | Hub 1 cabang | Hub 2 VNets | Cabang Hub 2 | Internet |

|---|---|---|---|---|---|---|

| Hub 1 VNets | → | Langsung | Langsung | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | - |

| Hub 1 Cabang | → | Langsung | Langsung | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | - |

| Hub 2 VNets | → | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS |

| Hub 2 Cabang | → | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS | Hub 2 AzFW, NVA, atau SaaS |

Batasan Umum

- Niat Perutean saat ini tersedia di publik Azure. Microsoft Azure yang dioperasikan oleh 21Vianet dan Azure Government saat ini berada dalam peta strategi.

- Niat Perutean menyederhanakan perutean dengan mengelola asosiasi tabel rute dan penyebaran untuk semua koneksi (Virtual Network, VPN Situs-ke-situs, VPN Titik-ke-situs dan ExpressRoute). WAN Virtual dengan tabel rute kustom dan kebijakan yang disesuaikan oleh karena itu tidak dapat digunakan dengan konstruksi Niat Perutean.

- ExpressRoute terenkripsi (Terowongan VPN situs-ke-situs yang berjalan melalui sirkuit ExpressRoute) didukung di hub tempat niat perutean dikonfigurasi jika Azure Firewall dikonfigurasi untuk memungkinkan lalu lintas antara titik akhir terowongan VPN (IP privat VPN Gateway situs-ke-situs dan IP privat perangkat VPN lokal). Untuk informasi selengkapnya tentang konfigurasi yang diperlukan, lihat ExpressRoute Terenkripsi dengan niat perutean.

- Kasus penggunaan konektivitas berikut ini tidak didukung dengan Niat Perutean:

- Rute statis di defaultRouteTable yang menunjuk ke koneksi Virtual Network tidak dapat digunakan bersama dengan niat perutean. Namun, Anda dapat menggunakan fitur peering BGP.

- Kemampuan untuk menyebarkan NVA konektivitas SD-WAN dan solusi Firewall NVA atau SaaS terpisah di hub Virtual WAN yang sama saat ini berada di peta jalan. Setelah niat perutean dikonfigurasi dengan solusi SaaS hop berikutnya atau Firewall NVA, konektivitas antara NVA SD-WAN dan Azure terpengaruh. Sebagai gantinya, sebarkan solusi NVA SD-WAN dan Firewall NVA atau SaaS di Hub Virtual yang berbeda. Atau, Anda juga dapat menyebarkan NVA SD-WAN dalam Virtual Network spoke yang terhubung ke hub dan memanfaatkan kemampuan peering BGP hub virtual.

- Network Virtual Appliances (NVA) hanya dapat ditentukan sebagai sumber daya hop berikutnya untuk niat perutean jika mereka adalah Firewall Generasi Berikutnya atau Firewall Generasi Berikutnya peran ganda dan NVA SD-WAN. Saat ini, titik pemeriksaan, fortinet-ngfw dan fortinet-ngfw-and-sdwan adalah satu-satunya NVA yang memenuhi syarat untuk dikonfigurasi menjadi lompatan berikutnya untuk niat perutean. Jika Anda mencoba menentukan NVA lain, pembuatan Niat Perutean gagal. Anda dapat memeriksa jenis NVA dengan menavigasi ke Virtual Hub -> Network Virtual Appliances Anda lalu melihat bidang Vendor . Palo Alto Networks Cloud NGFW juga didukung sebagai lompatan berikutnya untuk Niat Perutean, tetapi dianggap sebagai lompatan solusi SaaS jenis berikutnya.

- Merutekan pengguna Niat yang ingin menghubungkan beberapa sirkuit ExpressRoute ke Virtual WAN dan ingin mengirim lalu lintas di antara mereka melalui solusi keamanan yang disebarkan di hub dapat memungkinkan membuka kasus dukungan untuk mengaktifkan kasus penggunaan ini. Referensi yang mengaktifkan konektivitas di seluruh sirkuit ExpressRoute untuk informasi selengkapnya.

Pertimbangan

Pelanggan yang saat ini menggunakan Azure Firewall di hub Virtual WAN tanpa Niat Perutean dapat mengaktifkan niat perutean menggunakan Azure Firewall Manager, portal perutean hub Virtual WAN atau melalui alat manajemen Azure lainnya (PowerShell, CLI, REST API).

Sebelum mengaktifkan niat perutean, pertimbangkan hal berikut:

- Niat perutean hanya dapat dikonfigurasi pada hub di mana tidak ada tabel rute kustom dan tidak ada rute statis di defaultRouteTable dengan Koneksi ion Virtual Network hop berikutnya. Untuk informasi selengkapnya, lihat prasyarat.

- Simpan salinan gateway, koneksi, dan tabel rute Anda sebelum mengaktifkan niat perutean. Sistem tidak akan secara otomatis menyimpan dan menerapkan konfigurasi sebelumnya. Untuk informasi selengkapnya, lihat strategi putar kembali.

- Niat perutean mengubah rute statis di defaultRouteTable. Karena pengoptimalan portal Azure, status defaultRouteTable setelah niat perutean dikonfigurasi mungkin berbeda jika Anda mengonfigurasi niat perutean menggunakan REST, CLI, atau PowerShell. Untuk informasi selengkapnya, lihat rute statis.

- Mengaktifkan niat perutean memengaruhi iklan awalan ke lokal. Lihat iklan awalan untuk informasi selengkapnya.

- Anda dapat membuka kasus dukungan untuk mengaktifkan konektivitas di seluruh sirkuit ExpressRoute melalui appliance Firewall di hub. Mengaktifkan pola konektivitas ini memodifikasi awalan yang diiklankan ke sirkuit ExpressRoute. Lihat Tentang ExpressRoute untuk informasi selengkapnya.

- Niat perutean adalah satu-satunya mekanisme di Virtual WAN untuk mengaktifkan inspeksi lalu lintas antar hub melalui appliance keamanan yang disebarkan di hub. Inspeksi lalu lintas antar hub juga memerlukan niat perutean untuk diaktifkan di semua hub untuk memastikan lalu lintas dirutekan secara simetris antara appliance keamanan yang disebarkan di hub Virtual WAN.

Prasyarat

Untuk mengaktifkan niat dan kebijakan perutean, Hub Virtual Anda harus memenuhi prasyarat di bawah ini:

- Tidak ada tabel rute kustom yang disebarkan dengan Hub Virtual. Satu-satunya tabel rute yang ada adalah noneRouteTable dan defaultRouteTable.

- Anda tidak dapat memiliki rute statis dengan Koneksi virtual Network hop berikutnya. Anda mungkin memiliki rute statis di defaultRouteTable memiliki hop Azure Firewall berikutnya.

Opsi untuk mengonfigurasi niat perutean berwarna abu-abu untuk hub yang tidak memenuhi persyaratan di atas.

Menggunakan niat perutean (aktifkan opsi antar-hub) di Azure Firewall Manager memiliki persyaratan tambahan:

- Rute yang dibuat oleh Azure Firewall Manager mengikuti konvensi penamaan private_traffic, internet_traffic, atau all_traffic. Oleh karena itu, semua rute dalam defaultRouteTable harus mengikuti konvensi ini.

Strategi pembatalan

Catatan

Saat konfigurasi niat perutean dihapus sepenuhnya dari hub, semua koneksi ke hub diatur untuk disebarluaskan ke label default (yang berlaku untuk 'semua' defaultRouteTables di Virtual WAN). Akibatnya, jika Anda mempertimbangkan untuk menerapkan Niat Perutean di Virtual WAN, Anda harus menyimpan salinan konfigurasi yang ada (gateway, koneksi, tabel rute) untuk diterapkan jika Anda ingin kembali ke konfigurasi asli. Sistem tidak secara otomatis memulihkan konfigurasi Anda sebelumnya.

Niat Perutean menyederhanakan perutean dan konfigurasi dengan mengelola asosiasi rute dan penyebaran semua koneksi di hub.

Tabel berikut menjelaskan tabel rute terkait dan tabel rute yang disebarkan dari semua koneksi setelah niat perutean dikonfigurasi.

| Konfigurasi Niat Perutean | Tabel rute terkait | Tabel rute yang disebarkan |

|---|---|---|

| Internet | defaultRouteTable | label default (defaultRouteTable dari semua hub di Virtual WAN) |

| Privat | defaultRouteTable | noneRouteTable |

| Internet dan Privat | defaultRouteTable | noneRouteTable |

Rute statis di defaultRouteTable

Bagian berikut menjelaskan bagaimana niat perutean mengelola rute statis di defaultRouteTable saat niat perutean diaktifkan pada hub. Modifikasi yang dilakukan Niat Perutean ke defaultRouteTable tidak dapat diubah.

Jika Anda menghapus niat perutean, Anda harus memulihkan konfigurasi sebelumnya secara manual. Oleh karena itu, sebaiknya simpan rekam jepret konfigurasi Anda sebelum mengaktifkan niat perutean.

Azure Firewall Manager dan Portal Hub Virtual WAN

Saat niat perutean diaktifkan di hub, rute statis yang sesuai dengan kebijakan perutean yang dikonfigurasi dibuat secara otomatis di defaultRouteTable. Rute ini adalah:

| Nama rute | Awalan | Sumber Daya Hop Berikutnya |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

Catatan

Setiap rute statis dalam defaultRouteTable yang berisi awalan yang tidak sama persis dengan 0.0.0.0/0 atau RFC1918 super-nets (10.0.0.0/8, 192.168.0.0/16 dan 172.16.0.0/12) secara otomatis dikonsolidasikan ke dalam satu rute statis, bernama private_traffic. Awalan dalam defaultRouteTable yang cocok dengan RFC1918 supernet atau 0.0.0.0/0 selalu dihapus secara otomatis setelah niat perutean dikonfigurasi, terlepas dari jenis kebijakan.

Misalnya, pertimbangkan skenario di mana defaultRouteTable memiliki rute berikut sebelum mengonfigurasi niat perutean:

| Nama rute | Awalan | Sumber Daya Hop Berikutnya |

|---|---|---|

| private_traffic | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

| additional_private | 10.0.0.0/8, 50.0.0.0/24 | Azure Firewall |

Mengaktifkan niat perutean pada hub ini akan menghasilkan status akhir defaultRouteTable berikut. Semua awalan yang tidak RFC1918 atau 0.0.0.0/0 dikonsolidasikan ke dalam satu rute bernama private_traffic.

| Nama rute | Awalan | Sumber Daya Hop Berikutnya |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| private_traffic | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Firewall |

Metode lain (PowerShell, REST, CLI)

Membuat niat perutean menggunakan metode non-Portal secara otomatis membuat rute kebijakan yang sesuai di defaultRouteTable dan juga menghapus awalan apa pun dalam rute statis yang sama persis dengan supernet 0.0.0.0/0 atau RFC1918 (10.0.0.0/8, 192.168.0.0/16 atau 172.16.0.0/12). Namun, rute statis lainnya tidak secara otomatis dikonsolidasikan.

Misalnya, pertimbangkan skenario di mana defaultRouteTable memiliki rute berikut sebelum mengonfigurasi niat perutean:

| Nama rute | Awalan | Sumber Daya Hop Berikutnya |

|---|---|---|

| firewall_route_ 1 | 10.0.0.0/8 | Azure Firewall |

| firewall_route_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

Tabel berikut menunjukkan status akhir defaultRouteTable setelah pembuatan niat perutean berhasil. Perhatikan bahwa firewall_route_1 dan to_internet dihapus secara otomatis karena satu-satunya awalan dalam rute tersebut adalah 10.0.0.0/8 dan 0.0.0.0/0. firewall_route_2 dimodifikasi untuk menghapus 192.168.0.0/16 karena awalan tersebut adalah awalan agregat RFC1918.

| Nama rute | Awalan | Sumber Daya Hop Berikutnya |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| firewall_route_2 | 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

Iklan awalan ke lokal

Bagian berikut menjelaskan bagaimana Virtual WAN mengiklankan rute ke lokal setelah Niat Perutean dikonfigurasi di Hub Virtual.

Kebijakan perutean internet

Catatan

Rute default 0.0.0.0/0 tidak diiklankan di seluruh hub virtual.

Jika Anda mengaktifkan kebijakan perutean Internet di Hub Virtual, rute default 0.0.0.0/0 diiklankan ke semua koneksi ke hub (Virtual Network ExpressRoute, VPN Situs-ke-situs, VPN Titik-ke-situs, NVA di hub dan koneksi BGP) di mana rute default Propagate atau Aktifkan bendera keamanan internet diatur ke true. Anda dapat mengatur bendera ini ke false untuk semua koneksi yang seharusnya tidak mempelajari rute default.

Kebijakan perutean privat

Saat hub Virtual dikonfigurasi dengan kebijakan Perutean Privat Virtual WAN mengiklankan rute ke koneksi lokal lokal dengan cara berikut:

- Rute yang sesuai dengan prefiks yang dipelajari dari Jaringan Virtual hub lokal, ExpressRoute, VPN Situs-ke-situs, VPN Titik-ke-situs, koneksi NVA-in-the-hub atau BGP yang terhubung ke hub saat ini.

- Rute yang sesuai dengan prefiks yang dipelajari dari Virtual Network hub jarak jauh, ExpressRoute, VPN Situs-ke-situs, VPN Titik-ke-situs, koneksi NVA-in-the-hub atau BGP tempat kebijakan Perutean Privat dikonfigurasi.

- Rute yang sesuai dengan prefiks yang dipelajari dari virtual Network hub jarak jauh, ExpressRoute, VPN Situs-ke-situs, VPN Titik-ke-situs, koneksi NVA-in-the-hub dan BGP di mana Niat Perutean tidak dikonfigurasi dan koneksi jarak jauh menyebar ke defaultRouteTable hub lokal.

- Awalan yang dipelajari dari satu sirkuit ExpressRoute tidak diiklankan ke sirkuit ExpressRoute lainnya kecuali Jangkauan Global diaktifkan. Jika Anda ingin mengaktifkan ExpressRoute ke transit ExpressRoute melalui solusi keamanan yang disebarkan di hub, buka kasus dukungan. Untuk informasi selengkapnya, lihat Mengaktifkan konektivitas di seluruh sirkuit ExpressRoute.

Konektivitas transit antara sirkuit ExpressRoute dengan niat perutean

Konektivitas transit antara sirkuit ExpressRoute dalam Virtual WAN disediakan melalui dua konfigurasi yang berbeda. Karena kedua konfigurasi ini tidak kompatibel, pelanggan harus memilih satu opsi konfigurasi untuk mendukung konektivitas transit antara dua sirkuit ExpressRoute.

Catatan

Untuk mengaktifkan expressRoute ke konektivitas transit ExpressRoute melalui appliance Firewall di hub dengan kebijakan perutean privat, buka kasus dukungan dengan Dukungan Microsoft. Opsi ini tidak kompatibel dengan Jangkauan Global dan mengharuskan Jangkauan Global dinonaktifkan untuk memastikan perutean transit yang tepat antara semua sirkuit ExpressRoute yang terhubung ke Virtual WAN.

- ExpressRoute Global Reach: ExpressRoute Global Reach memungkinkan dua sirkuit berkemampuan Jangkauan Global untuk mengirim lalu lintas antara satu sama lain secara langsung tanpa transit Hub Virtual.

- Kebijakan perutean privat Niat Perutean: Mengonfigurasi kebijakan perutean privat memungkinkan dua sirkuit ExpressRoute untuk mengirim lalu lintas satu sama lain melalui solusi keamanan yang disebarkan di hub.

Koneksi di seluruh sirkuit ExpressRoute melalui appliance Firewall di hub dengan kebijakan perutean perutean privat niat tersedia dalam konfigurasi berikut:

- Kedua sirkuit ExpressRoute terhubung ke hub yang sama dan kebijakan perutean privat dikonfigurasi pada hub tersebut.

- Sirkuit ExpressRoute terhubung ke hub yang berbeda dan kebijakan perutean privat dikonfigurasi pada kedua hub. Oleh karena itu, kedua hub harus memiliki solusi keamanan yang disebarkan.

Pertimbangan perutean dengan ExpressRoute

Catatan

Pertimbangan perutean di bawah ini berlaku untuk semua hub Virtual dalam langganan yang diaktifkan oleh Dukungan Microsoft untuk memungkinkan ExpressRoute ke konektivitas ExpressRoute melalui appliance keamanan di hub.

Setelah konektivitas transit di seluruh sirkuit ExpressRoute menggunakan appliance firewall yang disebarkan di Hub Virtual diaktifkan, Anda dapat mengharapkan perubahan perilaku berikut dalam cara rute diiklankan ke ExpressRoute lokal:

- Virtual WAN secara otomatis mengiklankan awalan agregat RFC1918 (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) ke lokal yang terhubung dengan ExpressRoute. Rute agregat ini diiklankan selain rute yang dijelaskan di bagian sebelumnya.

- Virtual WAN secara otomatis mengiklankan semua rute statis di defaultRouteTable ke sirkuit ExpressRoute yang terhubung secara lokal. Ini berarti Virtual WAN mengiklankan rute yang ditentukan dalam kotak teks awalan lalu lintas privat ke lokal.

Karena perubahan iklan rute ini, ini berarti bahwa lokal yang terhubung dengan ExpressRoute tidak dapat mengiklankan rentang alamat yang tepat untuk rentang alamat agregat RFC1918 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Pastikan Anda mengiklankan subnet yang lebih spesifik (dalam rentang RFC1918) dibandingkan dengan agregat super-net dan awalan apa pun di kotak teks Lalu Lintas Privat.

Selain itu, jika sirkuit ExpressRoute Anda mengiklankan awalan non-RFC1918 ke Azure, pastikan rentang alamat yang Anda masukkan ke dalam kotak teks Awalan Lalu Lintas Privat kurang spesifik daripada rute yang diiklankan ExpressRoute. Misalnya, jika Sirkuit ExpressRoute mengiklankan 40.0.0.0/24 dari lokal, letakkan rentang CIDR /23 atau lebih besar dalam kotak teks Awalan Lalu Lintas Privat (misalnya: 40.0.0.0/23).

Merutekan iklan ke lokal lainnya (VPN Situs-ke-situs, VPN Point-so-site, NVA) tidak terpengaruh dengan mengaktifkan konektivitas transit ExpressRoute ke ExpressRoute melalui appliance keamanan yang disebarkan di hub.

ExpressRoute Terenkripsi

Untuk menggunakan ExpressRoute Terenkripsi (Terowongan VPN situs-ke-situs yang berjalan di atas sirkuit ExpressRoute) dengan kebijakan perutean perutean privat niat, konfigurasikan aturan firewall untuk memungkinkan lalu lintas antara alamat IP privat terowongan VPN Gateway Situs-ke-situs Virtual WAN (sumber) dan perangkat VPN lokal (tujuan). Untuk pelanggan yang menggunakan inspeksi paket mendalam pada perangkat Firewall, disarankan untuk mengecualikan lalu lintas antara IP privat ini dari inspeksi paket mendalam.

Anda dapat memperoleh alamat IP privat terowongan VPN Gateway Situs-ke-situs Virtual WAN dengan mengunduh konfigurasi VPN dan melihat vpnSite Koneksi ions -> gatewayConfiguration -> IPAddresses. Alamat IP yang tercantum di bidang IPAddresses adalah alamat IP privat yang ditetapkan untuk setiap instans VPN Gateway Situs-ke-situs yang digunakan untuk mengakhiri terowongan VPN melalui ExpressRoute. Dalam contoh di bawah ini, IP terowongan di Gateway adalah 192.168.1.4 dan 192.168.1.5.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

Alamat IP privat yang digunakan perangkat lokal untuk penghentian VPN adalah alamat IP yang ditentukan sebagai bagian dari koneksi tautan situs VPN.

Menggunakan contoh konfigurasi VPN dan situs VPN dari atas, buat aturan firewall untuk mengizinkan lalu lintas berikut. IP VPN Gateway harus berupa IP sumber dan perangkat VPN lokal harus menjadi IP tujuan dalam aturan yang dikonfigurasi.

| Parameter Aturan | Nilai |

|---|---|

| IP Sumber | 192.168.1.4 dan 192.168.1.5 |

| Port sumber | * |

| IP Tujuan | 10.100.0.4 |

| Port Tujuan | * |

| Protokol | ANY |

Performa

Mengonfigurasi kebijakan perutean privat dengan ExpressRoute Terenkripsi merutekan paket VPN ESP melalui appliance keamanan hop berikutnya yang disebarkan di hub. Akibatnya, Anda dapat mengharapkan throughput terowongan VPN maksimum ExpressRoute Terenkripsi 1 Gbps di kedua arah (masuk dari lokal dan keluar dari Azure). Untuk mencapai throughput terowongan VPN maksimum, pertimbangkan pengoptimalan penyebaran berikut:

- Sebarkan Azure Firewall Premium alih-alih Azure Firewall Standard atau Azure Firewall Basic.

- Pastikan Azure Firewall memproses aturan yang memungkinkan lalu lintas antara titik akhir terowongan VPN (192.168.1.4 dan 192.168.1.5 dalam contoh di atas) terlebih dahulu dengan membuat aturan memiliki prioritas tertinggi dalam kebijakan Azure Firewall Anda. Untuk informasi selengkapnya tentang logika pemrosesan aturan Azure Firewall, lihat Logika pemrosesan aturan Azure Firewall.

- Matikan paket dalam untuk lalu lintas antara titik akhir terowongan VPN. Untuk informasi tentang cara mengonfigurasi Azure Firewall untuk mengecualikan lalu lintas dari inspeksi paket mendalam, referensi dokumentasi daftar bypass IDPS.

- Konfigurasikan perangkat VPN untuk menggunakan GCMAES256 untuk Enkripsi dan Integritas IPSEC untuk memaksimalkan performa.

Mengonfigurasi niat perutean melalui portal Azure

Niat perutean dan kebijakan perutean dapat dikonfigurasi melalui portal Azure menggunakan Azure Firewall Manager atau portal Virtual WAN. Portal Azure Firewall Manager memungkinkan Anda mengonfigurasi kebijakan perutean dengan sumber daya hop berikutnya Azure Firewall. Portal Virtual WAN memungkinkan Anda mengonfigurasi kebijakan perutean dengan sumber daya hop berikutnya Azure Firewall, Network Virtual Appliances yang disebarkan dalam hub Virtual atau solusi SaaS.

Pelanggan yang menggunakan Azure Firewall di hub aman Virtual WAN dapat mengatur pengaturan 'Aktifkan antar-hub' Azure Firewall Manager ke 'Diaktifkan' untuk menggunakan niat perutean atau menggunakan portal Virtual WAN untuk langsung mengonfigurasi Azure Firewall sebagai sumber daya hop berikutnya untuk niat dan kebijakan perutean. Konfigurasi di salah satu pengalaman portal setara dan perubahan di Azure Firewall Manager secara otomatis tercermin di portal Virtual WAN dan sebaliknya.

Mengonfigurasi niat dan kebijakan perutean melalui Azure Firewall Manager

Langkah-langkah berikut menjelaskan cara mengonfigurasi niat perutean dan kebijakan perutean di Hub Virtual Anda menggunakan Azure Firewall Manager. Azure Firewall Manager hanya mendukung sumber daya hop jenis Azure Firewall berikutnya.

Navigasikan ke Hub Virtual WAN tempat Anda ingin mengonfigurasi Kebijakan Perutean.

Di bawah Keamanan, pilih Pengaturan hub Virtual Aman lalu Kelola penyedia keamanan dan pengaturan rute untuk hub virtual Aman ini di Azure Firewall Manager.

Pilih Hub yang ingin Anda konfigurasikan Kebijakan Perutean Anda dari menu.

Pilih Konfigurasi keamanan di bawah Pengaturan

Jika Anda ingin mengonfigurasi Kebijakan Perutean Lalu Lintas Internet, pilih Azure Firewall atau penyedia Keamanan Internet yang relevan dari dropdown untuk Lalu Lintas Internet. Jika tidak, pilih Tidak ada

Jika Anda ingin mengonfigurasi Kebijakan Perutean Lalu Lintas Privat (untuk lalu lintas cabang dan Jaringan Virtual) melalui Azure Firewall, pilih Azure Firewall dari dropdown untuk Lalu Lintas Privat. Jika tidak, pilih Bypass Azure Firewall.

Jika Anda ingin mengonfigurasi Kebijakan Perutean Lalu Lintas Privat dan memiliki cabang atau jaringan virtual iklan non-IANA RFC1918 Prefixes, pilih Prefiks Lalu lintas Privat dan tentukan rentang prefiks non-IANA RFC1918 dalam kotak teks yang muncul. Pilih Selesai.

Pilih Antar-hub menjadi Diaktifkan. Mengaktifkan opsi ini memastikan Kebijakan Perutean Anda diterapkan pada Niat Perutean Hub Azure Virtual WAN ini.

Pilih Simpan.

Ulangi langkah 2-8 untuk hub Azure Virtual WAN Aman lainnya yang ingin Anda konfigurasikan kebijakan Perutean.

Pada tahap ini, Anda siap mengirimkan lalu lintas pengujian. Pastikan Kebijakan Firewall Anda dikonfigurasi dengan tepat untuk mengizinkan/menolak lalu lintas berdasarkan konfigurasi keamanan yang Anda inginkan.

Mengonfigurasi niat dan kebijakan perutean melalui portal Virtual WAN

Langkah-langkah berikut menjelaskan cara mengonfigurasi niat perutean dan kebijakan perutean di Hub Virtual Anda menggunakan portal Virtual WAN.

Dari tautan portal kustom yang disediakan dalam email konfirmasi dari Langkah 3 di bagian Prasyarat, buka hub Virtual WAN tempat Anda ingin mengonfigurasi kebijakan perutean.

Pada Perutean, pilih Kebijakan Perutean.

Jika Anda ingin mengonfigurasi Kebijakan Perutean Lalu Lintas Privat (untuk cabang dan Lalu Lintas Jaringan Virtual), pilih Azure Firewall, Network Virtual Appliance , atau solusi SaaS di bawah Lalu Lintas Privat. Di bawah Sumber Daya Hop Berikutnya, pilih sumber daya hop berikutnya yang relevan.

Jika Anda ingin mengonfigurasi Kebijakan Perutean Lalu Lintas Privat dan memiliki cabang atau jaringan virtual menggunakan Awalan RFC1918 non-IANA, pilih Awalan Tambahan dan tentukan rentang awalan RFC1918 non-IANA di kotak teks yang muncul. Pilih Selesai. Pastikan Anda menambahkan awalan yang sama ke kotak teks Awalan Lalu Lintas Pribadi di semua Hub Virtual yang dikonfigurasi dengan Kebijakan Perutean Pribadi untuk memastikan rute yang benar diumumkan ke semua hub.

Jika Anda ingin mengonfigurasi Kebijakan Perutean Lalu Lintas Internet, pilih Azure Firewall, Network Virtual Appliance , atau solusi SaaS. Di bawah Sumber Daya Hop Berikutnya, pilih sumber daya hop berikutnya yang relevan.

Untuk menerapkan niat dan konfigurasi kebijakan perutean, klik Simpan.

Ulangi untuk semua hub yang ingin Anda konfigurasikan kebijakan peruteannya.

Pada tahap ini, Anda siap mengirimkan lalu lintas pengujian. Pastikan Kebijakan Firewall Anda dikonfigurasi dengan tepat untuk mengizinkan/menolak lalu lintas berdasarkan konfigurasi keamanan yang Anda inginkan.

Mengonfigurasi niat perutean menggunakan templat BICEP

Lihat templat BICEP untuk informasi tentang templat dan langkah-langkahnya.

Pemecahan Masalah

Bagian berikut menjelaskan cara umum untuk memecahkan masalah saat Anda mengonfigurasi niat perutean dan kebijakan di Hub Virtual WAN Anda.

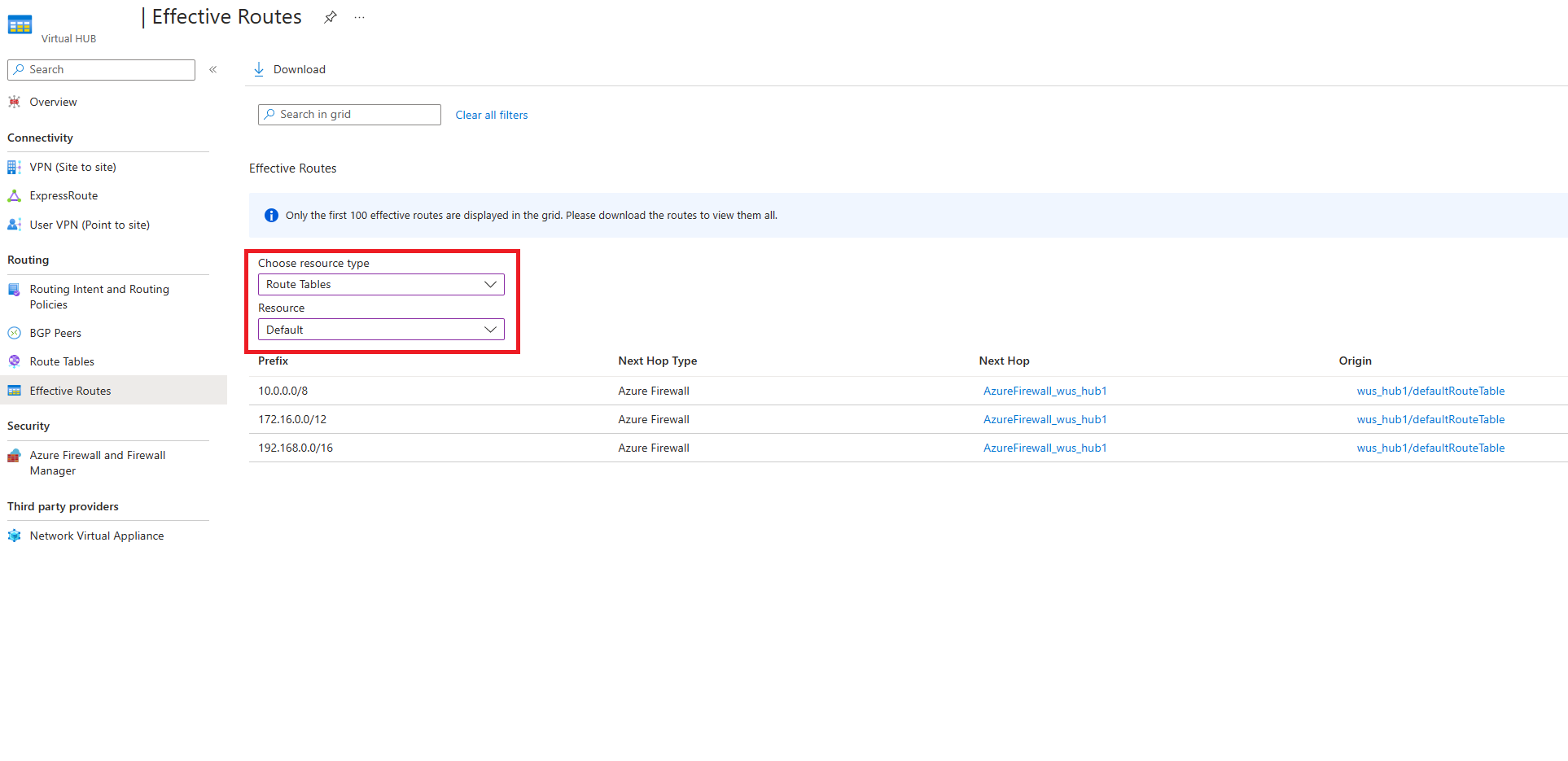

Rute Efektif

Saat kebijakan perutean privat dikonfigurasi di Hub Virtual, semua lalu lintas antara jaringan lokal dan Virtual Network diperiksa oleh Azure Firewall, Network Virtual Appliance, atau solusi SaaS di hub Virtual.

Oleh karena itu, rute efektif defaultRouteTable menunjukkan awalan agregat RFC1918 (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) dengan hop berikutnya Azure Firewall atau Network Virtual Appliance. Ini mencerminkan bahwa semua lalu lintas antara Virtual Network dan cabang dirutekan ke Azure Firewall, NVA, atau solusi SaaS di hub untuk pemeriksaan.

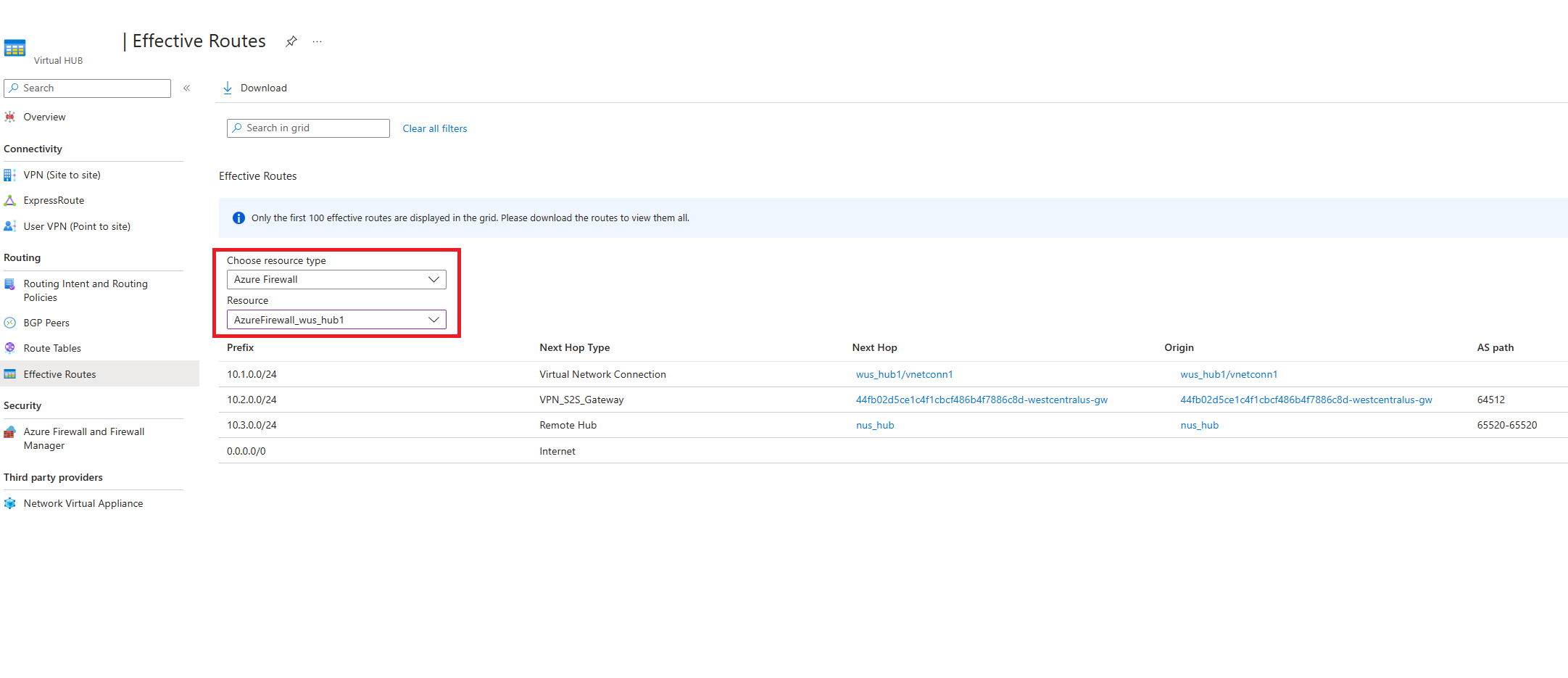

Setelah Firewall memeriksa paket (dan paket diizinkan per konfigurasi aturan Firewall), Virtual WAN meneruskan paket ke tujuan akhirnya. Untuk melihat rute mana yang digunakan Virtual WAN untuk meneruskan paket yang diperiksa, lihat tabel rute efektif Firewall atau Network Virtual Appliance.

Tabel rute efektif Firewall membantu mempersempit dan mengisolasi masalah di jaringan Anda seperti kesalahan konfigurasi atau masalah dengan cabang dan Jaringan virtual tertentu.

Pemecahan masalah konfigurasi

Jika Anda memecahkan masalah konfigurasi, pertimbangkan hal berikut:

- Pastikan Anda tidak memiliki tabel rute kustom atau rute statis di defaultRouteTable dengan koneksi Virtual Network hop berikutnya.

- Opsi untuk mengonfigurasi niat perutean berwarna abu-abu di portal Azure jika penyebaran Anda tidak memenuhi persyaratan di atas.

- Jika Anda menggunakan CLI, PowerShell, atau REST, operasi pembuatan niat perutean gagal. Hapus niat perutean yang gagal, hapus tabel rute kustom dan rute statis lalu coba buat ulang.

- Jika Anda menggunakan Azure Firewall Manager, pastikan rute yang ada di defaultRouteTable diberi nama private_traffic, internet_traffic, atau all_traffic. Opsi untuk mengonfigurasi niat perutean (mengaktifkan antar hub) berwarna abu-abu jika rute diberi nama berbeda.

- Setelah mengonfigurasi niat perutean di hub, pastikan pembaruan apa pun pada koneksi yang ada atau koneksi baru ke hub dibuat dengan bidang tabel rute opsional yang terkait dan disebarkan diatur ke kosong. Mengatur asosiasi dan penyebaran opsional sebagai kosong dilakukan secara otomatis untuk semua operasi yang dilakukan melalui portal Azure.

Jalur pemecahan masalah

Dengan asumsi Anda telah meninjau bagian Batasan yang Diketahui, berikut adalah beberapa cara untuk memecahkan masalah jalur data dan konektivitas:

- Pemecahan masalah dengan Rute Efektif:

- Jika Kebijakan Perutean Privat dikonfigurasi, Anda akan melihat rute dengan Hop Firewall berikutnya dalam rute efektif defaultRouteTable untuk agregat RFC1918 (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) serta awalan apa pun yang ditentukan dalam kotak teks lalu lintas privat. Pastikan bahwa semua prefiks Virtual Network dan lokal adalah subnet dalam rute statis di defaultRouteTable. Jika jaringan lokal atau Virtual Network menggunakan ruang alamat yang bukan subnet dalam rute efektif di defaultRouteTable, tambahkan awalan ke dalam kotak teks lalu lintas privat.

- Jika Kebijakan Perutean Lalu Lintas Internet dikonfigurasi, Anda akan melihat rute default (0.0.0.0/0) dalam rute efektif defaultRouteTable.

- Setelah Anda memverifikasi bahwa rute efektif defaultRouteTable memiliki awalan yang benar, lihat Rute Efektif Network Virtual Appliance atau Azure Firewall. Rute efektif pada Firewall menunjukkan rute mana yang telah dipilih Virtual WAN dan menentukan tujuan mana firewall dapat meneruskan paket. Mencari tahu awalan mana yang hilang atau dalam keadaan salah membantu mempersempit masalah jalur data dan mengarahkan ke koneksi VPN, ExpressRoute, NVA, atau BGP yang tepat untuk memecahkan masalah.

- Pemecahan masalah khusus skenario:

- Jika Anda memiliki hub yang tidak aman (hub tanpa Azure Firewall atau NVA) di Virtual WAN Anda, pastikan koneksi ke hub yang tidak aman menyebar ke defaultRouteTable hub dengan niat perutean yang dikonfigurasi. Jika propagasi tidak diatur ke defaultRouteTable, koneksi ke hub aman tidak akan dapat mengirim paket ke hub yang tidak aman.

- Jika Anda memiliki Kebijakan Perutean Internet yang dikonfigurasi, pastikan pengaturan 'Sebarkan Rute Default' atau 'Aktifkan Keamanan Internet' diatur ke 'true' untuk semua koneksi yang harus mempelajari rute default 0.0.0.0/0. Koneksi di mana pengaturan ini diatur ke 'false' tidak akan mempelajari rute 0.0.0.0/0, bahkan jika Kebijakan Perutean Internet dikonfigurasi.

- Jika Anda menggunakan Titik Akhir Privat yang disebarkan di Virtual Network yang terhubung ke Hub Virtual, lalu lintas dari lokal yang ditujukan untuk Titik Akhir Privat yang disebarkan di Virtual Network yang terhubung ke hub Virtual WAN secara default melewati niat perutean hop Berikutnya Azure Firewall, NVA, atau SaaS. Namun, ini mengakibatkan perutean asimetris (yang dapat menyebabkan hilangnya konektivitas antara Titik Akhir Lokal dan Privat) sebagai Titik Akhir Privat di Spoke Virtual Networks meneruskan lalu lintas lokal ke Firewall. Untuk memastikan simetri perutean, aktifkan kebijakan jaringan Tabel Rute untuk titik akhir privat pada subnet tempat Titik Akhir Privat disebarkan. Mengonfigurasi rute /32 yang sesuai dengan alamat IP privat Titik Akhir Privat di kotak teks Lalu Lintas Privat tidak akan memastikan simetri lalu lintas saat kebijakan perutean privat dikonfigurasi di hub.

- Jika Anda menggunakan ExpressRoute Terenkripsi dengan Kebijakan Perutean Privat, pastikan perangkat Firewall Anda memiliki aturan yang dikonfigurasi untuk mengizinkan lalu lintas antara titik akhir terowongan IP privat VPN Gateway Situs-ke-situs Virtual WAN dan perangkat VPN lokal. Paket ESP (terenkripsi luar) harus masuk ke log Azure Firewall. Untuk informasi selengkapnya tentang ExpressRoute Terenkripsi dengan niat perutean, lihat Dokumentasi ExpressRoute Terenkripsi.

Pemecahan masalah perutean Azure Firewall

- Pastikan status provisi Azure Firewall berhasil sebelum mencoba mengonfigurasi niat perutean.

- Jika Anda menggunakan awalan RFC1918 non-IANA di cabang/Virtual Network, pastikan Anda telah menentukan awalan tersebut dalam kotak teks "Awalan Privat". "Awalan Privat" yang dikonfigurasi tidak disebarluaskan secara otomatis ke hub lain di Virtual WAN yang dikonfigurasi dengan niat perutean. Untuk memastikan konektivitas, tambahkan awalan ini ke kotak teks "Awalan Privat" di setiap hub tunggal yang memiliki niat perutean.

- Jika Anda telah menentukan alamat non RFC1918 sebagai bagian dari kotak teks Prefiks Lalu lintas Privat di Firewall Manager, Anda mungkin perlu mengonfigurasi kebijakan SNAT pada Firewall Anda untuk menonaktifkan SNAT untuk lalu lintas pribadi non-RFC1918. Untuk informasi selengkapnya, referensikan rentang Azure Firewall SNAT.

- Konfigurasikan dan lihat log Azure Firewall untuk membantu memecahkan masalah dan menganalisis lalu lintas jaringan Anda. Untuk informasi selengkapnya tentang cara menyiapkan pemantauan untuk Azure Firewall, referensikan diagnostik Azure Firewall. Untuk gambaran umum berbagai jenis log Firewall, lihat Log dan metrik Azure Firewall.

- Untuk informasi selengkapnya tentang Azure Firewall, tinjau Dokumentasi Azure Firewall.

Memecahkan Masalah Network Virtual Appliance

- Pastikan status provisi Network Virtual Appliance berhasil sebelum mencoba mengonfigurasi niat perutean.

- Jika Anda menggunakan awalan RFC1918 non IANA di jaringan lokal atau Virtual Network yang tersambung, pastikan Anda telah menentukan awalan tersebut di kotak teks "Awalan Privat". "Awalan Privat" yang dikonfigurasi tidak disebarluaskan secara otomatis ke hub lain di Virtual WAN yang dikonfigurasi dengan niat perutean. Untuk memastikan konektivitas, tambahkan awalan ini ke kotak teks "Awalan Privat" di setiap hub tunggal yang memiliki niat perutean.

- Jika Anda telah menentukan alamat non RFC1918 sebagai bagian dari kotak teks Awalan Lalu Lintas Privat, Anda mungkin perlu mengonfigurasi kebijakan SNAT pada NVA Anda untuk menonaktifkan SNAT untuk lalu lintas privat tertentu yang tidak RFC1918.

- Periksa log Firewall NVA untuk melihat apakah lalu lintas dihilangkan atau ditolak oleh aturan Firewall Anda.

- Hubungi penyedia NVA Anda untuk mendapatkan dukungan dan panduan lebih lanjut tentang pemecahan masalah.

Pemecahan masalah perangkat lunak sebagai layanan

- Pastikan status provisi solusi SaaS berhasil sebelum mencoba mengonfigurasi niat perutean.

- Untuk tips pemecahan masalah selengkapnya, lihat bagian pemecahan masalah di dokumentasi Virtual WAN atau lihat dokumentasi Palo Alto Networks Cloud NGFW.

Langkah berikutnya

Untuk informasi selengkapnya tentang perutean hub virtual, lihat Tentang perutean hub virtual. Untuk informasi selengkapnya tentang Virtual WAN, lihat FAQ.