Azure Firewall terowongan paksa

Saat mengonfigurasi Azure Firewall baru, Anda dapat merutekan semua lalu lintas yang terikat Internet ke hop berikutnya yang ditunjuk alih-alih langsung ke Internet. Misalnya, Anda mungkin memiliki rute default yang diiklankan melalui BGP atau menggunakan User Defined Route (UDR) untuk memaksa lalu lintas ke firewall tepi lokal atau appliance virtual jaringan (NVA) lainnya untuk memproses lalu lintas jaringan sebelum diteruskan ke Internet. Untuk mendukung konfigurasi ini, Anda harus membuat Azure Firewall dengan konfigurasi penerowongan paksa diaktifkan. Ini adalah persyaratan wajib untuk menghindari gangguan layanan.

Jika Anda memiliki firewall yang sudah ada sebelumnya, Anda harus menghentikan/memulai firewall dalam mode penerowongan paksa untuk mendukung konfigurasi ini. Menghentikan/memulai firewall dapat digunakan untuk mengonfigurasi penerowongan paksa firewall tanpa perlu menyebarkan ulang firewall baru. Anda harus melakukan ini selama jam pemeliharaan untuk menghindari gangguan. Untuk informasi selengkapnya, lihat Tanya Jawab Umum Azure Firewall tentang menghentikan dan memulai ulang firewall dalam mode penerowongan paksa.

Anda mungkin lebih suka tidak mengekspos alamat IP publik langsung ke Internet. Dalam hal ini, Anda dapat menyebarkan Azure Firewall dalam mode penerowongan paksa tanpa alamat IP publik. Konfigurasi ini membuat antarmuka manajemen dengan alamat IP publik yang digunakan oleh Azure Firewall untuk operasinya. Alamat IP publik digunakan secara eksklusif oleh platform Azure dan tidak dapat digunakan untuk tujuan lain. Jaringan jalur data penyewa dapat dikonfigurasi tanpa alamat IP publik, dan lalu lintas Internet dapat dipaksa terowongan ke firewall lain atau diblokir.

Azure Firewall menyediakan mengirimkan otomatis untuk semua lalu lintas keluar ke alamat IP publik. Azure Firewall tidak melakukan SNAT ketika alamat IP tujuan merupakan rentang alamat IP privat per IANA RFC 1918. Logika ini berfungsi dengan sempurna saat Anda keluar langsung ke Internet. Namun, dengan penerowongan paksa diaktifkan, lalu lintas terikat Internet ter-SNAT ke salah satu alamat IP privat firewall di AzureFirewallSubnet. Ini menyembunyikan alamat sumber dari firewall lokal Anda. Anda dapat mengonfigurasi Azure Firewall agar tidak SNAT, terlepas dari alamat IP tujuan dengan menambahkan 0.0.0.0/0 sebagai rentang alamat IP privat Anda. Dengan konfigurasi ini, Azure Firewall tidak akan pernah bisa keluar langsung ke Internet. Untuk informasi selengkapnya, lihat rentang alamat IP privat Azure Firewall SNAT.

Penting

Jika Anda menyebarkan Azure Firewall di dalam Hub Virtual WAN (Hub Virtual Aman), mengiklankan rute default melalui Rute Ekspres atau VPN Gateway saat ini tidak didukung. Hal ini sedang diselidiki.

Penting

DNAT tidak didukung dengan penerowongan paksa diaktifkan. Firewall yang disebarkan dengan penerowongan paksa diaktifkan tidak dapat mendukung akses masuk dari Internet karena perutean asimetris.

Konfigurasi penerowongan paksa

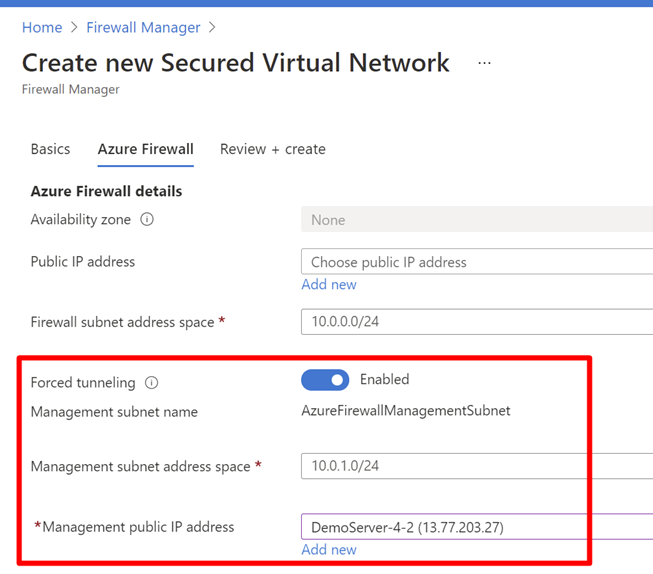

Anda dapat mengonfigurasi penerowongan paksa selama pembuatan Firewall dengan mengaktifkan mode penerowongan paksa seperti yang ditunjukkan pada cuplikan layar berikut. Untuk mendukung penerowongan paksa, lalu lintas Manajemen Layanan dipisahkan dari lalu lintas pelanggan. Subnet khusus lainnya bernama AzureFirewallManagementSubnet (ukuran subnet minimum /26) diperlukan dengan alamat IP publik terkaitnya sendiri. Alamat IP publik ini untuk lalu lintas manajemen. Ini digunakan secara eksklusif oleh platform Azure dan tidak dapat digunakan untuk tujuan lain.

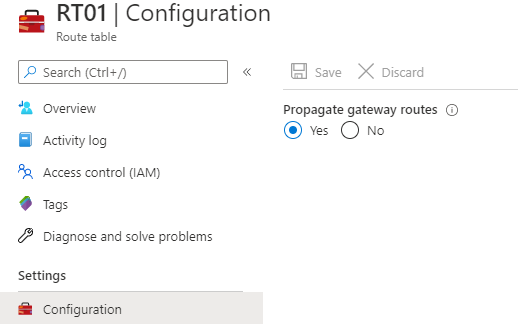

Dalam mode penerowongan paksa, layanan Azure Firewall menggabungkan subnet Manajemen (AzureFirewallManagementSubnet) untuk tujuan operasionalnya. Secara default, layanan ini mengaitkan tabel rute yang disediakan sistem ke subnet Manajemen. Satu-satunya rute yang diperbolehkan pada subnet ini adalah rute default ke Internet, dan propagasi rute BGP harus dinonaktifkan. Hindari mengaitkan tabel rute pelanggan ke subnet Manajemen saat Anda membuat firewall.

Dalam konfigurasi ini, AzureFirewallSubnet sekarang dapat menyertakan rute ke firewall lokal atau NVA untuk memproses lalu lintas sebelum diteruskan ke Internet. Anda juga dapat menerbitkan rute ini melalui BGP ke AzureFirewallSubnet jika rute gateway Propagate diaktifkan pada subnet ini.

Misalnya, Anda dapat membuat rute default di AzureFirewallSubnet dengan gateway VPN Anda sebagai hop berikutnya untuk sampai ke perangkat lokal Anda. Atau Anda dapat mengaktifkan Menyebarkan rute gateway untuk mendapatkan rute yang sesuai ke jaringan lokal.

Jika Anda mengaktifkan penerowongan paksa, lalu lintas yang terikat internet disINDot ke salah satu alamat IP pribadi firewall di AzureFirewallSubnet, menyembunyikan sumber dari firewall lokal Anda.

Jika organisasi Anda menggunakan rentang alamat IP publik untuk jaringan pribadi, Azure Firewall mengirimkan lalu lintas ke salah satu alamat IP pribadi firewall di AzureFirewallSubnet. Namun, Anda dapat mengonfigurasi Azure Firewall untuk tidak mengirimkan rentang alamat IP publik Anda. Untuk informasi selengkapnya, lihat rentang alamat IP privat Azure Firewall SNAT.

Setelah mengonfigurasi Azure Firewall untuk mendukung penerowongan paksa, Anda tidak dapat membatalkan konfigurasi. Jika Anda menghapus semua konfigurasi IP lainnya di firewall Anda, konfigurasi IP manajemen juga dihapus, dan firewall akan dibatalkan alokasinya. Alamat IP publik yang ditetapkan ke konfigurasi IP manajemen tidak dapat dihapus, tetapi Anda dapat menetapkan alamat IP publik yang berbeda.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk