Rentang alamat IP pribadi Azure Firewall mengirimkan

Azure Firewall menyediakan kemampuan SNAT untuk semua lalu lintas keluar ke alamat IP publik. Secara default, Azure Firewall tidak mengirimkan dengan aturan Jaringan ketika alamat IP tujuan berada dalam rentang alamat IP pribadi per IANA RFC 1918 atau ruang alamat bersama per IANA RFC 6598. Aturan aplikasi selalu SNATed menggunakan proksi transparan apa pun alamat IP tujuan.

Logika ini berfungsi dengan baik ketika Anda merutekan lalu lintas langsung ke Internet. Namun, ada skenario di mana Anda mungkin ingin mengambil alih perilaku SNAT default.

- Jika Anda telah mengaktifkan penerowongan paksa, lalu lintas yang terikat Internet di-SNAT ke salah satu alamat IP privat firewall di AzureFirewallSubnet, menyembunyikan sumber dari firewall lokal Anda.

- Jika organisasi Anda menggunakan rentang alamat IP terdaftar di luar IANA RFC 1918 atau IANA RFC 6598 untuk jaringan privat, Azure Firewall Melakukan SNAT lalu lintas ke salah satu alamat IP privat firewall di AzureFirewallSubnet. Namun, Anda dapat mengonfigurasi Azure Firewall untuk tidak mengirimkan rentang alamat IP publik Anda. Misalnya, untuk menentukan alamat IP individual, Anda dapat menentukannya seperti ini:

192.168.1.10. Untuk menentukan rentang alamat IP, Anda dapat menentukannya seperti ini:192.168.1.0/24.

Perilaku Azure Firewall SNAT dapat diubah dengan cara berikut:

Untuk mengonfigurasi Azure Firewall agar tidak pernah lalu lintas SNAT diproses oleh aturan jaringan terlepas dari alamat IP tujuan, gunakan 0.0.0.0/0 sebagai rentang alamat IP privat Anda. Dengan konfigurasi ini, Azure Firewall tidak pernah dapat merutekan lalu lintas langsung ke Internet.

Untuk mengonfigurasi firewall agar selalu SNAT diproses oleh aturan jaringan terlepas dari alamat tujuan, gunakan 255.255.255.255/32 sebagai rentang alamat IP privat Anda.

Azure Firewall dapat dikonfigurasi untuk mempelajari rentang terdaftar dan privat secara otomatis setiap jam dan menggunakan rute yang dipelajari untuk SNAT. Kemampuan pratinjau ini harus memiliki Azure Route Server yang disebarkan di VNet yang sama dengan Azure Firewall.

Penting

Konfigurasi rentang alamat privat hanya berlaku untuk aturan jaringan. Saat ini, aturan aplikasi selalu mengirimkan.

Penting

Jika Anda ingin menentukan rentang alamat IP pribadi Anda sendiri, dan mempertahankan rentang alamat IANA RFC 1918 default, pastikan daftar kustom Anda masih menyertakan rentang IANA RFC 1918.

Anda dapat mengonfigurasi alamat IP pribadi SNAT menggunakan metode berikut. Anda harus mengonfigurasi alamat pribadi SNAT menggunakan metode yang sesuai untuk konfigurasi Anda. Firewall yang terkait dengan kebijakan firewall harus menentukan rentang dalam kebijakan dan tidak menggunakan AdditionalProperties.

| Metode | Menggunakan aturan klasik | Menggunakan kebijakan firewall |

|---|---|---|

| Portal Azure | didukung | didukung |

| Azure PowerShell | konfigurasi PrivateRange |

saat ini tidak didukung |

| Azure CLI | konfigurasi --private-ranges |

saat ini tidak didukung |

| Templat ARM | konfigurasikan AdditionalProperties dalam properti firewall |

konfigurasikan snat/privateRanges dalam kebijakan firewall |

Mengonfigurasi rentang alamat IP pribadi SNAT - Azure PowerShell

Aturan klasik

Anda bisa menggunakan Azure PowerShell untuk menentukan rentang alamat IP pribadi untuk firewall.

Catatan

Properti firewall PrivateRange diabaikan untuk firewall yang terkait dengan Azure Policy Firewall. Anda harus menggunakan SNAT propertifirewallPolicies seperti yang dijelaskan dalam Mengonfigurasi rentang alamat IP pribadi SNAT - template ARM.

Firewall baru

Untuk firewall baru menggunakan aturan klasik, cmdlet Azure PowerShell adalah:

$azFw = @{

Name = '<fw-name>'

ResourceGroupName = '<resourcegroup-name>'

Location = '<location>'

VirtualNetworkName = '<vnet-name>'

PublicIpName = '<public-ip-name>'

PrivateRange = @("IANAPrivateRanges", "192.168.1.0/24", "192.168.1.10")

}

New-AzFirewall @azFw

Catatan

Menerapkan Azure Firewall menggunakan New-AzFirewall memerlukan alamat IP VNet dan Publik yang sudah ada. Lihat Menerapkan dan mengonfigurasi Azure Firewall menggunakan Azure PowerShell untuk panduan penerapan lengkap.

Catatan

IANAPrivateRanges diperluas ke default saat ini di Azure Firewall sementara rentang lainnya ditambahkan ke dalamnya. Untuk mempertahankan IANAPrivateRanges default dalam spesifikasi rentang pribadi Anda, IANAPrivateRanges harus tetap dalam PrivateRange spesifikasi Anda seperti yang ditunjukkan dalam contoh berikut.

Untuk informasi selengkapnya, lihat New-AzFirewall.

Firewall yang ada

Untuk mengonfigurasi firewall yang sudah ada menggunakan aturan klasik, gunakan cmdlet Azure PowerShell berikut ini:

$azfw = Get-AzFirewall -Name '<fw-name>' -ResourceGroupName '<resourcegroup-name>'

$azfw.PrivateRange = @("IANAPrivateRanges","192.168.1.0/24", "192.168.1.10")

Set-AzFirewall -AzureFirewall $azfw

Mengonfigurasi rentang alamat IP pribadi SNAT - Azure CLI

Aturan klasik

Anda dapat menggunakan Azure CLI untuk menentukan rentang alamat IP pribadi untuk firewall menggunakan aturan klasik.

Firewall baru

Untuk firewall baru menggunakan aturan klasik, perintah Azure CLI adalah:

az network firewall create \

-n <fw-name> \

-g <resourcegroup-name> \

--private-ranges 192.168.1.0/24 192.168.1.10 IANAPrivateRanges

Catatan

Menerapkan Azure Firewall menggunakan perintah Azure CLI az network firewall create memerlukan langkah-langkah konfigurasi tambahan untuk membuat alamat IP publik dan konfigurasi IP. Lihat Menerapkan dan mengonfigurasi Azure Firewall menggunakan Azure CLI untuk panduan penerapan lengkap.

Catatan

IANAPrivateRanges diperluas ke default saat ini di Azure Firewall sementara rentang lainnya ditambahkan ke dalamnya. Untuk mempertahankan IANAPrivateRanges default dalam spesifikasi rentang pribadi Anda, IANAPrivateRanges harus tetap dalam private-ranges spesifikasi Anda seperti yang ditunjukkan dalam contoh berikut.

Firewall yang ada

Untuk mengonfigurasi firewall yang ada menggunakan aturan klasik, perintah Azure CLI adalah:

az network firewall update \

-n <fw-name> \

-g <resourcegroup-name> \

--private-ranges 192.168.1.0/24 192.168.1.10 IANAPrivateRanges

Mengonfigurasi rentang alamat IP pribadi SNAT - template ARM

Aturan klasik

Untuk mengonfigurasi mengirimkan selama penyebaran Template ARM, Anda bisa menambahkan yang berikut ini ke properti additionalProperties:

"additionalProperties": {

"Network.SNAT.PrivateRanges": "IANAPrivateRanges , IPRange1, IPRange2"

},

Kebijakan Firewall

Azure Firewall yang terkait dengan kebijakan firewall telah mendukung rentang privat SNAT sejak versi API 2020-11-01. Saat ini, Anda dapat menggunakan template untuk memperbarui rentang privat mengirimkan pada Azure Policy Firewall. Contoh berikut mengonfigurasi firewall untuk selalu mengirimkan lintas jaringan:

{

"type": "Microsoft.Network/firewallPolicies",

"apiVersion": "2020-11-01",

"name": "[parameters('firewallPolicies_DatabasePolicy_name')]",

"location": "eastus",

"properties": {

"sku": {

"tier": "Standard"

},

"snat": {

"privateRanges": "[255.255.255.255/32]"

}

}

Mengonfigurasi rentang alamat IP pribadi SNAT - portal Microsoft Azure

Aturan klasik

Anda dapat menggunakan portal Microsoft Azure untuk menentukan rentang alamat IP pribadi untuk firewall.

Pilih grup sumber daya Anda, lalu pilih firewall Anda.

Pada halaman Gambaran Umum, Rentang IP Privat, pilih nilai default IANA RFC 1918.

Halaman Edit Awalan IP Pribadi terbuka:

Secara default, IANAPrivateRanges dikonfigurasi.

Edit rentang alamat IP pribadi untuk lingkungan Anda lalu pilih Simpan.

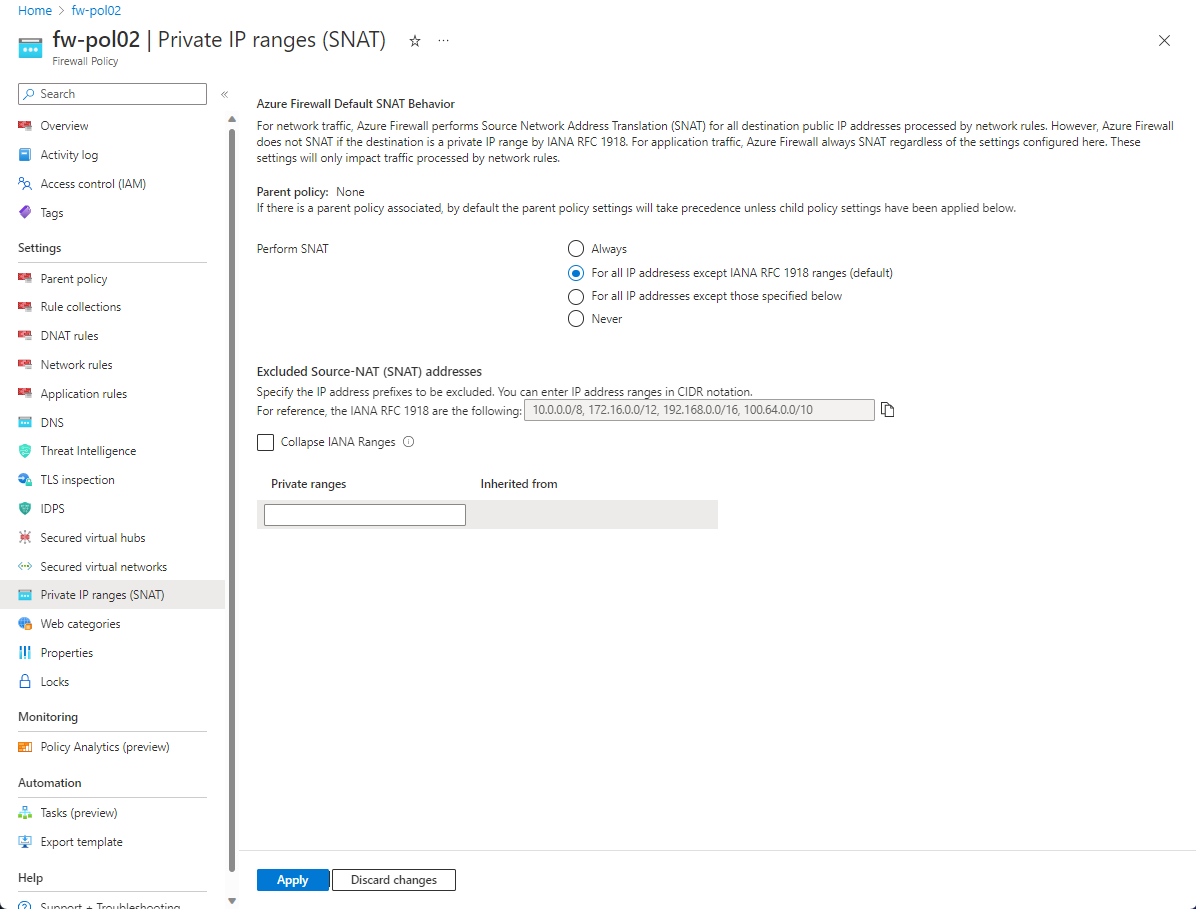

Kebijakan Firewall

Pilih grup sumber daya Anda, lalu pilih firewall Anda.

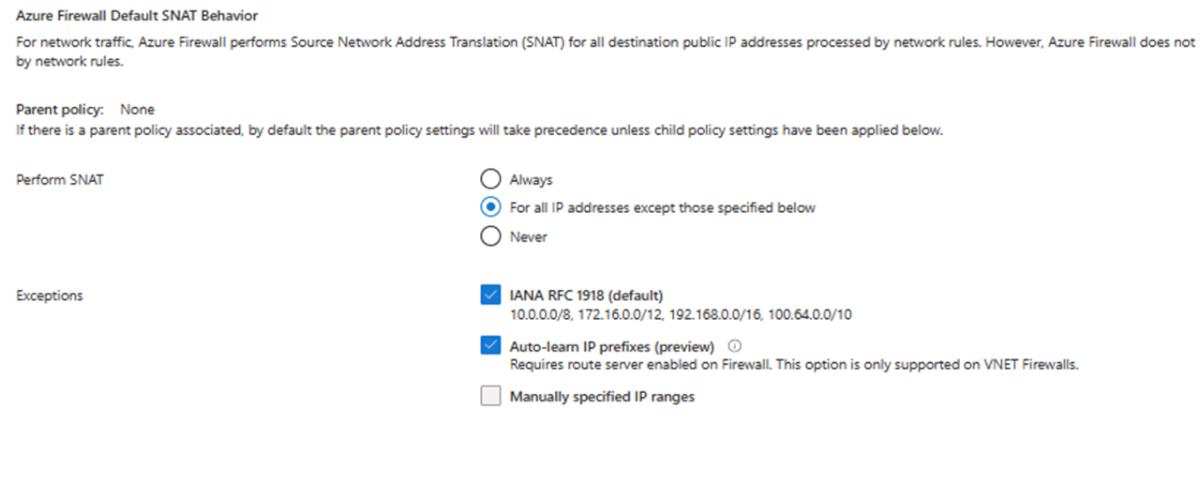

Pilih Rentang IP Privat (SNAT) di kolom Pengaturan.

Pilih kondisi untuk melakukan SNAT untuk lingkungan Anda di bawah Lakukan SNAT untuk menyesuaikan konfigurasi SNAT.

Pilih Terapkan.

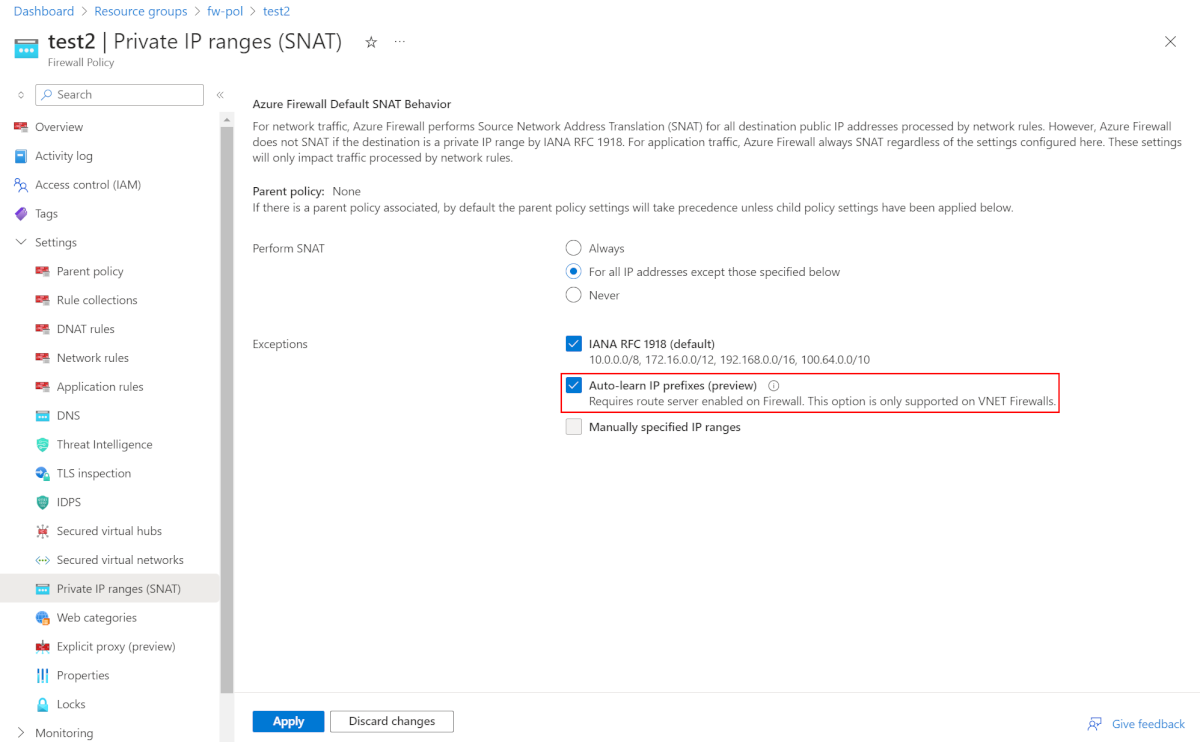

Mempelajari rute SNAT secara otomatis (pratinjau)

Anda dapat mengonfigurasi Azure Firewall untuk mempelajari rentang terdaftar dan privat secara otomatis setiap 30 menit. Rentang alamat yang dipelajari ini dianggap internal untuk jaringan, sehingga lalu lintas ke tujuan dalam rentang yang dipelajari tidak SNATed. Rentang SNAT pembelajaran otomatis mengharuskan Azure Route Server disebarkan di VNet yang sama dengan Azure Firewall. Firewall harus dikaitkan dengan Azure Route Server dan dikonfigurasi untuk mempelajari rentang SNAT secara otomatis dalam Azure Firewall Policy. Saat ini Anda dapat menggunakan templat ARM, Azure PowerShell, atau portal Azure untuk mengonfigurasi rute SNAT pembelajaran otomatis.

Catatan

Rute SNAT pembelajaran otomatis hanya tersedia pada penyebaran VNet (jaringan virtual hub). Ini tidak tersedia pada penyebaran VWAN (hub virtual aman). Untuk informasi selengkapnya tentang opsi arsitektur Azure Firewall, lihat Apa saja opsi arsitektur Azure Firewall Manager?

Mengonfigurasi menggunakan templat ARM

Anda dapat menggunakan JSON berikut untuk mengonfigurasi pembelajaran otomatis. Azure Firewall harus dikaitkan dengan Azure Route Server.

"type": "Microsoft.Network/firewallPolicies",

"apiVersion": "2022-11-01",

"name": "[parameters('firewallPolicies_DatabasePolicy_name')]",

"location": "eastus",

"properties": {

"sku": {

"tier": "Standard"

},

"snat": {

"autoLearnPrivateRanges": "Enabled"

}

}

Gunakan JSON berikut untuk mengaitkan Azure Route Server:

"type": "Microsoft.Network/azureFirewalls",

"apiVersion": "2022-11-01",

"name": "[parameters('azureFirewalls_testFW_name')]",

"location": "eastus",

"properties": {

"sku": {

"name": "AZFW_VNet",

"tier": "Standard"

},

"threatIntelMode": "Alert",

"additionalProperties": {

"Network.RouteServerInfo.RouteServerID": "[parameters'virtualHubs_TestRouteServer_externalid')]"

},

...

}

Mengonfigurasi menggunakan Azure PowerShell

Buat firewall baru dengan RouteServerId.

# specify RouteServerId Uri $routeServerId="/subscriptions/your_sub/resourceGroups/testRG/providers/Microsoft.Network/virtualHubs/TestRS" # Create AzureFirewall $azureFirewall = New-AzFirewall -Name $azureFirewallName -ResourceGroupName ` $rgname -Location $location -RouteServerId $routeServerId # Get firewall and confirm if RouteServerId is included on the response under additional properties (Network.RouteServerInfo.RouteServerID) Get-AzFirewall -Name $azureFirewallName -ResourceGroupName $rgnameMemperbarui firewall yang ada dengan RouteServerId

# specify RouteServerId Uri $routeServerId="/subscriptions/ your_sub /resourceGroups/testRG/providers/Microsoft.Network/virtualHubs/TestRS" # Get firewall $azFirewall = Get-AzFirewall -Name $azureFirewallName -ResourceGroupName $rgname # Update the response with RouteServerId and do firewall SET $azFirewall.RouteServerId = $routeServerId Set-AzFirewall -AzureFirewall $azFirewall # Do firewall Get and confirm if routeServerId is updated Get-AzFirewall -Name $azureFirewallName -ResourceGroupName $rgnameBuat kebijakan firewall baru dengan parameter SNAT yang disediakan

# If AutoLearnPrivateRange parameter is provided, auto learn will be enabled, if not it will be disabled $snat = New-AzFirewallPolicySnat -PrivateRange $privateRange -AutoLearnPrivateRange # Create AzureFirewallPolicy (with SNAT) $azureFirewallPolicy = New-AzFirewallPolicy -Name $azureFirewallPolicyName ` -ResourceGroupName $rgname -Location $location -Snat $snat # Get AzureFirewallPolicy and verify Get-AzFirewallPolicy -Name $azureFirewallPolicyName -ResourceGroupName $rgnameMemperbarui kebijakan firewall yang ada dengan SNAT

$snat = New-AzFirewallPolicySnat -PrivateRange $privateRange2 # Set AzureFirewallPolicy $azureFirewallPolicy.Snat = $snat Set-AzFirewallPolicy -InputObject $azureFirewallPolicy # Do Get and Verify Get-AzFirewallPolicy -Name $azureFirewallPolicyName -ResourceGroupName $rgnameDapatkan Awalan yang Dipelajari Firewall

Get-AzFirewallLearnedIpPrefix -Name $azureFirewallName -ResourceGroupName $rgname

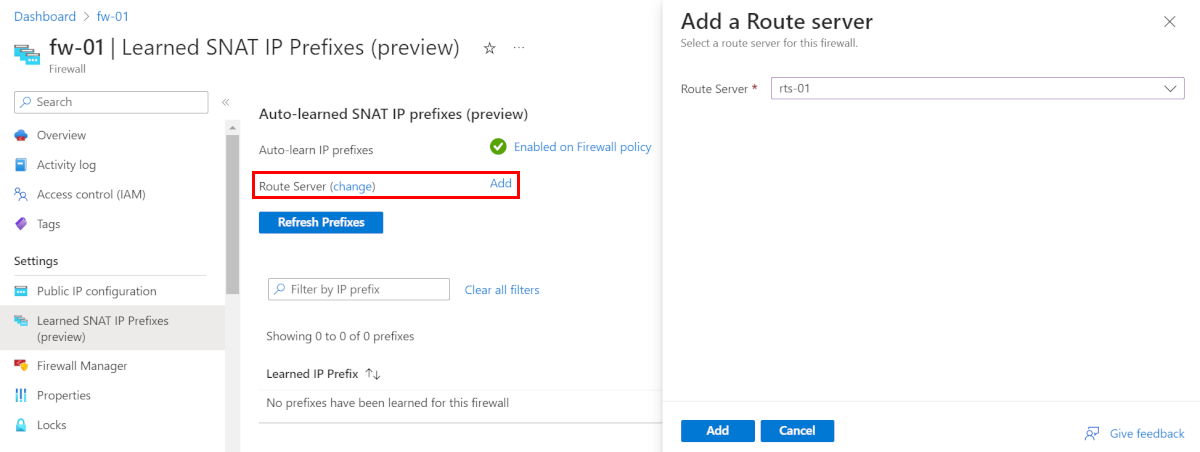

Mengonfigurasi menggunakan portal Microsoft Azure

Anda dapat menggunakan portal untuk mengaitkan Route Server dengan Azure Firewall untuk mengonfigurasi rute SNAT pembelajaran otomatis (pratinjau).

Gunakan portal untuk menyelesaikan tugas berikut:

- Tambahkan subnet bernama RouteServerSubnet ke VNet firewall yang ada. Ukuran subnet harus setidaknya /27.

- Sebarkan Route Server ke VNet firewall yang ada. Untuk informasi tentang Azure Route Server, lihat Mulai Cepat: Membuat dan mengonfigurasi Route Server menggunakan portal Azure.

- Tambahkan server rute pada halaman Awalan IP SNAT yang Dipelajari firewall (pratinjau).

- Ubah kebijakan firewall Anda untuk mengaktifkan Awalan IP pembelajaran otomatis (pratinjau) di bagian Rentang IP Privat (SNAT).

- Anda dapat melihat rute yang dipelajari di halaman Awalan IP SNAT Yang Dipelajari (pratinjau).

Langkah berikutnya

- Pelajari tentang Azure Firewall dengan penjaluran paksa.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk