Mengintegrasikan Azure Firewall dengan Azure Standard Load Balancer

Anda dapat mengintegrasikan Azure Firewall ke dalam jaringan virtual dengan Azure Standard Load Balancer (baik publik atau internal).

Desain yang disukai adalah mengintegrasikan load balancer internal dengan firewall Azure Anda, karena ini adalah desain yang lebih sederhana. Anda dapat menggunakan load balancer publik jika sudah memiliki yang disebarkan dan Anda ingin mempertahankannya. Namun, Anda perlu mengetahui masalah perutean asimetris yang dapat merusak fungsionalitas dengan skenario load balancer publik.

Untuk informasi selengkapnya tentang Azure Load Balancer, lihat Apa yang dimaksud dengan Azure Load Balancer?

Penyeimbang beban publik

Dengan load balancer publik, load balancer digunakan dengan alamat IP frontend publik.

Perutean asimetris

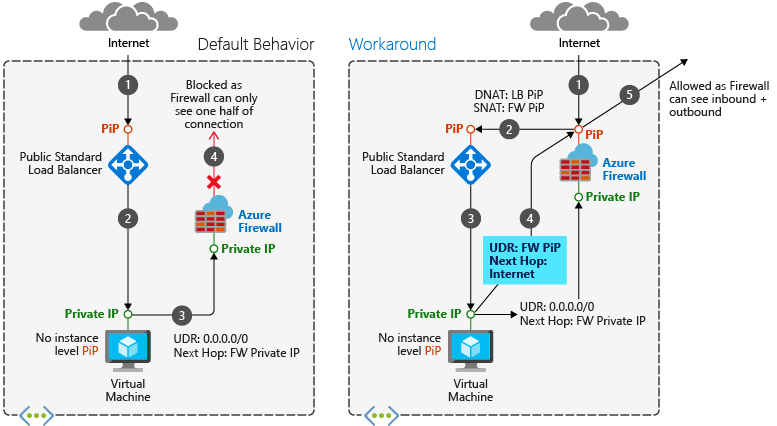

Perutean asimetris terjadi ketika paket mengambil satu jalur ke tujuan dan mengambil jalur lain ketika kembali ke sumbernya. Masalah terjadi jika subnet memiliki rute default yang menuju alamat IP privat firewall, tetapi Anda menggunakan load balancer publik. Pada kasus ini, lalu lintas penyeimbang beban yang masuk diterima melalui alamat IP publiknya, tetapi jalur kembalinya melewati alamat IP privat firewall. Karena firewall bersifat stateful, firewall mengabaikan paket yang kembali karena firewall tidak mengetahui sesi yang dibuat.

Memperbaiki masalah perutean

Saat Anda menerapkan Azure Firewall ke subnet, salah satu langkahnya adalah membuat rute default untuk paket directing subnet melalui alamat IP privat firewall yang terletak di AzureFirewallSubnet. Untuk informasi selengkapnya, lihat Tutorial: Menyebarkan dan mengonfigurasi Azure Firewall menggunakan portal Microsoft Azure.

Ketika Anda memperkenalkan firewall ke dalam skenario load balancer, Anda ingin lalu lintas Internet Anda masuk melalui alamat IP publik firewall Anda. Dari sana, firewall menerapkan aturan firewall dan NAT paket ke alamat IP publik load balancer Anda. Di sinilah masalahnya terjadi. Paket tiba di alamat IP publik firewall, tetapi kembali ke firewall melalui alamat IP privat (menggunakan rute default). Untuk menghindari masalah ini, buat rute host lain untuk alamat IP publik firewall. Paket yang masuk ke alamat IP publik firewall dirutekan melalui internet. Ini menghindari mengambil rute default ke alamat IP privat firewall.

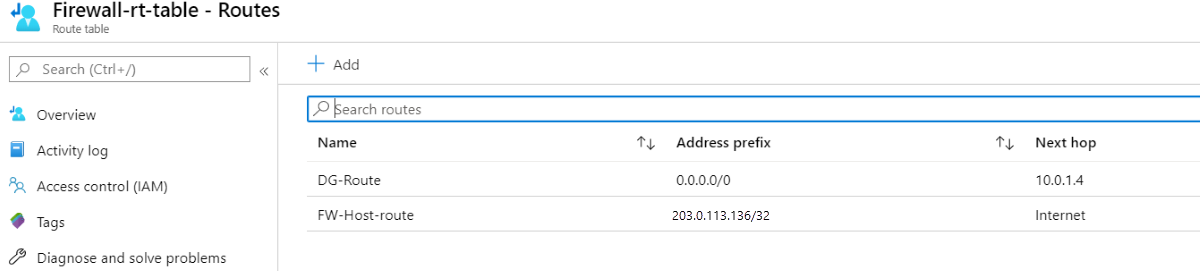

Contoh tabel rute

Misalnya, rute berikut adalah untuk firewall di alamat IP publik 203.0.113.136, dan alamat IP privat 10.0.1.4.

Contoh aturan NAT

Dalam contoh berikut, aturan NAT menerjemahkan lalu lintas RDP ke firewall pada 203.0.113.136 ke load balancer pada 203.0.113.220:

Pemeriksaan kesehatan

Ingat, Anda perlu memiliki layanan web yang berjalan pada host di kumpulan load balancer jika Anda menggunakan pemeriksaan kesehatan TCP ke port 80, atau probe HTTP / HTTPS.

Load Balancer internal

Dengan load balancer internal, load balancer disebarkan dengan alamat IP frontend privat.

Tidak ada masalah perutean asimetris dengan skenario ini. Paket yang masuk tiba di alamat IP publik firewall, diterjemahkan ke alamat IP privat load balancer, dan kembali ke alamat IP privat firewall menggunakan jalur pengembalian yang sama.

Jadi, Anda dapat menyebarkan skenario ini mirip dengan skenario load balancer publik, tetapi tanpa perlu rute host alamat IP publik firewall.

Komputer virtual di kumpulan backend dapat memiliki konektivitas internet keluar melalui Azure Firewall. Mengonfigurasi rute yang ditentukan pengguna pada subnet komputer virtual dengan firewall sebagai hop berikutnya.

Keamanan ekstra

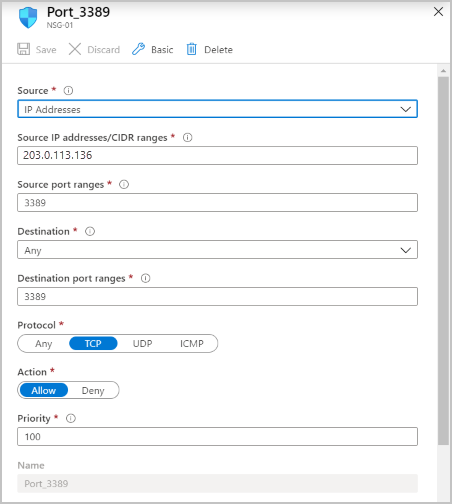

Untuk lebih meningkatkan keamanan skenario seimbang beban Anda, Anda dapat menggunakan grup keamanan jaringan (NSG).

Misalnya, Anda dapat membuat NSG di subnet backend tempat komputer virtual tempat load balancer berada. Izinkan lalu lintas masuk yang berasal dari alamat IP firewall/port.

Untuk informasi selengkapnya tentang NSG, lihat Grup keamanan.

Langkah berikutnya

- Pelajari cara menyebarkan dan mengonfigurasi Azure Firewall.