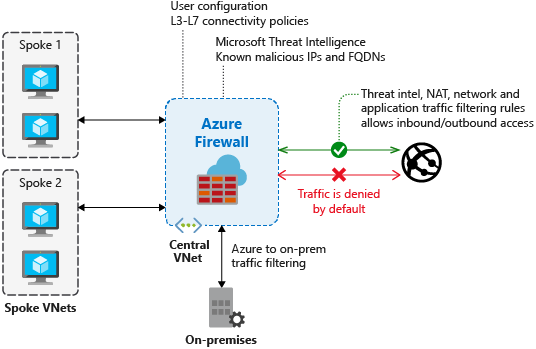

Filter berbasis inteligensi ancaman Azure Firewall

Anda dapat mengaktifkan pemfilteran berbasis inteligensi ancaman untuk firewall Anda untuk memperingatkan dan menolak lalu lintas dari/ke alamat IP berbahaya, FQDN, dan URL yang diketahui. Alamat IP, domain, dan URL bersumber dari umpan Microsoft Threat Intelligence, yang mencakup beberapa sumber termasuk tim Microsoft Cyber Security. Intelligent Security Graph mendukung inteligensi ancaman Microsoft dan menggunakan beberapa layanan termasuk Microsoft Defender untuk Cloud.

Jika Anda telah mengaktifkan pemfilteran berbasis inteligensi ancaman, firewall memproses aturan terkait sebelum salah satu aturan NAT, aturan jaringan, atau aturan aplikasi.

Saat aturan memicu, Anda dapat memilih untuk hanya mencatat pemberitahuan, atau Anda dapat memilih mode pemberitahuan dan tolak.

Secara default, pemfilteran berbasis inteligensi ancaman berada dalam mode pemberitahuan. Anda tidak dapat menonaktifkan fitur ini atau mengubah mode hingga antarmuka portal tersedia di wilayah Anda.

Anda dapat menentukan daftar izin sehingga inteligensi ancaman tidak memfilter lalu lintas ke salah satu FQDN, alamat IP, rentang, atau subnet yang tercantum.

Untuk operasi batch, Anda dapat mengunggah file CSV dengan daftar alamat IP, rentang, dan subnet.

Log

Kutipan log berikut menunjukkan aturan yang dipicu:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Pengujian

Pengujian keluar - Pemberitahuan lalu lintas keluar harus menjadi kejadian yang jarang terjadi, karena itu berarti lingkungan Anda disusupi. Untuk membantu menguji pemberitahuan keluar berfungsi, ada FQDN pengujian yang memicu pemberitahuan. Gunakan

testmaliciousdomain.eastus.cloudapp.azure.comuntuk pengujian keluar Anda.Untuk mempersiapkan pengujian Anda dan memastikan Anda tidak mendapatkan kegagalan resolusi DNS, konfigurasikan item berikut:

- Tambahkan catatan dummy ke file host di komputer pengujian Anda. Misalnya, pada komputer yang menjalankan Windows, Anda dapat menambahkan

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comkeC:\Windows\System32\drivers\etc\hostsfile. - Pastikan bahwa permintaan HTTP/S yang diuji diizinkan menggunakan aturan aplikasi, bukan aturan jaringan.

- Tambahkan catatan dummy ke file host di komputer pengujian Anda. Misalnya, pada komputer yang menjalankan Windows, Anda dapat menambahkan

Pengujian masuk - Anda dapat mengharapkan untuk melihat pemberitahuan tentang lalu lintas masuk jika firewall memiliki aturan DNAT yang dikonfigurasi. Anda akan melihat pemberitahuan meskipun firewall hanya mengizinkan sumber tertentu pada aturan DNAT dan lalu lintas ditolak. Azure Firewall tidak memperingatkan semua pemindai port yang diketahui; hanya pada pemindai yang juga terlibat dalam aktivitas berbahaya.