Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Mengontrol akses jaringan keluar adalah bagian penting dari rencana keamanan jaringan secara keseluruhan. Misalnya, Anda mungkin ingin membatasi akses ke situs web. Atau, Anda mungkin ingin membatasi alamat IP keluar dan port yang dapat diakses.

Salah satu cara Anda dapat mengontrol akses jaringan keluar dari subnet Azure adalah dengan Azure Firewall dan Kebijakan Firewall. Dengan Azure Firewall dan Firewall Policy, Anda dapat mengonfigurasi:

- Aturan aplikasi yang mendefinisikan nama domain yang sepenuhnya memenuhi syarat (FQDN), yang dapat diakses dari subnet.

- Aturan jaringan yang menentukan alamat sumber, protokol, port tujuan, dan alamat tujuan.

Lalu lintas jaringan tunduk pada aturan firewall yang dikonfigurasi saat Anda merutekan lalu lintas jaringan Anda ke firewall sebagai gateway default subnet.

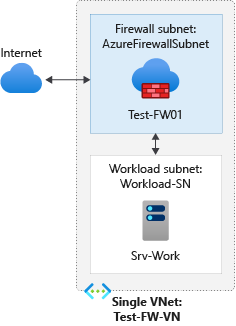

Untuk artikel ini, Anda membuat VNet tunggal yang disederhanakan dengan dua subnet untuk penyebaran yang mudah.

- AzureFirewallSubnet - firewall ada di subnet ini.

- Workload-SN - server beban kerja ada di subnet ini. Lalu lintas jaringan subnet ini melewati firewall.

Untuk penyebaran produksi, disarankan hub dan model spoke, dengan firewall berada di VNetnya sendiri. Server beban kerja berada di VNet yang direkankan dengan satu atau beberapa subnet di wilayah yang sama.

Dalam tutorial ini, Anda akan mempelajari cara:

- Menyiapkan lingkungan jaringan uji

- Menyebarkan firewall dan kebijakan firewall

- Buat rute default

- Mengonfigurasi aturan aplikasi untuk mengizinkan akses ke www.google.com

- Mengonfigurasi aturan jaringan untuk membuka akses ke server DNS eksternal

- Mengonfigurasi aturan NAT untuk membuka akses desktop jarak jauh ke server uji

- Menguji firewall

Jika berkenan, Anda dapat menyelesaikan prosedur ini menggunakan Azure PowerShell.

Prasyarat

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Siapkan jaringan

Pertama, buat grup sumber daya untuk memuat sumber daya yang diperlukan untuk menyebarkan firewall. Kemudian buat VNet, subnet, dan server uji.

Buat grup sumber daya

Grup sumber daya berisi semua sumber daya untuk tutorial ini.

Masuk ke portal Azure.

Pada menu portal Azure, pilih Grup sumber daya atau cari dan pilih Grup sumber daya dari halaman mana pun, lalu pilih Buat. Masukkan atau pilih nilai berikut:

Pengaturan Nilai Langganan Pilih langganan Azure Anda. Grup sumber daya Masukkan Test-FW-RG. Wilayah Pilih wilayah. Semua sumber daya lain yang Anda buat harus berada di wilayah yang sama. Pilih Tinjau + buat.

Pilih Buat.

Membuat VNet

VNet ini akan memiliki dua subnet.

Catatan

Ukuran subnet AzureFirewallSubnet adalah /26. Untuk informasi lebih tentang ukuran subnet, lihat Tanya Jawab Umum Azure Firewall.

Pada menu portal Microsoft Azure atau dari halaman Beranda, pilih Buat sumber daya.

Pilih Jaringan.

Cari Jaringan virtual dan pilih Buat.

Masukkan atau pilih nilai berikut:

Pengaturan Nilai Langganan Pilih langganan Azure Anda. Grup sumber daya Pilih Test-FW-RG. Nama Masukkan Test-FW-VN. Wilayah Pilih lokasi yang sama yang Anda gunakan sebelumnya Pilih Selanjutnya.

Pada tab Keamanan , pilih Berikutnya.

Untuk Ruang Alamat IPv4,terima default 10.0.0.0/16.

Di bawah Subnet, pilih default.

Pada halaman Edit subnet , untuk tujuan Subnet, pilih Azure Firewall.

Firewall akan berada di subnet ini, dan nama subnet harus AzureFirewallSubnet.

Untuk Alamat awal, ketik 10.0.1.0.

Pilih Simpan.

Selanjutnya, buat subnet untuk server beban kerja.

- Pilih Tambahkan Subnet.

- Untuk Nama subnet, ketik Workload-01-SN.

- Untuk Alamat awal, ketik 10.0.2.0/24.

- Pilih Tambahkan.

- Pilih Tinjau + buat.

- Pilih Buat.

Membuat mesin virtual

Sekarang buat komputer virtual beban kerja, dan tempatkan di subnet Workload-SN.

Pada menu portal Microsoft Azure atau dari halaman Beranda, pilih Buat sumber daya.

Pilih Pusat Data Windows Server 2019.

Masukkan atau pilih nilai-nilai ini untuk komputer virtual:

Pengaturan Nilai Langganan Pilih langganan Azure Anda. Grup sumber daya Pilih Test-FW-RG. Nama komputer virtual Masukkan Srv-Work. Wilayah Pilih lokasi yang sama yang Anda gunakan sebelumnya Nama Pengguna Masukkan nama pengguna. Kata sandi Masukkan kata sandi. Di bawah Aturan port masuk, Port masuk publik, pilih Tidak Ada.

Terima default lainnya lalu pilih Berikutnya: Disk.

Pakai default disk dan pilih Berikutnya : Jaringan.

Pastikan bahwa Test-FW-VN dipilih untuk jaringan virtual dan subnetnya adalah Workload-SN.

Untuk IP Publik, pilih Tidak Ada.

Pakai default yang lain dan kemudian pilih Berikutnya: Manajemen.

Pilih Berikutnya:Pemantauan.

Pilih Nonaktifkan untuk menonaktifkan diagnostik boot. Pakai default yang lain lalu pilih Tinjau + Buat.

Tinjau ulang pengaturan pada halaman ringkasan, lalu pilih Buat.

Setelah penyebaran selesai, pilih sumber daya Srv-Work dan catat alamat IP pribadi untuk digunakan nanti.

Menyebarkan firewall dan kebijakan

Menerapkan firewall ke VNet.

Pada menu portal Microsoft Azure atau dari halaman Beranda, pilih Buat sumber daya.

Ketik firewall di kotak pencarian dan tekan Enter.

Pilih Firewall lalu pilih Buat.

Pada halaman Buat Firewall , gunakan tabel berikut ini untuk mengonfigurasi firewall:

Pengaturan Nilai Langganan Pilih langganan Azure Anda. Grup sumber daya Pilih Test-FW-RG. Nama Masukkan Test-FW01. Wilayah Pilih lokasi yang sama yang Anda gunakan sebelumnya Pengelolaan firewall Pilih Gunakan Kebijakan Firewall untuk mengelola firewall ini. Kebijakan Firewall Pilih Tambahkan baru, dan masukkan fw-test-pol.

Pilih wilayah yang sama dengan yang Anda gunakan sebelumnya.Pilih jaringan virtual Pilih Gunakan yang sudah ada, lalu pilih Test-FW-VN. Alamat IP publik Pilih Tambahkan baru, dan masukkan fw-pip untuk Nama. Kosongkan kotak centang Aktifkan NIC Manajemen Firewall.

Terima nilai default lainnya, lalu pilih Berikutnya: Tag.

Pilih Selanjutnya: Tinjau + Buat.

Tinjau ringkasan, lalu pilih Buatuntuk membuat firewall.

Ini akan memakan waktu beberapa menit untuk penyebaran.

Setelah penyebaran selesai, buka grup sumber daya Test-FW-RG, dan pilih firewall FW01.

Catat alamat IP pribadi dan publik firewall. Anda akan menggunakan alamat ini nanti.

Buat rute default

Untuk subnet Workload-SN, konfigurasikan rute default keluar untuk melewati firewall.

Pada menu portal Microsoft Azure, pilih Semua layanan atau cari dan pilih Semua layanan dari halaman mana pun.

Di bawah Jaringan, pilih Tabel rute.

Pilih Buat, lalu masukkan atau pilih nilai berikut:

Pengaturan Nilai Langganan Pilih langganan Azure Anda. Grup sumber daya Pilih Test-FW-RG. Wilayah Pilih lokasi yang sama yang Anda gunakan sebelumnya Nama Masukkan Firewall-route. Pilih Tinjau + buat.

Pilih Buat.

Setelah penyebaran selesai, pilih Buka sumber daya.

Pada halaman Firewall-route, pada Pengaturan, pilih Subnet lalu pilih Associate.

Untuk Jaringan virtual pilih Test-FW-VN.

Untuk Subnet, pilih Workload-SN.

Pilih OK.

Pilih Rute, lalu pilih Tambahkan.

Untuk Nama rute, masukkan fw-dg.

Untuk Jenis tujuan pilih Alamat IP.

Untuk Awalan alamat IP tujuan/rentang CIDR, masukkan 0.0.0.0/0.

Untuk Jenis lompatan berikutnya, pilih Appliance virtual.

Azure Firewall sebenarnya adalah layanan terkelola, tetapi appliance virtual berfungsi dalam situasi ini.

Untuk Alamat hop berikutnya, masukkan alamat IP privat untuk firewall yang Anda catat sebelumnya.

Pilih Tambahkan.

Mengonfigurasi aturan aplikasi

Ini adalah aturan aplikasi yang memungkinkan akses keluar ke www.google.com.

- Buka grup sumber daya Test-FW-RG, dan pilih kebijakan firewall fw-test-pol.

- Di bawah Pengaturan, Pilih Aturan aplikasi.

- Pilih Tambahkan Kumpulan Aturan.

- Untuk Nama, masukkan App-Coll01.

- Untuk Prioritas, masukkan 200.

- Untuk Tindakan kumpulan aturan, pilih Izinkan.

- Di bawah Aturan, untuk Nama, masukkan Allow-Google.

- Untuk Jenis sumber, pilih alamat IP.

- Untuk Sumber, masukkan 10.0.2.0/24.

- Untuk Protocol:port, masukkan http, https.

- Untuk Jenis tujuan, pilih FQDN.

- Untuk Tujuan, masukkan

www.google.com - Pilih Tambahkan.

Azure Firewall menyertakan kumpulan aturan bawaan untuk FQDN infrastruktur yang diizinkan secara default. FQDN ini khusus untuk platform dan tidak dapat digunakan untuk tujuan lain. Untuk informasi selengkapnya, lihat FQDN Infrastruktur.

Konfigurasi aturan jaringan

Aturan jaringan membuka akses keluar ke dua alamat IP di port 53 (DNS).

- Pilih Aturan jaringan.

- Pilih Tambahkan Kumpulan Aturan.

- Untuk Nama, masukkan Net-Coll01.

- Untuk Prioritas, masukkan 200.

- Untuk Tindakan kumpulan aturan, pilih Izinkan.

- Untuk Grup kumpulan aturan, pilih DefaultNetworkRuleCollectionGroup.

- Di bawah Aturan, untuk Nama, masukkan Allow-DNS.

- Untuk Jenis sumber, pilih Alamat IP.

- Untuk Sumber, masukkan 10.0.2.0/24.

- Untuk Protokol, pilih UDP.

- Untuk Port Tujuan, masukkan 53.

- Untuk Jenis tujuan, pilih Alamat IP.

- Untuk Tujuan, masukkan 209.244.0.3,209.244.0.4.

Ini adalah server DNS publik yang dioperasikan oleh CenturyLink. - Pilih Tambahkan.

Mengonfigurasi aturan DNAT

Aturan ini memungkinkan Anda menyambungkan desktop jarak jauh ke komputer virtual Srv-Work melalui firewall.

- Pilih Aturan DNAT.

- Pilih Tambahkan Kumpulan Aturan.

- Untuk Nama, masukkan RDP.

- Untuk Prioritas, masukkan 200.

- Untuk Grup kumpulan aturan, pilih DefaultNetworkRuleCollectionGroup.

- Di bawah Aturan, untuk Nama, masukkan rdp-nat.

- Untuk Jenis sumber, pilih alamat IP.

- Untuk Sumber, masukkan *.

- Untuk Protokol, pilih TCP.

- Untuk Port Tujuan, masukkan 3389.

- Untuk Tujuan, masukkan alamat IP publik firewall.

- Untuk Jenis yang diterjemahkan, pilih Alamat IP.

- Untuk Alamat yang diterjemahkan, masukkan alamat IP privat Srv-work .

- Untuk Port yang diterjemahkan, masukkan 3389.

- Pilih Tambahkan.

Ubah alamat DNS utama dan sekunder untuk antarmuka jaringan Srv-Work

Untuk tujuan pengujian dalam tutorial ini, konfigurasikan alamat DNS utama dan sekunder server. Ini bukan persyaratan umum Azure Firewall.

- Pada menu portal Microsoft Azure, pilih Grup sumber daya atau cari dan pilih Grup sumber daya dari halaman mana pun. Pilih grup sumber daya Test-FW-RG.

- Pilih antarmuka jaringan untuk komputer virtual Srv-Work.

- Di bawah Pengaturan, pilih Server DNS.

- Di bawah Server DNS, pilih Kustom.

- Masukkan 209.244.0.3 di kotak teks Add DNS server, dan 209.244.0.4 di kotak teks berikutnya.

- Pilih Simpan.

- Menghidupkan ulang komputer virtual Srv-Work.

Menguji firewall

Sekarang, uji firewall untuk mengonfirmasi bahwa firewall bekerja seperti yang diharapkan.

Sambungkan desktop jarak jauh ke alamat IP publik firewall dan masuk ke komputer virtual Srv-Work.

Buka Microsoft Edge dan telusuri ke

https://www.google.com.Pilih OK>Tutup pada pemberitahuan keamanan Internet Explorer.

Anda akan melihat halaman beranda Google.

Telusuri

https://www.microsoft.com.Anda akan diblokir oleh firewall.

Jadi sekarang Anda telah memverifikasi bahwa aturan firewall berfungsi:

- Anda dapat menjelajah ke FQDN yang diizinkan, tetapi tidak ke yang lainnya.

- Anda bisa menyelesaikan nama DNS menggunakan server DNS eksternal yang dikonfigurasi.

Membersihkan sumber daya

Anda dapat menyimpan sumber daya firewall Anda untuk tutorial berikutnya, atau jika tidak lagi diperlukan, hapus sumber daya Test-FW-RG untuk menghapus semua sumber daya terkait firewall.