Menggunakan identitas terkelola untuk mengakses sertifikat Azure Key Vault

Identitas terkelola yang dihasilkan oleh MICROSOFT Entra ID memungkinkan instans Azure Front Door Anda mengakses sumber daya yang dilindungi Microsoft Entra lainnya dengan mudah dan aman, seperti Azure Key Vault. Azure mengelola sumber daya identitas, sehingga Anda tidak perlu membuat atau memutar rahasia apa pun. Untuk informasi selengkapnya tentang identitas terkelola, lihat Apa yang dimaksud dengan identitas terkelola untuk sumber daya Azure?.

Setelah Anda mengaktifkan identitas terkelola untuk Azure Front Door dan memberikan izin yang tepat untuk mengakses Azure Key Vault Anda, Front Door hanya menggunakan identitas terkelola untuk mengakses sertifikat. Jika Anda tidak menambahkan izin identitas terkelola ke Key Vault, autorotasi sertifikat kustom dan penambahan sertifikat baru gagal tanpa izin ke Key Vault. Jika Anda menonaktifkan identitas terkelola, Azure Front Door akan kembali menggunakan Aplikasi Microsoft Entra asli yang dikonfigurasi. Solusi ini tidak direkomendasikan dan akan dihentikan di masa mendatang.

Anda dapat memberikan dua jenis identitas ke profil Azure Front Door:

Identitas yang ditetapkan sistem terkait dengan layanan Anda dan dihapus jika layanan Anda dihapus. Layanan ini hanya dapat memiliki satu identitas yang ditetapkan sistem.

Identitas yang ditetapkan pengguna adalah sumber daya Azure mandiri yang dapat ditetapkan ke layanan Anda. Layanan ini dapat memiliki beberapa identitas yang ditetapkan pengguna.

Identitas terkelola khusus untuk penyewa Microsoft Entra tempat langganan Azure Anda dihosting. Langganan tidak diperbarui jika langganan dipindahkan ke direktori lain. Jika langganan dipindahkan, Anda perlu membuat ulang dan mengonfigurasi ulang identitas.

Anda juga memiliki opsi untuk mengonfigurasi akses Azure Key Vault menggunakan kontrol akses berbasis peran (RBAC) atau kebijakan akses.

Prasyarat

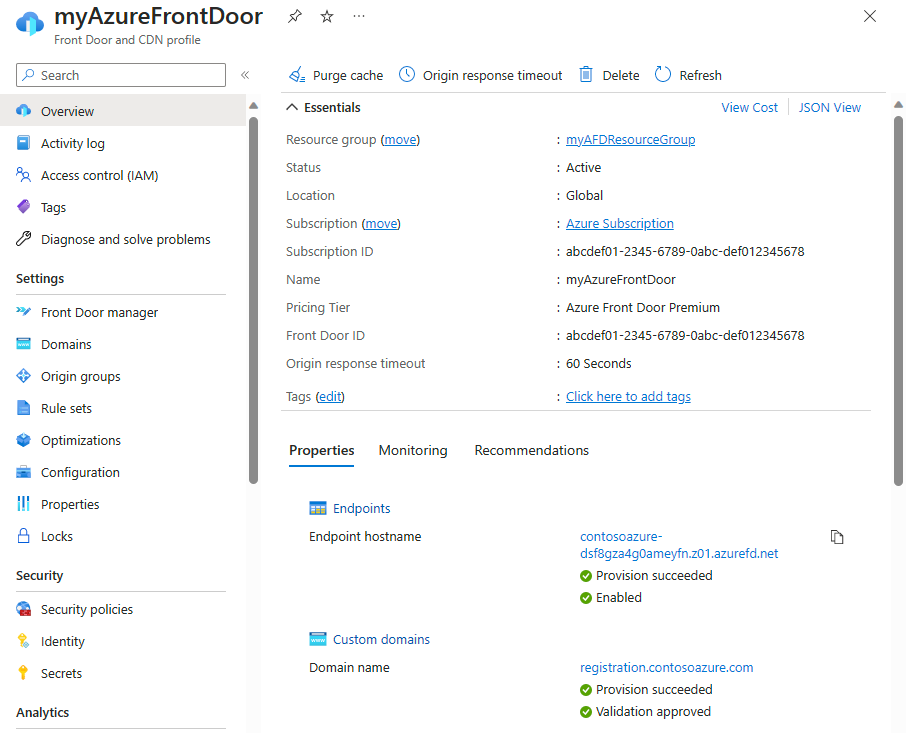

Sebelum dapat menyiapkan identitas terkelola untuk Azure Front Door, Anda harus membuat profil Azure Front Door Standard atau Premium. Untuk membuat profil Front Door baru, lihat membuat Azure Front Door.

Aktifkan identitas terkelola

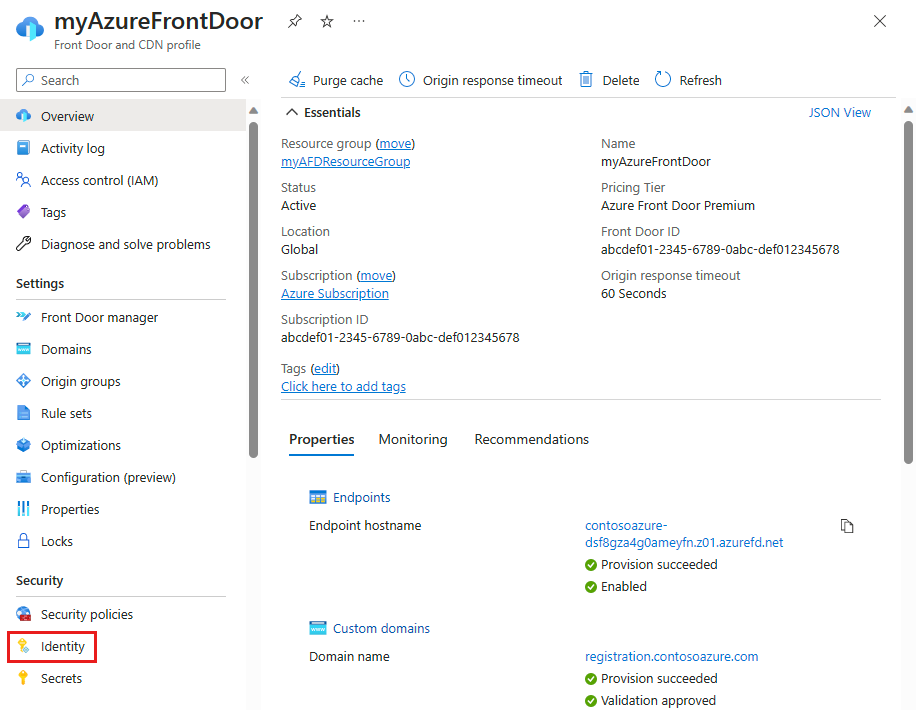

Buka profil Azure Front Door yang sudah ada. Pilih Identitas dari bawah Keamanan di panel menu sisi kiri.

Pilih Sistem yang ditetapkan atau Identitas terkelola yang ditetapkan Pengguna.

Sistem ditetapkan - identitas terkelola dibuat untuk siklus hidup profil Azure Front Door dan digunakan untuk mengakses Azure Key Vault.

Pengguna yang ditetapkan - sumber daya identitas terkelola mandiri digunakan untuk mengautentikasi ke Azure Key Vault dan memiliki siklus hidupnya sendiri.

Sistem yang ditetapkan

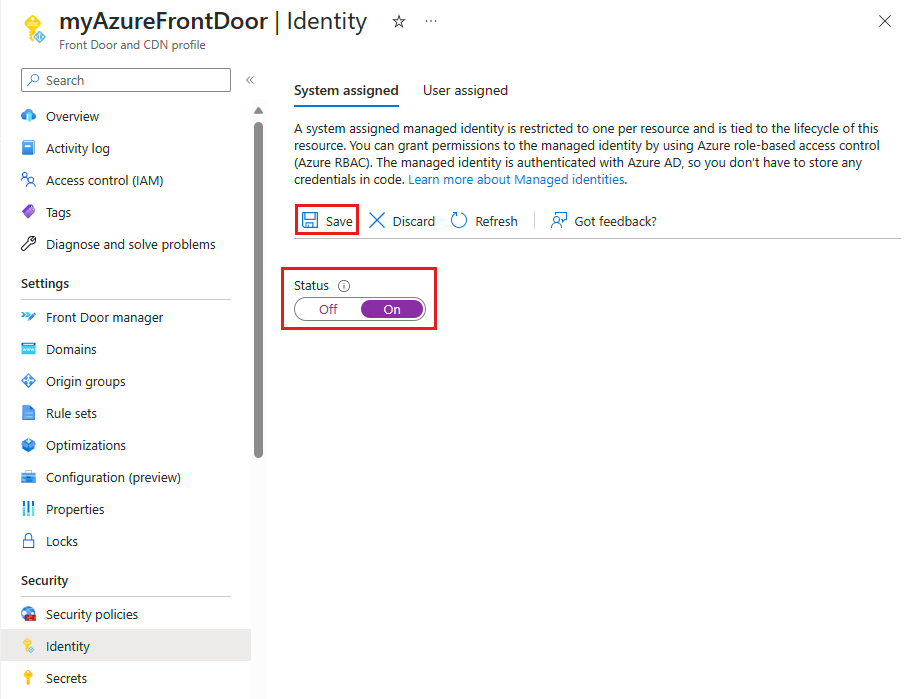

Alihkan Status ke Aktif lalu pilih Simpan.

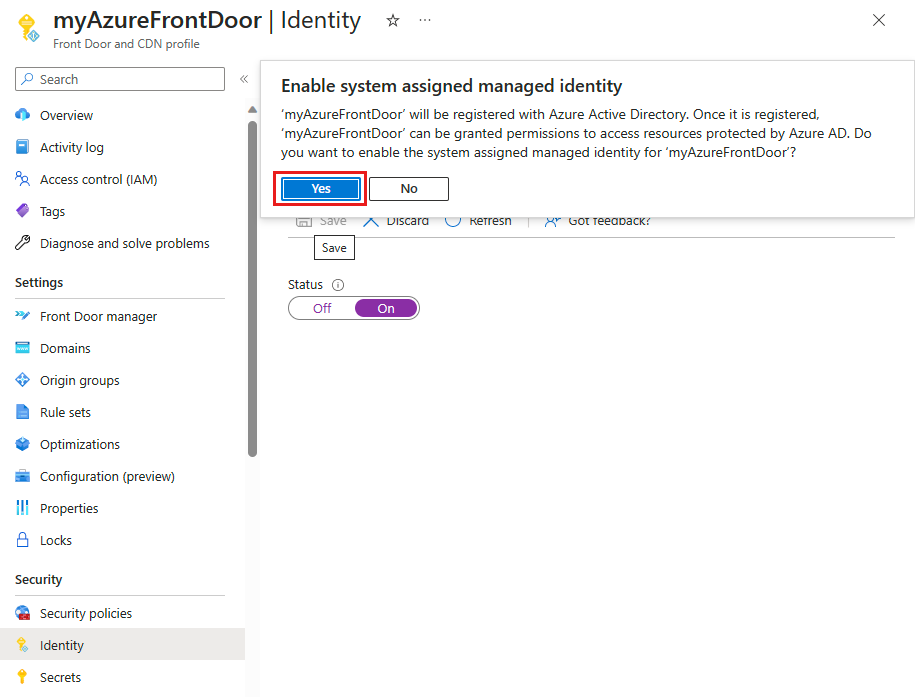

Anda diminta dengan pesan untuk mengonfirmasi bahwa Anda ingin membuat identitas terkelola sistem untuk profil Front Door Anda. Pilih Ya untuk mengonfirmasi.

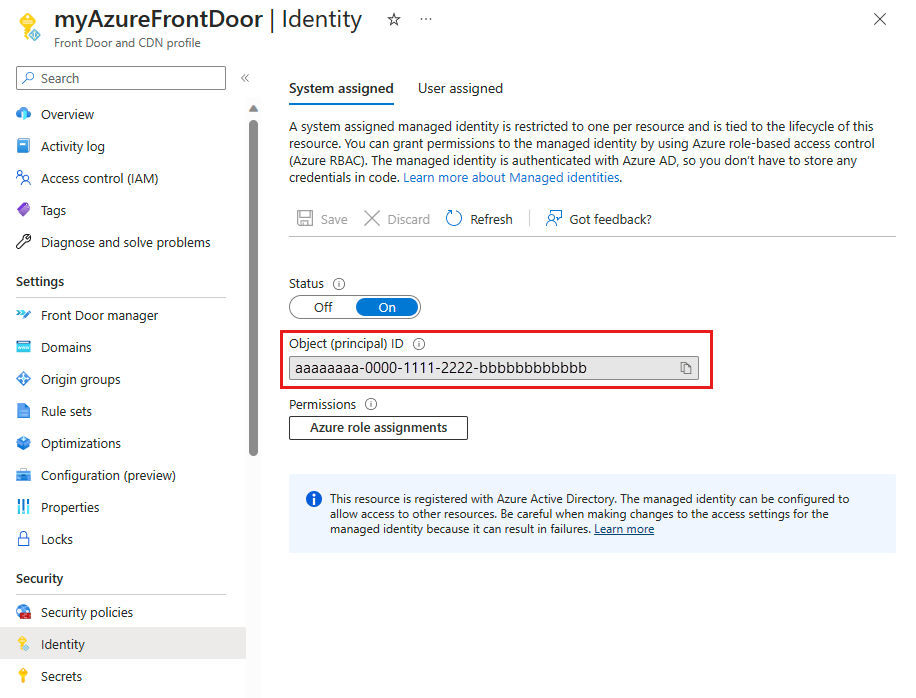

Setelah identitas terkelola yang ditetapkan sistem dibuat dan didaftarkan dengan ID Microsoft Entra, Anda dapat menggunakan ID Objek (utama) untuk memberikan akses Azure Front Door ke Azure Key Vault Anda.

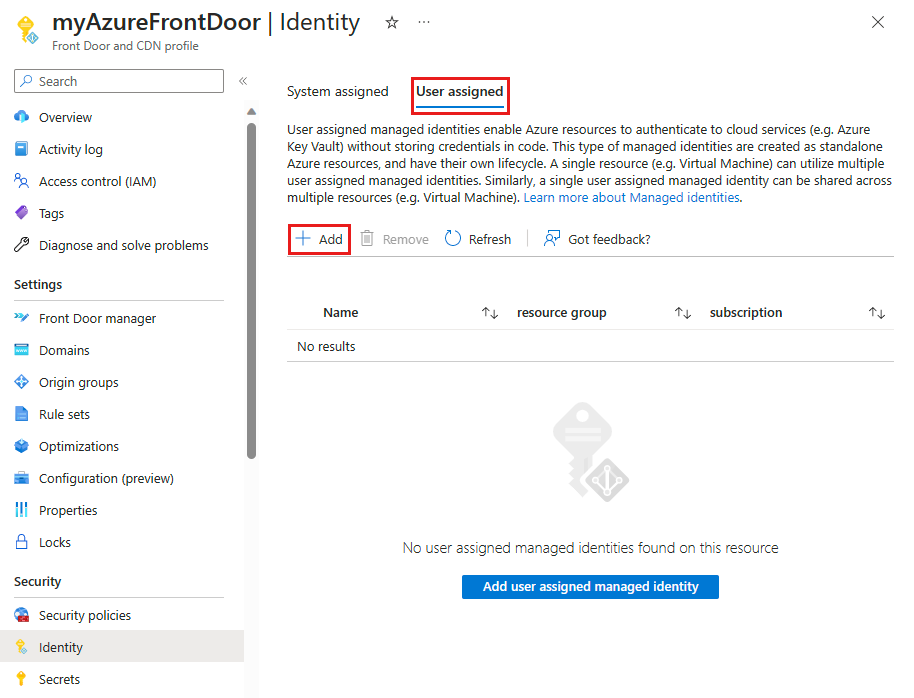

Pengguna yang ditetapkan

Anda harus sudah membuat identitas terkelola pengguna. Untuk membuat identitas baru, lihat membuat identitas terkelola yang ditetapkan pengguna.

Di tab Pengguna yang ditetapkan, pilih + Tambahkan untuk menambahkan identitas terkelola yang ditetapkan pengguna.

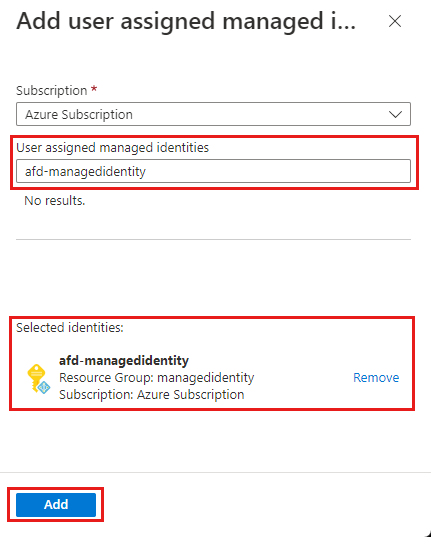

Cari dan pilih identitas terkelola yang ditetapkan pengguna. Lalu pilih Tambahkan untuk menambahkan identitas terkelola pengguna ke profil Azure Front Door.

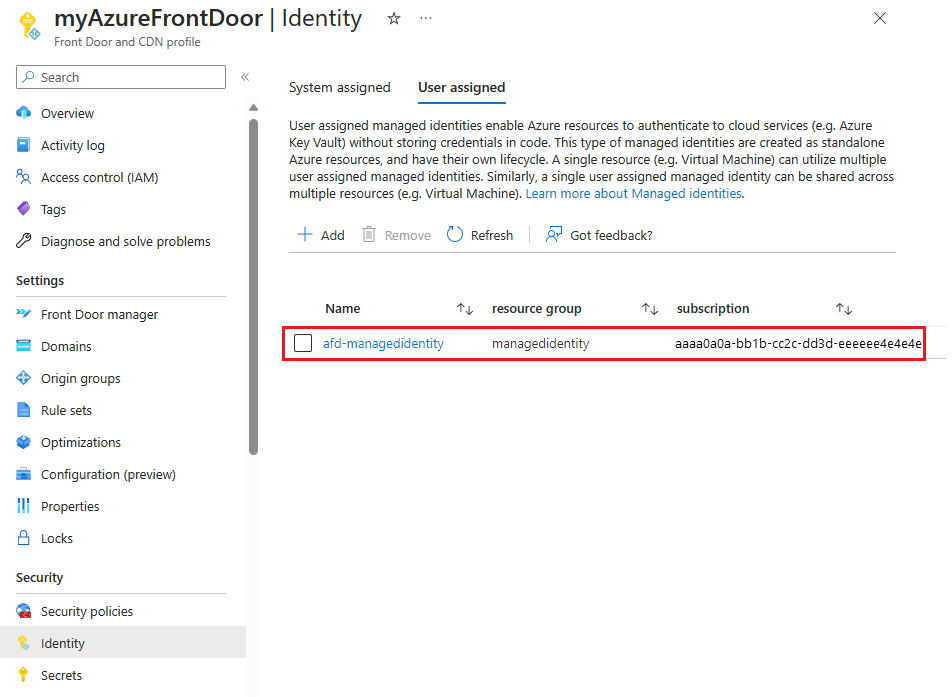

Anda melihat nama identitas terkelola yang ditetapkan pengguna yang Anda pilih ditampilkan di profil Azure Front Door.

Mengonfigurasi akses Key Vault

- Kontrol akses berbasis peran - Berikan akses Azure Front Door ke Azure Key Vault Anda dengan kontrol akses terperintah dengan Azure Resource Manager.

- Kebijakan akses - Kontrol akses Azure Key Vault asli untuk memberikan akses Azure Front Door ke Azure Key Vault Anda.

Untuk informasi selengkapnya, lihat Kontrol akses berbasis peran Azure (Azure RBAC) vs. kebijakan akses.

Kontrol akses berbasis peran (RBAC)

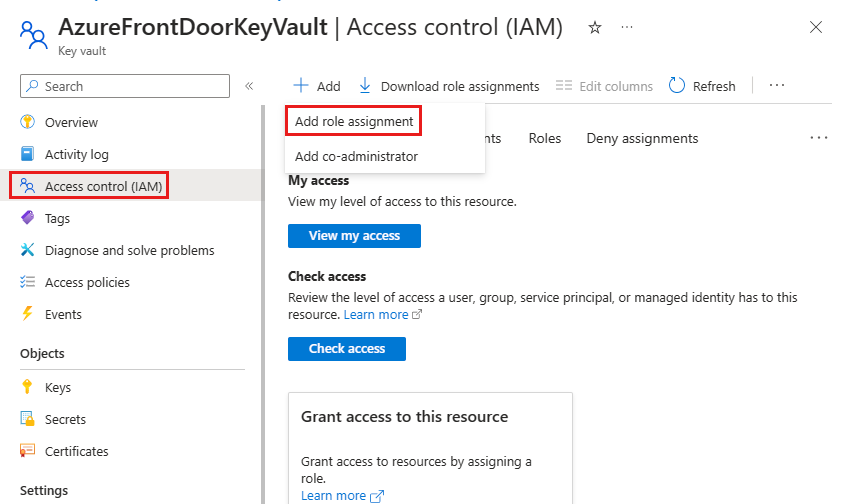

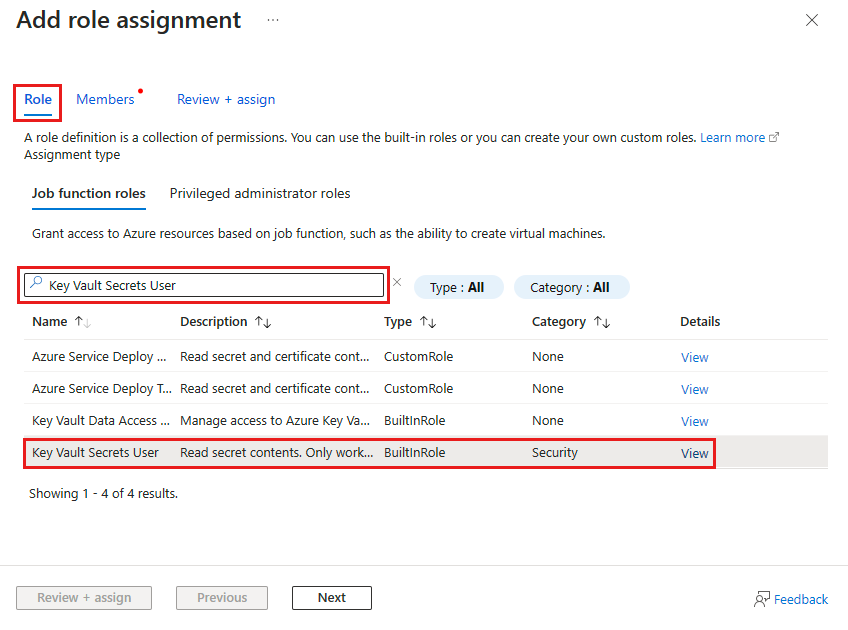

Navigasikan ke Azure Key Vault Anda. Pilih Kontrol akses (IAM) dari bawah Pengaturan lalu pilih + Tambahkan. Pilih Tambahkan penetapan peran dari menu drop-down.

Pada halaman Tambahkan penetapan peran, cari Pengguna Rahasia Key Vault di kotak pencarian. Lalu pilih Pengguna Rahasia Key Vault dari hasil pencarian.

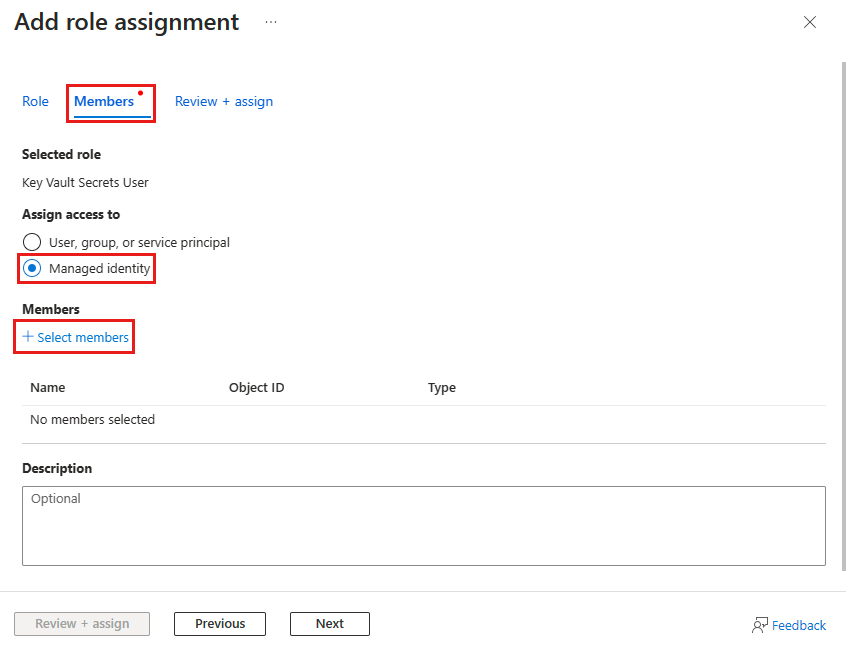

Pilih tab Anggota lalu pilih Identitas terkelola. Pilih + Pilih anggota untuk menambahkan identitas terkelola ke penetapan peran.

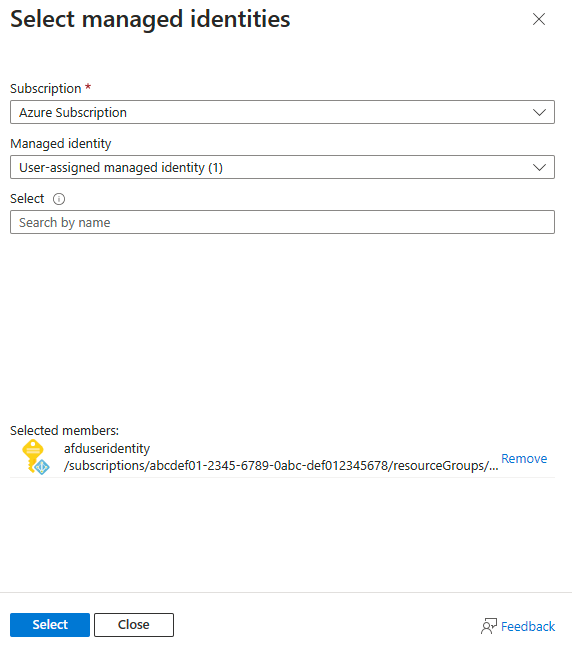

Pilih identitas terkelola yang ditetapkan sistem atau ditetapkan pengguna yang terkait dengan Azure Front Door Anda lalu pilih Pilih untuk menambahkan identitas terkelola ke penetapan peran.

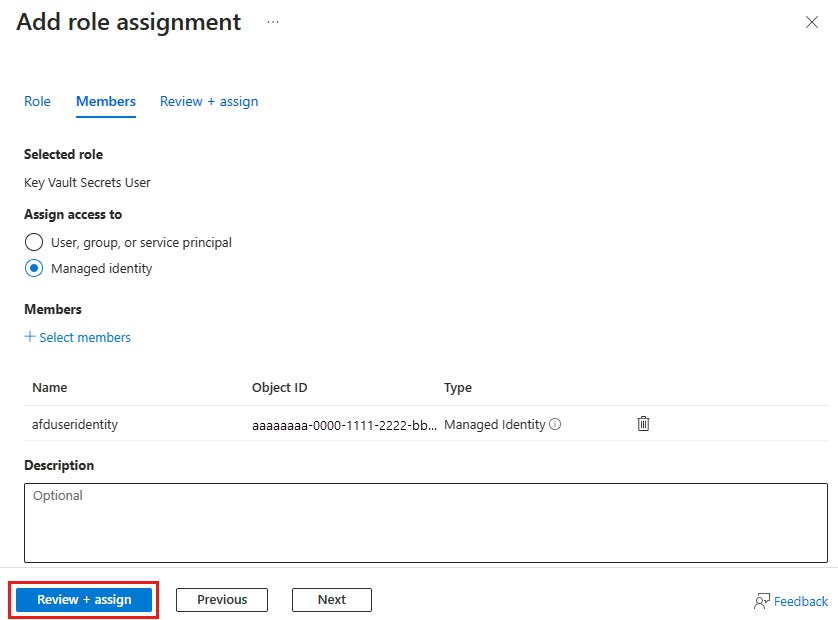

Pilih Tinjau + tetapkan untuk menyiapkan penetapan peran.

Kebijakan akses

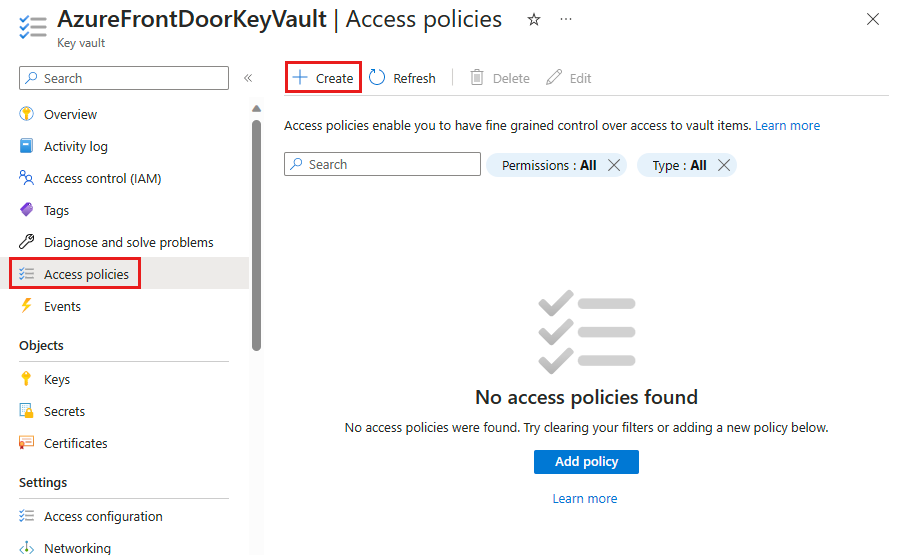

Navigasikan ke Azure Key Vault Anda. Pilih Kebijakan akses dari bawah Pengaturan lalu pilih + Buat.

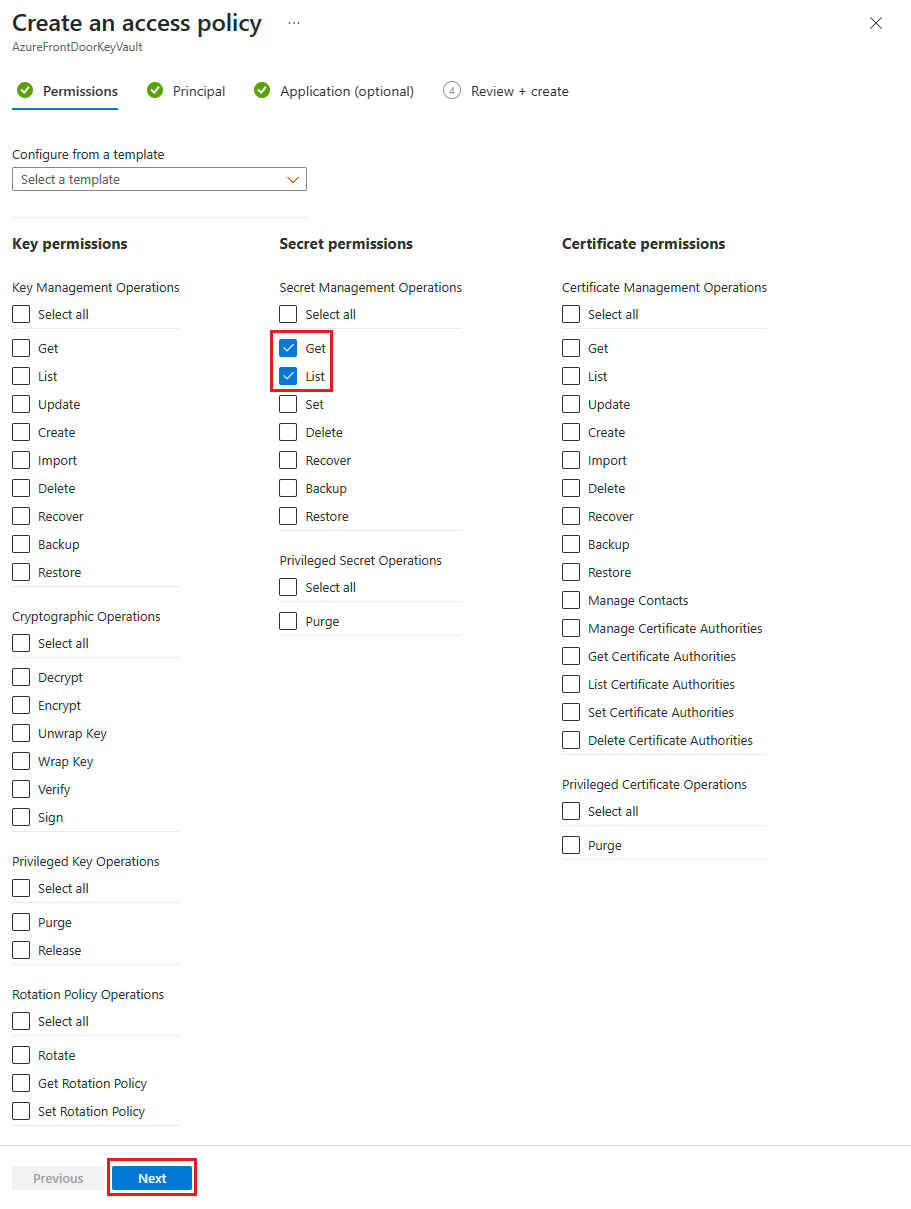

Pada tab Izin dari halaman Buat kebijakan akses, pilih Daftar dan Dapatkan di bawah Izin rahasia. Lalu pilih Berikutnya untuk mengonfigurasi tab utama.

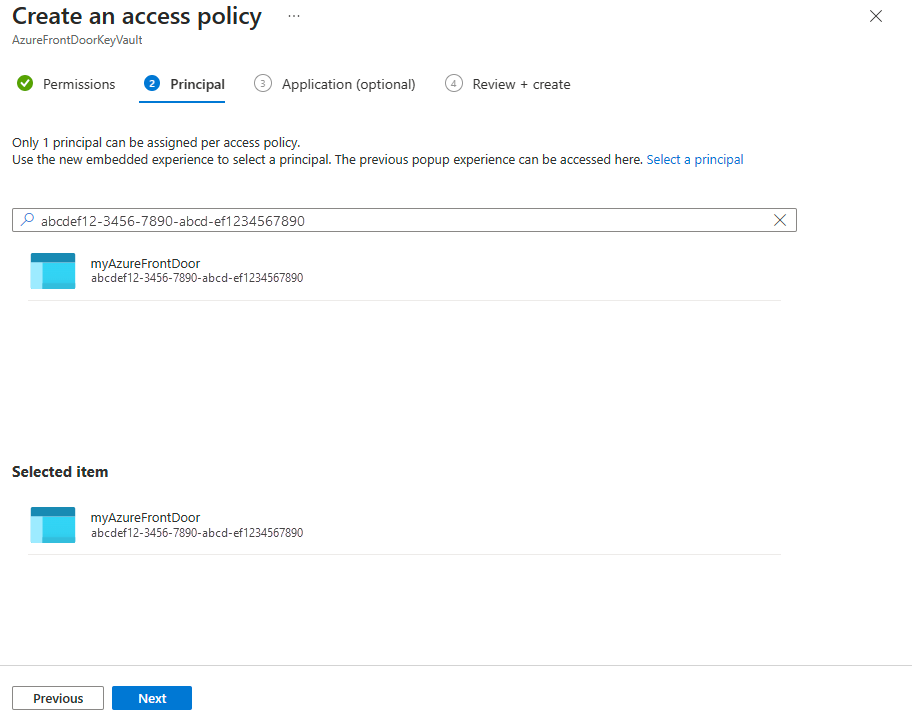

Pada tab Utama , tempelkan ID objek (utama) jika Anda menggunakan identitas terkelola sistem atau masukkan nama jika Anda menggunakan identitas terkelola yang ditetapkan pengguna. Lalu pilih tab Tinjau + buat . Tab Aplikasi dilewati karena Azure Front Door sudah dipilih untuk Anda.

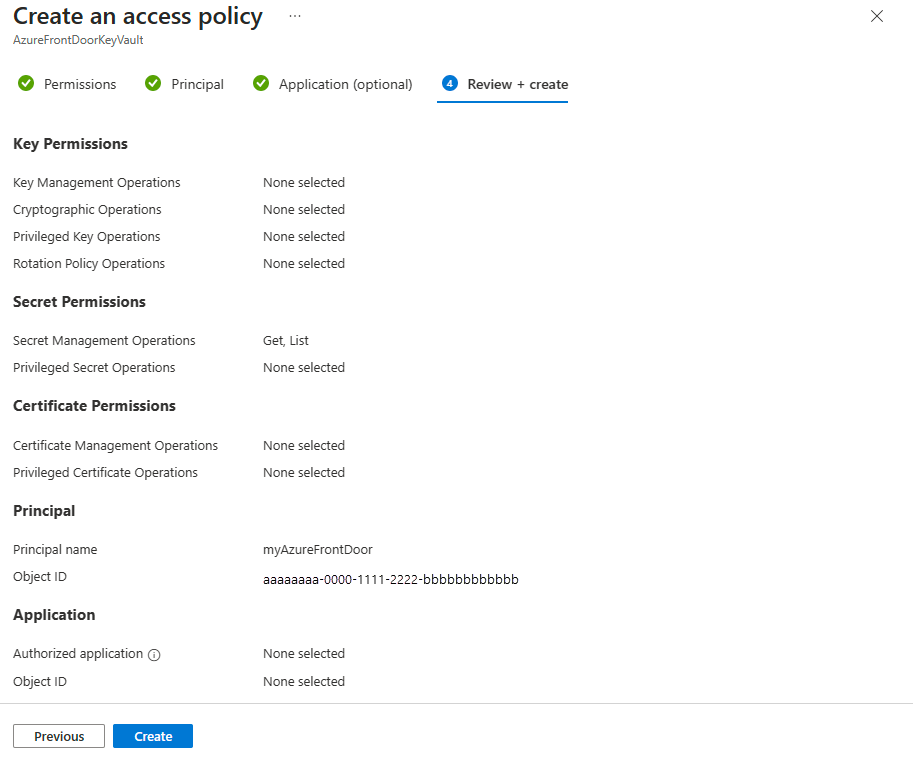

Tinjau pengaturan kebijakan akses lalu pilih Buat untuk menyiapkan kebijakan akses.

Memverifikasi akses

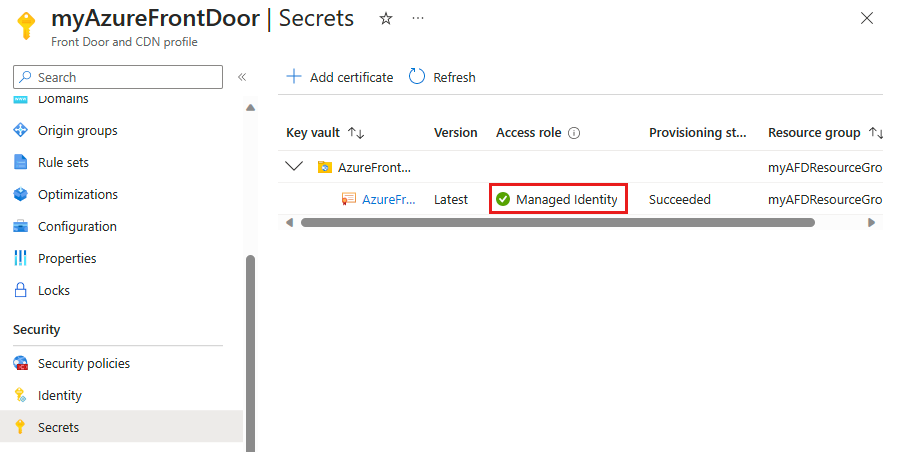

Buka profil Azure Front Door yang Anda aktifkan identitas terkelola dan pilih Rahasia dari bawah Keamanan.

Konfirmasi identitas Terkelola muncul di bawah kolom Peran akses untuk sertifikat yang digunakan di Front Door. Jika Anda menyiapkan identitas terkelola untuk pertama kalinya, Anda perlu menambahkan sertifikat ke Front Door untuk melihat kolom ini.

Langkah berikutnya

- Pelajari selengkapnya tentang Enkripsi TLS end-to-end.

- Pelajari cara mengonfigurasi HTTPS pada domain kustom Azure Front Door.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk