Mengelola identitas terkelola yang ditetapkan pengguna

Identitas terkelola untuk sumber daya Azure menghilangkan kebutuhan untuk mengelola kredensial dalam kode. Anda dapat menggunakannya untuk mendapatkan token Microsoft Entra untuk aplikasi Anda. Aplikasi dapat menggunakan token saat mengakses sumber daya yang mendukung autentikasi Microsoft Entra. Azure akan mengelola identitas untuk Anda.

Ada dua jenis identitas terkelola, yaitu identitas yang ditetapkan sistem dan identitas yang ditetapkan pengguna. Siklus hidup identitas terkelola yang ditetapkan terkait dengan sumber daya yang menciptakannya. Identitas ini hanya dibatasi untuk satu sumber daya, dan Anda dapat memberikan izin ke identitas terkelola dengan menggunakan kontrol akses berbasis peran Azure (RBAC). Identitas terkelola yang ditetapkan pengguna dapat digunakan pada banyak sumber daya. Untuk mempelajari identitas terkelola selengkapnya, lihat Apa itu identitas terkelola untuk sumber daya Azure?.

Di artikel ini, Anda mempelajari cara membuat, mencantumkan, menghapus, atau menetapkan peran ke identitas terkelola yang ditetapkan pengguna menggunakan portal Azure.

Prasyarat

- Jika Anda tidak terbiasa dengan identitas terkelola untuk sumber daya Azure, lihat bagian ringkasan. Pastikan untuk meninjau perbedaan antara identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

- Jika Anda belum memiliki akun Azure, daftar untuk mendapatkan akun gratis sebelum melanjutkan.

Membuat identitas terkelola yang ditetapkan pengguna

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Untuk membuat identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan Peran Kontributor Identitas Terkelola.

Masuk ke portal Azure.

Di kotak penelusuran, masukkan Identitas Terkelola. Di bawah Layanan, pilih Identitas Terkelola.

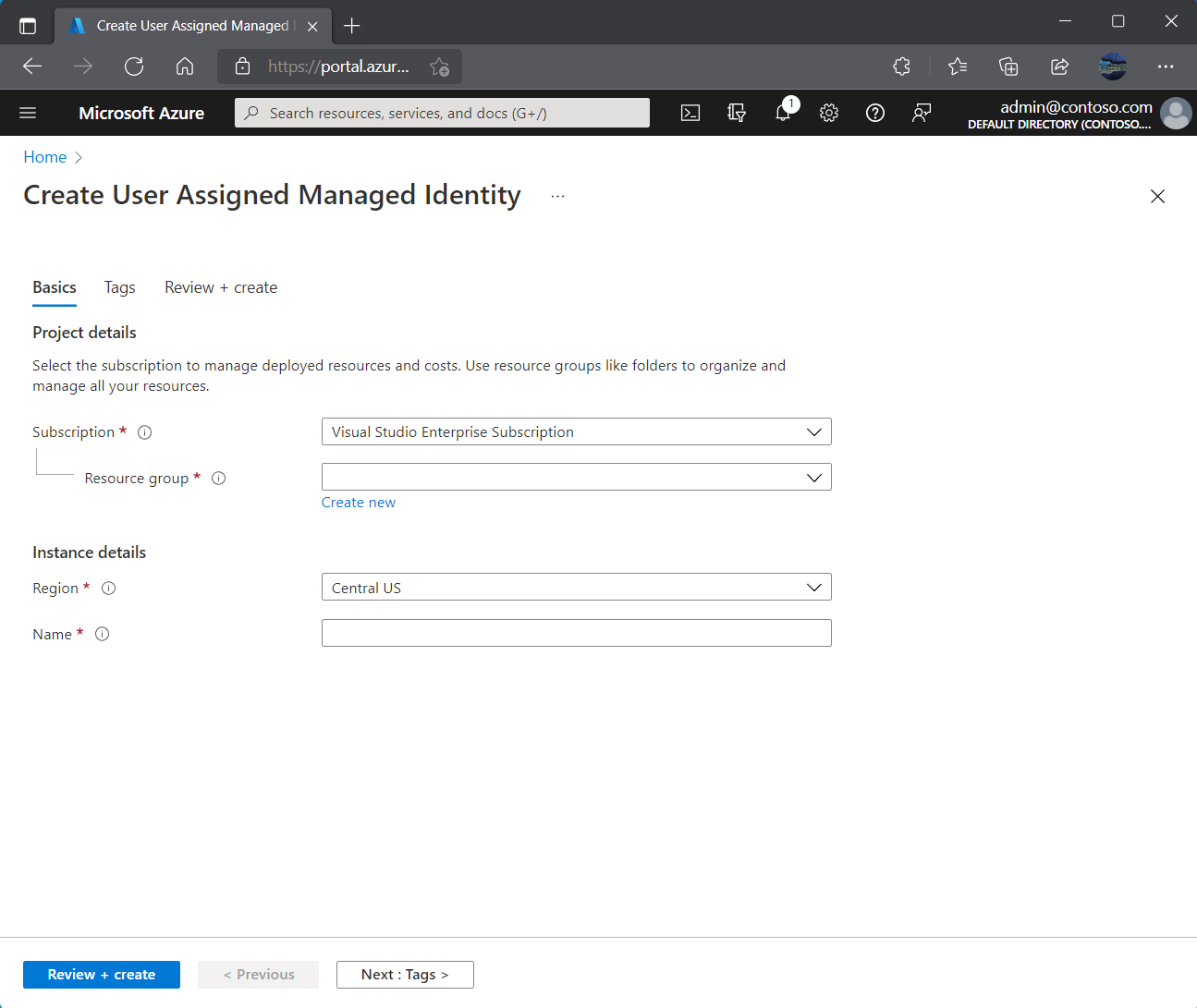

Pilih Tambah, dan masukkan nilai dalam kotak berikut di panel Buat Identitas Terkelola yang Ditetapkan Pengguna:

- Langganan: Pilih langganan untuk membuat identitas terkelola yang ditetapkan pengguna.

- Grup sumber daya: Pilih grup sumber daya untuk membuat identitas terkelola yang ditetapkan pengguna, atau pilih Buat baru untuk membuat grup sumber daya baru.

- Wilayah: Pilih wilayah untuk menerapkan identitas terkelola yang ditetapkan pengguna, misalnya, US Barat.

- Nama: Masukkan nama untuk identitas terkelola yang ditetapkan pengguna, misalnya, UAI1.

Penting

Saat Anda membuat identitas terkelola yang ditetapkan pengguna, nama harus dimulai dengan huruf atau angka, dan dapat menyertakan kombinasi karakter alfanumerik, tanda hubung (-) dan garis bawah (_). Untuk penugasan ke komputer virtual atau skala komputer virtual yang diatur agar berfungsi dengan baik, namanya dibatasi hingga 24 karakter. Untuk informasi selengkapnya, lihat Tanya Jawab Umum dan masalah yang sering ditanyakan.

Pilih Tinjau + buat untuk meninjau perubahan.

Pilih Buat.

Melihat daftar identitas terkelola yang ditetapkan pengguna

Untuk membuat daftar atau membaca identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Operator Identitas Terkelola atau Kontributor Identitas Terkelola.

Masuk ke portal Azure.

Di kotak penelusuran, masukkan Identitas Terkelola. Di bawah Layanan, pilih Identitas Terkelola.

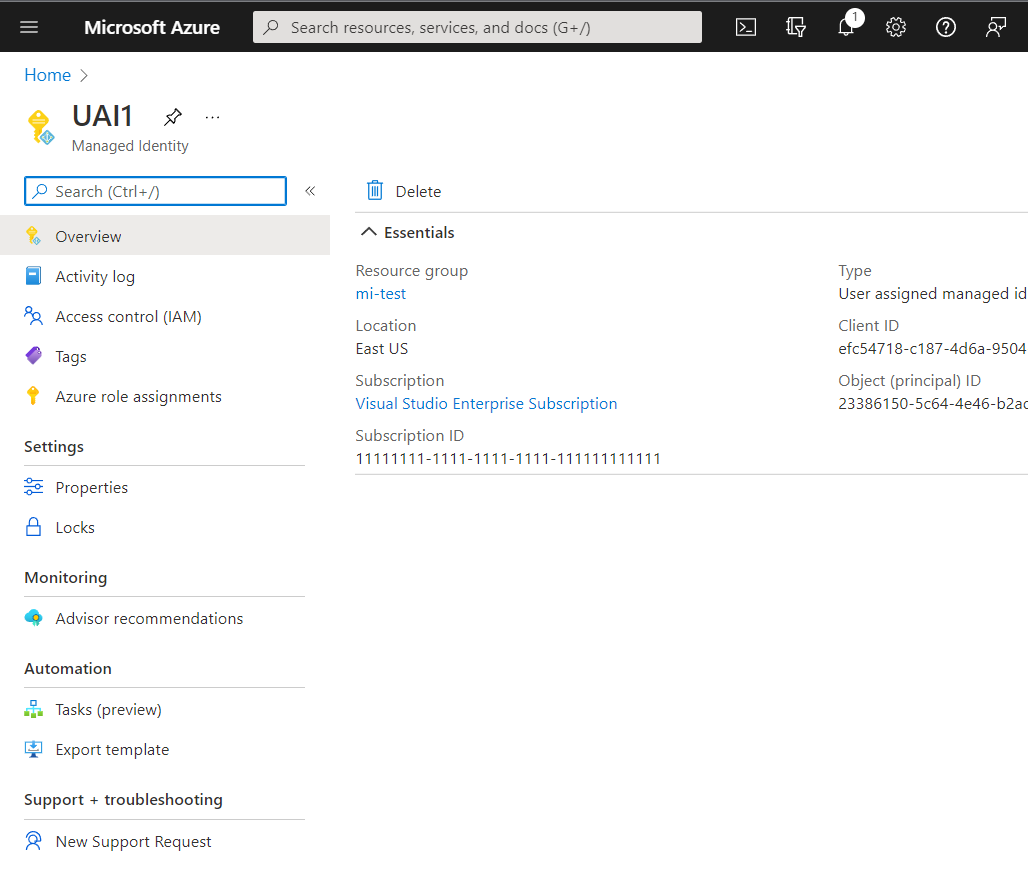

Daftar identitas terkelola yang ditetapkan pengguna untuk langganan Anda akan ditampilkan. Untuk melihat detail identitas terkelola yang ditetapkan pengguna, pilih namanya.

Sekarang Anda dapat melihat detail tentang identitas terkelola seperti yang ditunjukkan pada gambar.

Membuat identitas terkelola yang ditetapkan pengguna

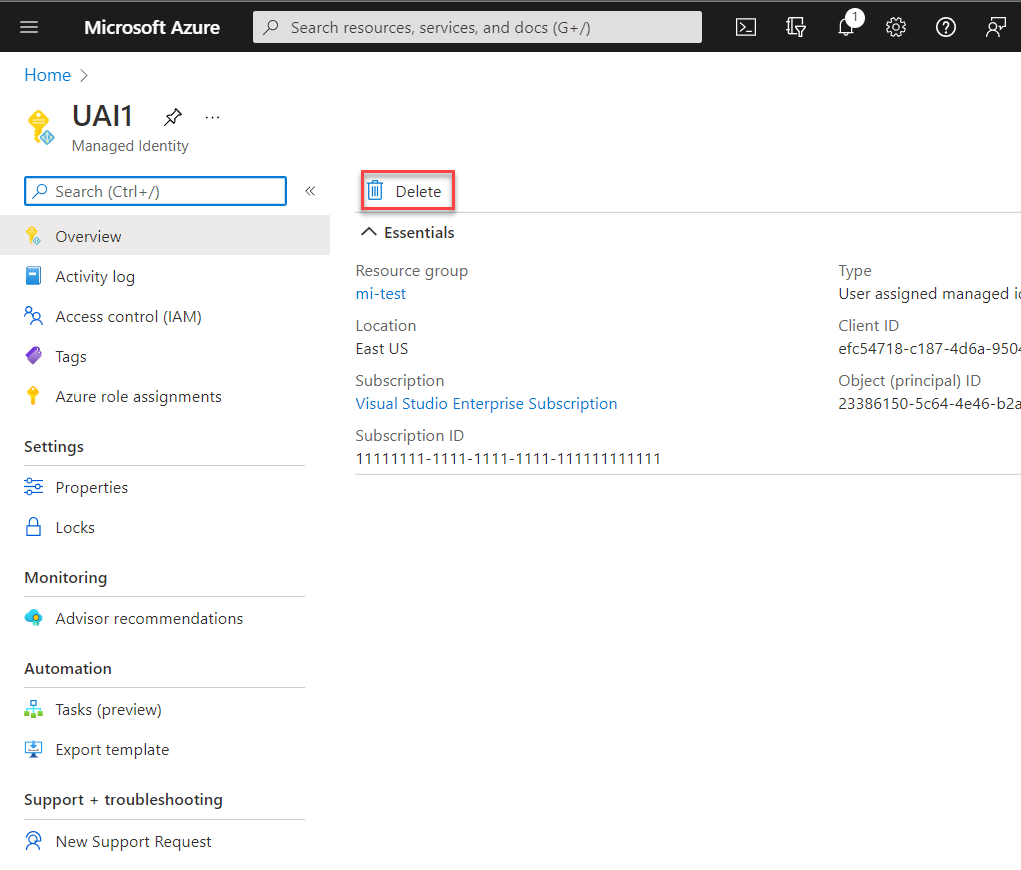

Untuk menghapus identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Kontributor Identitas Terkelola.

Menghapus identitas yang ditetapkan pengguna tidak menghapus identitas dari VM atau sumber daya yang ditetapkan. Untuk menghapus identitas yang ditetapkan pengguna dari VM, lihat Menghapus identitas terkelola yang ditetapkan pengguna dari VM.

Masuk ke portal Azure.

Pilih identitas terkelola yang ditetapkan pengguna, dan pilih Hapus.

Di bawah kotak konfirmasi, pilih Ya.

Mengelola akses ke identitas terkelola yang ditetapkan pengguna

Di beberapa lingkungan, administrator memilih untuk membatasi siapa yang dapat mengelola identitas terkelola yang ditetapkan pengguna. Administrator dapat menerapkan batasan ini menggunakan peran RBAC bawaan . Anda dapat menggunakan peran ini untuk memberi pengguna atau grup di organisasi Anda hak atas identitas terkelola yang ditetapkan pengguna.

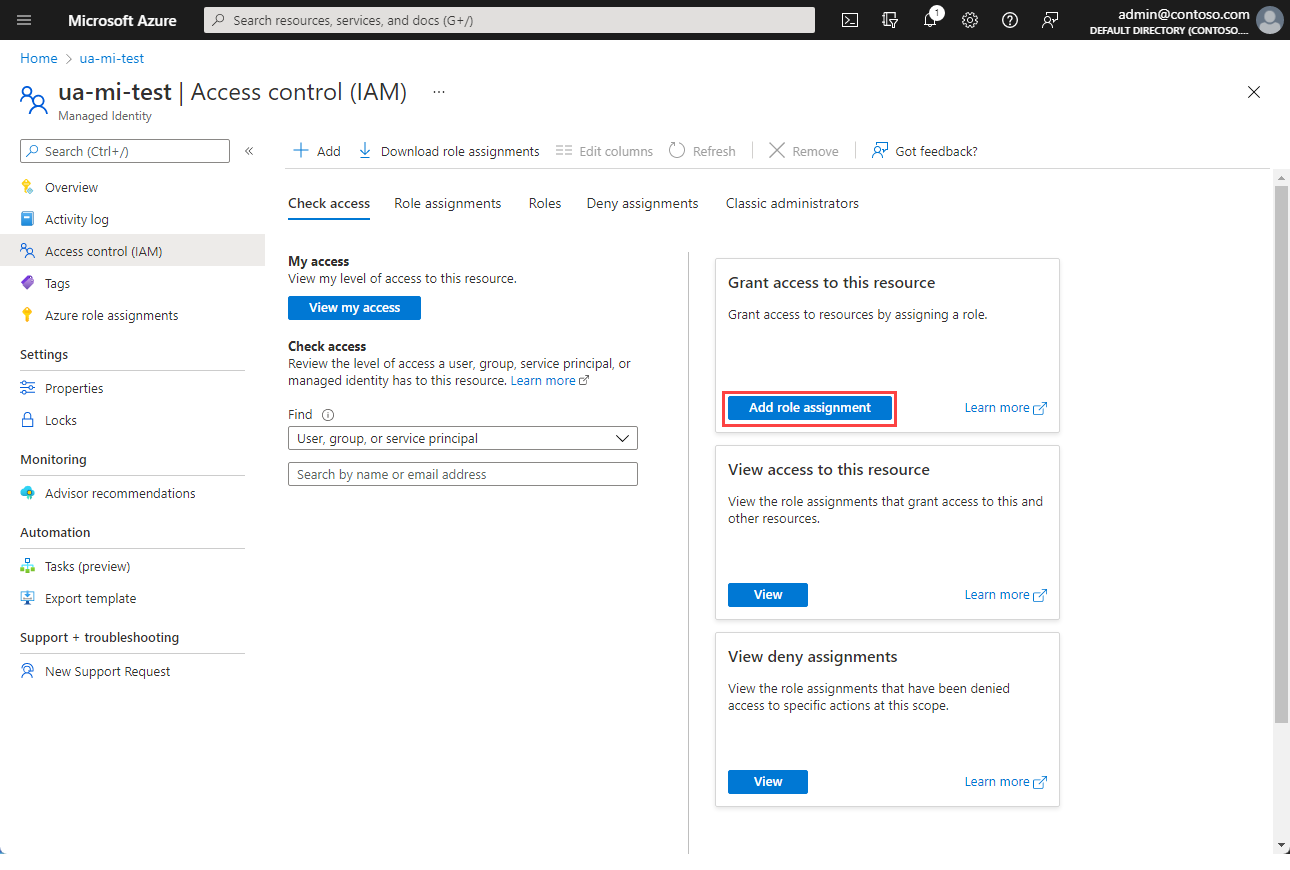

Masuk ke portal Azure.

Di kotak penelusuran, masukkan Identitas Terkelola. Di bawah Layanan, pilih Identitas Terkelola.

Daftar identitas terkelola yang ditetapkan pengguna untuk langganan Anda akan ditampilkan. Pilih identitas terkelola yang ditetapkan pengguna yang ingin Anda kelola.

Pilih Kontrol Akses (IAM) .

Pilih Tambahkan penetapan peran.

Di panel Tambahkan penetapan peran, pilih peran yang akan ditetapkan dan pilih Berikutnya.

Pilih siapa yang harus diberi peran.

Catatan

Anda dapat menemukan informasi tentang menetapkan peran ke identitas terkelola di Menetapkan akses identitas terkelola ke sumber daya menggunakan portal Azure

Di artikel ini, Anda mempelajari cara membuat, mencantumkan, menghapus, atau menetapkan peran ke identitas terkelola yang ditetapkan pengguna menggunakan Azure CLI.

Prasyarat

- Jika Anda tidak terbiasa dengan identitas terkelola untuk sumber daya Azure, lihat bagian ringkasan. Pastikan untuk meninjau perbedaan antara identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

- Jika Anda belum memiliki akun Azure, daftar untuk mendapatkan akun gratis sebelum melanjutkan.

Gunakan lingkungan Bash di Azure Cloud Shell. Untuk informasi selengkapnya, lihat Mulai Cepat untuk Bash di Azure Cloud Shell.

Jika Anda lebih suka menjalankan perintah referensi CLI secara lokal, instal Azure CLI. Jika Anda menjalankan Windows atau macOS, pertimbangkan untuk menjalankan Azure CLI dalam kontainer Docker. Untuk informasi lebih lanjut, lihat Cara menjalankan Azure CLI di kontainer Docker.

Jika Anda menggunakan instalasi lokal, masuk ke Azure CLI dengan menggunakan perintah login az. Untuk menyelesaikan proses autentikasi, ikuti langkah-langkah yang ditampilkan di terminal Anda. Untuk opsi masuk lainnya, lihat Masuk dengan Azure CLI.

Saat Anda diminta, instal ekstensi Azure CLI pada penggunaan pertama. Untuk informasi selengkapnya tentang ekstensi, lihat Menggunakan ekstensi dengan Azure CLI.

Jalankan versi az untuk menemukan versi dan pustaka dependen yang diinstal. Untuk meningkatkan ke versi terbaru, jalankan peningkatan az.

Penting

Untuk mengubah izin pengguna saat Anda menggunakan prinsip layanan aplikasi menggunakan CLI, Anda harus memberikan lebih banyak izin kepada prinsip layanan di Azure Active Directory Graph API karena bagian dari CLI melakukan permintaan GET terhadap Graph API. Jika tidak, Anda mungkin akan menerima pesan "Hak istimewa tidak mencukupi untuk menyelesaikan operasi". Untuk melakukan langkah ini, buka Pendaftaran aplikasi di MICROSOFT Entra ID, pilih aplikasi Anda, pilih izin API, dan gulir ke bawah dan pilih Azure Active Directory Graph. Dari situ, pilih Izin aplikasi, lalu tambahkan izin yang sesuai.

Membuat identitas terkelola yang ditetapkan pengguna

Untuk membuat identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan Peran Kontributor Identitas Terkelola.

Gunakan perintah az identity create untuk membuat identitas terkelola yang ditetapkan pengguna. Parameter -g menentukan grup sumber daya tempat membuat identitas terkelola yang ditetapkan pengguna. Parameter -n menentukan namanya. Ganti nilai parameter <RESOURCE GROUP> dan <USER ASSIGNED IDENTITY NAME> dengan nilai Anda sendiri.

Penting

Saat Anda membuat identitas terkelola yang ditetapkan pengguna, nama harus dimulai dengan huruf atau angka, dan dapat menyertakan kombinasi karakter alfanumerik, tanda hubung (-) dan garis bawah (_). Untuk penugasan ke komputer virtual atau skala komputer virtual yang diatur agar berfungsi dengan baik, namanya dibatasi hingga 24 karakter. Untuk informasi selengkapnya, lihat Tanya Jawab Umum dan masalah yang sering ditanyakan.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Melihat daftar identitas terkelola yang ditetapkan pengguna

Untuk membuat daftar atau membaca identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Operator Identitas Terkelola atau Kontributor Identitas Terkelola.

Untuk mencantumkan identitas terkelola yang ditetapkan pengguna, gunakan perintah az identity list. Ganti nilai <RESOURCE GROUP> dengan nilai Anda sendiri.

az identity list -g <RESOURCE GROUP>

Dalam respons JSON, identitas terkelola yang ditetapkan pengguna memiliki nilai "Microsoft.ManagedIdentity/userAssignedIdentities" yang dikembalikan untuk kunci type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Membuat identitas terkelola yang ditetapkan pengguna

Untuk menghapus identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Kontributor Identitas Terkelola.

Untuk menghapus identitas terkelola yang ditetapkan pengguna, gunakan perintah az identity delete. Parameter -n menentukan namanya. Parameter -g menentukan grup sumber daya tempat identitas terkelola yang ditetapkan pengguna dibuat. Ganti nilai parameter <USER ASSIGNED IDENTITY NAME> dan <RESOURCE GROUP> dengan nilai Anda sendiri.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Catatan

Menghapus identitas terkelola yang ditetapkan pengguna tidak akan menghapus referensi dari sumber daya yang ditetapkan. Hapus mereka dari kumpulan skala VM atau komputer virtual menggunakan perintah az vm/vmss identity remove.

Langkah berikutnya

Untuk daftar lengkap perintah identitas Azure CLI, lihat az identity.

Untuk informasi tentang cara menetapkan identitas terkelola yang ditetapkan pengguna ke Azure VM, lihat Mengonfigurasi identitas terkelola untuk sumber daya Azure di Azure VM menggunakan Azure CLI.

Pelajari cara menggunakan federasi identitas beban kerja untuk identitas terkelola untuk mengakses sumber daya yang dilindungi Microsoft Entra tanpa mengelola rahasia.

Dalam artikel ini, Anda mempelajari cara membuat, mencantumkan, menghapus, atau menetapkan peran ke identitas terkelola yang ditetapkan pengguna menggunakan PowerShell.

Prasyarat

- Jika Anda tidak terbiasa dengan identitas terkelola untuk sumber daya Azure, lihat bagian ringkasan. Pastikan untuk meninjau perbedaan antara identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

- Jika Anda belum memiliki akun Azure, daftar untuk mendapatkan akun gratis sebelum melanjutkan.

- Untuk menjalankan contoh skrip, Anda memiliki dua opsi:

- Gunakan Azure Cloud Shell, yang dapat Anda buka menggunakan tombol Coba di sudut kanan atas blok kode.

- Jalankan skrip secara lokal dengan Azure PowerShell, seperti yang dijelaskan di bagian berikutnya.

Di artikel ini, Anda mempelajari cara membuat, mencantumkan, dan menghapus identitas terkelola yang ditetapkan pengguna menggunakan PowerShell.

Mengonfigurasi Azure PowerShell secara lokal

Untuk menggunakan Azure PowerShell secara lokal untuk artikel ini daripada menggunakan Cloud Shell:

Instal versi terbaru Azure PowerShell jika Anda belum melakukannya.

Masuk ke Azure.

Connect-AzAccountInstal versi terbaru dari PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseAnda mungkin perlu

Exitdari sesi PowerShell saat ini setelah menjalankan perintah ini untuk langkah berikutnya.Instal versi prarilis modul

Az.ManagedServiceIdentityuntuk melakukan operasi identitas terkelola yang ditetapkan pengguna dalam artikel ini.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Membuat identitas terkelola yang ditetapkan pengguna

Untuk membuat identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan Peran Kontributor Identitas Terkelola.

Untuk membuat identitas terkelola yang ditetapkan pengguna, gunakan perintah New-AzUserAssignedIdentity. Parameter ResourceGroupName menentukan grup sumber daya tempat membuat identitas terkelola yang ditetapkan pengguna. Parameter -Name menentukan namanya. Ganti nilai parameter <RESOURCE GROUP> dan <USER ASSIGNED IDENTITY NAME> dengan nilai Anda sendiri.

Penting

Saat Anda membuat identitas terkelola yang ditetapkan pengguna, nama harus dimulai dengan huruf atau angka, dan dapat menyertakan kombinasi karakter alfanumerik, tanda hubung (-) dan garis bawah (_). Untuk penugasan ke komputer virtual atau skala komputer virtual yang diatur agar berfungsi dengan baik, namanya dibatasi hingga 24 karakter. Untuk informasi selengkapnya, lihat Tanya Jawab Umum dan masalah yang sering ditanyakan.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Melihat daftar identitas terkelola yang ditetapkan pengguna

Untuk membuat daftar atau membaca identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Operator Identitas Terkelola atau Kontributor Identitas Terkelola.

Untuk membuat daftar identitas terkelola yang ditetapkan pengguna, gunakan perintah [Get-AzUserAssigned]. Parameter -ResourceGroupName menentukan grup sumber daya tempat identitas terkelola yang ditetapkan pengguna dibuat. Ganti nilai <RESOURCE GROUP> dengan nilai Anda sendiri.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

Sebagai respons, identitas terkelola yang ditetapkan pengguna memiliki nilai "Microsoft.ManagedIdentity/userAssignedIdentities" yang dikembalikan untuk kunci Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Membuat identitas terkelola yang ditetapkan pengguna

Untuk menghapus identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Kontributor Identitas Terkelola.

Untuk menghapus identitas terkelola yang ditetapkan pengguna, gunakan perintah Remove-AzUserAssignedIdentity. Parameter -ResourceGroupName menentukan grup sumber daya tempat identitas yang ditetapkan pengguna dibuat. Parameter -Name menentukan namanya. Ganti nilai parameter <RESOURCE GROUP> dan <USER ASSIGNED IDENTITY NAME> dengan nilai Anda sendiri.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Catatan

Menghapus identitas terkelola yang ditetapkan pengguna tidak akan menghapus referensi dari sumber daya yang ditetapkan. Penetapan identitas harus dihapus secara terpisah.

Langkah berikutnya

Untuk daftar lengkap dan detail selengkapnya tentang identitas terkelola Azure PowerShell untuk perintah sumber daya Azure, lihat Az.ManagedServiceIdentity.

Pelajari cara menggunakan federasi identitas beban kerja untuk identitas terkelola untuk mengakses sumber daya yang dilindungi Microsoft Entra tanpa mengelola rahasia.

Di artikel ini, Anda membuat identitas terkelola yang ditetapkan pengguna menggunakan Azure Resource Manager.

Prasyarat

- Jika Anda tidak terbiasa dengan identitas terkelola untuk sumber daya Azure, lihat bagian ringkasan. Pastikan untuk meninjau perbedaan antara identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

- Jika Anda belum memiliki akun Azure, daftar untuk mendapatkan akun gratis sebelum melanjutkan.

Anda tidak dapat mencantumkan dan menghapus identitas terkelola yang ditetapkan pengguna menggunakan templat Resource Manager. Lihat artikel berikut ini untuk membuat dan mencantumkan identitas terkelola yang ditetapkan pengguna:

- Mencantumkan identitas terkelola yang ditetapkan pengguna

- Menghapus identitas terkelola yang ditetapkan pengguna

Pembuatan dan pengeditan templat

Templat Resource Manager membantu Anda menerapkan sumber daya baru atau yang dimodifikasi yang ditentukan oleh grup sumber daya Azure. Beberapa opsi tersedia untuk pengeditan dan penyebaran templat, baik lokal maupun berbasis portal. Anda dapat:

- Gunakan templat kustom dari Azure Marketplace untuk membuat templat dari awal atau menggunakan templat mulai cepat atau umum yang ada.

- Berasal dari grup sumber daya yang ada dengan mengekspor templat. Anda dapat mengekspornya dari penyebaran asli atau dari status penyebaran saat ini.

- Gunakan editor JSON (seperti VS Code) lokal, lalu unggah dan sebarkan menggunakan PowerShell atau Azure CLI.

- Gunakan proyek Grup Sumber Daya Azure Visual Studio untuk membuat dan menyebarkan templat.

Membuat identitas terkelola yang ditetapkan pengguna

Untuk membuat identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan Peran Kontributor Identitas Terkelola.

Untuk membuat identitas terkelola yang ditetapkan pengguna, gunakan templat berikut. Ganti nilai <USER ASSIGNED IDENTITY NAME> dengan nilai Anda sendiri.

Penting

Saat Anda membuat identitas terkelola yang ditetapkan pengguna, nama harus dimulai dengan huruf atau angka, dan dapat menyertakan kombinasi karakter alfanumerik, tanda hubung (-) dan garis bawah (_). Untuk penugasan ke komputer virtual atau skala komputer virtual yang diatur agar berfungsi dengan baik, namanya dibatasi hingga 24 karakter. Untuk informasi selengkapnya, lihat Tanya Jawab Umum dan masalah yang sering ditanyakan.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Langkah berikutnya

Untuk informasi tentang cara menetapkan identitas terkelola yang ditetapkan pengguna ke Azure VM menggunakan templat Resource Manager, lihat Mengonfigurasi identitas terkelola untuk sumber daya Azure di Azure VM menggunakan templat.

Pelajari cara menggunakan federasi identitas beban kerja untuk identitas terkelola untuk mengakses sumber daya yang dilindungi Microsoft Entra tanpa mengelola rahasia.

Di artikel ini, Anda mempelajari cara membuat, mencantumkan, dan menghapus identitas terkelola yang ditetapkan pengguna menggunakan REST.

Prasyarat

- Jika Anda tidak terbiasa dengan identitas terkelola untuk sumber daya Azure, lihat bagian ringkasan. Pastikan untuk meninjau perbedaan antara identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

- Jika Anda belum memiliki akun Azure, daftar untuk mendapatkan akun gratis sebelum melanjutkan.

- Anda dapat menjalankan semua perintah dalam artikel ini baik di cloud atau secara lokal:

- Untuk berjalan di cloud, gunakan Azure Cloud Shell.

- Untuk berjalan secara lokal, instal curl dan Azure CLI.

Dalam artikel ini, Anda mempelajari cara membuat, mencantumkan, dan menghapus identitas terkelola yang ditetapkan pengguna menggunakan CURL untuk melakukan panggilan REST API.

Dapatkan token akses pembawa

Jika Anda menjalankan secara lokal, masuk ke Azure melalui Azure CLI.

az loginDapatkan token akses menggunakan az account get-access-token.

az account get-access-token

Membuat identitas terkelola yang ditetapkan pengguna

Untuk membuat identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan Peran Kontributor Identitas Terkelola.

Penting

Saat Anda membuat identitas terkelola yang ditetapkan pengguna, nama harus dimulai dengan huruf atau angka, dan dapat menyertakan kombinasi karakter alfanumerik, tanda hubung (-) dan garis bawah (_). Untuk penugasan ke komputer virtual atau skala komputer virtual yang diatur agar berfungsi dengan baik, namanya dibatasi hingga 24 karakter. Untuk informasi selengkapnya, lihat Tanya Jawab Umum dan masalah yang sering ditanyakan.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Header permintaan

| Header permintaan | Deskripsi |

|---|---|

| Tipe-Konten | Harus diisi. Atur ke application/json. |

| Otorisasi | Harus diisi. Atur ke token akses Bearer yang valid. |

Badan permintaan

| Nama | Deskripsi |

|---|---|

| Lokasi | Harus diisi. Lokasi sumber daya. |

Melihat daftar identitas terkelola yang ditetapkan pengguna

Untuk membuat daftar atau membaca identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Operator Identitas Terkelola atau Kontributor Identitas Terkelola.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Header permintaan | Deskripsi |

|---|---|

| Tipe-Konten | Harus diisi. Atur ke application/json. |

| Otorisasi | Harus diisi. Atur ke token akses Bearer yang valid. |

Membuat identitas terkelola yang ditetapkan pengguna

Untuk menghapus identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan peran Kontributor Identitas Terkelola.

Catatan

Menghapus identitas terkelola yang ditetapkan pengguna tidak akan menghapus referensi dari sumber daya yang ditetapkan. Untuk menghapus identitas terkelola yang ditetapkan pengguna dari VM menggunakan CURL, lihat Menghapus identitas yang ditetapkan pengguna dari Azure VM.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Header permintaan | Deskripsi |

|---|---|

| Tipe-Konten | Harus diisi. Atur ke application/json. |

| Otorisasi | Harus diisi. Atur ke token akses Bearer yang valid. |

Langkah berikutnya

Untuk informasi tentang cara menetapkan identitas terkelola yang ditetapkan pengguna ke kumpulan skala Azure VM atau komputer virtual menggunakan CURL, lihat:

- Mengonfigurasi identitas terkelola untuk sumber daya Azure di Azure VM menggunakan panggilan REST API

- Mengonfigurasi identitas terkelola untuk sumber daya Azure pada set skala komputer virtual menggunakan panggilan REST API

Pelajari cara menggunakan federasi identitas beban kerja untuk identitas terkelola untuk mengakses sumber daya yang dilindungi Microsoft Entra tanpa mengelola rahasia.