Apa itu grup manajemen Azure?

Jika organisasi Anda memiliki banyak langganan Azure, Anda mungkin memerlukan cara untuk mengelola akses, kebijakan, dan kepatuhan secara efisien untuk langganan tersebut. Grup manajemen menyediakan tingkat cakupan di atas langganan. Saat Anda mengatur langganan ke dalam grup manajemen, kondisi tata kelola yang Anda terapkan bertahap berdasarkan pewarisan ke semua langganan terkait.

Grup manajemen memberi Anda manajemen tingkat perusahaan dalam skala besar, apa pun jenis langganan yang mungkin Anda miliki. Namun, semua langganan dalam satu grup manajemen harus mempercayai penyewa Microsoft Entra yang sama.

Misalnya, Anda dapat menerapkan kebijakan ke grup manajemen yang membatasi wilayah yang tersedia untuk pembuatan komputer virtual (VM). Kebijakan ini akan diterapkan ke semua grup manajemen berlapis, langganan, dan sumber daya untuk memungkinkan pembuatan VM hanya di wilayah yang diotorisasi.

Hierarki grup manajemen dan langganan

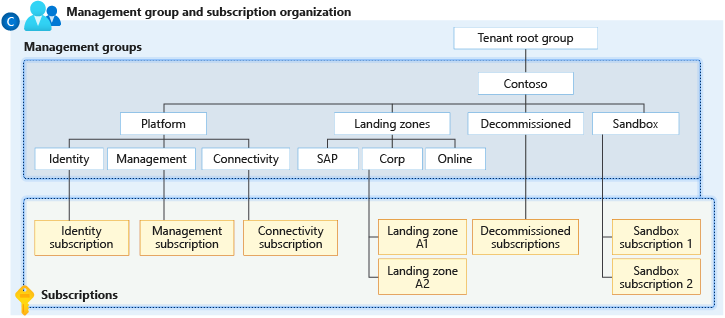

Anda dapat membangun struktur grup manajemen dan langganan yang fleksibel untuk menata sumber daya Anda ke dalam hierarki untuk kebijakan terpadu dan manajemen akses. Diagram berikut ini memperlihatkan contoh membuat hierarki untuk tata kelola dengan menggunakan grup manajemen.

Diagram grup manajemen akar yang menyimpan grup manajemen dan langganan. Beberapa grup manajemen anak menyimpan grup manajemen, beberapa menyimpan langganan, dan beberapa menyimpan keduanya. Salah satu contoh dalam hierarki sampel adalah empat tingkat grup manajemen, dengan semua langganan di tingkat anak.

Anda dapat membuat hierarki yang menerapkan kebijakan, misalnya, yang membatasi lokasi VM ke wilayah US Barat dalam grup manajemen yang disebut Corp. Kebijakan ini akan mewarisi semua langganan Perjanjian Enterprise (EA) yang merupakan turunan dari grup manajemen tersebut dan akan berlaku untuk semua VM di bawah langganan tersebut. Pemilik sumber daya atau langganan tidak dapat mengubah kebijakan keamanan ini, untuk memungkinkan tata kelola yang ditingkatkan.

Catatan

Grup manajemen saat ini tidak didukung dalam fitur manajemen biaya untuk langganan Perjanjian Pelanggan Microsoft (MCA).

Skenario lain di mana Anda akan menggunakan grup manajemen adalah menyediakan akses pengguna ke beberapa langganan. Dengan memindahkan beberapa langganan di bawah grup manajemen, Anda dapat membuat satu penetapan peran Azure pada grup manajemen. Peran akan mewarisi akses tersebut ke semua langganan. Satu penugasan pada grup manajemen dapat memungkinkan pengguna untuk memiliki akses ke semua yang mereka butuhkan, alih-alih membuat skrip kontrol akses berbasis peran Azure (RBAC) atas langganan yang berbeda.

Fakta penting tentang grup manajemen

Satu direktori dapat mendukung 10.000 grup manajemen.

Pohon grup manajemen dapat mendukung hingga enam tingkat kedalaman.

Batas ini tidak termasuk tingkat root atau tingkat langganan.

Setiap grup manajemen dan langganan hanya dapat mendukung satu induk.

Setiap kelompok manajemen dapat memiliki banyak anak.

Semua langganan dan grup manajemen berada dalam satu hierarki di setiap direktori. Untuk informasi selengkapnya, lihat Fakta penting tentang grup manajemen akar nanti di artikel ini.

Grup manajemen akar untuk setiap direktori

Setiap direktori memiliki satu grup manajemen tingkat atas yang disebut grup manajemen akar . Grup manajemen root ini dibangun ke dalam hierarki agar semua grup manajemen dan langganan berada di dalamnya.

Grup manajemen akar memungkinkan penerapan kebijakan global dan penetapan peran Azure di tingkat direktori. Awalnya, Tingkatkan akses untuk mengelola semua langganan Azure dan grup manajemen ke peran Administrator Akses Pengguna dari grup akar ini. Setelah meningkatkan akses, administrator dapat menetapkan peran Azure apa pun ke pengguna atau grup direktori lain untuk mengelola hierarki. Sebagai administrator, Anda dapat menetapkan akun Anda sebagai pemilik grup manajemen akar.

Fakta penting tentang grup manajemen root

- Secara default, nama tampilan grup manajemen akar adalah grup akar Penyewa, dan beroperasi sendiri sebagai grup manajemen. ID adalah nilai yang sama dengan ID penyewa Microsoft Entra.

- Untuk mengubah nama tampilan, akun Anda harus memiliki peran Pemilik atau Kontributor pada grup manajemen akar. Untuk informasi selengkapnya, lihat Mengubah nama grup manajemen.

- Grup manajemen akar tidak dapat dipindahkan atau dihapus, tidak seperti grup manajemen lainnya.

- Semua langganan dan grup manajemen dilipat menjadi satu grup manajemen akar dalam direktori.

- Semua sumber daya dalam direktori dimasukkan ke grup manajemen akar untuk manajemen global.

- Langganan baru secara otomatis default ke grup manajemen akar saat dibuat.

- Semua pelanggan Azure dapat melihat grup manajemen akar, tetapi tidak semua pelanggan memiliki akses untuk mengelola grup manajemen akar tersebut.

- Setiap orang yang memiliki akses ke langganan dapat melihat konteks tempat langganan tersebut berada dalam hierarki.

- Tidak ada yang memiliki akses default ke grup manajemen akar. Administrator Global Microsoft Entra adalah satu-satunya pengguna yang dapat meningkatkan diri mereka untuk mendapatkan akses. Setelah mereka memiliki akses ke grup manajemen akar, mereka dapat menetapkan peran Azure apa pun kepada pengguna lain untuk mengelola grup.

Penting

Penetapan akses pengguna atau penetapan kebijakan apa pun di grup manajemen root berlaku untuk semua sumber daya dalam direktori. Karena tingkat akses ini, semua pelanggan harus mengevaluasi kebutuhan untuk memiliki item yang ditentukan pada cakupan ini. Akses pengguna dan penetapan kebijakan harus "harus memiliki" hanya pada cakupan ini.

Penyiapan awal grup manajemen

Ketika setiap pengguna mulai menggunakan grup manajemen, proses penyiapan awal terjadi. Langkah pertama adalah pembuatan grup manajemen akar di direktori. Semua langganan yang ada yang ada di direktori kemudian menjadi turunan dari grup manajemen akar.

Alasan untuk proses ini adalah untuk memastikan hanya ada satu hierarki grup manajemen dalam direktori. Hierarki tunggal dalam direktori memungkinkan pelanggan administratif menerapkan akses global dan kebijakan yang tidak dapat dilewati oleh pelanggan lain dalam direktori.

Apa pun yang ditetapkan pada root berlaku untuk seluruh hierarki. Artinya, ini berlaku untuk semua grup manajemen, langganan, grup sumber daya, dan sumber daya dalam penyewa Microsoft Entra tersebut.

Akses grup manajemen

Grup manajemen Azure mendukung Azure RBAC untuk semua akses sumber daya dan definisi peran. Sumber daya anak yang ada dalam hierarki mewarisi izin ini. Peran Azure apa pun dapat ditetapkan ke grup manajemen yang akan mewarisi hierarki ke sumber daya.

Misalnya, Anda dapat menetapkan Kontributor VM peran Azure ke grup manajemen. Peran ini tidak memiliki tindakan pada grup manajemen tetapi akan mewarisi semua VM di bawah grup manajemen tersebut.

Bagan berikut memperlihatkan daftar peran dan tindakan yang didukung pada grup manajemen.

| Nama peran Azure | Buat | Ubah nama | Pindah** | Hapus | Menetapkan akses | Tetapkan kebijakan | Read |

|---|---|---|---|---|---|---|---|

| Pemilik | X | X | X | X | X | X | X |

| Kontributor | X | X | X | X | X | ||

| Kontributor Grup Manajemen* | X | X | X | X | X | ||

| Pembaca | X | ||||||

| Pembaca Grup Manajemen* | X | ||||||

| Kontributor Policy Sumber Daya | X | ||||||

| Akses Administrator Pengguna | X | X |

*: Peran ini memungkinkan pengguna untuk melakukan tindakan yang ditentukan hanya pada cakupan grup manajemen.

**: Penetapan peran pada grup manajemen akar tidak diperlukan untuk memindahkan langganan atau grup manajemen ke dan darinya.

Untuk detail tentang memindahkan item dalam hierarki, lihat Mengelola sumber daya Anda dengan grup manajemen.

Definisi dan penetapan peran kustom Azure

Anda dapat menentukan grup manajemen sebagai cakupan yang dapat ditetapkan dalam definisi peran kustom Azure. Peran kustom Azure kemudian akan tersedia untuk penugasan pada grup manajemen tersebut dan grup manajemen, langganan, grup sumber daya, atau sumber daya apa pun di bawahnya. Peran kustom akan mewarisi hierarki seperti peran bawaan apa pun.

Untuk informasi tentang batasan dengan peran kustom dan grup manajemen, lihat Batasan nanti di artikel ini.

Contoh definisi

Mendefinisikan dan membuat peran kustom tidak berubah dengan dimasukkannya grup manajemen. Gunakan jalur lengkap untuk menentukan grup manajemen: /providers/Microsoft.Management/managementgroups/{_groupId_}.

Gunakan ID grup manajemen dan bukan nama tampilan grup manajemen. Kesalahan umum ini terjadi karena keduanya adalah bidang yang ditentukan khusus dalam membuat grup manajemen.

...

{

"Name": "MG Test Custom Role",

"Id": "id",

"IsCustom": true,

"Description": "This role provides members understand custom roles.",

"Actions": [

"Microsoft.Management/managementGroups/delete",

"Microsoft.Management/managementGroups/read",

"Microsoft.Management/managementGroups/write",

"Microsoft.Management/managementGroups/subscriptions/delete",

"Microsoft.Management/managementGroups/subscriptions/write",

"Microsoft.resources/subscriptions/read",

"Microsoft.Authorization/policyAssignments/*",

"Microsoft.Authorization/policyDefinitions/*",

"Microsoft.Authorization/policySetDefinitions/*",

"Microsoft.PolicyInsights/*",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roledefinitions/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/providers/microsoft.management/managementGroups/ContosoCorporate"

]

}

...

Masalah pelanggaran definisi peran dan jalur hierarki penetapan

Definisi peran adalah cakupan yang dapat ditetapkan di mana saja dalam hierarki grup manajemen. Definisi peran dapat berada di grup manajemen induk, sedangkan penetapan peran aktual ada pada langganan anak. Karena ada hubungan antara dua item, Anda akan menerima kesalahan jika Mencoba memisahkan penugasan dari definisinya.

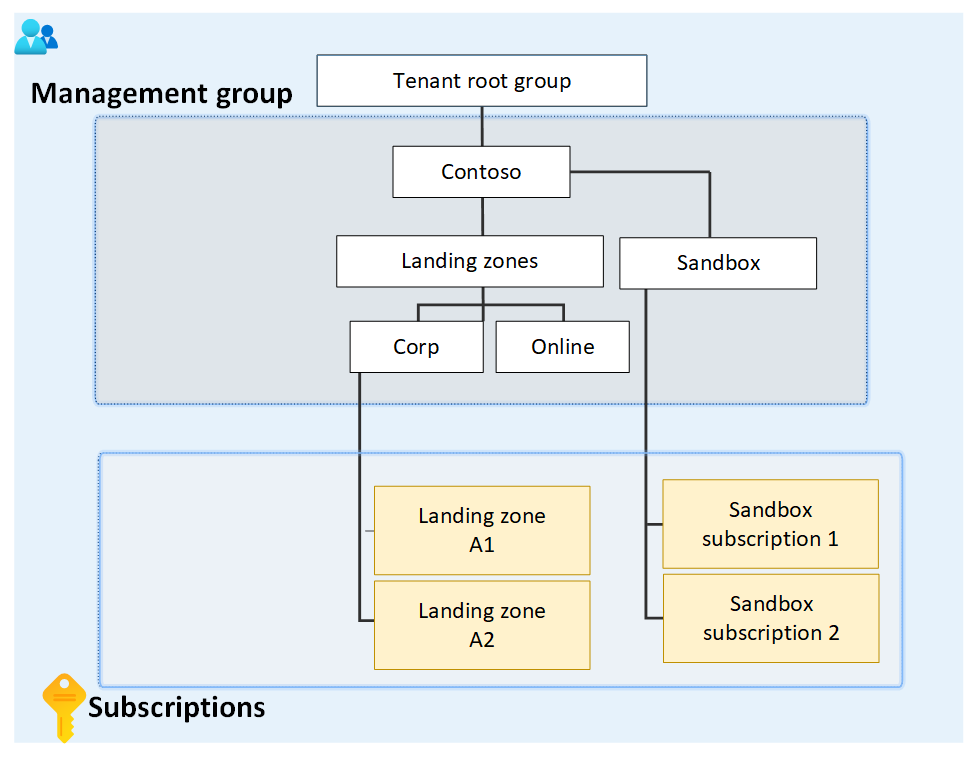

Misalnya, pertimbangkan contoh bagian kecil hierarki berikut.

Diagram berfokus pada grup manajemen akar dengan zona pendaratan anak dan grup manajemen kotak pasir. Grup manajemen untuk zona pendaratan memiliki dua grup manajemen anak bernama Corp dan Online, sedangkan grup manajemen kotak pasir memiliki dua langganan anak.

Asumsikan bahwa peran kustom ditentukan pada grup manajemen kotak pasir. Peran kustom tersebut kemudian ditetapkan pada dua langganan kotak pasir.

Jika Anda mencoba memindahkan salah satu langganan tersebut menjadi anak dari grup manajemen Corp, Anda akan memutuskan jalur dari penetapan peran langganan ke definisi peran untuk grup manajemen kotak pasir. Dalam skenario ini, Anda akan menerima kesalahan yang mengatakan bahwa pemindahan tidak diizinkan karena akan memutus hubungan ini.

Untuk memperbaiki skenario ini, Anda memiliki opsi berikut:

- Hapus penetapan peran dari langganan sebelum memindahkan langganan ke grup manajemen induk baru.

- Tambahkan langganan ke cakupan yang dapat ditetapkan definisi peran.

- Ubah cakupan yang dapat ditetapkan dalam definisi peran. Dalam contoh ini, Anda dapat memperbarui cakupan yang dapat ditetapkan dari grup manajemen kotak pasir ke grup manajemen akar sehingga kedua cabang hierarki dapat mencapai definisi.

- Buat peran kustom lain yang ditentukan di cabang lain. Peran baru ini juga mengharuskan Anda mengubah peran pada langganan.

Batasan

Ada batasan untuk menggunakan peran kustom pada grup manajemen:

- Anda hanya dapat menentukan satu grup manajemen dalam cakupan peran baru yang dapat ditetapkan. Pembatasan ini diberlakukan untuk mengurangi jumlah situasi ketika definisi peran dan penetapan peran terputus. Situasi semacam ini terjadi ketika grup langganan atau manajemen dengan penetapan peran berpindah ke induk lain yang tidak memiliki definisi peran.

- Peran kustom dengan

DataActionstidak dapat ditetapkan di cakupan grup manajemen. Untuk informasi selengkapnya, lihat Batas peran kustom. - Azure Resource Manager tidak memvalidasi keberadaan grup manajemen dalam cakupan yang dapat ditetapkan definisi peran. Jika ada kesalahan ketik atau ID grup manajemen yang salah, definisi peran masih dibuat.

Memindahkan grup manajemen dan langganan

Untuk memindahkan grup manajemen atau langganan menjadi anak dari grup manajemen lain, Anda perlu:

- Izin tulis grup manajemen dan izin tulis penetapan peran pada langganan anak atau grup manajemen.

- Contoh peran bawaan: Pemilik

- Grup manajemen menulis akses pada grup manajemen induk target.

- Contoh peran bawaan: Pemilik, Kontributor, Kontributor Grup Manajemen

- Akses tulis grup manajemen pada grup manajemen induk yang ada.

- Contoh peran bawaan: Pemilik, Kontributor, Kontributor Grup Manajemen

Ada pengecualian: jika target atau grup manajemen induk yang ada adalah grup manajemen akar, persyaratan izin tidak berlaku. Karena grup manajemen akar adalah tempat pendaratan default untuk semua grup manajemen dan langganan baru, Anda tidak memerlukan izin untuk memindahkan item.

Jika peran Pemilik pada langganan diwariskan dari grup manajemen saat ini, target pemindahan Anda akan dibatasi. Anda hanya dapat memindahkan langganan ke grup manajemen lain tempat Anda memiliki peran Pemilik. Anda tidak dapat memindahkan langganan ke grup manajemen tempat Anda hanya menjadi Kontributor karena Anda akan kehilangan kepemilikan langganan. Jika Anda secara langsung ditetapkan ke peran Pemilik untuk langganan, Anda dapat memindahkannya ke grup manajemen mana pun tempat Anda memiliki peran Kontributor.

Penting

Azure Resource Manager menyimpan detail hierarki grup manajemen hingga 30 menit. Akibatnya, portal Azure mungkin tidak segera menunjukkan bahwa Anda memindahkan grup manajemen.

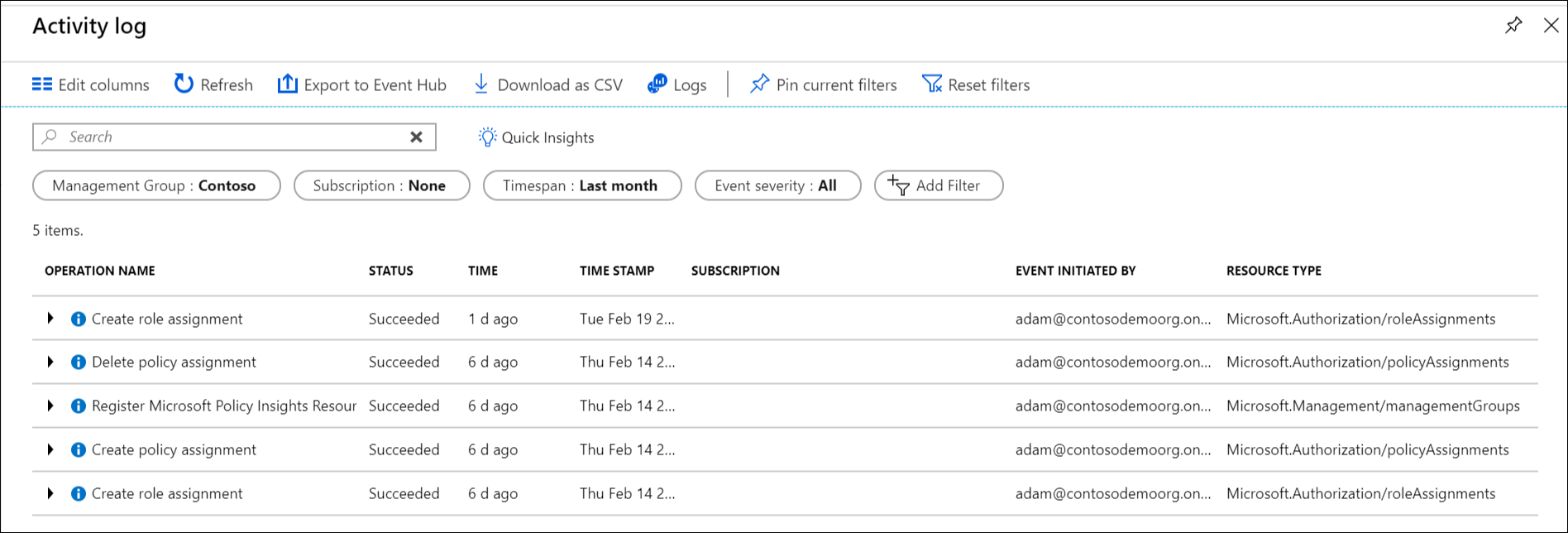

Mengaudit grup manajemen dengan menggunakan log aktivitas

Grup manajemen didukung di log aktivitas Azure Monitor. Anda dapat mengkueri semua peristiwa yang terjadi pada grup manajemen di lokasi pusat yang sama dengan sumber daya Azure lainnya. Misalnya, Anda dapat melihat semua perubahan penetapan peran atau penetapan kebijakan yang dilakukan pada grup manajemen tertentu.

Saat Anda ingin mengkueri grup manajemen di luar portal Azure, cakupan target untuk grup manajemen terlihat seperti "/providers/Microsoft.Management/managementGroups/{management-group-id}".

Catatan

Dengan menggunakan REST API Azure Resource Manager, Anda dapat mengaktifkan pengaturan diagnostik pada grup manajemen untuk mengirim entri log aktivitas Azure Monitor terkait ke ruang kerja Analitik Log, Azure Storage, atau Azure Event Hubs. Untuk informasi selengkapnya, lihat Pengaturan diagnostik grup manajemen: Membuat atau memperbarui.

Konten terkait

Untuk mempelajari selengkapnya tentang grup manajemen, lihat: