Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Sebagai Administrator Global di ID Microsoft Entra, Anda mungkin tidak memiliki akses ke semua langganan dan grup manajemen di penyewa Anda. Artikel ini menjelaskan cara-cara untuk meningkatkan akses Anda ke semua langganan dan grup manajemen.

Catatan

Untuk informasi tentang melihat atau menghapus data pribadi, lihat Permintaan Subjek Data Umum untuk GDPR, Permintaan Subjek Data Azure untuk GDPR, atau Permintaan Subjek Data Windows untuk GDPR, tergantung pada area dan kebutuhan spesifik Anda. Untuk informasi selengkapnya tentang GDPR, lihat bagian GDPR di Microsoft Trust Center dan bagian GDPR dari portal Service Trust.

Mengapa Anda perlu meningkatkan akses Anda?

Jika Anda adalah Administrator Global, mungkin ada kalanya Anda ingin melakukan tindakan berikut:

- Mendapatkan kembali akses ke grup langganan atau manajemen Azure saat pengguna kehilangan akses

- Memberi pengguna lain atau diri Anda akses ke langganan atau grup manajemen Azure

- Melihat semua langganan atau grup manajemen Azure dalam organisasi

- Mengizinkan aplikasi otomatisasi (seperti aplikasi faktur atau audit) untuk mengakses semua langganan atau grup manajemen Azure

Bagaimana cara kerja akses yang ditingkatkan?

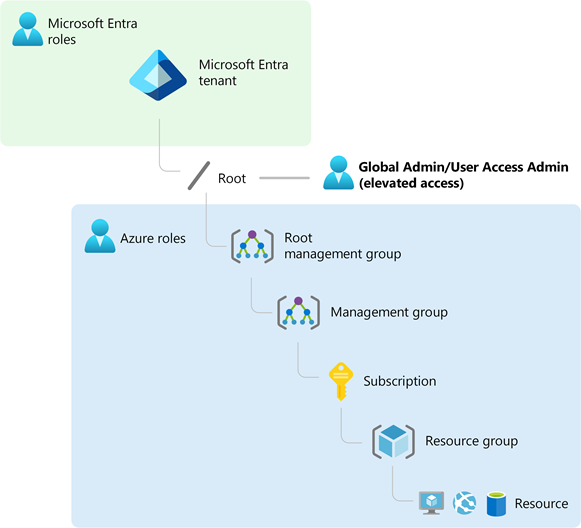

Sumber daya Microsoft Entra ID dan Azure diamankan secara independen satu sama lain. Artinya, penetapan peran Microsoft Entra tidak memberikan akses ke sumber daya Azure, dan penetapan peran Azure tidak memberikan akses ke Microsoft Entra ID. Namun, jika Anda adalah Administrator Global di ID Microsoft Entra, Anda dapat menetapkan sendiri akses ke semua langganan Azure dan grup manajemen di penyewa Anda. Gunakan kemampuan ini jika Anda tidak memiliki akses ke sumber daya langganan Azure, seperti komputer virtual atau akun penyimpanan, dan Anda ingin menggunakan hak istimewa Administrator Global Anda untuk mendapatkan akses ke sumber daya tersebut.

Saat meningkatkan akses, Anda diberi peran Administrator Akses Pengguna di Azure pada cakupan root (/). Ini memungkinkan Anda untuk melihat semua sumber daya dan menetapkan akses di langganan atau grup manajemen apa pun di penyewa. Penetapan peran Administrator Akses Pengguna dapat dihapus menggunakan Azure PowerShell, Azure CLI, atau REST API.

Anda harus menghapus akses yang ditingkatkan ini setelah Anda membuat perubahan yang perlu Anda lakukan pada lingkup root.

Lakukan langkah-langkah pada cakupan root

Langkah 1: Meningkatkan akses untuk Administrator Global

Ikuti langkah-langkah ini untuk meningkatkan akses untuk Administrator Global menggunakan portal Microsoft Azure.

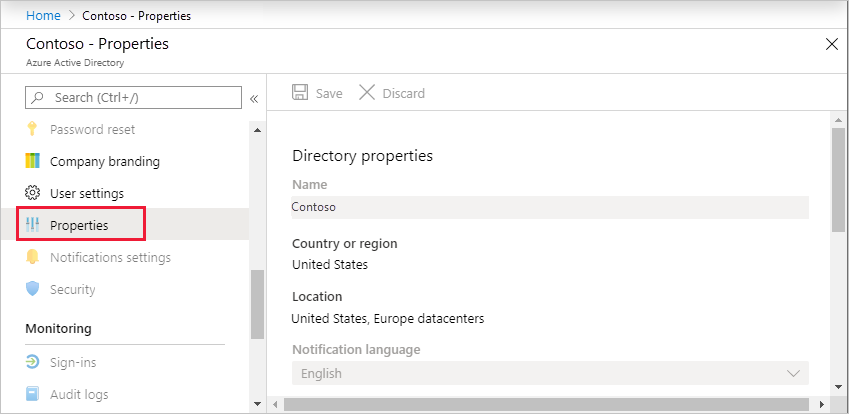

Masuk ke portal Azure sebagai Administrator Global.

Jika Anda menggunakan Microsoft Entra Privileged Identity Management, aktifkan penetapan peran Administrator Global Anda.

Telusuri ke Microsoft Entra ID>Kelola>Properti.

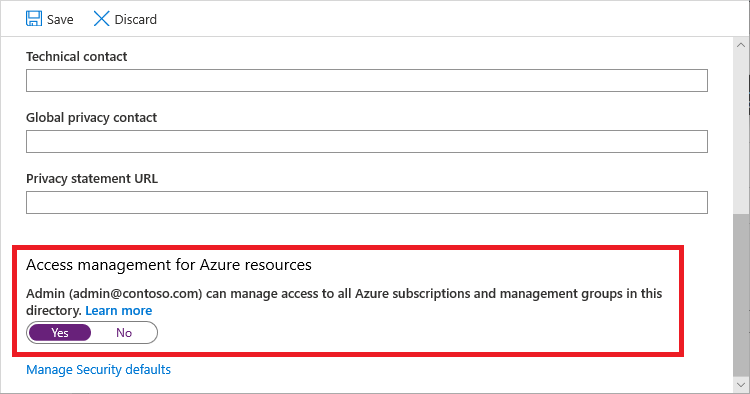

Di bawah Manajemen akses untuk sumber daya Azure, atur tombol ke Ya.

Saat Anda mengatur pengalih ke Ya, Anda diberi peran Administrator Akses Pengguna di Azure RBAC pada lingkup root (/). Ini memberi Anda izin untuk menetapkan peran di semua langganan Azure dan grup manajemen yang terkait dengan penyewa Microsoft Entra ini. Tombol ini hanya tersedia untuk pengguna yang diberi peran Administrator Global di ID Microsoft Entra.

Saat Anda mengatur pengalih ke Tidak, peran Administrator Akses Pengguna di Azure RBAC dihapus dari akun pengguna Anda. Anda tidak dapat lagi menetapkan peran di semua langganan Azure dan grup manajemen yang terkait dengan penyewa Microsoft Entra ini. Anda hanya bisa menampilkan dan mengelola langganan Azure dan grup manajemen yang telah Anda akses.

Catatan

Jika Anda menggunakan Manajemen Identitas Istimewa, menonaktifkan penetapan peran Anda tidak mengubah pengalih Manajemen akses untuk sumber daya Azure ke Tidak. Untuk mempertahankan akses yang paling tidak istimewa, sebaiknya Anda mengatur pengalih ini keTidak sebelum Anda menonaktifkan penetapan peran Anda.

Pilih Simpan untuk menyimpan pengaturan Anda.

Setelan ini bukan properti global dan hanya berlaku untuk pengguna yang saat ini masuk. Anda tidak dapat meningkatkan akses untuk semua anggota peran Administrator Global.

Keluar dan masuk kembali untuk menyegarkan akses Anda.

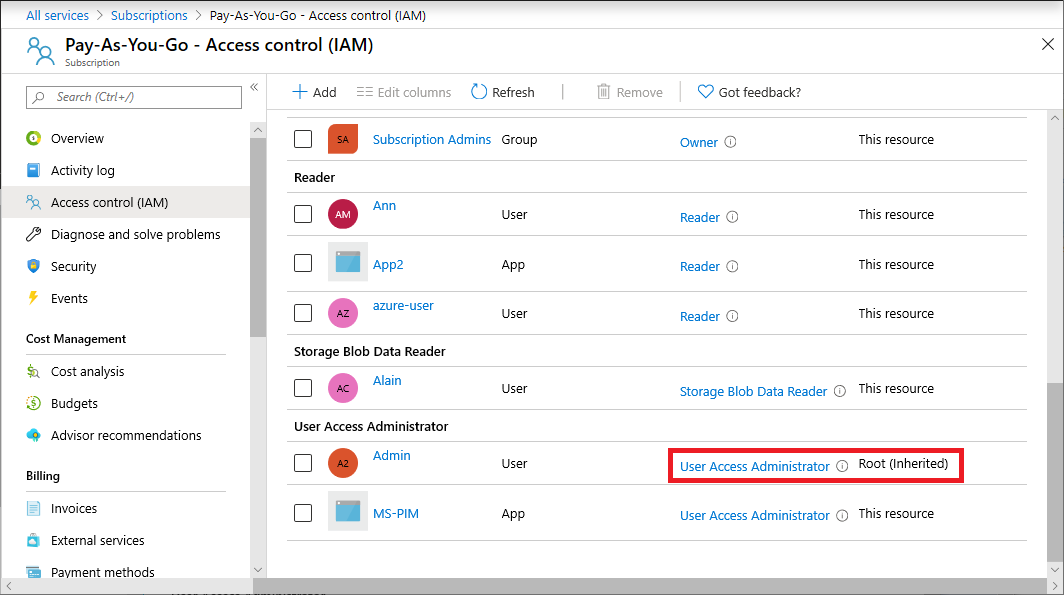

Anda sekarang harus memiliki akses ke semua langganan dan grup manajemen di penyewa Anda. Saat Anda melihat halaman Kontrol akses (IAM), Anda akan melihat bahwa Anda telah diberi peran Administrator Akses Pengguna di lingkup root.

Buat perubahan yang perlu Anda lakukan pada akses yang ditingkatkan.

Untuk informasi tentang menetapkan peran, lihat Menetapkan peran Azure menggunakan portal Microsoft Azure. Jika Anda menggunakan Manajemen Identitas Istimewa, lihat Menemukan sumber daya Azure untuk mengelola atau Menetapkan peran sumber daya Azure.

Lakukan langkah-langkah di bagian berikut untuk menghapus akses yang ditingkatkan.

Langkah 2: Hapus akses yang ditingkatkan

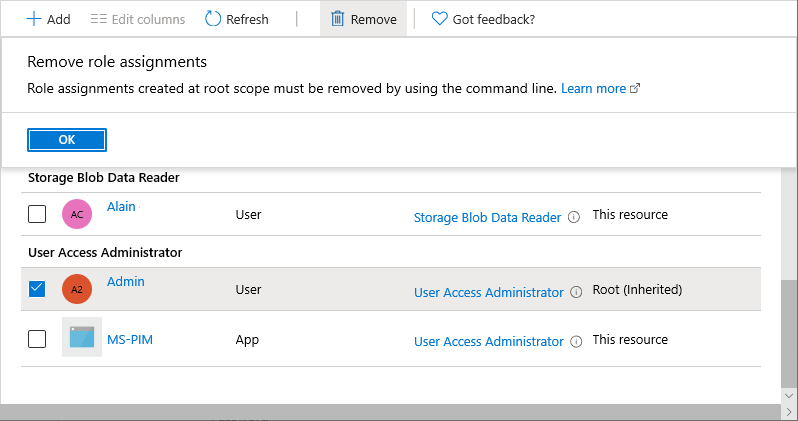

Untuk menghapus penetapan peran Administrator Akses Pengguna di lingkup root (/), ikuti langkah-langkah ini.

Masuk sebagai pengguna yang sama yang digunakan untuk meningkatkan akses.

Telusuri ke Microsoft Entra ID>Kelola>Properti.

Atur kembali Manajemen akses untuk sumber daya Azure ke Tidak. Karena ini adalah pengaturan per pengguna, Anda harus masuk sebagai pengguna yang sama seperti yang digunakan untuk meningkatkan akses.

Jika Anda mencoba menghapus penetapan peran Administrator Akses Pengguna di halaman Kontrol akses (IAM), Anda akan melihat pesan berikut ini. Untuk menghapus penetapan peran, Anda harus mengembalikan pengalih kembali ke Tidak atau menggunakan Azure PowerShell, Azure CLI, atau REST API.

Keluar sebagai Administrator Global.

Jika Anda menggunakan Azure Active Directory Privileged Identity Management, nonaktifkan tugas peran Administrator Global Anda.

Catatan

Jika Anda menggunakan Manajemen Identitas Istimewa, menonaktifkan penetapan peran Anda tidak mengubah pengalih Manajemen akses untuk sumber daya Azure ke Tidak. Untuk mempertahankan akses yang paling tidak istimewa, sebaiknya Anda mengatur pengalih ini keTidak sebelum Anda menonaktifkan penetapan peran Anda.

Menampilkan pengguna dengan akses yang ditingkatkan

Jika Anda memiliki pengguna dengan akses yang ditinggikan dan Anda memiliki izin yang sesuai, banner ditampilkan di beberapa lokasi portal Microsoft Azure. Administrator Global memiliki izin untuk membaca penetapan peran Azure mulai dari lingkup akar dan seterusnya untuk semua grup manajemen Azure dan langganan dalam tenant. Bagian ini menjelaskan cara menentukan apakah Anda memiliki pengguna yang telah meningkatkan akses di penyewa Anda.

Opsi 1

Di portal Microsoft Azure, masuk sebagai Administrator Global.

Telusuri ke Microsoft Entra ID>Kelola>Properti.

Di bawah Manajemen akses untuk sumber daya Azure, cari banner berikut.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersPilih tautan Kelola pengguna akses yang ditingkatkan untuk melihat daftar pengguna dengan akses yang ditingkatkan.

Opsi 2

Di portal Microsoft Azure, masuk sebagai Administrator Global dengan akses yang ditinggikan.

Telusuri ke langganan.

Pilih Kontrol Akses (IAM).

Di bagian atas halaman, cari banner berikut.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsPilih tautan Tampilkan penetapan peran untuk melihat daftar pengguna dengan akses yang ditingkatkan.

Menghapus akses yang ditingkatkan untuk pengguna

Jika Anda memiliki pengguna dengan akses yang ditingkatkan, Anda harus segera mengambil tindakan dan menghapus akses tersebut. Untuk menghapus penetapan peran ini, Anda juga harus memiliki akses yang ditingkatkan. Bagian ini menjelaskan cara menghapus akses yang ditingkatkan untuk pengguna di penyewa Anda menggunakan portal Azure. Kemampuan ini sedang disebarkan secara bertahap, sehingga mungkin belum tersedia di penyewa Anda.

Masuk ke portal Azure sebagai Administrator Global.

Telusuri ke Microsoft Entra ID>Kelola>Properti.

Di bawah Manajemen akses untuk sumber daya Azure, atur tombol ke Ya seperti yang dijelaskan sebelumnya di Langkah 1: Tingkatkan akses untuk Administrator Global.

Pilih tautan Kelola pengguna akses yang ditingkatkan.

Panel Pengguna dengan akses yang ditingkatkan muncul dengan daftar pengguna dengan akses yang ditingkatkan di penyewa Anda.

Untuk menghapus akses yang ditingkatkan bagi pengguna, tambahkan tanda centang di samping pengguna dan pilih Hapus.

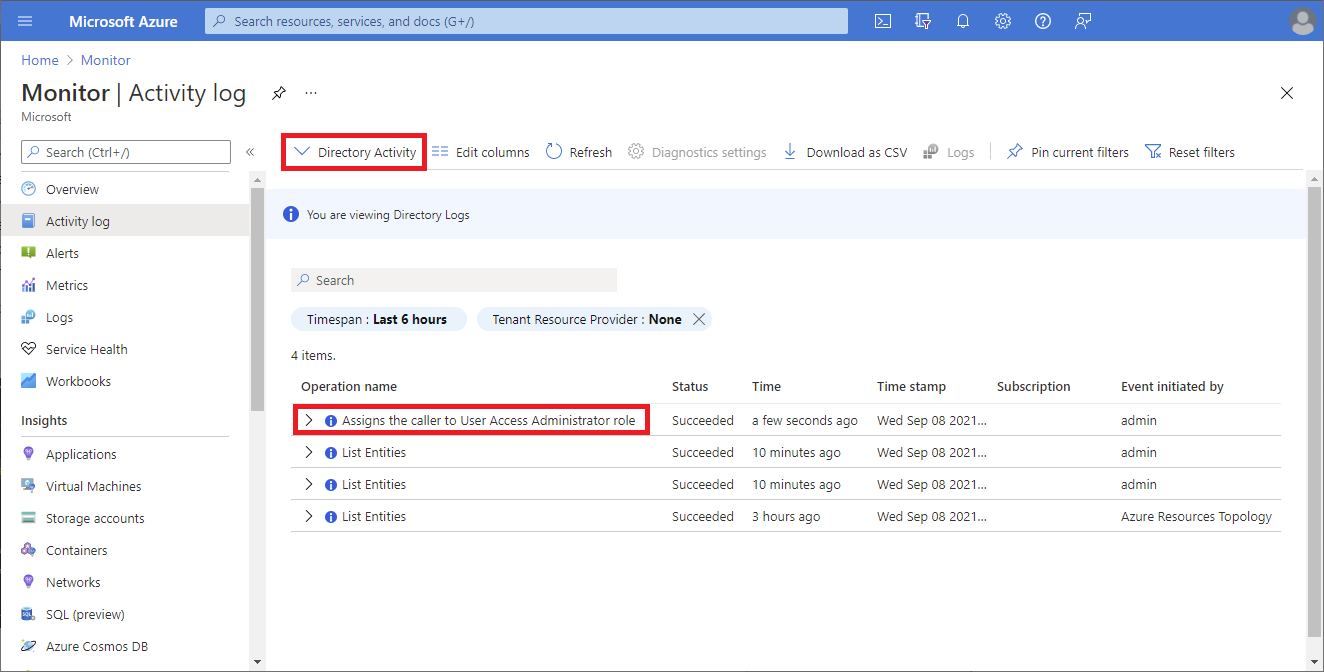

Melihat entri log akses yang ditingkatkan

Ketika akses ditingkatkan atau dihapus, entri ditambahkan ke log. Sebagai administrator di MICROSOFT Entra ID, Anda mungkin ingin memeriksa kapan akses ditinggikan dan siapa yang melakukannya.

Meningkatkan entri log akses muncul di log audit direktori Microsoft Entra dan log aktivitas Azure. Entri log akses yang ditingkatkan untuk log audit direktori dan log aktivitas mencakup informasi serupa. Namun, log audit direktori lebih mudah difilter dan diekspor. Selain itu, kemampuan ekspor memungkinkan Anda melakukan streaming peristiwa akses, yang dapat digunakan untuk solusi pemberitahuan dan deteksi Anda, seperti Microsoft Sentinel atau sistem lainnya. Untuk informasi tentang cara mengirim log ke tujuan yang berbeda, lihat Mengonfigurasi pengaturan diagnostik Microsoft Entra untuk log aktivitas.

Bagian ini menjelaskan berbagai cara agar Anda dapat melihat entri log akses yang ditingkatkan.

Penting

Meningkatkan entri log akses di log audit direktori Microsoft Entra saat ini dalam pratinjau. Versi pratinjau ini diberikan tanpa perjanjian tingkat layanan, dan tidak disarankan untuk beban kerja produksi. Fitur tertentu mungkin tidak didukung atau mungkin memiliki kemampuan terbatas. Untuk mengetahui informasi selengkapnya, lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure.

Masuk ke portal Azure sebagai Administrator Global.

Telusuri ke

Di filter Layanan, pilih Azure RBAC (Elevated Access) lalu pilih Terapkan.

Log akses yang ditingkatkan ditampilkan.

Untuk melihat detail ketika akses ditingkatkan atau dihapus, pilih entri log audit ini.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userUntuk mengunduh dan melihat payload entri log dalam format JSON, pilih Unduh dan JSON.

Mendeteksi meningkatkan peristiwa akses menggunakan Microsoft Azure Sentinel

Untuk mendeteksi peningkatan peristiwa akses dan mendapatkan visibilitas ke dalam aktivitas yang berpotensi penipuan, Anda dapat menggunakan Microsoft Sentinel. Microsoft Sentinel adalah platform manajemen informasi dan peristiwa keamanan (SIEM) yang menyediakan analitik keamanan dan kemampuan respons ancaman. Bagian ini menjelaskan cara menyambungkan log audit Microsoft Entra ke Microsoft Azure Sentinel sehingga Anda dapat mendeteksi peningkatan akses di organisasi Anda.

Langkah 1: Aktifkan Microsoft Azure Sentinel

Untuk memulai, tambahkan Microsoft Azure Sentinel ke ruang kerja Analitik Log yang sudah ada atau buat yang baru.

Aktifkan Microsoft Azure Sentinel dengan mengikuti langkah-langkah di Mengaktifkan Microsoft Azure Sentinel.

Langkah 2: Menyambungkan data Microsoft Entra ke Microsoft Azure Sentinel

Dalam langkah ini, Anda menginstal solusi ID Microsoft Entra dan menggunakan konektor ID Microsoft Entra untuk mengumpulkan data dari ID Microsoft Entra.

Organisasi Anda mungkin telah mengonfigurasi pengaturan diagnostik untuk mengintegrasikan log audit Microsoft Entra. Untuk memeriksa, lihat pengaturan diagnostik Anda seperti yang dijelaskan dalam Cara mengakses pengaturan diagnostik.

Instal solusi ID Microsoft Entra dengan mengikuti langkah-langkah di Menemukan dan mengelola konten di luar kotak Microsoft Azure Sentinel.

Gunakan konektor MICROSOFT Entra ID untuk mengumpulkan data dari ID Microsoft Entra dengan mengikuti langkah-langkah di Menyambungkan data Microsoft Entra ke Microsoft Azure Sentinel.

Pada halaman Konektor data, tambahkan tanda centang untuk Log Audit.

Langkah 3: Membuat aturan akses yang ditingkatkan

Dalam langkah ini, Anda membuat aturan analitik terjadwal berdasarkan templat untuk memeriksa log audit Microsoft Entra untuk meningkatkan peristiwa akses.

Buat aturan analitik akses yang ditingkatkan dengan mengikuti langkah-langkah di Membuat aturan dari templat.

Pilih templat Azure RBAC (Elevate Access) lalu pilih tombol Buat aturan pada panel detail.

Jika Anda tidak melihat panel detail, di tepi kanan, pilih ikon perluas.

Di wizard aturan Analitik, gunakan pengaturan default untuk membuat aturan terjadwal baru.

Langkah 4: Melihat insiden peningkatan akses

Dalam langkah ini, Anda melihat dan menyelidiki meningkatkan insiden akses.

Gunakan halaman Insiden untuk melihat insiden peningkatan akses dengan mengikuti langkah-langkah di Menavigasi dan menyelidiki insiden di Microsoft Azure Sentinel.