Mengonfigurasi RBAC lokal untuk FHIR

Artikel ini menjelaskan cara mengonfigurasi Azure API untuk FHIR untuk menggunakan penyewa Azure Active Directory sekunder (Azure AD) untuk akses data. Gunakan mode ini hanya jika Anda tidak dapat menggunakan penyewa Azure AD yang terkait dengan langganan Anda.

Catatan

Jika layanan FHIR Anda dikonfigurasi untuk menggunakan penyewa Azure AD utama yang terkait dengan langganan Anda, gunakan Azure RBAC untuk menetapkan peran data plane.

Menambahkan perwakilan layanan baru atau menggunakan yang sudah ada

RBAC lokal memungkinkan Anda menggunakan perwakilan layanan di penyewa Azure AD sekunder dengan server FHIR Anda. Anda dapat membuat perwakilan layanan baru melalui perintah portal Azure, PowerShell, atau CLI, atau menggunakan perwakilan layanan yang ada. Proses ini juga dikenal sebagai pendaftaran aplikasi. Anda dapat meninjau dan memodifikasi perwakilan layanan melalui Azure AD dari portal atau menggunakan skrip.

Skrip PowerShell dan CLI di bawah ini, yang diuji dan divalidasi dalam Visual Studio Code, membuat perwakilan layanan baru (atau aplikasi klien), dan menambahkan rahasia klien. ID perwakilan layanan digunakan untuk RBAC lokal dan ID aplikasi dan rahasia klien akan digunakan untuk mengakses layanan FHIR nanti.

Anda dapat menggunakan Az modul PowerShell:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

atau Anda dapat menggunakan Azure CLI:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Mengonfigurasi RBAC lokal

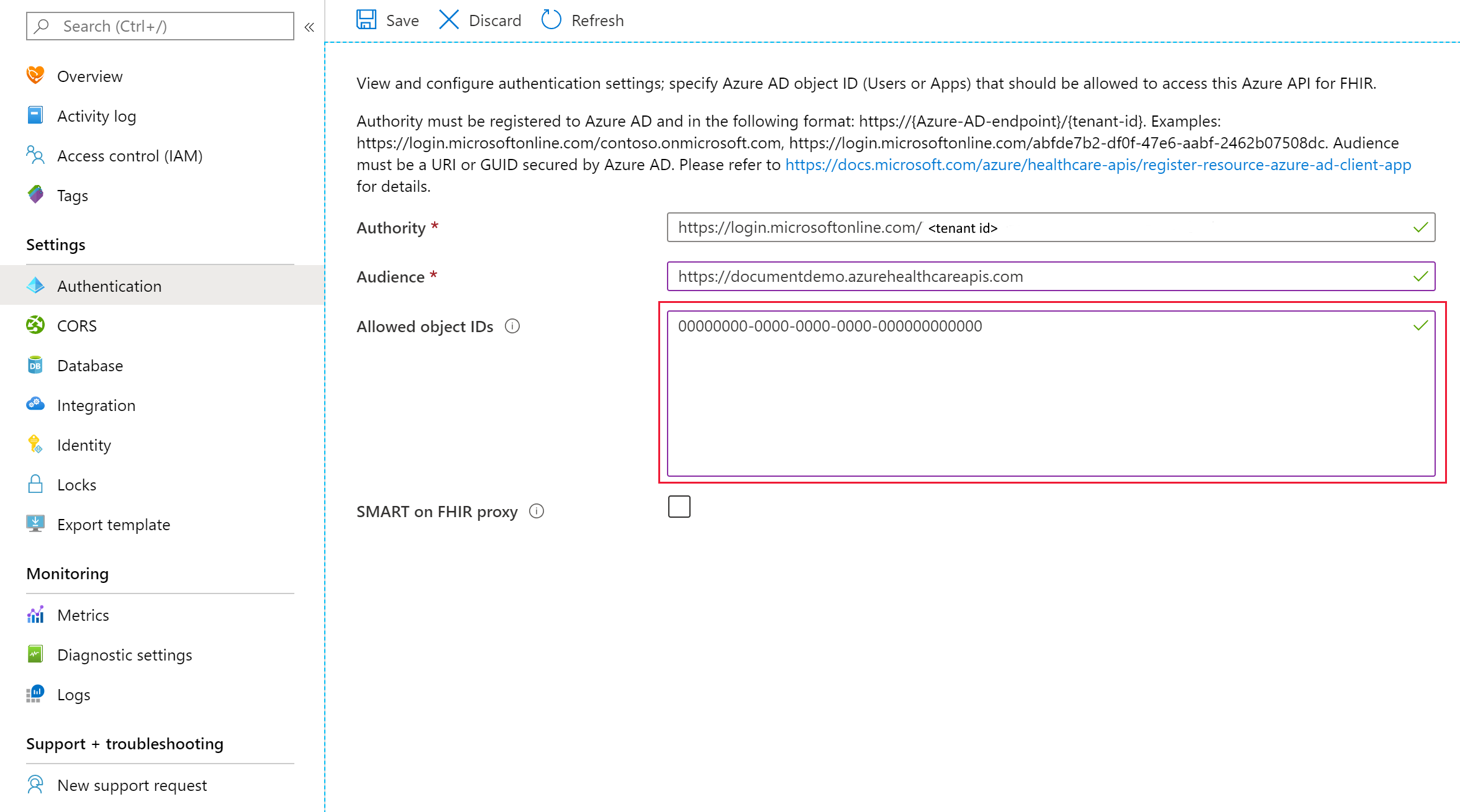

Anda dapat mengonfigurasi Azure API untuk FHIR untuk menggunakan penyewa Azure Active Directory sekunder di bilah Autentikasi :

Dalam kotak otoritas, masukkan penyewa Azure Active Directory sekunder yang valid. Setelah penyewa divalidasi, kotak ID objek yang diizinkan harus diaktifkan dan Anda dapat memasukkan satu atau daftar ID objek perwakilan layanan Azure AD. ID ini dapat menjadi ID objek identitas dari:

- Pengguna Azure Active Directory.

- Perwakilan layanan Azure Active Directory.

- Grup keamanan Azure Active Directory.

Anda dapat membaca artikel tentang cara menemukan ID objek identitas untuk detail selengkapnya.

Setelah memasukkan ID objek Azure AD yang diperlukan, pilih Simpan dan tunggu perubahan disimpan sebelum mencoba mengakses bidang data menggunakan pengguna, perwakilan layanan, atau grup yang ditetapkan. ID objek diberikan dengan semua izin, yang setara dengan peran "Kontributor Data FHIR".

Pengaturan RBAC lokal hanya terlihat dari bilah autentikasi; tidak terlihat dari bilah Access Control (IAM).

Catatan

Hanya satu penyewa yang didukung untuk RBAC atau RBAC lokal. Untuk menonaktifkan fungsi RBAC lokal, Anda dapat mengubahnya kembali ke penyewa yang valid (atau penyewa utama) yang terkait dengan langganan Anda, dan menghapus semua ID objek Azure AD dalam kotak "ID objek yang diizinkan".

Perilaku caching

Azure API untuk FHIR akan menyimpan keputusan hingga 5 menit. Jika Anda memberikan akses pengguna ke server FHIR dengan menambahkannya ke daftar ID objek yang diizinkan, atau Anda menghapusnya dari daftar, Anda harus mengharapkannya memakan waktu hingga lima menit agar perubahan izin disebarluaskan.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari cara menetapkan akses sarana data FHIR menggunakan penyewa Azure Active Directory eksternal (sekunder). Selanjutnya pelajari tentang pengaturan tambahan untuk Azure API untuk FHIR:

FHIR® adalah merek dagang terdaftar HL7 dan digunakan dengan izin HL7.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk