Panduan Admin: Konfigurasi kustom untuk klien pelabelan terpadu Perlindungan Informasi Azure

Catatan

Apakah Anda mencari Perlindungan Informasi Microsoft Purview, sebelumnya Microsoft Information Protection (MIP)?

Add-in Perlindungan Informasi Azure dihentikan dan diganti dengan label yang disertakan dalam aplikasi dan layanan Microsoft 365 Anda. Pelajari selengkapnya tentang status dukungan komponen Perlindungan Informasi Azure lainnya.

Klien Perlindungan Informasi Microsoft baru (tanpa add-in) saat ini dalam pratinjau dan dijadwalkan untuk ketersediaan umum.

Gunakan informasi berikut untuk konfigurasi tingkat lanjut yang diperlukan untuk skenario atau pengguna tertentu saat mengelola klien pelabelan terpadu AIP.

Catatan

Pengaturan ini memerlukan pengeditan registri atau menentukan pengaturan tingkat lanjut. Pengaturan tingkat lanjut menggunakan PowerShell Security &Compliance Center.

Mengonfigurasi pengaturan tingkat lanjut untuk klien melalui PowerShell

Gunakan PowerShell Keamanan & Kepatuhan untuk mengonfigurasi pengaturan tingkat lanjut untuk menyesuaikan kebijakan dan label label label.

Dalam kedua kasus, setelah Anda tersambung ke PowerShell Keamanan & Kepatuhan, tentukan parameter Tingkat Lanjut Pengaturan dengan identitas (nama atau GUID) kebijakan atau label, dengan pasangan kunci/nilai dalam tabel hash.

Untuk menghapus pengaturan tingkat lanjut, gunakan sintaks parameter Advanced Pengaturan yang sama, tetapi tentukan nilai string null.

Penting

Jangan gunakan spasi kosong dalam nilai string Anda. String putih dalam nilai string ini akan mencegah label Anda diterapkan.

Untuk informasi selengkapnya, lihat:

- Sintaks pengaturan tingkat lanjut kebijakan label

- Sintaks pengaturan tingkat lanjut label

- Memeriksa pengaturan tingkat lanjut Anda saat ini

- Contoh untuk mengatur pengaturan tingkat lanjut

- Menentukan kebijakan label atau identitas label

- Urutan prioritas - bagaimana pengaturan yang bertentangan diselesaikan

- Referensi pengaturan tingkat lanjut

Sintaks pengaturan tingkat lanjut kebijakan label

Contoh pengaturan lanjutan kebijakan label adalah pengaturan untuk menampilkan bilah Perlindungan Informasi di aplikasi Office.

Untuk satu nilai string, gunakan sintaks berikut:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key="value1,value2"}

Untuk beberapa nilai string untuk kunci yang sama, gunakan sintaks berikut:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Sintaks pengaturan tingkat lanjut label

Contoh pengaturan tingkat lanjut label adalah pengaturan untuk menentukan warna label.

Untuk satu nilai string, gunakan sintaks berikut:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key="value1,value2"}

Untuk beberapa nilai string untuk kunci yang sama, gunakan sintaks berikut:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Memeriksa pengaturan tingkat lanjut Anda saat ini

Untuk memeriksa pengaturan tingkat lanjut saat ini yang berlaku, jalankan perintah berikut:

Untuk memeriksa pengaturan tingkat lanjut kebijakan label Anda, gunakan sintaks berikut:

Untuk kebijakan label bernama Global:

(Get-LabelPolicy -Identity Global).settings

Untuk memeriksa pengaturan tingkat lanjut label Anda, gunakan sintaks berikut:

Untuk label bernama Publik:

(Get-Label -Identity Public).settings

Contoh untuk mengatur pengaturan tingkat lanjut

Contoh 1: Tetapkan pengaturan tingkat lanjut kebijakan label untuk satu nilai string:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Contoh 2: Atur pengaturan tingkat lanjut label untuk satu nilai string:

Set-Label -Identity Internal -AdvancedSettings @{smimesign="true"}

Contoh 3: Atur pengaturan tingkat lanjut label untuk beberapa nilai string:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Contoh 4: Hapus pengaturan tingkat lanjut kebijakan label dengan menentukan nilai string null:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions=""}

Menentukan kebijakan label atau identitas label

Menemukan nama kebijakan label untuk parameter Identitas PowerShell sederhana karena hanya ada satu nama kebijakan dalam portal kepatuhan Microsoft Purview.

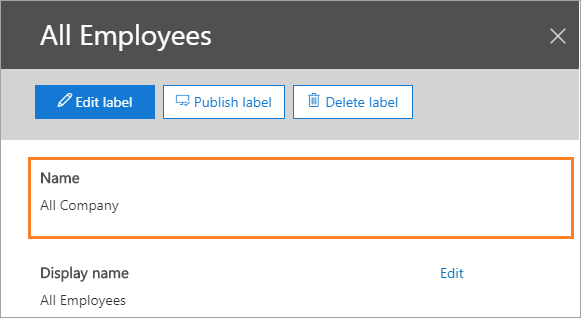

Namun, untuk label, portal kepatuhan Microsoft Purview memperlihatkan nilai Nama dan Nama tampilan. Dalam beberapa kasus, nilai-nilai ini akan sama, tetapi mungkin berbeda. Untuk mengonfigurasi pengaturan tingkat lanjut untuk label, gunakan nilai Nama .

Misalnya, untuk mengidentifikasi label dalam gambar berikut, gunakan sintaks berikut dalam perintah PowerShell Anda: -Identity "All Company":

Jika Anda lebih suka menentukan GUID label, nilai ini tidak ditampilkan di portal kepatuhan Microsoft Purview. Gunakan perintah Get-Label untuk menemukan nilai ini, sebagai berikut:

Get-Label | Format-Table -Property DisplayName, Name, Guid

Untuk informasi selengkapnya tentang pelabelan nama dan nama tampilan:

Nama adalah nama asli label dan unik di semua label Anda.

Nilai ini tetap sama meskipun Anda telah mengubah nama label nanti. Untuk label sensitivitas yang dimigrasikan dari Perlindungan Informasi Azure, Anda mungkin melihat ID label asli dari portal Azure.

Nama tampilan adalah nama yang saat ini ditampilkan kepada pengguna untuk label, dan tidak perlu unik di semua label Anda.

Misalnya, Anda mungkin memiliki nama tampilan Semua Karyawan untuk sublabel di bawah label Rahasia , dan nama tampilan lainnya dari Semua Karyawan untuk sublabel di bawah label Sangat Rahasia . Sublabel ini keduanya menampilkan nama yang sama, tetapi bukan label yang sama dan memiliki pengaturan yang berbeda.

Urutan prioritas - bagaimana pengaturan yang bertentangan diselesaikan

Anda dapat menggunakan portal kepatuhan Microsoft Purview untuk mengonfigurasi pengaturan kebijakan label berikut:

Terapkan label ini secara default ke dokumen dan email

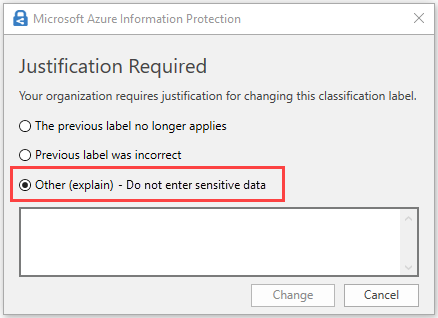

Pengguna harus memberikan pembenaran untuk menghapus label atau label klasifikasi yang lebih rendah

Mengharuskan pengguna menerapkan label ke email atau dokumen mereka

Menyediakan tautan ke halaman bantuan kustom kepada pengguna

Ketika lebih dari satu kebijakan label dikonfigurasi untuk pengguna, masing-masing dengan pengaturan kebijakan yang berpotensi berbeda, pengaturan kebijakan terakhir diterapkan sesuai dengan urutan kebijakan dalam portal kepatuhan Microsoft Purview. Untuk informasi selengkapnya, lihat Prioritas kebijakan label (masalah pesanan)

Pengaturan tingkat lanjut kebijakan label diterapkan menggunakan logika yang sama, menggunakan pengaturan kebijakan terakhir.

Referensi pengaturan tingkat lanjut

Bagian berikut ini menyediakan pengaturan tingkat lanjut untuk kebijakan label dan label:

- Referensi pengaturan tingkat lanjut menurut fitur

- Referensi pengaturan lanjutan kebijakan label

- Referensi pengaturan tingkat lanjut label

Referensi pengaturan tingkat lanjut menurut fitur

Bagian berikut mencantumkan pengaturan tingkat lanjut yang dijelaskan di halaman ini berdasarkan integrasi produk dan fitur:

Referensi pengaturan lanjutan kebijakan label

Gunakan parameter Advanced Pengaturan dengan New-LabelPolicy dan Set-LabelPolicy untuk menentukan pengaturan berikut:

Referensi pengaturan tingkat lanjut label

Gunakan parameter Advanced Pengaturan dengan New-Label dan Set-Label.

| Pengaturan | Skenario dan instruksi |

|---|---|

| Warna | Tentukan warna untuk label |

| customPropertiesByLabel | Menerapkan properti kustom saat label diterapkan |

| DefaultSubLabelId | Tentukan sublabel default untuk label induk |

| labelByCustomProperties | Memigrasikan label dari Pulau Aman dan solusi pelabelan lainnya |

| SMimeEncrypt | Mengonfigurasi label untuk menerapkan perlindungan S/MIME di Outlook |

| SMimeSign | Mengonfigurasi label untuk menerapkan perlindungan S/MIME di Outlook |

Sembunyikan opsi menu Klasifikasi dan Lindungi di Windows File Explorer

Untuk menyembunyikan opsi menu Klasifikasi dan Lindungi di Windows File Explorer, buat nama nilai DWORD berikut (dengan data nilai apa pun):

HKEY_CLASSES_ROOT\AllFilesystemObjects\shell\Microsoft.Azip.RightClick\LegacyDisable

Untuk informasi selengkapnya, lihat Menggunakan File Explorer untuk mengklasifikasikan file.

Menampilkan bilah Perlindungan Informasi di aplikasi Office

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, pengguna harus memilih opsi Perlihatkan Bilah dari tombol Sensitivitas untuk menampilkan bilah Perlindungan Informasi di aplikasi Office. Gunakan kunci HideBarByDefault dan atur nilai ke False untuk menampilkan bilah ini secara otomatis bagi pengguna sehingga mereka dapat memilih label dari bilah atau tombol.

Untuk kebijakan label yang dipilih, tentukan string berikut:

Kunci: HideBarByDefault

Nilai: False

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{HideBarByDefault="False"}

Mengecualikan pesan Outlook dari pelabelan wajib

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, saat Anda mengaktifkan pengaturan kebijakan label Semua dokumen dan email harus memiliki label, semua dokumen yang disimpan dan email yang dikirim harus memiliki label yang diterapkan. Saat Anda mengonfigurasi pengaturan tingkat lanjut berikut, pengaturan kebijakan hanya berlaku untuk dokumen Office dan bukan untuk pesan Outlook.

Untuk kebijakan label yang dipilih, tentukan string berikut:

Kunci: DisableMandatoryInOutlook

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{DisableMandatoryInOutlook="True"}

Mengaktifkan klasifikasi yang direkomendasikan di Outlook

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda mengonfigurasi label untuk klasifikasi yang direkomendasikan, pengguna diminta untuk menerima atau menutup label yang direkomendasikan di Word, Excel, dan PowerPoint. Pengaturan ini memperluas rekomendasi label ini untuk juga ditampilkan di Outlook.

Untuk kebijakan label yang dipilih, tentukan string berikut:

Kunci: OutlookRecommendationEnabled

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookRecommendationEnabled="True"}

Aktifkan penghapusan perlindungan dari file terkompresi

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda mengonfigurasi pengaturan ini, cmdlet PowerShell Set-AIPFileLabel diaktifkan untuk memungkinkan penghapusan perlindungan dari file PST, rar, dan 7zip.

Kunci: EnableContainerSupport

Nilai: Benar

Contoh perintah PowerShell tempat kebijakan Anda diaktifkan:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableContainerSupport="True"}

Mengatur label default lain untuk Outlook

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda mengonfigurasi pengaturan ini, Outlook tidak menerapkan label default yang dikonfigurasi sebagai pengaturan kebijakan untuk opsi Terapkan label ini secara default ke dokumen dan email. Sebagai gantinya, Outlook dapat menerapkan label default yang berbeda, atau tanpa label.

Untuk kebijakan label yang dipilih, tentukan string berikut:

Kunci: OutlookDefaultLabel

Nilai: <label GUID> atau Tidak Ada

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookDefaultLabel="None"}

Mengubah tipe file mana yang akan dilindungi

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, klien pelabelan terpadu Perlindungan Informasi Azure melindungi semua jenis file, dan pemindai dari klien hanya melindungi jenis file Office dan file PDF.

Anda dapat mengubah perilaku default ini untuk kebijakan label yang dipilih, dengan menentukan salah satu hal berikut ini:

PFileSupportedExtension

Kunci: PFileSupportedExtensions

Nilai: <nilai string>

Gunakan tabel berikut untuk mengidentifikasi nilai string yang akan ditentukan:

| Nilai untai (karakter) | Klien | Pemindai |

|---|---|---|

| * | Nilai default: Terapkan perlindungan ke semua jenis file | Terapkan proteksi ke semua jenis file |

| ConvertTo-Json(".jpg", ".png") | Selain jenis file Office dan file PDF, terapkan perlindungan ke ekstensi nama file yang ditentukan | Selain jenis file Office dan file PDF, terapkan perlindungan ke ekstensi nama file yang ditentukan |

Contoh 1: Perintah PowerShell untuk pemindai untuk melindungi semua jenis file, di mana kebijakan label Anda diberi nama "Pemindai":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions="*"}

Contoh 2: Perintah PowerShell untuk pemindai untuk melindungi file .txt dan file .csv selain file Office dan file PDF, di mana kebijakan label Anda diberi nama "Pemindai":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions=ConvertTo-Json(".txt", ".csv")}

Dengan pengaturan ini, Anda dapat mengubah jenis file mana yang dilindungi tetapi Anda tidak dapat mengubah tingkat perlindungan default dari asli ke generik. Misalnya, untuk pengguna yang menjalankan klien pelabelan terpadu, Anda dapat mengubah pengaturan default sehingga hanya file Office dan file PDF yang dilindungi alih-alih semua jenis file. Tetapi Anda tidak dapat mengubah jenis file ini agar dilindungi secara generis dengan ekstensi nama file .pfile.

AdditionalPPrefixExtensions

Klien pelabelan terpadu mendukung perubahan <EXT>. PFILE ke P<EXT> dengan menggunakan properti tingkat lanjut, AdditionalPPrefixExtensions. Properti tingkat lanjut ini didukung dari File Explorer, PowerShell, dan oleh pemindai. Semua aplikasi memiliki perilaku yang sama.

Kunci: AdditionalPPrefixExtensions

Nilai: <nilai string>

Gunakan tabel berikut untuk mengidentifikasi nilai string yang akan ditentukan:

| Nilai untai (karakter) | Klien dan Pemindai |

|---|---|

| * | Semua ekstensi PFile menjadi P<EXT> |

| <nilai null> | Nilai default berulah seperti nilai perlindungan default. |

| ConvertTo-Json(".dwg", ".zip") | Selain daftar sebelumnya, ".dwg" dan ".zip" menjadi P<EXT> |

Dengan pengaturan ini, ekstensi berikut selalu menjadi P<EXT>: ".txt", ".xml", ".bmp", ".jt", ".jpg", ".jpeg", ".jpe", ".jif", ".jfif", ".jfi", ".png", ".tif", ".tiff", ".gif"). Pengecualian penting adalah bahwa "ptxt" tidak menjadi "txt.pfile".

AdditionalPPrefixExtensions hanya berfungsi jika perlindungan PFiles dengan properti tingkat lanjut - PFileSupportedExtension diaktifkan.

Contoh 1: Perintah PowerShell untuk bereaksi seperti perilaku default di mana Lindungi ".dwg" menjadi ".dwg.pfile":

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =""}

Contoh 2: Perintah PowerShell untuk mengubah semua ekstensi PFile dari perlindungan generik (dwg.pfile) menjadi perlindungan asli (.pdwg) saat file dilindungi:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions ="*"}

Contoh 3: Perintah PowerShell untuk mengubah ".dwg" menjadi ".pdwg" saat menggunakan layanan ini melindungi file ini:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =ConvertTo-Json(".dwg")}

Hapus "Tidak sekarang" untuk dokumen saat Anda menggunakan pelabelan wajib

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda menggunakan pengaturan kebijakan label Semua dokumen dan email harus memiliki label, pengguna diminta untuk memilih label saat pertama kali menyimpan dokumen Office dan kapan mereka mengirim email dari Outlook.

Untuk dokumen, pengguna dapat memilih Tidak sekarang untuk menutup sementara perintah untuk memilih label dan kembali ke dokumen. Namun, mereka tidak dapat menutup dokumen yang disimpan tanpa melabelinya.

Saat Anda mengonfigurasi pengaturan PostponeMandatoryBeforeSave , opsi Tidak sekarang dihapus, sehingga pengguna harus memilih label saat dokumen pertama kali disimpan.

Tip

Pengaturan PostponeMandatoryBeforeSave juga memastikan bahwa dokumen bersama diberi label sebelum dikirim melalui email.

Secara default, meskipun Anda memiliki Semua dokumen dan email harus mengaktifkan label dalam kebijakan Anda, pengguna hanya dipromosikan untuk memberi label file yang dilampirkan ke email dari dalam Outlook.

Untuk kebijakan label yang dipilih, tentukan string berikut:

Kunci: PostponeMandatoryBeforeSave

Nilai: False

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PostponeMandatoryBeforeSave="False"}

Menghapus header dan footer dari solusi pelabelan lainnya

Konfigurasi ini menggunakan pengaturan lanjutan kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security &Compliance Center.

Ada dua metode untuk menghapus klasifikasi dari solusi pelabelan lainnya:

| Pengaturan | Deskripsi |

|---|---|

| WordShapeNameToRemove | Menghapus bentuk apa pun dari dokumen Word di mana nama bentuk cocok dengan nama seperti yang ditentukan dalam properti tingkat lanjut WordShapeNameToRemove . Untuk informasi selengkapnya, lihat Menggunakan properti tingkat lanjut WordShapeNameToRemove. |

| RemoveExternalContentMarkingInApp ExternalContentMarkingToRemove |

Memungkinkan Anda menghapus atau mengganti header atau footer berbasis teks dari dokumen Word, Excel, dan PowerPoint. Untuk mengetahui informasi selengkapnya, silakan lihat: - Gunakan properti tingkat lanjut RemoveExternalContentMarkingInApp - Cara mengonfigurasi ExternalContentMarkingToRemove. |

Menggunakan properti tingkat lanjut WordShapeNameToRemove

Properti tingkat lanjut WordShapeNameToRemove didukung dari versi 2.6.101.0 ke atas

Pengaturan ini memungkinkan Anda menghapus atau mengganti label berbasis bentuk dari dokumen Word ketika penandaan visual tersebut telah diterapkan oleh solusi pelabelan lain. Misalnya, bentuk berisi nama label lama yang sekarang telah Anda migrasikan ke label sensitivitas untuk menggunakan nama label baru dan bentuknya sendiri.

Untuk menggunakan properti tingkat lanjut ini, Anda harus menemukan nama bentuk dalam dokumen Word lalu menentukannya dalam daftar bentuk properti tingkat lanjut WordShapeNameToRemove . Layanan ini akan menghapus bentuk apa pun di Word yang dimulai dengan nama yang ditentukan dalam daftar bentuk dalam properti tingkat lanjut ini.

Hindari menghapus bentuk yang berisi teks yang ingin Anda abaikan, dengan menentukan nama semua bentuk untuk dihapus dan menghindari pemeriksaan teks dalam semua bentuk, yang merupakan proses intensif sumber daya.

Catatan

Di Microsoft Word, bentuk dapat dihapus dengan menentukan nama bentuk, atau dengan teksnya, tetapi tidak keduanya. Jika properti WordShapeNameToRemove ditentukan, konfigurasi apa pun yang ditentukan oleh nilai ExternalContentMarkingToRemove diabaikan.

Untuk menemukan nama bentuk yang Anda gunakan dan ingin mengecualikan:

Di Word, tampilkan panel Pilihan: Grup> Pengeditan tab >Beranda Pilih opsi >Panel Pilihan.

Pilih bentuk pada halaman yang ingin Anda tandai untuk dihapus. Nama bentuk yang Anda tandai sekarang disorot di panel Pilihan .

Gunakan nama bentuk untuk menentukan nilai string untuk kunci WordShapeNameToRemove.

Contoh: Nama bentuk adalah dc. Untuk menghapus bentuk dengan nama ini, Anda menentukan nilai: dc.

Kunci: WordShapeNameToRemove

Nilai: <Nama bentuk kata>

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{WordShapeNameToRemove="dc"}

Saat Anda memiliki lebih dari satu bentuk Word untuk dihapus, tentukan nilai sebanyak yang Anda miliki bentuknya untuk dihapus.

Gunakan properti tingkat lanjut RemoveExternalContentMarkingInApp

Pengaturan ini memungkinkan Anda menghapus atau mengganti header atau footer berbasis teks dari dokumen ketika penandaan visual tersebut telah diterapkan oleh solusi pelabelan lain. Misalnya, footer lama berisi nama label lama yang sekarang telah Anda migrasikan ke label sensitivitas untuk menggunakan nama label baru dan footernya sendiri.

Ketika klien pelabelan terpadu mendapatkan konfigurasi ini dalam kebijakannya, header dan footer lama dihapus atau diganti ketika dokumen dibuka di aplikasi Office dan label sensitivitas apa pun diterapkan ke dokumen.

Konfigurasi ini tidak didukung untuk Outlook, dan ketahuilah bahwa ketika Anda menggunakannya dengan Word, Excel, dan PowerPoint, konfigurasi ini dapat berdampak negatif pada performa aplikasi ini untuk pengguna. Konfigurasi memungkinkan Anda menentukan pengaturan per aplikasi, misalnya, mencari teks di header dan footer dokumen Word tetapi bukan lembar bentang Excel atau presentasi PowerPoint.

Karena pencocokan pola memengaruhi performa bagi pengguna, kami sarankan Anda membatasi jenis aplikasi Office likasi (Word, EXcel, PowerPoint) hanya untuk yang perlu dicari. Untuk kebijakan label yang dipilih, tentukan string berikut:

Kunci: RemoveExternalContentMarkingInApp

Nilai: <jenis aplikasi Office likasi WXP>

Contoh:

Untuk mencari dokumen Word saja, tentukan W.

Untuk mencari dokumen Word dan presentasi PowerPoint, tentukan WP.

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInApp="WX"}

Anda kemudian memerlukan setidaknya satu pengaturan klien tingkat lanjut lagi, ExternalContentMarkingToRemove, untuk menentukan konten header atau footer, dan cara menghapus atau menggantinya.

Cara mengonfigurasi ExternalContentMarkingToRemove

Saat Anda menentukan nilai string untuk kunci ExternalContentMarkingToRemove , Anda memiliki tiga opsi yang menggunakan ekspresi reguler. Untuk setiap skenario ini, gunakan sintaks yang diperlihatkan dalam kolom Contoh nilai dalam tabel berikut:

| Opsi | Contoh deskripsi | Contoh nilai |

|---|---|---|

| Kecocokan parsial untuk menghapus semuanya di header atau footer | Header atau footer Anda berisi string TEXT TO REMOVE, dan Anda ingin menghapus header atau footer ini sepenuhnya. | *TEXT* |

| Selesaikan kecocokan untuk menghapus hanya kata-kata tertentu di header atau footer | Header atau footer Anda berisi string TEXT TO REMOVE, dan Anda ingin menghapus kata TEXT saja, meninggalkan string header atau footer sebagai TO REMOVE. | TEXT |

| Selesaikan kecocokan untuk menghapus semuanya di header atau footer | Header atau footer Anda memiliki string TEXT TO REMOVE. Anda ingin menghapus header atau footer yang memiliki string ini persis. | ^TEXT TO REMOVE$ |

Pencocokan pola untuk string yang Anda tentukan tidak peka huruf besar/kecil. Panjang string maksimum adalah 255 karakter, dan tidak dapat menyertakan spasi kosong.

Karena beberapa dokumen mungkin menyertakan karakter yang tidak terlihat atau jenis spasi atau tab yang berbeda, string yang Anda tentukan untuk frasa atau kalimat mungkin tidak terdeteksi. Jika memungkinkan, tentukan satu kata pembeda untuk nilai dan pastikan untuk menguji hasilnya sebelum Anda menyebarkan dalam produksi.

Untuk kebijakan label yang sama, tentukan string berikut:

Kunci: ExternalContentMarkingToRemove

Nilai: <string yang cocok, didefinisikan sebagai ekspresi reguler>

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove="*TEXT*"}

Untuk informasi selengkapnya, lihat:

Header atau footer multibaris

Jika teks header atau footer lebih dari satu baris, buat kunci dan nilai untuk setiap baris. Misalnya, jika Anda memiliki footer berikut dengan dua baris:

File diklasifikasikan sebagai Rahasia

Label diterapkan secara manual

Untuk menghapus footer multibaris ini, Anda membuat dua entri berikut untuk kebijakan label yang sama:

- Kunci: ExternalContentMarkingToRemove

- Nilai Kunci 1: *Rahasia*

- Nilai Kunci 2: *Label diterapkan*

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove=ConvertTo-Json("Confidential","Label applied")}

Pengoptimalan untuk PowerPoint

Header dan footer di PowerPoint diimplementasikan sebagai bentuk. Untuk jenis bentuk msoTextBox, msoTextEffect, msoPlaceholder, dan msoAutoShape, pengaturan lanjutan berikut memberikan pengoptimalan tambahan:

Selain itu, PowerPointRemoveAllShapesByShapeName dapat menghapus jenis bentuk apa pun, berdasarkan nama bentuk.

Untuk informasi selengkapnya, lihat Menemukan nama bentuk yang Anda gunakan sebagai header atau footer.

Hindari menghapus bentuk dari PowerPoint yang berisi teks tertentu, dan bukan header/footer

Untuk menghindari penghapusan bentuk yang berisi teks yang telah Anda tentukan, tetapi bukan header atau footer, gunakan pengaturan klien tingkat lanjut tambahan bernama PowerPointShapeNameToRemove.

Sebaiknya gunakan pengaturan ini untuk menghindari pemeriksaan teks dalam semua bentuk, yang merupakan proses intensif sumber daya.

Jika Anda tidak menentukan pengaturan klien tingkat lanjut tambahan ini, dan PowerPoint disertakan dalam nilai kunci RemoveExternalContentMarkingInApp , semua bentuk akan diperiksa untuk teks yang Anda tentukan dalam nilai ExternalContentMarkingToRemove .

Jika nilai ini ditentukan, hanya bentuk yang memenuhi kriteria nama bentuk dan juga memiliki teks yang cocok dengan string yang disediakan dengan ExternalContentMarkingToRemove yang akan dihapus.

Contohnya:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Memperluas penghapusan penandaan eksternal ke tata letak kustom

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, logika yang digunakan untuk menghapus penandaan konten eksternal mengabaikan tata letak kustom yang dikonfigurasi di PowerPoint. Untuk memperluas logika ini ke tata letak kustom, atur properti tingkat lanjut RemoveExternalMarkingFromCustomLayouts ke True.

Kunci: RemoveExternalMarkingFromCustomLayouts

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Menghapus semua bentuk nama bentuk tertentu

Jika Anda menggunakan tata letak kustom PowerPoint, dan ingin menghapus semua bentuk nama bentuk tertentu dari header dan footer Anda, gunakan pengaturan tingkat lanjut PowerPointRemoveAllShapesByShapeName , dengan nama bentuk yang ingin Anda hapus.

Menggunakan pengaturan PowerPointRemoveAllShapesByShapeName mengabaikan teks di dalam bentuk Anda, dan sebaliknya menggunakan nama bentuk mengidentifikasi bentuk yang ingin Anda hapus.

Contohnya:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointRemoveAllShapesByShapeName="Arrow: Right"}

Untuk informasi selengkapnya, lihat:

- Menemukan nama bentuk yang Anda gunakan sebagai header atau footer

- Menghapus penandaan konten eksternal dari tata letak kustom di PowerPoint

Menemukan nama bentuk yang Anda gunakan sebagai header atau footer

Di PowerPoint, tampilkan panel Pilihan: Tab Format Susun>Panel Pilihan grup>.

Pilih bentuk pada slide yang berisi header atau footer Anda. Nama bentuk yang dipilih sekarang disorot di panel Pilihan .

Gunakan nama bentuk untuk menentukan nilai string untuk kunci PowerPointShapeNameToRemove .

Contoh: Nama bentuk adalah fc. Untuk menghapus bentuk dengan nama ini, Anda menentukan nilai: fc.

Kunci: PowerPointShapeNameToRemove

Nilai: <Nama bentuk PowerPoint>

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Saat Anda memiliki lebih dari satu bentuk PowerPoint untuk dihapus, tentukan nilai sebanyak yang Anda miliki bentuknya untuk dihapus.

Secara default, hanya slide Master yang dicentang untuk header dan footer. Untuk memperluas pencarian ini ke semua slide, yang merupakan proses yang jauh lebih intensif sumber daya, gunakan pengaturan klien tingkat lanjut tambahan bernama RemoveExternalContentMarkingInAllSlides:

Kunci: RemoveExternalContentMarkingInAllSlides

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInAllSlides="True"}

Menghapus penandaan konten eksternal dari tata letak kustom di PowerPoint

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, logika yang digunakan untuk menghapus penandaan konten eksternal mengabaikan tata letak kustom yang dikonfigurasi di PowerPoint. Untuk memperluas logika ini ke tata letak kustom, atur properti tingkat lanjut RemoveExternalMarkingFromCustomLayouts ke True.

Kunci: RemoveExternalMarkingFromCustomLayouts

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Menonaktifkan izin kustom di File Explorer

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, pengguna melihat opsi bernama Lindungi dengan izin kustom saat mereka mengklik kanan di File Explorer dan memilih Klasifikasikan dan lindungi. Opsi ini memungkinkan mereka mengatur pengaturan perlindungan mereka sendiri yang dapat mengambil alih pengaturan perlindungan apa pun yang mungkin telah Anda sertakan dengan konfigurasi label. Pengguna juga dapat melihat opsi untuk menghapus perlindungan. Saat Anda mengonfigurasi pengaturan ini, pengguna tidak melihat opsi ini.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut untuk kebijakan label yang dipilih:

Kunci: EnableCustomPermissions

Nilai: False

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Untuk file yang dilindungi dengan izin kustom, selalu tampilkan izin kustom kepada pengguna di File Explorer

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda mengonfigurasi pengaturan klien tingkat lanjut untuk menonaktifkan izin kustom di File Explorer, secara default, pengguna tidak dapat melihat atau mengubah izin kustom yang sudah diatur dalam dokumen yang dilindungi.

Namun, ada pengaturan klien tingkat lanjut lain yang dapat Anda tentukan sehingga dalam skenario ini, pengguna dapat melihat dan mengubah izin kustom untuk dokumen yang dilindungi saat mereka menggunakan File Explorer dan mengklik kanan file.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut untuk kebijakan label yang dipilih:

Kunci: EnableCustomPermissionsForCustomProtectedFiles

Nilai: Benar

Contoh perintah PowerShell:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissionsForCustomProtectedFiles="True"}

Untuk pesan email dengan lampiran, terapkan label yang cocok dengan klasifikasi tertinggi lampiran tersebut

Konfigurasi ini menggunakan pengaturan lanjutan kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security &Compliance Center.

Pengaturan ini untuk ketika pengguna melampirkan dokumen berlabel ke email, dan tidak memberi label pesan email itu sendiri. Dalam skenario ini, label secara otomatis dipilih untuk mereka, berdasarkan label klasifikasi yang diterapkan ke lampiran. Label klasifikasi tertinggi dipilih.

Lampiran harus berupa file fisik, dan tidak dapat menjadi tautan ke file (misalnya, tautan ke file di Microsoft SharePoint atau OneDrive).

Anda dapat mengonfigurasi pengaturan ini ke Direkomendasikan, sehingga pengguna diminta untuk menerapkan label yang dipilih ke pesan email mereka. Pengguna kemudian dapat menerima rekomendasi atau menutupnya tanpa menerapkan label. Atau, Anda dapat mengonfigurasi pengaturan ini ke Otomatis, di mana label yang dipilih diterapkan secara otomatis, tetapi pengguna dapat menghapus label atau memilih label lain sebelum mengirim email. Kedua skenario mendukung pesan yang disesuaikan.

Catatan

Ketika lampiran dengan label klasifikasi tertinggi dikonfigurasi untuk perlindungan dengan pengaturan izin yang ditentukan pengguna:

- Saat izin label yang ditentukan pengguna menyertakan Outlook (Jangan Teruskan), label tersebut dipilih dan Perlindungan Jangan Teruskan diterapkan ke email.

- Saat izin label yang ditentukan pengguna hanya untuk Word, Excel, PowerPoint, dan File Explorer, label tersebut tidak diterapkan ke pesan email, dan bukan merupakan perlindungan.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut untuk kebijakan label yang dipilih:

Kunci 1: AttachmentAction

Nilai Kunci 1: Direkomendasikan atau Otomatis

Kunci 2 (opsional): AttachmentActionTip

Nilai Kunci 2: "<tipsalat> yang disesuaikan"

Tipsalat yang dikustomisasi opsional hanya mendukung satu bahasa. Jika pengaturan ini tidak ditentukan, pesan berikut ditampilkan kepada pengguna:

- Pesan yang direkomendasikan: Disarankan untuk memberi label email ini sebagai <nama label>

- Pesan otomatis: Email ini secara otomatis diberi label sebagai <nama label>

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{AttachmentAction="Automatic"}

Menambahkan "Laporkan Masalah" untuk pengguna

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda menentukan pengaturan klien tingkat lanjut berikut, pengguna akan melihat opsi Laporkan Masalah yang bisa mereka pilih dari kotak dialog klien Bantuan dan Umpan Balik . Tentukan string HTTP untuk tautan. Misalnya, halaman web yang dikustomisasi yang Anda miliki bagi pengguna untuk melaporkan masalah, atau alamat email yang masuk ke staf dukungan Anda.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut untuk kebijakan label yang dipilih:

Kunci: ReportAnIssueLink

Nilai: <String HTTP>

Contoh nilai untuk situs web: https://support.contoso.com

Contoh nilai untuk alamat email: mailto:helpdesk@contoso.com

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ReportAnIssueLink="mailto:helpdesk@contoso.com"}

Menerapkan pesan pop-up di Outlook yang memperingatkan, membenarkan, atau memblokir email yang dikirim

Konfigurasi ini menggunakan pengaturan lanjutan kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security &Compliance Center.

Saat Anda membuat dan mengonfigurasi pengaturan klien tingkat lanjut berikut, pengguna melihat pesan pop-up di Outlook yang bisa memperingatkan mereka sebelum mengirim email, atau meminta mereka untuk memberikan pembenaran mengapa mereka mengirim email, atau mencegah mereka mengirim email untuk salah satu skenario berikut:

Email atau lampiran mereka untuk email memiliki label tertentu:

- Lampiran dapat berupa jenis file apa pun

Email atau lampiran mereka untuk email tidak memiliki label:

- Lampiran dapat berupa dokumen Office atau dokumen PDF

Ketika kondisi ini terpenuhi, pengguna melihat pesan pop-up dengan salah satu tindakan berikut:

| Tipe | Deskripsi |

|---|---|

| Memperingatkan | Pengguna dapat mengonfirmasi dan mengirim, atau membatalkan. |

| Membenarkan | Pengguna diminta untuk pembenaran (opsi yang telah ditentukan atau bentuk bebas), dan pengguna kemudian dapat mengirim atau membatalkan email. Teks pembenaran ditulis ke email x-header, sehingga dapat dibaca oleh sistem lain, seperti layanan pencegahan kehilangan data (DLP). |

| Buruk | Pengguna dicegah mengirim email saat kondisi tetap ada. Pesan ini mencakup alasan pemblokiran email, sehingga pengguna dapat mengatasi masalah tersebut. Misalnya, hapus penerima tertentu, atau beri label email. |

Saat pesan popup adalah untuk label tertentu, Anda dapat mengonfigurasi pengecualian untuk penerima berdasarkan nama domain.

Lihat blog komunitas teknologi Menyesuaikan pesan pop-up Outlook untuk klien UL AIP untuk contoh panduan tentang cara mengonfigurasi pengaturan ini.

Tip

Untuk memastikan bahwa popup ditampilkan bahkan ketika dokumen dibagikan dari luar Outlook (Berbagi File >> Lampirkan salinan), konfigurasikan juga pengaturan tingkat lanjut PostponeMandatoryBeforeSave .

Untuk informasi selengkapnya, lihat:

- Untuk menerapkan peringatan, membenarkan, atau memblokir pesan pop-up untuk label tertentu

- Untuk menerapkan peringatan, membenarkan, atau memblokir pesan pop-up untuk email atau lampiran yang tidak memiliki label

Untuk menerapkan peringatan, membenarkan, atau memblokir pesan pop-up untuk label tertentu

Untuk kebijakan yang dipilih, buat satu atau beberapa pengaturan tingkat lanjut berikut dengan kunci berikut. Untuk nilai, tentukan satu atau beberapa label oleh GUID mereka, masing-masing dipisahkan oleh koma.

Contoh nilai untuk beberapa GUID label sebagai string yang dipisahkan koma:

dcf781ba-727f-4860-b3c1-73479e31912b,1ace2cc3-14bc-4142-9125-bf946a70542c,3e9df74d-3168-48af-8b11-037e3021813f

| Jenis pesan | Kunci/Nilai |

|---|---|

| Memperingatkan | Kunci: OutlookWarnUntrustedCollaborationLabel Nilai: <label GUID, dipisahkan koma> |

| Membenarkan | Kunci: OutlookJustifyUntrustedCollaborationLabel Nilai: <label GUID, dipisahkan koma> |

| Buruk | Kunci: OutlookBlockUntrustedCollaborationLabel Nilai: <label GUID, dipisahkan koma> |

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookWarnUntrustedCollaborationLabel="8faca7b8-8d20-48a3-8ea2-0f96310a848e,b6d21387-5d34-4dc8-90ae-049453cec5cf,bb48a6cb-44a8-49c3-9102-2d2b017dcead,74591a94-1e0e-4b5d-b947-62b70fc0f53a,6c375a97-2b9b-4ccd-9c5b-e24e4fd67f73"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyUntrustedCollaborationLabel="dc284177-b2ac-4c96-8d78-e3e1e960318f,d8bb73c3-399d-41c2-a08a-6f0642766e31,750e87d4-0e91-4367-be44-c9c24c9103b4,32133e19-ccbd-4ff1-9254-3a6464bf89fd,74348570-5f32-4df9-8a6b-e6259b74085b,3e8d34df-e004-45b5-ae3d-efdc4731df24"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockUntrustedCollaborationLabel="0eb351a6-0c2d-4c1d-a5f6-caa80c9bdeec,40e82af6-5dad-45ea-9c6a-6fe6d4f1626b"}

Untuk penyesuaian lebih lanjut, Anda juga dapat mengecualikan nama domain untuk pesan pop-up yang dikonfigurasi untuk label tertentu.

Catatan

Pengaturan tingkat lanjut di bagian ini (OutlookWarnUntrustedCollaborationLabel, OutlookJustifyUntrustedCollaborationLabel, dan OutlookBlockUntrustedCollaborationLabel) adalah saat label tertentu sedang digunakan.

Untuk menerapkan pesan popup default untuk konten yang tidak dapat diubah , gunakan pengaturan tingkat lanjut OutlookUnlabeledCollaborationAction . Untuk mengkustomisasi pesan popup Anda untuk konten yang tidak berlabel, gunakan file .json untuk menentukan pengaturan tingkat lanjut Anda.

Untuk informasi selengkapnya, lihat Mengkustomisasi pesan popup Outlook.

Tip

Untuk memastikan bahwa pesan blok Anda ditampilkan sesuai kebutuhan, bahkan untuk penerima yang terletak di dalam daftar distribusi Outlook, pastikan untuk menambahkan pengaturan tingkat lanjut EnableOutlookDistributionListExpansion .

Untuk mengecualikan nama domain untuk pesan pop-up yang dikonfigurasi untuk label tertentu

Untuk label yang telah Anda tentukan dengan pesan pop-up ini, Anda dapat mengecualikan nama domain tertentu sehingga pengguna tidak melihat pesan untuk penerima yang memiliki nama domain yang disertakan dalam alamat email mereka. Dalam hal ini, email dikirim tanpa gangguan. Untuk menentukan beberapa domain, tambahkan sebagai string tunggal, dipisahkan oleh koma.

Konfigurasi umumnya adalah menampilkan pesan pop-up hanya untuk penerima yang berada di luar organisasi Anda atau yang bukan mitra yang berwenang untuk organisasi Anda. Dalam hal ini, Anda menentukan semua domain email yang digunakan oleh organisasi Anda dan oleh mitra Anda.

Untuk kebijakan label yang sama, buat pengaturan klien tingkat lanjut berikut dan untuk nilainya, tentukan satu atau beberapa domain, masing-masing dipisahkan oleh koma.

Contoh nilai untuk beberapa domain sebagai string yang dipisahkan koma: contoso.com,fabrikam.com,litware.com

| Jenis pesan | Kunci/Nilai |

|---|---|

| Memperingatkan | Kunci: OutlookWarnTrustedDomains Nilai: <nama domain, dipisahkan koma> |

| Membenarkan | Kunci: OutlookJustifyTrustedDomains Nilai: <nama domain, dipisahkan koma> |

| Buruk | Kunci: OutlookBlockTrustedDomains Nilai: <nama domain, dipisahkan koma> |

Misalnya, Anda telah menentukan pengaturan klien tingkat lanjut OutlookBlockUntrustedCollaborationLabel untuk label Rahasia \ Semua Karyawan .

Anda sekarang menentukan pengaturan klien tingkat lanjut tambahan OutlookBlockTrustedDomains dengan contoso.com. Akibatnya, pengguna dapat mengirim email ke john@sales.contoso.com ketika berlabel Rahasia \ Semua Karyawan, tetapi akan diblokir agar tidak mengirim email dengan label yang sama ke akun Gmail.

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockTrustedDomains="contoso.com"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyTrustedDomains="contoso.com,fabrikam.com,litware.com"}

Catatan

Untuk memastikan bahwa pesan blok Anda ditampilkan sesuai kebutuhan, bahkan untuk penerima yang terletak di dalam daftar distribusi Outlook, pastikan untuk menambahkan pengaturan tingkat lanjut EnableOutlookDistributionListExpansion .

Untuk menerapkan peringatan, membenarkan, atau memblokir pesan pop-up untuk email atau lampiran yang tidak memiliki label

Untuk kebijakan label yang sama, buat pengaturan klien tingkat lanjut berikut dengan salah satu nilai berikut:

| Jenis pesan | Kunci/Nilai |

|---|---|

| Memperingatkan | Kunci: OutlookUnlabeledCollaborationAction Nilai: Peringatkan |

| Membenarkan | Kunci: OutlookUnlabeledCollaborationAction Nilai: Rata kanan kanan kiri |

| Buruk | Kunci: OutlookUnlabeledCollaborationAction Nilai: Blokir |

| Nonaktifkan pesan ini | Kunci: OutlookUnlabeledCollaborationAction Nilai: Nonaktif |

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationAction="Warn"}

Untuk kustomisasi lebih lanjut, lihat:

- Untuk menentukan ekstensi nama file tertentu untuk peringatan, pertahankan, atau blokir pesan pop-up untuk lampiran email yang tidak memiliki label

- Untuk menentukan tindakan lain untuk pesan email tanpa lampiran

- Mengkustomisasi pesan popup Outlook

Untuk menentukan ekstensi nama file tertentu untuk peringatan, pertahankan, atau blokir pesan pop-up untuk lampiran email yang tidak memiliki label

Secara default, pesan pop-up peringatan, pertahankan, atau blokir berlaku untuk semua dokumen Office dan dokumen PDF. Anda dapat menyempurnakan daftar ini dengan menentukan ekstensi nama file mana yang harus menampilkan pesan peringatan, pertimbangan, atau blokir dengan pengaturan tingkat lanjut tambahan dan daftar ekstensi nama file yang dipisahkan koma.

Contoh nilai untuk beberapa ekstensi nama file untuk didefinisikan sebagai string yang dipisahkan koma: .XLSX,.XLSM,.XLS,.XLTX,.XLTM,.DOCX,.DOCM,.DOC,.DOCX,.DOCM,.PPTX,.PPTM,.PPT,.PPTX,.PPTM

Dalam contoh ini, dokumen PDF yang tidak berlabel tidak akan menghasilkan pesan pop-up peringatan, justify, atau blokir.

Untuk kebijakan label yang sama, masukkan string berikut:

Kunci: OutlookOverrideUnlabeledCollaborationExtensions

Nilai: <ekstensi nama file untuk menampilkan pesan, dipisahkan koma>

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookOverrideUnlabeledCollaborationExtensions=".PPTX,.PPTM,.PPT,.PPTX,.PPTM"}

Untuk menentukan tindakan lain untuk pesan email tanpa lampiran

Secara default, nilai yang Anda tentukan untuk OutlookUnlabeledCollaborationAction untuk memperingatkan, membenarkan, atau memblokir pesan pop-up berlaku untuk email atau lampiran yang tidak memiliki label.

Anda dapat memperbaiki konfigurasi ini dengan menentukan pengaturan lanjutan lain untuk pesan email yang tidak memiliki lampiran.

Buat pengaturan klien tingkat lanjut berikut dengan salah satu nilai berikut:

| Jenis pesan | Kunci/Nilai |

|---|---|

| Memperingatkan | Kunci: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Nilai: Peringatkan |

| Membenarkan | Kunci: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Nilai: Rata kanan kanan kiri |

| Buruk | Kunci: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Nilai: Blokir |

| Nonaktifkan pesan ini | Kunci: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Nilai: Nonaktif |

Jika Anda tidak menentukan pengaturan klien ini, nilai yang Anda tentukan untuk OutlookUnlabeledCollaborationAction digunakan untuk pesan email tanpa label tanpa lampiran serta pesan email tanpa label dengan lampiran.

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior="Warn"}

Perluas daftar distribusi Outlook saat mencari penerima email

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Untuk memperluas dukungan dari pengaturan tingkat lanjut lainnya ke penerima di dalam daftar distribusi Outlook, atur pengaturan tingkat lanjut EnableOutlookDistributionListExpansion ke true.

- Kunci: EnableOutlookDistributionListExpansion

- Nilai: true

Misalnya, jika Anda telah mengonfigurasi pengaturan tingkat lanjut OutlookBlockTrustedDomains, OutlookBlockUntrustedCollaborationLabel , lalu juga mengonfigurasi pengaturan EnableOutlookDistributionListExpansion , Outlook diaktifkan untuk memperluas daftar distribusi untuk memastikan bahwa pesan blokir muncul sesuai kebutuhan.

Batas waktu default untuk memperluas daftar distribusi adalah 2000 milidetik.

Untuk mengubah batas waktu ini, buat pengaturan tingkat lanjut berikut untuk kebijakan yang dipilih:

- Kunci: OutlookGetEmailAddressesTimeOutMSProperty

- Nilai: Bilangan bulat, dalam milidetik

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{

EnableOutlookDistributionListExpansion="true"

OutlookGetEmailAddressesTimeOutMSProperty="3000"

}

Mencegah data audit dikirim ke analitik AIP dan Microsoft 365

Secara default, klien pelabelan terpadu Perlindungan Informasi Azure mendukung pelaporan pusat dan mengirim data auditnya ke:

- Analitik Perlindungan Informasi Azure, jika Anda telah mengonfigurasi ruang kerja Analitik Log

- Microsoft 365, tempat Anda dapat melihatnya di Activity Explorer

Untuk mengubah perilaku ini, sehingga data audit tidak dikirim, lakukan hal berikut:

Tambahkan pengaturan tingkat lanjut kebijakan berikut menggunakan PowerShell Security & Compliance Center:

Kunci: EnableAudit

Nilai: False

Misalnya, jika kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableAudit="False"}Catatan

Secara default, pengaturan tingkat lanjut ini tidak ada dalam kebijakan, dan log audit dikirim.

Di semua komputer klien Perlindungan Informasi Azure, hapus folder berikut: %localappdata%\Microsoft\MSIP\mip

Untuk memungkinkan klien mengirim data log audit lagi, ubah nilai pengaturan tingkat lanjut menjadi True. Anda tidak perlu membuat folder %localappdata%\Microsoft\MSIP\mip secara manual lagi di komputer klien Anda.

Mengirim kecocokan jenis informasi ke analitik Perlindungan Informasi Azure

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, klien pelabelan terpadu tidak mengirim kecocokan konten untuk jenis info sensitif ke analitik Perlindungan Informasi Azure. Untuk informasi selengkapnya tentang informasi tambahan ini yang dapat dikirim, lihat bagian Kecocokan konten untuk analisis yang lebih mendalam dari dokumentasi pelaporan pusat.

Untuk mengirim kecocokan konten saat jenis informasi sensitif dikirim, buat pengaturan klien tingkat lanjut berikut dalam kebijakan label:

Kunci: LogMatchedContent

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{LogMatchedContent="True"}

Membatasi konsumsi CPU

Mulai dari pemindai versi 2.7.x.x, sebaiknya batasi konsumsi CPU menggunakan pengaturan lanjutan ScannerMaxCPU dan ScannerMinCPU berikut.

Penting

Ketika kebijakan pembatasan utas berikut sedang digunakan, pengaturan tingkat lanjut ScannerMaxCPU dan ScannerMinCPU diabaikan. Untuk membatasi konsumsi CPU menggunakan pengaturan tingkat lanjut ScannerMaxCPU dan ScannerMinCPU , batalkan penggunaan kebijakan yang membatasi jumlah utas.

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Untuk membatasi konsumsi CPU pada mesin pemindai, itu dapat dikelola dengan membuat dua pengaturan tingkat lanjut:

ScannerMaxCPU:

Atur ke 100 secara default, yang berarti tidak ada batas konsumsi CPU maksimum. Dalam hal ini, proses pemindai akan mencoba menggunakan semua waktu CPU yang tersedia untuk memaksimalkan tingkat pemindaian Anda.

Jika Anda mengatur ScannerMaxCPU menjadi kurang dari 100, pemindai akan memantau konsumsi CPU selama 30 menit terakhir. Jika CPU rata-rata melewati batas yang Anda tetapkan, CPU akan mulai mengurangi jumlah utas yang dialokasikan untuk file baru.

Batas jumlah utas akan berlanjut selama konsumsi CPU lebih tinggi dari batas yang ditetapkan untuk ScannerMaxCPU.

ScannerMinCPU:

Hanya diperiksa apakah ScannerMaxCPU tidak sama dengan 100, dan tidak dapat diatur ke angka yang lebih tinggi dari nilai ScannerMaxCPU . Sebaiknya jaga Agar ScannerMinCPU tetapkan setidaknya 15 poin lebih rendah dari nilai ScannerMaxCPU.

Atur ke 50 secara default, yang berarti bahwa jika konsumsi CPU dalam 30 menit terakhir ketika lebih rendah dari nilai ini, pemindai akan mulai menambahkan utas baru untuk memindai lebih banyak file secara paralel, sampai konsumsi CPU mencapai tingkat yang telah Anda tetapkan untuk ScannerMaxCPU-15.

Membatasi jumlah utas yang digunakan oleh pemindai

Penting

Ketika kebijakan pembatasan utas berikut sedang digunakan, pengaturan tingkat lanjut ScannerMaxCPU dan ScannerMinCPU diabaikan. Untuk membatasi konsumsi CPU menggunakan pengaturan tingkat lanjut ScannerMaxCPU dan ScannerMinCPU , batalkan penggunaan kebijakan yang membatasi jumlah utas.

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, pemindai menggunakan semua sumber daya prosesor yang tersedia di komputer yang menjalankan layanan pemindai. Jika Anda perlu membatasi konsumsi CPU saat layanan ini memindai, buat pengaturan lanjutan berikut dalam kebijakan label.

Untuk nilai , tentukan jumlah utas bersamaan yang dapat dijalankan pemindai secara paralel. Pemindai menggunakan utas terpisah untuk setiap file yang dipindainya, sehingga konfigurasi pembatasan ini juga menentukan jumlah file yang dapat dipindai secara paralel.

Saat pertama kali mengonfigurasi nilai untuk pengujian, kami sarankan Anda menentukan 2 per inti, lalu memantau hasilnya. Misalnya, jika Anda menjalankan pemindai di komputer yang memiliki 4 core, pertama-tama atur nilai ke 8. Jika perlu, tingkatkan atau kurangi angka tersebut, sesuai dengan performa yang Dihasilkan yang Anda butuhkan untuk komputer pemindai dan tingkat pemindaian Anda.

Kunci: ScannerConcurrencyLevel

Nilai: <jumlah utas bersamaan>

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Pemindai":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{ScannerConcurrencyLevel="8"}

Memigrasikan label dari Pulau Aman dan solusi pelabelan lainnya

Konfigurasi ini menggunakan pengaturan tingkat lanjut label yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Konfigurasi ini tidak kompatibel dengan file PDF terproteksi yang memiliki ekstensi nama file .ppdf. File-file ini tidak dapat dibuka oleh klien menggunakan File Explorer atau PowerShell.

Untuk dokumen Office yang diberi label oleh Secure Islands, Anda dapat melabeli ulang dokumen-dokumen ini dengan label sensitivitas dengan menggunakan pemetaan yang Anda tentukan. Anda juga menggunakan metode ini untuk menggunakan kembali label dari solusi lain saat labelnya ada di dokumen Office.

Sebagai hasil dari opsi konfigurasi ini, label sensitivitas baru diterapkan oleh klien pelabelan terpadu Perlindungan Informasi Azure sebagai berikut:

Untuk dokumen Office: Saat dokumen dibuka di aplikasi desktop, label sensitivitas baru ditampilkan sebagai diatur dan diterapkan saat dokumen disimpan.

Untuk PowerShell: Set-AIPFileLabel dan Set-AIPFileClassificiation dapat menerapkan label sensitivitas baru.

Untuk File Explorer: Dalam kotak dialog Perlindungan Informasi Azure, label sensitivitas baru ditampilkan tetapi tidak diatur.

Konfigurasi ini mengharuskan Anda menentukan pengaturan tingkat lanjut bernama labelByCustomProperties untuk setiap label sensitivitas yang ingin Anda petakan ke label lama. Kemudian untuk setiap entri, atur nilai dengan menggunakan sintaks berikut:

[migration rule name],[Secure Islands custom property name],[Secure Islands metadata Regex value]

Tentukan pilihan nama aturan migrasi Anda. Gunakan nama deskriptif yang membantu Anda mengidentifikasi bagaimana satu atau beberapa label dari solusi pelabelan Anda sebelumnya harus dipetakan ke label sensitivitas.

Perhatikan bahwa pengaturan ini tidak menghapus label asli dari dokumen atau penandaan visual apa pun dalam dokumen yang mungkin telah diterapkan label asli. Untuk menghapus header dan footer, lihat Menghapus header dan footer dari solusi pelabelan lainnya.

Contoh:

- Contoh 1: Pemetaan satu-ke-satu dengan nama label yang sama

- Contoh 2: Pemetaan satu ke satu untuk nama label yang berbeda

- Contoh 3: Pemetaan banyak ke satu nama label

- Contoh 4: Beberapa aturan untuk label yang sama

Untuk kustomisasi tambahan, lihat:

- Memperluas aturan migrasi label Anda ke email

- Memperluas aturan migrasi label Anda ke properti SharePoint

Catatan

Jika Anda bermigrasi dari label Anda di seluruh penyewa, seperti setelah merger perusahaan, kami sarankan Anda membaca posting blog kami di merger dan spinoff untuk informasi lebih lanjut.

Contoh 1: Pemetaan satu-ke-satu dengan nama label yang sama

Persyaratan: Dokumen yang memiliki label Kepulauan Aman "Rahasia" harus diberi label "Rahasia" oleh Perlindungan Informasi Azure.

Dalam contoh ini:

- Label Kepulauan Aman diberi nama Rahasia dan disimpan di properti kustom bernama Klasifikasi.

Pengaturan tingkat lanjut:

Kunci: labelByCustomProperties

Nilai: Label Kepulauan Aman adalah Rahasia, Klasifikasi, Rahasia

Contoh perintah PowerShell, di mana label Anda diberi nama "Rahasia":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Confidential,Classification,Confidential"}

Contoh 2: Pemetaan satu ke satu untuk nama label yang berbeda

Persyaratan: Dokumen berlabel "Sensitif" oleh Kepulauan Aman harus dilabeli sebagai "Sangat Rahasia" oleh Perlindungan Informasi Azure.

Dalam contoh ini:

- Label Kepulauan Aman diberi nama Sensitif dan disimpan di properti kustom bernama Klasifikasi.

Pengaturan tingkat lanjut:

Kunci: labelByCustomProperties

Nilai: Label Kepulauan Aman Sensitif, Klasifikasi, Sensitif

Contoh perintah PowerShell, di mana label Anda diberi nama "Sangat Rahasia":

Set-Label -Identity "Highly Confidential" -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Sensitive,Classification,Sensitive"}

Contoh 3: Pemetaan banyak ke satu nama label

Persyaratan: Anda memiliki dua label Kepulauan Aman yang menyertakan kata "Internal" dan Anda ingin dokumen yang memiliki salah satu label Kepulauan Aman ini dilabeli sebagai "Umum" oleh klien pelabelan terpadu Perlindungan Informasi Azure.

Dalam contoh ini:

- Label Kepulauan Aman menyertakan kata Internal dan disimpan dalam properti kustom bernama Klasifikasi.

Pengaturan klien tingkat lanjut:

Kunci: labelByCustomProperties

Nilai: Label Kepulauan Aman berisi Internal,Klasifikasi,.*Internal.*

Contoh perintah PowerShell, di mana label Anda diberi nama "Umum":

Set-Label -Identity General -AdvancedSettings @{labelByCustomProperties="Secure Islands label contains Internal,Classification,.*Internal.*"}

Contoh 4: Beberapa aturan untuk label yang sama

Saat Anda memerlukan beberapa aturan untuk label yang sama, tentukan beberapa nilai string untuk kunci yang sama.

Dalam contoh ini, label Kepulauan Aman bernama "Rahasia" dan "Rahasia" disimpan di properti kustom bernama Klasifikasi, dan Anda ingin klien pelabelan terpadu Perlindungan Informasi Azure menerapkan label sensitivitas bernama "Rahasia":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Memperluas aturan migrasi label Anda ke email

Anda bisa menggunakan konfigurasi yang telah Anda tentukan dengan pengaturan tingkat lanjut labelByCustomProperties untuk email Outlook, selain dokumen Office, dengan menentukan pengaturan tingkat lanjut kebijakan label tambahan.

Namun, pengaturan ini memiliki dampak negatif yang diketahui pada performa Outlook, jadi konfigurasikan pengaturan tambahan ini hanya ketika Anda memiliki persyaratan bisnis yang kuat untuk itu dan ingatlah untuk mengaturnya ke nilai string null ketika Anda telah menyelesaikan migrasi dari solusi pelabelan lainnya.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut untuk kebijakan label yang dipilih:

Kunci: EnableLabelByMailHeader

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelByMailHeader="True"}

Memperluas aturan migrasi label Anda ke properti SharePoint

Anda bisa menggunakan konfigurasi yang telah Anda tentukan dengan pengaturan tingkat lanjut labelByCustomProperties untuk properti SharePoint yang mungkin Anda ekspos sebagai kolom kepada pengguna dengan menentukan pengaturan tingkat lanjut kebijakan label tambahan.

Pengaturan ini didukung saat Anda menggunakan Word, Excel, dan PowerPoint.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut untuk kebijakan label yang dipilih:

Kunci: EnableLabelBySharePointProperties

Nilai: Benar

Contoh perintah PowerShell, di mana kebijakan label Anda diberi nama "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelBySharePointProperties="True"}

Menerapkan properti kustom saat label diterapkan

Konfigurasi ini menggunakan pengaturan tingkat lanjut label yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Mungkin ada beberapa skenario saat Anda ingin menerapkan satu atau beberapa properti kustom ke dokumen atau pesan email selain metadata yang diterapkan oleh label sensitivitas.

Contohnya:

Anda sedang dalam proses migrasi dari solusi pelabelan lain, seperti Pulau Aman. Untuk interoperabilitas selama migrasi, Anda ingin label sensitivitas juga menerapkan properti kustom yang digunakan oleh solusi pelabelan lainnya.

Untuk sistem manajemen konten Anda (seperti SharePoint atau solusi manajemen dokumen dari vendor lain) Anda ingin menggunakan nama properti kustom yang konsisten dengan nilai yang berbeda untuk label, dan dengan nama yang mudah digunakan alih-alih GUID label.

Untuk dokumen Office dan email Outlook yang dilabeli pengguna dengan menggunakan klien pelabelan terpadu Perlindungan Informasi Azure, Anda bisa menambahkan satu atau beberapa properti kustom yang Anda tentukan. Anda juga dapat menggunakan metode ini untuk klien pelabelan terpadu untuk menampilkan properti kustom sebagai label dari solusi lain untuk konten yang belum diberi label oleh klien pelabelan terpadu.

Sebagai hasil dari opsi konfigurasi ini, properti kustom tambahan apa pun diterapkan oleh klien pelabelan terpadu Perlindungan Informasi Azure sebagai berikut:

| Lingkungan | Deskripsi |

|---|---|

| Dokumen Office | Saat dokumen diberi label di aplikasi desktop, properti kustom tambahan diterapkan saat dokumen disimpan. |

| Email Outlook | Saat pesan email diberi label di Outlook, properti tambahan diterapkan ke x-header saat email dikirim. |

| PowerShell | Set-AIPFileLabel dan Set-AIPFileClassificiation menerapkan properti kustom tambahan saat dokumen diberi label dan disimpan. Get-AIPFileStatus menampilkan properti kustom sebagai label yang dipetakan jika label sensitivitas tidak diterapkan. |

| File Explorer | Saat pengguna mengklik kanan file dan menerapkan label, properti kustom diterapkan. |

Konfigurasi ini mengharuskan Anda menentukan pengaturan tingkat lanjut bernama customPropertiesByLabel untuk setiap label sensitivitas yang ingin Anda terapkan properti kustom tambahan. Kemudian untuk setiap entri, atur nilai dengan menggunakan sintaks berikut:

[custom property name],[custom property value]

Penting

Penggunaan spasi kosong dalam string akan mencegah aplikasi label.

Contohnya:

- Contoh 1: Menambahkan satu properti kustom untuk label

- Contoh 2: Menambahkan beberapa properti kustom untuk label

Contoh 1: Menambahkan satu properti kustom untuk label

Persyaratan: Dokumen yang diberi label "Rahasia" oleh klien pelabelan terpadu Perlindungan Informasi Azure harus memiliki properti kustom tambahan bernama "Klasifikasi" dengan nilai "Rahasia".

Dalam contoh ini:

- Label sensitivitas diberi nama Rahasia dan membuat properti kustom bernama Klasifikasidengan nilai Rahasia.

Pengaturan tingkat lanjut:

Kunci: customPropertiesByLabel

Nilai: Klasifikasi, Rahasia

Contoh perintah PowerShell, di mana label Anda diberi nama "Rahasia":

Set-Label -Identity Confidential -AdvancedSettings @{customPropertiesByLabel="Classification,Secret"}

Contoh 2: Menambahkan beberapa properti kustom untuk label

Untuk menambahkan lebih dari satu properti kustom untuk label yang sama, Anda perlu menentukan beberapa nilai string untuk kunci yang sama.

Contoh perintah PowerShell, di mana label Anda diberi nama "Umum" dan Anda ingin menambahkan satu properti kustom bernama Klasifikasi dengan nilai Umum dan properti kustom kedua bernama Sensitivitas dengan nilai Internal:

Set-Label -Identity General -AdvancedSettings @{customPropertiesByLabel=ConvertTo-Json("Classification,General", "Sensitivity,Internal")}

Mengonfigurasi label untuk menerapkan perlindungan S/MIME di Outlook

Konfigurasi ini menggunakan pengaturan tingkat lanjut label yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Gunakan pengaturan ini hanya ketika Anda memiliki penyebaran S/MIME yang berfungsi dan ingin label menerapkan metode perlindungan ini secara otomatis untuk email daripada perlindungan Manajemen Hak dari Perlindungan Informasi Azure. Perlindungan yang dihasilkan sama seperti ketika pengguna secara manual memilih opsi S/MIME dari Outlook.

| Konfigurasi | Kunci/Nilai |

|---|---|

| Tanda tangan digital S/MIME | Untuk mengonfigurasi pengaturan tingkat lanjut untuk tanda tangan digital S/MIME, masukkan string berikut untuk label yang dipilih: - Kunci: SMimesign - Nilai: Benar |

| Enkripsi S/MIME | Untuk mengonfigurasi pengaturan tingkat lanjut untuk enkripsi S/MIME, masukkan string berikut untuk label yang dipilih: - Kunci: SMimeEncrypt - Nilai: Benar |

Saat pengguna memilih label di Outlook, pengaturan S/MIME Anda yang dikonfigurasi diterapkan. Jika label juga dikonfigurasi untuk enkripsi Manajemen Hak default yang dapat Anda tentukan di portal kepatuhan Microsoft Purview, pengaturan S/MIME Anda hanya menggantikan perlindungan Manajemen Hak di Outlook. Untuk aplikasi lain yang didukung klien pelabelan terpadu, klien terus menggunakan pengaturan enkripsi yang ditentukan di portal kepatuhan.

Jika Anda ingin label terlihat di Outlook saja, konfigurasikan opsi Jangan Teruskan enkripsi dari Izinkan pengguna menetapkan izin.

Contoh perintah PowerShell, di mana label Anda diberi nama "Hanya Penerima":

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeSign="True"}

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeEncrypt="True"}

Tentukan sublabel default untuk label induk

Konfigurasi ini menggunakan pengaturan tingkat lanjut label yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda menambahkan sublabel ke label, pengguna tidak dapat lagi menerapkan label induk ke dokumen atau email. Secara default, pengguna memilih label induk untuk melihat sublabel yang dapat mereka terapkan, lalu memilih salah satu sublabel tersebut. Jika Anda mengonfigurasi pengaturan tingkat lanjut ini, saat pengguna memilih label induk, sublabel secara otomatis dipilih dan diterapkan untuk mereka:

Kunci: DefaultSubLabelId

Nilai: <GUID sublabel>

Contoh perintah PowerShell, di mana label induk Anda diberi nama "Rahasia" dan sublabel "Semua Karyawan" memiliki GUID 8faca7b8-8d20-48a3-8ea2-0f96310a848e:

Set-Label -Identity "Confidential" -AdvancedSettings @{DefaultSubLabelId="8faca7b8-8d20-48a3-8ea2-0f96310a848e"}

Aktifkan klasifikasi untuk berjalan terus menerus di latar belakang

Konfigurasi ini menggunakan pengaturan tingkat lanjut label yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Saat Anda mengonfigurasi pengaturan ini, pengaturan ini mengubah perilaku default tentang bagaimana klien pelabelan terpadu Perlindungan Informasi Azure menerapkan label otomatis dan yang direkomendasikan ke dokumen:

Untuk Word, Excel, dan PowerPoint, klasifikasi otomatis berjalan terus menerus di latar belakang.

Perilaku tidak berubah untuk Outlook.

Saat klien pelabelan terpadu Perlindungan Informasi Azure secara berkala memeriksa dokumen untuk aturan kondisi yang Anda tentukan, perilaku ini mengaktifkan klasifikasi dan perlindungan otomatis dan direkomendasikan untuk dokumen Office yang disimpan di SharePoint atau OneDrive, selama penyimpanan otomatis diaktifkan. File besar juga disimpan lebih cepat karena aturan kondisi telah berjalan.

Aturan kondisi tidak berjalan secara real time sebagai jenis pengguna. Sebaliknya, mereka berjalan secara berkala sebagai tugas latar belakang jika dokumen dimodifikasi.

Untuk mengonfigurasi pengaturan tingkat lanjut ini, masukkan string berikut:

- Kunci: RunPolicyInBackground

- Nilai: Benar

Contoh perintah PowerShell:

Set-LabelPolicy -Identity PolicyName -AdvancedSettings @{RunPolicyInBackground = "true"}

Catatan

Fitur ini sedang dalam Pratinjau. Ketentuan Tambahan Pratinjau Azure mencakup persyaratan hukum tambahan yang berlaku untuk fitur Azure yang masih dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Tentukan warna untuk label

Konfigurasi ini menggunakan pengaturan tingkat lanjut label yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Gunakan pengaturan tingkat lanjut ini untuk mengatur warna label. Untuk menentukan warna, masukkan kode triplet heks untuk komponen warna merah, hijau, dan biru (RGB). Misalnya, #40e0d0 adalah nilai hex RGB untuk pirus.

Jika Anda memerlukan referensi untuk kode-kode ini, Anda akan menemukan tabel bermanfaat dari <halaman warna> dari dokumen web MSDN. Anda juga menemukan kode ini di banyak aplikasi yang memungkinkan Anda mengedit gambar. Misalnya, Microsoft Paint memungkinkan Anda memilih warna kustom dari palet dan nilai RGB ditampilkan secara otomatis, yang kemudian dapat Anda salin.

Untuk mengonfigurasi pengaturan tingkat lanjut untuk warna label, masukkan string berikut untuk label yang dipilih:

Kunci: warna

Nilai: <Nilai heks RGB>

Contoh perintah PowerShell, di mana label Anda diberi nama "Publik":

Set-Label -Identity Public -AdvancedSettings @{color="#40e0d0"}

Masuk sebagai pengguna lain

Masuk dengan beberapa pengguna tidak didukung oleh AIP dalam produksi. Prosedur ini menjelaskan cara masuk sebagai pengguna yang berbeda hanya untuk tujuan pengujian.

Anda dapat memverifikasi akun mana yang saat ini Anda masuki dengan menggunakan kotak dialog Perlindungan Informasi Microsoft Azure: Buka aplikasi Office likasi dan pada tab Beranda, pilih tombol Sensitivitas, lalu pilih Bantuan dan umpan balik. Nama akun Anda ditampilkan di bagian Status klien.

Pastikan juga untuk memeriksa nama domain akun masuk yang ditampilkan. Sangat mudah untuk melewatkan bahwa Anda masuk dengan nama akun yang tepat tetapi domain yang salah. Gejala menggunakan akun yang salah termasuk gagal mengunduh label, atau tidak melihat label atau perilaku yang Anda harapkan.

Untuk masuk sebagai pengguna lain:

Navigasi ke %localappdata%\Microsoft\MSIP dan hapus file TokenCache .

Mulai ulang aplikasi Office likasi terbuka dan masuk dengan akun pengguna Anda yang berbeda. Jika Anda tidak melihat perintah di aplikasi Office likasi Anda untuk masuk ke layanan Perlindungan Informasi Azure, kembali ke kotak dialog Perlindungan Informasi Microsoft Azure dan pilih Masuk dari bagian status Klien yang diperbarui.

Selain itu:

| Skenario | Deskripsi |

|---|---|

| Masih masuk ke akun lama | Jika klien pelabelan terpadu Perlindungan Informasi Azure masih masuk dengan akun lama setelah menyelesaikan langkah-langkah ini, hapus semua cookie dari Internet Explorer, lalu ulangi langkah 1 dan 2. |

| Menggunakan akses menyeluruh | Jika Anda menggunakan akses menyeluruh, Anda harus keluar dari Windows dan masuk dengan akun pengguna yang berbeda setelah menghapus file token. Klien pelabelan terpadu Perlindungan Informasi Azure kemudian secara otomatis mengautentikasi dengan menggunakan akun pengguna Anda yang saat ini masuk. |

| Penyewa yang berbeda | Solusi ini didukung untuk masuk sebagai pengguna lain dari penyewa yang sama. Ini tidak didukung untuk masuk sebagai pengguna lain dari penyewa yang berbeda. Untuk menguji Perlindungan Informasi Azure dengan beberapa penyewa, gunakan komputer yang berbeda. |

| Atur ulang pengaturan | Anda dapat menggunakan opsi Reset pengaturan dari Bantuan dan Umpan Balik untuk keluar dan menghapus label yang saat ini diunduh dan pengaturan kebijakan dari portal kepatuhan Microsoft Purview. |

Dukungan untuk komputer yang terputus

Penting

Komputer yang terputus didukung untuk skenario pelabelan berikut: File Explorer, PowerShell, aplikasi Office Anda, dan pemindai.

Secara default, klien pelabelan terpadu Perlindungan Informasi Azure secara otomatis mencoba terhubung ke internet untuk mengunduh label dan pengaturan kebijakan label dari portal kepatuhan Microsoft Purview.

Jika Anda memiliki komputer yang tidak dapat tersambung ke internet untuk jangka waktu tertentu, Anda dapat mengekspor dan menyalin file yang mengelola kebijakan secara manual untuk klien pelabelan terpadu.

Untuk mendukung komputer yang terputus dari klien pelabelan terpadu:

Pilih atau buat akun pengguna di ID Microsoft Entra yang akan Anda gunakan untuk mengunduh label dan pengaturan kebijakan yang ingin Anda gunakan di komputer terputus.

Sebagai pengaturan kebijakan label tambahan untuk akun ini, nonaktifkan pengiriman data audit ke analitik Perlindungan Informasi Azure.

Kami merekomendasikan langkah ini karena jika komputer yang terputus memang memiliki konektivitas internet berkala, itu akan mengirim informasi pengelogan ke analitik Perlindungan Informasi Azure yang menyertakan nama pengguna dari langkah 1. Akun pengguna tersebut mungkin berbeda dari akun lokal yang Anda gunakan di komputer yang terputus.

Dari komputer dengan konektivitas internet yang menginstal klien pelabelan terpadu dan masuk dengan akun pengguna dari langkah 1, unduh label dan pengaturan kebijakan.

Dari komputer ini, ekspor file log.

Misalnya, jalankan cmdlet Export-AIPLogs, atau gunakan opsi Ekspor Log dari kotak dialog Bantuan dan Umpan Balik klien.

File log diekspor sebagai satu file terkompresi.

Buka file terkompresi, dan dari folder MSIP, salin file apa pun yang memiliki ekstensi nama file .xml.

Tempelkan file ini ke folder %localappdata%\Microsoft\MSIP pada komputer yang terputus.

Jika akun pengguna yang Anda pilih adalah akun yang biasanya terhubung ke internet, aktifkan pengiriman data audit lagi, dengan mengatur nilai EnableAudit ke True.

Ketahuilah bahwa jika pengguna di komputer ini memilih opsi Reset Pengaturan dari Bantuan dan umpan balik, tindakan ini menghapus file kebijakan dan merender klien tidak dapat dioperasikan sampai Anda mengganti file secara manual atau klien terhubung ke internet dan mengunduh file.

Jika komputer Anda yang terputus menjalankan pemindai Perlindungan Informasi Azure, ada langkah-langkah konfigurasi tambahan yang harus Anda ambil. Untuk informasi selengkapnya, lihat Pembatasan: Server pemindai tidak dapat memiliki konektivitas internet dari instruksi penyebaran pemindai.

Mengubah tingkat pengelogan lokal

Secara default, klien pelabelan terpadu Perlindungan Informasi Azure menulis file log klien ke folder %localappdata%\Microsoft\MSIP . File-file ini ditujukan untuk pemecahan masalah oleh Dukungan Microsoft.

Untuk mengubah tingkat pengelogan untuk file-file ini, temukan nama nilai berikut di registri dan atur data nilai ke tingkat pengelogan yang diperlukan:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\MSIP\LogLevel

Atur tingkat pengelogan ke salah satu nilai berikut:

Nonaktif: Tidak ada pengelogan lokal.

Kesalahan: Hanya kesalahan.

Peringatan: Kesalahan dan peringatan.

Info: Pengelogan minimum, yang tidak menyertakan ID peristiwa (pengaturan default untuk pemindai).

Debug: Informasi lengkap.

Jejak: Pengelogan terperinci (pengaturan default untuk klien).

Pengaturan registri ini tidak mengubah informasi yang dikirim ke Perlindungan Informasi Azure untuk pelaporan pusat.

Lewati atau abaikan file selama pemindaian tergantung pada atribut file

Konfigurasi ini menggunakan pengaturan tingkat lanjut kebijakan yang harus Anda konfigurasi dengan menggunakan PowerShell Security & Compliance Center.

Secara default, pemindai pelabelan terpadu Perlindungan Informasi Azure memindai semua file yang relevan. Namun, Anda mungkin ingin menentukan file tertentu untuk dilewati, seperti untuk file atau file yang diarsipkan yang telah dipindahkan.

Aktifkan pemindai untuk melewati file tertentu berdasarkan atribut file mereka dengan menggunakan pengaturan lanjutan ScannerFSAttributesToSkip . Dalam nilai pengaturan, cantumkan atribut file yang akan memungkinkan file dilewati ketika semuanya diatur ke true. Daftar atribut file ini menggunakan logika AND.

Contoh perintah PowerShell berikut mengilustrasikan cara menggunakan pengaturan tingkat lanjut ini dengan label bernama "Global".

Lewati file yang bersifat baca-saja dan diarsipkan

Set-LabelPolicy -Identity Global -AdvancedSettings @{ ScannerFSAttributesToSkip =" FILE_ATTRIBUTE_READONLY, FILE_ATTRIBUTE_ARCHIVE"}

Lewati file yang bersifat baca-saja atau diarsipkan

Untuk menggunakan logika OR, jalankan properti yang sama beberapa kali. Contohnya: