Autentikasi di Azure Key Vault

Autentikasi dengan Key Vault berfungsi bersama dengan ID Microsoft Entra, yang bertanggung jawab untuk mengautentikasi identitas perwakilan keamanan tertentu.

Perwakilan keamanan adalah objek yang mewakili pengguna, grup, layanan, atau aplikasi yang meminta akses ke sumber daya Azure. Azure menetapkan ID objek unik untuk setiap perwakilan keamanan.

Prinsip keamanan pengguna mengidentifikasi individu yang memiliki profil di ID Microsoft Entra.

Prinsip keamanan grup mengidentifikasi sekumpulan pengguna yang dibuat di ID Microsoft Entra. Semua peran atau izin yang ditetapkan ke grup diberikan kepada semua pengguna dalam grup.

Perwakilan layanan adalah tipe perwakilan keamanan yang mengidentifikasi aplikasi atau layanan, yang berarti sebuah kode melainkan pengguna atau grup. ID objek perwakilan layanan bertindak seperti nama penggunanya; rahasia klien perwakilan layanan bertindak seperti kata sandinya.

Untuk aplikasi, ada dua cara untuk mendapatkan perwakilan layanan:

Disarankan: aktifkan identitas terkelola sistem yang ditetapkan untuk aplikasi.

Dengan identitas terkelola, Azure secara internal mengelola perwakilan layanan aplikasi dan secara otomatis mengautentikasi aplikasi dengan layanan Azure lainnya. Identitas terkelola tersedia untuk aplikasi yang diterapkan ke berbagai layanan.

Untuk informasi selengkapnya, lihat Ringkasan identitas terkelola. Lihat juga layanan Azure yang mendukung identitas terkelola, yang menautkan ke artikel yang menjelaskan cara mengaktifkan identitas terkelola untuk layanan tertentu (seperti App Service, Azure Functions, Komputer Virtual, dll.).

Jika Anda tidak dapat menggunakan identitas terkelola, Anda sebagai gantinya mendaftarkan aplikasi dengan penyewa Microsoft Entra Anda, seperti yang dijelaskan di Mulai Cepat: Mendaftarkan aplikasi dengan platform identitas Azure. Pendaftaran juga membuat objek aplikasi kedua yang mengidentifikasi aplikasi di semua penyewa.

Mengonfigurasi firewall Key Vault

Secara default, Key Vault memungkinkan akses ke sumber daya melalui alamat IP publik. Untuk keamanan yang lebih besar, Anda juga dapat membatasi akses ke rentang IP tertentu, titik akhir layanan, jaringan virtual, atau titik akhir privat.

Untuk informasi selengkapnya, lihat Mengakses Azure Key Vault di belakang firewall.

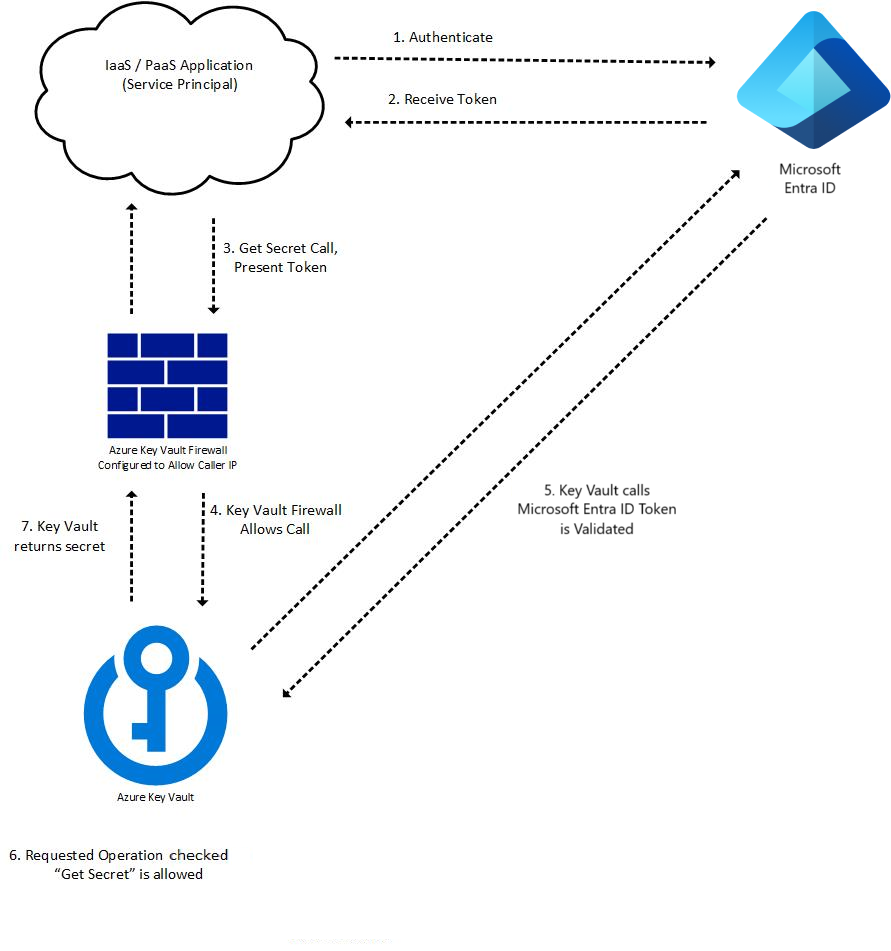

Alur operasi permintaan Key Vault dengan autentikasi

Autentikasi Key Vault terjadi sebagai bagian dari setiap operasi permintaan pada Key Vault. Setelah token diambil, token dapat digunakan kembali untuk panggilan berikutnya. Contoh alur autentikasi:

Token meminta untuk mengautentikasi dengan ID Microsoft Entra, misalnya:

- Sumber daya Azure seperti komputer virtual atau aplikasi App Service dengan identitas terkelola menghubungi titik akhir REST untuk mendapatkan token akses.

- Pengguna masuk ke portal Microsoft Azure menggunakan nama pengguna dan kata sandi.

Jika autentikasi dengan ID Microsoft Entra berhasil, prinsip keamanan diberikan token OAuth.

Panggilan ke REST API Key Vault melalui titik akhir (URI) Key Vault.

Firewall Key Vault memeriksa kriteria berikut. Jika kriteria terpenuhi, panggilan diizinkan. Jika tidak, panggilan diblokir dan respons terlarang dikembalikan.

- Firewall dinonaktifkan dan titik akhir publik Key Vault dapat dijangkau dari internet publik.

- Pemanggil Layanan Tepercaya Key Vault, yang mengizinkannya untuk melewati firewall.

- Pemanggil tercantum di firewall berdasarkan alamat IP, jaringan virtual, atau titik akhir layanan.

- Pemanggil dapat mencapai Key Vault melalui sambunan tautan privat yang dikonfigurasi.

Jika firewall mengizinkan panggilan, Key Vault memanggil ID Microsoft Entra untuk memvalidasi token akses perwakilan keamanan.

Key Vault memeriksa apakah prinsip keamanan memiliki izin akses yang diperlukan untuk operasi yang diminta. Jika tidak, Key Vault mengembalikan respons terlarang.

Key Vault melakukan operasi yang diminta dan mengembalikan hasilnya.

Diagram berikut mengilustrasikan proses untuk aplikasi yang memanggil Key Vault API "Dapatkan Rahasia":

Catatan

Klien SDK Key Vault untuk rahasia, sertifikat, dan kunci melakukan panggilan tambahan ke Key Vault tanpa token akses, yang menghasilkan respons 401 untuk mengambil informasi penyewa. Untuk informasi selengkapnya lihat Autentikasi, permintaan, dan respons

Autentikasi ke Key Vault dalam kode aplikasi

Key Vault SDK menggunakan pustaka klien Azure Identity, yang memungkinkan autentikasi mulus ke Key Vault di seluruh lingkungan dengan kode yang sama

Pustaka klien Azure Identity

| .NET | Python | Java | JavaScript |

|---|---|---|---|

| Identitas Azure SDK .NET | Identitas Azure SDK Python | Identitas Azure SDK Java | Identitas Azure SDK JavaScript |

Informasi selengkapnya tentang contoh praktik dan pengembang terbaik, lihat Mengautentikasi ke Key Vault dalam kode