Merelokasi Azure Key Vault ke wilayah lain

Ada berbagai alasan mengapa Anda mungkin ingin memindahkan sumber daya Azure yang ada dari satu wilayah ke wilayah lain. Anda mungkin ingin:

- Manfaatkan wilayah Azure baru.

- Sebarkan fitur atau layanan yang hanya tersedia di wilayah tertentu.

- Memenuhi persyaratan kebijakan dan tata kelola internal.

- Selaras dengan merger dan akuisisi perusahaan

- Memenuhi persyaratan perencanaan kapasitas.

Azure Key Vault tidak mendukung relokasi brankas kunci ke wilayah lain.

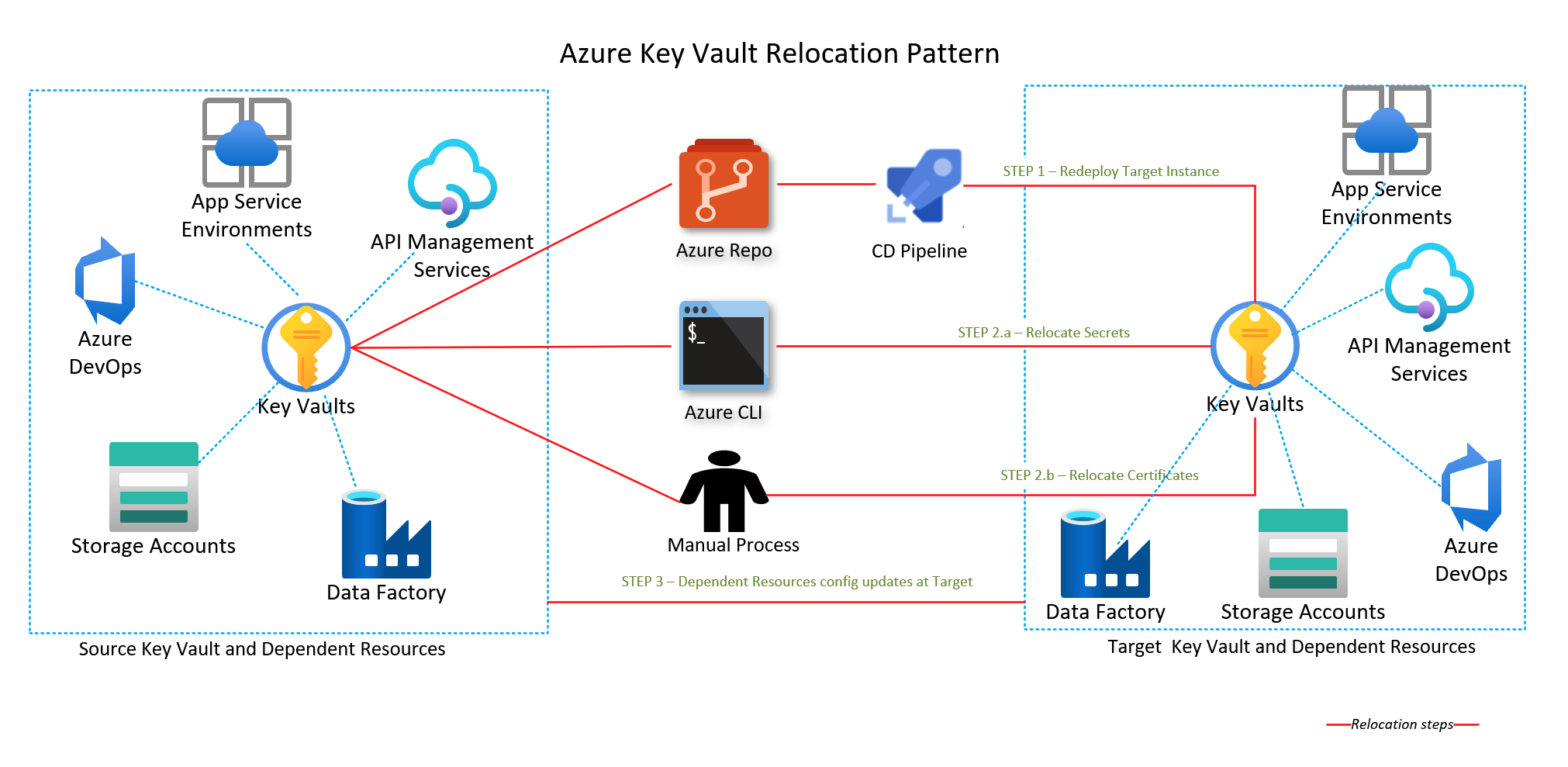

Alih-alih relokasi, Anda perlu:

- Buat brankas kunci baru dengan relokasi layanan Azure terkait.

- Regenerasi kunci, rahasia, atau sertifikat yang diperlukan. Dalam beberapa kasus, Anda mungkin perlu mentransfer rahasia atau sertifikat dari brankas kunci yang ada ke brankas kunci yang direlokasi.

Prasyarat

Verifikasi bahwa langganan Azure memungkinkan Anda membuat brankas kunci di wilayah target.

Buat peta dependensi dengan semua layanan Azure yang digunakan oleh Key Vault. Untuk layanan yang berada dalam cakupan relokasi, Anda harus memilih strategi relokasi yang sesuai.

Bergantung pada desain Key Vault, Anda mungkin perlu menyebarkan dan mengonfigurasi Virtual Network di wilayah target.

Dokumen dan rencanakan untuk mengonfigurasi ulang di Key Vault di wilayah target:

- Kebijakan Akses dan pengaturan konfigurasi Jaringan.

- Penghapusan sementara dan perlindungan penghapusan menyeluruh.

- Pengaturan autorotasi.

Waktu henti

Untuk memahami kemungkinan waktu henti yang terlibat, lihat Cloud Adoption Framework untuk Azure: Pilih metode relokasi.

Pertimbangan untuk Titik Akhir Layanan

Titik akhir layanan jaringan virtual untuk Azure Key Vault membatasi akses ke jaringan virtual tertentu. Titik akhir juga dapat membatasi akses ke daftar rentang alamat IPv4 (protokol internet versi 4). Setiap pengguna yang terhubung ke Key Vault dari luar sumber tersebut ditolak aksesnya. Jika Titik akhir layanan dikonfigurasi di wilayah sumber untuk sumber daya Key Vault, hal yang sama perlu dilakukan di target satu.

Agar rekreasi Key Vault berhasil ke wilayah target, VNet dan Subnet harus dibuat sebelumnya. Jika pemindahan kedua sumber daya ini dilakukan dengan alat Azure Resource Mover, titik akhir layanan tidak akan dikonfigurasi secara otomatis. Oleh karena itu, mereka perlu dikonfigurasi secara manual, yang dapat dilakukan melalui portal Azure, Azure CLI, atau Azure PowerShell.

Pertimbangan untuk Titik Akhir Privat

Azure Private Link menyediakan konektivitas privat dari jaringan virtual ke platform Azure sebagai layanan (PaaS), milik pelanggan, atau layanan mitra Microsoft. Private Link menyederhanakan arsitektur jaringan dan mengamankan koneksi antara titik akhir di Azure dengan menghilangkan paparan data ke internet publik.

Untuk rekreasi Key Vault yang berhasil di wilayah target, VNet dan Subnet harus dibuat sebelum rekreasi aktual terjadi.

Pertimbangan untuk Integrasi DNS Titik Akhir Privat Azure

Penting untuk mengonfigurasi pengaturan DNS Anda dengan benar untuk menyelesaikan alamat IP titik akhir privat ke nama domain yang sepenuhnya memenuhi syarat (FQDN) dari string koneksi.

Layanan Microsoft Azure yang sudah ada mungkin sudah memiliki konfigurasi DNS untuk titik akhir publik. Konfigurasi ini harus diambil alih agar tersambung menggunakan titik akhir privat Anda.

Antarmuka jaringan yang terkait dengan titik akhir privat berisi informasi untuk mengonfigurasi DNS Anda. Informasi antarmuka jaringan mencakup FQDN dan alamat IP privat untuk sumber daya tautan privat Anda.

Anda bisa menggunakan opsi berikut untuk mengonfigurasi pengaturan DNS Anda untuk titik akhir privat:

- Gunakan file host (hanya disarankan bagi pengujian) . Anda dapat menggunakan file host di komputer virtual untuk mengambil alih DNS.

- Gunakan zona DNS privat. Anda dapat menggunakan zona DNS privat untuk mengambil alih resolusi DNS untuk titik akhir privat. Zona DNS privat dapat ditautkan ke jaringan virtual Anda untuk mengatasi domain tertentu.

- Gunakan penerus DNS Anda (opsional) . Anda bisa menggunakan penerus DNS Anda untuk mengganti resolusi DNS untuk sumber daya tautan privat. Buat aturan penerusan DNS untuk menggunakan zona DNS privat di server DNS Anda yang dihosting di jaringan virtual.

Siapkan

Untuk mengekspor template menggunakan portal Azure:

Masuk ke portal Azure.

Pilih Semua sumber daya lalu pilih brankas kunci Anda.

Pilih >Automasi>Ekspor templat.

Pilih Unduh di bilah Ekspor templat.

Temukan file .zip yang telah Anda unduh dari portal, dan unzip file tersebut ke folder pilihan Anda.

File zip ini berisi file .json yang terdiri dari templat dan skrip untuk menyebarkan templat.

Ingat konsep berikut:

- Nama brankas kunci unik secara global. Anda tidak dapat menggunakan kembali nama brankas.

- Anda perlu mengonfigurasikan ulang kebijakan akses dan setelan konfigurasi jaringan di brankas kunci baru.

- Anda perlu mengonfigurasikan ulang perlindungan penghapusan lunak dan penghapusan menyeluruh di brankas kunci baru.

- Operasi pencadangan dan pemulihan tidak mempertahankan pengaturan autorotasi Anda. Anda mungkin perlu mengonfigurasikan ulang pengaturan.

Mengubah templat

Ubah templat dengan mengubah nama dan wilayah brankas kunci.

Untuk menyebarkan templat menggunakan portal Microsoft Azure:

Di portal Microsoft Azure, pilih Buat sumber daya.

Di Cari Marketplace Azure, ketikkan penyebaran templat, lalu tekan ENTER.

Pilih Penyebaran templat.

Pilih Buat.

Pilih Buat template Anda sendiri di editor.

Pilih Muat file, lalu ikuti petunjuk untuk memuat file template.json yang telah Anda unduh di bagian terakhir.

Dalam file template.json, beri nama brankas kunci dengan mengatur nilai default nama brankas kunci. Contoh ini menetapkan nilai default nama brankas kunci ke

mytargetaccount."$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "vaults_name": { "defaultValue": "key-vault-name", "type": "String" } },Edit properti lokasi di file template.json ke wilayah target. Contoh ini menetapkan wilayah target ke

centralus."resources": [ { "type": "Microsoft.KeyVault/vaults", "apiVersion": "2023-07-01", "name": "[parameters('vaults_name')]", "location": "centralus", ... }, ... ]Untuk mendapatkan kode lokasi wilayah, lihat Lokasi Azure. Kode untuk suatu wilayah adalah nama wilayah tanpa spasi, Central US = centralus.

Hapus sumber daya titik akhir privat typ dalam templat.

{ "type": "Microsoft.KeyVault/vaults/privateEndpointConnections", ... }Jika Anda mengonfigurasi titik akhir layanan di brankas kunci, di bagian networkAcl , di bawah virtualNetworkRules, tambahkan aturan untuk subnet target. Pastikan bahwa bendera ignoreMissingVnetServiceEndpoint diatur ke False, sehingga IaC gagal menyebarkan Key Vault jika titik akhir layanan tidak dikonfigurasi di wilayah target.

parameter.json

{ "$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion": "1.0.0.0", "parameters": { "target_vnet_externalid": { "value": "virtualnetwork-externalid" }, "target_subnet_name": { "value": "subnet-name" } } }_template.json

"networkAcls": { "bypass": "AzureServices", "defaultAction": "Deny", "ipRules": [], "virtualNetworkRules": [ { "id": "[concat(parameters('target_vnet_externalid'), concat('/subnets/', parameters('target_subnet_name')]", "ignoreMissingVnetServiceEndpoint": false } ] }

Menyebarkan ulang

Sebarkan templat untuk membuat brankas kunci baru di wilayah target.

Simpan file template.json.

Masukkan atau pilih nilai berikut:

Langganan: Pilih langganan Azure.

Grup sumber daya: Pilih Buat baru dan beri nama grup sumber daya.

Lokasi: Pilih lokasi Azure.

Pilih Saya menyetujui syarat dan ketentuan yang dinyatakan di atas, lalu pilih Pilih Pembelian.

Kebijakan Akses dan Pengaturan konfigurasi jaringan (titik akhir privat) perlu dikonfigurasi ulang di Key Vault baru. Perlindungan penghapusan sementara dan penghapusan menyeluruh perlu dikonfigurasi ulang di brankas kunci baru dan pengaturan Autorotasi.

Tip

Jika Anda menerima kesalahan yang menyatakan bahwa XML yang ditentukan tidak valid secara sintaksis, bandingkan JSON dalam templat Anda dengan skema yang dijelaskan dalam Dokumentasi Azure Resource Manager.

Menyebarkan ulang dengan migrasi data

Penting

Jika Anda berencana untuk memindahkan Key Vault di seluruh wilayah tetapi dalam geografi yang sama, disarankan agar Anda melakukan pencadangan dan pemulihan untuk rahasia, kunci, dan sertifikat disarankan .

- Ikuti langkah-langkah yang dijelaskan dalam pendekatan penyebaran ulang.

- Untuk rahasia:

- Salin dan simpan nilai rahasia di brankas kunci sumber.

- Buat ulang rahasia di brankas kunci target dan atur nilai ke rahasia yang disimpan.

- Untuk sertifikat:

- Ekspor sertifikat ke dalam file PFX.

- Impor file PFX ke dalam brankas kunci target. Jika Anda tidak dapat mengekspor kunci privat (

exportabletidak diatur) Anda harus membuat sertifikat sertifikat baru dan mengimpornya ke brankas kunci target.

- Dengan relokasi layanan Azure terkait, kunci diregenerasi.

- Konfirmasikan bahwa kunci telah dibuat untuk layanan terkait.

Verifikasi

Sebelum menghapus brankas kunci lama Anda, verifikasi bahwa vault baru berisi semua kunci, rahasia, dan sertifikat yang diperlukan setelah relokasi layanan Azure terkait.