Persyaratan desain jaringan seluler privat

Artikel ini membantu Anda merancang dan mempersiapkan penerapan jaringan 4G privat, atau 5G berdasarkan Azure Private 5G Core (AP5GC). Ini bertujuan untuk memberikan pemahaman tentang bagaimana jaringan ini dibangun dan keputusan yang perlu Anda buat saat Merencanakan jaringan Anda.

Azure Private MEC dan Azure Private 5G Core

Komputasi tepi multi-akses privat (MEC) Azure adalah solusi yang menggabungkan layanan komputasi, jaringan, dan aplikasi Microsoft ke dalam penyebaran di tempat perusahaan (tepi). Penyebaran tepi ini dikelola secara terpusat dari cloud. Azure Private 5G Core adalah layanan Azure dalam Azure Private Multi-access Edge Compute (MEC) yang menyediakan fungsi jaringan inti 4G dan 5G di tepi perusahaan. Di situs tepi perusahaan, perangkat terpasang di seluruh jaringan akses radio seluler (RAN) dan terhubung melalui layanan Azure Private 5G Core ke jaringan hulu, aplikasi, dan sumber daya. Secara opsional, perangkat mungkin menggunakan kemampuan komputasi lokal yang disediakan oleh Azure Private MEC untuk memproses aliran data pada latensi yang sangat rendah, semuanya di bawah kendali perusahaan.

Persyaratan untuk jaringan seluler privat

Kemampuan berikut harus ada untuk memungkinkan peralatan pengguna (UEs) melampirkan ke jaringan seluler privat:

- UE harus kompatibel dengan protokol dan pita spektrum nirkabel yang digunakan oleh jaringan akses radio (RAN).

- UE harus berisi modul identitas pelanggan (SIM). SIM adalah elemen kriptografi yang menyimpan identitas perangkat.

- Harus ada RAN, mengirim dan menerima sinyal seluler, ke semua bagian situs perusahaan yang berisi UEs yang membutuhkan layanan.

- Harus ada instans inti paket yang terhubung ke RAN dan ke jaringan hulu. Inti paket bertanggung jawab untuk mengautentikasi SIM UE saat terhubung di seluruh RAN dan meminta layanan dari jaringan. Ini menerapkan kebijakan untuk aliran data yang dihasilkan ke dan dari UES; misalnya, untuk mengatur kualitas layanan.

- INFRASTRUKTUR RAN, inti paket, dan jaringan hulu harus terhubung melalui Ethernet sehingga mereka dapat meneruskan lalu lintas IP satu sama lain.

- Situs yang menghosting inti paket harus memiliki koneksi berkecepatan tinggi yang berkelanjutan ke internet (minimum 100 Mbps) untuk memungkinkan manajemen layanan, telemetri, diagnostik, dan peningkatan.

Merancang jaringan seluler privat

Bagian berikut menjelaskan elemen jaringan yang perlu Anda pertimbangkan dan keputusan desain yang perlu Anda buat sebagai persiapan untuk menyebarkan jaringan.

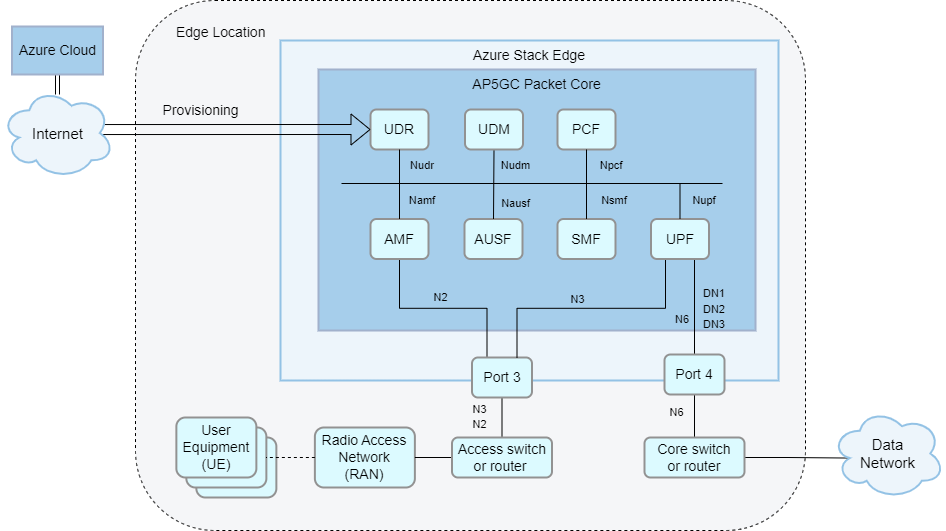

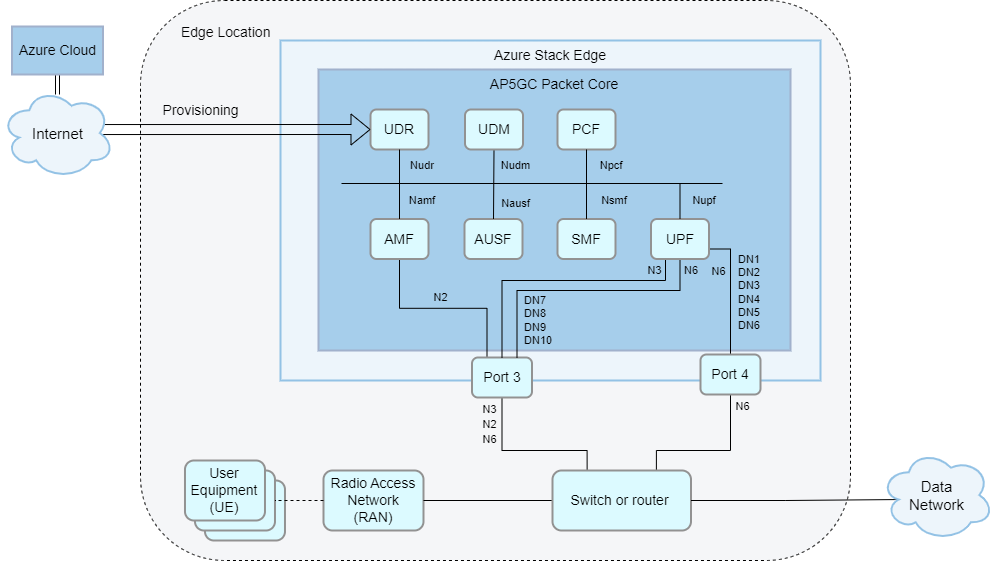

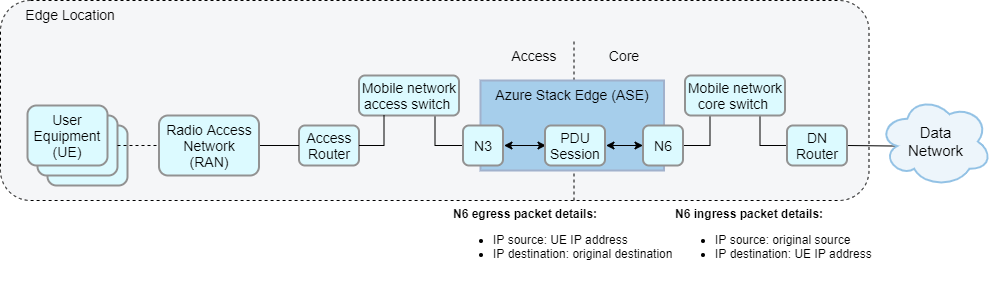

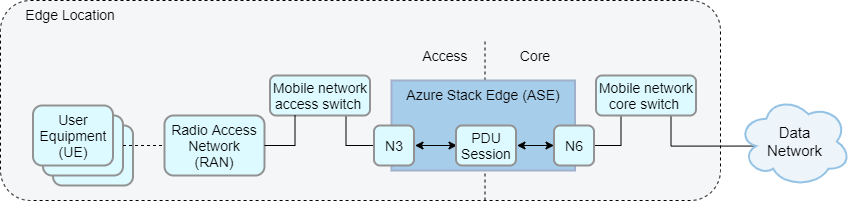

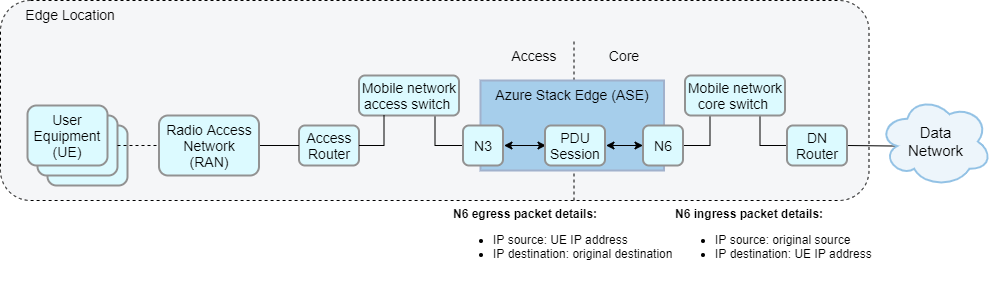

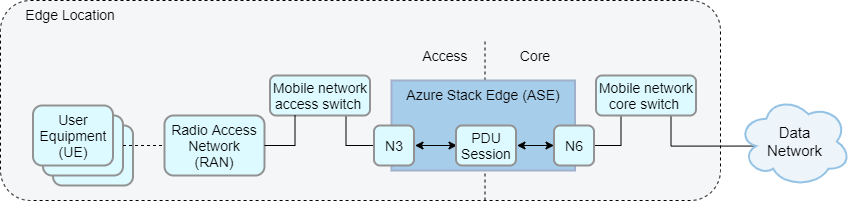

Topologi

Merancang dan mengimplementasikan jaringan lokal Anda adalah bagian dasar dari penyebaran AP5GC Anda. Anda perlu membuat keputusan desain jaringan untuk mendukung inti paket AP5GC Anda dan beban kerja tepi lainnya. Bagian ini menguraikan beberapa keputusan yang harus Anda pertimbangkan saat merancang jaringan Anda dan menyediakan beberapa contoh topologi jaringan. Diagram berikut menunjukkan topologi jaringan dasar.

Pertimbangan Desain

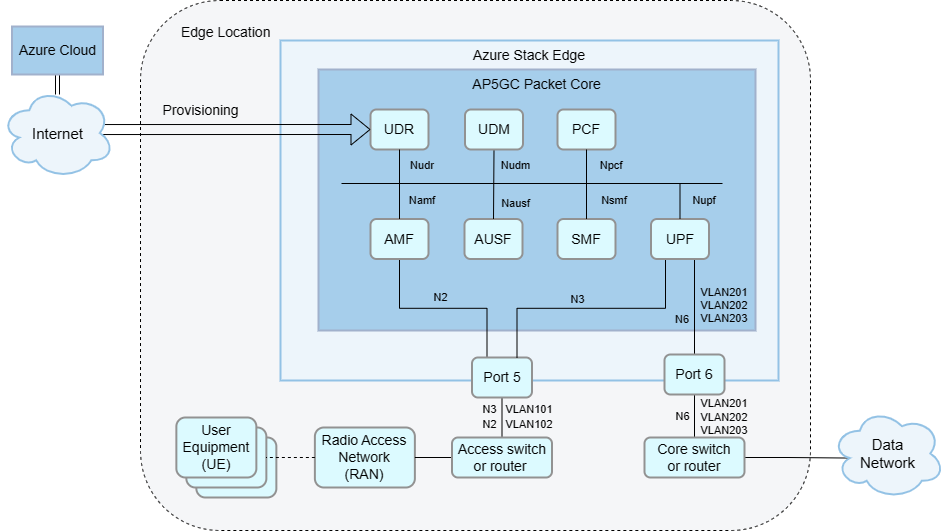

Saat disebarkan di Azure Stack Edge Pro GPU (ASE), AP5GC menggunakan port fisik 5 untuk sinyal akses dan data (titik referensi N2 dan N3 5G/titik referensi 4G S1 dan S1-U) dan port 6 untuk data inti (titik referensi SGi N6/4G 5G).

Untuk penyebaran HA, Anda harus menggunakan penggugusan VLAN, di mana jaringan data dipisahkan oleh VLAN. Dalam penyiapan ini, semua data inti menggunakan port 6. Jika Anda tidak menggunakan penghapus VLAN dan lebih dari enam jaringan data dikonfigurasi, port 5 digunakan untuk data inti untuk jaringan data yang tersisa.

AP5GC mendukung penyebaran dengan atau tanpa router lapisan 3 pada port 5 dan 6. Ini berguna untuk menghindari perangkat keras tambahan di situs tepi yang lebih kecil.

- Dimungkinkan untuk menyambungkan port ASE 5 ke simpul RAN secara langsung (back-to-back) atau melalui sakelar lapisan 2. Saat menggunakan topologi ini, Anda harus mengonfigurasi alamat eNodeB/gNodeB sebagai gateway default pada antarmuka jaringan ASE.

- Demikian pula, dimungkinkan untuk menghubungkan port ASE 6 ke jaringan inti Anda melalui sakelar lapisan 2. Saat menggunakan topologi ini, Anda harus menyiapkan aplikasi atau alamat arbitrer pada subnet sebagai gateway di sisi ASE.

- Atau, Anda dapat menggabungkan pendekatan ini. Misalnya, Anda dapat menggunakan router pada port ASE 6 dengan jaringan lapisan datar 2 pada port ASE 5. Jika router lapisan 3 ada di jaringan lokal, Anda harus mengonfigurasinya agar sesuai dengan konfigurasi ASE.

Saat disebarkan di Azure Stack Edge 2 (ASE 2), AP5GC menggunakan port fisik 3 untuk sinyal akses dan data (titik referensi N2 dan N3 5G/titik referensi 4G S1 dan S1-U) dan port 4 untuk data inti (titik referensi 5G N6/4G SGi).

Untuk penyebaran HA, Anda harus menggunakan penggugusan VLAN, di mana jaringan data dipisahkan oleh VLAN. Dalam penyiapan ini, semua data inti menggunakan port 6. Jika Anda tidak menggunakan penghapus VLAN dan lebih dari enam jaringan data dikonfigurasi, port 3 digunakan untuk data inti untuk jaringan data yang tersisa.

AP5GC mendukung penyebaran dengan atau tanpa router lapisan 3 pada port 3 dan 4. Ini berguna untuk menghindari perangkat keras tambahan di situs tepi yang lebih kecil.

- Dimungkinkan untuk menyambungkan port ASE 3 ke simpul RAN secara langsung (back-to-back) atau melalui sakelar lapisan 2. Saat menggunakan topologi ini, Anda harus mengonfigurasi alamat eNodeB/gNodeB sebagai gateway default pada antarmuka jaringan ASE.

- Demikian pula, dimungkinkan untuk menghubungkan port ASE 4 ke jaringan inti Anda melalui sakelar lapisan 2. Saat menggunakan topologi ini, Anda harus menyiapkan aplikasi atau alamat arbitrer pada subnet sebagai gateway di sisi ASE.

- Atau, Anda dapat menggabungkan pendekatan ini. Misalnya, Anda dapat menggunakan router pada port ASE 4 dengan jaringan lapisan datar 2 pada port ASE 3. Jika router lapisan 3 ada di jaringan lokal, Anda harus mengonfigurasinya agar sesuai dengan konfigurasi ASE.

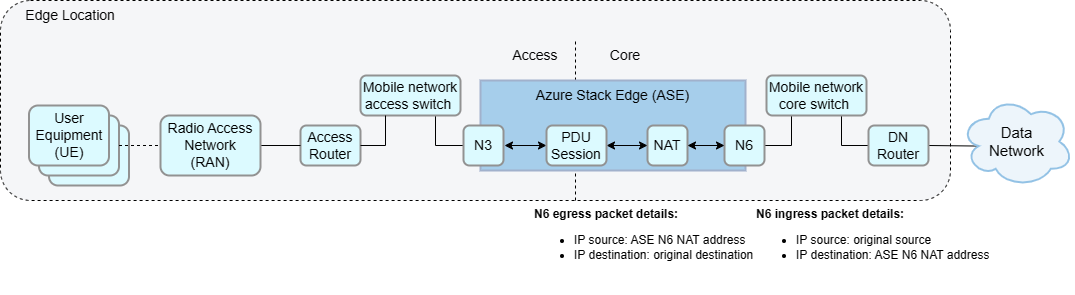

Kecuali inti paket Anda mengaktifkan Network Address Translation (NAT), perangkat jaringan lapisan 3 lokal harus dikonfigurasi dengan rute statis ke kumpulan IP UE melalui alamat IP N6 yang sesuai untuk jaringan data terpasang yang sesuai.

Contoh topologi jaringan

Ada beberapa cara untuk menyiapkan jaringan Anda untuk digunakan dengan AP5GC. Penyiapan yang tepat bervariasi tergantung pada kebutuhan dan perangkat keras Anda. Bagian ini menyediakan beberapa contoh topologi jaringan pada perangkat keras ASE Pro GPU.

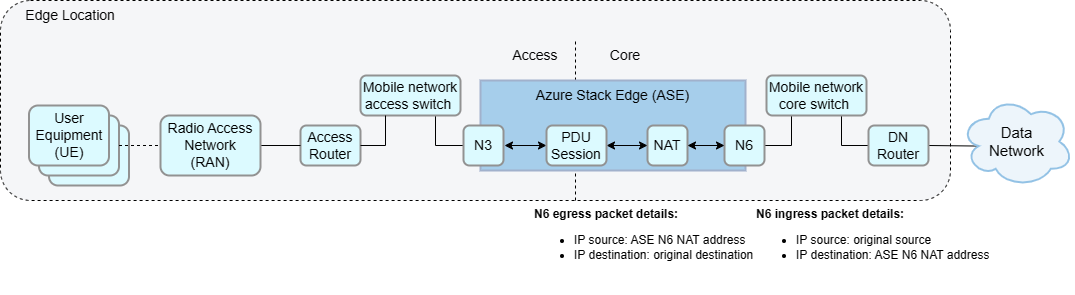

Jaringan Lapisan 3 dengan N6 Network Address Translation (NAT)

Topologi jaringan ini membuat ASE Anda terhubung ke perangkat lapisan 2 yang menyediakan konektivitas ke inti jaringan seluler dan gateway akses (router yang menghubungkan ASE Anda ke data Anda dan mengakses jaringan masing-masing). Topologi ini mendukung hingga enam jaringan data. Solusi ini umumnya digunakan karena menyederhanakan perutean lapisan 3.

Jaringan Lapisan 3 tanpa Network Address Translation (NAT)

Topologi jaringan ini adalah solusi serupa, tetapi rentang alamat IP UE harus dikonfigurasi sebagai rute statis di router jaringan data dengan alamat IP NAT N6 sebagai alamat hop berikutnya. Seperti solusi sebelumnya, topologi ini mendukung hingga enam jaringan data.

Jaringan lapisan datar 2

Inti paket tidak memerlukan router lapisan 3 atau fungsionalitas seperti router apa pun. Topologi alternatif dapat menjalankan penggunaan router gateway lapisan 3 sepenuhnya dan sebaliknya membangun jaringan lapisan 2 di mana ASE berada di subnet yang sama dengan data dan jaringan akses. Topologi jaringan ini bisa menjadi alternatif yang lebih murah ketika Anda tidak memerlukan perutean lapisan 3. Ini mengharuskan Network Address Port Translation (NAPT) diaktifkan pada inti paket.

Jaringan Lapisan 3 dengan beberapa jaringan data

- Penyiapan yang direkomendasikan untuk penyebaran dengan beberapa jaringan data adalah menggunakan penggugusan VLAN. Dalam penyiapan ini, AP5GC dapat mendukung hingga sepuluh jaringan data terlampir, masing-masing dengan konfigurasinya sendiri untuk Sistem Nama Domain (DNS), kumpulan alamat IP UE, konfigurasi IP N6, dan NAT. Anda dapat memprovisikan UE sebagai langganan dalam satu atau beberapa jaringan data dan menerapkan kebijakan khusus jaringan data dan konfigurasi kualitas layanan (QoS). Penggugusan VLAN diperlukan untuk penyebaran HA.

- Dalam topologi ini, ada satu jaringan virtual N6 di ASE tanpa informasi IP. Semua konfigurasi VLAN dan IP dilakukan saat mengonfigurasi setiap jaringan data yang terpasang.

Jaringan Lapisan 3 dengan beberapa jaringan data tanpa pemisahan VLAN.

- AP5GC dapat mendukung hingga sepuluh jaringan data terlampir, masing-masing dengan konfigurasinya sendiri untuk Sistem Nama Domain (DNS), kumpulan alamat IP UE, konfigurasi IP N6, dan NAT. Anda dapat memprovisikan UE sebagai langganan dalam satu atau beberapa jaringan data dan menerapkan kebijakan khusus jaringan data dan konfigurasi kualitas layanan (QoS).

- Topologi ini mengharuskan antarmuka N6 dibagi menjadi satu subnet untuk setiap jaringan data atau satu subnet untuk semua jaringan data. Oleh karena itu, opsi ini memerlukan perencanaan dan konfigurasi yang cermat untuk mencegah rentang IP jaringan data yang tumpang tindih atau rentang IP UE.

Jaringan Lapisan 3 dengan VLAN dan akses fisik/pemisahan inti (VLAN Akses)

- Anda juga dapat memisahkan lalu lintas ASE ke VLAN, apakah Anda memilih untuk menambahkan gateway lapisan 3 ke jaringan Anda atau tidak. Ada beberapa manfaat untuk mensegmentasi lalu lintas menjadi VLAN terpisah, termasuk manajemen jaringan yang lebih fleksibel dan peningkatan keamanan.

- Misalnya, Anda dapat mengonfigurasi VLAN terpisah untuk manajemen, akses, dan lalu lintas data, atau VLAN terpisah untuk setiap jaringan data yang terpasang.

- VLAN harus dikonfigurasi pada peralatan jaringan lapisan lokal 2 atau lapisan 3. Beberapa VLAN akan dibawa pada satu tautan dari port ASE 5 (jaringan akses) dan/atau 6 (jaringan inti), jadi Anda harus mengonfigurasi masing-masing tautan tersebut sebagai bagasi VLAN.

Jaringan Lapisan 3 dengan jaringan data 7-10 tanpa penggugusan VLAN.

- Dengan penggugusan VLAN, semua DN dirutekan melalui port 6. Penggugusan VLAN diperlukan untuk penyebaran HA.

- Tanpa penggugusan VLAN, jika Anda ingin menyebarkan lebih dari enam jaringan data yang dipisahkan VLAN, jaringan data tambahan (hingga empat) harus disebarkan pada port ASE 5. Ini memerlukan satu sakelar bersama atau router yang membawa akses dan lalu lintas inti. Tag VLAN dapat ditetapkan sebagaimana diperlukan untuk N2, N3, dan masing-masing jaringan data N6.

- Tidak lebih dari enam jaringan data dapat dikonfigurasi pada port yang sama.

- Untuk performa optimal, jaringan data dengan beban tertinggi yang diharapkan harus dikonfigurasi pada port 6.

Ada beberapa cara untuk menyiapkan jaringan Anda untuk digunakan dengan AP5GC. Penyiapan yang tepat bervariasi tergantung pada kebutuhan dan perangkat keras Anda. Bagian ini menyediakan beberapa contoh topologi jaringan pada perangkat keras ASE Pro 2.

Jaringan Lapisan 3 dengan N6 Network Address Translation (NAT)

Topologi jaringan ini membuat ASE Anda terhubung ke perangkat lapisan 2 yang menyediakan konektivitas ke inti jaringan seluler dan gateway akses (router yang menghubungkan ASE Anda ke data Anda dan mengakses jaringan masing-masing). Topologi ini mendukung hingga enam jaringan data. Solusi ini umumnya digunakan karena menyederhanakan perutean lapisan 3.

Jaringan Lapisan 3 tanpa Network Address Translation (NAT)

Topologi jaringan ini adalah solusi serupa, tetapi rentang alamat IP UE harus dikonfigurasi sebagai rute statis di router jaringan data dengan alamat IP NAT N6 sebagai alamat hop berikutnya. Seperti solusi sebelumnya, topologi ini mendukung hingga enam jaringan data.

Jaringan lapisan datar 2

Inti paket tidak memerlukan router lapisan 3 atau fungsionalitas seperti router apa pun. Topologi alternatif dapat menjalankan penggunaan router gateway lapisan 3 sepenuhnya dan sebaliknya membangun jaringan lapisan 2 di mana ASE berada di subnet yang sama dengan data dan jaringan akses. Topologi jaringan ini bisa menjadi alternatif yang lebih murah ketika Anda tidak memerlukan perutean lapisan 3. Ini mengharuskan Network Address Port Translation (NAPT) diaktifkan pada inti paket.

Jaringan Lapisan 3 dengan beberapa jaringan data

- Penyiapan yang direkomendasikan untuk penyebaran dengan beberapa jaringan data adalah menggunakan penggugusan VLAN. Dalam penyiapan ini, AP5GC dapat mendukung hingga sepuluh jaringan data terlampir, masing-masing dengan konfigurasinya sendiri untuk Sistem Nama Domain (DNS), kumpulan alamat IP UE, konfigurasi IP N6, dan NAT. Anda dapat memprovisikan UE sebagai langganan dalam satu atau beberapa jaringan data dan menerapkan kebijakan khusus jaringan data dan konfigurasi kualitas layanan (QoS). Penggugusan VLAN diperlukan untuk penyebaran HA.

- Dalam topologi ini, ada satu jaringan virtual N6 di ASE tanpa informasi IP. Semua konfigurasi VLAN dan IP dilakukan saat mengonfigurasi setiap jaringan data yang terpasang.

Jaringan Lapisan 3 dengan beberapa jaringan data tanpa pemisahan VLAN.

- AP5GC dapat mendukung hingga sepuluh jaringan data terlampir, masing-masing dengan konfigurasinya sendiri untuk Sistem Nama Domain (DNS), kumpulan alamat IP UE, konfigurasi IP N6, dan NAT. Anda dapat memprovisikan UE sebagai langganan dalam satu atau beberapa jaringan data dan menerapkan kebijakan khusus jaringan data dan konfigurasi kualitas layanan (QoS).

- Topologi ini mengharuskan antarmuka N6 dibagi menjadi satu subnet untuk setiap jaringan data atau satu subnet untuk semua jaringan data. Oleh karena itu, opsi ini memerlukan perencanaan dan konfigurasi yang cermat untuk mencegah rentang IP jaringan data yang tumpang tindih atau rentang IP UE.

Jaringan Lapisan 3 dengan VLAN dan akses fisik/pemisahan inti (VLAN Akses)

- Anda juga dapat memisahkan lalu lintas ASE ke VLAN, apakah Anda memilih untuk menambahkan gateway lapisan 3 ke jaringan Anda atau tidak. Ada beberapa manfaat untuk mensegmentasi lalu lintas menjadi VLAN terpisah, termasuk manajemen jaringan yang lebih fleksibel dan peningkatan keamanan.

- Misalnya, Anda dapat mengonfigurasi VLAN terpisah untuk manajemen, akses, dan lalu lintas data, atau VLAN terpisah untuk setiap jaringan data yang terpasang.

- VLAN harus dikonfigurasi pada peralatan jaringan lapisan lokal 2 atau lapisan 3. Beberapa VLAN akan dibawa pada satu tautan dari port ASE 3 (jaringan akses) dan/atau 4 (jaringan inti), jadi Anda harus mengonfigurasi masing-masing tautan tersebut sebagai batang VLAN.

Jaringan Lapisan 3 dengan jaringan data 7-10 tanpa penggugusan VLAN.

- Tanpa penggugusan VLAN, jika Anda ingin menyebarkan lebih dari enam jaringan data yang dipisahkan VLAN, jaringan data tambahan (hingga empat) harus disebarkan pada port ASE 3. Ini memerlukan satu sakelar bersama atau router yang membawa akses dan lalu lintas inti. Tag VLAN dapat ditetapkan sebagaimana diperlukan untuk N2, N3, dan masing-masing jaringan data N6. Penggugusan VLAN diperlukan untuk penyebaran HA.

- Tidak lebih dari enam jaringan data dapat dikonfigurasi pada port yang sama.

- Untuk performa optimal, jaringan data dengan beban tertinggi yang diharapkan harus dikonfigurasi pada port 4.

Subnet dan alamat IP

Anda mungkin memiliki jaringan IP yang ada di situs perusahaan yang harus diintegrasikan dengan jaringan seluler privat. Ini mungkin berarti, misalnya:

- Memilih subnet IP dan alamat IP untuk AP5GC yang cocok dengan subnet yang ada tanpa berbenturan alamat.

- Memisahkan jaringan baru melalui router IP atau menggunakan ruang alamat RFC 1918 privat untuk subnet.

- Menetapkan kumpulan alamat IP khusus untuk digunakan oleh EA saat dilampirkan ke jaringan.

- Menggunakan Network Address Port Translation (NAPT), baik pada inti paket itu sendiri atau pada perangkat jaringan upstram seperti router batas.

- Mengoptimalkan jaringan untuk performa dengan memilih unit transmisi maksimum (MTU) yang meminimalkan fragmentasi.

Anda perlu mendokumentasikan subnet IPv4 yang akan digunakan untuk penyebaran dan menyetujui alamat IP yang akan digunakan untuk setiap elemen dalam solusi, dan pada alamat IP yang akan dialokasikan untuk U saat dilampirkan. Anda perlu menyebarkan (atau mengonfigurasi router dan firewall yang ada) di situs perusahaan untuk mengizinkan lalu lintas. Anda juga harus menyetujui bagaimana dan di mana dalam jaringan setiap perubahan NAPT atau MTU diperlukan dan merencanakan konfigurasi router/firewall terkait. Untuk informasi selengkapnya, lihat Menyelesaikan tugas prasyarat untuk menyebarkan jaringan seluler privat.

Ketersediaan Tinggi (HA)

Anda dapat secara opsional menyebarkan Azure Private 5G Core sebagai layanan Highly Available (HA) pada sepasang perangkat Azure Stack Edge (ASE). Ini memerlukan router gateway (secara ketat, perangkat berkemampuan Layer 3 – baik router atau sakelar L3 (router/switch hybrid)) antara kluster ASE dan:

- peralatan RAN di jaringan akses.

- jaringan data.

Untuk informasi selengkapnya, lihat Menyelesaikan tugas prasyarat untuk menyebarkan jaringan seluler privat.

Akses jaringan

Desain Anda harus mencerminkan aturan perusahaan tentang jaringan dan aset apa yang harus dapat dijangkau oleh RAN dan UEs pada jaringan 5G privat. Misalnya, mereka mungkin diizinkan untuk mengakses Domain Name System (DNS) lokal, Dynamic Host Configuration Protocol (DHCP), internet, atau Azure, tetapi bukan jaringan area lokal operasi pabrik (LAN). Anda mungkin perlu mengatur akses jarak jauh ke jaringan sehingga Anda dapat memecahkan masalah tanpa memerlukan kunjungan situs. Anda juga perlu mempertimbangkan bagaimana situs perusahaan akan terhubung ke jaringan hulu seperti Azure untuk manajemen dan/atau untuk akses ke sumber daya dan aplikasi lain di luar situs perusahaan.

Anda perlu setuju dengan tim perusahaan subnet dan alamat IP mana yang akan diizinkan untuk berkomunikasi satu sama lain. Kemudian, buat rencana perutean dan/atau konfigurasi daftar kontrol akses (ACL) yang mengimplementasikan perjanjian ini pada infrastruktur IP lokal. Anda juga dapat menggunakan jaringan area lokal virtual (VLAN) untuk mempartisi elemen pada lapisan 2, mengonfigurasi fabric switch Anda untuk menetapkan port yang terhubung ke VLAN tertentu (misalnya, untuk menempatkan port Azure Stack Edge yang digunakan untuk akses RAN ke VLAN yang sama dengan unit RAN yang terhubung ke sakelar Ethernet). Anda juga harus setuju dengan perusahaan untuk menyiapkan mekanisme akses, seperti jaringan privat virtual (VPN), yang memungkinkan personel dukungan Anda untuk terhubung dari jarak jauh ke antarmuka manajemen setiap elemen dalam solusi. Anda juga memerlukan tautan IP antara Azure Private 5G Core dan Azure untuk manajemen dan telemetri.

Kepatuhan RAN

RAN yang Anda gunakan untuk menyiarkan sinyal di seluruh situs perusahaan harus mematuhi peraturan lokal. Misalnya, ini bisa berarti:

- Unit RAN telah menyelesaikan proses homologasi dan menerima persetujuan peraturan untuk penggunaannya pada pita frekuensi tertentu di negara/wilayah.

- Anda telah menerima izin bagi RAN untuk menyiarkan menggunakan spektrum di lokasi tertentu, misalnya, dengan memberikan dari operator telekomunikasi, otoritas peraturan atau melalui solusi teknologi seperti Spectrum Access System (SAS).

- Unit RAN di sebuah situs memiliki akses ke sumber waktu presisi tinggi, seperti Precision Time Protocol (PTP) dan layanan lokasi GPS.

Anda harus meminta mitra RAN Anda untuk negara/wilayah dan pita frekuensi tempat RAN disetujui. Anda mungkin menemukan bahwa Anda perlu menggunakan beberapa mitra RAN untuk mencakup negara dan wilayah tempat Anda memberikan solusi Anda. Meskipun RAN, UE, dan inti paket semuanya berkomunikasi menggunakan protokol standar, kami sarankan Anda melakukan pengujian interoperabilitas untuk protokol 4G Long Term Evolution (LTE) atau 5G mandiri (SA) antara Azure Private 5G Core, UEs dan RAN sebelum penyebaran apa pun di pelanggan perusahaan.

RAN Anda akan mengirimkan Public Land Mobile Network Identity (ID PLMN) ke semua UEs pada pita frekuensi yang dikonfigurasi untuk digunakan. Anda harus menentukan ID PLMN dan mengonfirmasi akses Anda ke spektrum. Di beberapa negara/wilayah, spektrum harus diperoleh dari regulator nasional/regional atau operator telekomunikasi incumbent. Misalnya, jika Anda menggunakan spektrum band 48 Citizens Broadband Radio Service (CBRS), Anda mungkin perlu bekerja sama dengan mitra RAN Anda untuk menyebarkan proksi domain Spectrum Access System (SAS) di situs perusahaan sehingga RAN dapat terus memeriksa apakah itu berwenang untuk menyiarkan.

Unit Transmisi Maksimum (MTUs)

Unit Transmisi Maksimum (MTU) adalah properti tautan IP, dan dikonfigurasi pada antarmuka di setiap akhir tautan. Paket yang melebihi MTU antarmuka yang dikonfigurasi dibagi menjadi paket yang lebih kecil melalui fragmentasi IPv4 sebelum dikirim dan kemudian disusun ulang di tujuan mereka. Namun, jika MTU antarmuka yang dikonfigurasi lebih tinggi dari MTU yang didukung tautan, paket akan gagal dikirimkan dengan benar.

Untuk menghindari masalah transmisi yang disebabkan oleh fragmentasi IPv4, inti paket 4G, atau 5G menginstruksikan EA apa yang harus mereka gunakan. Namun, UEs tidak selalu menghormati MTU yang disinyalir oleh inti paket.

Paket IP dari UEs diterowongkan melalui dari RAN, yang menambahkan overhead dari enkapsulasi. Oleh karena itu, nilai MTU untuk UE harus lebih kecil dari nilai MTU yang digunakan antara RAN dan inti paket untuk menghindari masalah transmisi.

RASI biasanya telah dikonfigurasi sebelumnya dengan MTU 1500. UE MTU default inti paket adalah 1440 byte untuk memungkinkan overhead enkapsulasi. Nilai-nilai ini memaksimalkan interoperabilitas RAN, tetapi risiko bahwa EA tertentu tidak akan mengamati MTU default dan akan menghasilkan paket yang lebih besar yang memerlukan fragmentasi IPv4 dan yang mungkin dihilangkan oleh jaringan. Jika Anda terpengaruh oleh masalah ini, sangat disarankan untuk mengonfigurasi RAN untuk menggunakan MTU 1560 atau lebih tinggi, yang memungkinkan overhead yang cukup untuk enkapsulasi dan menghindari fragmentasi dengan UE menggunakan MTU standar 1500.

Anda juga dapat mengubah UE MTU yang disinyalir oleh inti paket. Sebaiknya atur MTU ke nilai dalam rentang yang didukung oleh UES Anda dan 60 byte di bawah MTU yang disinyalir oleh RAN. Perhatikan bahwa:

- Jaringan data (N6) secara otomatis diperbarui agar sesuai dengan UE MTU.

- Jaringan akses (N3) secara otomatis diperbarui agar sesuai dengan UE MTU plus 60.

- Anda dapat mengonfigurasi nilai antara 1280 dan 1930 byte.

Untuk mengubah UE MTU yang disinyalir oleh inti paket, lihat Memodifikasi instans inti paket.

Cakupan sinyal

UEs harus dapat berkomunikasi dengan RAN dari lokasi mana pun di situs. Ini berarti bahwa sinyal harus menyebar secara efektif di lingkungan, termasuk memperhitungkan penghalang dan peralatan, untuk mendukung UES yang bergerak di sekitar situs (misalnya, antara area dalam ruangan dan luar ruangan).

Anda harus melakukan survei situs dengan mitra RAN dan perusahaan Anda untuk memastikan bahwa cakupannya memadai. Pastikan Anda memahami kemampuan unit RAN di lingkungan yang berbeda dan batas apa pun (misalnya, pada jumlah UEs terlampir yang dapat didukung oleh satu unit). Jika UEs Anda akan bergerak di sekitar situs, Anda juga harus mengonfirmasi bahwa RAN mendukung penyerahan X2 (4G) atau Xn (5G), yang memungkinkan UE bertransisi dengan mulus di antara cakupan yang disediakan oleh dua unit RAN. Jika RAN tidak mendukung X2 (4G) atau Xn (5G), maka RAN harus mendukung S1 (4G) dan N2 (5G) untuk mobilitas UE. Perhatikan bahwa UES tidak dapat menggunakan teknik penyerahan ini untuk menjelajah antara jaringan perusahaan privat dan jaringan seluler publik yang ditawarkan oleh operator telekomunikasi.

Sims

Setiap UE harus menunjukkan identitas ke jaringan, yang dikodekan dalam modul identitas pelanggan (SIM). SIM tersedia dalam berbagai faktor bentuk fisik dan dalam format khusus perangkat lunak (eSIM). Data yang dikodekan pada SIM harus sesuai dengan konfigurasi RAN dan data identitas yang disediakan di Azure Private 5G Core.

Dapatkan SIM dalam faktor-faktor yang kompatibel dengan UEs dan diprogram dengan ID PLMN dan kunci yang ingin Anda gunakan untuk penyebaran. SIM fisik tersedia secara luas di pasar terbuka dengan biaya yang relatif rendah. Jika Anda lebih suka menggunakan eSIM, Anda perlu menyebarkan konfigurasi eSIM dan infrastruktur provisi yang diperlukan sehingga UES dapat mengonfigurasi diri mereka sendiri sebelum melampirkan ke jaringan seluler. Anda dapat menggunakan data provisi yang Anda terima dari mitra SIM Anda untuk menyediakan entri yang cocok di Azure Private 5G Core. Karena data SIM harus tetap aman, kunci kriptografi yang digunakan untuk menyediakan SIM tidak dapat dibaca setelah diatur, jadi Anda harus mempertimbangkan bagaimana Anda menyimpannya jika Anda perlu memprovisikan ulang data di Azure Private 5G Core.

Otomatisasi dan integrasi

Membangun jaringan perusahaan menggunakan otomatisasi dan teknik terprogram lainnya menghemat waktu, mengurangi kesalahan, dan menghasilkan hasil yang lebih baik. Teknik ini juga menyediakan jalur pemulihan jika terjadi kegagalan situs yang memerlukan pembangunan kembali jaringan.

Sebaiknya adopsi pendekatan terprogram dan infrastruktur sebagai kode untuk penyebaran Anda. Anda dapat menggunakan templat atau Azure REST API untuk membangun penyebaran menggunakan parameter sebagai input dengan nilai yang telah Anda kumpulkan selama fase desain proyek. Anda harus menyimpan informasi provisi seperti data SIM, konfigurasi switch/router, dan kebijakan jaringan dalam format yang dapat dibaca mesin sehingga, jika terjadi kegagalan, Anda dapat menerapkan kembali konfigurasi dengan cara yang sama seperti yang awalnya Anda lakukan. Praktik terbaik lainnya untuk pulih dari kegagalan adalah menyebarkan server Azure Stack Edge cadangan untuk meminimalkan waktu pemulihan jika unit pertama gagal; Anda kemudian dapat menggunakan templat dan input yang disimpan untuk membuat ulang penyebaran dengan cepat. Untuk informasi selengkapnya tentang menyebarkan jaringan menggunakan templat, lihat Mulai Cepat: Menyebarkan jaringan seluler privat dan situs - templat ARM.

Anda juga harus mempertimbangkan bagaimana Anda mengintegrasikan produk dan layanan Azure lainnya dengan jaringan perusahaan swasta. Produk-produk ini termasuk ID Microsoft Entra dan kontrol akses berbasis peran (RBAC), di mana Anda harus mempertimbangkan bagaimana penyewa, langganan, dan izin sumber daya akan selaras dengan model bisnis yang ada antara Anda dan perusahaan, dan sebagai pendekatan Anda sendiri untuk manajemen sistem pelanggan. Misalnya, Anda dapat menggunakan Azure Blueprints untuk menyiapkan langganan dan model grup sumber daya yang paling sesuai untuk organisasi Anda.