Apa itu titik akhir privat?

Titik akhir privat adalah antarmuka jaringan yang menggunakan alamat IP privat dari jaringan virtual Anda. Antarmuka jaringan ini menghubungkan Anda secara privat dan aman ke layanan yang didukung oleh Azure Private Link. Dengan mengaktifkan titik akhir privat, Anda membawa layanan ke jaringan virtual Anda.

Layanan dapat berupa layanan Azure seperti:

- Azure Storage

- Azure Cosmos DB

- Database Azure SQL

- Layanan Anda sendiri, menggunakan layanan Private Link.

Properti titik akhir privat

Titik akhir privat menentukan properti berikut:

| Properti | Deskripsi |

|---|---|

| Nama | Nama unik dalam grup sumber daya. |

| Subnet | Subnet untuk disebarkan, tempat alamat IP pribadi ditetapkan. Untuk persyaratan subnet, lihat bagian Batasan nanti di artikel ini. |

| Sumber daya tautan privat | Sumber daya link privat untuk terhubung dengan menggunakan ID atau alias sumber daya, dari daftar jenis yang tersedia. Pengidentifikasi jaringan unik dibuat untuk semua lalu lintas yang dikirim ke sumber daya ini. |

| Subresource target | Subsumber untuk terhubung. Setiap jenis sumber daya link privat memiliki berbagai opsi untuk dipilih berdasarkan preferensi. |

| Metode persetujuan koneksi | Otomatis atau manual. Bergantung pada izin kontrol akses berbasis peran Azure, titik akhir privat Anda dapat disetujui secara otomatis. Jika Anda menyambungkan ke sumber daya tautan privat tanpa izin berbasis peran Azure, gunakan metode manual untuk memungkinkan pemilik sumber daya menyetujui koneksi. |

| Pesan permintaan | Anda dapat menentukan pesan agar sambungan yang diminta disetujui secara manual. Pesan ini dapat digunakan untuk mengidentifikasi permintaan tertentu. |

| Status koneksi | Properti baca-saja yang menentukan apakah titik akhir privat aktif. Hanya titik akhir privat dalam status yang disetujui yang dapat digunakan untuk mengirim lalu lintas. Status yang tersedia lainnya: |

Saat Anda membuat titik akhir privat, pertimbangkan hal berikut:

Titik akhir privat memungkinkan konektivitas antara pelanggan dari yang sama:

- Jaringan virtual

- Jaringan virtual yang diserekan secara regional

- Jaringan virtual yang diserekan secara global

- Lingkungan lokal yang menggunakan VPN atau Express Route

- Layanan yang didukung oleh Private Link

Koneksi jaringan hanya dapat dimulai oleh klien yang terhubung ke titik akhir privat. Penyedia layanan tidak memiliki konfigurasi perutean guna membuat koneksi ke pelanggan layanan. Koneksi hanya dapat dibuat dalam satu arah.

Antarmuka jaringan baca-saja dibuat secara otomatis untuk siklus hidup titik akhir privat. Antarmuka diberi alamat IP privat dinamis dari subnet yang memetakan ke sumber daya link privat. Nilai alamat IP privat tetap tidak berubah untuk seluruh siklus hidup titik akhir privat.

Titik akhir privat harus digunakan di wilayah yang sama dan berlangganan sebagai jaringan virtual.

Sumber daya link privat dapat digunakan di wilayah yang berbeda dari yang untuk jaringan virtual dan titik akhir privat.

Beberapa titik akhir privat dapat dibuat dengan sumber daya link privat yang sama. Untuk jaringan tunggal yang menggunakan konfigurasi server DNS umum, praktik yang disarankan adalah menggunakan satu titik akhir privat untuk sumber link privat tertentu. Gunakan praktik ini untuk menghindari entri duplikat atau konflik dalam resolusi DNS.

Beberapa titik akhir privat dapat dibuat pada subnet yang sama atau berbeda dalam jaringan virtual yang sama. Ada batasan jumlah titik akhir privat yang bisa Anda buat dalam langganan. Untuk mengetahui informasi selengkapnya, lihat Batas Azure.

Langganan yang berisi sumber daya link privat harus didaftarkan dengan penyedia sumber daya jaringan Microsoft. Langganan yang berisi titik akhir privat juga harus didaftarkan dengan penyedia sumber daya jaringan Microsoft. Untuk informasi selengkapnya, lihat Azure Resource Providers.

Sumber daya tautan privat

Sumber daya link privat adalah target tujuan dari titik akhir privat tertentu. Tabel berikut mencantumkan sumber daya yang tersedia yang mendukung titik akhir privat:

| Nama sumber daya link privat | Jenis Sumber Daya | Sub-sumber daya |

|---|---|---|

| Application Gateway | Microsoft.Network/applicationgateways | Nama Konfigurasi IP Frontend |

| Pencarian Azure AI | Microsoft.Search/searchServices | searchService |

| Layanan Azure AI | Microsoft.CognitiveServices/accounts | akun |

| Azure API untuk FHIR (Fast Healthcare Interoperability Resources) | Microsoft.HealthcareApis/services | fhir |

| Azure API Management | Microsoft.ApiManagement/service | Gateway |

| Azure App Configuration | Microsoft.AppConfiguration/configurationStores | configurationStores |

| Azure App Service | Microsoft.Web/hostingEnvironments | lingkungan hosting |

| Azure App Service | Microsoft.Web/sites | sites |

| Layanan Azure Attestation | Microsoft.Attestation/attestationProviders | standar |

| Otomatisasi Azure | Microsoft.Automation/automationAccounts | Webhook, DSCAndHybridWorker |

| Pencadangan Azure | Microsoft.RecoveryServices/vaults | AzureBackup, AzureSiteRecovery |

| Azure Batch | Microsoft.Batch/batchAccounts | batchAccount, nodeManagement |

| Azure Cache untuk Redis | Microsoft.Cache/Redis | redisCache |

| Azure Cache for Redis Enterprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Azure Container Registry | Microsoft.ContainerRegistry/registries | registri |

| Azure Cosmos DB | Microsoft.AzureCosmosDB/databaseAccounts | Sql, MongoDB, Cassandra, Gremlin, tabel |

| Azure Cosmos DB untuk MongoDB vCore | Microsoft.DocumentDb/mongoClusters | mongoCluster |

| Azure Cosmos DB for PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | koordinator |

| Azure Data Explorer | Microsoft.Kusto/clusters | klaster |

| Azure Data Factory | Microsoft.DataFactory/factories | dataFactory |

| Azure Database untuk MariaDB | Microsoft.DBforMariaDB/servers | mariadbServer |

| Azure Database for MySQL - Server Fleksibel | Microsoft.DBforMySQL/flexibleServers | mysqlServer |

| Azure Database for MySQL - Server Tunggal | Microsoft.DBforMySQL/servers | mysqlServer |

| Azure Database for PostgreSQL – Server Fleksibel | Microsoft.DBforPostgreSQL/flexibleServer | postgresqlServer |

| Azure Database for PostgreSQL - Server Tunggal | Microsoft.DBforPostgreSQL/servers | postgresqlServer |

| Azure Databricks | Microsoft.Databricks/ruang kerja | databricks_ui_api, browser_authentication |

| Layanan Penyediaan Perangkat Azure | Microsoft.Devices/provisioningServices | iotDps |

| Azure Digital Twins | Microsoft.DigitalTwins/digitalTwinsInstances | API |

| Kisi Aktivitas Azure | Microsoft.EventGrid/domains | domain |

| Kisi Aktivitas Azure | Microsoft.EventGrid/topics | topik |

| Microsoft Event Hub | Microsoft.EventHub/namespaces | namespace |

| Azure File Sync | Microsoft.StorageSync/storageSyncServices | Layanan Sinkronisasi File |

| Azure HDInsight | Microsoft.HDInsight/clusters | klaster |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Azure IoT Hub | Microsoft.Devices/IotHubs | iotHub |

| Azure Key Vault | Microsoft.KeyVault/vault | vault |

| HSM (modul keamanan perangkat keras) Azure Key Vault | Microsoft.Keyvault/managedHSMs | HSM |

| Azure Kubernetes Service - API Kubernetes | Microsoft.ContainerService/managedClusters | manajemen |

| Pembelajaran Mesin Azure | Microsoft.MachineLearningServices/registries | amlregistry |

| Pembelajaran Mesin Azure | Microsoft.MachineLearningServices/workspaces | amlworkspace |

| Azure Managed Disks | Microsoft.Compute/diskAccesses | disk terkelola |

| Azure Media Services | Microsoft.Media/mediaservices | keydelivery, liveevent, streamingendpoint |

| Azure Migrate | Microsoft.Migrate/assessmentProjects | proyek |

| Cakupan Private Link Azure Monitor | Microsoft.Insights/privatelinkscopes | AzureMonitor |

| Azure Relay | Microsoft.Relay/namespaces | namespace |

| Azure Service Bus | Microsoft.ServiceBus/namespaces | namespace |

| Azure SignalR Service | Microsoft.SignalRService/SignalR | signalr |

| Azure SignalR Service | Microsoft.SignalRService/webPubSub | webpubsub |

| Database Azure SQL | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Instans Terkelola Azure SQL | Microsoft.Sql/managedInstances | managedInstance |

| Azure Static Web Apps | Microsoft.Web/staticSites | staticSites |

| Azure Storage | Microsoft.Storage/storageAccounts | Blob (blob, blob_secondary) Tabel (tabel, table_secondary) Antrean (antrean, queue_secondary) Berkas (berkas, file_secondary) Web (web, web_secondary) Dfs (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | web |

| Azure Synapse Analytics | Microsoft.Synapse/workspaces | Sql, SqlOnDemand, Dev |

| Azure Virtual Desktop - kumpulan host | Microsoft.DesktopVirtualization/hostpools | koneksi |

| Azure Virtual Desktop - ruang kerja | Microsoft.DesktopVirtualization/workspaces | umpan global |

| Device Update for IoT Hub | Microsoft.DeviceUpdate/accounts | DeviceUpdate |

| Akun Integrasi (Premium) | Microsoft.Logic/integrationAccounts | integrationAccount |

| Microsoft Purview | Microsoft.Purview/akun | akun |

| Microsoft Purview | Microsoft.Purview/akun | portal |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Layanan Private Link (layanan Anda sendiri) | Microsoft.Network/privateLinkServices | kosong |

| Tautan Privat Manajemen Sumber Daya | Microsoft.Authorization/resourceManagementPrivateLinks | PengelolaanSumberdaya |

Catatan

Anda dapat membuat titik akhir privat hanya pada akun penyimpanan General Purpose v2 (GPv2).

Keamanan jaringan titik akhir privat

Saat Anda menggunakan titik akhir privat, lalu lintas diamankan ke sumber daya link privat. Platform ini memvalidasi koneksi jaringan, hanya memungkinkan koneksi yang mencapai sumber daya link privat tertentu. Untuk mengakses lebih banyak sub-sumber daya dalam layanan Azure yang sama, diperlukan titik akhir yang lebih privat dengan target yang sesuai. Dalam kasus Azure Storage, misalnya, Anda memerlukan titik akhir privat terpisah untuk mengakses subresource file dan blob .

Titik akhir privat menyediakan alamat IP yang dapat diakses secara privat untuk layanan Azure, tetapi tidak selalu membatasi akses jaringan publik ke sana. Namun, semua layanan Azure lainnya memerlukan kontrol akses tambahan. Kontrol ini memberikan lapisan keamanan jaringan tambahan ke sumber daya Anda, memberikan perlindungan yang membantu mencegah akses ke layanan Azure yang terkait dengan sumber daya link privat.

Titik akhir privat mendukung kebijakan jaringan. Kebijakan jaringan mengaktifkan dukungan untuk Kelompok Keamanan Jaringan (NSG), Rute yang Ditentukan Pengguna (UDR), dan Kelompok Keamanan Aplikasi (ASG). Untuk informasi lebih lanjut terkait mengaktifkan kebijakan jaringan untuk titik akhir privat, lihat Mengelola kebijakan jaringan untuk titik akhir privat. Untuk menggunakan ASG dengan titik akhir privat, lihat Mengonfigurasi kelompok keamanan aplikasi (ASG) dengan titik akhir privat.

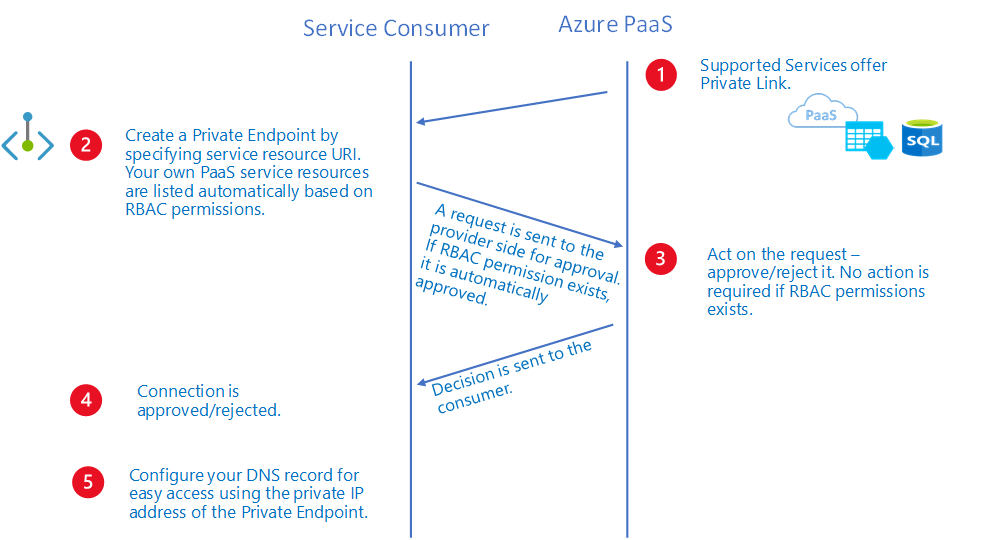

Akses ke sumber daya link privat menggunakan alur kerja persetujuan

Anda dapat menyambungkan ke sumber link privat dengan menggunakan metode persetujuan koneksi berikut ini:

Menyetujui secara otomatis: Gunakan metode ini saat Anda memiliki atau memiliki izin untuk sumber daya link privat tertentu. Izin yang diperlukan didasarkan pada jenis sumber daya link privat dalam format berikut:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionPermintaan secara manual: Gunakan metode ini saat Anda tidak memiliki izin yang diperlukan dan ingin meminta akses. Alur kerja persetujuan dimulai. Titik akhir privat dan koneksi titik akhir privat yang lebih baru dibuat dalam status Tertunda . Pemilik sumber daya link privat bertanggung jawab untuk menyetujui koneksi. Setelah disetujui, titik akhir privat diaktifkan untuk mengirim lalu lintas secara normal, seperti yang diperlihatkan dalam diagram alur kerja persetujuan berikut:

Melalui koneksi titik akhir privat, pemilik sumber daya link privat dapat:

- Meninjau semua detail koneksi titik akhir privat.

- Menyetujui koneksi titik akhir privat. Titik akhir privat yang sesuai diaktifkan untuk mengirim lalu lintas ke sumber daya tautan privat.

- Menolak koneksi titik akhir privat. Titik akhir privat yang sesuai diperbarui untuk mencerminkan status.

- Menghapus koneksi titik akhir privat dalam status apa pun. Titik akhir privat yang sesuai diperbarui dengan status terputus untuk mencerminkan tindakan. Pemilik titik akhir privat hanya dapat menghapus sumber daya pada saat ini.

Catatan

Hanya titik akhir privat dalam status Disetujui yang dapat mengirim lalu lintas ke sumber daya link privat tertentu.

Koneksi dengan menggunakan alias

Alias adalah moniker unik yang dihasilkan saat pemilik layanan membuat layanan link privat di belakang penyeimbang beban standar. Pemilik layanan dapat membagikan alias offline ini dengan konsumen layanan Anda.

Konsumen dapat meminta koneksi ke layanan link privat dengan menggunakan URI sumber daya atau alias. Untuk terhubung menggunakan alias, buat titik akhir privat dengan menggunakan metode persetujuan koneksi manual. Untuk menggunakan metode persetujuan koneksi manual, atur parameter permintaan manual ke True selama alur pembuatan titik akhir privat. Untuk informasi lebih lanjut, lihat New-AzPrivateEndpoint dan buat titik akhir-privat jaringan az.

Catatan

Permintaan manual ini dapat disetujui secara otomatis jika langganan konsumen diizinkan terdaftar di sisi penyedia. Untuk mempelajari lebih lanjut, buka mengontrol akses layanan.

Konfigurasi DNS

Pengaturan DNS yang Anda gunakan untuk terhubung ke sumber daya link privat bersifat penting. Layanan Azure yang ada mungkin sudah memiliki konfigurasi DNS yang dapat digunakan saat Anda terhubung melalui titik akhir publik. Untuk terhubung ke layanan yang sama melalui titik akhir privat, diperlukan pengaturan DNS terpisah, sering dikonfigurasi melalui zona DNS privat. Pastikan pengaturan DNS Anda benar saat Anda menggunakan nama domain yang sepenuhnya memenuhi syarat (FQDN) untuk koneksi. Pengaturan harus diselesaikan ke alamat IP privat dari titik akhir privat.

Antarmuka jaringan yang terkait dengan titik akhir privat berisi informasi yang diperlukan untuk mengonfigurasi DNS Anda. Informasi tersebut mencakup FQDN dan alamat IP privat untuk sumber daya link privat.

Untuk informasi detail yang lebih lengkap tentang rekomendasi dalam mengonfigurasi DNS guna titik akhir privat, lihat Konfigurasi DNS Titik Akhir Privat.

Batasan

Informasi berikut mencantumkan batasan yang diketahui untuk penggunaan titik akhir privat:

Alamat IP statis

| Pembatasan | Deskripsi |

|---|---|

| Konfigurasi alamat IP statis saat ini tidak didukung. | Azure Kubernetes Service (AKS) Azure Application Gateway HD Insight Recovery Services Vaults Layanan Private Link pihak ketiga |

Grup keamanan jaringan

| Pembatasan | Deskripsi |

|---|---|

| Rute efektif dan aturan keamanan tidak tersedia untuk antarmuka jaringan titik akhir privat. | Rute yang efektif dan aturan keamanan tidak akan ditampilkan untuk NIC titik akhir privat di portal Azure. |

| Log alur NSG tidak didukung. | Log alur NSG tidak tersedia untuk lalu lintas masuk yang ditujukan untuk titik akhir privat. |

| Tidak lebih dari 50 anggota dalam Kelompok Keamanan Aplikasi. | Fifty adalah jumlah Konfigurasi IP yang dapat dikaitkan dengan setiap ASG masing-masing yang digabungkan dengan NSG pada subnet titik akhir privat. Kegagalan koneksi dapat terjadi dengan lebih dari 50 anggota. |

| Rentang port tujuan didukung hingga faktor 250 K. | Rentang port tujuan didukung sebagai multiplikasi SourceAddressPrefixes, DestinationAddressPrefixes, dan DestinationPortRanges. Contoh aturan masuk: Satu sumber * satu tujuan * Port 4KRanges = 4K Valid 10 sumber * 10 tujuan * 10 portRanges = 1 K Valid 50 sumber * 50 tujuan * 50 portRanges = 125 K Valid 50 Sumber50 * 50 tujuan * 100 portRanges = 250 K Valid 100 sumber * 100 tujuan * 100 portRanges = 1M Tidak Valid, NSG memiliki terlalu banyak sumber/tujuan/port. |

| Pemfilteran port sumber ditafsirkan sebagai * | Pemfilteran port sumber tidak secara aktif digunakan sebagai skenario pemfilteran lalu lintas yang valid untuk lalu lintas yang ditujukan ke titik akhir privat. |

| Fitur tidak tersedia di wilayah tertentu. | Saat ini tidak tersedia di wilayah berikut: India Barat Australia Tengah 2 Afrika Selatan Barat Brasil Tenggara Semua wilayah Pemerintahan Semua wilayah Tiongkok |

Pertimbangan NSG lainnya

Lalu lintas keluar yang ditolak dari titik akhir privat bukanlah skenario yang valid, karena penyedia layanan tidak dapat berasal dari lalu lintas.

Layanan berikut mungkin mengharuskan semua port tujuan terbuka saat menggunakan titik akhir privat dan menambahkan filter keamanan NSG:

- Azure Cosmos DB - Untuk informasi selengkapnya, lihat Rentang port layanan.

UDR

| Pembatasan | Deskripsi |

|---|---|

| SNAT disarankan selalu. | Karena adanya sifat variabel dari bidang data titik akhir privat, direkomendasikan bagi lalu lintas SNAT yang ditujukan ke titik akhir privat untuk memastikan lalu lintas kembali terpenuhi. |

| Fitur tidak tersedia di wilayah tertentu. | Saat ini tidak tersedia di wilayah berikut: India Barat Australia Tengah 2 Afrika Selatan Brasil Tenggara |

Kelompok keamanan aplikasi

| Pembatasan | Deskripsi |

|---|---|

| Fitur tidak tersedia di wilayah tertentu. | Saat ini tidak tersedia di wilayah berikut: India Barat Australia Tengah 2 Afrika Selatan Brasil Tenggara |

Langkah berikutnya

Untuk informasi selengkapnya tentang titik akhir privat dan Private Link, lihat Apa itu Azure Private Link?.

Guna memulai membuat titik akhir privat untuk aplikasi web, lihat Mulai cepat: Membuat titik akhir privat dengan menggunakan portal Azure.