Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Untuk pelanggan dengan solusi SAP seperti RISE dengan SAP Enterprise Cloud Services (ECS) dan SAP S/4HANA Cloud, edisi privat (PCE) yang disebarkan di Azure, mengintegrasikan lingkungan terkelola SAP dengan ekosistem Azure mereka sendiri dan aplikasi pihak ketiga sangat penting. Artikel berikut menjelaskan konsep dan praktik terbaik yang harus diikuti untuk solusi berkinerja dan aman.

- Opsi konektivitas jaringan di Azure dengan SAP RISE

- Mengintegrasikan layanan Azure dengan SAP RISE

- Identitas dan keamanan di Azure dengan SAP RISE

Pengaktifan skenario integrasi

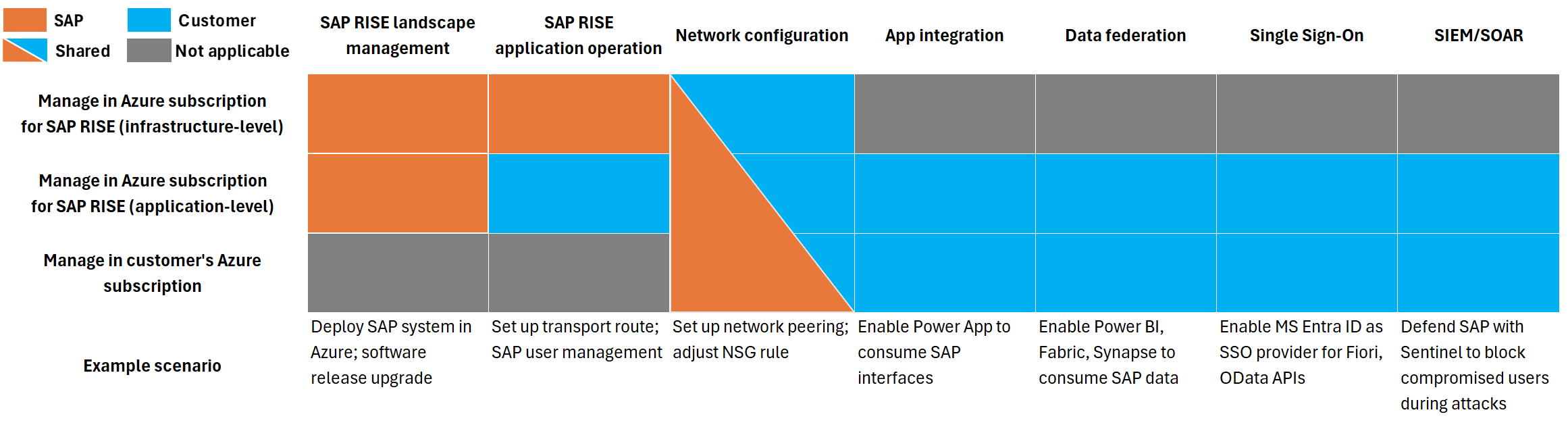

Penting untuk membedakan tanggung jawab antara SAP dan pelanggan saat mengaktifkan skenario Azure tertentu. Diagram berikut mengilustrasikan situasi yang paling umum.

Mungkin ada beberapa keadaan ketika permintaan awal perlu ditempatkan dengan SAP RISE untuk pengaktifan. Namun, sebagian besar skenario Azure bergantung pada komunikasi jaringan terbuka untuk antarmuka dan aktivitas SAP yang tersedia sepenuhnya dalam tanggung jawab pelanggan. Diagram yang ditampilkan tidak menggantikan atau memperluas matriks tanggung jawab yang ada antara pelanggan dan SAP RISE/ECS.

Langkah pertama

Tinjau spesifikasi dalam dokumen ini lalu lompat ke dokumen individual untuk skenario Anda. Dari tabel integrasi, beberapa contoh dicantumkan.

- Menyiapkan peering jaringan

- Mengaktifkan Power App untuk menggunakan antarmuka SAP

- Aktifkan Power BI, Fabric, dan Synapse untuk menggunakan data SAP.

- Mengaktifkan ID Microsoft Entra sebagai penyedia SSO

- Pertahankan SAP pada kecepatan mesin dengan Sentinel untuk memblokir pengguna yang disusupi selama serangan.

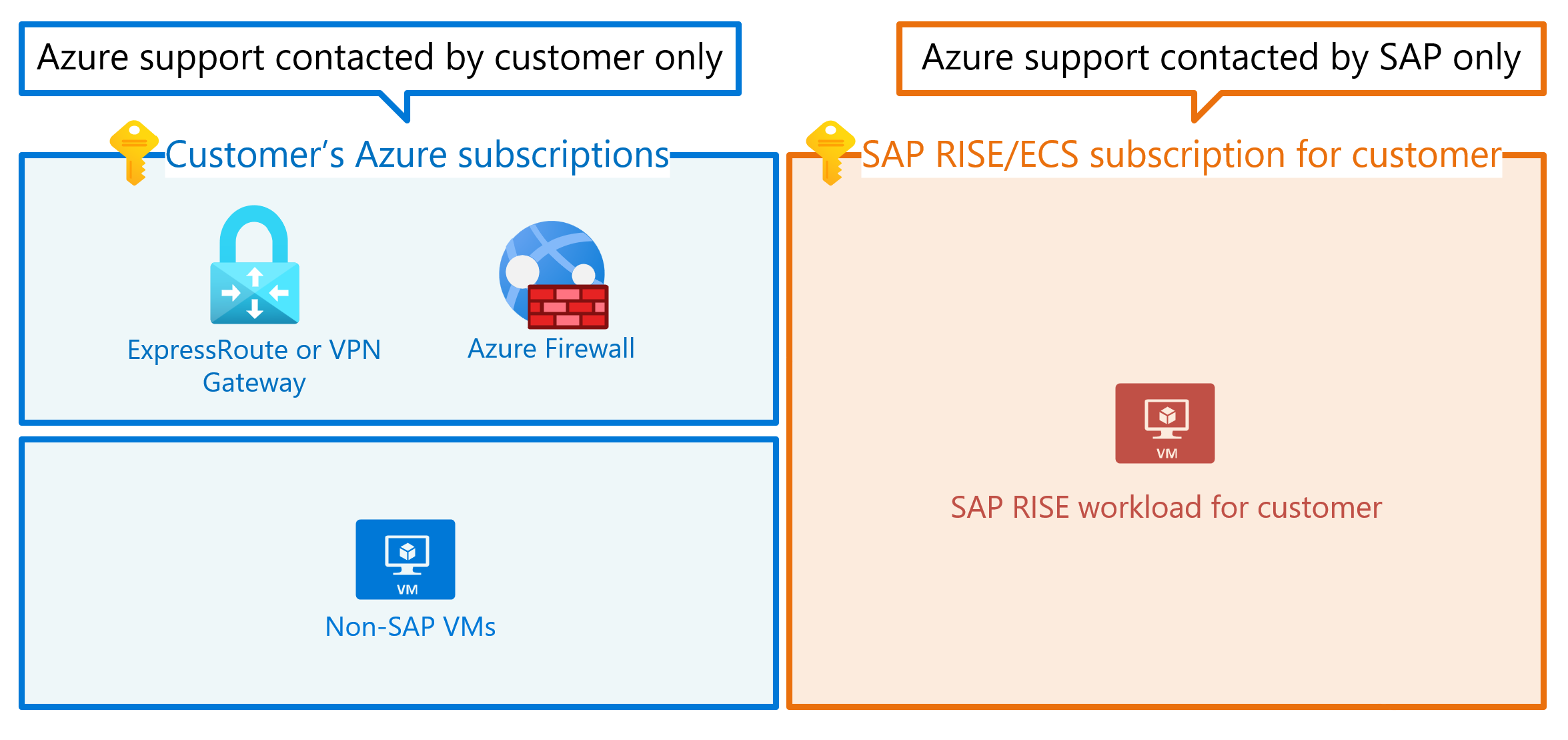

Dukungan Azure

Pelanggan SAP RISE di Azure memiliki lanskap SAP yang dijalankan oleh SAP dalam langganan Azure yang dimiliki oleh SAP. Langganan dan semua sumber daya Azure lingkungan SAP Anda dapat dilihat dan dikelola oleh SAP saja. Pada gilirannya, lingkungan Azure pelanggan sendiri berisi aplikasi yang berinteraksi dengan sistem SAP. Elemen seperti jaringan virtual, grup keamanan jaringan, firewall, perutean, layanan Azure seperti Azure Data Factory dan lainnya yang berjalan di dalam langganan pelanggan mengakses lanskap yang dikelola SAP. Saat Anda terlibat dengan dukungan Azure, hanya sumber daya dalam langganan Anda sendiri yang berada dalam cakupan. Hubungi SAP untuk masalah dengan sumber daya apa pun yang dioperasikan dalam langganan Azure SAP untuk beban kerja RISE Anda.

Diagram ini memperlihatkan pemisahan langganan Azure yang berbeda. Di satu sisi, semua langganan pelanggan dengan beban kerja yang dikelola pelanggan. Setengah lainnya dengan langganan SAP ECS/RISE yang berisi beban kerja SAP pelanggan, dikelola oleh SAP. Setiap pihak bertanggung jawab sendiri untuk menghubungi dukungan Azure, tanpa tanggung jawab silang.

Sebagai bagian dari proyek RISE Anda, dokumentasikan antarmuka dan titik transfer antara lingkungan Azure Anda sendiri, beban kerja SAP yang dikelola oleh SAP RISE dan lokal. Dokumen tersebut perlu menyertakan informasi jaringan seperti ruang alamat, firewall dan perutean, berbagi file, layanan Azure, DNS, dan lainnya. Kepemilikan dokumen dari mitra antarmuka apa pun dan tempat sumber daya apa pun berjalan, untuk mengakses informasi ini dengan cepat dalam situasi pemecahan masalah dan dukungan. Hubungi organisasi dukungan SAP untuk layanan yang berjalan di langganan Azure SAP.

Penting

Untuk semua detail tentang RISE dengan edisi privat SAP dan SAP S/4HANA Cloud, hubungi perwakilan SAP Anda.

Arsitektur RISE

SAP membuat dan mengelola seluruh arsitektur SAP RISE yang berjalan di langganan SAP dan penyewa Azure. SAP juga memutuskan, memvalidasi, dan menyebarkan semua elemen teknis dan detail yang digunakan oleh SAP untuk RISE di Azure. Microsoft dan SAP terus bekerja sama untuk membuat arsitektur infrastruktur Azure yang dioptimalkan untuk mendukung RISE SLA, untuk menerapkan praktik terbaik Azure seperti yang didokumentasikan oleh Microsoft, dan menyesuaikan praktik terbaik ini dengan tantangan unik dari layanan terkelola RISE. Kerja sama arsitektur Azure seperti yang dialami oleh pelanggan RISE mencakup pengoptimalan berkelanjutan dan adopsi fungsionalitas Azure baru untuk memberikan nilai tambah bagi pelanggan RISE. Microsoft mendanai bagian integrasi dengan SAP RISE dalam dokumen-dokumen ini, namun bukan detail tentang arsitektur SAP yang digunakan, yang merupakan kekayaan intelektual SAP. Dari arsitektur microsoft yang direkomendasikan SAP mungkin menggunakan modifikasi dan pengoptimalan dalam arsitektur yang digunakan, untuk memenuhi SLA RISE dan harapan oleh pelanggan. Bekerja dengan SAP pada konfigurasi dan kustomisasi lanskap RISE yang disebarkan, agar sesuai dengan kebutuhan organisasi Anda.

Langkah berikutnya

Lihat dokumentasinya: