Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dengan lanskap SAP Anda yang dioperasikan dalam RISE dan berjalan di jaringan virtual terpisah, dalam artikel ini kami menyediakan opsi konektivitas yang tersedia.

Peering jaringan virtual dengan SAP RISE /ECS

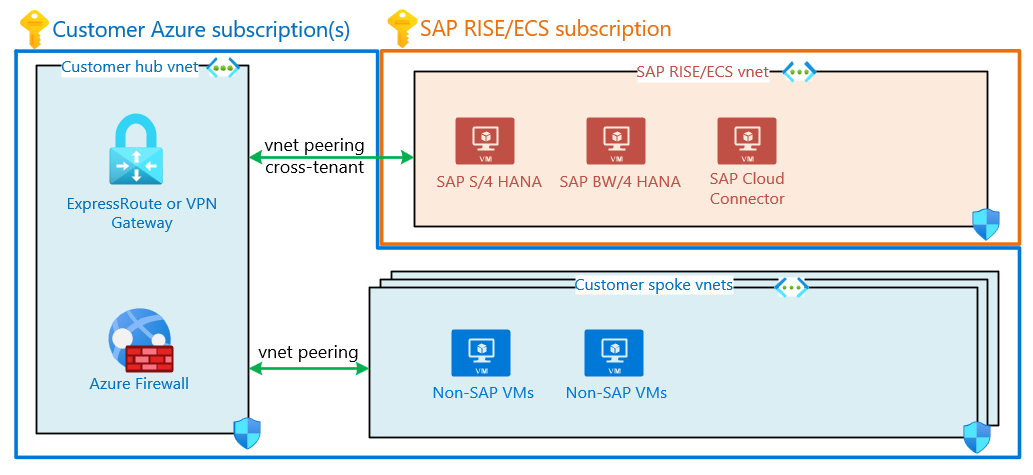

Peering jaringan virtual (vnet) adalah cara paling berkinerja untuk terhubung dengan aman antara dua jaringan virtual, semuanya dalam ruang alamat jaringan privat. Jaringan yang di-peer muncul sebagai satu tujuan konektivitas, yang memungkinkan aplikasi untuk berbicara satu sama lain. Aplikasi yang berjalan di jaringan virtual, langganan, penyewa atau wilayah Azure yang berbeda dapat berkomunikasi secara langsung. Seperti lalu lintas jaringan pada satu jaringan virtual, lalu lintas peering tetap berada di ruang alamat privat dan tidak melintasi internet. Biaya peering jaringan virtual berlaku.

Untuk penyebaran SAP RISE/ECS, peering virtual adalah cara yang lebih disukai untuk membangun konektivitas dengan lingkungan Azure pelanggan yang ada. Manfaat utamanya adalah:

- Meminimalkan latensi jaringan dan throughput maksimum antara lanskap SAP RISE dan aplikasi dan layanan sendiri yang berjalan di Azure.

- Tidak ada kompleksitas dan biaya ekstra dengan jalur komunikasi lokal khusus untuk beban kerja SAP RISE. Sebagai gantinya, hub jaringan Azure Anda yang ada menyediakan jalur komunikasi lokal.

Peering jaringan virtual dapat diatur dalam wilayah yang sama dengan lingkungan terkelola SAP Anda, tetapi dapat juga diatur melalui peering jaringan virtual global antara dua wilayah Azure. Dengan SAP RISE/ECS tersedia di banyak wilayah Azure, wilayah harus cocok dengan beban kerja yang berjalan di jaringan virtual pelanggan karena pertimbangan biaya latensi dan peering. Namun, beberapa skenario (misalnya, penyebaran S/4HANA pusat untuk perusahaan yang hadir secara global) juga perlu melakukan peering jaringan secara global. Untuk lanskap SAP yang didistribusikan secara global tersebut, sebaiknya gunakan arsitektur jaringan multi-wilayah dalam lingkungan Azure Anda sendiri, dengan peering SAP RISE secara lokal di setiap geografi ke hub jaringan Anda.

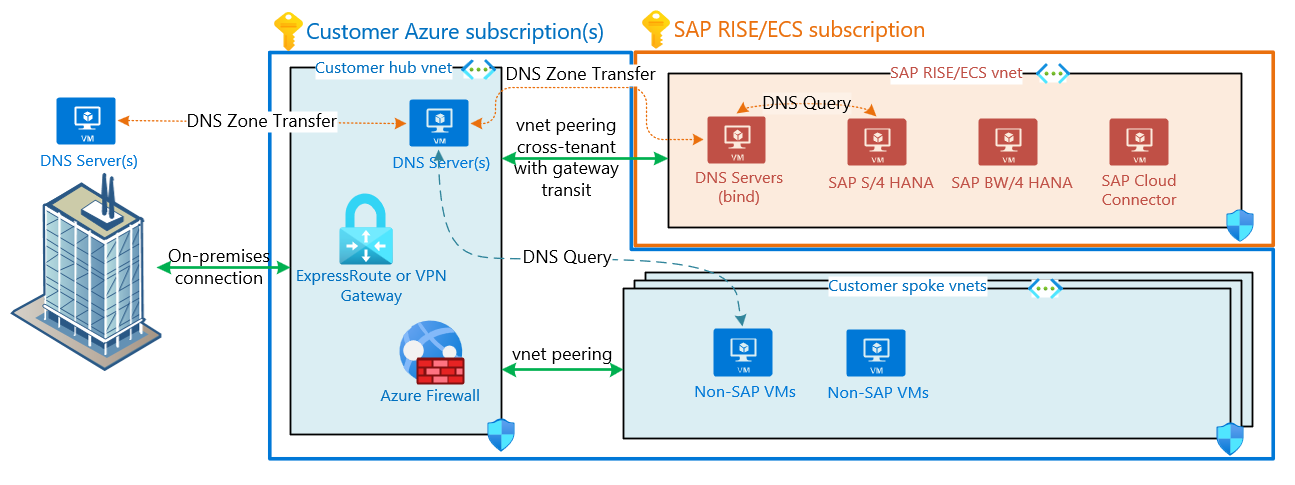

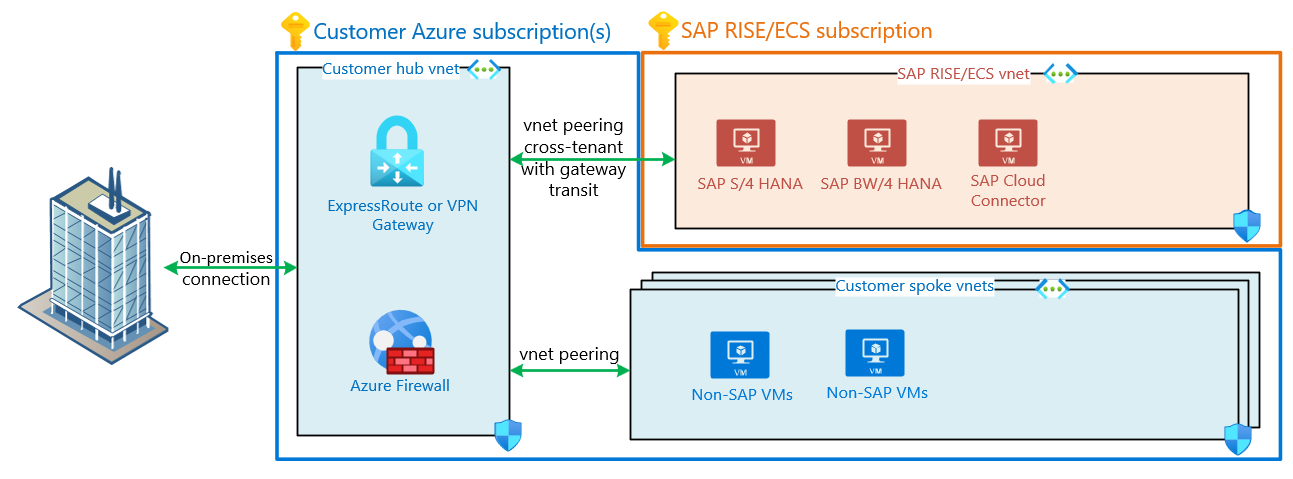

Diagram ini menunjukkan jaringan virtual hub dan spoke khas pelanggan SAP. Peering jaringan virtual lintas penyewa menghubungkan SAP RISE dan jaringan virtual hub pelanggan.

Jaringan virtual SAP dan pelanggan dilindungi dengan kelompok keamanan jaringan (NSG), memungkinkan komunikasi pada port SAP dan database melalui peering. Komunikasi antara jaringan virtual yang di-peering diamankan melalui NSG ini, membatasi komunikasi ke dan dari lingkungan SAP pelanggan.

Karena SAP RISE/ECS berjalan di penyewa dan langganan Azure SAP, siapkan peering jaringan virtual antara penyewa yang berbeda. Anda menyelesaikan konfigurasi ini dengan menyiapkan peering dengan ID sumber daya Azure jaringan yang disediakan SAP dan meminta SAP menyetujui peering. Tambahkan pengguna dari penyewa Microsoft Entra yang berlawanan sebagai pengguna tamu, terima undangan pengguna tamu dan ikuti proses yang didokumenkan di Membuat peering jaringan virtual - langganan yang berbeda. Hubungi perwakilan SAP Anda untuk langkah-langkah yang tepat yang diperlukan. Libatkan tim masing-masing dalam organisasi Anda yang menangani jaringan, administrasi pengguna, dan arsitektur untuk memungkinkan proses ini diselesaikan dengan cepat.

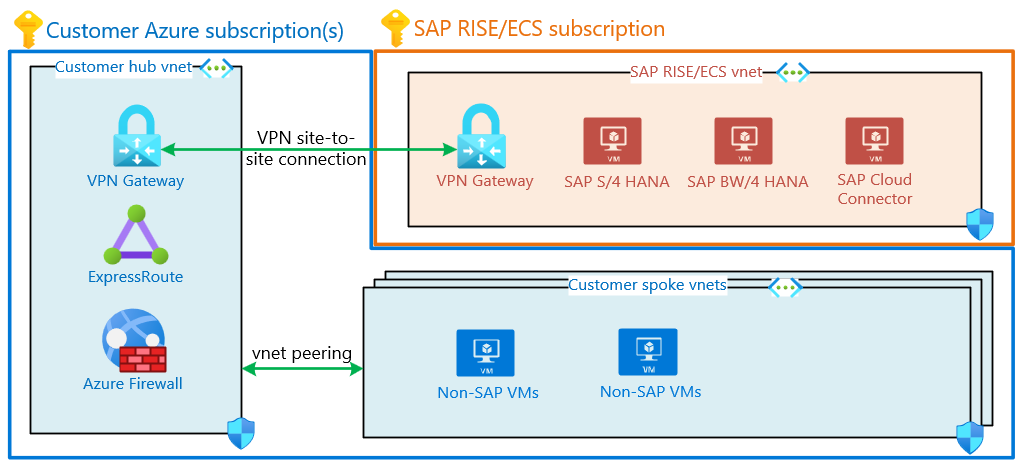

VPN vnet-ke-vnet

Sebagai alternatif untuk peering jaringan virtual, koneksi jaringan privat virtual (VPN) dapat dibuat antara gateway VPN, yang disebarkan baik di langganan SAP RISE/ECS maupun pelanggan sendiri. Anda dapat membuat koneksi vnet-ke-vnet antara kedua gateway VPN ini, memungkinkan komunikasi cepat antara dua jaringan virtual terpisah. Jaringan dan gateway masing-masing dapat berada di wilayah Azure yang berbeda.

Diagram ini menunjukkan jaringan virtual hub dan spoke khas pelanggan SAP. Gateway VPN yang terletak di jaringan virtual SAP RISE terhubung melalui koneksi vnet-ke-vnet ke gateway yang terkandung dalam jaringan virtual hub pelanggan.

Meskipun peering jaringan virtual adalah model penyebaran yang direkomendasikan dan lebih khas, VPN vnet-ke-vnet berpotensi menyederhanakan peering virtual yang kompleks antara pelanggan dan jaringan virtual SAP RISE/ECS. VPN Gateway bertindak sebagai satu-satunya titik masuk ke jaringan pelanggan dan dikelola serta diamankan oleh tim pusat. Throughput jaringan dibatasi oleh SKU gateway yang dipilih di kedua sisi. Untuk mengatasi persyaratan ketahanan, pastikan gateway jaringan virtual zona-redundan digunakan untuk koneksi tersebut.

Kelompok Keamanan Jaringan berlaku pada jaringan virtual pelanggan dan SAP, identik dengan arsitektur peering yang memungkinkan komunikasi ke port SAP NetWeaver dan HANA sesuai kebutuhan. Untuk detail cara mengatur koneksi VPN dan pengaturan mana yang harus digunakan, hubungi perwakilan SAP Anda.

Konektivitas kembali ke lokal

Dengan penyebaran Azure pelanggan yang sudah ada, jaringan lokal sudah tersambung melalui ExpressRoute (ER) atau VPN. Jalur jaringan lokal yang sama biasanya digunakan untuk beban kerja yang dikelola RISE/ECS SAP. Arsitektur yang disukai adalah menggunakan Gateway ER/VPN yang ada di lokasi pelanggan untuk keperluan ini. Jaringan virtual SAP RISE yang terhubung dianggap sebagai jaringan spoke yang terhubung ke hub jaringan virtual pelanggan.

Diagram ini menunjukkan jaringan virtual hub dan spoke khas pelanggan SAP. Menyambungkan ke lokal dengan koneksi. Peering jaringan virtual lintas penyewa menghubungkan jaringan virtual SAP RISE ke jaringan hub pelanggan. Peering jaringan virtual mengaktifkan transit gateway jarak jauh, memungkinkan jaringan virtual SAP RISE diakses dari lokal.

Dengan arsitektur ini, kebijakan pusat dan aturan keamanan yang mengatur konektivitas jaringan ke beban kerja pelanggan juga berlaku untuk beban kerja yang dikelola SAP RISE /ECS. Jalur jaringan lokal yang sama digunakan untuk jaringan virtual PELANGGAN dan SAP RISE/ECS.

Jika saat ini tidak ada konektivitas Azure ke lokal, hubungi perwakilan SAP Anda untuk detail model koneksi mana yang mungkin untuk beban kerja RISE. Jika SAP RISE/ECS menetapkan lokal dalam RISE secara langsung, koneksi lokal tersebut tersedia untuk menjangkau jaringan virtual yang dikelola SAP saja. Koneksi ExpressRoute atau VPN khusus tersebut dalam SAP RISE tidak dapat digunakan untuk mengakses jaringan virtual Azure pelanggan sendiri. Pastikan ExpressRoute Anda dirancang dengan mempertimbangkan ketahanan, dengan ketahanan tinggi atau maksimum disarankan.

Catatan

Jaringan virtual hanya dapat memiliki satu gateway, lokal atau jarak jauh. Dengan peering jaringan virtual yang didirikan antara SAP RISE menggunakan transit gateway jarak jauh, tidak ada gateway yang dapat ditambahkan di jaringan virtual SAP RISE/ECS. Kombinasi peering jaringan virtual dengan transit gateway jarak jauh bersama dengan gateway jaringan virtual lain di jaringan virtual SAP RISE/ECS tidak dimungkinkan.

Virtual WAN dengan beban kerja terkelola SAP RISE

Demikian pula dengan menggunakan arsitektur jaringan hub dan spoke dengan konektivitas ke jaringan virtual SAP RISE/ECS dan lokal, hub Azure Virtual Wan (vWAN) dapat digunakan untuk tujuan yang sama. Beban kerja RISE adalah jaringan spoke yang terhubung ke hub jaringan vWAN. Kedua opsi koneksi ke SAP RISE yang dijelaskan sebelumnya - peering jaringan virtual serta VPN vnet-ke-vnet – tersedia dengan vWAN.

Hub jaringan vWAN disebarkan dan dikelola oleh pelanggan dalam langganan sendiri. Pelanggan juga mengelola sepenuhnya koneksi lokal dan perutean melalui hub jaringan vWAN, dengan akses ke jaringan virtual spoke yang di-peering SAP RISE.

Konektivitas selama migrasi ke SAP RISE

Migrasi lanskap SAP Anda ke SAP RISE dilakukan dalam beberapa fase selama beberapa bulan atau lebih. Beberapa lingkungan SAP Anda sudah dimigrasikan dan digunakan secara produktif, sementara Anda menyiapkan sistem SAP lainnya untuk migrasi. Di sebagian besar proyek pelanggan, sistem terbesar dan paling penting dimigrasikan di tengah atau di akhir proyek. Anda perlu mempertimbangkan memiliki bandwidth yang cukup untuk migrasi data atau replikasi database, dan tidak memengaruhi jalur jaringan pengguna Anda ke lingkungan RISE yang sudah produktif. Sistem SAP yang sudah dimigrasikan mungkin juga perlu berkomunikasi dengan lanskap SAP yang masih lokal atau di penyedia layanan yang ada.

Selama perencanaan migrasi Anda ke SAP RISE, rencanakan bagaimana dalam setiap fase sistem SAP dapat dijangkau untuk basis pengguna Anda dan bagaimana transfer data ke jaringan virtual RISE/ECS dirutekan. Seringkali beberapa lokasi dan pihak terlibat, seperti penyedia layanan dan pusat data yang ada dengan koneksi sendiri ke jaringan perusahaan Anda. Pastikan tidak ada solusi sementara dengan koneksi VPN yang dibuat tanpa mempertimbangkan bagaimana di fase selanjutnya data SAP dimigrasikan untuk sistem paling penting bisnis.

Integrasi DNS dengan beban kerja terkelola SAP RISE/ECS

Integrasi jaringan milik pelanggan dengan infrastruktur berbasis cloud dan menyediakan konsep resolusi nama yang mulus adalah bagian penting dari implementasi proyek yang sukses. Diagram ini menjelaskan salah satu skenario integrasi umum langganan yang dimiliki SAP, jaringan virtual, dan infrastruktur DNS dengan jaringan lokal pelanggan dan layanan DNS. Dalam penyiapan tersebut, hub Azure atau server DNS lokal menyimpan semua entri DNS. Infrastruktur DNS dapat menyelesaikan permintaan DNS yang berasal dari semua sumber (klien lokal, layanan Azure pelanggan, dan lingkungan terkelola SAP).

Deskripsi dan spesifikasi desain:

Konfigurasi DNS kustom untuk jaringan virtual milik SAP

Dua VM di dalam server DNS host jaringan virtual RISE/PCE Azure

Pelanggan harus memberikan dan mendelegasikan ke SAP subdomain/zona (misalnya, ecs.contoso.com) untuk menetapkan nama dan membuat entri DNS maju dan terbalik untuk komputer virtual yang menjalankan lingkungan terkelola SAP. Server DNS SAP memegang peran DNS master untuk zona yang didelegasikan

Transfer zona DNS dari server DNS SAP ke server DNS pelanggan adalah metode utama untuk mereplikasi entri DNS dari lingkungan RISE/PCE.

Jaringan virtual Azure pelanggan juga menggunakan konfigurasi DNS kustom yang mengacu pada server DNS pelanggan yang terletak di jaringan virtual hub Azure.

Secara opsional, pelanggan dapat menyiapkan penerus DNS privat dalam jaringan virtual Azure mereka. Penerus tersebut kemudian mendorong permintaan DNS yang berasal dari layanan Azure ke server DNS SAP yang ditargetkan ke zona yang didelegasikan (misalnya ecs.contoso.com).

Transfer zona DNS berlaku untuk desain saat pelanggan mengoperasikan solusi DNS kustom (misalnya, AD DS atau server BIND) dalam jaringan virtual hub mereka.

Catatan

Zona privat DNS dan Azure yang disediakan Azure tidak mendukung kemampuan transfer zona DNS, oleh karena itu, tidak dapat digunakan untuk menerima replikasi DNS dari server DNS SAP RISE/PCE/ECS. Selain itu, SAP biasanya tidak mendukung penyedia layanan DNS eksternal untuk zona yang didelegasikan.

SAP menerbitkan posting blog tentang implementasi DNS dengan SAP RISE di Azure, lihat di sini untuk detailnya.

Untuk membaca lebih lanjut tentang penggunaan Azure DNS untuk SAP, di luar penggunaan dengan SAP RISE/ECS lihat detailnya di posting blog berikut.

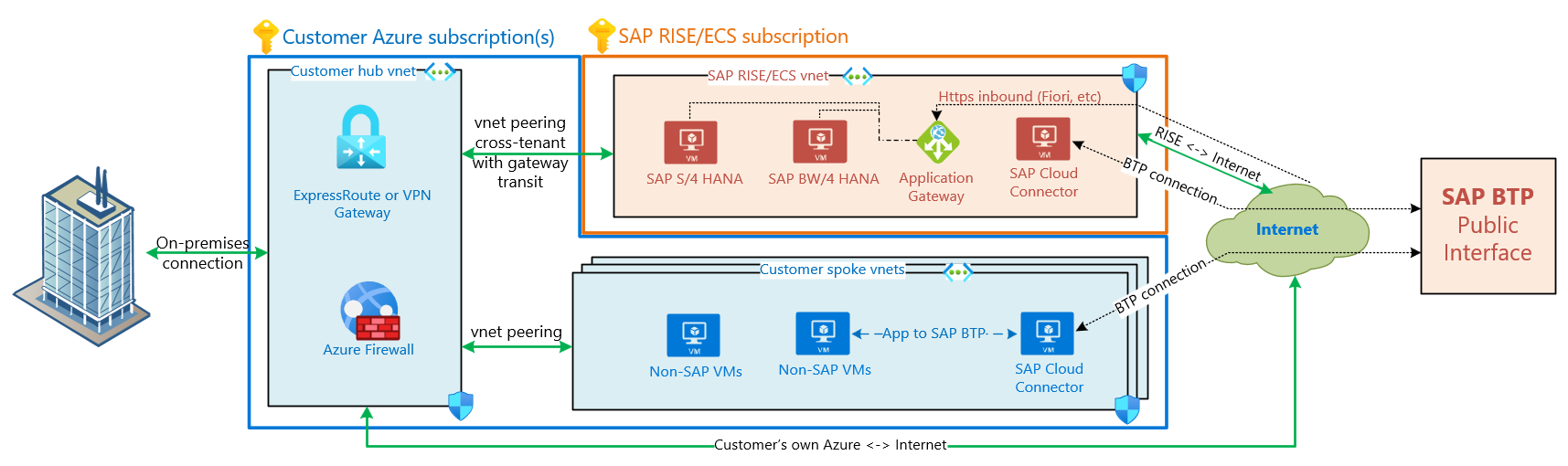

Koneksi keluar dan masuk internet dengan SAP RISE/ECS

Beban kerja SAP yang berkomunikasi dengan aplikasi dan antarmuka eksternal dapat memerlukan jalur keluar jaringan ke Internet. Demikian pula, basis pengguna perusahaan Anda (misalnya, SAP Fiori) memerlukan internet masuk atau koneksi masuk ke lanskap SAP. Untuk beban kerja terkelola SAP RISE, bekerja samalah dengan perwakilan SAP Anda untuk mengeksplorasi kebutuhan untuk jalur komunikasi https/RFC/lainnya. Komunikasi jaringan ke/dari Internet secara default tidak diaktifkan untuk pelanggan SAP RISE/ECS dan jaringan default hanya menggunakan rentang IP privat. Konektivitas internet memerlukan perencanaan dengan SAP, untuk melindungi lanskap SAP pelanggan secara optimal.

Jika Anda mengaktifkan lalu lintas yang terikat internet atau masuk dengan SAP RISE, komunikasi jaringan dilindungi melalui berbagai teknologi Azure seperti NSG, ASG, Application Gateway dengan Web Application Firewall (WAF), server proksi, dan lainnya tergantung pada protokol penggunaan dan jaringan. Layanan ini sepenuhnya dikelola melalui SAP dalam jaringan virtual dan langganan SAP RISE/ECS. Jalur jaringan SAP RISE ke dan dari Internet biasanya tetap berada dalam jaringan virtual SAP RISE/ECS saja dan tidak transit ke/dari vnet pelanggan sendiri.

Aplikasi dalam jaringan virtual Anda sendiri terhubung ke Internet dari jaringan virtual masing-masing secara langsung atau melalui layanan yang dikelola secara terpusat pelanggan seperti Azure Firewall, NAT Gateway, dan lainnya. Konektivitas ke SAP BTP dari aplikasi NON-SAP RISE/ECS mengambil jalur terikat Internet jaringan yang sama di sisi Anda. Jika SAP Cloud Connecter diperlukan untuk integrasi tersebut, jalankan pada VM pelanggan. Dengan kata lain, komunikasi dari aplikasi Anda sendiri ke SAP BTP atau titik akhir RISE publik berada di jalur jaringan yang dikelola oleh Anda. Komunikasi dari lanskap SAP RISE Anda ke SAP BTP atau titik akhir SAP publik lainnya berada di jalur jaringan yang dikelola oleh SAP RISE/ECS.

Konektivitas SAP BTP

SAP Business Technology Platform (BTP) menyediakan banyak aplikasi yang biasanya diakses melalui IP/nama host publik melalui Internet. Layanan pelanggan yang berjalan di langganan Azure mereka mengakses BTP melalui metode akses keluar yang dikonfigurasi, seperti firewall pusat atau IP publik keluar. Beberapa layanan SAP BTP, seperti Kecerdasan Data SAP, namun secara desain diakses melalui peering jaringan virtual terpisah alih-alih titik akhir publik.

SAP menawarkan Layanan Private Link untuk pelanggan yang menggunakan SAP BTP di Azure untuk permintaan searah yang berasal dari BTP. Layanan Private Link SAP menyambungkan layanan SAP BTP melalui rentang IP privat ke jaringan Azure pelanggan dan dengan demikian dapat diakses secara pribadi melalui layanan link privat alih-alih melalui Internet. Hubungi SAP untuk ketersediaan layanan ini guna beban kerja SAP RISE/ECS. Pelajari selengkapnya tentang dukungan SAP Private Link untuk RISE di sini.

Lihat dokumentasi SAP dan serangkaian posting blog tentang arsitektur Layanan Private Link SAP BTP dan metode konektivitas privat dari BTP, berurusan dengan DNS dan sertifikat dalam mengikuti seri blog SAP Memulai Layanan Private Link BTP untuk Azure.

Koneksi ke BTP tidak menggunakan Private Link dan berkomunikasi dengan antarmuka publik. Jika lanskap SAP BTP dan SAP RISE Anda berjalan di Azure, perilaku pengaturan perutean standar adalah menjaga komunikasi yang terhubung ke Internet tersebut di backbone Azure. Lihat dokumentasi tentang perutean lalu lintas Azure untuk detail selengkapnya.

Port komunikasi jaringan dengan SAP RISE

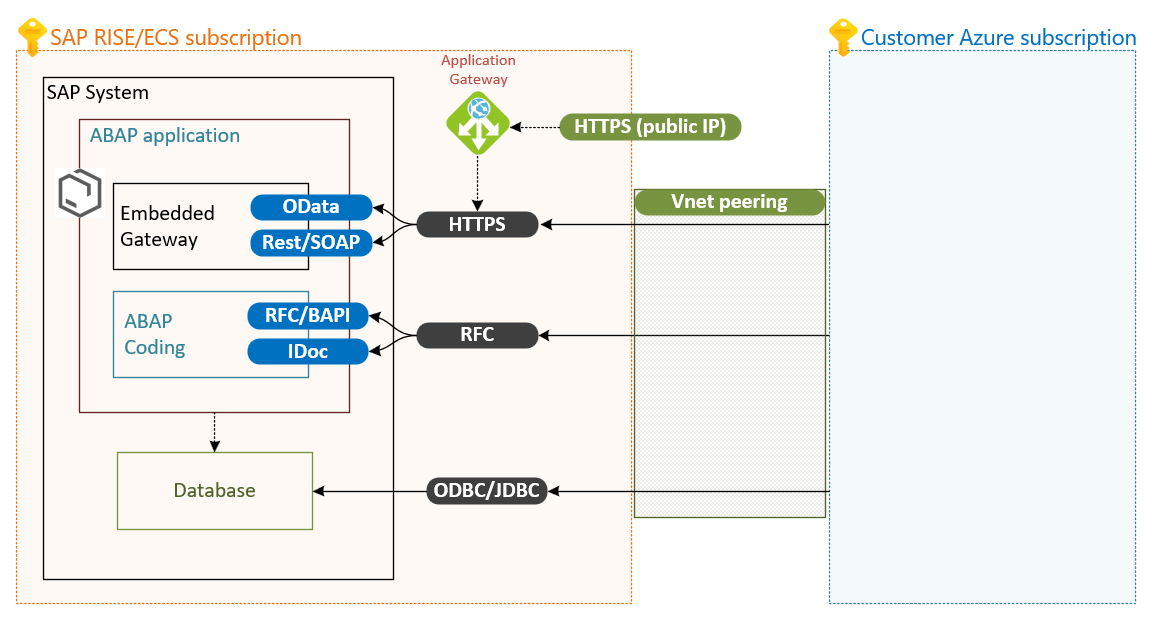

Setiap layanan Azure dengan akses ke jaringan virtual pelanggan dapat berkomunikasi dengan lanskap SAP yang berjalan dalam langganan SAP RISE/ECS melalui port yang tersedia.

Diagram port terbuka pada sistem SAP RISE/ECS. Koneksi RFC untuk BAPI dan IDoc, https untuk OData dan Rest/SOAP. ODBC/JDBC untuk koneksi database langsung ke SAP Hana. Semua koneksi melalui peering jaringan virtual privat. Azure Application Gateway dengan IP publik untuk https sebagai opsi potensial, dikelola melalui SAP.

Sistem SAP Anda di SAP RISE dapat diakses melalui port jaringan terbuka, seperti yang dikonfigurasi dan dibuka oleh SAP untuk anda gunakan. https, protokol RFC dan JDBC/ODBC dapat digunakan melalui rentang alamat jaringan privat. Selain itu, aplikasi dapat mengakses melalui https pada IP yang tersedia untuk umum, yang diekspos oleh gateway aplikasi Azure terkelola SAP RISE. Untuk detail dan pengaturan untuk gateway aplikasi dan port terbuka NSG, hubungi SAP.

Lihat dokumen lebih lanjut Mengintegrasikan layanan Azure dengan SAP RISE bagaimana konektivitas yang tersedia memungkinkan Anda memperluas lanskap SAP Anda dengan layanan Azure.

Langkah berikutnya

Lihat dokumentasinya: