Mengaktifkan atau menonaktifkan kontrol akses berbasis peran di Azure AI Search

Sebelum Anda dapat menetapkan peran untuk akses resmi ke Azure AI Search, aktifkan kontrol akses berbasis peran pada layanan pencarian Anda.

Akses berbasis peran untuk operasi sarana data bersifat opsional, tetapi direkomendasikan sebagai opsi yang lebih aman. Alternatifnya adalah autentikasi berbasis kunci, yang merupakan default.

Peran untuk administrasi layanan (sarana kontrol) dibangun dan tidak dapat diaktifkan atau dinonaktifkan.

Catatan

Bidang data mengacu pada operasi terhadap titik akhir layanan pencarian, seperti pengindeksan atau kueri, atau operasi lain yang ditentukan dalam Rest API Pencarian atau pustaka klien Azure SDK yang setara.

Prasyarat

Layanan pencarian di wilayah mana pun, pada tingkat apa pun, termasuk gratis.

Pemilik, Administrator Akses Pengguna, atau peran kustom dengan izin Microsoft.Authorization/roleAssignments/write .

Mengaktifkan akses berbasis peran untuk operasi sarana data

Konfigurasikan layanan pencarian Anda untuk mengenali header otorisasi pada permintaan data yang menyediakan token akses OAuth2.

Saat Anda mengaktifkan peran untuk bidang data, perubahan akan segera efektif, tetapi tunggu beberapa detik sebelum menetapkan peran.

Mode kegagalan default untuk permintaan yang tidak sah adalah http401WithBearerChallenge. Atau, Anda dapat mengatur mode kegagalan ke http403.

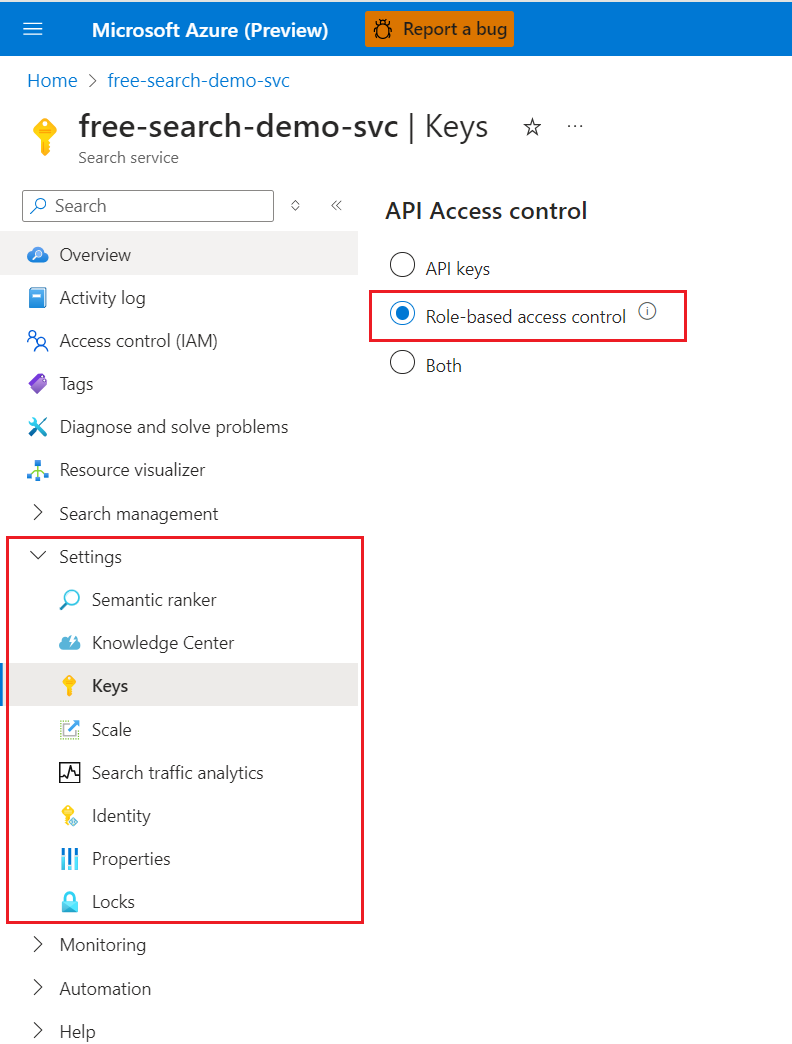

Masuk ke portal Azure dan buka halaman layanan pencarian.

Pilih Pengaturan lalu pilih Kunci di panel navigasi kiri.

Pilih Kontrol berbasis peran atau Keduanya jika Anda saat ini menggunakan kunci dan memerlukan waktu untuk transisi klien ke kontrol akses berbasis peran.

Opsi Deskripsi Kunci API (default). Memerlukan kunci API pada header permintaan untuk otorisasi. Kontrol Akses Berbasis Peran Memerlukan keanggotaan dalam penetapan peran untuk menyelesaikan tugas. Ini juga memerlukan header otorisasi pada permintaan. Keduanya Permintaan valid menggunakan kunci API atau kontrol akses berbasis peran, tetapi jika Anda menyediakan keduanya dalam permintaan yang sama, kunci API digunakan. Sebagai administrator, jika Anda memilih pendekatan khusus peran, tetapkan peran bidang data ke akun pengguna Anda untuk memulihkan akses administratif penuh melalui operasi sarana data di portal Azure. Peran termasuk Kontributor Layanan Pencarian, Kontributor Data Indeks Pencarian, dan Pembaca Data Indeks Pencarian. Anda memerlukan ketiga peran jika Anda menginginkan akses yang setara.

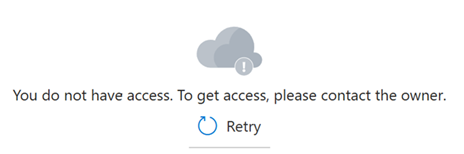

Terkadang perlu waktu lima hingga sepuluh menit agar penetapan peran diterapkan. Hingga itu terjadi, pesan berikut muncul di halaman portal yang digunakan untuk operasi sarana data.

Menonaktifkan kontrol akses berbasis peran

Dimungkinkan untuk menonaktifkan kontrol akses berbasis peran untuk operasi sarana data dan menggunakan autentikasi berbasis kunci sebagai gantinya. Anda mungkin melakukan ini sebagai bagian dari alur kerja pengujian, misalnya untuk mengesampingkan masalah izin.

Balikkan langkah-langkah yang Anda ikuti sebelumnya untuk mengaktifkan akses berbasis peran.

Masuk ke portal Azure dan buka halaman layanan pencarian.

Pilih Pengaturan lalu pilih Kunci di panel navigasi kiri.

Pilih Tombol API.

Menonaktifkan autentikasi kunci API

Akses kunci, atau autentikasi lokal, dapat dinonaktifkan pada layanan Anda jika Anda secara eksklusif menggunakan peran bawaan dan autentikasi Microsoft Entra. Menonaktifkan kunci API menyebabkan layanan pencarian menolak semua permintaan terkait data yang meneruskan kunci API di header.

Kunci API admin dapat dinonaktifkan, tetapi tidak dihapus. Kunci API kueri dapat dihapus.

Izin Pemilik atau Kontributor diperlukan untuk menonaktifkan fitur keamanan.

Di portal Azure, navigasikan ke layanan pencarian Anda.

Di panel navigasi kiri, pilih Kunci.

Pilih Kontrol akses berbasis peran.

Perubahan segera efektif, tetapi tunggu beberapa detik sebelum pengujian. Dengan asumsi Anda memiliki izin untuk menetapkan peran sebagai anggota Pemilik, administrator layanan, atau koadministrator, Anda dapat menggunakan fitur portal untuk menguji akses berbasis peran.

Batasan

Kontrol akses berbasis peran dapat meningkatkan latensi beberapa permintaan. Setiap kombinasi unik sumber daya layanan (indeks, pengindeks, dll.) dan perwakilan layanan memicu pemeriksaan otorisasi. Pemeriksaan otorisasi ini dapat menambahkan hingga 200 milidetik latensi per permintaan.

Dalam kasus yang jarang terjadi di mana permintaan berasal dari sejumlah besar perwakilan layanan yang berbeda, semua menargetkan sumber daya layanan yang berbeda (indeks, pengindeks, dll.), dimungkinkan bagi pemeriksaan otorisasi untuk menghasilkan pembatasan. Pembatasan hanya akan terjadi jika ratusan kombinasi unik sumber daya layanan pencarian dan perwakilan layanan digunakan dalam hitungan detik.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk