Perlindungan terhadap ransomware di Azure

Ransomware dan pemerasan adalah bisnis laba tinggi, berbiaya rendah, yang berdampak meluluhlantakan pada organisasi yang ditargetkan, keamanan nasional/regional, keamanan ekonomi, serta kesehatan dan keselamatan masyarakat. Apa yang dimulai dengan sederhana, ransomware PC tunggal telah berkembang hingga mencakup berbagai teknik pemerasan yang diarahkan ke semua jenis jaringan perusahaan dan platform cloud.

Untuk memastikan pelanggan yang menjalankan Azure terlindungi dari serangan ransomware, Microsoft telah banyak berinvestasi pada keamanan platform cloud kami, dan menyediakan kontrol keamanan yang Anda butuhkan untuk melindungi beban kerja cloud Azure Anda

Dengan memanfaatkan perlindungan ransomware asli Azure dan menerapkan praktik terbaik yang direkomendasikan dalam artikel ini, Anda mengambil langkah-langkah yang memastikan organisasi Anda diposisikan secara optimal untuk mencegah, melindungi, dan mendeteksi potensi serangan ransomware pada aset Azure Anda.

Artikel ini memaparkan kemampuan dan pertahanan asli Azure utama untuk serangan ransomware dan panduan tentang cara memanfaatkannya secara proaktif untuk melindungi aset Anda di cloud Azure.

Ancaman yang berkembang

Serangan Ransomware telah menjadi salah satu tantangan keamanan terbesar yang dihadapi bisnis saat ini. Ketika berhasil, serangan ransomware dapat menonaktifkan infrastruktur IT inti bisnis, dan menyebabkan kehancuran yang dapat berdampak melunak pada keamanan fisik, ekonomi, atau keselamatan bisnis. Serangan ransomware ditargetkan untuk bisnis dari semua jenis. Ini mengharuskan semua bisnis mengambil langkah-langkah pencegahan untuk memastikan perlindungan.

Tren terbaru pada jumlah serangan cukup mengkhawatirkan. Sementara 2020 bukan tahun yang baik untuk serangan ransomware pada bisnis, 2021 dimulai dengan lintasan yang buruk. Pada tanggal 7 Mei, serangan alur Kolonial (Colonial) menutup layanan seperti transportasi pipa diesel, bensin, dan bahan bakar jet dihentikan sementara. Kolonial menutup jaringan bahan bakar kritis yang memasok negara bagian timur yang padat penduduknya.

Secara historis, serangan siber dilihat sebagai serangkaian tindakan canggih yang menargetkan industri tertentu, yang membuat industri yang tersisa percaya bahwa mereka berada di luar cakupan kejahatan cyber, dan tanpa konteks tentang ancaman keamanan cyber mana yang harus mereka persiapkan. Ransomware mewakili perubahan besar dalam lanskap ancaman ini, dan membuat serangan cyber menjadi bahaya yang sangat nyata dan ada di mana-mana bagi semua orang. File terenkripsi dan hilang serta catatan tebusan yang mengancam kini telah menjadi ketakutan utama bagi sebagian besar tim eksekutif.

Model ekonomi Ransomware memanfaatkan kesalahan persepsi bahwa serangan ransomware semata-mata merupakan insiden malware. Padahal pada kenyataannya ransomware adalah pelanggaran yang melibatkan musuh manusia yang menyerang jaringan.

Bagi banyak organisasi, biaya untuk membangun kembali dari awal setelah insiden ransomware jauh lebih besar daripada tebusan asli yang diminta. Dengan pemahaman yang terbatas tentang lanskap ancaman dan bagaimana ransomware beroperasi, membayar uang tebusan tampaknya merupakan keputusan bisnis yang lebih baik untuk kembali beroperasi. Namun, kerusakan nyata sering terjadi ketika penjahat dunia maya mengekstrak file untuk dirilis atau dijual, sambil meninggalkan pintu belakang di jaringan untuk aktivitas kriminal di masa mendatang—dan risiko ini tetap ada terlepas dari apakah uang tebusan dibayarkan atau tidak.

Apa itu ransomware

Ransomware adalah jenis malware yang menginfeksi komputer dan membatasi akses pengguna ke sistem yang terinfeksi atau file tertentu untuk memeras mereka demi uang. Setelah sistem target disusupi, sistem tersebut biasanya mengunci sebagian besar interaksi dan menampilkan peringatan di layar, biasanya menyatakan bahwa sistem telah dikunci atau bahwa semua file mereka telah dienkripsi. Ini kemudian menuntut tebusan yang substansial dibayarkan sebelum sistem dirilis atau file didekripsi.

Ransomware biasanya akan mengeksploitasi kelemahan atau kerentanan dalam sistem atau infrastruktur TI organisasi Anda agar berhasil. Serangannya sangat jelas sehingga tidak perlu banyak penyelidikan untuk mengonfirmasi bahwa bisnis Anda telah diserang atau bahwa sebuah insiden harus diumumkan. Pengecualiannya adalah alamat email spam yang menuntut uang tebusan sebagai imbalan atas materi yang dianggap membahayakan. Dalam hal ini, jenis insiden ini harus ditangani sebagai spam kecuali alamat email tersebut berisi informasi yang sangat spesifik.

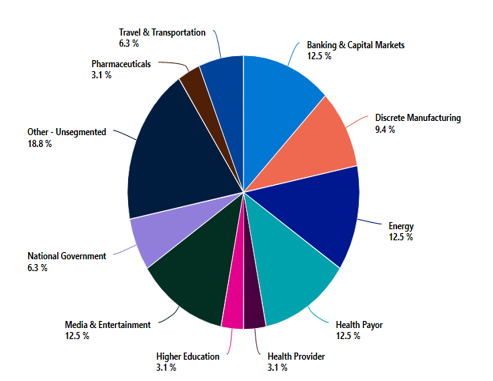

Setiap bisnis atau organisasi yang mengoperasikan sistem TI dengan data di dalamnya dapat diserang. Meskipun individu dapat ditargetkan dalam serangan ransomware, sebagian besar serangan ditargetkan pada bisnis. Sementara serangan ransomware Colonial Mei 2021 menarik perhatian publik yang cukup besar, data keterlibatan ransomware tim Deteksi dan Respons (DART) kami menunjukkan bahwa sektor energi mewakili salah satu sektor yang paling ditargetkan, bersama dengan sektor keuangan, perawatan kesehatan, dan hiburan. Dan meskipun terus berjanji untuk tidak menyerang rumah sakit atau perusahaan perawatan kesehatan selama pandemi, perawatan kesehatan tetap menjadi target nomor satu ransomware yang dioperasikan manusia.

Bagaimana aset Anda ditargetkan

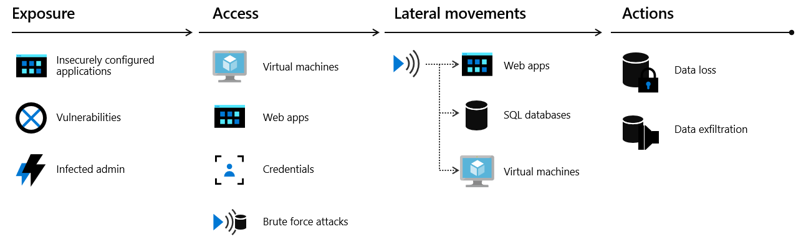

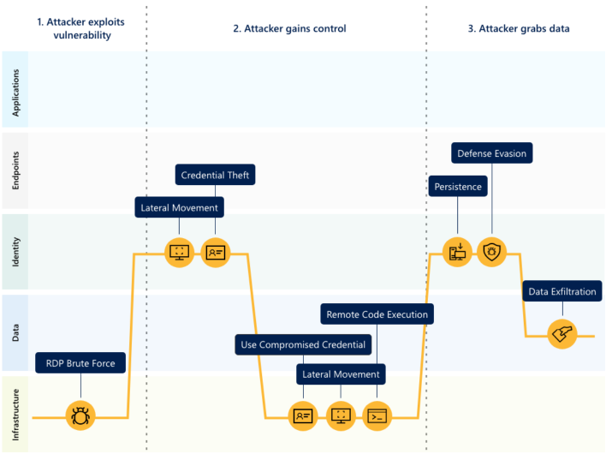

Saat menyerang infrastruktur cloud, musuh sering menyerang banyak sumber daya untuk mencoba mendapatkan akses ke data pelanggan atau rahasia perusahaan. Model cloud "kill chain" menjelaskan bagaimana penyerang berusaha mendapatkan akses ke semua sumber daya Anda yang berjalan di cloud publik melalui proses empat langkah: eksposur, akses, gerakan lateral, dan tindakan.

- Eksposur adalah tempat penyerang mencari peluang untuk mendapatkan akses ke infrastruktur Anda. Misalnya, penyerang mengetahui aplikasi yang menghadap pengguna harus terbuka bagi pengguna yang sah untuk mengaksesnya. Aplikasi tersebut terpapar ke Internet dan karenanya rentan terhadap serangan.

- Penyerang akan mencoba mengeksploitasi eksposur untuk mendapatkan akses ke infrastruktur cloud publik Anda. Ini dapat dilakukan melalui informasi masuk pengguna yang disusupi, instance yang disusupi, atau sumber daya yang salah dikonfigurasi.

- Selama tahap gerakan lateral, penyerang menemukan sumber daya apa yang mereka akses dan apa cakupan akses itu. Serangan yang berhasil pada instans memberi penyerang akses ke database dan informasi sensitif lainnya. Penyerang kemudian mencari informasi masuk tambahan. Data Microsoft Defender untuk Cloud kami menunjukkan bahwa tanpa alat keamanan untuk memberi tahu Anda tentang serangan dengan cepat, organisasi memerlukan rata-rata 101 hari untuk menemukan pelanggaran. Sementara itu, hanya dalam 24-48 jam setelah pelanggaran, penyerang biasanya akan memiliki kendali penuh atas jaringan.

- Tindakan yang dilakukan penyerang setelah gerakan lateral sebagian besar bergantung pada sumber daya yang dapat mereka akses selama fase gerakan lateral. Penyerang dapat mengambil tindakan yang menyebabkan penyelundupan data, kehilangan data, atau meluncurkan serangan lainnya. Untuk perusahaan, dampak finansial rata-rata dari kehilangan data sekarang mencapai $1,23 juta.

Mengapa serangan berhasil

Ada beberapa alasan mengapa serangan ransomware berhasil. Bisnis yang rentan sering menjadi korban serangan ransomware. Berikut ini adalah beberapa faktor keberhasilan kritis serangan:

- Permukaan serangan telah meningkat karena semakin banyak bisnis menawarkan lebih banyak layanan melalui outlet digital

- Ada banyak kemudahan untuk mendapatkan malware yang tersedia, Ransomware-as-a-Service (RaaS)

- Opsi untuk menggunakan cryptocurrency untuk pembayaran pemerasan telah membuka jalan baru untuk dieksploitasi

- Perluasan komputer dan penggunaannya di tempat kerja yang berbeda (distrik sekolah setempat, departemen kepolisian, mobil patroli polisi, dll.) yang masing-masing merupakan potensi titik akses untuk malware, yang menghasilkan potensi permukaan serangan

- Prevalensi sistem dan perangkat lunak infrastruktur lama, usang, dan kuno

- Rejimen manajemen patch yang buruk

- Sistem operasi usang atau sangat tua yang mendekati atau telah melampaui tanggal akhir dukungan

- Kurangnya sumber daya untuk memodernisasi jejak TI

- Kesenjangan pengetahuan

- Kurangnya staf yang terampil dan ketergantungan personel kunci yang berlebihan

- Arsitektur keamanan yang buruk

Penyerang menggunakan teknik yang berbeda, seperti serangan brute force Protokol Desktop Jauh (RDP) untuk mengeksploitasi kerentanan.

Haruskah Anda membayar?

Ada berbagai pendapat tentang apa pilihan terbaik ketika dihadapkan dengan permintaan yang menjengkelkan ini. Biro Investigasi Federal (FBI) menyarankan para korban untuk tidak membayar uang tebusan tetapi sebaliknya waspada dan mengambil tindakan proaktif untuk mengamankan data mereka sebelum serangan. Mereka berpendapat bahwa membayar tidak menjamin bahwa sistem terkunci dan data terenkripsi akan dirilis lagi. FBI mengatakan alasan lain untuk tidak membayar adalah bahwa pembayaran kepada penjahat dunia maya mendorong mereka untuk terus menyerang organisasi.

Namun demikian, beberapa korban memilih untuk membayar permintaan tebusan meskipun akses sistem dan data tidak dijamin setelah membayar uang tebusan. Dengan membayar, organisasi tersebut mengambil risiko yang diperhitungkan untuk membayar dengan harapan mendapatkan kembali sistem dan data mereka dan dengan cepat melanjutkan operasi normal. Bagian dari perhitungan adalah pengurangan biaya jaminan seperti hilangnya produktivitas, penurunan pendapatan dari waktu ke waktu, paparan data sensitif, dan potensi kerusakan reputasi.

Cara terbaik untuk mencegah membayar uang tebusan adalah tidak menjadi korban dengan menerapkan langkah-langkah pencegahan dan memiliki saturasi alat untuk melindungi organisasi Anda dari setiap langkah yang dilakukan penyerang secara keseluruhan atau bertahap untuk meretas ke dalam sistem Anda. Selain itu, memiliki kemampuan untuk memulihkan aset yang terkena dampak akan memastikan pemulihan operasi bisnis secara tepat waktu. Azure Cloud memiliki seperangkat alat yang kuat untuk memandu Anda sepanjang jalan.

Berapa biaya khusus untuk bisnis?

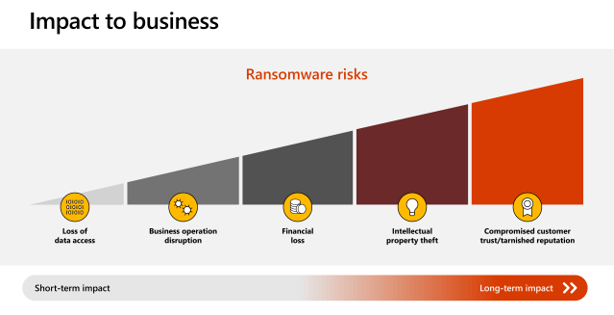

Dampak serangan ransomware pada organisasi mana pun sulit untuk diukur secara akurat. Namun, tergantung pada cakupan dan jenisnya, dampaknya bersifat multi-dimensi dan secara luas dinyatakan dalam:

- Hilangnya akses data

- Gangguan operasi bisnis

- Kerugian finansial

- Pencurian kekayaan intelektual

- Kepercayaan pelanggan yang dikompromikan dan reputasi yang ternoda

Alur Colonial membayar tebusan sekitar $4,4 Juta agar data mereka dirilis. Ini tidak termasuk biaya waktu henti, kehilangan produktif, kehilangan penjualan, dan biaya pemulihan layanan. Secara lebih luas, dampak signifikan adalah "efek awal" dari berdampak pada sejumlah besar bisnis dan organisasi dari semua jenis termasuk kota kecil dan kecil di wilayah lokal mereka. Dampak finansialnya juga mengejutkan. Menurut Microsoft, biaya global yang terkait dengan pemulihan ransomware diproyeksikan melebihi $20 miliar pada tahun 2021.

Langkah berikutnya

Lihat kertas putih: Pertahanan Azure untuk whitepaper serangan ransomware.

Lihat artikel lain dalam seri ini: