Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Boot Aman adalah fitur Antarmuka Firmware Unified Extensible (UEFI) yang mengharuskan semua komponen firmware dan perangkat lunak tingkat rendah untuk diverifikasi sebelum dimuat. Selama boot, Boot Aman UEFI memeriksa tanda tangan setiap perangkat lunak boot, termasuk driver firmware UEFI (juga dikenal sebagai ROM opsi), aplikasi Extensible Firmware Interface (EFI), dan driver dan biner sistem operasi. Jika tanda tangan valid atau dipercaya oleh Original Equipment Manufacturer (OEM), boot mesin dan firmware memberikan kontrol ke sistem operasi.

Komponen dan proses

Boot Aman bergantung pada komponen penting ini:

- Kunci platform (PK) - Membangun kepercayaan antara pemilik platform (Microsoft) dan firmware. Bagian publik adalah PKpub dan setengah privat adalah PKpriv.

- Database kunci pendaftaran utama (KEK) - Membangun kepercayaan antara OS dan firmware platform. Bagian publik adalah KEKpub dan setengah privat adalah KEKpriv.

- Database tanda tangan (db) - Menahan pencernaan untuk penanda tangan tepercaya (kunci publik dan sertifikat) modul firmware dan kode perangkat lunak yang berwenang untuk berinteraksi dengan firmware platform.

- Database tanda tangan yang dicabut (dbx) – Menahan hash modul kode yang dicabut yang diidentifikasi berbahaya, rentan, disusupi, atau tidak tepercaya. Jika hash berada dalam db tanda tangan dan db tanda tangan yang dicabut, database tanda tangan yang dicabut akan didahulukan.

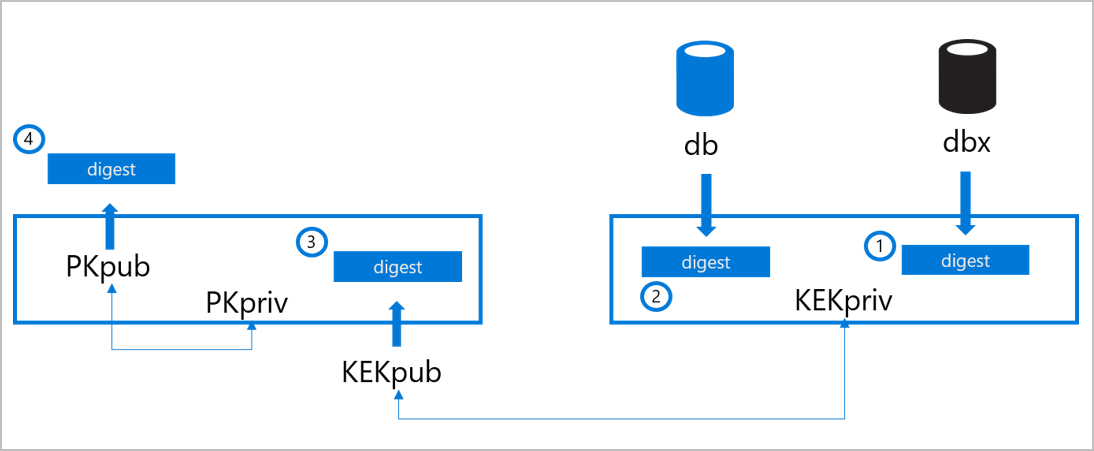

Gambar dan proses berikut menjelaskan bagaimana komponen-komponen ini diperbarui:

OEM menyimpan hash Boot Aman pada RAM nonvolatile mesin (NV-RAM) pada saat manufaktur.

- DB tanda tangan diisi dengan penanda tangan atau hash gambar aplikasi UEFI, pemuat sistem operasi (seperti Microsoft Operating System Loader atau Boot Manager), dan driver UEFI yang tepercaya.

- Dbx tanda tangan yang dicabut diisi dengan hash modul yang tidak lagi dipercaya.

- Database kunci pendaftaran utama (KEK) diisi dengan kunci penandatanganan yang dapat digunakan untuk memperbarui database tanda tangan dan database tanda tangan yang dicabut. Database dapat diedit melalui pembaruan yang ditandatangani dengan kunci yang benar atau melalui pembaruan oleh pengguna resmi yang hadir secara fisik menggunakan menu firmware.

- Setelah database db, dbx, dan KEK ditambahkan dan validasi dan pengujian firmware akhir selesai, OEM mengunci firmware dari pengeditan dan menghasilkan kunci platform (PK). PK dapat digunakan untuk menandatangani pembaruan ke KEK atau untuk mematikan Boot Aman.

Dalam setiap tahap proses boot, pencernaan firmware, bootloader, sistem operasi, driver kernel, dan artefak rantai boot lainnya dihitung dan dibandingkan dengan nilai yang dapat diterima. Firmware dan perangkat lunak yang ditemukan tidak tepercaya tidak diizinkan untuk dimuat. Dengan demikian, injeksi malware tingkat rendah atau serangan malware praboot dapat diblokir.

Boot Aman di armada Azure

Saat ini, setiap mesin yang onboarding dan disebarkan ke armada komputasi Azure untuk meng-host beban kerja pelanggan berasal dari lantai pabrik dengan Boot Aman aktif. Alat dan proses yang ditargetkan diberlakukan di setiap tahap dalam buildout perangkat keras dan alur integrasi untuk memastikan bahwa pengaktifan Boot Aman tidak dikembalikan secara tidak sengaja atau dengan niat jahat.

Memvalidasi bahwa pencernaan db dan dbx benar memastikan:

- Bootloader ada di salah satu entri db

- Tanda tangan Bootloader valid

- Boot host dengan perangkat lunak tepercaya

Dengan memvalidasi tanda tangan KEKpub dan PKpub, kami dapat mengonfirmasi bahwa hanya pihak terpercaya yang memiliki izin untuk memodifikasi definisi perangkat lunak apa yang dianggap tepercaya. Terakhir, dengan memastikan bahwa boot aman aktif, kita dapat memvalidasi bahwa definisi ini sedang ditegakkan.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang apa yang kami lakukan untuk mendorong integritas dan keamanan platform, lihat: